Události

9. 4. 15 - 10. 4. 12

Naprogramujte budoucnost pomocí AI a spojte se s kolegy a odborníky v Javě na webu JDConf 2025.

Register NowTento prohlížeč se už nepodporuje.

Upgradujte na Microsoft Edge, abyste mohli využívat nejnovější funkce, aktualizace zabezpečení a technickou podporu.

V tomto kurzu se dozvíte, jak integrovat V-Client s Microsoft Entra ID. Když integrujete V-Client s Microsoft Entra ID, můžete:

Abyste mohli začít, potřebujete následující položky:

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

Pokud chcete nakonfigurovat integraci V-Clientu do Microsoft Entra ID, musíte do seznamu spravovaných aplikací SaaS přidat V-Client z galerie.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s V-Clientem pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v klientovi V-Client.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s V-Clientem, proveďte následující kroky:

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte k podnikovým aplikacím>Identity>Applications>V-Client>Jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

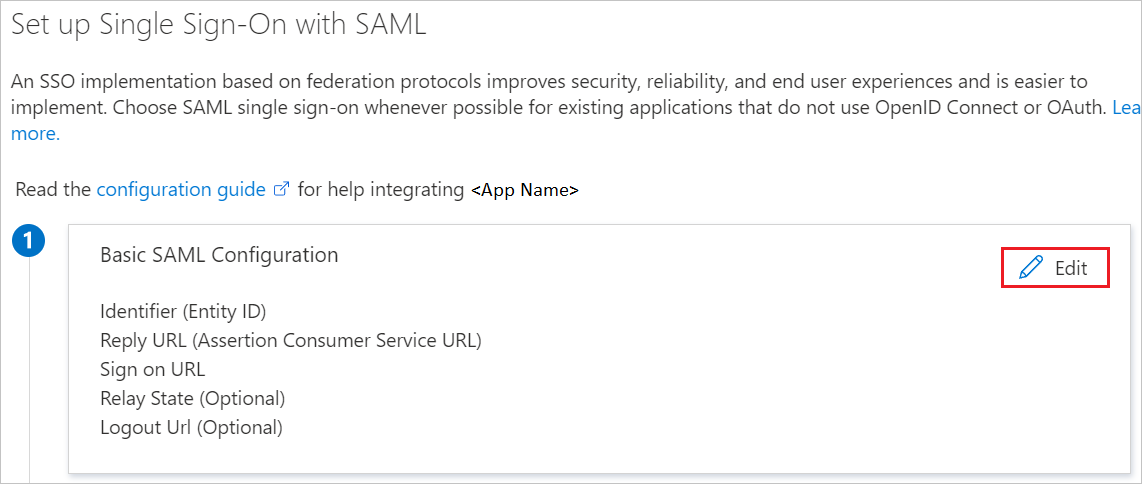

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML proveďte následující kroky:

a. Do textového pole Identifikátor zadejte adresu URL pomocí jednoho z následujících vzorů:

| Identifikátor |

|---|

https://<Environment>.verona.amigram.xyz/<CustomerName> |

https://<Environment>.all-cloud.jp/<CustomerName> |

b. Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí jednoho z následujících vzorů:

| Adresa URL odpovědi |

|---|

https://<Environment>-api.verona.amigram.xyz/id/saml2/acs |

https://<Environment>-api.all-cloud.jp/id/saml2/acs |

Poznámka

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečným identifikátorem a adresou URL odpovědi. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory klienta V-Client. Můžete také odkazovat na vzory uvedené v části Základní konfigurace SAML.

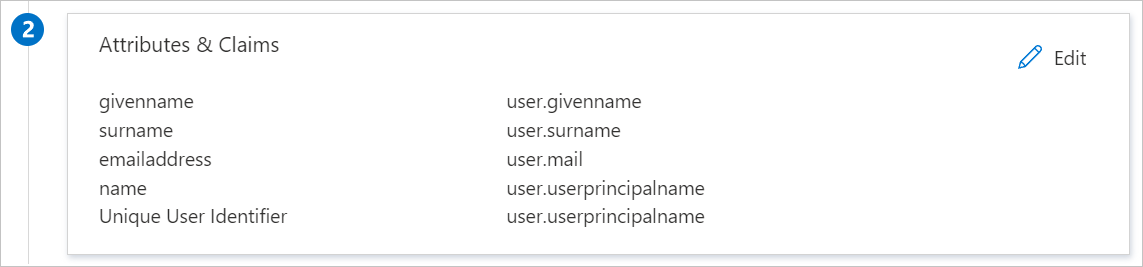

Klientská aplikace V-Client očekává kontrolní výrazy SAML v určitém formátu, což vyžaduje přidání mapování vlastních atributů do konfigurace atributů tokenu SAML. Následující snímek obrazovky ukazuje seznam výchozích atributů.

Kromě výše uvedeného očekává aplikace V-Client několik dalších atributů, které se předávají zpět v odpovědi SAML, které jsou uvedeny níže. Tyto atributy jsou také předem vyplněné, ale můžete je zkontrolovat podle svých požadavků.

| Název | Zdrojový atribut |

|---|---|

| Oid | user.objectid |

| Displayname | user.displayname |

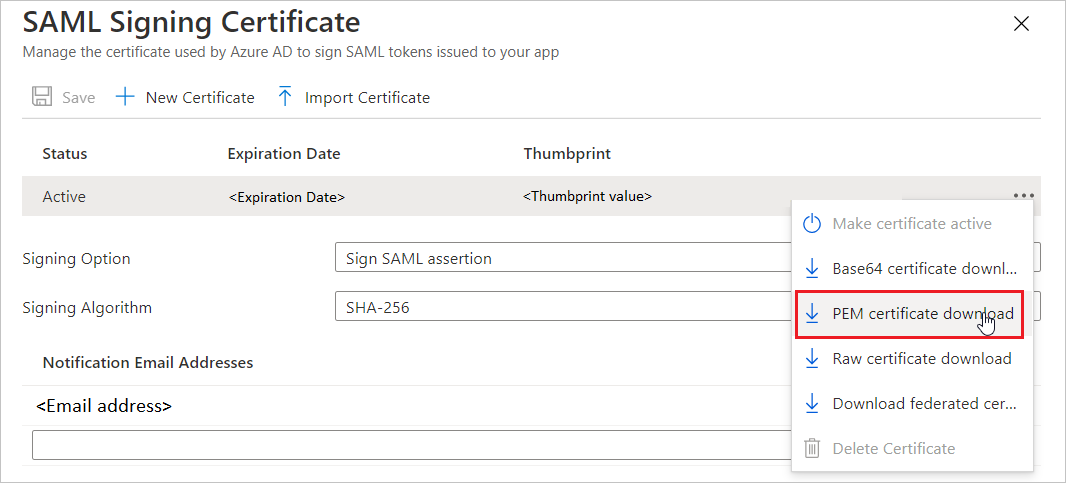

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte certifikát (PEM) a vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

V této části vytvoříte testovacího uživatele s názvem B.Simon.

B.Simon.B.Simon@contoso.com.V této části povolíte B.Simonu používat jednotné přihlašování tím, že udělíte přístup k V-Clientu.

Pokud chcete nakonfigurovat jednotné přihlašování na straně V-Client , musíte odeslat stažený certifikát (PEM) a příslušné zkopírované adresy URL z konfigurace aplikace týmu podpory V-Client. Toto nastavení nastaví tak, aby bylo správně nastavené připojení jednotného přihlašování SAML na obou stranách.

V této části vytvoříte uživatele s názvem Britta Simon v nástroji V-Client. Spolupracujte s týmem podpory V-Client a přidejte uživatele na platformě V-Client. Uživatelé se musí vytvořit a aktivovat před použitím jednotného přihlašování.

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci a měli byste být automaticky přihlášení k virtuálnímu klientovi, pro který jste nastavili jednotné přihlašování.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici V-Client v Moje aplikace, měli byste být automaticky přihlášení k V-Client, pro kterého jste nastavili jednotné přihlašování. Další informace naleznete v tématu Microsoft Entra Moje aplikace.

Jakmile nakonfigurujete V-Client, můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.

Události

9. 4. 15 - 10. 4. 12

Naprogramujte budoucnost pomocí AI a spojte se s kolegy a odborníky v Javě na webu JDConf 2025.

Register NowŠkolení

Modul

Implement and monitor the integration of enterprise apps for SSO - Training

Deploying and monitoring enterprise applications to Azure solutions can ensure security. Explore how to deploy on-premises and cloud based apps to users.

Certifikace

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Demonstrate the features of Microsoft Entra ID to modernize identity solutions, implement hybrid solutions, and implement identity governance.

Dokumentace

Microsoft Entra SSO integration with VMware Identity Service - Microsoft Entra ID

Learn how to configure single sign-on between Microsoft Entra ID and VMware Identity Service.