Implementace skupin zabezpečení sítě a virtuálních počítačů IaaS s Windows

Jako správce systému ve společnosti Contoso musíte zajistit, aby všechny služby hostované v Microsoft Azure s IaaS splňovaly přísné požadavky společnosti na zabezpečení. Pokud chcete správně zabezpečit síťový provoz, můžete nastavit skupiny zabezpečení sítě.

Skupiny zabezpečení sítě

Skupina zabezpečení sítě filtruje příchozí a odchozí síťový provoz. Konfigurace pravidel zabezpečení pro skupinu zabezpečení sítě umožňuje řídit síťový provoz povolením nebo odepřením konkrétních typů provozu.

Skupinu zabezpečení sítě můžete přiřadit k:

- Síťové rozhraní pro filtrování síťového provozu pouze na daném rozhraní.

- Podsíť pro filtrování provozu ve všech připojených síťových rozhraních v podsíti.

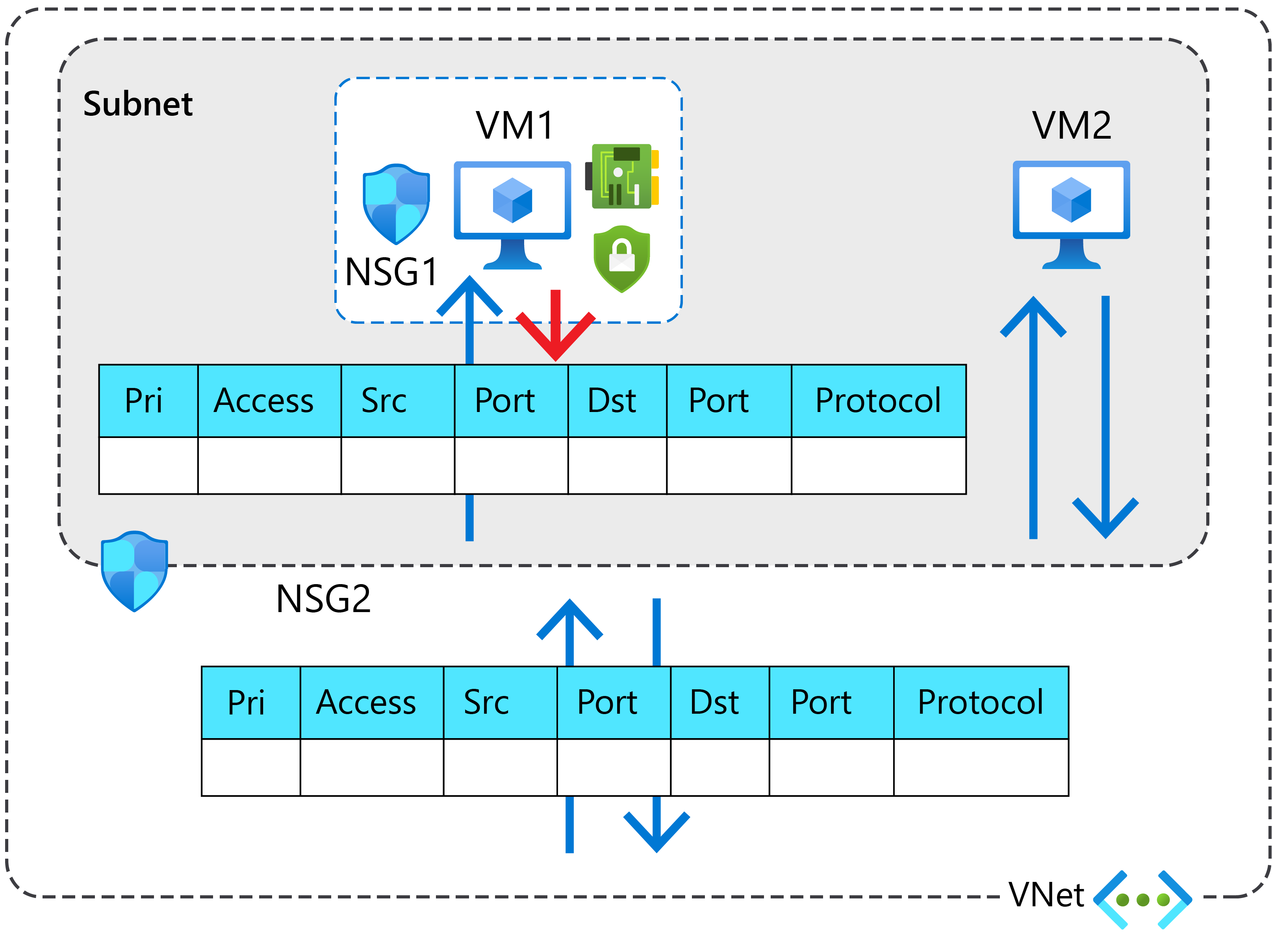

Skupiny zabezpečení sítě můžete také přiřadit k síťovým rozhraním i podsítím. Každá skupina zabezpečení sítě se pak vyhodnocuje nezávisle.

U příchozího provozu dojde k následujícímu procesu:

- Příchozí provoz nejprve vyhodnocuje skupina zabezpečení sítě použitá pro podsíť.

- Příchozí provoz pak vyhodnocuje skupina zabezpečení sítě použitá pro síťové rozhraní.

U odchozího provozu se ale vyskytuje následující proces:

- Odchozí provoz z virtuálního počítače se nejprve vyhodnotí skupinou zabezpečení sítě použitou na síťové rozhraní.

- Odchozí provoz z virtuálního počítače se pak vyhodnotí skupinou zabezpečení sítě použitou u podsítě.

Tip

Administrativní úsilí můžete snížit použitím skupiny zabezpečení sítě na podsíť místo na jednotlivá síťová rozhraní, aby se všechny virtuální počítače v zadané podsíti zabezpečily stejnou sadou pravidel.

Pravidla zabezpečení

Skupina zabezpečení sítě obsahuje pravidla zabezpečení, která slouží k povolení nebo odepření filtrovaného síťového provozu.

Vlastnosti pravidla zabezpečení NSG jsou uvedeny v následující tabulce.

| Vlastnost | Význam |

|---|---|

| Název | Jedinečný název v rámci skupiny zabezpečení sítě. |

| Priorita | Číslo v rozsahu od 100 do 4096. Nižší čísla mají vyšší prioritu a zpracovávají se jako první. |

| Zdroj nebo cíl | Všechny nebo určitá IP adresa, blok CIDR (například 10.0.0.0/24), značka služby nebo skupina zabezpečení aplikace Skupiny zabezpečení sítě se zpracovávají poté, co Azure přeloží veřejnou IP adresu na privátní IP adresu pro příchozí provoz, a před tím, než Azure přeloží privátní IP adresu na veřejnou IP adresu pro odchozí provoz. |

| Protokol | PROTOKOL TCP (Transmission Control Protocol), UDP (User Datagram Protocol), Protokol ICMP (Internet Control Message Protocol) nebo jakýkoli protokol. |

| Směr | Určuje, jestli se pravidlo vztahuje na příchozí nebo odchozí provoz. |

| Rozsah portů | Jednotlivé porty nebo rozsah portů (například 10000–10005). Můžete také použít zástupný znak (*). |

| Akce | Povolit nebo zakázat provoz |

| Popis | Volitelná vlastnost popisující účel pravidla. |

Poznámka:

Směr pravidla nedefinujete jako vlastnost pravidla. Místo toho začnete vytvořením příchozího nebo odchozího pravidla.

Důležité

Když se síťový provoz shoduje s pravidlem zabezpečení sítě, použije se toto pravidlo zabezpečení pro síťový provoz. Další pravidla zabezpečení se nevyhodnocují (pro tento síťový provoz). Jiné síťové přenosy se však vyhodnocují proti dalším pravidlu zabezpečení.

Výchozí pravidla zabezpečení

Skupina zabezpečení sítě má tři příchozí a tři odchozí pravidla zabezpečení, která se nedají upravit. Účelem těchto výchozích pravidel je:

- Povolte připojení ve virtuální síti a z nástrojů pro vyrovnávání zatížení Azure.

- Povolit odchozí komunikaci s internetem.

- Odepřít veškerý provoz z internetu.

Tři výchozí příchozí pravidla jsou popsaná v následující tabulce.

| Priorita | Název pravidla | Popis |

|---|---|---|

| 65000 | AllowVNetInBound | Povolit příchozí provoz z jakéhokoli virtuálního počítače do jakéhokoli virtuálního počítače v podsíti |

| 65001 | AllowAzureLoadBalancerInbound | Povolit provoz z nástroje pro vyrovnávání zatížení do jakéhokoli virtuálního počítače v podsíti |

| 65500 | DenyAllInBound | Zakázat provoz z jakéhokoli externího zdroje do jakéhokoli z virtuálních počítačů |

Výchozí pravidla odchozích přenosů jsou popsaná v následující tabulce.

| Priorita | Název pravidla | Popis |

|---|---|---|

| 65000 | AllowVnetOutbound | Povolte odchozí provoz směřující z libovolného virtuálního počítače do jakéhokoli virtuálního počítače v podsíti. |

| 65001 | AllowInternetOutbound | Povolit odchozí provoz směřující do internetu z jakéhokoli virtuálního počítače |

| 65500 | DenyAllOutBound | Zakázat provoz z jakéhokoli interního virtuálního počítače do systému mimo virtuální síť |

Tip

Můžete přidat další výchozí pravidla.

Pokud IT společnost Contoso chce připojit virtuální počítače Azure pomocí Vzdálená plocha Microsoft, můžete do skupiny zabezpečení sítě přidat příchozí pravidlo zabezpečení, které povoluje provoz protokolu RDP. Všimněte si, že příchozí protokol RDP je jedním z výchozích pravidel, která se dají přidat automaticky při vytváření virtuálního počítače Azure pomocí webu Azure Portal.

Poznámka:

Výchozí pravidla můžete přepsat vytvořením pravidel s vyšší prioritou, která řeší vaše jedinečné potřeby.

Rozšířená pravidla zabezpečení

Pokud máte mnoho pravidel zabezpečení, která chcete zjednodušit, můžete použít rozšířená pravidla zabezpečení. Rozšířená pravidla vám umožní přidat následující možnosti do jednoho pravidla zabezpečení:

- Několik IP adres

- Několik portů

- Značky služeb

- Skupiny zabezpečení aplikace

Například IT společnost Contoso chce omezit přístup k určitým prostředkům v datacentru, ale prostředky jsou rozložené do několika rozsahů adres sítě. S rozšířenými pravidly můžete přidat všechny tyto rozsahy do jednoho pravidla a snížit tak režijní náklady na správu.

Poznámka:

Rozšířená pravidla můžete použít také v polích zdrojového nebo cílového rozsahu a rozsahu portů pravidla.

Značky služeb

Značka služby představuje skupinu předpon IP adres z dané služby Azure. Při vytváření pravidel zabezpečení můžete místo konkrétních IP adres používat značky služeb. Zadáním názvu značky služby (například AzureBackup) do příslušného zdrojového nebo cílového pole pravidla můžete zakázat nebo povolit provoz pro tuto službu.

Poznámka:

Nemůžete vytvořit vlastní značky služeb. Společnost Microsoft spravuje předpony adres zahrnující značku služby a automaticky aktualizuje značku služby jako změny adres a minimalizuje složitost častých aktualizací pravidel zabezpečení sítě.

Značky služeb můžete použít k:

- Při přístupu ke službám Azure s veřejnými koncovými body dosáhnete izolace sítě a chraňte své prostředky Azure před obecným internetem.

- Vytvořte příchozí nebo odchozí pravidla skupiny zabezpečení sítě, která zamítnou provoz do a z internetu a povolí provoz do/z Azure Cloud Services.

Poznámka:

Značky služeb můžete použít k definování řízení přístupu k síti ve skupinách zabezpečení sítě a také ve službě Azure Firewall.

Následující tabulka uvádí několik příkladů dostupných značek služeb.

| Značka (tag) | Vysvětlení |

|---|---|

| VirtualNetwork | Tato značka představuje všechny adresy virtuální sítě kdekoli v Azure a v místní síti, pokud používáte hybridní připojení. |

| AzureLoadBalancer | Tato značka označuje nástroj pro vyrovnávání zatížení infrastruktury Azure. Značka se přeloží na virtuální IP adresu hostitele (168.63.129.16), kde mají původ sondy stavu Azure. |

| Internet | Tato značka představuje cokoli mimo adresu virtuální sítě, která je veřejně dostupná, včetně prostředků s veřejnými IP adresami. Jedním z takových prostředků je funkce Web Apps služby Azure App Service. |

| AzureTrafficManager | Tato značka představuje IP adresu pro Azure Traffic Manager. |

Poznámka:

Úplný seznam značek služeb si můžete projít na webu Dostupné značky služeb.

Skupiny zabezpečení aplikace

Skupina zabezpečení aplikace (ASG) umožňuje seskupit síťová rozhraní dohromady. Tuto skupinu ASG pak můžete použít jako zdrojové nebo cílové pravidlo v rámci skupiny zabezpečení sítě.

Tip

Skupiny asg usnadňují správu, protože při nasazování nebo opětovném nasazení aplikačních serverů můžete do skupiny ASG přidávat nebo odebírat síťová rozhraní.

Skupiny asg můžete použít k:

- Nakonfigurujte zabezpečení sítě pro prostředky, které používají konkrétní aplikace. To vám umožní logicky seskupovat virtuální počítače bez ohledu na jejich přiřazení podsítě.

- Použijte pravidlo zabezpečení na skupinu prostředků. Je jednodušší určité úlohy aplikace nasadit a vertikálně navýšit jejich kapacitu. Stačí přidat nové nasazení virtuálního počítače do jedné nebo více skupin ASG a tento virtuální počítač automaticky převezme vaše pravidla zabezpečení pro danou úlohu.

Poznámka:

Pokud se skupina zabezpečení sítě vztahuje na virtuální počítače, pravidla zabezpečení pro asG se také automaticky vztahují na virtuální počítače a umožňují úplné síťové připojení mezi virtuálními počítači v ukázkové skupině ASG.

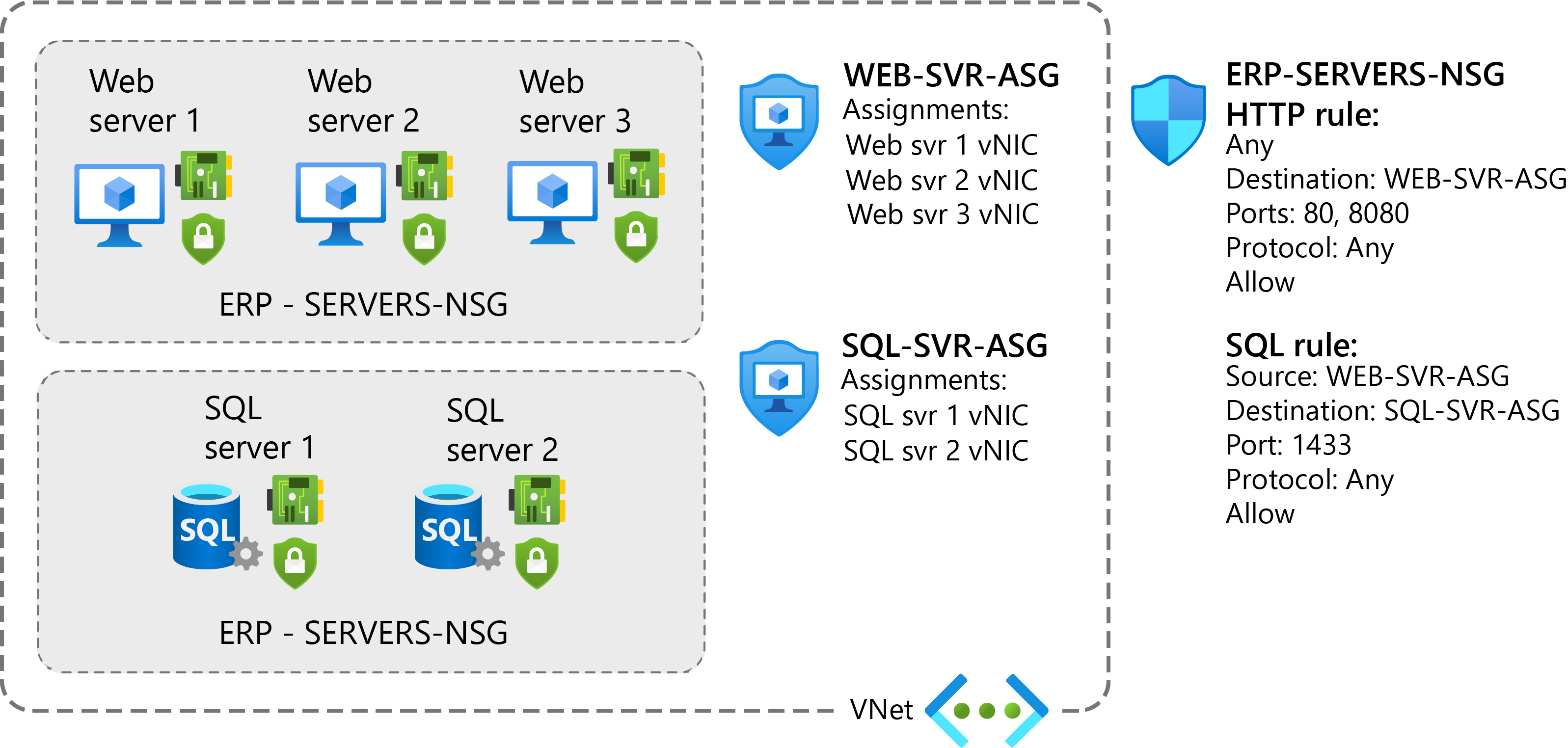

Bez skupin asG byste museli vytvořit samostatné pravidlo pro každý virtuální počítač. Contoso má například v virtuální síti několik front-endových serverů. Pracovníci IT se rozhodnou implementovat skupiny zabezpečení sítě a skupiny zabezpečení sítě pro zabezpečení síťových prostředků, jak je znázorněno na následujícím obrázku.

Použití skupin ASG umožňuje společnosti Contoso splnit následující cíle:

- Webové servery musí být přístupné přes porty 80 a 8080.

- Databázové servery musí být přístupné z webových serverů přes port 1433.

Pokud chcete toto řešení nakonfigurovat jako správce systému, budete muset provést následující postup vysoké úrovně:

- Přiřaďte síťová rozhraní pro webové servery k jedné sadě ASG.

- Přiřaďte síťová rozhraní databázových serverů k jiné sadě ASG.

- Ve skupině zabezpečení sítě vytvořte dvě příchozí pravidla:

- Jedno pravidlo otevře provoz HTTP a TCP 8080 na všechny servery ve webovém serveru ASG.

- Druhé pravidlo umožňuje provoz SQL na všechny servery v asg databázového serveru.

Důležité

Skupiny zabezpečení sítě byste měli vždy používat k ochraně síťových prostředků před nežádoucím provozem. U skupin zabezpečení sítě máte podrobný přístup k řízení přístupu přes síťovou vrstvu. Současně se můžete vyhnout složitosti konfigurace a povolení pravidel zabezpečení pro každý virtuální počítač nebo virtuální síť.

Poznámka:

Pokud máte zkušebního tenanta Azure, možná budete chtít provést následující cvičení: Vytvoření a správa skupin zabezpečení sítě