Implementace zabezpečení sítě

Zabezpečení sítě je definováno jako proces ochrany prostředků před neoprávněným přístupem nebo útokem použitím ovládacích prvků na síťový provoz. I když se ovládací prvky dají použít různými způsoby, cílem je zajistit, aby byl povolený jenom legitimní provoz.

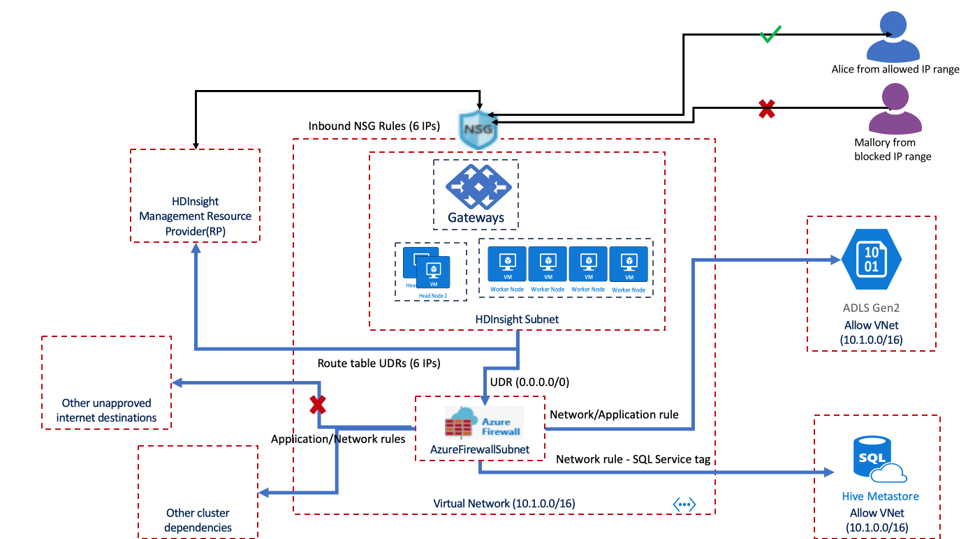

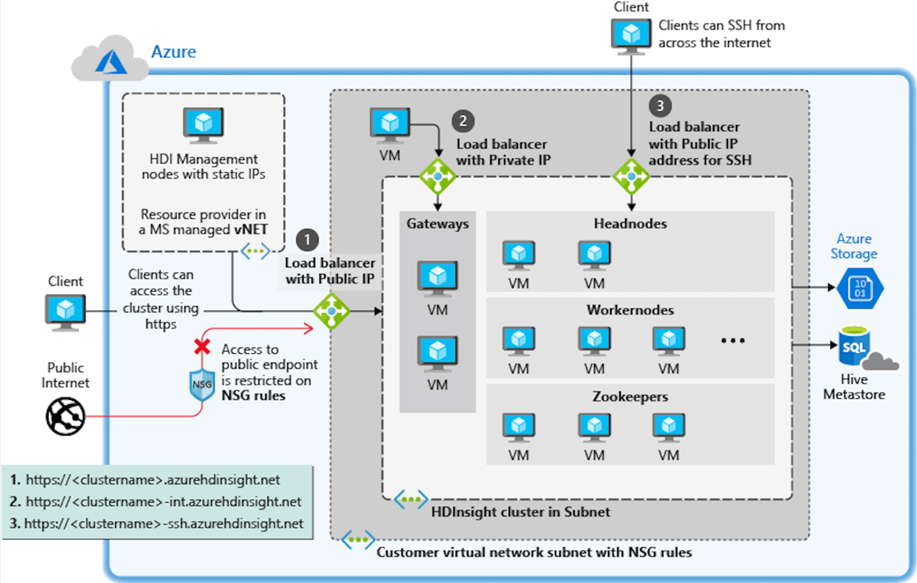

Níže najdete ukázkovou architekturu clusteru HDInsight, který je nasazen se zabezpečením sítě, a doprovodnou diskuzi o tom, jak toho dosáhnout. Černé šipky představují příchozí provoz a modré šipky představují odchozí provoz.

Cílem výše uvedeného návrhu je zajistit, aby se do clusteru HDInsight a síťového provozu, který odchází z clusteru HDInsight, dostal do důvěryhodného cíle pouze síťový provoz pocházející z důvěryhodných zdrojů. Kromě toho se síťový provoz do služby Storage a Metastore omezuje na provoz pocházející ze služby HDInsight.

Pojďme přejít k podrobnostem výše uvedeného návrhu na základě následujících oblastí.

- Příchozí zabezpečení a přístup ke clusteru

- Odchozí zabezpečení

- Koncové body služeb virtuální sítě

Příchozí zabezpečení

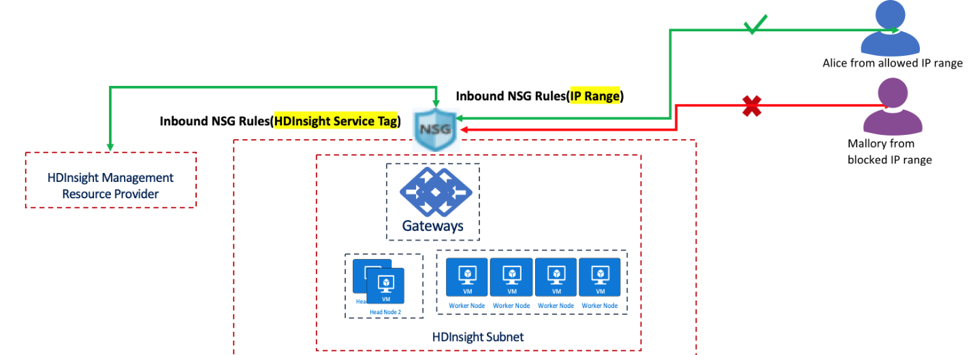

Příchozí zabezpečení sítě se dosahuje pomocí skupiny zabezpečení sítě (NSG), která je přiřazená k podsíti. Skupina zabezpečení sítě používá značky služeb HDInsight a rozsahy IP adres k omezení příchozího provozu na důvěryhodné zdroje.

Ve výše uvedeném vyjádření se ve skupině zabezpečení sítě vytvoří dvě sady příchozích pravidel zabezpečení. První příchozí pravidlo zabezpečení používá značku služby HDInsight k povolení příchozího provozu ze služeb pro správu a stavu služby HDInsight. Druhé příchozí pravidlo zabezpečení je rozsah IP adres, který umožňuje uživatelům v určitém rozsahu IP adres přistupovat ke konkrétním portům ve službě HDInsight (například port SSH 22).

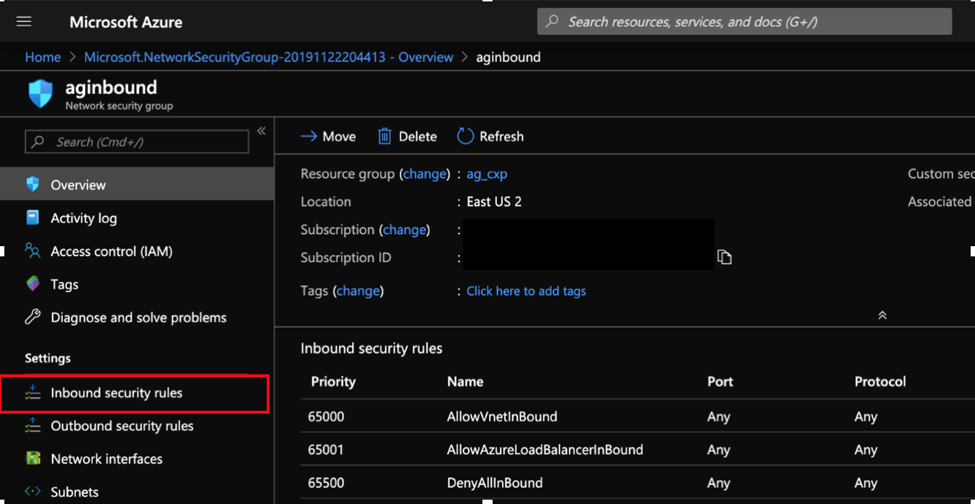

Zabezpečení příchozí sítě se dosahuje pomocí pravidel NSG v podsíti, ve které je cluster HDInsight nasazený. Níže je příklad vytvoření pravidel skupiny zabezpečení sítě.

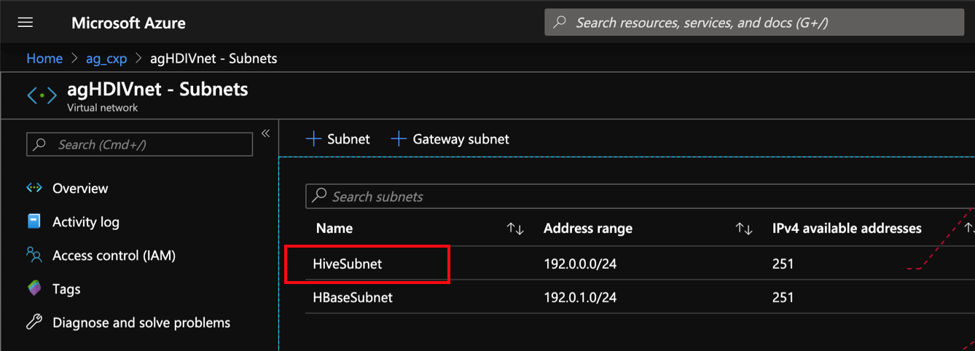

Podle potřeby vytvořte virtuální síť s více podsítěmi. Jedna z těchto podsítí je určená k hostování clusteru HDInsight a bude přidružená ke skupině zabezpečení sítě.

Vytvořte skupinu zabezpečení sítě (NSG). Ve skupině zabezpečení sítě jsou dvě sady pravidel zabezpečení– Příchozí a Odchozí v části Nastavení vlevo. Použijeme oddíl Příchozí pravidla zabezpečení a přidáme další pravidla do existující sady pravidel.

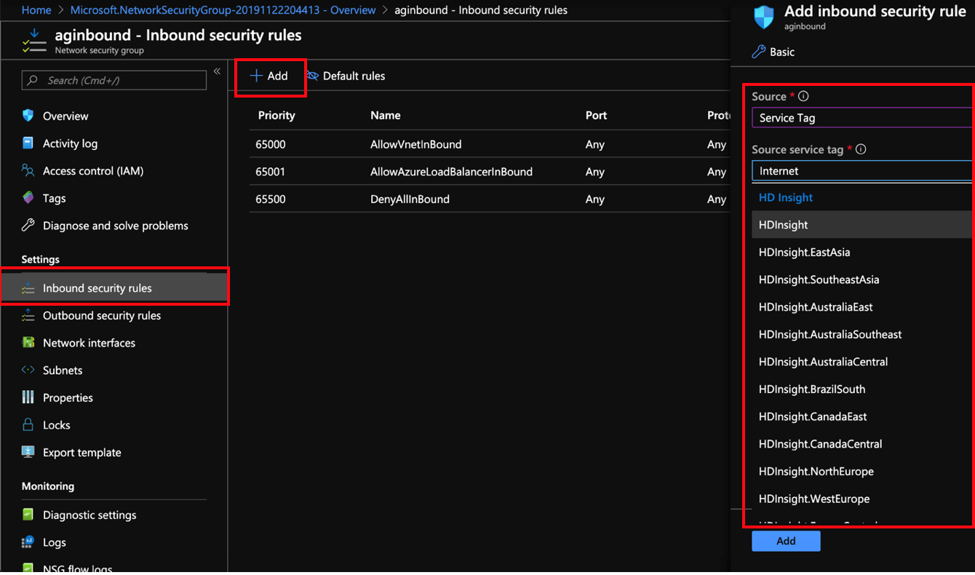

Identifikujte oblast, do které se vaše služba HDInsight nasadí, a na základě oblasti identifikujte značky služeb, které by bylo potřeba použít. V závislosti na oblasti a úrovni omezujících oprávnění můžou existovat permutace a kombinace značek služeb, které byste museli použít k dosažení cíle. Kliknutím na Přidat vytvoříte další příchozí pravidla zabezpečení ve skupině zabezpečení sítě a přiřadíte značky služeb na základě oblasti nasazení.

Níže je příklad kombinace značek Region to Service. Úplný seznam oblastí pro kombinace značek služeb najdete ve značkách služeb skupiny zabezpečení sítě (NSG) pro Azure HDInsight.

| Typ značky služby | Země/oblast | Oblast | Značka služby | Popis |

|---|---|---|---|---|

| Globální | NA | NA | HDInsight | Jedna globální značka služby pro HDInsight |

| Regionální | USA | Západní USA 2 | HDInsight.WestUS2 | Značka jedné služby |

| Regionální | USA | USA – východ 2 | HDInsight.EastUS2 HDInsight.WestUS HDInsight.EastUS | Kombinace značek služeb |

| Regionální | Čína | Čína – sever | HDInsight.ChinaNorth HDInsight.ChinaEast | Kombinace značek služeb |

- Na základě požadavků na návrh byste teď mohli do oddílu Příchozí pravidla přidat další pravidla, která umožňují příchozí provoz z jiných důvěryhodných zdrojů.

Přístup ke clusteru HDInsight s nasazenou virtuální sítí

Z hlediska zabezpečení obvykle nejsou všechny veřejné koncové body do clusteru HDInsight přístupné v takovém případě, že existuje několik alternativních způsobů přístupu ke clusteru HDInsight ve virtuální síti a jsou znázorněné v ukázkové reprezentaci níže. Clustery HDInsight při vytváření v rámci virtuální sítě zpřístupňují koncové body s veřejným i privátním vyrovnáváním zatížení.

V síťové cestě 1 se přístup ke clusteru zablokuje přes obecný veřejný internet, ale pravidla NSG je možné vytvořit tak, aby povolovala konkrétním klientům externím externím klientům zabezpečený přístup ke clusteru přes veřejný koncový bod pomocí protokolu HTTPS přes port 443 pomocí https://< clustername.azurehdinsight.net>.

V síťové cestě 2 se k obejití skupiny zabezpečení sítě vytvoří jumpbox v rámci virtuální sítě, ve které leží podsíť HDInsight. Uživatelé můžou do tohoto jumpboxu RDP přistupovat k privátnímu koncovému bodu HDInsight s <názvem> clusteru přes port 443 pomocí https://< clustername.azurehdinsight.net>.

V síťové cestě 3 se pravidla NSG upravují pro klienta, který je externí do Azure, aby získal přístup ssh ke clusteru přes veřejný koncový bod přes port 22 pomocí https://< clustername-ssh.azurehdinsight.net>.

Odchozí zabezpečení

Aby služba fungovala správně, musí být provoz pocházející ze služby HDInsight povolený do více cílů. Musí být ale také opatrní, aby se zajistilo, že jsou tyto cíle důvěryhodné.

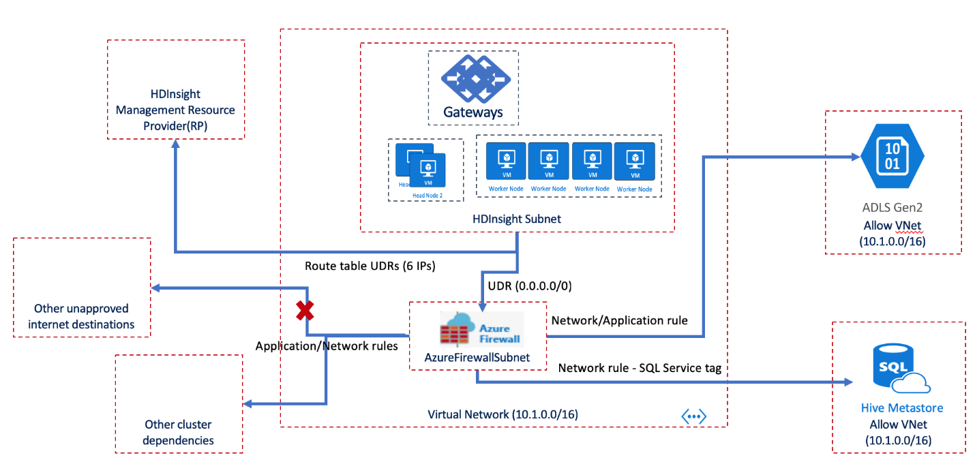

Závislosti odchozího provozu služby HDInsight se definují pomocí plně kvalifikovaných názvů domén (FQDN) a nemají statické IP adresy. Vzhledem k tomu, že IP adresy plně kvalifikovaných názvů domén se můžou změnit, nelze skupiny zabezpečení sítě použít k řízení odchozího provozu z clusteru HDInsight. Služba Azure Firewall – nebo síťové virtuální zařízení hostované zákazníkem se místo toho používá k řízení odchozího provozu pocházejícího z clusteru. V praktických scénářích se provoz směřující z podsítě HDInsight kanáluje pomocí trasy definované uživatelem do síťového virtuálního zařízení nebo brány Azure Firewall, která pak umožňuje odchozí provoz na základě pravidel zabezpečení definovaných značkou služby HDInsight.

V následujícím příkladu vidíte, že odchozí provoz z podsítě HDInsight proudí do brány Azure Firewall, kde se provádí vyhodnocení značky služby HDInsight, aby se zajistilo, že odchozí provoz určený pro důvěryhodný cíl. I když je provoz povolený pro metastory, IP adresu správy služby Storage a HDInsight atd., provoz do neschválené internetové cíle se zablokuje. I když jsou cíle ve značce služby HDInsight udržovány Microsoftem, zákazníci s konkrétními požadavky na odchozí provoz, který značka služby HDInsight nesplňuje, se můžou rozhodnout vytvořit vlastní značku služby z publikovaného seznamu plně kvalifikovaných názvů domén SLUŽBY HDInsight, které by mohli udržovat a aktualizovat. Podrobnosti o konfiguracích směrovacích tabulek a nastavení brány firewall najdete na stránce Omezení odchozího provozu pro HDInsight.

K povolení omezení odchozího provozu jsou potřeba následující kroky:

- Vytvoření brány Azure Firewall

- Přidání pravidel sítě zabezpečení aplikací a odchozích přenosů do brány firewall

- Vytvoření trasy definované uživatelem

Koncové body služby virtuální sítě

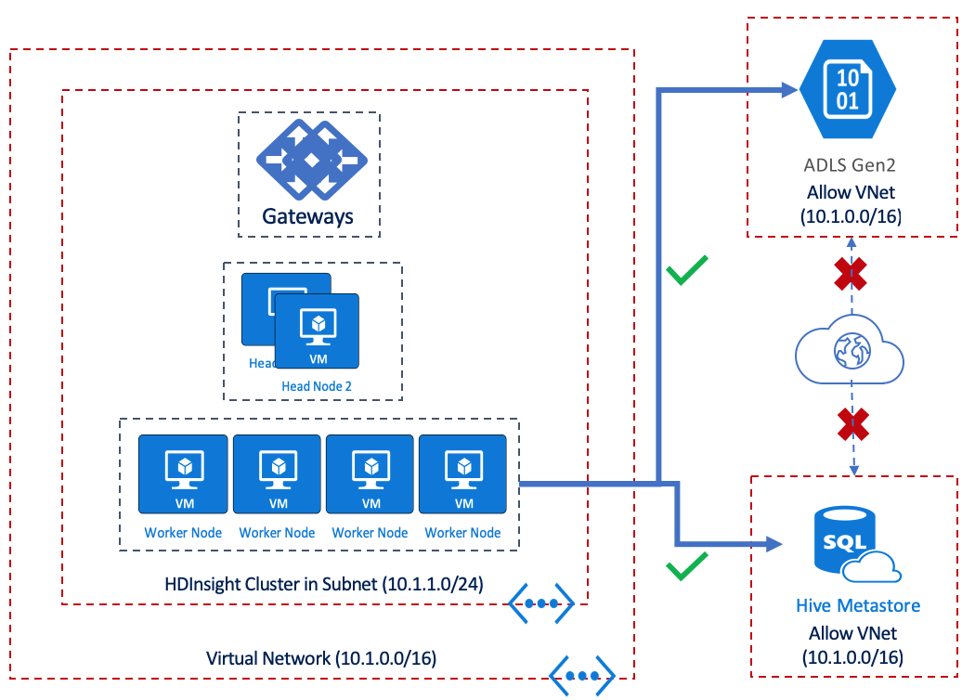

Koncové body služby virtuální sítě rozšiřují identitu virtuální sítě na službu Azure. Povolení koncových bodů služby virtuální sítě ve službě uděluje přístup ke službě z konkrétní kombinace virtuální sítě nebo podsítě a pak směruje provoz z této podsítě do služby prostřednictvím optimální a zabezpečené cesty. Prostředky, jako je účet úložiště a metastory SQL, ke kterým služba HDInsight potřebuje přístup, je možné zabezpečit prostřednictvím koncových bodů služby virtuální sítě, jak je znázorněno v ukázkové architektuře níže.

V tomto příkladu jsou koncové body služby virtuální sítě nakonfigurované v úložišti ADLS Gen2 a službě metastoru Hive (na Azure SQL Serveru) a umožní provoz z virtuální sítě HDInsight.

Postup vytvoření koncových bodů služby virtuální sítě najdete podrobněji v části Zabezpečení přístupu k datům.