Správa zabezpečení aplikací nebo middlewaru

Velké organizace mají více uživatelů z různých obchodních skupin, kteří potřebují:

- Přihlaste se ke clusteru zabezpečeným způsobem.

- Pokud jde o přístup k podkladovým datům, vynucujte zásadu nejnižší úrovně oprávnění (PLOP).

- Zaznamte události, které mají významnost zabezpečení.

Účelem zabezpečení aplikací v HDInsight je poskytnout způsoby bezpečného ověření více uživatelů v HDInsight, vynucení omezení přístupových práv pro uživatele na data na minimální oprávnění, která potřebují k provedení své práce, a nakonec protokolování událostí, které mají význam zabezpečení, jako je přihlášení, pokus o provedení privilegované akce, úprava důležitého záznamu.

Ověřování

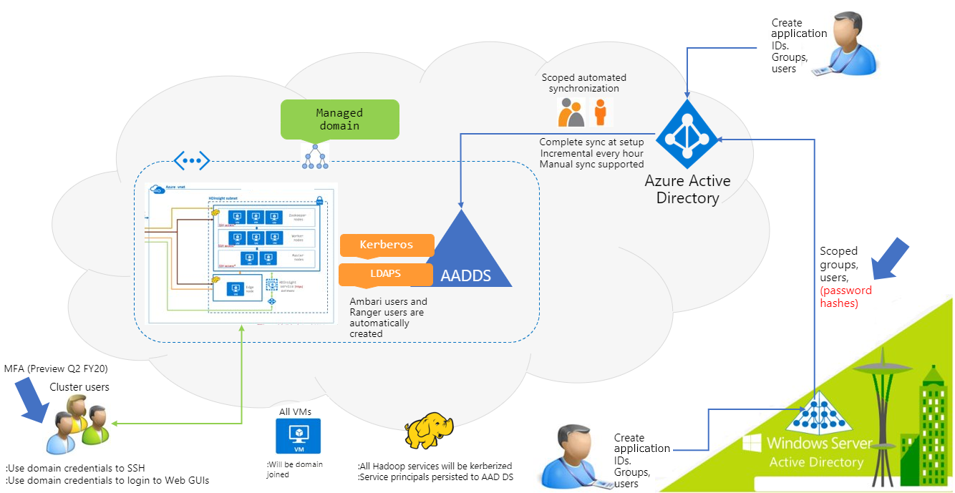

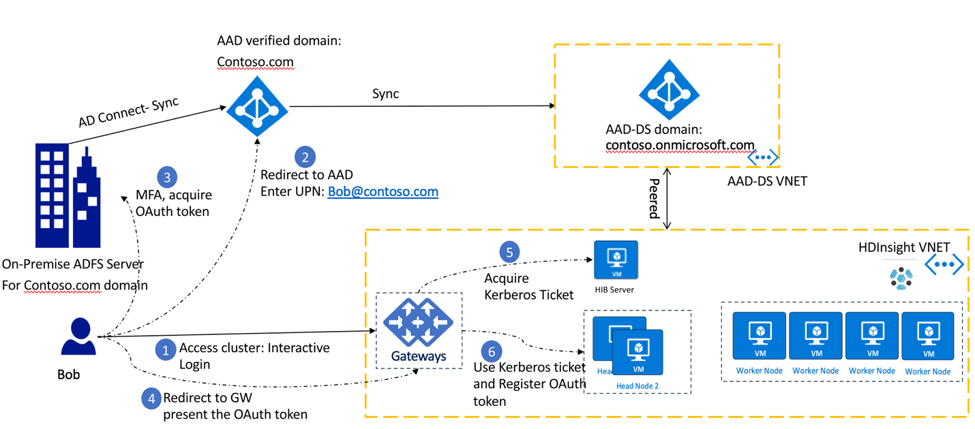

Ověřování je proces, který navazuje identitu, která vede k ověření, že uživatelé jsou tím, za koho se tvrdí. Clustery HDInsight v produkčních scénářích obvykle potřebují povolit širokou škálu uživatelů z různých obchodních skupin, aby se ověřili v clusteru, aby mohli spouštět aktivity, jako je konfigurace, odesílání, spouštění a monitorování úloh. Povolení funkce "Balíček zabezpečení podniku" (ESP) během vytváření clusteru HDInsight umožňuje, aby byly clustery připojené k doméně a aby uživatelé domény používali přihlašovací údaje k doméně k ověření v clusteru. Skupiny služby Active Directory je možné použít k vytvoření skupin jednotlivých uživatelů představujících funkci nebo oddělení v organizaci a několik těchto skupin je možné synchronizovat do clusteru při vytváření. Clustery musí mít správce doménového clusteru a jeden nebo více skupin uživatelů s omezeným přístupem. Níže je znázornění komponent a stran zapojených do procesu ověřování HDInsight.

Následující komponenty v doméně podnikové identity se účastní procesu nastavení a ověřování clusteru ESP.

- Windows Server Active Directory: Řadič domény místně a ukládá hlavní název uživatele (upN) (například:

user@Contoso.com) a příslušná hesla k doméně. - Active Directory Připojení(AD Připojení): Nástroj Microsoftu navržený tak, aby dosáhl nastavení hybridní identity. Funkce, jako je synchronizace hodnot hash hesel, jsou důležité při nastavování ESP ve službě HDInsight.

- Adresář aktivit Azure (Microsoft Entra ID): Služba pro správu identit a přístupu na základě Microsoft Azure

- Microsoft Entra Domain Services (Microsoft Entra Domain Services ): Poskytuje spravované doménové služby, jako je připojení k doméně, zásady skupiny, protokol LDAP (Lightweight Directory Access Protocol) a ověřování Kerberos/NTLM, které je plně kompatibilní se službou Windows Server Active Directory. Tyto doménové služby používáte bez nutnosti nasazovat, spravovat a opravovat řadiče domény v cloudu. Služba Microsoft Entra Domain Services se integruje s vaším stávajícím tenantem Microsoft Entra, který uživatelům umožňuje přihlásit se pomocí svých stávajících přihlašovacích údajů. Stávající skupiny a uživatelské účty můžete použít také k zabezpečení přístupu k prostředkům, což poskytuje plynulejší přesun místních prostředků do Azure.

HDInsight podporuje dva druhy scénářů ověřování.

- Při synchronizaci hodnot hash hesel do Microsoft Entra ID.

- Pokud jsou hodnoty hash hesel zachovány v místních řadičích domény. Všimněte si, že se uživatel může rozhodnout vytvořit cluster HDInsight s úložištěm WINDOWS Azure Storage Blob (WASB) nebo úložištěm ADLS Gen2 a proces ověřování se v každém z nich mírně liší. I když se všechny kroky v procesu ověřování provedly automaticky a jsou abstrahovány od uživatele, pomáhá pochopit na vysoké úrovni posloupnost událostí, které přecházejí do ověřování uživatele.

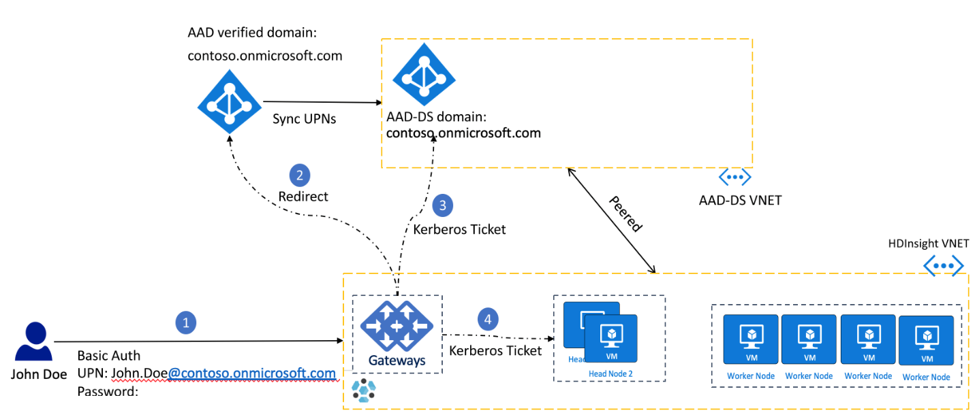

Ověřování: Při synchronizaci hodnot hash hesel s ID Microsoft Entra

- Uživatel Jan Doe se ověřuje ve službě HDInsight (například Ambari, ssh, Zeppelin atd.) pomocí přihlašovacích údajů

user@contoso.onmicrosoft.comk doméně (označované jako hlavní název uživatele nebo hlavní název uživatele (UPN) a hesla. Brána obsahuje uživatelské jméno a heslo. - Brána HDInsight odešle hlavní název uživatele (UPN) a heslo poskytnuté uživatelem do MICROSOFT Entra ID pomocí toku hesla vlastníka prostředku (ROPC) a požádá o žádost o přístup k OAuth. ID Microsoft Entra potvrzuje identitu uživatele a vydává obnovovací token uložený ve službě přihlašovacích údajů, která běží na hlavním uzlu. V clusterech s účty úložiště ADLS Gen2 komunikují ovladače úložiště se službou přihlašovacích údajů a načítají token OAuth pro účely předávacího ověřování do ADLS.

- Brána pak ověří uživatele ve službě Microsoft Entra Domain Services a získá lístek Kerberos. Brána pak předá lístek Kerberos hlavním uzlům a ověří uživatele v clusteru.

Vícefaktorové ověřování: Pokud se hodnoty hash hesel nesynchronizuje s ID Microsoft Entra

Poznámka:

Toto nastavení se také nazývá HDInsight Identity Broker (HIB) a podporuje vícefaktorové ověřování (MFA). Pokud v tomto nastavení nejsou hodnoty hash hesel synchronizované s ID Microsoft Entra, může se uživatel stále ověřit v bráně.

- Uživatel Jan Doe spustí webovou službu HDInsight, jako je Ambari nebo Zeppelin. Stránka přesměruje uživatele na interaktivní přihlašovací obrazovku.

Klient se přesměruje na ID Microsoft Entra, aby se uživatel ověřil pomocí hlavního názvu uživatele ( UPN

user@contoso.onmicrosoft.com). - Při zadávání hlavního názvu uživatele se klient přesměruje na místní server ADFS, kde uživatel zadá heslo. Ověřování vícefaktorového ověřování, pokud je povolené, se teď spustí. Po úspěšném ověření se klientovi vydá token OAuth.

- Klient zobrazí token OAuth bráně HDInsight.

- Brána HDInsight používá token OAuth k získání lístku Kerberos z uzlu HIB.

- Brána používá lístek Kerberos a zaregistruje token OAuth ve službě přihlašovacích údajů hlavních uzlů a ověří se v clusteru.

Poznámka:

Pokud se hodnoty hash hesel nesynchronizují s ID Microsoft Entra, uživatelé domény se nemohou připojit k hlavním uzlům. Aktivity ssh budou moct provádět pouze místní uživatel ssh. Pokyny k nastavení mechanismů ověřování pro oba scénáře jsou vysvětleny v článku Použití zprostředkovatele ID pro správu přihlašovacích údajů.

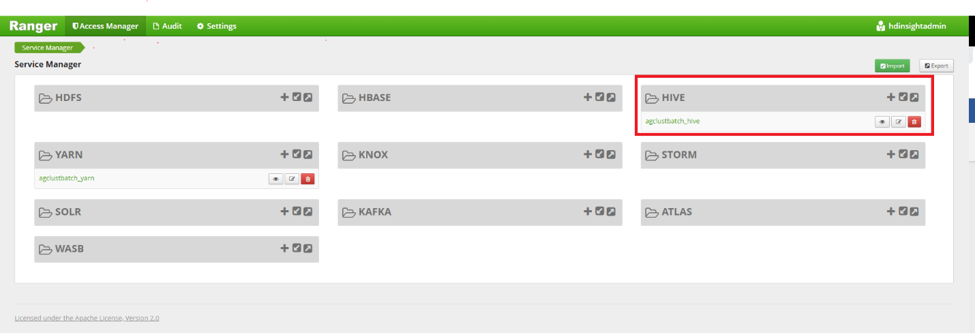

Autorizace

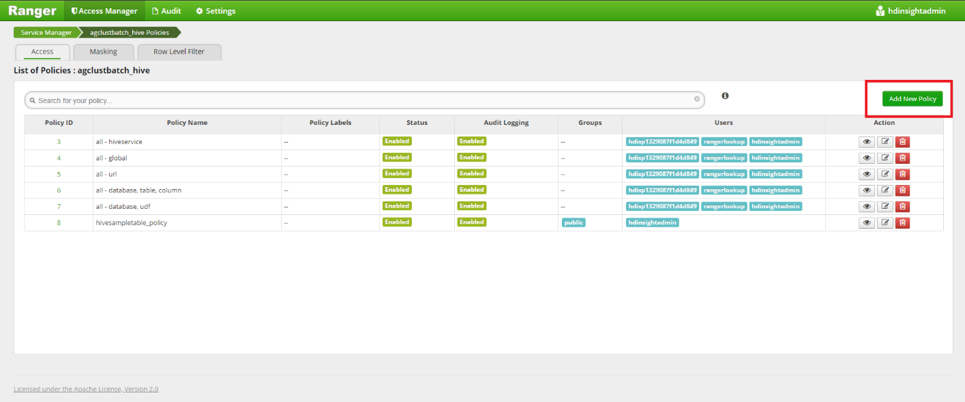

Autorizace v HDInsight se zabývá určováním a vynucováním uživatelských oprávnění u podkladových datových sad. Podrobná autorizace pro konkrétní akce nebo operace je k dispozici ve službách HDInsight Hive, HBase a Kafka a spravuje se prostřednictvím Apache Rangeru. Ranger poskytuje řízení přístupu na základě role, řízení přístupu na základě atributů a centralizuje auditování uživatelských přístupů a akcí správy. Obvykle se ověřujete v Apache Rangeru pomocí přihlašovacích údajů správce clusteru a pak nastavíte zásady pro omezené skupiny nebo uživatele v Rangeru. V následujícím příkladu ukazujeme způsoby, kterými můžete vytvořit zásadu rangeru pro nastavení oprávnění pro ukázkovou tabulku Hive v Rangeru.

Spusťte Apache Ranger pomocí adresy URL:

https://CLUSTERNAME.azurehdinsight.net/Ranger/. Nahraďte "CLUSTERNAME" názvem vašeho clusteru. Pro přihlášení použijte správce domény clusteru a odpovídající heslo.

Kliknutím na Přidat novou zásadu přidáte novou zásadu rangeru.

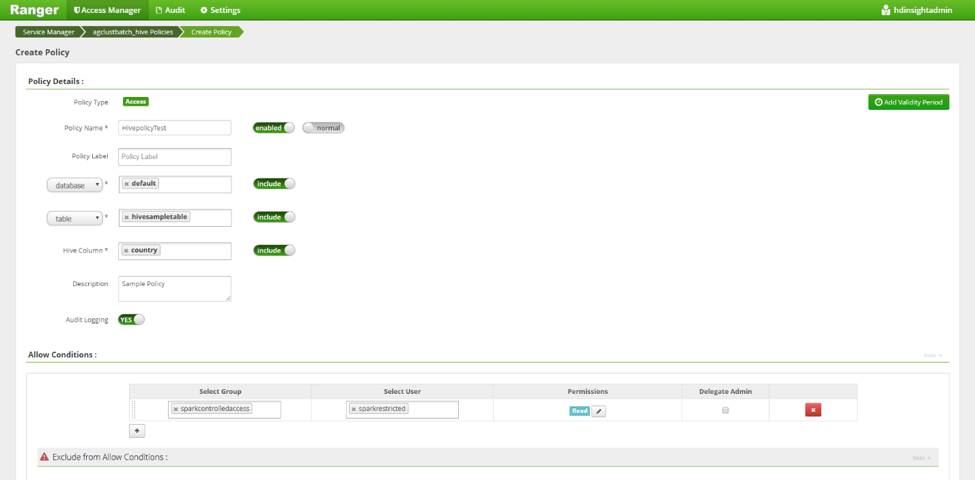

Vyplňte podrobnosti o zásadách následujícími informacemi:

- Název zásady: Název zásady.

- Databáze: Zvolte databázi Hive.

- Tabulka: Zvolte tabulku Hive ve vybrané databázi.

- Sloupec Hive: Zvolte sloupec Hive, na kterém se zásada použije.

- Pokud chcete povolit protokolování veškerého přístupu, nastavte protokolování auditu na Ano.

- Podmínky povolení:

- Zásady lze použít pro uživatele domény služby Active Directory (AD) nebo skupiny domén v části Povolit podmínky. Pokud chcete zásady použít pro všechny uživatele ve skupině AD, přidejte tuto skupinu AD do oddílu Vybrat skupinu.

- Pokud chcete, aby zásady platily pro jednotlivé uživatele nebo pro zvolenou sadu uživatelů z různých skupin AD, můžete do pole Vybrat uživatele přidat všechna ID jednotlivých domén.

- Vyberte ze sady oprávnění na panelu Oprávnění.

Posuňte se dolů a klikněte na Přidat.

Po nastavení se toto pravidlo vynutí pro všechny uživatele, kteří byli součástí zásad.

Nastavení zásad rangeru pro HBase a Kafka jsou popsány v příslušných hypertextových odkazech v části.

Auditování

Auditování ve službě HDInsight z hlediska zabezpečení se zabývá požadavky na zaznamenávání a monitorování ověřování a autorizace, ke kterým dochází během provozní životnosti clusteru, a to i po odstranění clusteru.

Auditování ve službě HDInsight je povolené pomocí protokolů služby Azure Monitor a dá se použít k zobrazení protokolů, které jsou důležité pro zabezpečení clusteru. Níže je uvedeno několik tabulek protokolu, které obsahují informace důležité pro zabezpečení clusteru.

| Název tabulky protokolu | Účel |

|---|---|

| ranger_audit_logs_CL | Protokoly auditu z Apache Rangeru v clusterech ESP |

| log_gateway_audit_CL | Protokoly auditu z brány za účelem zobrazení úspěšných a neúspěšných pokusů |

| log_ambari_audit_CL | Protokoly auditu z Ambari |

| log_auth_CL | Protokoly SSH pro úspěšné a neúspěšné pokusy |

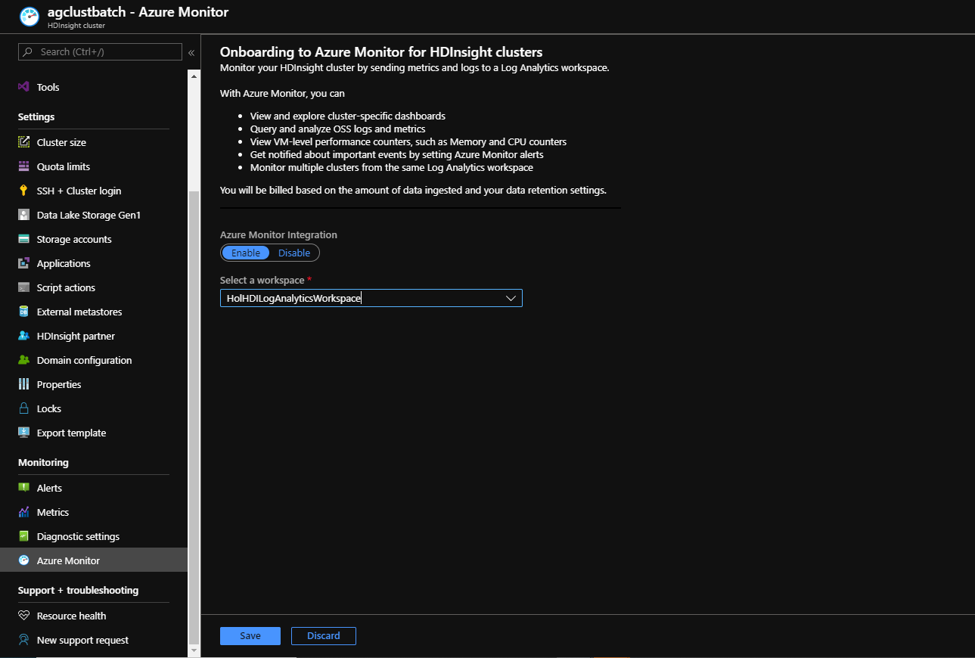

Monitorování Azure je na webu Azure Portal povolené několika kliknutími.

V clusteru HDInsight klikněte v levém okně na Azure Monitor. Vyberte Integraci služby Azure Monitor na hodnotu True a v části Vyberte pracovní prostor, v rozevíracím seznamu zvolte předem vytvořený pracovní prostor služby Log Analytics.

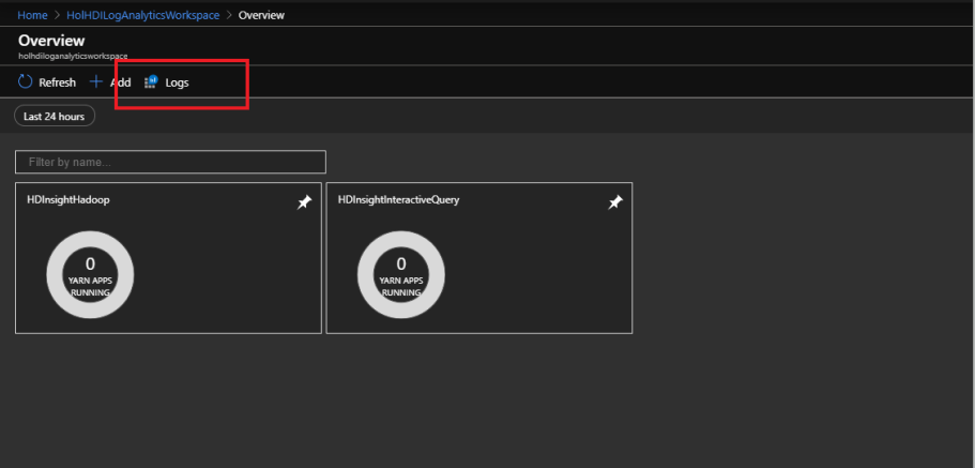

Spusťte pracovní prostor služby Log Analytics a naimportujte příslušná řešení pro monitorování HDInsight relevantní pro váš typ clusteru. Spusťte řešení a klikněte na Protokoly.

Tabulky protokolů relevantní pro zabezpečení najdete v části Vlastní protokoly na levé straně. Ty se pak dají dotazovat, aby se extrahovali relevantní informace o přístupu.