Konfigurer din Azure Blob Storage-forbindelse

Azure Blob Storage er Microsofts objektlagerløsning til cloudmiljøet. Blob Storage er optimeret til lagring af enorme mængder ustrukturerede data. I denne artikel beskrives trinnene til oprettelse af en Azure Blob Storage-forbindelse.

Understøttede godkendelsestyper

Azure Blob Storage-connectoren understøtter henholdsvis følgende godkendelsestyper for kopi og Dataflow Gen2.

| Godkendelsestype | Kopiér | Dataflow Gen2 |

|---|---|---|

| Anonym | √ | √ |

| Kontonøgle | √ | √ |

| SAS (Shared Access Signature) | √ | √ |

| Organisationskonto | √ | √ |

| Tjenesteprincipal | √ | √ |

Konfigurer din forbindelse i Dataflow Gen2

Data Factory i Microsoft Fabric bruger Power Query-connectors til at forbinde Dataflow Gen2 til Azure Blobs. Følgende links indeholder de specifikke oplysninger om Power Query-connectoren, du skal bruge for at oprette forbindelse til Azure Blobs i Dataflow Gen2:

- Hvis du vil i gang med at bruge Azure Blobs-connectoren i Dataflow Gen2, skal du gå til Hent data fra Data Factory i Microsoft Fabric.

- Sørg for at installere eller konfigurere forudsætningerne for Azure Blobs, før du opretter forbindelse til Azure Blobs-connectoren.

- Hvis du vil oprette forbindelse til Azure Blobs-connectoren fra Power Query, skal du gå til Forbind til Azure Blob Storage fra Power Query Online.

I nogle tilfælde kan artiklen om Power Query-connector omfatte avancerede indstillinger, fejlfinding, kendte problemer og begrænsninger og andre oplysninger, der også kan vise sig nyttige.

Konfigurer din forbindelse i en datapipeline

Gå til siden Ny forbindelse for datafabrikspipelinen for at konfigurere forbindelsesoplysningerne og oprette forbindelsen.

Du kan gå til denne side på to måder:

- Gå til denne side i Kopiassistent, når du har valgt connectoren.

- Gå til denne side i pipeline, når du har valgt + Ny i afsnittet Forbind ion og valgt connectoren.

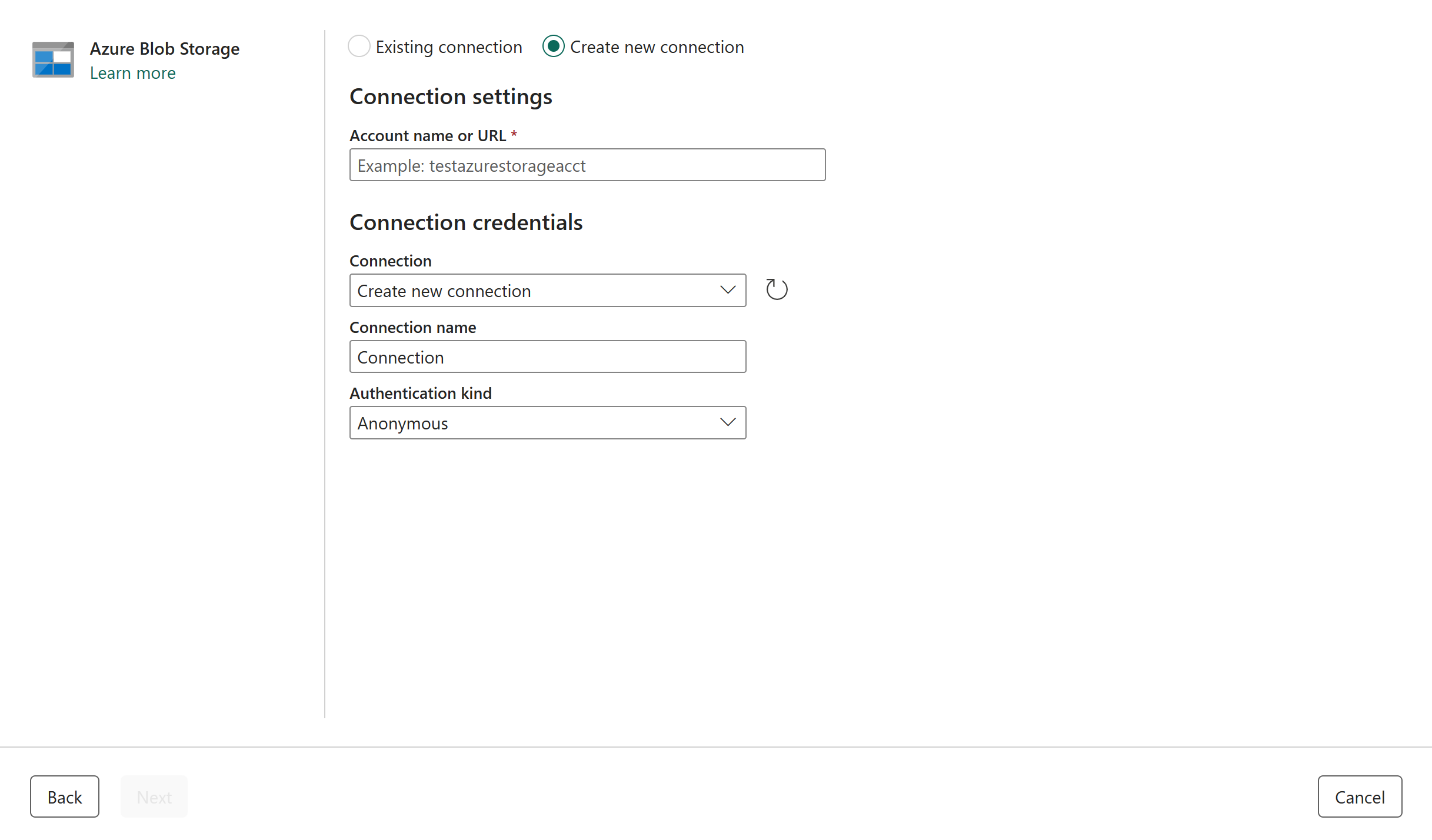

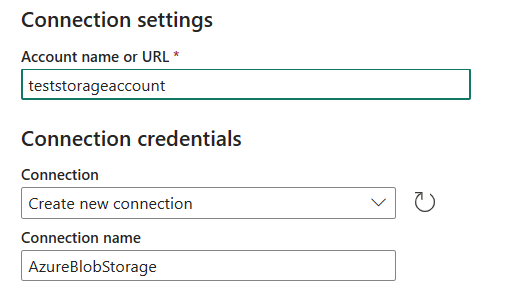

Trin 1: Angiv kontonavnet eller URL-adressen, forbindelsen og forbindelsesnavnet

Angiv følgende felter i ruden Ny forbindelse:

- Kontonavn eller URL-adresse: Angiv dit Azure Blob Storage-kontonavn eller din URL-adresse. Gå til afsnittet Slutpunkter i din lagerkonto, og slutpunktet for blobtjenesten er kontoens URL-adresse.

- Forbind ion: Vælg Opret ny forbindelse.

- Forbind ionnavn: Angiv et navn til forbindelsen.

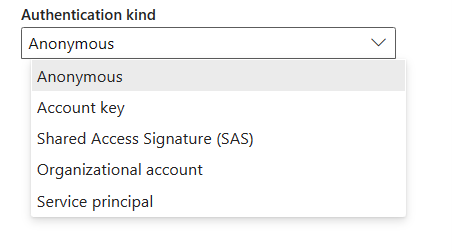

Trin 2: Vælg og angiv din godkendelsestype

Under Godkendelsestype skal du vælge din godkendelsestype på rullelisten og fuldføre den relaterede konfiguration. Azure Blob Storage-connectoren understøtter følgende godkendelsestyper:

Anonym godkendelse

Vælg Anonym under Godkendelsestype .

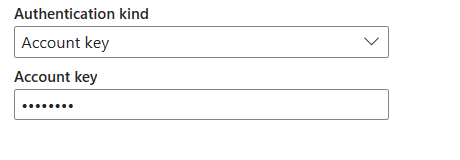

Godkendelse af kontonøgle

Angiv kontonøglen for dit Azure Blob Storage. Gå til grænsefladen for din Azure Blob Storage-konto, gå til afsnittet Adgangsnøgle , og hent din kontonøgle.

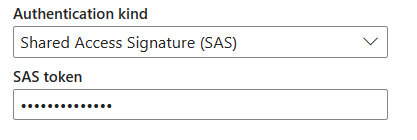

SAS-godkendelse (Shared Access Signature)

Angiv det delte adgangssignaturtoken (SAS-token) til lagerressourcerne, f.eks. en blob eller objektbeholder.

Hvis du ikke har et SAS-token, skal du skifte til Signatur for delt adgang i grænsefladen til din Azure Blob Storage-konto. Under Tilladte ressourcetyper skal du vælge Tjeneste. Vælg derefter Generér SAS og forbindelsesstreng. Du kan få dit SAS-token fra det SAS-token , der vises.

Den delte adgangssignatur er en URI, der omfatter alle de oplysninger, der er nødvendige for godkendt adgang til en lagerressource, i forespørgselsparametrene. Hvis klienten vil have adgang til lagerressourcer med signaturen for delt adgang, skal den kun overføre signaturen for delt adgang til den relevante konstruktør eller metode.

Du kan få flere oplysninger om signaturer med delt adgang ved at gå til Signaturer for delt adgang: Forstå modellen for signatur for delt adgang.

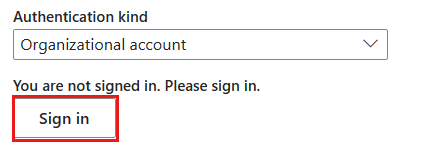

Godkendelse af organisationskonto

Vælg Log på, som viser logongrænsefladen. Angiv din konto og adgangskode for at logge på din organisationskonto. Når du har logget på, skal du gå tilbage til siden Ny forbindelse .

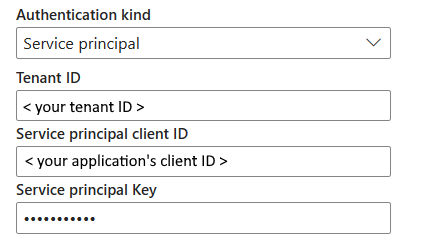

Godkende tjenesteprincipal

Du skal angive lejer-id'et, tjenesteprincipalens klient-id og tjenesteprincipalnøgle, når du bruger denne godkendelse.

- Lejer-id: Angiv de lejeroplysninger (domænenavn eller lejer-id), som dit program er placeret under. Hent den ved at holde markøren over øverste højre hjørne af Azure-portal.

- Klient-id for tjenesteprincipal: Angiv programmets klient-id.

- Tjenesteprincipalnøgle: Angiv programmets nøgle.

Hvis du vil bruge godkendelse af tjenesteprincipal, skal du følge disse trin:

Registrer et programobjekt i Microsoft Entra ID ved at følge Godkend adgang til blobs ved hjælp af Microsoft Entra ID. Notér disse værdier, som du bruger til at definere forbindelsen:

- Lejer-id

- Applikations-id

- Programnøgle

Tildel tjenesteprincipalen den korrekte tilladelse i Azure Blob Storage. Du kan få flere oplysninger om rollerne ved at gå til Tildel en Azure-rolle for at få adgang til blobdata.

- Som kilde skal du i Adgangskontrol (IAM) som minimum tildele rollen Lager-Blob-datalæser .

- Som destination skal du i Adgangskontrol (IAM) som minimum tildele rollen Storage Blob Data Contributor .

Trin 3: Opret din forbindelse

Vælg Opret for at oprette forbindelsen. Din oprettelse er testet og gemt, hvis alle legitimationsoplysningerne er korrekte. Hvis den ikke er korrekt, mislykkes oprettelsen med fejl.

Tabeloversigt

Følgende tabel indeholder egenskaberne for oprettelse af forbindelse til datapipeline.

| Navn | Beskrivelse | Obligatorisk | Egenskab | Kopiér |

|---|---|---|---|---|

| Kontonavn eller URL-adresse | Azure Blob Storage-kontonavn eller -slutpunkt. | Ja | ✓ | |

| Forbind ion | Vælg Opret ny forbindelse. | Ja | ✓ | |

| Forbindelsesnavn | Et navn til din forbindelse. | Ja | ✓ | |

| Godkendelsestype | Gå til Godkendelse. | Ja | Gå til Godkendelse. |

Godkendelse

Egenskaberne i følgende tabel er de understøttede godkendelsestyper.

| Navn | Beskrivelse | Obligatorisk | Egenskab | Kopiér |

|---|---|---|---|---|

| Anonym | ✓ | |||

| Kontonøgle | ✓ | |||

| - Kontonøgle | Kontonøglen for Azure Blob Storage. | Ja | ||

| SAS (Shared Access Signature) | ✓ | |||

| - SAS-token | Det delte adgangssignaturtoken til lagerressourcerne, f.eks. en blob eller objektbeholder. | Ja | ||

| Organisationskonto | ✓ | |||

| Tjenesteprincipal | ✓ | |||

| - Lejer-id | Lejeroplysningerne (domænenavn eller lejer-id). | Ja | ||

| – Klient-id for tjenesteprincipal | Programmets klient-id. | Ja | ||

| - Tjenesteprincipalnøgle | Programmets nøgle. | Ja |

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om