Implementer regler for reduktion af angrebsoverfladen

Gælder for:

Implementering af regler for reduktion af angrebsoverfladen flytter den første testring til en aktiveret funktionel tilstand.

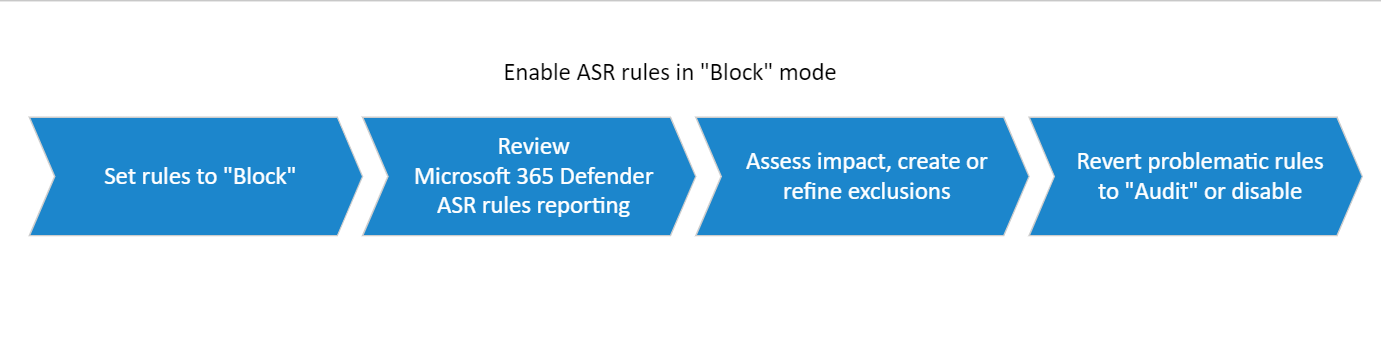

Trin 1: Overgå regler for reduktion af angrebsoverfladen fra Overvågning til Bloker

- Når alle undtagelser er bestemt i overvågningstilstand, skal du begynde at angive nogle regler for reduktion af angrebsoverfladen til tilstanden "bloker", startende med reglen, der har færrest udløste hændelser. Se Aktivér regler for reduktion af angrebsoverflade.

- Gennemse rapportsiden på Microsoft Defender-portalen. Se Rapporten om trusselsbeskyttelse i Microsoft Defender for Endpoint. Gennemse også feedback fra dine mestre.

- Afgræns udeladelser, eller opret nye undtagelser efter behov.

- Skift problematiske regler tilbage til Overvågning.

Bemærk!

I forbindelse med problematiske regler (regler, der skaber for meget støj), er det bedre at oprette undtagelser end at slå regler fra eller skifte tilbage til Overvågning. Du skal afgøre, hvad der passer bedst til dit miljø.

Tip

Når den er tilgængelig, kan du drage fordel af indstillingen Advar-tilstand i regler for at begrænse afbrydelser. Aktivering af regler for reduktion af angrebsoverfladen i Warn-tilstand giver dig mulighed for at registrere udløste hændelser og få vist deres potentielle afbrydelser uden rent faktisk at blokere slutbrugeradgang. Få mere at vide: Advarselstilstand for brugere.

Hvordan fungerer Warn-tilstand?

Advarselstilstand er i praksis en blokinstruktion, men med mulighed for brugeren at "fjerne blokeringen" af efterfølgende udførelser af det angivne flow eller den givne app. Advar tilstand fjerner blokeringer på en enhed, bruger, fil og proceskombination. Oplysningerne om advarselstilstand gemmes lokalt og har en varighed på 24 timer.

Trin 2: Udvid udrulningen for at ringe til n + 1

Når du er sikker på, at du har konfigureret reglerne for reduktion af angrebsoverfladen for ring 1 korrekt, kan du udvide omfanget af udrulningen til den næste ring (ring n + 1).

Udrulningsprocessen, trin 1-3, er stort set den samme for hver efterfølgende ring:

- Test regler i Overvågning

- Gennemse overvågningshændelser, der er udløst af reduktion af angrebsoverfladen, på Microsoft Defender-portalen

- Opret udeladelser

- Gennemse: Afgræns, tilføj eller fjern udeladelser efter behov

- Angiv regler til "blok"

- Gennemse rapportsiden på Microsoft Defender-portalen.

- Opret udeladelser.

- Deaktiver problematiske regler, eller skift dem tilbage til Overvågning.

Tilpas regler for reduktion af angrebsoverflade

Efterhånden som du fortsætter med at udvide udrulningen af regler for reduktion af angrebsoverfladen, kan det være nødvendigt eller nyttigt at tilpasse de regler for reduktion af angrebsoverfladen, du har aktiveret.

Udelad filer og mapper

Du kan vælge at udelukke filer og mapper fra at blive evalueret af regler for reduktion af angrebsoverfladen. Når den udelades, blokeres filen ikke fra at køre, selvom en regel for reduktion af angrebsoverfladen registrerer, at filen indeholder skadelig funktionsmåde.

Overvej for eksempel ransomware-reglen:

Ransomware-reglen er designet til at hjælpe virksomhedskunder med at reducere risikoen for ransomware-angreb og samtidig sikre forretningskontinuitet. Som standard, ransomware regel fejl på den side af forsigtighed og beskytte mod filer, der endnu ikke har opnået tilstrækkeligt omdømme og tillid. For at understrege det igen, udløser ransomware-reglen kun filer, der ikke har fået nok positivt omdømme og prævalens, baseret på forbrugsdata for millioner af vores kunder. Normalt løses blokkene selv, fordi værdierne for hver fils "omdømme og tillid" opgraderes trinvist, efterhånden som ikke-problematisk brug øges.

I de tilfælde, hvor blokke ikke løses rettidigt, kan kunderne - på egen risiko - gøre brug af enten selvbetjeningsmekanismen eller en IOC-baseret "allowlist"-funktionalitet (Indicator of Compromise) til at fjerne blokeringen af filerne selv.

Advarsel

Hvis du udelader eller fjerner blokeringen af filer eller mapper, kan det potentielt tillade usikre filer at køre og inficere dine enheder. Hvis du udelader filer eller mapper, kan det i alvorlig grad reducere den beskyttelse, der leveres af regler for reduktion af angrebsoverfladen. Filer, der ville være blevet blokeret af en regel, får tilladelse til at køre, og der registreres ingen rapport eller hændelse.

En udeladelse kan gælde for alle regler, der tillader undtagelser eller gælder for specifikke regler ved hjælp af undtagelser pr. regel. Du kan angive en individuel fil, mappesti eller det fuldt kvalificerede domænenavn for en ressource.

En udeladelse anvendes kun, når det udeladte program eller den udeladte tjeneste starter. Hvis du f.eks. tilføjer en udeladelse for en opdateringstjeneste, der allerede kører, fortsætter opdateringstjenesten med at udløse hændelser, indtil tjenesten stoppes og genstartes.

Reduktion af angrebsoverfladen understøtter miljøvariabler og jokertegn. Du kan få oplysninger om, hvordan du bruger jokertegn, under Brug jokertegn i filnavnet og mappestien eller udvidelsesudeladelseslisterne. Hvis du støder på problemer med regler, der registrerer filer, som du mener ikke skal registreres, kan du bruge overvågningstilstand til at teste reglen.

Se referenceartiklen om regler for reduktion af angrebsoverfladen for at få oplysninger om hver enkelt regel.

Brug Gruppepolitik til at udelade filer og mapper

Åbn administrationskonsollen for Gruppepolitik på administrationscomputeren til Gruppepolitik. Højreklik på det Gruppepolitik objekt, du vil konfigurere, og vælg Rediger.

I redigeringsprogrammet til administration af gruppepolitik skal du gå til Computerkonfiguration og vælge Administrative skabeloner.

Udvid træet til Windows-komponenter>Microsoft Defender Antivirus>Microsoft Defender Exploit Guard>Attack overfladereduktion.

Dobbeltklik på indstillingen Udelad filer og stier fra regler for reduktion af angrebsoverfladen , og angiv indstillingen til Aktiveret. Vælg Vis , og angiv hver fil eller mappe i kolonnen Værdinavn . Angiv 0 i kolonnen Værdi for hvert element.

Advarsel

Brug ikke anførselstegn, da de ikke understøttes for hverken kolonnen Value name eller kolonnen Value .

Brug PowerShell til at udelade filer og mapper

Skriv powershell i menuen Start, højreklik på Windows PowerShell, og vælg Kør som administrator.

Angiv følgende oplysninger:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Fortsæt med at bruge

Add-MpPreference -AttackSurfaceReductionOnlyExclusionstil at føje flere mapper til listen.Vigtigt!

Bruges

Add-MpPreferencetil at tilføje eller føje apps til listen. Hvis du bruger cmdlet'enSet-MpPreference, overskrives den eksisterende liste.

Brug MDM CSP'er til at udelade filer og mapper

Brug ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions CSP (Configuration Service Provider) til at tilføje udeladelser.

Tilpas meddelelsen

Du kan tilpasse meddelelsen, når en regel udløses, og blokerer en app eller fil. Se artiklen om Windows Sikkerhed.

Flere artikler i denne installationssamling

Oversigt over installation af regler for reduktion af angrebsoverflade

Planlæg installation af regler for reduktion af angrebsoverflade

Test regler for reduktion af angrebsoverflade

Operationalize regler for reduktion af angrebsoverfladen

Reference til regler for reduktion af angrebsoverflade

Se også

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om