Operationalize regler for reduktion af angrebsoverfladen

Gælder for:

Når du har udrullet regler for reduktion af angrebsoverfladen fuldt ud, er det vigtigt, at du har processer på plads til at overvåge og reagere på ASR-relaterede aktiviteter. Aktiviteterne omfatter:

Administration af ASR-regler falske positiver

Falske positiver/negativer kan forekomme med enhver trusselsbeskyttelsesløsning. Falske positiver er tilfælde, hvor en enhed (f.eks. en fil eller proces) registreres og identificeres som skadelig, selvom enheden faktisk ikke er en trussel. I modsætning hertil er et falsk negativt objekt et objekt, der ikke blev registreret som en trussel, men som er skadeligt. Du kan finde flere oplysninger om falske positiver og falske negativer under: Løs falske positiver/negativer i Microsoft Defender for Endpoint

Hold dig opdateret med rapporter over ASR-regler

Konsekvent og regelmæssig gennemgang af rapporter er et vigtigt aspekt ved at opretholde udrulningen af dine regler for reduktion af angreb og holde dig ajour med nye trusler. Din organisation skal have planlagte anmeldelser af hændelser med regler for reduktion af angrebsoverfladen i en kadence, der holder sig opdateret med regelrapporterede hændelser for reduktion af angrebsoverfladen. Afhængigt af størrelsen på din organisation kan anmeldelser være dagligt, hver time eller løbende overvågning.

ASR regler Advanced Hunting

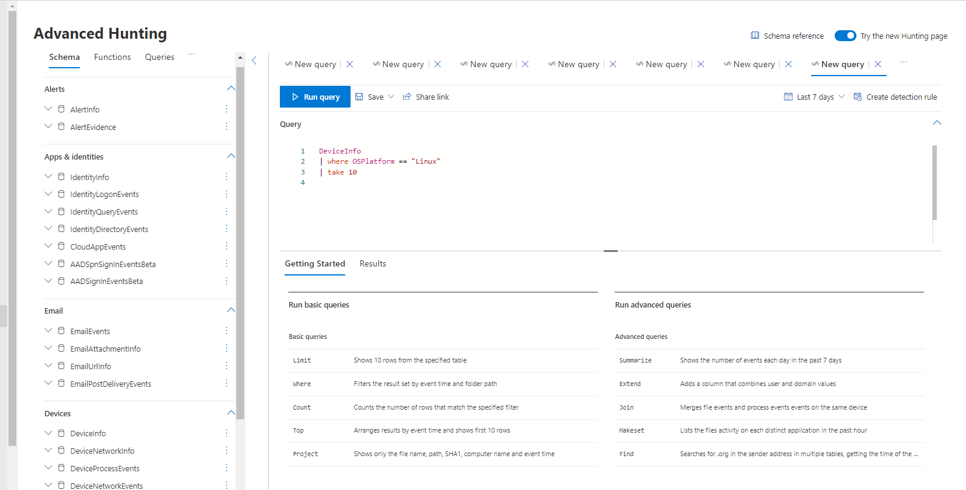

Et af de mest magtfulde træk ved Microsoft Defender XDR er avanceret jagt. Hvis du ikke er bekendt med avanceret jagt, kan du se: Proaktivt jagt efter trusler med avanceret jagt.

Avanceret jagt er et forespørgselsbaseret værktøj (Kusto Query Language) til trusselsjagt, der giver dig mulighed for at udforske op til 30 dage af de hentede data. Gennem avanceret jagt kan du proaktivt inspicere hændelser for at finde interessante indikatorer og enheder. Den fleksible adgang til data gør det muligt at jagte både kendte og potentielle trusler uden begrænsninger.

Gennem avanceret jagt er det muligt at udtrække oplysninger om regler for reduktion af angrebsoverfladen, oprette rapporter og få detaljerede oplysninger om konteksten af en given overvågning eller blokering af en regel for reduktion af angrebsoverfladen.

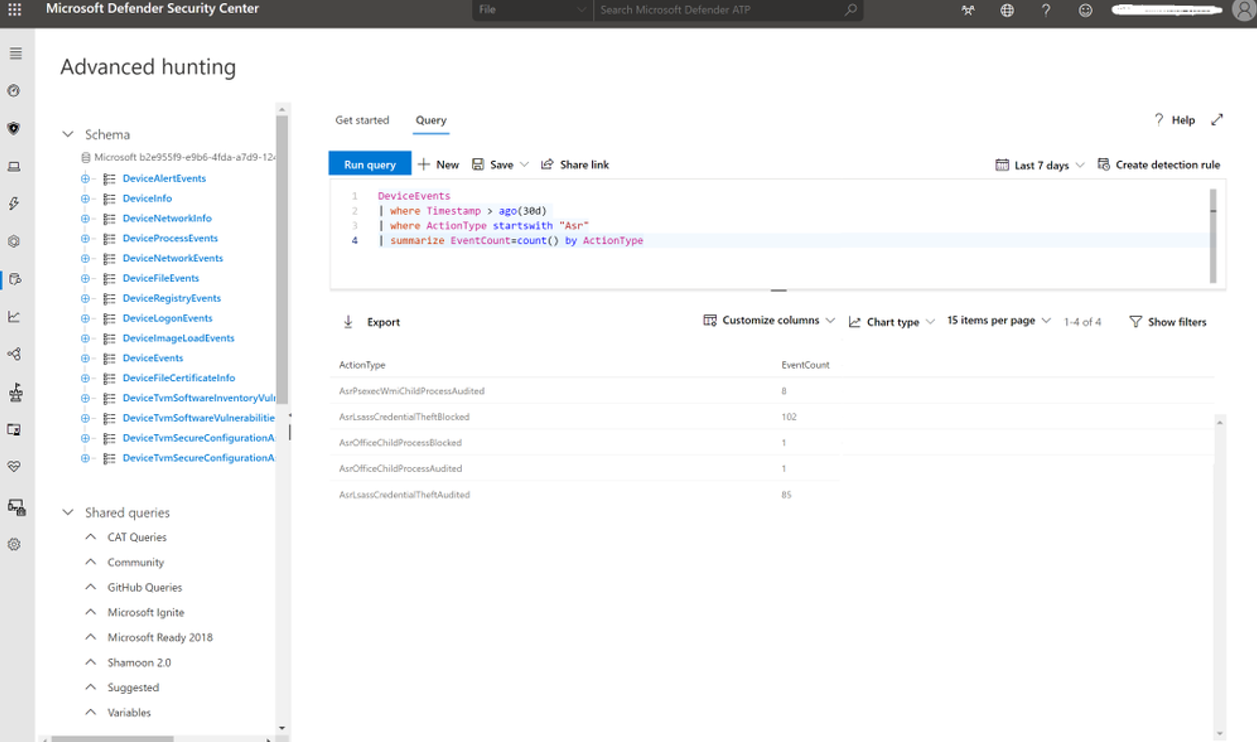

Du kan forespørge hændelser for regler for reduktion af angrebsoverfladen fra tabellen DeviceEvents i afsnittet om avanceret jagt på Microsoft Defender-portalen. Følgende forespørgsel viser f.eks., hvordan du rapporterer alle de hændelser, der har regler for reduktion af angrebsoverfladen som datakilde, i de sidste 30 dage. Forespørgslen opsummerer derefter antallet af ActionType med navnet på reglen for reduktion af angrebsoverfladen.

Hændelser for reduktion af angrebsoverfladen, der vises i den fremskredne jagtportal, begrænses til unikke processer, der ses hver time. Tidspunktet for hændelsen til reduktion af angrebsoverfladen er første gang, hændelsen ses inden for den pågældende time.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

Ovenstående viser, at 187 hændelser blev registreret for AsrLsassCredentialTheft:

- 102 for Blokeret

- 85 for overvåget

- To hændelser for AsrOfficeChildProcess (1 for Audited og 1 for Block)

- Otte hændelser for AsrPsexecWmiChildProcessAudited

Hvis du vil fokusere på reglen AsrOfficeChildProcess og få oplysninger om de faktiske filer og processer, skal du ændre filteret for ActionType og erstatte opsummerelinjen med en projektion af de ønskede felter (i dette tilfælde er de DeviceName, FileName, FolderPath osv.).

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

Den sande fordel ved avanceret jagt er, at du kan forme forespørgslerne efter din smag. Ved at forme din forespørgsel kan du se den nøjagtige historie om, hvad der skete, uanset om du vil fastgøre noget på en individuel maskine, eller du vil udtrække indsigt fra hele dit miljø.

Du kan finde flere oplysninger om jagtmuligheder under: Afmystificerende regler for reduktion af angrebsoverfladen – del 3.

Artikler i denne installationssamling

Oversigt over installation af regler for reduktion af angrebsoverflade

Planlæg installation af regler for reduktion af angrebsoverflade

Test regler for reduktion af angrebsoverflade

Aktivér regler for reduktion af angrebsoverflade

Reference til regler for reduktion af angrebsoverflade

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om