Blokering og opbevaring af funktionsmåder

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Platforme

- Windows

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Oversigt

Dagens trusselslandskab er overrendt af filløs malware , og det lever af landet, meget polymorfe trusler, der muterer hurtigere end traditionelle løsninger kan holde trit med, og menneskedrevne angreb, der tilpasser sig det, modstandere finder på kompromitterede enheder. Traditionelle sikkerhedsløsninger er ikke tilstrækkelige til at stoppe sådanne angreb; Du skal bruge funktioner, der understøttes af kunstig intelligens (AI) og enhedslæring (ML), f.eks. funktionsblokering og indeslutning, i Defender for Endpoint.

Funktionalitet til adfærdsblokering og indkapsling kan hjælpe med at identificere og stoppe trusler baseret på deres adfærd og procestræer, selv når truslen er begyndt at blive udført. Næste generations beskyttelse, EDR og Defender for Endpoint-komponenter og -funktioner arbejder sammen i funktionsblokerings- og indeslutningsfunktioner.

Funktionalitet til funktionsblokering og indeslutning fungerer sammen med flere komponenter og funktioner i Defender for Endpoint for at stoppe angreb med det samme og forhindre, at angreb skrider frem.

Næste generations beskyttelse (som omfatter Microsoft Defender Antivirus) kan registrere trusler ved at analysere adfærd og stoppe trusler, der er begyndt at køre.

EDR (Endpoint Detection and Response) modtager sikkerhedssignaler på tværs af dit netværk, dine enheder og kernefunktionsmåden. Når der registreres trusler, oprettes der beskeder. Flere beskeder af samme type samles i hændelser, hvilket gør det nemmere for dit team af sikkerhedshandlinger at undersøge og svare.

Defender for Endpoint har en bred vifte af optik på tværs af identiteter, mail, data og apps ud over netværket, slutpunktet og kernefunktionsmådesignaler, der modtages via EDR. En komponent i Microsoft Defender XDR, Defender for Endpoint-processer og korrelerer disse signaler, udløser registreringsbeskeder og opretter forbindelse til relaterede beskeder i hændelser.

Med disse funktioner kan flere trusler forhindres eller blokeres, selvom de begynder at køre. Når mistænkelig adfærd registreres, er truslen indeholdt, der oprettes beskeder, og trusler stoppes i deres spor.

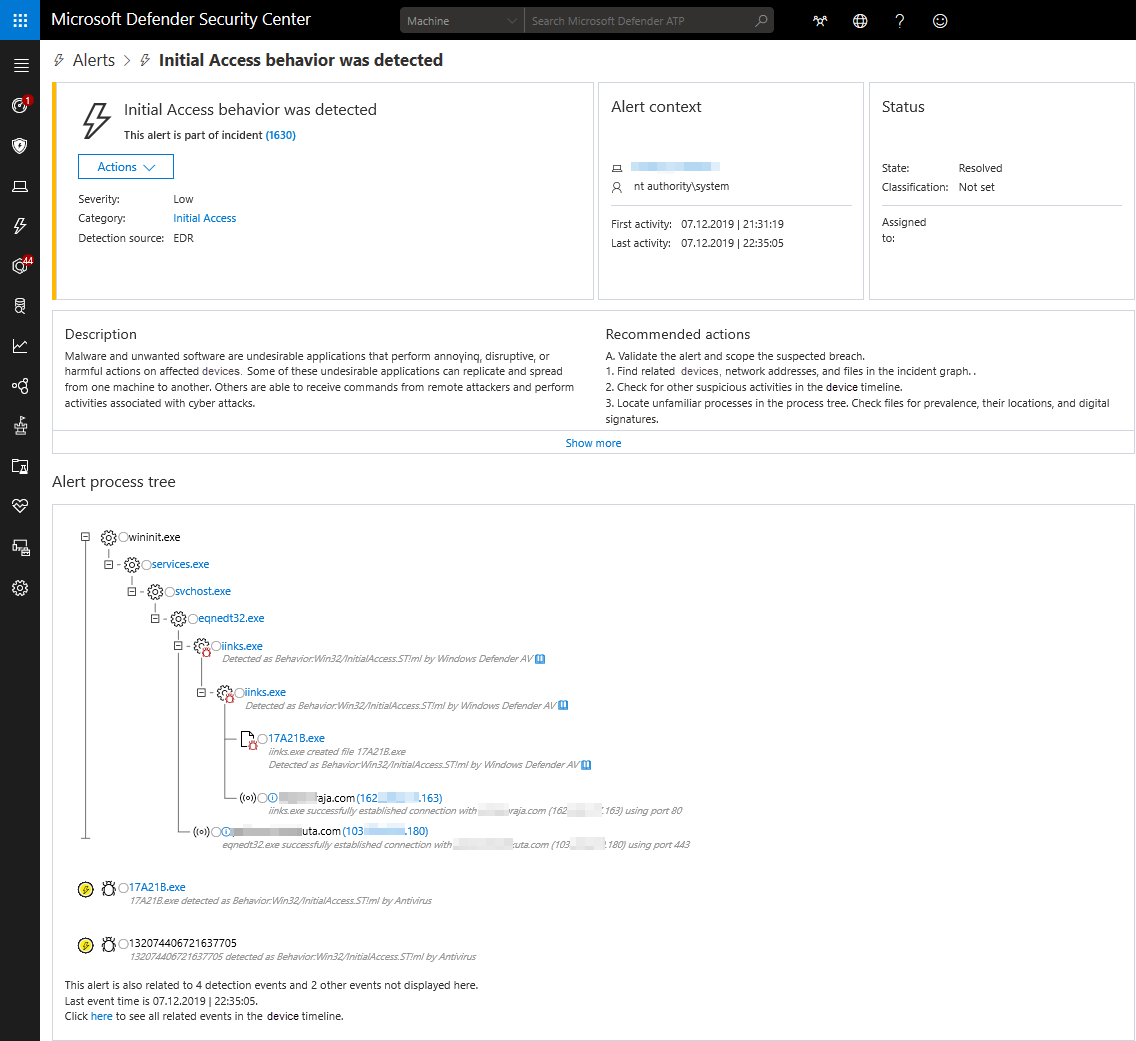

På følgende billede vises et eksempel på en besked, der blev udløst af funktionsmådens blokerings- og indeslutningsfunktioner:

Komponenter til funktionsblokering og indeslutning

Regler for reduktion af angreb på klienten Foruddefinerede almindelige angrebsadfærd forhindres i at blive udført i henhold til reglerne for reduktion af angrebsoverfladen. Når sådanne funktionsmåder forsøger at blive udført, kan de ses i Microsoft Defender XDR som informationsbeskeder. Regler for reduktion af angrebsoverfladen er ikke aktiveret som standard. du konfigurerer dine politikker på Microsoft Defender-portalen.

Blokering af klientens funktionsmåde Trusler på slutpunkter registreres via maskinel indlæring og blokeres og afhjælpes derefter automatisk. (Blokering af klientens funktionsmåde er aktiveret som standard).

Blokering af feedbackløkke (også kaldet hurtig beskyttelse) Trusselsregistreringer observeres via adfærdsintelligens. Trusler stoppes og forhindres i at køre på andre slutpunkter. (Blokering af feedbackløkke er aktiveret som standard).

EDR (Endpoint Detection and Response) i bloktilstand Skadelige artefakter eller funktionsmåder, der observeres via beskyttelse efter sikkerhedsbrud, blokeres og indesluttet. EDR i bloktilstand fungerer, selvom Microsoft Defender Antivirus ikke er den primære antivirusløsning. (EDR i blokeringstilstand er ikke aktiveret som standard. Du aktiverer den ved Microsoft Defender XDR).

Forvent, at der kommer mere inden for adfærdsblokering og -opbevaring, efterhånden som Microsoft fortsætter med at forbedre funktioner og funktioner til trusselsbeskyttelse. Hvis du vil se, hvad der er planlagt og udrullet nu, skal du besøge Microsoft 365-køreplanen.

Eksempler på funktionsblokering og -indeslutning i aktion

Funktionalitet til funktionsblokering og indeslutning har blokeret hackerteknikker som f.eks.følgende:

- Dumping af legitimationsoplysninger fra LSASS

- Tværgående procesinjektion

- Behandl udhuling

- Tilsidesættelse af brugerkontokontrol

- Manipulation med antivirus (f.eks. deaktivering af det eller tilføjelse af malware som udelukkelse)

- Kontakter kommando og kontrol (C&C) for at downloade nyttedata

- Møntmining

- Ændring af startpost

- Pass-the-hash angreb

- Installation af rodcertifikat

- Udnyttelsesforsøg for forskellige sikkerhedsrisici

Nedenfor er to eksempler på adfærdsblokering og indeslutning i praksis.

Eksempel 1: Angreb på 100 organisationer for tyveri af legitimationsoplysninger

Som beskrevet i Under jagten på flygtige trusler: AI-drevet adfærdsbaseret blokering stopper angreb på deres spor, blev et legitimationstyveriangreb mod 100 organisationer over hele verden stoppet af adfærdsmæssige blokerings- og indeslutningsfunktioner. Spear-phishing-mails, der indeholdt et lokkedokument, blev sendt til de målrettede organisationer. Hvis en modtager åbnede den vedhæftede fil, kunne et relateret fjerndokument udføre kode på brugerens enhed og indlæse Lokibot-malware, som stjal legitimationsoplysninger, eksfiltrerede stjålne data og ventede på yderligere instruktioner fra en kommando- og kontrolserver.

Adfærdsbaserede modeller til enhedslæring i Defender for Endpoint fangede og stoppede hackerens teknikker på to punkter i angrebskæden:

- Det første beskyttelseslag registrerede funktionsmåden for udnyttelse. Device-learning-klassificeringerne i clouden identificerede truslen korrekt som og bad straks klientenheden om at blokere angrebet.

- Det andet beskyttelseslag, som hjalp med at stoppe tilfælde, hvor angrebet kom forbi det første lag, registrerede procesudhulning, stoppede denne proces og fjernede de tilsvarende filer (såsom Lokibot).

Mens angrebet blev registreret og stoppet, blev beskeder, f.eks. en "indledende adgangsbesked", udløst og vist på Microsoft Defender-portalen.

Dette eksempel viser, hvordan adfærdsbaserede modeller til enhedslæring i cloudmiljøet tilføjer nye lag af beskyttelse mod angreb, selv efter at de er begyndt at køre.

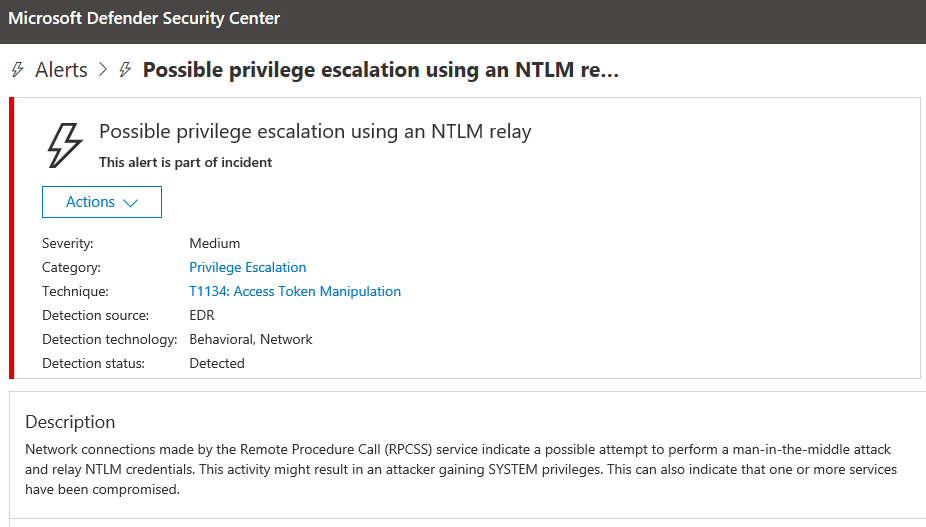

Eksempel 2: NTLM-relæ – Variant af saftig kartoffelmalware

Som beskrevet i det seneste blogindlæg Adfærdsblokering og -opbevaring: Transformation af optik til beskyttelse registrerede Defender for Endpoint i januar 2020 en rettighedseskaleringsaktivitet på en enhed i en organisation. En besked med navnet "Mulig rettighedseskalering ved hjælp af NTLM-relæ" blev udløst.

Truslen viste sig at være malware; det var en ny ikke-set før-variant af et berygtet hackingværktøj kaldet Juicy Potato, som bruges af angribere til at få rettighedseskalering på en enhed.

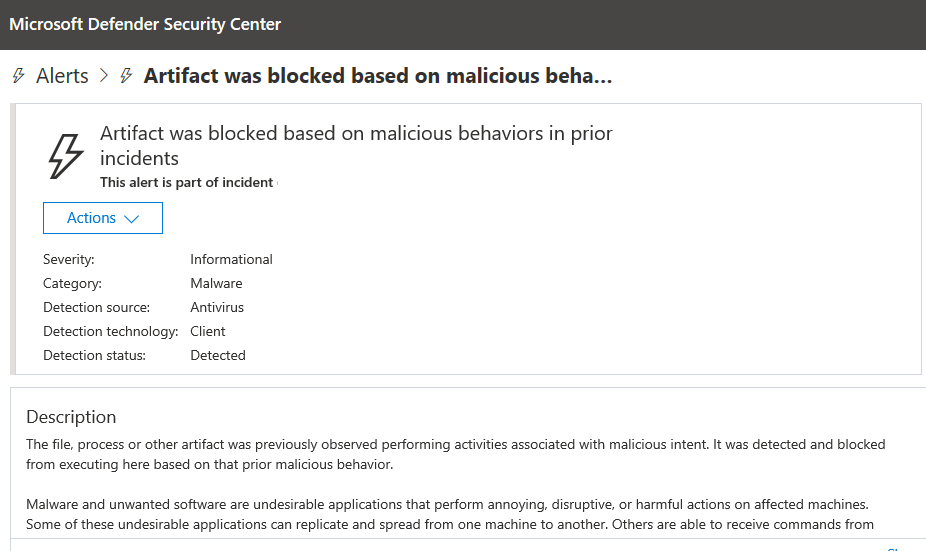

Minutter efter beskeden blev udløst, blev filen analyseret og bekræftet til at være skadelig. Processen blev stoppet og blokeret, som vist på følgende billede:

Få minutter efter at artefaktet blev blokeret, blev flere forekomster af den samme fil blokeret på den samme enhed, hvilket forhindrede flere hackere eller anden malware i at installere på enheden.

Dette eksempel viser, at med funktionalitet til funktionsblokering og funktionalitet til opbevaring registreres, indesluttet og blokeres trusler automatisk.

Tip

Hvis du leder efter antivirusrelaterede oplysninger til andre platforme, skal du se:

- Angiv indstillinger for Microsoft Defender for Endpoint på macOS-

- Microsoft Defender for Endpoint på Mac

- Politikindstillinger for macOS Antivirus for Microsoft Defender Antivirus for Intune

- Angiv indstillinger for Microsoft Defender for Endpoint på Linux

- Microsoft Defender for Endpoint på Linux

- Konfigurer Defender for Endpoint på Android-funktioner

- Konfigurer Microsoft Defender for Endpoint på iOS-funktioner

Næste trin

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om