Politikker for betinget adgang for individuelle apps

Vigtigt

Dette indhold er arkiveret og opdateres ikke. Du kan få den nyeste dokumentation i Nyheder i Power Apps. Du kan få vist de seneste udgivelsesplaner i Udgivelsesplaner til Dynamics 365 og Microsoft Power Platform.

| Aktiveret for | Offentlig forhåndsversion | Tidlig adgang | Generel tilgængelighed |

|---|---|---|---|

| Brugere efter administratorer, producenter eller analytikere |  1. april 2022

1. april 2022 |

- | - |

Forretningsværdi

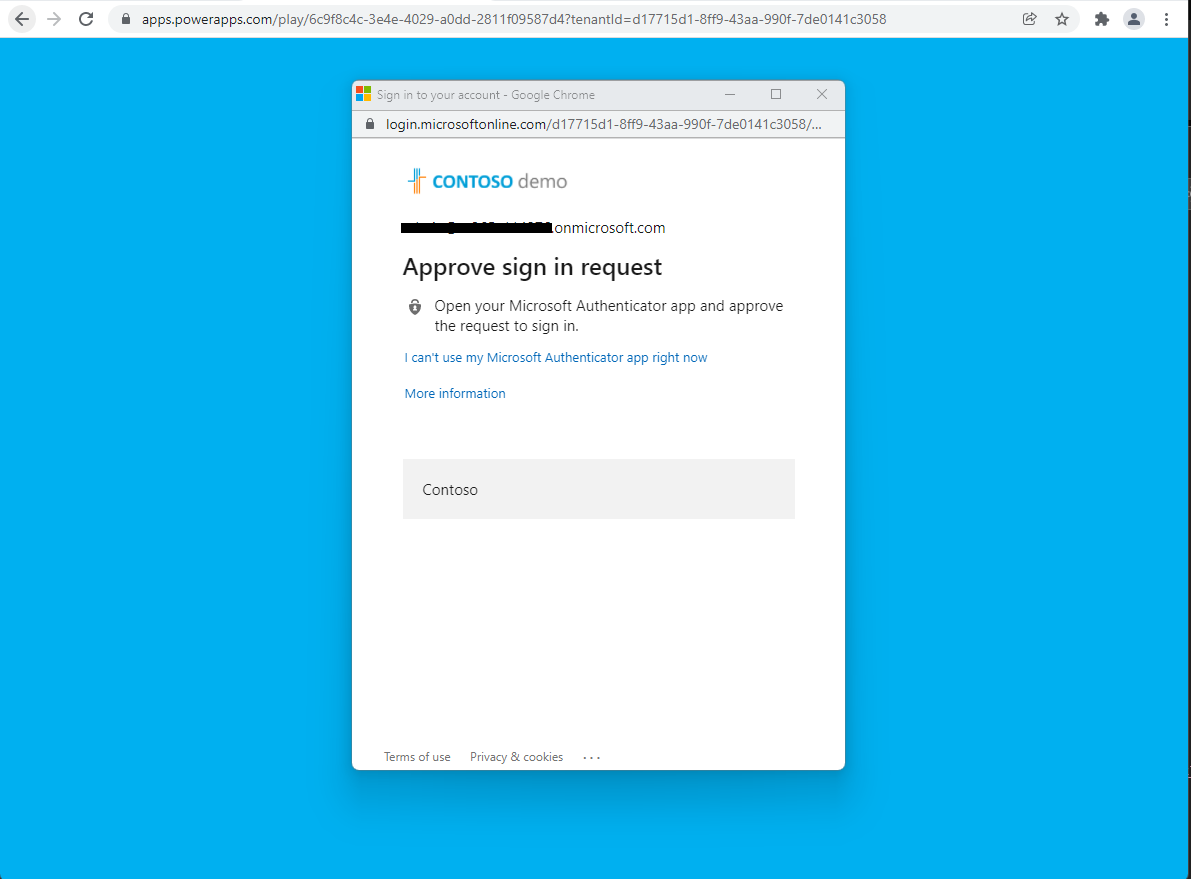

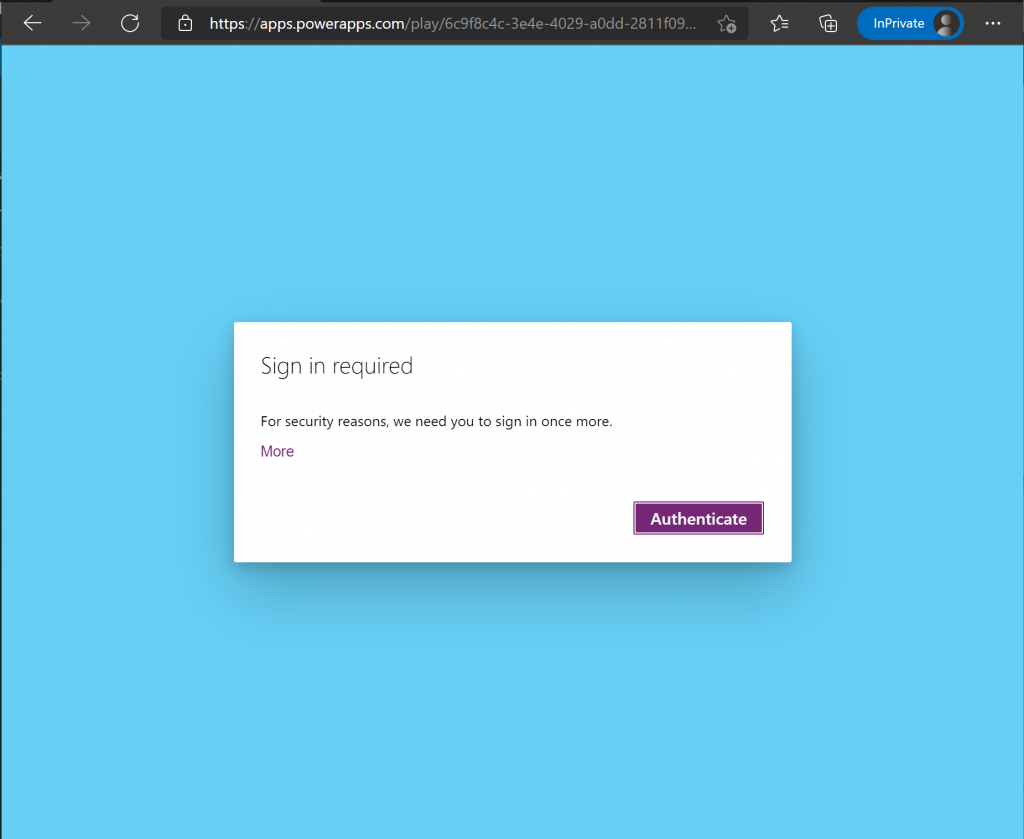

Virksomheder kan udvide deres brug af Azure Active Directory Betinget adgang til individuelle apps ved at tilføje ekstra lag af sikkerhed til apps, der indeholder følsomme data.

Funktionsdetaljer

Denne finere granularitet af betinget adgang på individuelle apps er tilgængelig i offentlig forhåndsversion og udnytter Azure AD Betinget adgangs godkendelseskontekst.

Den granulære anvendelse af Betinget adgang muliggør mange scenarier, herunder:

- Udpeg specifikke apps til at kræve, at brugere udfører multifaktorgodkendelse.

- Udpeg specifikke apps til at kræve, at brugerne er forbundet til deres intranet for at få adgang til appen.

- Udpeg specifikke apps til at kræve, at brugerne opretter forbindelse fra en enhed, der er i overensstemmelse med organisationens enhedsadministrationspolitikker.

- Anvend forskellige krav til betinget adgang for apps, der er tilgængelige i Power Apps Mobile. For eksempel Team Morale-app behøver ikke længere at køre på intranettet i modsætning til Business Finance-app.

- For en given app skal du anvende forskellige politikker for betinget adgang pr. miljø (f.eks. Dev, UAT, Production).

Se også

Administrere Power Apps (dokumentation)