Behandeln von Risiken und Aufheben der Blockierung von Benutzern

Nach Abschluss Ihrer Untersuchung müssen Sie Maßnahmen ergreifen, um Risikobenutzer zu verhindern oder ihre Sperrung aufzuheben. Organisationen können die automatisierte Wartung aktivieren, indem sie risikobasierte Richtlinien einrichten. Organisationen sollten versuchen, alle Risikobenutzer in einem Zeitraum zu untersuchen und zu korrigieren, der für Ihre Organisation akzeptabel ist. Microsoft empfiehlt schnelles Handeln, denn bei der Bekämpfung von Risiken ist Zeit ein wichtiger Faktor.

Risikowartung

Alle aktiven Risikoerkennungen fließen in die Berechnung des Grads des Benutzerrisikos ein. Der Grads des Benutzerrisiko (niedrig, mittel, hoch) ist ein Indikator für die Wahrscheinlichkeit, dass das Konto des Benutzers kompromittiert wurde. Als Administrator sollten Sie nach einer gründlichen Untersuchung der Risikobenutzer und der entsprechenden Risikoanmeldungen und Erkennungen die Risikobenutzer so korrigieren, dass sie nicht mehr einem Risiko ausgesetzt sind und nicht mehr blockiert werden.

Microsoft Entra ID Protection markiert einige Risikoerkennungen und die entsprechenden Risikoanmeldungen als verworfen mit dem Risikostatus Verworfen und dem Risikodetail Microsoft Entra ID Protection hat die Anmeldung als sicher bewertet. Es führt diese Aktion aus, da diese Ereignisse nicht mehr als riskant eingestuft wurden.

Administratoren stehen die folgenden Optionen zum Beheben von Risiken zur Verfügung:

- Richten Sie risikobasierte Richtlinien ein, damit Benutzer ihre Risiken selbst korrigieren können.

- Setzen Sie ihr Kennwort manuell zurück.

- Schließen Sie das Benutzerrisiko.

- Korrigieren in Microsoft Defender for Identity.

Selbstkorrektur mit risikobasierter Richtlinie

Sie können Benutzern ermöglichen, ihre Anmelde- und Benutzerrisiken selbst zu korrigieren, indem Sie risikobasierte Richtlinien einrichten. Wenn Benutzer*innen die erforderliche Zugriffssteuerung wie Multi-Faktor-Authentifizierung oder sichere Kennwortänderung bestehen, werden ihre Risiken automatisch korrigiert. Die entsprechenden Risikoerkennungen, Risikoanmeldungen und Risikobenutzer*innen werden mit dem Risikostatus Bereinigt statt Gefährdet gemeldet.

Voraussetzungen, die Benutzer*innen erfüllen müssen, ehe risikobasierte Richtlinien angewendet werden können, um eine Selbstkorrektur von Risiken zu ermöglichen:

- Voraussetzung für die Durchführung der MFA zur Selbstkorrektur eines Anmelderisikos:

- Der Benutzer muss sich für die Multi-Faktor-Authentifizierung von Microsoft Entra registriert haben.

- Voraussetzung für die Durchführung der sicheren Kennwortänderung zur Selbstkorrektur eines Benutzerrisikos:

- Der Benutzer muss sich für die Multi-Faktor-Authentifizierung von Microsoft Entra registriert haben.

- Für Hybridbenutzer*innen, die in der lokalen Umgebung mit der Cloud synchronisiert werden, muss Kennwortrückschreiben aktiviert sein.

Wenn eine risikobasierte Richtlinie während der Anmeldung auf einen Benutzer angewendet wird, bevor die oben genannten Voraussetzungen erfüllt sind, wird der Benutzer blockiert. Diese Blockaktion liegt daran, dass er nicht in der Lage ist, die erforderliche Zugriffssteuerung auszuführen. Ein Administratoreingriff ist erforderlich, um die Blockierung des Benutzers aufzuheben.

Risikobasierte Richtlinien werden auf Grundlage von Risikostufen konfiguriert und gelten nur, wenn die Risikostufe der Anmeldung oder des Benutzers der konfigurierten Stufe entspricht. Einige Erkennungen erhöhen das Risiko möglicherweise nicht auf die Stufe, auf der die Richtlinie gilt, sodass Administrator*innen diese Risikobenutzer*innen manuell verwalten müssen. Administrator*innen können ermitteln, dass zusätzliche Maßnahmen erforderlich sind, z. B. das Blockieren des Zugriffs von bestimmten Orten aus oder das Reduzieren des akzeptablen Risikos in ihren Richtlinien.

Selbstkorrektur mit Self-Service-Kennwortzurücksetzung

Wenn sich Benutzer*innen für die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) registriert haben, können sie auch ihr eigenes Benutzerrisiko korrigieren, indem sie eine Self-Service-Kennwortzurücksetzung durchführen.

Manuelles Zurücksetzen des Kennworts

Wenn durch eine Benutzerrisiko-Richtlinie keine Kennwortzurücksetzung angefordert werden kann, können Administrator*innen eine*n Risikobenutzer*in durch Verlangen einer Kennwortzurücksetzung korrigieren.

Administrator*innen können aus verschiedenen Optionen wählen:

Temporäres Kennwort generieren: Durch das Generieren eines temporären Kennworts können Sie eine Identität umgehend in einen sicheren Status zurückversetzen. Diese Methode erfordert, mit den betroffenen Benutzern Kontakt aufzunehmen, da diese das temporäre Kennwort kennen müssen. Da das Kennwort temporär ist, wird der Benutzer bei der nächsten Anmeldung aufgefordert, ein neues Kennwort festzulegen.

Sie können Kennwörter für Cloud- und Hybridbenutzer*innen im Microsoft Entra Admin Center generieren.

Sie können Kennwörter für Hybridbenutzer*innen aus einem lokalen Verzeichnis generieren, wenn die Kennworthashsynchronisierung und die Einstellung Lokale Kennwortänderung zulassen, um das Benutzerrisiko zurückzusetzen aktiviert sind.

Warnung

Aktivieren Sie nicht die Option Benutzer muss Kennwort bei der nächsten Anmeldung ändern. Dies wird nicht unterstützt.

Benutzer zum Zurücksetzen des Kennworts auffordern: Wenn der Benutzer zum Zurücksetzen von Kennwörtern aufgefordert wird, ist eine Self-Service-Wiederherstellung ohne Kontakt mit dem Helpdesk oder einem Administrator möglich.

- Cloud- und Hybridbenutzer*innen können eine sichere Kennwortänderung durchführen. Diese Methode gilt nur für Benutzer*innen, die bereits MFA ausführen können. Für nicht registrierte Benutzer*innen ist diese Option nicht verfügbar.

- Hybridbenutzer*innen können eine Kennwortänderung durchführen, indem Sie STRG+ALT+ENTF drücken und ihr Kennwort auf einem lokalen oder hybrid eingebundenen Windows-Gerät ändern, wenn die Kennworthashsynchronisierung und die Einstellung Lokale Kennwortänderung zulassen, um das Benutzerrisiko zurückzusetzen aktiviert sind.

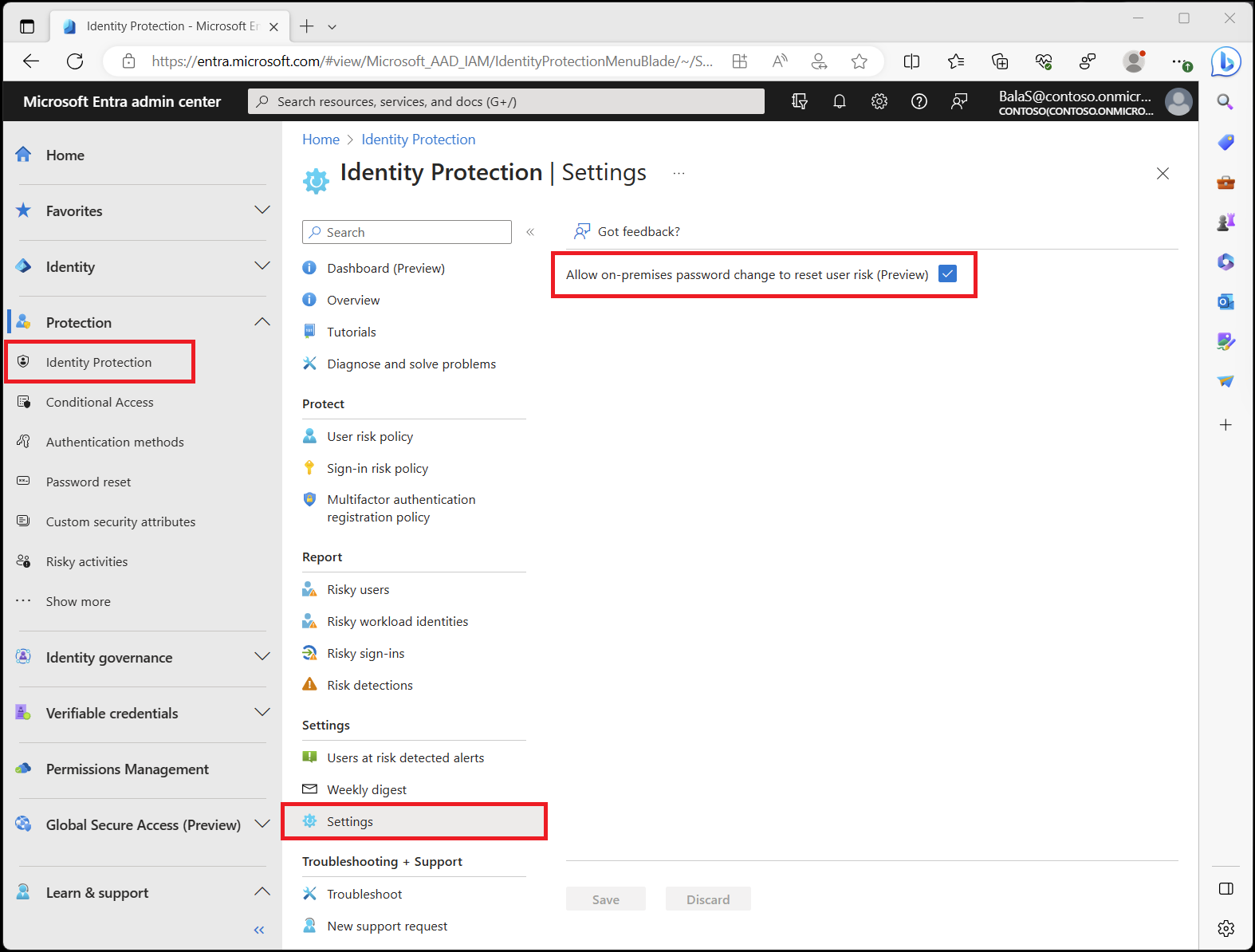

Lokale Kennwortzurücksetzung zulassen, um Benutzerrisiken zu beseitigen (Vorschau)

Organisationen, die Kennworthashsynchronisierung aktiviert haben, können lokale Kennwortänderungen zulassen, um das Benutzerrisiko zu beseitigen.

Diese Konfiguration bietet Organisationen zwei neue Funktionen:

- Risikohybridbenutzer*innen können eine Selbstkorrektur durchführen, ohne dass Administrator*innen eingreifen müssen. Wenn ein Kennwort lokal geändert wird, wird das Benutzerrisiko jetzt automatisch innerhalb von Microsoft Entra ID Protection korrigiert, wobei der aktuelle Benutzerrisikostatus zurückgesetzt wird.

- Organisationen können proaktiv Benutzerrisikorichtlinien bereitstellen, die Kennwortänderungen erfordern, um ihre Hybridbenutzer*innen zu schützen. Diese Option stärkt den Sicherheitsstatus Ihrer Organisation und vereinfacht die Sicherheitsverwaltung, indem sichergestellt wird, dass Benutzerrisiken auch in komplexen Hybridumgebungen umgehend behandelt werden.

So konfigurieren Sie diese Einstellung

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Sicherheitsoperator an.

- Navigieren Sie zu Schutz>Identitätsschutz>Einstellungen.

- Aktivieren Sie das Kontrollkästchen Lokale Kennwortänderung zulassen, um das Benutzerrisiko zurückzusetzen.

- Wählen Sie Speichern aus.

Hinweis

Das Zulassen einer lokalen Kennwortänderung zum Zurücksetzen des Benutzerrisikos ist ein reines Opt-In-Feature. Kunden sollten dieses Feature testen, bevor es in Produktionsumgebungen aktiviert wird. Wir empfehlen Kunden, die lokalen Kennwortänderungs- oder Zurücksetzungsflüsse zu sichern. Beispielsweise muss die mehrstufige Authentifizierung erforderlich sein, bevor Benutzer ihr Kennwort lokal mithilfe eines Tools wie dem Self-Service-Portal für die Kennwortzurücksetzung von Microsoft Identity Manager ändern können.

Benutzerrisiko verwerfen

Wenn Sie nach einer Untersuchung festgestellt haben, dass das Benutzerkonto nicht gefährdet ist, können Sie das Benutzerrisiko verwerfen.

Um das Risiko eines Benutzenden mindestens als Security Operator im Microsoft Entra Admin Center zu verwerfen, gehen Sie zu Schutz>Identitätsschutz>Riskante Benutzende, wählen Sie den betroffenen Benutzenden aus und wählen Sie Benutzendenrisiko verwerfen.

Wenn Sie Benutzerrisiko verwerfen auswählen, ist der Benutzer keinem Risiko mehr ausgesetzt. Alle Risikoanmeldungen dieses Benutzers und entsprechenden Risikoerkennungen werden ebenfalls verworfen.

Da diese Methode keine Auswirkung auf das vorhandene Kennwort des Benutzers oder der Benutzerin hat, wird seine bzw. ihre Identität nicht in einen sicheren Zustand zurückversetzt.

Risikozustand und -details basierend auf dem Verwerfen des Risikos

- Risikobenutzer:

- Risikozustand: „Gefährdet“ –> „Verworfen“

- Risikodetails (Details zur Risikobehebung): „-“ –> „Alle Risikomeldungen für Benutzer durch Administrator geschlossen“

- Alle Risikoanmeldungen dieses Benutzers und die entsprechenden Risikoerkennungen:

- Risikozustand: „Gefährdet“ –> „Verworfen“

- Risikodetails (Details zur Risikobehebung): „-“ –> „Alle Risikomeldungen für Benutzer durch Administrator geschlossen“

Bestätigen der Kompromittierung eines Benutzers

Wenn nach der Untersuchung bestätigt wird, dass ein Konto kompromittiert ist:

- Wählen Sie das Ereignis oder den Benutzer in den Berichten Riskante Anmeldungen oder Riskante Benutzer und dann „Kompromittiert bestätigen“ aus.

- Wenn eine risikobasierte Richtlinie nicht ausgelöst wurde und das Risiko nicht selbst korrigiert wurde, führen Sie einen oder mehrere der folgenden Schritte aus:

- Fordern Sie eine Kennwortzurücksetzung an.

- Blockieren Sie den Benutzer, wenn Sie vermuten, dass der Angreifer das Kennwort zurücksetzen oder eine Multi-Faktor-Authentifizierung für den Benutzer durchführen kann.

- Widerrufen Sie Aktualisierungstoken.

- Deaktivieren Sie alle Geräte, die als kompromittiert eingestuft werden.

- Wenn Sie die fortlaufende Zugriffsauswertung verwenden, widerrufen Sie alle Zugriffstoken.

Weitere Informationen dazu, was bei einer Bestätigung der Kompromittierung geschieht, finden Sie im Abschnitt Wie soll ich Risikofeedback senden, und was geschieht im Hintergrund?.

Gelöschte Benutzer

Das Risiko für Benutzer, die aus dem Verzeichnis gelöscht wurden, kann von Administratoren nicht verworfen werden. Wenn Sie einen gelöschten Benutzer entfernen möchten, öffnen Sie einen Microsoft-Supportfall.

Benutzer werden entsperrt

Ein Administrator kann eine Anmeldung basierend auf seiner Risikorichtlinie oder seinen Untersuchungen blockieren. Eine Blockierung kann auf der Grundlage eines Anmelde- oder Benutzerrisikos erfolgen.

Aufheben einer auf Benutzerrisiken basierenden Blockierung

Zum Aufheben der Blockierung eines Kontos, das aufgrund eines Benutzerrisikos blockiert wurde, haben Administratoren die folgenden Optionen:

- Zurücksetzen des Kennworts: Sie können das Kennwort des Benutzers zurücksetzen. Wenn ein Benutzer kompromittiert wurde oder Gefahr läuft, kompromittiert zu werden, muss das Kennwort des Benutzers zurückgesetzt werden, um sein Konto und Ihre Organisation zu schützen.

- Benutzerrisiko verwerfen: Die Benutzerrisikorichtlinie blockiert einen Benutzer, wenn die konfigurierte Benutzerrisikostufe für die Blockierung des Zugriffs erreicht wurde. Wenn Sie nach einer Untersuchung überzeugt sind, dass der Benutzer nicht in Gefahr ist, kompromittiert zu werden, und Sie ihm den Zugriff sicher gestatten können, können Sie die Risikostufe des Benutzers senken, indem Sie sein Benutzerrisiko verwerfen.

- Ausschließen des Benutzers von der Richtlinie: Wenn Sie der Meinung sind, dass die aktuelle Konfiguration Ihrer Zugriffsrichtlinie bei bestimmten Benutzern Probleme verursacht und es sicher ist, diesen Benutzern Zugriff zu gewähren, ohne dass diese Richtlinie für sie gilt, können Sie sie von dieser Richtlinie ausschließen. Weitere Informationen finden Sie im Abschnitt „Ausschlüsse“ im Artikel Konfigurieren und Aktivieren von Risikorichtlinien.

- Deaktivieren der Richtlinie: Wenn Sie vermuten, dass Ihre Richtlinienkonfiguration Probleme für alle Benutzer verursacht, können Sie die Richtlinie deaktivieren. Weitere Informationen finden Sie im Artikel Konfigurieren und Aktivieren von Risikorichtlinien.

Aufheben einer auf Anmelderisiken basierenden Blockierung

Zum Aufheben einer Blockierung eines Kontos, das basierend auf Anmelderisiken blockiert wurde, können Administratoren die folgenden Optionen verwenden:

- Anmelden über einen bekannten Ort oder ein bekanntes Gerät: Die Blockierung einer verdächtigen Anmeldung ist häufig auf Anmeldeversuche über einen unbekannten Ort oder ein unbekanntes Gerät zurückzuführen. Um zu ermitteln, ob dies die Ursache für die Blockierung ist, muss sich der betroffene Benutzer lediglich über einen bekannten Ort oder über ein bekanntes Gerät anmelden.

- Benutzer von der Richtlinie ausschließen: Wenn Sie vermuten, dass die aktuelle Konfiguration Ihrer Anmelderichtlinie Probleme für bestimmte Benutzer verursacht, können Sie diese Benutzer von der Richtlinie ausschließen. Weitere Informationen finden Sie im Abschnitt „Ausschlüsse“ im Artikel Konfigurieren und Aktivieren von Risikorichtlinien.

- Deaktivieren der Richtlinie: Wenn Sie vermuten, dass Ihre Richtlinienkonfiguration Probleme für alle Benutzer verursacht, können Sie die Richtlinie deaktivieren. Weitere Informationen finden Sie im Artikel Konfigurieren und Aktivieren von Risikorichtlinien.

Vorschauversion von PowerShell

Mithilfe des PowerShell SDK-Vorschaumoduls von Microsoft Graph können Organisationen das Risiko unter Verwendung von PowerShell verwalten. Die Vorschaumodule und den Beispielcode finden Sie im GitHub-Repository für Microsoft Entra.

Mit dem im Repository enthaltenen Skript Invoke-AzureADIPDismissRiskyUser.ps1 können Organisationen alle Risikobenutzer*innen in ihrem Verzeichnis verwerfen.