Um Benutzern zugriff in Microsoft Entra ID zu gewähren, weisen Sie Microsoft Entra Rollen zu. Bei einer Rolle handelt es sich um eine Sammlung von Berechtigungen. In diesem Artikel wird beschrieben, wie Sie Microsoft Entra-Rollen über das Microsoft Entra Admin Center und PowerShell zuweisen.

Zuweisen von Microsoft Entra-Rollen zu Benutzerkonten

Voraussetzungen

- „Administrator für privilegierte Rollen“ oder „Globaler Administrator“. Informationen zu Ihrem Administrator für privilegierte Rollen oder Ihrem globalen Administrator finden Sie unter Auflisten von Microsoft Entra-Rollenzuweisungen.

- Microsoft Entra ID P2-Lizenz bei Verwendung von Privileged Identity Management (PIM)

- Microsoft Graph PowerShell-Modul bei verwendung von PowerShell

- Administratorzustimmung bei Verwendung von Graph-Tester für die Microsoft Graph-API

Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von PowerShell oder Graph-Tester.

Microsoft Entra Admin Center

Führen Sie die folgenden Schritte aus, um Microsoft Entra Rollen über das Microsoft Entra Admin Center zuzuweisen. Je nachdem, ob Sie Microsoft Entra Privileged Identity Management (PIM) aktiviert haben, werden Sie unterschiedliche Ergebnisse erhalten.

Zuweisen einer Rolle

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

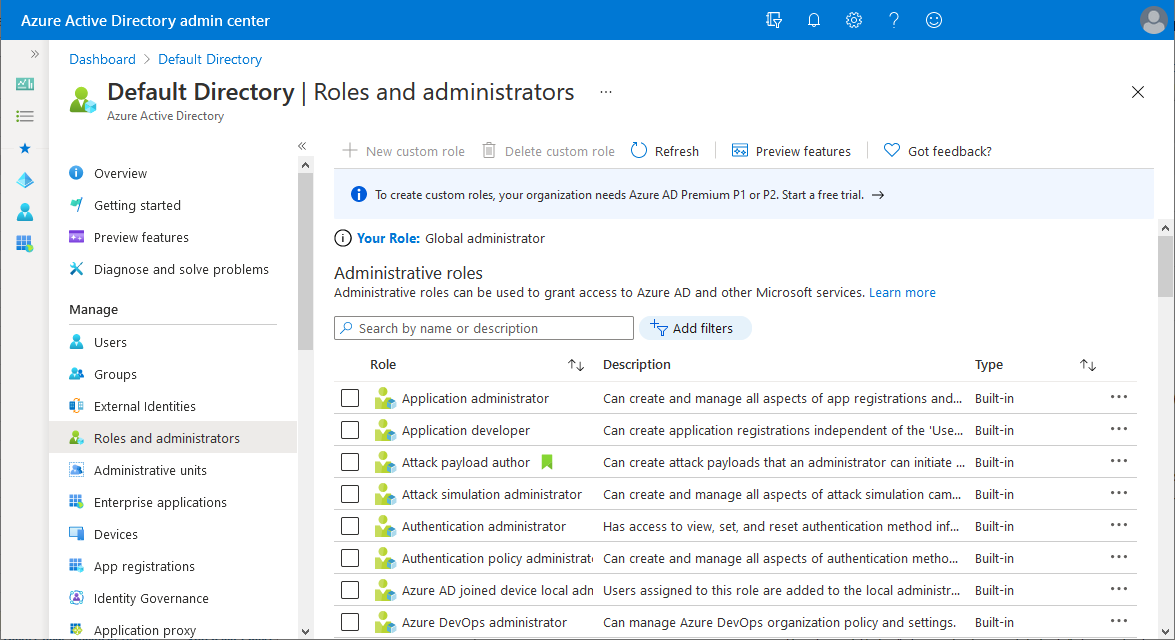

Browsen Sie zu Identität>Rollen und Administratoren>Rollen und Administratoren.

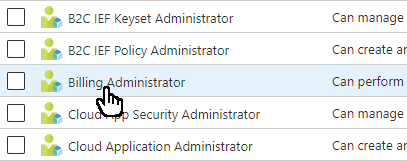

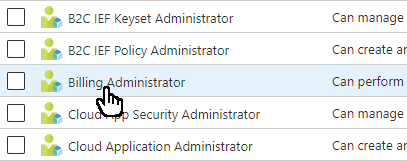

Suchen Sie nach der erforderlichen Rolle. Sie können das Suchfeld oder Filter hinzufügen verwenden, um die Rollen zu filtern.

Wählen Sie den Rollennamen aus, um die Rolle zu öffnen. Fügen Sie kein Häkchen neben der Rolle hinzu.

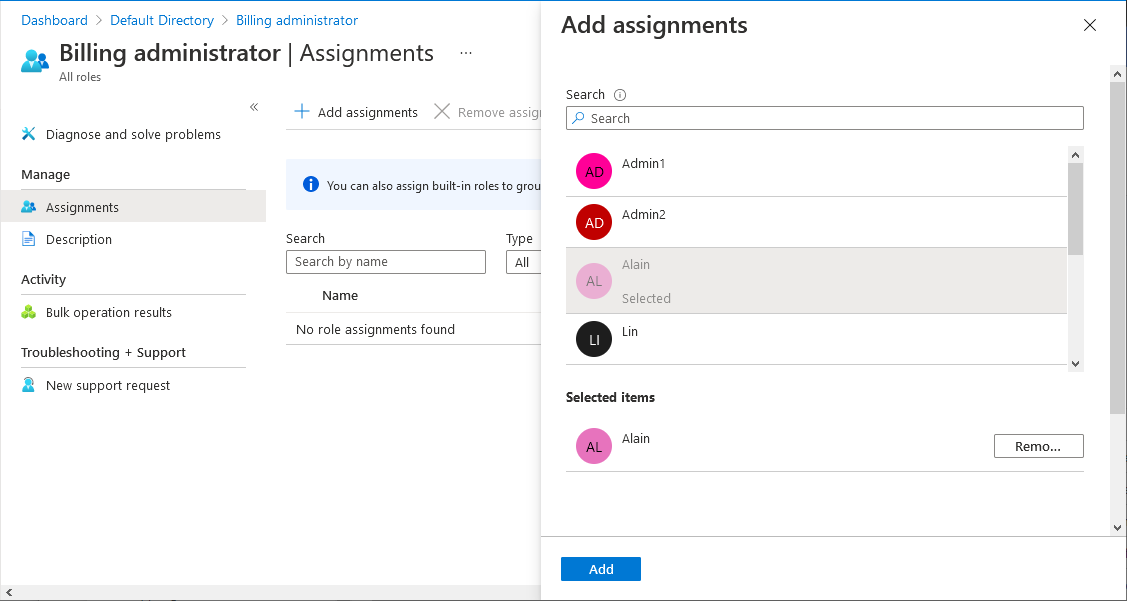

Wählen Sie Zuweisungen hinzufügen und dann die Benutzer aus, die Sie dieser Rolle zuweisen möchten.

Wenn Anzeige von der folgenden Abbildung abweicht, ist PIM möglicherweise aktiviert. Siehe nächster Abschnitt.

Hinweis

Wenn Sie einem Gastbenutzer eine integrierte Microsoft Entra-Rolle zuweisen, erhält der Gastbenutzer die gleichen Berechtigungen wie ein Mitgliedsbenutzer. Weitere Informationen zu den Standardberechtigungen von Mitglieds- und Gastbenutzern finden Sie unter Was sind die Standardbenutzerberechtigungen in Microsoft Entra ID?.

Wählen Sie Hinzufügen aus, um die Rolle zuzuweisen.

Zuweisen einer Rolle mit PIM

Wenn Microsoft Entra Privileged Identity Management (PIM) aktiviert ist, sind weitere Rollenzuweisungsfunktionen verfügbar. Sie können beispielsweise einen Benutzer für eine Rolle berechtigen oder die Dauer festlegen. Wenn PIM aktiviert ist, gibt es zwei Möglichkeiten, Rollen über das Microsoft Entra Admin Center zuzuweisen. Sie können die Seite „Rollen und Administratoren“ oder die PIM-Benutzeroberfläche verwenden. In beiden Fällen wird der gleiche PIM-Dienst verwendet.

Führen Sie die folgenden Schritte aus, um Rollen auf der Seite Rollen und Administratoren zuzuweisen. Informationen zum Zuweisen von Rollen über „Privileged Identity Management“ finden Sie unter Zuweisen von Microsoft Entra-Rollen in Privileged Identity Management.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

Browsen Sie zu Identität>Rollen und Administratoren>Rollen und Administratoren.

Suchen Sie nach der erforderlichen Rolle. Sie können das Suchfeld oder Filter hinzufügen verwenden, um die Rollen zu filtern.

Wählen Sie den Rollennamen aus, um die Rolle zu öffnen und ihre berechtigten, aktiven und abgelaufenen Rollenzuweisungen anzuzeigen. Fügen Sie kein Häkchen neben der Rolle hinzu.

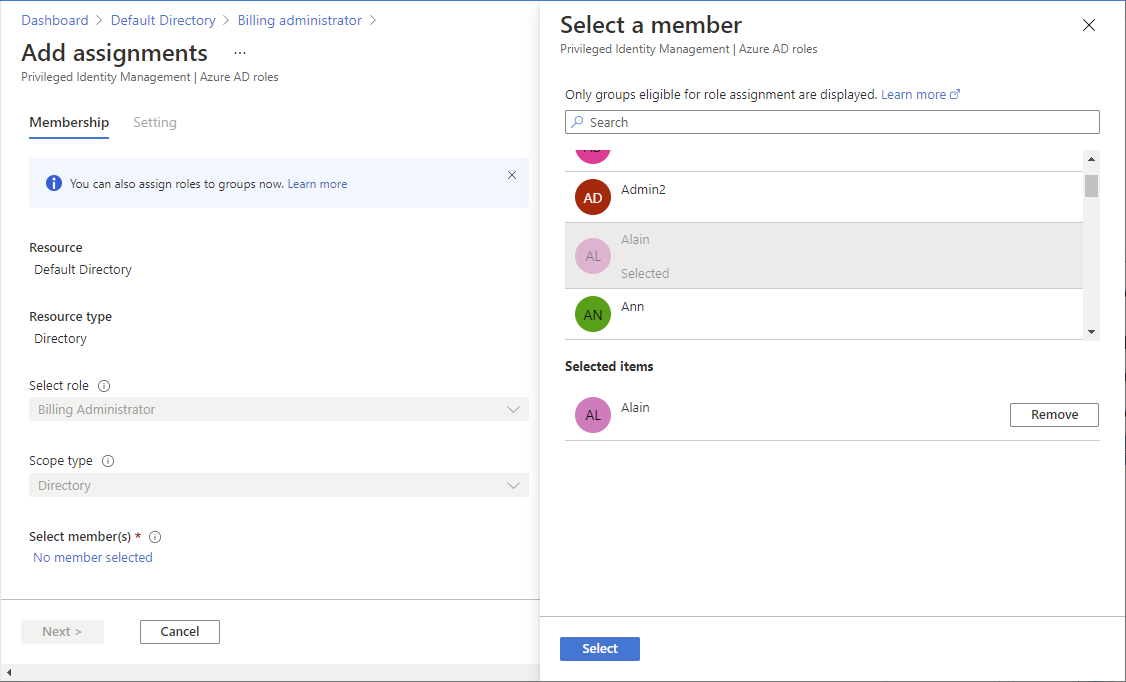

Wählen Sie Zuweisungen hinzufügen aus.

Wählen Sie Kein Mitglied ausgewählt und dann die Benutzer aus, die Sie dieser Rolle zuweisen möchten.

Klicken Sie auf Weiter.

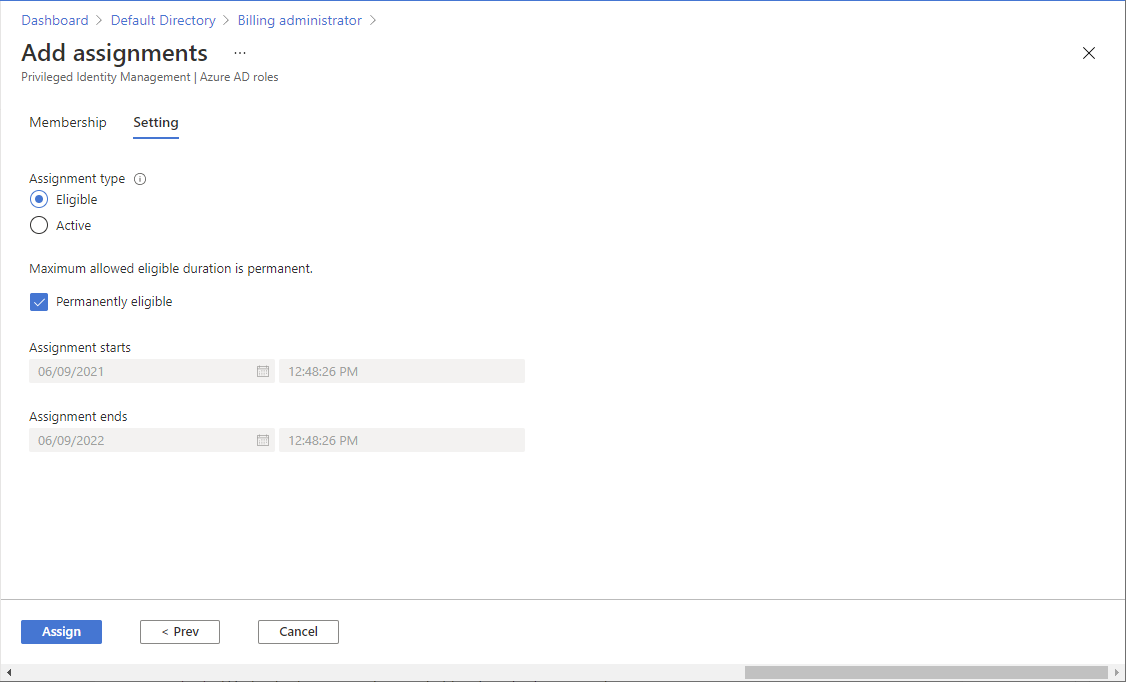

Wählen Sie auf der Registerkarte Einstellung aus, ob diese Rollenzuweisung Berechtigt oder Aktiv sein soll.

Eine berechtigte Rollenzuweisung bedeutet, dass der Benutzer mindestens eine Aktion ausführen muss, um die Rolle zu verwenden. Eine aktive Rollenzuweisung bedeutet, dass der Benutzer keine Aktion ausführen muss, um die Rolle zu verwenden. Weitere Informationen zur Bedeutung dieser Einstellungen Sie in der PIM-Terminologie.

Verwenden Sie die verbleibenden Optionen, um die Dauer für die Zuweisung festzulegen.

Wählen Sie Zuweisen aus, um die Rolle zuzuweisen.

PowerShell

Führen Sie die folgenden Schritte aus, um Microsoft Entra Rollen mithilfe von PowerShell zuzuweisen.

Setup

Öffnen Sie ein PowerShell-Fenster, und verwenden Sie Import-Module, um das Microsoft Graph PowerShell-Modul zu importieren. Weitere Informationen finden Sie unter Voraussetzungen für die Verwendung von PowerShell oder Graph-Tester.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceVerwenden Sie in einem PowerShell-Fenster Connect-MgGraph, um sich bei Ihrem Mandanten zu anmelden.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Verwenden Sie Get-MgUser, um den Benutzer abzurufen, dem Sie eine Rolle zuweisen möchten.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Zuweisen einer Rolle

Verwenden Sie Get-MgRoleManagementDirectoryRoleDefinition, um die Rolle abzurufen, die Sie zuweisen möchten.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Verwenden Sie New-MgRoleManagementDirectoryRoleAssignment, um die Rolle zuzuweisen.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Zuweisen einer Rolle als berechtigt mit PIM

Wenn PIM aktiviert ist, sind zusätzliche Funktionen verfügbar, z. B. das Berechtigen eines Benutzers für eine Rollenzuweisung oder das Definieren der Start- und Endzeit für eine Rollenzuweisung. Diese Funktionen verwenden andere PowerShell-Befehle. Weitere Informationen zur Verwendung von PowerShell und PIM finden Sie unter PowerShell für Microsoft Entra-Rollen in Privileged Identity Management.

Verwenden Sie Get-MgRoleManagementDirectoryRoleDefinition, um die Rolle abzurufen, die Sie zuweisen möchten.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Verwenden Sie den folgenden Befehl, um eine Hashtabelle zu erstellen, um alle erforderlichen Attribute zu speichern, die zum Zuweisen der Rolle zum Benutzer erforderlich sind. Die Prinzipal-ID ist die Benutzer-ID, der Sie die Rolle zuweisen möchten. In diesem Beispiel ist die Zuweisung nur 10 Stunden lang gültig.

$params = @{ "PrincipalId" = "053a6a7e-4a75-48bc-8324-d70f50ec0d91" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Verwenden Sie New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest, um die Rolle als berechtigt zuzuweisen. Nachdem die Rolle zugewiesen wurde, wird sie im Microsoft Entra Admin Center im Abschnitt Identitäts-Governance>Privileged Identity Management>Microsoft Entra-Rollen>Zuweisungen>Berechtigte Zuweisungen angezeigt.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeMicrosoft Graph-API

Befolgen Sie diese Anweisungen, um eine Rolle mithilfe der Microsoft Graph-API zuzuweisen.

Zuweisen einer Rolle

In diesem Beispiel wird einem Sicherheitsprinzipal mit der objectID

f8ca5a85-489a-49a0-b555-0a6d81e56f0ddie Rolle „Abrechnungsadministrator“ (Rollendefinitions-IDb0f54661-2d74-4c50-afa3-1ec803f12efe) im Mandantenbereich zugewiesen. Eine Liste der unveränderlichen Rollenvorlagen-IDs aller integrierten Rollen finden Sie unter Integrierte Rollen in Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "directoryScopeId": "/" }Zuweisen einer Rolle mit PIM

Zuweisen einer zeitgebundenen Rollenzuweisung mit Berechtigungen

In diesem Beispiel wird einem Sicherheitsprinzipal mit der objectID

f8ca5a85-489a-49a0-b555-0a6d81e56f0deine zeitgebundene berechtigte Rollenzuweisung als Abrechnungsadministrator (Rollendefinitions-IDb0f54661-2d74-4c50-afa3-1ec803f12efe) für 180 Tage zugewiesen.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Zuweisen einer dauerhaften Rollenzuweisung mit Berechtigungen

Im folgenden Beispiel wird einem Sicherheitsprinzipal eine dauerhafte berechtigte Rollenzuweisung als Abrechnungsadministrator zugewiesen.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Aktivieren einer Rollenzuweisung

Verwenden Sie zum Aktivieren der Rollenzuweisung die API roleAssignmentScheduleRequests erstellen.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d" }Weitere Informationen zum Verwalten von Microsoft Entra-Rollen über die PIM-API in Microsoft Graph finden Sie unter Übersicht über die Rollenverwaltung mithilfe der PIM-API (Privileged Identity Management).

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für