Übersicht über Microsoft Defender für Key Vault

Der Azure Key Vault-Clouddienst schützt Verschlüsselungsschlüssel und Geheimnisse (wie Zertifikate, Verbindungszeichenfolgen und Kennwörter).

Aktivieren Sie Microsoft Defender für Key Vault für Azure-nativen, erweiterten Bedrohungsschutz für Azure Key Vault, wodurch eine weitere Ebene von Security Intelligence bereitgestellt wird.

Verfügbarkeit

| Aspekt | Details |

|---|---|

| Status des Release: | Allgemeine Verfügbarkeit (General Availability, GA) |

| Preise: | Microsoft Defender für Key Vault wird gemäß den Angaben in der Preisübersicht abgerechnet. |

| Clouds: |

Welche Vorteile bietet Microsoft Defender für Key Vault?

Microsoft Defender für Key Vault erkennt ungewöhnliche und potenziell schädliche Versuche, auf Key Vault-Konten zuzugreifen oder diese missbräuchlich zu nutzen. Aufgrund dieser Schutzebene können Sie Bedrohungen begegnen, auch wenn Sie kein Sicherheitsexperte sind und ohne dass Drittanbietersysteme für die Sicherheitsüberwachung verwaltet werden müssen.

Wenn anomale Aktivitäten auftreten, zeigt Defender für Key Vault Warnungen an und sendet sie optional per E-Mail an die zuständigen Mitglieder Ihrer Organisation. Diese Warnungen enthalten Details zu verdächtigen Aktivitäten und Empfehlungen zur Untersuchung und Eindämmung von Bedrohungen.

Microsoft Defender für Key Vault-Warnungen

Wenn Sie eine Warnung von Microsoft Defender für Key Vault erhalten, wird empfohlen, dass Sie die Warnung untersuchen und darauf reagieren, wie unter Reagieren auf Microsoft Defender für Key Vault beschrieben wird. Microsoft Defender für Key Vault schützt Anwendungen und Anmeldeinformationen. Selbst wenn Sie mit der Anwendung oder dem Benutzer, die bzw. der die Warnung ausgelöst hat, vertraut sind, sollten Sie bei jeder Warnung die Situation unbedingt überprüfen.

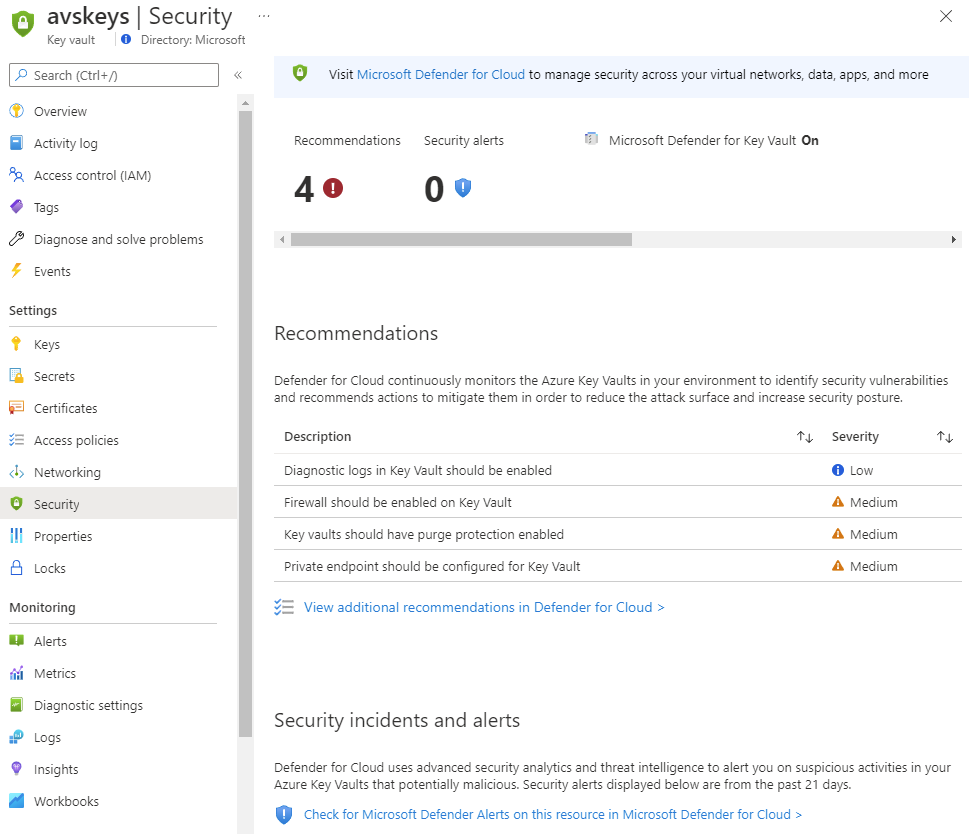

Die Warnungen werden auf der Seite Sicherheit von Key Vault, auf der Seite „Workloadschutz“ und auf der Sicherheitswarnungsseite von Defender for Cloud angezeigt.

Tipp

Sie können Microsoft Defender für Key Vault-Warnungen simulieren, indem Sie die Anleitungen unter Überprüfen der Azure Key Vault-Bedrohungserkennung in Microsoft Defender für Cloud ausführen.

Reagieren auf Microsoft Defender für Key Vault-Warnungen

Wenn Sie eine Warnung von Microsoft Defender für Key Vault erhalten, wird empfohlen, dass Sie die Warnung wie unten beschrieben untersuchen und darauf reagieren. Microsoft Defender für Key Vault schützt Anwendungen und Anmeldeinformationen. Selbst wenn Sie mit der Anwendung oder dem Benutzer, die bzw. der die Warnung ausgelöst hat, vertraut sind, sollten Sie bei jeder Warnung die Situation unbedingt überprüfen.

Warnungen von Microsoft Defender für Key Vault enthalten die folgenden Elemente:

- ObjectID

- Benutzerprinzipalname oder IP-Adresse der verdächtigen Ressource

Je nach Typ des ausgeführten Zugriffs sind einige Felder möglicherweise nicht verfügbar. Wenn auf Ihren Schlüsseltresor beispielsweise durch eine Anwendung zugegriffen wurde, wird kein zugeordneter Benutzerprinzipalname angezeigt. Wenn der Datenverkehr von außerhalb von Azure stammt, wird keine Objekt-ID angezeigt.

Tipp

Virtuellen Azure-Computern werden IP-Adressen von Microsoft zugewiesen. Dadurch ist es möglich, dass eine Warnung eine IP-Adresse von Microsoft enthält, obwohl sie sich auf eine außerhalb von Microsoft ausgeführte Aktivität bezieht. Daher sollten Sie auch bei einer Warnung, die eine IP-Adresse von Microsoft enthält, die auf dieser Seite beschriebenen Schritte ausführen.

Schritt 1: Identifizieren der Quelle

- Überprüfen Sie, ob der Datenverkehr aus Ihrem Azure-Mandanten stammt. Wenn die Key Vault-Firewall aktiviert ist, haben Sie wahrscheinlich dem Benutzer oder der Anwendung, der bzw. die diese Warnung ausgelöst hat, den Zugriff gewährt.

- Wenn Sie die Quelle des Datenverkehrs nicht überprüfen können, fahren Sie mit Schritt 2: Entsprechendes Reagieren fort.

- Wenn Sie die Quelle des Datenverkehrs in Ihrem Mandanten ermitteln können, wenden Sie sich an den Benutzer oder den Besitzer der Anwendung.

Achtung

Microsoft Defender für Key Vault dient zur Erkennung verdächtiger Aktivitäten, die durch gestohlene Anmeldeinformationen verursacht wurden. Verwerfen Sie die Warnung nicht, nur weil Sie den Benutzer oder die Anwendung kennen. Wenden Sie sich an den Besitzer der Anwendung oder den Benutzer, und vergewissern Sie sich, dass die Aktivität legitim war. Sie können ggf. eine Unterdrückungsregel erstellen, um Rauschen auszuschließen. Weitere Informationen finden Sie unter Unterdrücken von Sicherheitswarnungen.

Schritt 2: Angemessene Reaktion

Wenn Sie den Benutzer oder die Anwendung nicht erkannt haben oder wenn Sie der Ansicht sind, dass der Zugriff nicht autorisiert werden sollte:

Wenn der Datenverkehr von einer unbekannten IP-Adresse stammt:

- Aktivieren Sie die Azure Key Vault-Firewall, wie unter Konfigurieren von Azure Key Vault-Firewalls und virtuellen Netzwerken beschrieben.

- Konfigurieren Sie die Firewall mit vertrauenswürdigen Ressourcen und virtuellen Netzwerken.

Wenn die Quelle der Warnung eine nicht autorisierte Anwendung oder ein verdächtiger Benutzer war:

- Öffnen Sie die Einstellungen für die Zugriffsrichtlinien des Schlüsseltresors.

- Entfernen Sie den zugehörigen Sicherheitsprinzipal, oder schränken Sie die Vorgänge ein, die der Sicherheitsprinzipal ausführen darf.

Wenn die Quelle der Warnung eine Microsoft Entra-Rolle in Ihrem Mandanten hat:

- Wenden Sie sich an den Administrator.

- Bestimmen Sie, ob Microsoft Entra-Berechtigungen reduziert oder widerrufen werden müssen.

Schritt 3: Messen der Auswirkungen

Nachdem Sie das Ereignis behoben haben, untersuchen Sie die betroffenen Geheimnisse in Ihrer Key Vault-Instanz:

- Öffnen Sie für Ihre Azure Key Vault-Instanz die Seite Sicherheit, und zeigen Sie die ausgelöste Warnung an.

- Wählen Sie die spezifische Warnung aus, die ausgelöst wurde, und überprüfen Sie die Liste der Geheimnisse, auf die zugegriffen wurde, sowie den Zeitstempel.

- Wenn Sie Key Vault-Diagnoseprotokolle aktiviert haben, überprüfen Sie optional die vorherigen Vorgänge für die entsprechende IP-Adresse, den Benutzerprinzipal oder die Objekt-ID des Aufrufers.

Schritt 4: Ergreifen von Maßnahmen

Wenn Sie die Liste der Geheimnisse, Schlüssel und Zertifikate, auf die der verdächtige Benutzer oder die Anwendung zugegriffen hat, zusammengestellt haben, sollten Sie diese Objekte umgehend rotieren.

- Betroffene Geheimnisse sollten deaktiviert oder aus Ihrem Schlüsseltresor gelöscht werden.

- Wenn die Anmeldeinformationen für eine bestimmte Anwendung verwendet wurden:

- Wenden Sie sich an den Administrator der Anwendung, und bitten Sie ihn, die Umgebung auf die Verwendung der kompromittierten Anmeldeinformationen seit der Kompromittierung zu überprüfen.

- Wenn die kompromittierten Anmeldeinformationen verwendet wurden, sollte der Besitzer der Anwendung ermitteln, auf welche Informationen zugegriffen wurde, und die Auswirkungen minimieren.

Nächste Schritte

In diesem Artikel haben Sie etwas über Microsoft Defender für Key Vault erfahren.

Weitere Informationen finden Sie in den folgenden Artikeln:

- Key Vault-Sicherheitswarnungen: Der „Key Vault“-Abschnitt der Referenztabelle für alle Microsoft Defender für Cloud-Warnungen

- Fortlaufender Export von Defender für Cloud-Daten

- Unterdrücken von Sicherheitswarnungen