Verwalten verbundener Apps

Durch Governance können Sie in Echtzeit und über Apps hinweg steuern, was Ihre Benutzer*innen tun. Für verbundene Apps können Sie Governanceaktionen auf Dateien oder Aktivitäten anwenden. Governanceaktionen sind integrierte Aktionen, die Sie über Microsoft Defender for Cloud Apps direkt auf Dateien oder Aktivitäten anwenden können. Mithilfe von Governanceaktionen können Sie in verbundenen Apps steuern, was Ihre Benutzer*innen tun. Informationen dazu, wo Sie Governanceaktionen verwenden können, finden Sie unter Verwalten verbundener Apps.

Hinweis

Wenn Microsoft Defender for Cloud Apps versucht, eine Governanceaktion in einer Datei auszuführen und diese fehlschlägt, weil die Datei gesperrt ist, wird automatisch versucht, diese Governanceaktion erneut auszuführen.

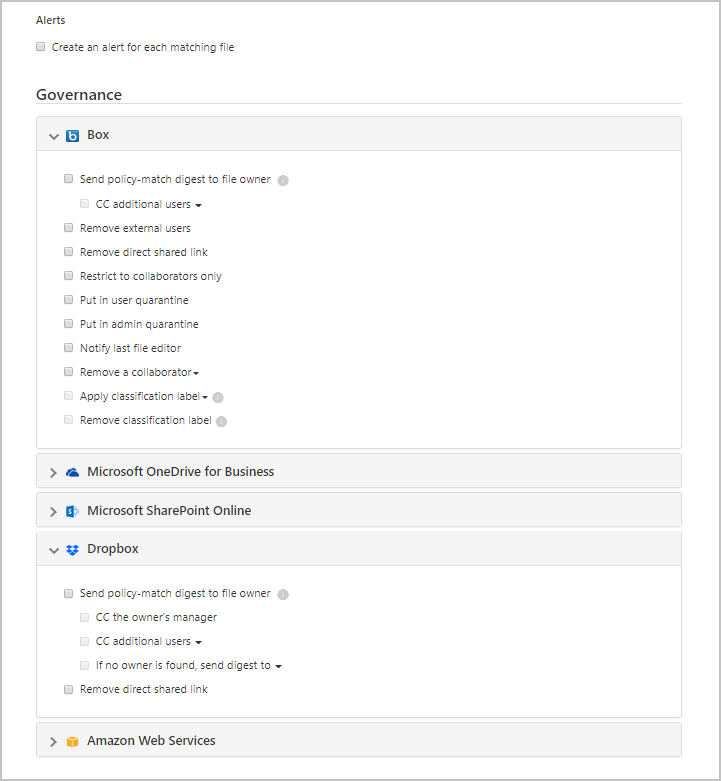

Dateigovernanceaktionen

Die folgenden Governanceaktionen können für verbundene Apps entweder auf einer bestimmte Datei, einem bestimmten Benutzer oder einer bestimmte Richtlinie ausgeführt werden.

Benachrichtigungen:

Warnungen: Warnungen können im System ausgelöst und abhängig vom Schweregrad per E-Mail und Textnachricht weitergeleitet werden.

E-Mail-Benachrichtigung für Benutzer – E-Mail-Nachrichten können individuell angepasst werden und werden an alle Dateibesitzer gesendet, von denen Verstöße ausgehen.

Bestimmte Benutzer benachrichtigen – Spezifische Liste der E-Mail-Adressen, die diese Benachrichtigungen erhalten.

Letzten Bearbeiter der Datei benachrichtigen – Senden von Benachrichtigungen an die Person, die die Datei zuletzt geändert hat.

Governanceaktionen in Apps – Präzise Aktionen können je App erzwungen werden, bestimmte Aktionen variieren je nach App-Terminologie.

Bezeichnung

- Bezeichnung anwenden: Fähigkeit zum Hinzufügen einer Vertraulichkeitsbezeichnung von Microsoft Purview Information Protection.

- Bezeichnung entfernen: Fähigkeit zum Entfernen einer Vertraulichkeitsbezeichnung von Microsoft Purview Information Protection.

Freigabe ändern

Öffentliche Freigabe aufheben: Zugriff nur benannten Mitarbeiter*innen ermöglichen, zum Beispiel: Öffentlichen Zugriff auf Google Apps und direkt freigegebenen Link für Box und Dropbox aufheben.

Externe Benutzer entfernen: Zugriff nur Unternehmensbenutzer*innen ermöglichen.

Als privat festlegen: Nur der/die Besitzer*in kann auf die Datei zugreifen, alle Freigaben werden aufgehoben.

Einen Projektmitarbeiter entfernen – Einen bestimmten Projektmitarbeiter von der Datei entfernen.

Öffentlichen Zugriff beschränken – Festlegen, dass öffentlich verfügbare Dateien nur über einen freigegebenen Link verfügbar sind. (Google)

Ablaufdatum für freigegebenen Link: Ein Ablaufdatum für einen freigegebenen Link festlegen, nach dem er nicht mehr aktiv ist. (Box)

Zugriffsebene für freigegebenen Link ändern – Hiermit können Sie die Zugriffsebene des freigegebenen Links zwischen „Nur Unternehmen“, „Nur Mitarbeiter“ oder „Öffentlich“ ändern. (Box)

Quarantäne

Unter Benutzerquarantäne stellen – Self-Service zulassen, indem die Datei in einen vom Benutzer kontrollierten Quarantäneordner verschoben wird

Unter Administratorquarantäne stellen – Die Datei wird auf dem Administratorlaufwerk unter Quarantäne gestellt, und der Administrator muss sie genehmigen.

Berechtigungen vom übergeordneten Element erben: Mit dieser Governanceaktion können Sie bestimmte, für eine Datei oder einen Ordner in Microsoft 365 festgelegte Berechtigungen entfernen. Stellen Sie dann die jeweiligen für den übergeordneten Ordner festgelegten Berechtigungen wieder her.

Papierkorb – Verschieben der Datei in den Papierkorb. (Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex)

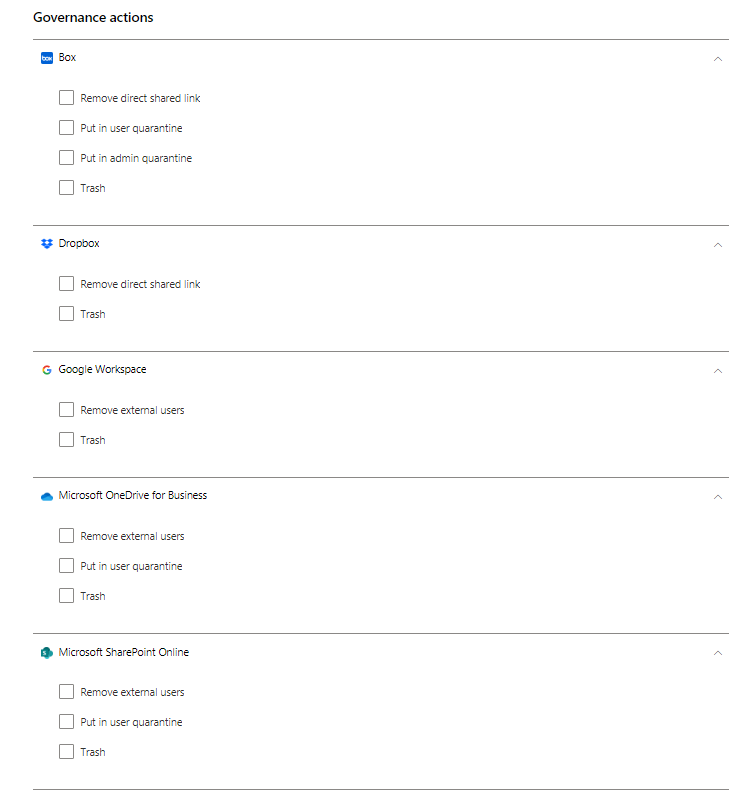

Governanceaktionen für Schadsoftware (Vorschau)

Die folgenden Governanceaktionen können für verbundene Apps entweder auf einer bestimmte Datei, einem bestimmten Benutzer oder einer bestimmte Richtlinie ausgeführt werden. Aus Sicherheitsgründen ist diese Liste auf Schadsoftware-bezogene Aktionen beschränkt, die kein Risiko für den/die Benutzer*in oder den Mandanten bedeuten.

Benachrichtigungen:

- Warnungen: Warnungen können im System ausgelöst und abhängig vom Schweregrad per E-Mail und Textnachricht weitergeleitet werden.

Governanceaktionen in Apps – Präzise Aktionen können je App erzwungen werden, bestimmte Aktionen variieren je nach App-Terminologie.

Freigabe ändern

- Externe Benutzer entfernen: Zugriff nur Unternehmensbenutzer*innen ermöglichen. (Box, Google Drive, OneDrive, SharePoint)

- Direkten freigegebenen Link entfernen: Berechtigungen für zuvor freigegebene Links entfernen (Box, Dropbox).

Quarantäne

- Unter Benutzerquarantäne stellen: Self-Service zulassen, indem die Datei in einen vom Benutzer kontrollierten Quarantäneordner (Box, OneDrive, SharePoint) verschoben wird.

- Unter Administratorquarantäne stellen – Die Datei wird auf dem Administratorlaufwerk unter Quarantäne gestellt, und der Administrator muss sie genehmigen. (Box)

Papierkorb – Verschieben der Datei in den Papierkorb. (Box, Dropbox, Google Drive, OneDrive, SharePoint)

Hinweis

In SharePoint und OneDrive unterstützt Defender for Cloud Apps die Benutzerquarantäne nur für Dateien in freigegebenen Dokumentbibliotheken (SharePoint Online) und Dateien in der Dokumentbibliothek (OneDrive for Business).

Microsoft Defender for Microsoft 365-Kund*innen können erkannte Schadsoftwaredateien in SharePoint und OneDrive über die Microsoft Defender XDR-Quarantäneseite steuern. Zu den unterstützten Aktivitäten gehören beispielsweise das Wiederherstellen und Löschen von Dateien und das Herunterladen von Dateien in passwortgeschützten ZIP-Dateien. Diese Aktivitäten sind auf Dateien beschränkt, die nicht bereits von Microsoft Defender for Cloud Apps isoliert wurden. In SharePoint unterstützt Defender for Cloud Apps Quarantäneaufgaben nur für Dateien mit freigegebenen Dokumenten im Pfad in Englisch.

Aktionen werden nur für verbundene Apps angezeigt.

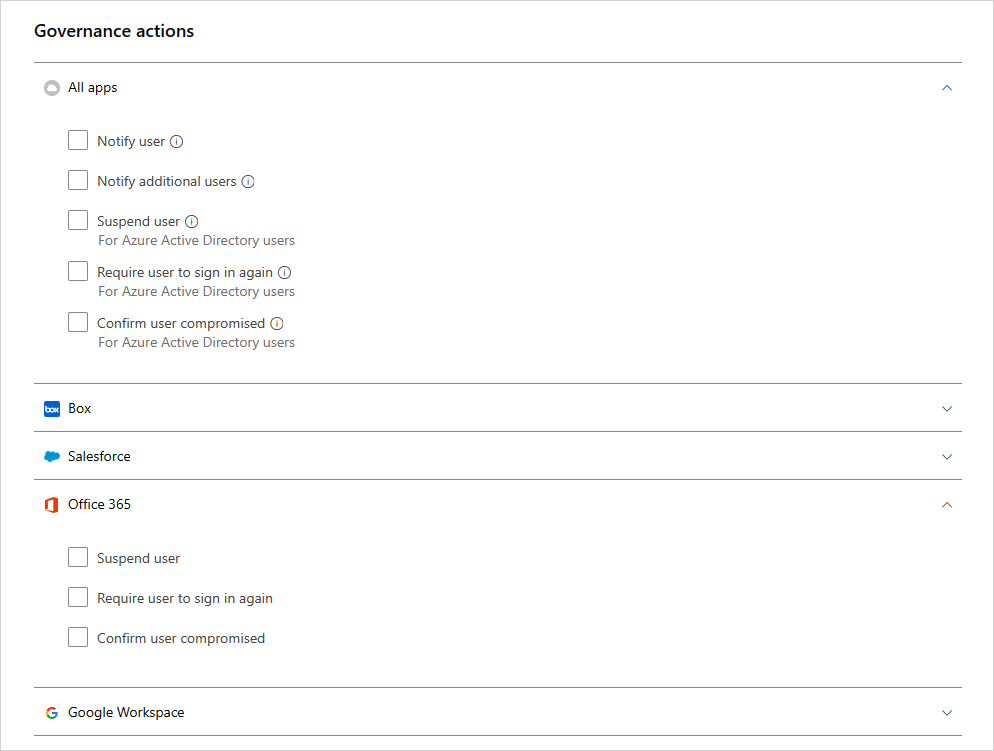

Governanceaktionen für Aktivität

Benachrichtigungen

Warnungen: Warnungen können im System ausgelöst und abhängig vom Schweregrad per E-Mail und Textnachricht weitergeleitet werden.

E-Mail-Benachrichtigung für Benutzer – E-Mail-Nachrichten können individuell angepasst werden und werden an alle Dateibesitzer gesendet, von denen Verstöße ausgehen.

Weitere Benutzer benachrichtigen: Spezifische Liste der E-Mail-Adressen, die diese Benachrichtigungen erhalten.

Governanceaktionen in Apps – Präzise Aktionen können je App erzwungen werden, bestimmte Aktionen variieren je nach App-Terminologie.

Benutzer sperren: Den Benutzer für die Anwendung sperren.

Hinweis

Wenn Microsoft Entra ID so eingestellt ist, dass eine automatische Synchronisierung mit den Benutzer*innen in Ihrer lokalen AD-Umgebung durchgeführt wird, setzen die Einstellungen in der lokalen Umgebung die Microsoft Entra-Einstellungen außer Kraft, und diese Governanceaktion wird zurückgesetzt.

Erneute Benutzeranmeldung erforderlich: Meldet den Benutzer ab und fordert eine Neuanmeldung.

Benutzergefährdung bestätigen: Die Risikostufe des/r Benutzer*in auf „Hoch“ festlegen. Dies bewirkt, dass die in Microsoft Entra ID definierten Richtlinienaktionen erzwungen werden. Weitere Informationen zur Funktionsweise von Microsoft Entra ID mit Risikostufen finden Sie unter Wie verwendet Microsoft Entra ID mein Risikofeedback.

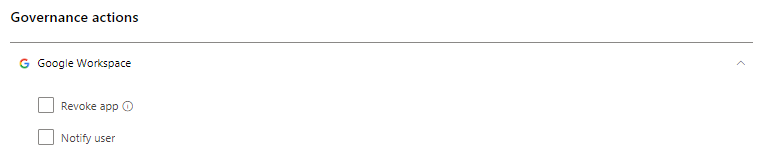

Widerrufen einer OAuthApp und Benachrichtigen des/r Benutzer*in

In Google Workspace und Salesforce können Sie die Berechtigung für eine OAuth-App widerrufen oder eine/n Benutzer*in benachrichtigen, dass die Berechtigung geändert werden muss. Wenn Sie die Berechtigung widerrufen, werden alle Berechtigungen entfernt, die der Anwendung unter „Unternehmensanwendungen“ in Microsoft Entra ID erteilt wurden.

Wählen Sie auf der Registerkarte Google oder Salesforce auf der Seite App-Governance die drei Punkte am Ende der App-Zeile und anschließend die Benutzer benachrichtigen. Standardmäßig wird der Benutzer wie folgt benachrichtigt: Sie haben die App für den Zugriff auf Ihr Google Workspace-Konto autorisiert. Diese App ist in Konflikt mit der Sicherheitsrichtlinie Ihrer Organisation. Überdenken Sie, die Berechtigungen zu erteilen oder zu widerrufen, die Sie dieser App in Ihrem Google Workspace-Konto erteilt haben. Um den App-Zugriff zu widerrufen, gehen Sie zu: https://security.google.com/settings/security/permissions?hl=en& pli=1 Wählen Sie die App aus, und wählen Sie in der rechten Menüleiste "Zugriff widerrufen" aus. Sie können die gesendete Nachricht anpassen.

Sie können dem Benutzer ebenfalls die Berechtigung entziehen, die App zu verwenden. Klicken Sie auf das Symbol am Ende der App-Zeile in der Tabelle, und wählen Sie App widerrufen. Beispiel:

Governancekonflikte

Nach dem Erstellen mehrerer Richtlinien, kann eine Situation auftreten, in der die Governanceaktionen sich in mehreren Richtlinien überlappen können. In diesem Fall verarbeitet Defender for Cloud Apps die Governanceaktionen wie folgt:

Konflikte zwischen Richtlinien

- Wenn zwei Richtlinien Aktionen enthalten, die sich gegenseitig beinhalten (Externe Freigaben entfernen ist z. B. in Als privat festlegen enthalten), löst Defender for Cloud Apps den Konflikt, und die stärkere Aktion wird erzwungen.

- Wenn die Aktionen unabhängig voneinander sind (z.B. Besitzer benachrichtigen und Als privat festlegen). werden beide Aktionen ausgeführt.

- Wenn die Aktionen in Konflikt stehen (z.B. Change owner to user A (Besitzer auf Benutzer A festlegen) und Change owner to user B (Besitzer auf Benutzer B festlegen)), kann jeder Treffer andere Ergebnisse hervorrufen. Es ist wichtig, die Richtlinien zur Vermeidung von Konflikten zu ändern, da sie zu unerwünschten Änderungen auf dem Laufwerk führen können, die schwer zu erkennen sind.

Konflikte bei der Synchronisierung der Benutzer

- Wenn Microsoft Entra ID so eingestellt ist, dass eine automatische Synchronisierung mit den Benutzer*innen in Ihrer lokalen AD-Umgebung durchgeführt wird, setzen die Einstellungen in der lokalen Umgebung die Microsoft Entra-Einstellungen außer Kraft, und die Verwendung dieser Governanceaktion wird zurückgesetzt.

Governanceprotokoll

Das Governanceprotokoll stellt einen Statusbericht jedes Tasks bereit, den Defender for Cloud Apps ausführen soll, einschließlich manueller und automatischer Tasks. Diese Tasks umfassen die in Richtlinien festgelegten Tasks, für Dateien und Benutzer*innen festgelegte Governanceaktionen sowie andere Aktionen, die Defender for Cloud Apps durchführen soll. Das Governanceprotokoll stellt auch Informationen über den Erfolg oder Misserfolg dieser Aktionen bereit. Sie können entweder einige der Governanceaktionen aus dem Governanceprotokoll wiederholen oder rückgängig machen.

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps das Governanceprotokoll aus, um das Governanceprotokoll anzuzeigen.

In der nachfolgenden Tabelle finden Sie die vollständige Liste der Aktionen, die Sie im Defender for Cloud Apps-Portal ausführen können. Diese Aktionen werden an verschiedenen Stellen innerhalb der Konsole aktiviert (siehe Spalte Speicherort). Alle ausgeführten Governanceaktionen werden im Governanceprotokoll aufgeführt. Informationen dazu, wie Governanceaktionen behandelt werden, wenn Richtlinienkonflikte auftreten, finden Sie unter Richtlinienkonflikte.

| Standort | Zielobjekttyp | Governanceaktion | Beschreibung | Zugehörige Connectors |

|---|---|---|---|---|

| Konten | Datei | Zusammenarbeitselemente des Benutzers entfernen | Entfernt alle Zusammenarbeitselemente eines bestimmten Benutzers für alle Dateien. Diese Aktion ist nützlich, wenn ein Mitarbeiter das Unternehmen verlässt. | Box, Google Workspace |

| Konten | Konto | Sperre für Benutzer aufheben | Hebt die Sperre für den Benutzer auf | Google Workspace, Box, Office, Salesforce |

| Konten | Konto | Konteneinstellungen | Sie werden auf die Seite mit den Kontoeinstellungen der jeweiligen App (z. B. in Salesforce) geleitet. | Alle Apps – One Drive- und SharePoint-Einstellungen werden in Office konfiguriert. |

| Konten | Datei | Besitz für alle Dateien übertragen | Sie übertragen den Besitz für alle Dateien eines Benutzers in einem Konto an einen anderen Benutzer, den Sie auswählen. Der vorherige Besitzer wird zum Bearbeiter und ist damit nicht mehr in der Lage, Freigabeeinstellungen zu ändern. Der neue Besitzer wird in einer E-Mail-Benachrichtigung über die Übertragung des Besitzes informiert. | Google Workspace |

| Konten, Aktivitätsrichtlinie | Konto | Benutzer sperren | Legt fest, dass der Benutzer keinen Zugriff besitzt und sich nicht anmelden kann. Wenn Sie diese Aktion festlegen, werden diese Benutzer*innen beim Anmelden sofort gesperrt. | Google Workspace, Box, Office, Salesforce |

| Aktivitätsrichtlinie, Konten | Konto | Erneute Benutzeranmeldung erforderlich | Widerruft alle Aktualisierungstoken und Sitzungscookies, die vom Benutzer für Anwendungen ausgestellt wurden. Diese Aktion verhindert den Zugriff auf die Daten der Organisation und zwingt den Benutzer, sich erneut bei allen Anwendungen anzumelden. | Google Workspace, Office |

| Aktivitätsrichtlinie, Konten | Konto | Benutzergefährdung bestätigen | Legen Sie die Risikostufe des/r Benutzer*in auf „Hoch“ fest. Dies bewirkt, dass die in Microsoft Entra ID definierten Richtlinienaktionen erzwungen werden. | Office |

| Aktivitätsrichtlinie, Konten | Konto | Administratorberechtigungen widerrufen | Widerruft Berechtigungen für ein Administratorkonto. Sie können z.B. eine Aktivitätsrichtlinie festlegen, mit der Administratorberechtigungen nach zehn nicht erfolgreichen Anmeldeversuchen widerrufen werden. | Google Workspace |

| App-Dashboard > App-Berechtigungen | Berechtigungen | Freigeben der App | In Google und Salesforce: Entfernen Sie das Verbot für die App, und erlauben Sie Benutzern, einer Drittanbieter-App mit dem Google- oder Salesforce-Konto Berechtigungen zu geben. In Microsoft 365: Stellen Sie die Berechtigungen der Drittanbieter-App für Office wieder her. | Google Workspace, Box, Office, Salesforce |

| App-Dashboard > App-Berechtigungen | Berechtigungen | App-Berechtigungen deaktivieren | Entziehen Sie einer Drittanbieter-App die Berechtigungen für Google, Salesforce oder Office. Dies ist eine einmalige Aktion, die für alle vorhandenen Berechtigungen gilt, jedoch zukünftige Verbindungen nicht verhindert. | Google Workspace, Box, Office, Salesforce |

| App-Dashboard > App-Berechtigungen | Berechtigungen | App-Berechtigungen aktivieren | Erteilen Sie Google, Salesforce oder Office die Berechtigungen einer Drittanbieter-App. Dies ist eine einmalige Aktion, die für alle vorhandenen Berechtigungen gilt, jedoch zukünftige Verbindungen nicht verhindert. | Google Workspace, Box, Office, Salesforce |

| App-Dashboard > App-Berechtigungen | Berechtigungen | Verbieten der App | In Google und Salesforce: Entziehen Sie einer Drittanbieter-App die Berechtigungen für Google oder Salesforce, und verbieten Sie, dass sie in Zukunft Berechtigungen erhält. In Microsoft 365: Drittanbieter-Apps können nicht auf Office zugreifen, aber die Berechtigung ist nicht entzogen worden. | Google Workspace, Box, Office, Salesforce |

| App-Dashboard > App-Berechtigungen | Berechtigungen | App sperren | Widerruft die Berechtigungen einer Drittanbieter-App für Google oder Salesforce. Dies ist eine einmalige Aktion, die für alle vorhandenen Berechtigungen gilt, jedoch zukünftige Verbindungen nicht verhindert. | Google Workspace, Salesforce |

| App-Dashboard > App-Berechtigungen | Konto | Benutzerzugriff auf App widerrufen | Sie können den Zugriff für bestimmte Benutzer widerrufen, indem Sie auf die Zahl unterhalb von „Benutzer“ klicken. Die spezifischen Benutzer werden angezeigt, und Sie können auf das X klicken, um die Berechtigungen für die einzelnen Benutzer zu löschen. | Google Workspace, Salesforce |

| Ermitteln > Ermittelte Apps/IP-Adressen/Benutzer | Cloud Discovery | Ermittlungsdaten exportieren | Erstellt eine CSV-Datei anhand der Ermittlungsdaten. | Ermittlung |

| Dateirichtlinie | Datei | Papierkorb | Verschiebt die Datei in den Papierkorb des/r Benutzer*in. | Box, Dropbox, Google Drive, OneDrive, SharePoint, Cisco Webex (Dauerhaft löschen) |

| Dateirichtlinie | Datei | Letzten Bearbeiter der Datei benachrichtigen | Sendet eine Benachrichtigungs-E-Mail, um den letzten Bearbeiter der Datei darüber zu informieren, dass die Datei gegen eine Richtlinie verstößt. | Google Workspace, Box |

| Dateirichtlinie | Datei | Dateibesitzer benachrichtigen | Sendet eine E-Mail an den Dateibesitzer, wenn eine Datei gegen eine Richtlinie verstößt. Wenn in Dropbox kein Besitzer einer Datei zugeordnet ist, wird die Benachrichtigung an den bestimmten, von Ihnen angegebenen Benutzer übermittelt. | Alle Apps |

| „Dateirichtlinie“, „Aktivitätsrichtlinie“ | Datei, Aktivität | Bestimmte Benutzer benachrichtigen | Sendet eine E-Mail an bestimmte Benutzer, um diese über den Richtlinienverstoß einer Datei zu informieren. | Alle Apps |

| „Dateirichtlinie“ und „Aktivitätsrichtlinie“ | Datei, Aktivität | Benutzer benachrichtigen | Sendet eine E-Mail an Benutzer, um sie zu benachrichtigen, dass sie eine Aktion ausgeführt haben oder Besitzer einer Datei sind, die gegen eine Richtlinie verstößt. Sie können eine benutzerdefinierte Benachrichtigung mit Details zu einem Verstoß hinzufügen. | All |

| Dateirichtlinie und Dateien | Datei | Bearbeitern die Möglichkeit zur Freigabe entziehen | In Google Drive lassen die Standardberechtigungen von Bearbeitern auch die Freigabe einer Datei zu. Mit dieser Governanceaktion wird diese Option eingeschränkt, sodass nur der Besitzer die Datei freigeben darf. | Google Workspace |

| Dateirichtlinie und Dateien | Datei | Unter Administratorquarantäne stellen | Entfernt sämtliche Berechtigungen aus der Datei, und verschiebt die Datei in einen Quarantäneordner an einem Speicherort für den Administrator. Mithilfe dieser Aktion kann der Administrator die Datei überprüfen und entfernen. | Microsoft 365 SharePoint, OneDrive for Business, Box |

| Dateirichtlinie und Dateien | Datei | Anwenden von Vertraulichkeitsbezeichnung | Wendet anhand der in der Richtlinie festgelegten Bedingungen automatisch eine Vertraulichkeitsbezeichnung für Microsoft Purview Information Protection auf Dateien an. | Box, One Drive, Google Workspace, SharePoint |

| Dateirichtlinie und Dateien | Datei | Vertraulichkeitsbezeichnungen entfernen | Entfernt anhand der in der Richtlinie festgelegten Bedingungen automatisch eine Vertraulichkeitsbezeichnung für Microsoft Purview Information Protection. Sie können Bezeichnungen nur entfernen, wenn sie keinen Schutz beinhalten und innerhalb von Defender for Cloud Apps angewendet wurden. Direkt in Information Protection angewendete Bezeichnungen können nicht entfernt werden. | Box, One Drive, Google Workspace, SharePoint |

| Dateirichtlinie, Aktivitätsrichtlinie, Warnungen | App | Erneutes Anmelden der Benutzer | Sie können jetzt fordern, dass sich Benutzer*innen erneut bei allen Apps von Microsoft 365 und Microsoft Entra-Apps anmelden müssen. Dies ist eine schnelle und wirksame Möglichkeit, Warnungen zu verdächtigen Benutzeraktivitäten zu beheben und kompromittierte Konten zu beseitigen. Sie finden die neue Governance in den Richtlinieneinstellungen und auf der Warnungsseite neben der Option „Benutzer sperren“. | Microsoft 365, Microsoft Entra ID |

| Dateien | Datei | Aus Benutzerquarantäne wiederherstellen | Stellt einen Benutzer aus der Quarantäne wieder her. | Box |

| Dateien | Datei | Mir selbst Leseberechtigungen gewähren | Gewährt Ihnen selbst Leseberechtigungen für die Datei, damit Sie auf die Datei zugreifen und überprüfen können, ob es zu einem Verstoß gekommen ist oder nicht. | Google Workspace |

| Dateien | Datei | Bearbeitern das Freigeben erlauben | In Google Drive lassen die Standardberechtigung von Bearbeitern auch die Freigabe einer Datei zu. Diese Governanceaktion ist das Gegenteil von „Bearbeitern die Möglichkeit zur Freigabe entziehen“ und ermöglicht dem Bearbeiter das Freigeben der Datei. | Google Workspace |

| Dateien | Datei | Schützen | Schützen Sie eine Datei mit Azure Information Protection durch Anwenden einer Organisationsvorlage. | Microsoft 365 (SharePoint und OneDrive) |

| Dateien | Datei | Leseberechtigungen für mich widerrufen | Widerruft Leseberechtigungen für die Datei für Sie selbst. Dies ist nützlich, wenn Sie sich selbst Berechtigungen erteilt haben, um zu überprüfen, ob eine Datei gegen eine Richtlinie verstößt. | Google Workspace |

| Dateien, Dateirichtlinie | Datei | Dateibesitz übertragen | Ändert den Besitzer. In der Richtlinie wird ein bestimmter Besitzer ausgewählt. | Google Workspace |

| Dateien, Dateirichtlinie | Datei | Öffentlichen Zugriff beschränken | Mithilfe dieser Aktion können Sie festlegen, dass öffentlich verfügbare Dateien nur über einen freigegebenen Link verfügbar sind. | Google Workspace |

| Dateien, Dateirichtlinie | Datei | Einen Projektmitarbeiter entfernen | Entfernt einen bestimmten Projektmitarbeiter aus einer Datei. | Google Workspace, Box, One Drive, SharePoint |

| Dateien, Dateirichtlinie | Datei | Als privat festlegen | Nur der/die Besitzer*in kann auf die Datei zugreifen, alle Freigaben werden aufgehoben. | Google Workspace, One Drive, SharePoint |

| Dateien, Dateirichtlinie | Datei | Externe Benutzer entfernen | Entfernt alle externen Projektmitarbeiter außerhalb der Domänen, die unter „Einstellungen“ als intern konfiguriert sind. | Google Workspace, Box, One Drive, SharePoint |

| Dateien, Dateirichtlinie | Datei | Leseberechtigung für Domäne gewähren | Gewährt der angegebenen Domäne Leseberechtigungen für die Datei (für Ihre gesamte Domäne oder eine bestimmte Domäne). Diese Aktion ist nützlich, wenn Sie den öffentlichen Zugriff entfernen möchten, nachdem Sie der Domäne mit Mitarbeitern, die an einem Projekt arbeiten müssen, Zugriff gewährt haben. | Google Workspace |

| Dateien, Dateirichtlinie | Datei | Unter Benutzerquarantäne stellen | Entfernt sämtliche Berechtigungen aus der Datei, und verschiebt die Datei in einen Quarantäneordner im Stammverzeichnis des Benutzers. So kann der Benutzer die Datei überprüfen und verschieben. Wenn Sie manuell zurück verschoben wird, wird die Dateifreigabe nicht wiederhergestellt. | Box, One Drive, SharePoint |

| Dateien | Datei | Ablaufdatum für freigegebenen Link | Legen Sie ein Ablaufdatum für einen freigegebenen Link fest, nach dem er nicht mehr aktiv ist. | Box |

| Dateien | Datei | Zugriffsebene für freigegebenen Link ändern | Ändern Sie die Zugriffsebene des freigegebenen Links zwischen „Nur Unternehmen“, „Nur Mitarbeiter“ oder „Öffentlich“. | Box |

| Dateien, Dateirichtlinie | Datei | Öffentlichen Zugriff entfernen | Wenn Sie für eine Ihrer Dateien öffentlichen Zugriff festgelegt haben, können mit dieser Aktion erneut die Benutzer über die Datei verfügen, denen Zugriff auf die Datei gewährt wurde (abhängig davon, welche Art von Zugriff für die Datei gewährt wurde). | Google Workspace |

| Dateien, Dateirichtlinie | Datei | Direkten freigegebenen Link entfernen | Entfernt einen Link, der für die öffentliche Datei erstellt wird, jedoch nur an bestimmte Benutzer weitergegeben wird. | Box, Dropbox |

| Einstellungen> Cloud-Discovery-Einstellungen | Cloud Discovery | Cloud Discovery-Ergebnisse neu berechnen | Berechnet die Ergebnisse im Cloud-App-Katalog neu, nachdem die Bewertungsmetriken geändert wurden. | Ermittlung |

| Einstellungen> Cloud-Discovery-Einstellungen > Verwalten von Datenansichten | Cloud Discovery | Benutzerdefinierte Datenansicht für Cloud Discovery-Filter erstellen | Erstellt eine neue Datenansicht für eine differenziertere Ansicht der Ermittlungsergebnisse. Beispiel: spezifische IP-Bereiche. | Ermittlung |

| Einstellungen> Cloud-Discovery-Einstellungen > Daten löschen | Cloud Discovery | Cloud Discovery-Daten löschen | Löscht alle aus Ermittlungsquellen gesammelten Daten. | Ermittlung |

| Einstellungen> Cloud-Discovery-Einstellungen > Manuelles Hochladen von Protokollen/Automatisches Hochladen von Protokollen | Cloud Discovery | Cloud Discovery-Daten analysieren | Benachrichtigung, dass alle Protokolldaten analysiert wurden. | Ermittlung |

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.