Veröffentlichen des Remotedesktops per Microsoft Entra-Anwendungsproxy

Der Remotedesktopdienst und der Microsoft Entra-Anwendungsproxy verbessern zusammen die Produktivität von Mitarbeitern, die außerhalb des Unternehmensnetzwerks arbeiten.

Dieser Artikel richtet sich an folgende Zielgruppe:

- Bestehende Kundschaft des Anwendungsproxys, die durch Veröffentlichung von lokalen Anwendungen über Remotedesktopdienste mehrere Anwendungen für ihre Endbenutzer anbieten möchten.

- Bestehende Kunden der Remotedesktopdienste, die die Angriffsfläche ihrer Bereitstellung mit dem Microsoft Entra-Anwendungsproxy reduzieren möchten. Dieses Szenario bietet mehrere Steuerelemente für die zweistufige Überprüfung und für den bedingten Zugriff auf RDS.

Informationen zur Rolle des Anwendungsproxys bei standardmäßigen RDS-Bereitstellungen

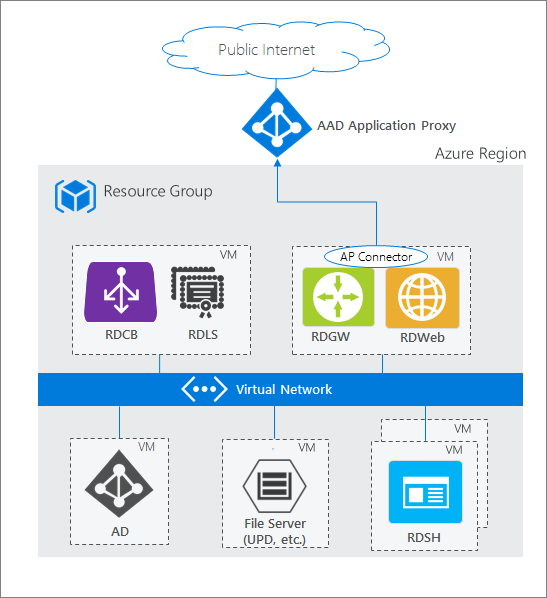

Eine standardmäßige RDS-Bereitstellung umfasst verschiedene Remotedesktop-Rollendienste, die auf Windows Server ausgeführt werden. Die Architektur der Remotedesktopdienste bietet mehrere Bereitstellungsoptionen. Im Gegensatz zu den RDS-Bereitstellungsoptionen weist die RDS-Bereitstellung mit Microsoft Entra-Anwendungsproxy (in der folgenden Abbildung dargestellt) über eine permanente ausgehende Verbindung von dem Server auf, auf dem der Connectordienst ausgeführt wird. Bei anderen Bereitstellungen werden eingehende Verbindungen durch einen Lastenausgleich offen gelassen.

Bei einer RDS-Bereitstellung werden die Rollen „RD-Web“ (Remotedesktop-Web) und „RD-Gateway“ auf Computern mit Internetzugriff ausgeführt. Diese Endpunkte werden aus folgenden Gründen zur Verfügung gestellt:

- Durch RD-Web wird ein öffentlicher Endpunkt für den Benutzer bereitgestellt, um sich bei den verschiedenen lokalen Anwendungen und Desktops, auf die sie zugreifen können, anzumelden und diese anzuzeigen. Wenn Sie eine Ressource auswählen, wird eine RDP-Verbindung (Remotedesktopprotokoll) mithilfe der nativen App im Betriebssystem erstellt.

- RD-Gateway kommt ins Spiel, sobald ein Benutzer die RDP-Verbindung startet. Das RD-Gateway verarbeitet den verschlüsselten RDP-Datenverkehr, der über das Internet eingeht, und übersetzt diesen auf dem lokalen Server, mit dem der Benutzer eine Verbindung herstellt. In diesem Szenario stammt der im RD-Gateway eingehende Datenverkehr vom Microsoft Entra-Anwendungsproxy.

Tipp

Wenn Sie RDS zum ersten Mal bereitstellen oder weitere Informationen wünschen, bevor Sie beginnen, lesen Sie den Abschnitt Nahtlose Bereitstellung von RDS mit Azure Resource Manager und dem Azure Marketplace.

Requirements (Anforderungen)

- Die RD-Web- und RD-Gateway-Endpunkte müssen sich auf demselben Computer befinden und ein gemeinsames Stamm verwenden. RD-Web und RD-Gateway werden auf dem Anwendungsproxy als eine einzige Anwendung veröffentlicht, sodass einmaliges Anmelden für beide Anwendungen möglich ist.

- Stellen Sie RDS bereit, und aktivieren Sie den Anwendungsproxy. Aktivieren Sie den Anwendungsproxy, öffnen Sie die erforderlichen Ports und URLs, und aktivieren Sie Transport Layer Security (TLS) 1.2 auf dem Server. Informationen zu den Ports, die geöffnet werden müssen, und weitere Details finden Sie unter Tutorial: Hinzufügen einer lokalen Anwendung für den Remotezugriff über den Anwendungsproxy in Microsoft Entra ID.

- Ihre Endbenutzer müssen einen kompatiblen Browser verwenden, um eine Verbindung mit Web Access für Remotedesktop oder dem Remotedesktop-Webclient herzustellen. Weitere Informationen finden Sie unter Unterstützung für andere Clientkonfigurationen.

- Verwenden Sie bei der Veröffentlichung von RD-Web möglichst den gleichen internen und externen vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN). Wenn sich die internen und externen FQDNs unterscheiden, deaktivieren Sie die Anforderungsheaderübersetzung, um zu vermeiden, dass der Client ungültige Links empfängt.

- Falls Sie den Remotedesktop-Webclient verwenden, müssen Sie denselben internen und externen FQDN verwenden. Stimmen die internen und externen FQDNs nicht überein, treten Websocketfehler auf, wenn Sie eine RemoteApp-Verbindung über den Remotedesktop-Webclient herstellen.

- Wenn Sie RD-Web in Internet Explorer verwenden, müssen Sie das RDS-ActiveX-Add-On aktivieren.

- Wenn Sie den Remotedesktop-Webclient verwenden, müssen Sie die Anwendungsproxy-Connectorversion 1.5.1975 oder höher verwenden.

- Für den Microsoft Entra-Vorauthentifizierungsflow können Benutzer nur Verbindungen mit Ressourcen herstellen, die im Bereich RemoteApp und Desktops für sie veröffentlicht wurden. Benutzer können nicht mit dem Bereich Verbindung mit einem Remote-PC herstellen eine Verbindung mit einem Desktop herstellen.

- Wenn Sie Windows Server 2019 verwenden, müssen Sie möglicherweise HTTP2 deaktivieren. Weitere Informationen finden Sie unter Tutorial: Hinzufügen einer lokalen Anwendung für den Remotezugriff über den Anwendungsproxy in Microsoft Entra ID.

Bereitstellen des gemeinsamen RDS- und Anwendungsproxyszenarios

Führen Sie nach der Einrichtung von RDS und des Microsoft Entra-Anwendungsproxys für Ihre Umgebung die Schritte durch, um beide Lösungen zu kombinieren. Diese Schritte führen Sie durch die Veröffentlichung der zwei RDS-Endpunkte mit Webzugriff (RD-Web und RD-Gateway) als Anwendungen und der anschließenden Weiterleitung des Datenverkehrs in RDS an den Anwendungsproxy.

Veröffentlichen des RD-Hostendpunkts

Veröffentlichen Sie eine neue Anwendungsproxyanwendung mit den folgenden Werten.

- Interne URL:

https://<rdhost>.com/, wobei<rdhost>das gemeinsame Stammverzeichnis ist, das von RD-Web und RD-Gateway gemeinsam genutzt wird. - Externe URL: Dieses Feld wird automatisch basierend auf dem Namen der Anwendung aufgefüllt. Sie können das Feld jedoch ändern. Ihre Benutzer werden beim Zugriff auf RDS an diese URL weitergeleitet.

- Vorauthentifizierungsmethode: Microsoft Entra ID

- URL-Header übersetzen: Nein

- Nur-HTTP-Cookie verwenden: Nein

- Interne URL:

Weisen Sie Benutzern die veröffentlichte RD-Anwendung zu. Stellen Sie sicher, dass alle Benutzer auch Zugriff auf RDS haben.

Legen Sie für die Methode zur einmaligen Anmeldung für die Anwendung Microsoft Entra-SSO deaktiviert fest.

Hinweis

Ihre Benutzer werden aufgefordert, sich einmal bei Microsoft Entra ID und einmal bei Web Access für Remotedesktop zu authentifizieren, verfügen jedoch über die Möglichkeit zur einmaligen Anmeldung beim Remotedesktop-Gateway.

Navigieren Sie zu Identität>Anwendungen>App-Registrierungen. Wählen Sie Ihre App in der Liste aus.

Wählen Sie unter Verwalten die Option Branding aus.

Aktualisieren Sie das Feld URL der Startseite, um auf Ihren RD-Web-Endpunkt zu verweisen (z.B.

https://<rdhost>.com/RDWeb).

Weiterleiten des RDS-Datenverkehrs an den Anwendungsproxy

Stellen Sie eine Verbindung mit der RDS-Bereitstellung als Administrator her und ändern Sie den Remotedesktop-Gatewayservernamen für die Bereitstellung. Durch diese Konfiguration wird sichergestellt, dass Verbindungen über den Microsoft Entra-Anwendungsproxydienst hergestellt werden.

Stellen Sie eine Verbindung zum RDS-Server her, auf dem die Rolle „Remotedesktop-Verbindungsbroker“ ausgeführt wird.

Starten Sie den Server-Manager.

Wählen Sie im Bereich auf der linken Seite Remotedesktopdienste.

Wählen Sie Übersicht.

Klicken Sie im Abschnitt „Bereitstellungsübersicht“ auf das Dropdownmenü und wählen Sie Bereitstellungseigenschaften bearbeiten.

Ändern Sie auf der Registerkarte „RD-Gateway“ das Feld Servername in die externe URL, die Sie für den RD-Hostendpunkt im Anwendungsproxy festgelegt haben.

Ändern Sie das Feld Anmeldemethode in Kennwortauthentifizierung.

Führen Sie diesen Befehl für jede Sammlung aus. Ersetzen Sie <yourcollectionname> und <proxyfrontendurl> durch Ihre eigenen Information. Dieser Befehl ermöglicht einmaliges Anmelden (Single Sign-On, SSO) zwischen RD-Web und RD-Gateway und optimiert die Leistung.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Beispiel:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Hinweis

Im obigen Befehl wird in „`nrequire“ ein Graviszeichen verwendet.

Führen Sie den folgenden Befehl aus, um die Änderung der benutzerdefinierten RDP-Eigenschaften zu überprüfen und die RDP-Dateiinhalte anzuzeigen, die für diese Sammlung aus RDWeb heruntergeladen werden.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Nachdem Sie Remotedesktop konfiguriert haben, fungiert der Microsoft Entra-Anwendungsproxy als die RDS-Komponente mit Internetzugriff. Entfernen Sie die anderen öffentlichen Endpunkte mit Internetzugriff auf Ihren RD-Web- und RD-Gateway-Computern.

Aktivieren des Remotedesktop-Webclients

Wenn Benutzer den Remotedesktop-Webclient verwenden sollen, befolgen Sie die Schritte unter Einrichten des Remotedesktop-Webclients für Ihre Benutzer.

Der Remotedesktop-Webclient bietet Zugriff auf die Remotedesktop-Infrastruktur Ihrer Organisation. Dafür ist ein HTML5-kompatibler Webbrowser erforderlich, z. B. Microsoft Edge, Google Chrome, Safari oder Mozilla Firefox (v55.0 und höher).

Prüfen des Szenarios

Prüfen Sie das Szenario mit Internet Explorer auf einem Windows 7- oder 10-Computer.

- Navigieren Sie zur externen URL, die Sie eingerichtet haben, oder suchen Sie im Bereich Meine Apps nach Ihrer Anwendung.

- Authentifizieren Sie sich bei Microsoft Entra ID. Melden Sie sich mit einem Konto an, das Sie der Anwendung zugewiesen haben.

- Authentifizieren Sie sich bei RD-Web.

- Nach Ihrer erfolgreichen RDS-Authentifizierung können Sie den gewünschten Desktop oder die gewünschte Anwendung auswählen und loslegen.

Unterstützung für andere Clientkonfigurationen

Die in diesem Artikel erläuterte Konfiguration dient dem Zugriff auf RDS über Web Access für Remotedesktop oder den Remotedesktop-Webclient. Wenn es erforderlich ist, können jedoch auch andere Betriebssysteme oder Browser unterstützt werden. Der Unterschied besteht in der verwendeten Authentifizierungsmethode.

| Authentifizierungsmethode | Unterstützte Clientkonfiguration |

|---|---|

| Vorauthentifizierung | RD-Web: Windows 7/10/11 mit Microsoft Edge Chromium IE mode und RDS-ActiveX-Add-On |

| Vorauthentifizierung | Remotedesktop-Webclient: HTML5-kompatibler Webbrowser, z. B. Microsoft Edge, Internet Explorer 11, Google Chrome, Safari oder Mozilla Firefox (mindestens Version 55.0) |

| Passthrough | Alle anderen Betriebssysteme, die die Microsoft-Remotedesktopanwendung unterstützen |

Hinweis

Der Modus Microsoft Edge Chromium IE ist erforderlich, wenn das Portal „Meine Apps“ verwendet wird, um auf die Remotedesktop-App zuzugreifen.

Der Vorauthentifizierungsflow bietet im Hinblick auf die Sicherheit mehr Vorteile als der Passthroughflow. Bei der Vorauthentifizierung können Sie Microsoft Entra-Authentifizierungsfeatures für Ihre lokalen Ressourcen verwenden, z. B. einmaliges Anmelden, bedingter Zugriff und zweistufige Überprüfung. Sie stellen Sie sicher, dass nur authentifizierter Datenverkehr Ihr Netzwerk erreicht.

Um die Passthrough-Authentifizierung zu verwenden, müssen nur zwei Änderungen an den Schritten in diesem Artikel ausgeführt werden:

- Legen Sie in Schritt 1: Veröffentlichen des RD-Hostendpunkts die Vorauthentifizierungsmethode auf Passthrough fest.

- Überspringen Sie unter Weiterleiten des RDS-Datenverkehrs an den Anwendungsproxy Schritt 8 vollständig.