Suchen und Beheben von Lücken in der Abdeckung der starken Authentifizierung für Administratoren

Die Anforderung der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) für die Administratoren in Ihrem Mandanten ist einer der ersten Schritte, die Sie ausführen können, um die Sicherheit Ihres Mandanten zu erhöhen. In diesem Artikel erfahren Sie, wie Sie sicherstellen, dass all Ihre Administratoren von der mehrstufigen Authentifizierung erfasst werden.

Ermitteln der aktuellen Nutzung für integrierte Microsoft Entra-Administratorrollen

Die Microsoft Entra ID-Sicherheitsbewertung liefert einen Score für MFA für Administratorrollen anfordern in Ihrem Mandanten. Mit dieser Optimierungsaktion wird die MFA-Nutzung für die Rollen „Globaler Administrator“, „Sicherheitsadministrator“, „Exchange-Administrator“ und „SharePoint-Administrator“ verfolgt.

Es gibt verschiedene Möglichkeiten, zu überprüfen, ob Ihre Administratoren durch eine MFA-Richtlinie abgedeckt sind.

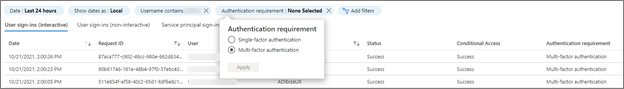

Zum Beheben von Problemen bei der Anmeldung für einen bestimmten Administrator können Sie die Anmeldeprotokolle verwenden. Mit den Anmeldeprotokollen können Sie die Authentifizierungsanforderung für bestimmte Benutzer filtern. Jede Anmeldung, bei der die Authentifizierungsanforderung dem Wert Einstufige Authentifizierung entspricht, bedeutet, dass für die Anmeldung keine MFA-Richtlinie erforderlich war.

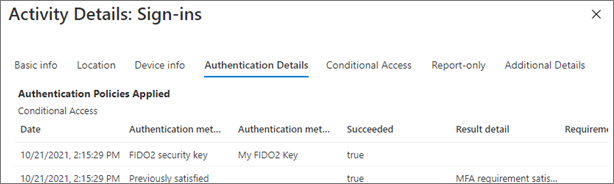

Wenn Sie die Details einer bestimmten Anmeldung anzeigen, wählen Sie die Registerkarte Authentifizierungsdetails aus, um Details zu den MFA-Anforderungen zu erhalten. Weitere Informationen finden Sie unter Details zur Anmeldeprotokollaktivität.

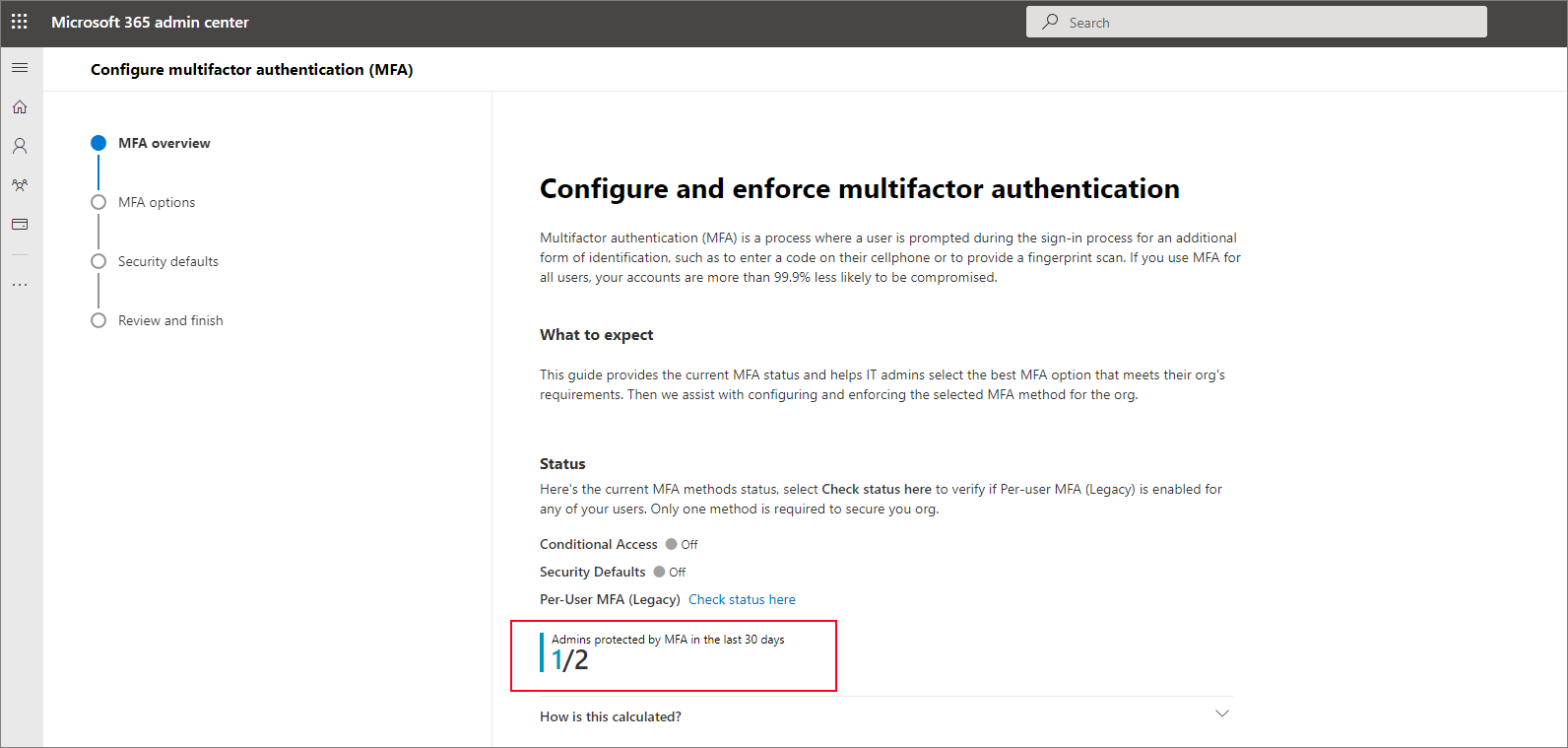

Um auszuwählen, welche Richtlinie auf Basis Ihrer Benutzerlizenzen aktiviert werden soll, haben wir einen neuen MFA-Aktivierungs-Assistenten entwickelt, mit dem Sie MFA-Richtlinien vergleichen und sehen können, welche Schritte für Ihre Organisation geeignet sind. Der Assistent zeigt die Administratoren an, die in den letzten 30 Tagen durch MFA geschützt waren.

Sie können dieses Skript ausführen, um programmgesteuert einen Bericht für alle Benutzer mit Verzeichnisrollenzuweisungen zu generieren, die sich in den letzten 30 Tagen mit oder ohne MFA angemeldet haben. Dieses Skript listet alle aktiven integrierten und benutzerdefinierten Rollenzuweisungen, alle berechtigten integrierten und benutzerdefinierten Rollenzuweisungen sowie Gruppen mit zugewiesenen Rollen auf.

Erzwingen der mehrstufigen Authentifizierung für Ihre Administratoren

Wenn Sie Administratoren finden, die nicht durch eine mehrstufige Authentifizierung geschützt sind, können Sie auf eine der folgenden Arten für Schutz sorgen:

Wenn Ihre Administrator*innen für Microsoft Entra ID P1 oder P2 lizenziert sind, können Sie eine Richtlinie für bedingten Zugriff erstellen, um die Multi-Faktor-Authentifizierung (MFA) für Administrator*innen zu erzwingen. Sie können diese Richtlinie auch aktualisieren, um MFA von Benutzern mit benutzerdefinierten Rollen anzufordern.

Führen Sie den MFA-Aktivierungs-Assistenten aus, um Ihre MFA-Richtlinie auszuwählen.

Wenn Sie in Privileged Identity Management benutzerdefinierte oder integrierte Administratorrollen zuweisen, fordern Sie bei der Aktivierung der Rolle die mehrstufige Authentifizierung an.

Verwenden von kennwortlosen und phishingsicheren Authentifizierungsmethoden für Administratoren

Nachdem für Ihre Administratoren die mehrstufige Authentifizierung erzwungen wurde und diese schon seit einiger Zeit verwendet wird, ist es an der Zeit, die Latte für eine sichere Authentifizierung höher zu legen und eine kennwortlose und phishingsichere Authentifizierungsmethode zu verwenden:

Weitere Informationen zu diesen Authentifizierungsmethoden und den entsprechenden Sicherheitsüberlegungen finden Sie unter Microsoft Entra-Authentifizierungsmethoden.

Nächste Schritte

Aktivieren der kennwortlosen Anmeldung mit Microsoft Authenticator