Konfigurieren der zertifikatbasierten Microsoft Entra-Authentifizierung

Die zertifikatbasierte Authentifizierung (Certificate-Based Authentication, CBA) in Microsoft Entra ermöglicht es Organisationen, ihre Microsoft Entra-Mandanten so zu konfigurieren, dass sich Benutzer mit X.509-Zertifikaten authentifizieren können oder müssen, die von ihrer Public Key-Infrastruktur (PKI) für Unternehmen für die Anmeldung bei Apps und Browsern erstellt wurden. Mit diesem Feature können Organisationen die gegen Phishing geschützte, moderne Authentifizierung ohne Kennwörter mithilfe eines X.509-Zertifikats übernehmen.

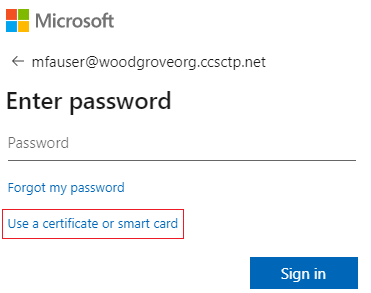

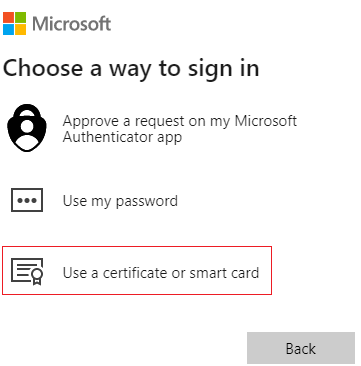

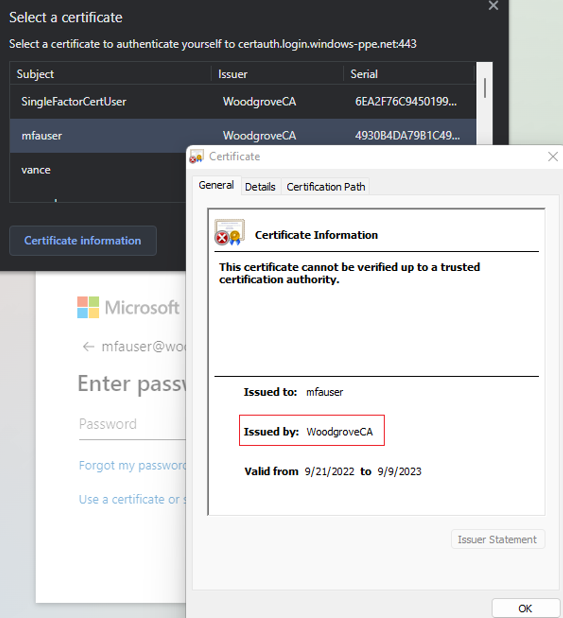

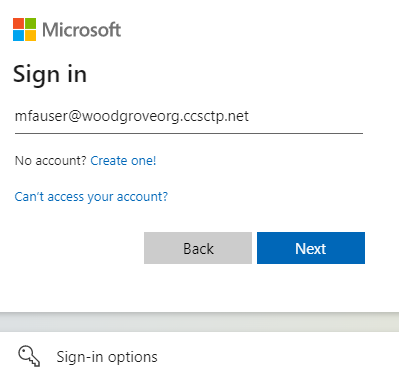

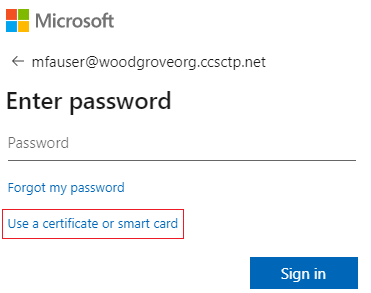

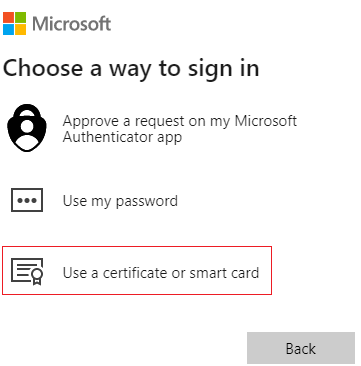

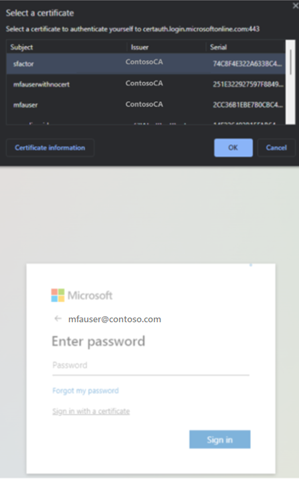

Während der Anmeldung wird Benutzer*innen eine Option zur Authentifizierung mit einem Zertifikat angezeigt, anstatt ein Kennwort einzugeben. Wenn mehrere übereinstimmende Zertifikate auf dem Gerät vorhanden sind, können Benutzer*innen auswählen, welches Zertifikat verwendet werden soll. Das Zertifikat wird mit dem Benutzerkonto abgeglichen, und wenn dies erfolgreich ist, erfolgt die Anmeldung.

Befolgen Sie diese Anweisungen, um Microsoft Entra-CBA für Mandanten in Office 365 Enterprise- und US Government-Plänen zu konfigurieren und zu verwenden. Sie sollten bereits eine Public Key-Infrastruktur (PKI) konfiguriert haben.

Voraussetzungen

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Konfigurieren Sie mindestens eine Zertifizierungsstelle (ZS) und alle Zwischenzertifizierungsstellen in Microsoft Entra ID.

- Der Benutzer muss Zugriff auf ein Benutzerzertifikat haben (ausgestellt von einer auf dem Mandanten konfigurierten vertrauenswürdigen Public Key-Infrastruktur), das für die Clientauthentifizierung zur Authentifizierung bei Microsoft Entra ID vorgesehen ist.

- Jede Zertifizierungsstelle sollte über eine Zertifikatsperrliste (Certificate Revocation List, CRL) verfügen, auf die über URLs mit Internetzugriff verwiesen werden kann. Wenn für die vertrauenswürdige Zertifizierungsstelle keine Zertifikatsperrliste konfiguriert ist, führt Microsoft Entra ID keine Überprüfung der Zertifikatsperrliste durch, die Sperrung von Benutzerzertifikaten funktioniert nicht, und die Authentifizierung wird nicht blockiert.

Wichtig

Stellen Sie sicher, dass die PKI ausreichend gesichert ist und nicht so leicht kompromittiert werden kann. Im Falle einer Gefährdung können Angreifer*innen Clientzertifikate erstellen und signieren und alle Benutzer*innen im Mandanten kompromittieren (sowohl synchronisierte Benutzer*innen als auch reine Cloudbenutzer*innen). Eine starke Schlüsselschutzstrategie kann jedoch zusammen mit anderen physischen und logischen Kontrollen wie HSM-Aktivierungskarten oder Token für die sichere Speicherung von Artefakten eine tiefgreifende Verteidigung bieten. So lässt sich verhindern, dass externe Angreifer*innen oder Bedrohungen durch Insider*innen die Integrität der PKI gefährden. Weitere Informationen finden Sie unter Schützen einer Public Key-Infrastruktur.

Wichtig

Unter Microsoft-Empfehlungen finden Sie bewährte Methoden für Microsoft-Kryptografie mit Algorithmusauswahl, Schlüssellänge und Datenschutz. Stellen Sie sicher, dass Sie einen der empfohlenen Algorithmen, die geeignete Schlüssellänge und die von NIST genehmigten Kurven verwenden.

Wichtig

Im Rahmen der fortlaufenden Sicherheitsverbesserungen wird Azure-/M365-Endpunkten Unterstützung für TLS 1.3 hinzugefügt. Dieser Prozess, der Tausende von Dienstendpunkten in Azure/M365 betrifft, wird voraussichtlich einige Monate in Anspruch nehmen. Dies umfasst den Entra ID-Endpunkt, der von der zertifikatbasierten Microsoft Entra-Authentifizierung (Certificate Based Authentication, CBA) verwendet wird (*.certauth.login.microsoftonline.com und *.certauth.login.mcirosoftonline.us). TLS 1.3 ist die aktuelle Version des am häufigsten bereitgestellten Internetsicherheitsprotokolls, das Daten verschlüsselt, um einen sicheren Kommunikationskanal zwischen zwei Endpunkten bereitzustellen. TLS 1.3 macht die Verwendung veralteter Kryptografiealgorithmen überflüssig, verbessert die Sicherheit im Vergleich zu älteren Versionen und zielt darauf ab, so viele Daten des Handshakes wie möglich zu verschlüsseln. Wir empfehlen Entwicklern dringend, mit dem Testen von TLS 1.3 in ihren Anwendungen und Diensten zu beginnen.

Hinweis

Bei der Bewertung einer PKI ist es wichtig, die Richtlinien für die Ausstellung und Durchsetzung von Zertifikaten zu überprüfen. Wie bereits erwähnt, ermöglicht das Hinzufügen von Zertifizierungsstellen (ZS) zur Microsoft Entra ID-Konfiguration, dass von diesen ZS ausgestellte Zertifikate jeden Benutzer in Azure AD authentifizieren können. Aus diesem Grund ist es wichtig zu bedenken, wie und wann die Zertifizierungsstellen Zertifikate ausstellen dürfen und wie sie wiederverwendbare Bezeichner implementieren. Wenn Administrator*innen sicherstellen müssen, dass nur ein bestimmtes Benutzerzertifikat zur Authentifizierung verwendet werden darf, sollten sie ausschließlich Bindungen mit hoher Affinität verwenden. So lässt sich eher sicherstellen, dass nur ein bestimmtes Zertifikat zur Authentifizierung der Benutzerin bzw. des Benutzers verwendet werden kann. Weitere Informationen finden Sie unter Bindungen mit hoher Affinität.

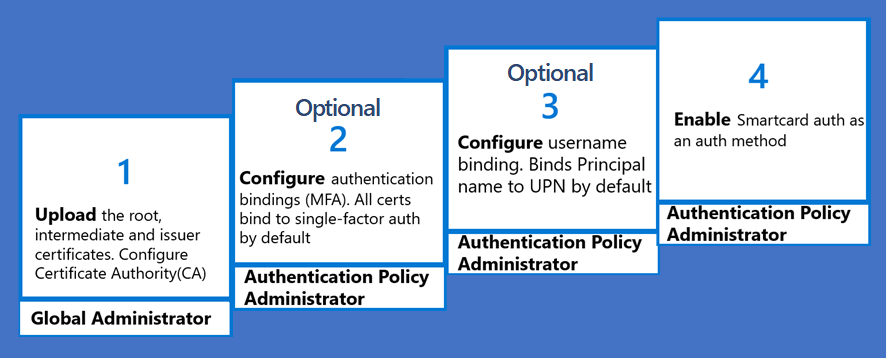

Schritte zum Konfigurieren und Testen von Microsoft Entra-CBA

Einige Konfigurationsschritte, die auszuführen sind, bevor Sie Microsoft Entra-CBA aktivieren. Zunächst muss ein*e Administrator*in die vertrauenswürdigen Zertifizierungsstellen konfigurieren, die Benutzerzertifikate ausstellen. Wie in der folgenden Abbildung dargestellt, wird die rollenbasierte Zugriffssteuerung verwendet, um sicherzustellen, dass nur Administrator*innen mit den geringsten Berechtigungen Änderungen vornehmen dürfen. Nur die Rolle Globaler Administrator kann die ZS konfigurieren.

Optional können Sie auch Authentifizierungsbindungen konfigurieren, um Zertifikate einer einstufigen Authentifizierung oder einer Multi-Faktor-Authentifizierung zuzuordnen. Zudem können Sie Benutzernamenbindungen konfigurieren, um einem Attribut des Benutzerobjekts ein Zertifikatfeld zuzuordnen. Authentifizierungsrichtlinienadministrator*innen können benutzerbezogene Einstellungen konfigurieren. Sobald alle Konfigurationen abgeschlossen sind, aktivieren Sie Microsoft Entra-CBA für den Mandanten.

Schritt 1: Konfigurieren der Zertifizierungsstellen

Zertifizierungsstellen (Certificate Authorities, CAs) können über das Microsoft Entra Admin Center oder mithilfe der Microsoft Graph-REST-APIs und der unterstützten SDKs wie Microsoft Graph PowerShell konfiguriert werden. Die PKI-Infrastruktur oder der PKI-Administrator sollte in der Lage sein, die Liste der ausstellenden Zertifizierungsstellen bereitzustellen. Um sicherzustellen, dass Sie alle Zertifizierungsstellen konfiguriert haben, öffnen Sie das Benutzerzertifikat, klicken Sie auf die Registerkarte „Zertifizierungspfad“, und vergewissern Sie sich, dass jede Zertifizierungsstelle bis zum Stamm in den Entra-Vertrauensspeicher hochgeladen wurde. Die zertifikatbasierte Authentifizierung ist nicht erfolgreich, wenn keine Zertifizierungsstellen vorhanden sind.

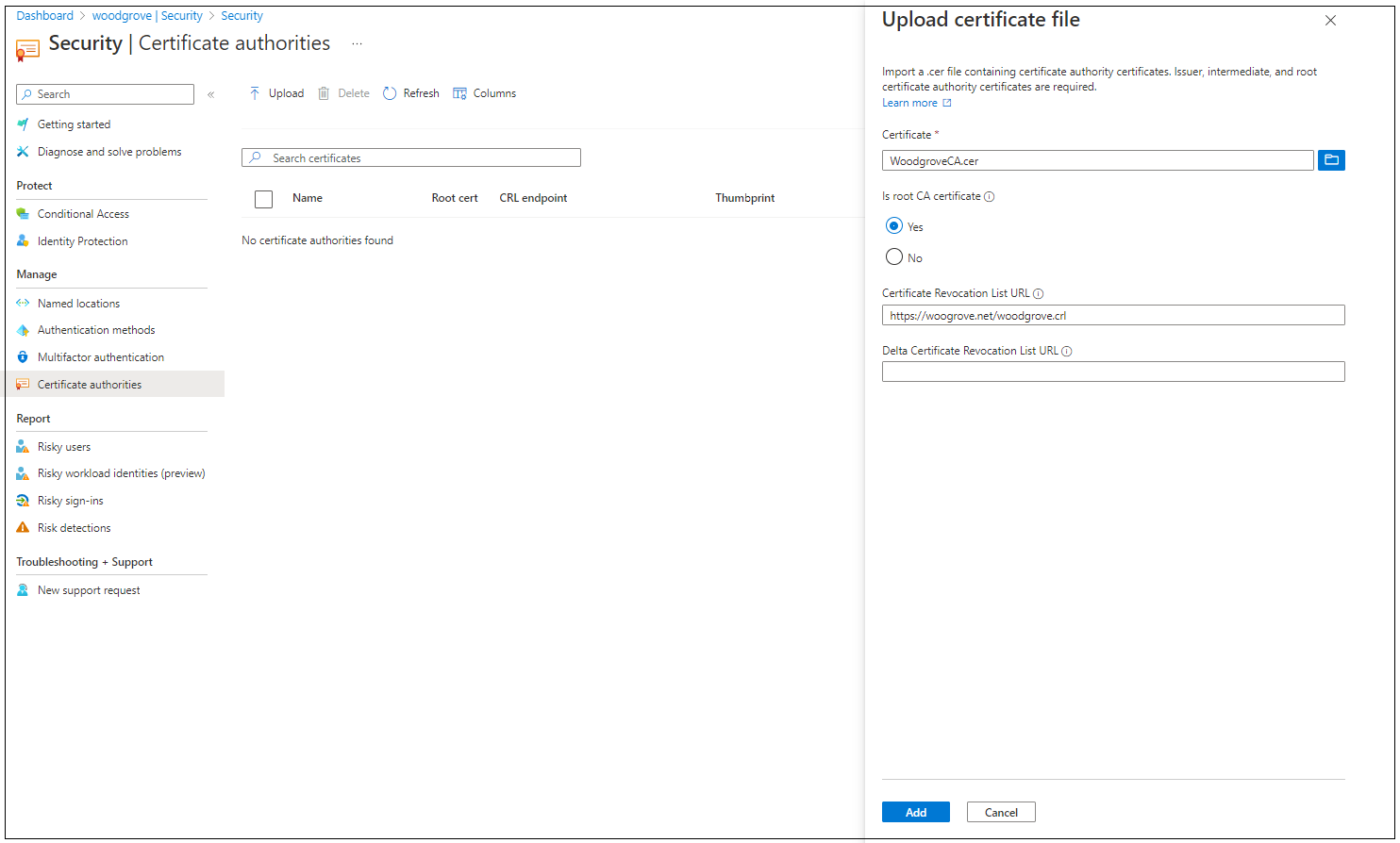

Konfigurieren von Zertifizierungsstellen mithilfe des Microsoft Entra Admin Centers

Führen Sie die folgenden Schritte aus, um die zertifikatbasierte Authentifizierung zu aktivieren und Benutzerbindungen im Microsoft Entra Admin Center zu konfigurieren:

Melden Sie sich beim Microsoft Entra-Admin Center als Globaler Administrator an.

Navigieren Sie zu Schutz>Mehr anzeigen>Security Center (oder Identitätssicherheitsbewertung) >Zertifizierungsstellen.

Um eine Zertifizierungsstelle hochzuladen, wählen Sie Hochladen aus:

Wählen Sie die Zertifizierungsstellendatei aus.

Wählen Sie Ja aus, wenn es sich bei der Zertifizierungsstelle um ein Stammzertifikat handelt. Wählen Sie andernfalls Nein aus.

Legen Sie für die Sperrlisten-URL die internetorientierte URL für die Zertifizierungsstelle-Basis-CRL fest, die alle widerrufenen Zertifikate enthält. Wenn die URL nicht festgelegt ist, schlägt die Authentifizierung mit widerrufenen Zertifikaten auch nicht fehl.

Legen Sie für die Delta-Sperrlisten-URL die Internet-URL für die CRL fest, die alle widerrufenen Zertifikate seit der Veröffentlichung der letzten Basis-CRL enthält.

Klicken Sie auf Hinzufügen.

Um ein Zertifizierungsstellenzertifikat zu löschen, wählen Sie das Zertifikat aus, und klicken Sie dann auf Löschen.

Klicken Sie auf Spalten, um Spalten hinzuzufügen oder zu löschen.

Hinweis

Der Upload einer neuen Zertifizierungsstelle schlägt fehl, wenn eine vorhandene Zertifizierungsstelle abgelaufen ist. Ein globaler Administrator sollte alle abgelaufenen Zertifizierungsstellen löschen und erneut versuchen, die neue Zertifizierungsstelle hochzuladen.

Konfigurieren von Zertifizierungsstellen (Certification Authorities, CAs) mit PowerShell

Es wird nur ein CRL-Verteilungspunkt (CDP) für eine vertrauenswürdige Zertifizierungsstelle unterstützt. Der CDP kann nur HTTP-URLs umfassen. Es werden weder OSCP-URLs (Online Certificate Status Protocol) noch LDAP-URLs (Lightweight Directory Access Protocol) unterstützt.

Laden Sie zum Konfigurieren Ihrer Zertifizierungsstellen in Microsoft Entra ID für jede Zertifizierungsstelle Folgendes hoch:

- Den öffentlichen Teil des Zertifikats im Format CER

- Die Internet-URLs der Zertifikatsperrlisten

So sieht das Schema für eine Zertifizierungsstelle aus:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Für die Konfiguration können Sie Microsoft Graph PowerShell verwenden:

Starten Sie Windows PowerShell mit Administratorrechten.

Installieren von Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Im ersten Konfigurationsschritt müssen Sie eine Verbindung mit Ihrem Mandanten herstellen. Sobald eine Verbindung mit Ihrem Mandanten hergestellt ist, können Sie die in Ihrem Verzeichnis definierten vertrauenswürdigen Zertifizierungsstellen überprüfen, hinzufügen, löschen und ändern.

Verbinden

Verwenden Sie Connect-MgGraph, um eine Verbindung mit Ihrem Mandanten herzustellen:

Connect-MgGraph

Abrufen

Um die vertrauenswürdigen Zertifizierungsstellen abzurufen, die in Ihrem Verzeichnis definiert sind, verwenden Sie Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Hinzufügen

Hinweis

Das Hochladen neuer Zertifizierungsstellen wird fehlschlagen, wenn eine der vorhandenen Zertifizierungsstellen abgelaufen ist. Der Mandantenadministrator sollte die abgelaufenen Zertifizierungsstellen löschen und dann die neue Zertifizierungsstelle hochladen.

Führen Sie die vorstehenden Schritte aus, um eine Zertifizierungsstelle im Microsoft Entra Admin Center hinzuzufügen.

AuthorityType

- Mit 0 geben Sie an, dass es sich um eine Stammzertifizierungsstelle handelt.

- Mit 1 geben Sie an, dass es sich um eine Zwischen- oder ausstellende Zertifizierungsstelle handelt.

crlDistributionPoint

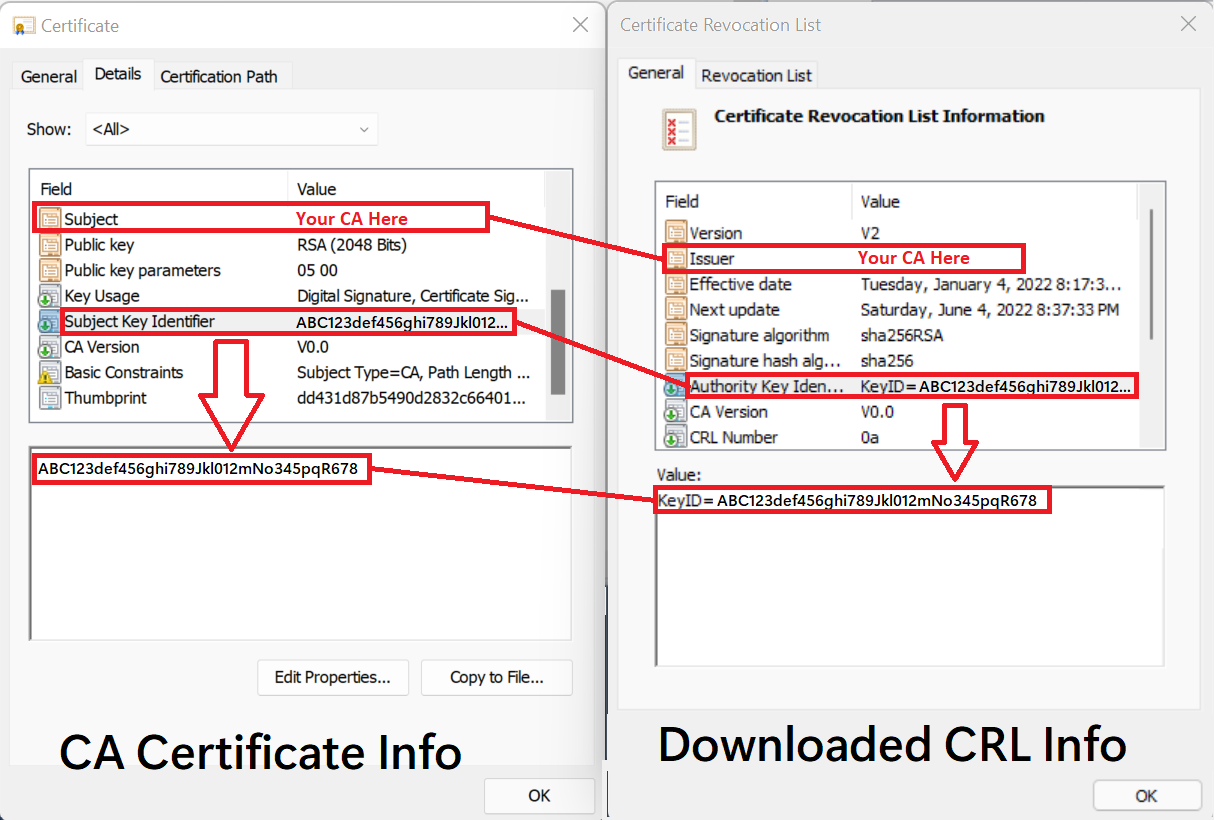

Sie können die Zertifikatssperrliste herunterladen und das ZS-Zertifikat mit den Informationen der Zertifikatssperrliste vergleichen, um zu überprüfen, ob der Wert crlDistributionPoint aus dem vorangegangenen PowerShell-Beispiel für die hinzuzufügende Zertifizierungsstelle gültig ist.

Die folgende Tabelle und Grafik zeigen, wie Informationen aus dem ZS-Zertifikat den Attributen der heruntergeladenen Zertifikatsperrliste zugeordnet werden.

| Informationen zum Zertifizierungsstellenzertifikat | = | Informationen zur heruntergeladenen Zertifikatsperrliste |

|---|---|---|

| Subject | = | Issuer (Aussteller) |

| Schlüsselkennung des Antragstellers | = | Zertifizierungsstellenschlüssel-ID (KeyID) |

Tipp

Der crlDistributionPoint-Wert im obigen Beispiel ist der HTTP-Speicherort für die Zertifikatsperrliste der Zertifizierungsstelle (Certificate Revocation List, CRL). Dieser Wert kann an einigen Stellen gefunden werden:

- Im CDP-Attribut (CRL Distribution Point) eines Zertifikats, das von der Zertifizierungsstelle ausgestellt wurde.

Wenn die ausstellende Zertifizierungsstelle Windows Server ausführt:

- In den Eigenschaften der Zertifizierungsstelle in der Microsoft Management Console (MMC) für die Zertifizierungsstelle.

- Führen Sie die Zertifizierungsstelle durch Ausführen von

certutil -cainfo cdpaus. Weitere Informationen finden Sie unter certutil.

Weitere Informationen finden Sie unter Grundlegendes zum Zertifikatsperrprozess.

Überprüfen der Konfiguration der Zertifizierungsstelle

Es ist wichtig sicherzustellen, dass die oben genannten Konfigurationsschritte Entra ID-Fähigkeit sind, um sowohl die Vertrauenskette der Zertifizierungsstelle zu überprüfen als auch erfolgreich die Zertifikatsperrliste (Certificate Revocation List, CRL) vom konfigurierten CRL-Verteilungspunkt (CRL) der Zertifizierungsstelle abzufragen. Zur Unterstützung dieser Aufgabe wird empfohlen, das PowerShell-Modul MSIdentity Tools zu installieren und Test-MsIdCBATrustStoreConfiguration auszuführen. Dieses PowerShell-Cmdlet überprüft die Konfiguration der Entra-Mandantenzertifizierungsstelle und zeigt Fehler/Warnungen auf häufige Probleme bei der Fehlkonfiguration an.

Schritt 2: Aktivieren der zertifikatbasierten Authentifizierung für den Mandanten

Wichtig

Ein Benutzer gilt als MFA-fähig, wenn sich der Benutzer in der Richtlinie für Authentifizierungsmethoden im Bereich der zertifikatbasierten Authentifizierung befindet. Diese Richtlinienanforderung bedeutet, dass ein Benutzer den Nachweis nicht im Rahmen seiner Authentifizierung verwenden kann, um andere verfügbare Methoden zu registrieren. Wenn die Benutzer keinen Zugriff auf Zertifikate haben, werden sie gesperrt und können keine anderen Methoden für MFA registrieren. Daher muss der Administrator Benutzer, die über ein gültiges Zertifikat verfügen, im CBA-Bereich aktivieren. Verwenden Sie nicht alle Benutzer für das CBA-Ziel, sondern Gruppen von Benutzern, die über gültige Zertifikate verfügen. Weitere Informationen finden Sie unter Microsoft Entra-Multi-Faktor-Authentifizierung.

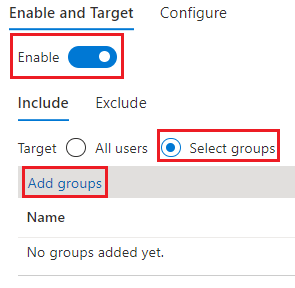

Führen Sie die folgenden Schritte aus, um die zertifikatbasierte Authentifizierung im Microsoft Entra Admin Center zu aktivieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Gruppen>Alle Gruppen>, wählen Sie Neue Gruppe aus, und erstellen Sie eine Gruppe für Benutzer der zertifikatbasierten Authentifizierung.

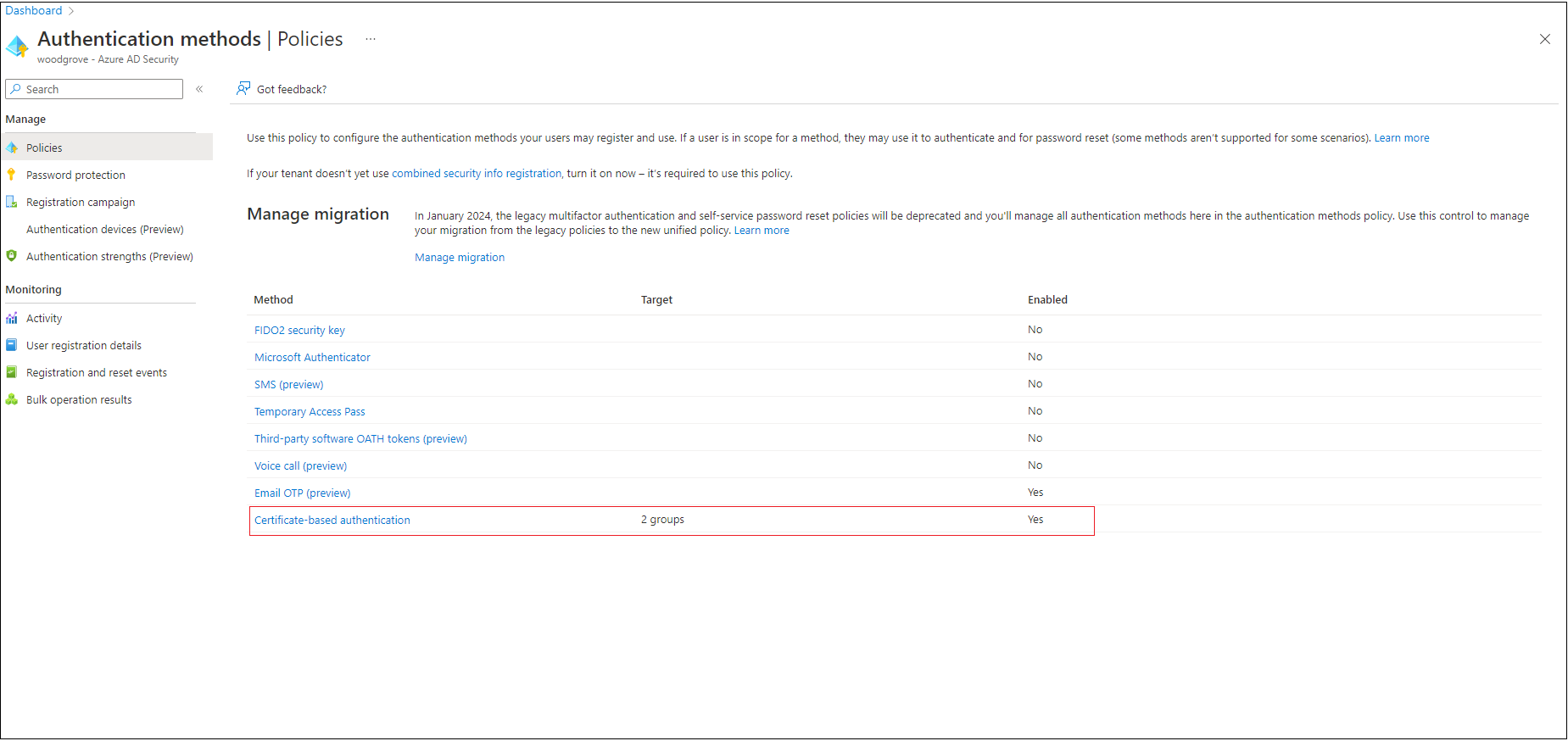

Browsen Sie zu Schutz>Authentifizierungsmethoden>Zertifikatbasierte Authentifizierung.

Wählen Sie unter Aktivieren und Ziel die Option Aktivieren.

Wählen Sie Alle Benutzer aus, oder wählen Sie Gruppen hinzufügen aus, um spezifische Gruppen auszuwählen (wie die, die weiter oben erstellt wurde). Es empfiehlt sich, anstelle von Alle Benutzer spezifische Gruppen zu verwenden.

Sobald die zertifikatbasierte Authentifizierung für den Mandanten aktiviert ist, wird allen Benutzer*innen im Mandanten die Option zum Anmelden mit einem Zertifikat angezeigt. Nur Benutzer*innen, die für die zertifikatbasierte Authentifizierung aktiviert sind, können sich mit dem X.509-Zertifikat authentifizieren.

Hinweis

Der Netzwerkadministrator sollte neben dem Zugriff auf „login.microsoftonline.com“ auch Zugriff auf den certauth-Endpunkt für die Cloudumgebung des Kunden gewähren. Deaktivieren Sie die TLS-Überprüfung für den certauth-Endpunkt, um sicherzustellen, dass die Clientzertifikatanforderung im Rahmen des TLS-Handshakes erfolgreich ist.

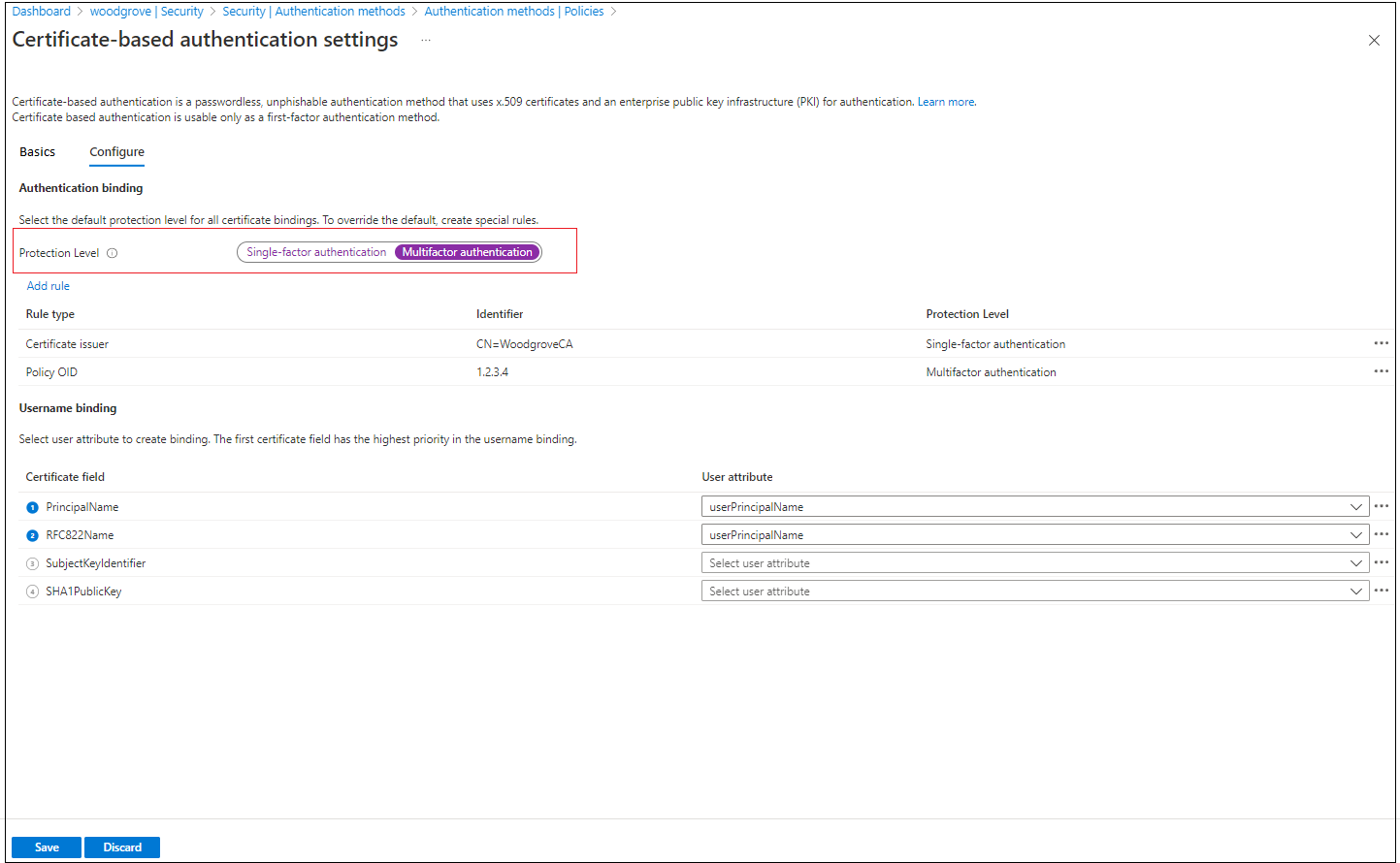

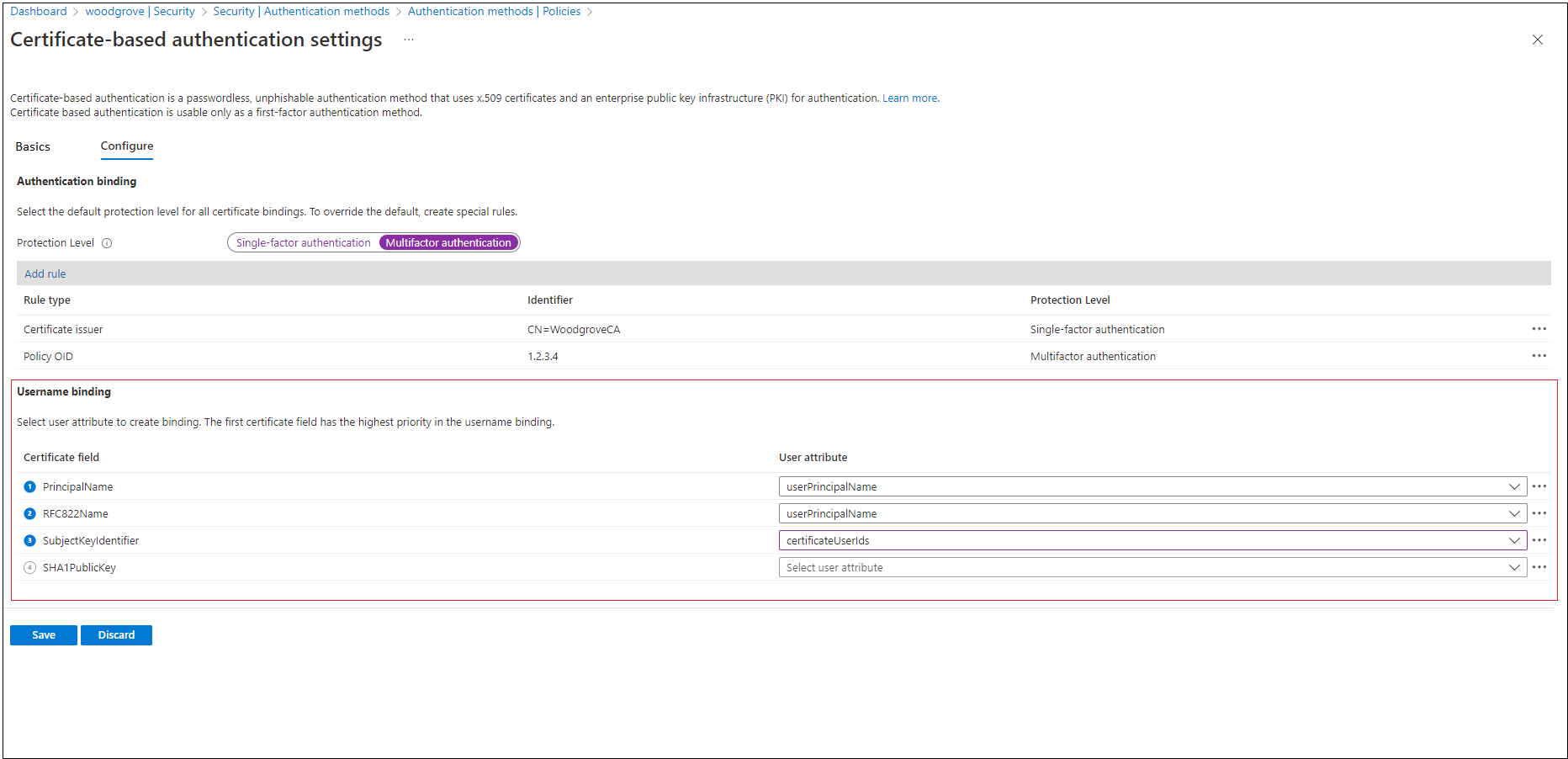

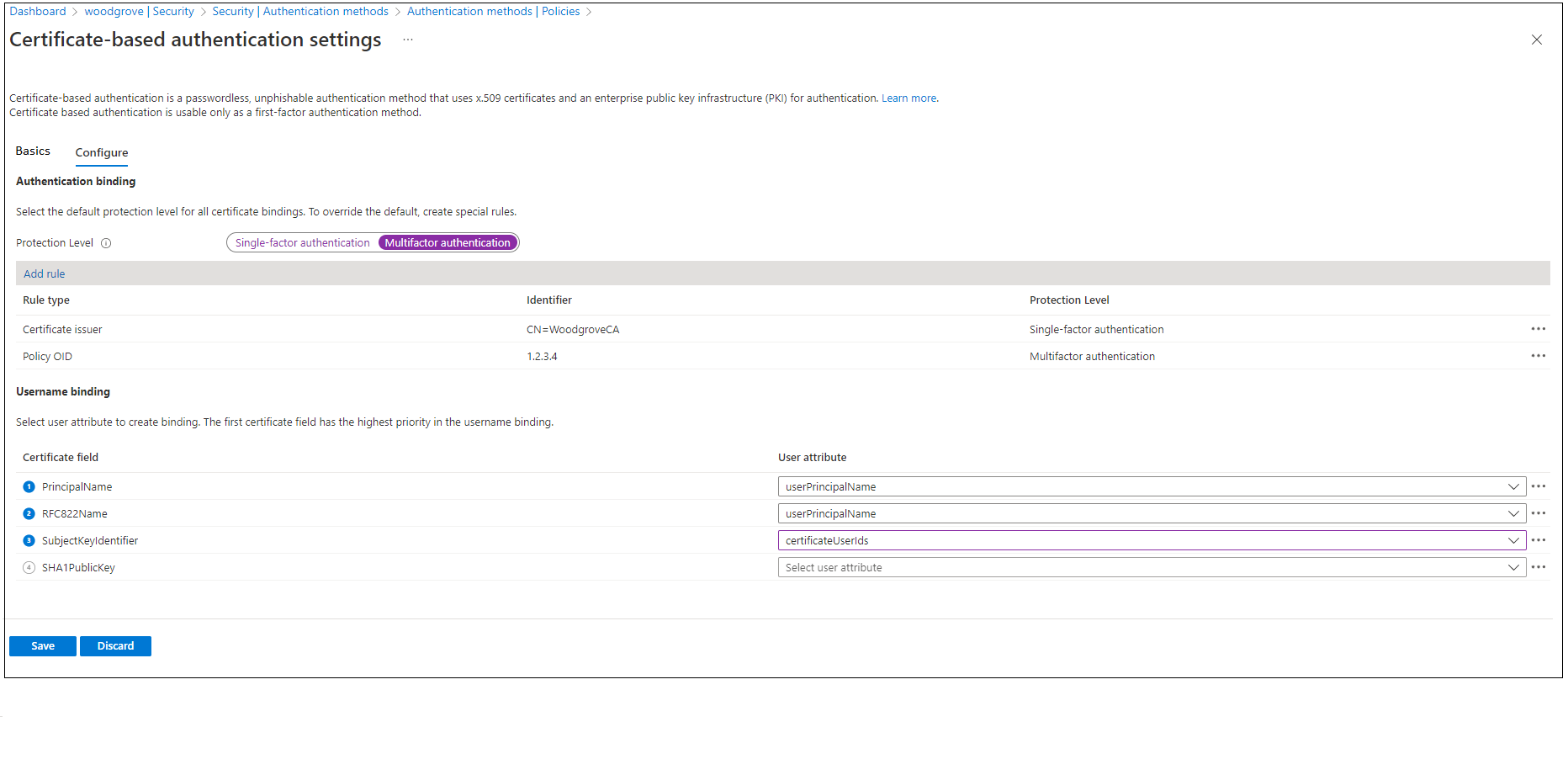

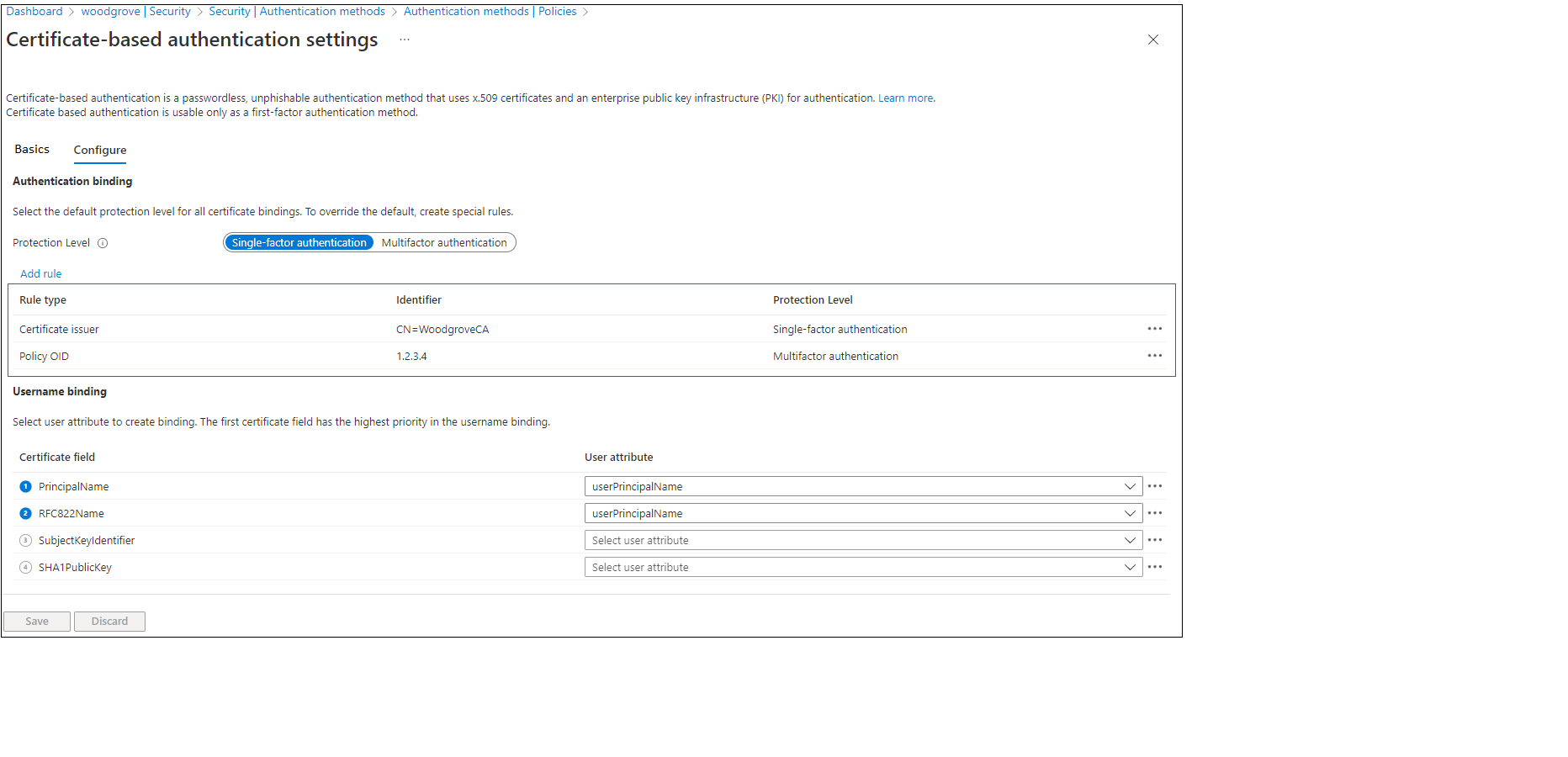

Schritt 3: Konfigurieren der Authentifizierungsbindungsrichtlinie

Die Authentifizierungsbindungsrichtlinie hilft dabei, die Stärke der Authentifizierung auf entweder einen einzelnen oder mehrere Faktoren festzulegen. Die Standardschutzebene für die Zertifikate im Mandanten ist Ein-Faktor-Authentifizierung.

Ein Authentifizierungsrichtlinienadministrator kann den Standardwert von einem einzelnen Faktor in mehrere Faktoren ändern und benutzerdefinierte Richtlinienregeln konfigurieren. Authentifizierungsbindungsregeln ordnen Zertifikatattribute, z. B. Aussteller oder Richtlinien-OID, einem Wert zu, und wählen Sie die Standardschutzebene für diese Regel aus. Sie können mehrere Regeln erstellen.

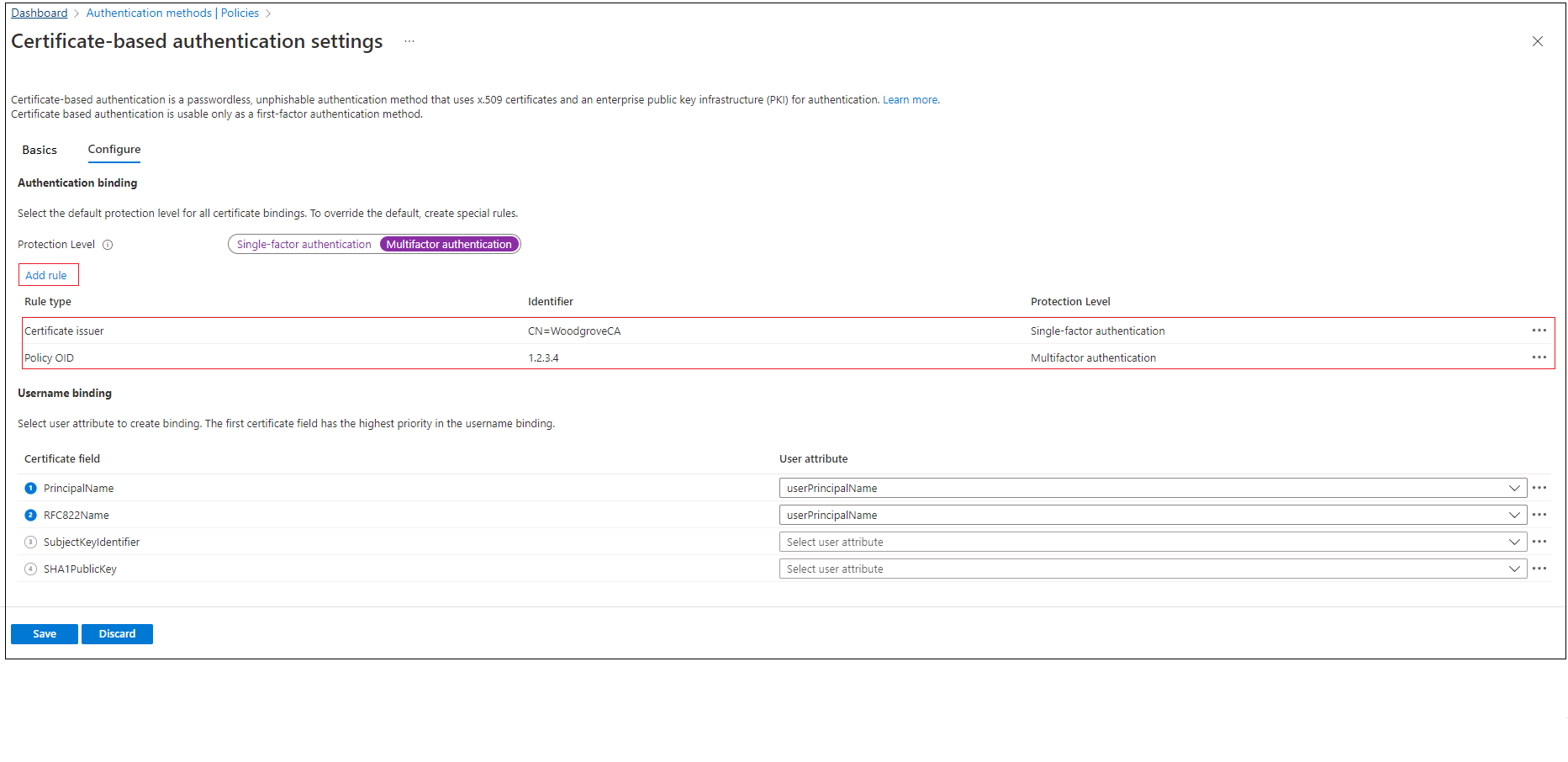

Führen Sie die folgenden Schritte aus, um mandantenbezogene Standardeinstellungen im Microsoft Entra Admin Center zu ändern:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Schutz>Authentifizierungsmethoden>Richtlinien.

Klicken Sie unter Verwalten auf Authentifizierungsmethoden>Zertifikatbasierte Authentifizierung.

Wählen Sie Konfigurieren, um die Authentifizierungsbindung und die Benutzernamenbindung einzurichten.

Das Schutzebenenattribut weist den Standardwert Einstufige Authentifizierung auf. Wählen Sie Multi-Faktor-Authentifizierung aus, um den Standardwert in eine MFA zu ändern.

Hinweis

Der Standardwert für die Schutzebene ist wirksam, wenn keine benutzerdefinierten Regeln hinzugefügt werden. Wenn benutzerdefinierte Regeln hinzugefügt werden, wird stattdessen die auf der Regelebene definierte Schutzebene berücksichtigt.

Sie können auch benutzerdefinierte Authentifizierungsbindungsregeln einrichten, um die Schutzebene für Clientzertifikate zu bestimmen. Sie kann mithilfe der Felder „issuerSubject“ bzw. „policyOID“ im Zertifikat konfiguriert werden.

Authentifizierungsbindungsregeln ordnen die Zertifikatattribute (Zertifikataussteller oder Richtlinien-OID) einem Wert zu und wählen die Standardschutzebene für diese Regel aus. Es können mehrere Regeln erstellt werden.

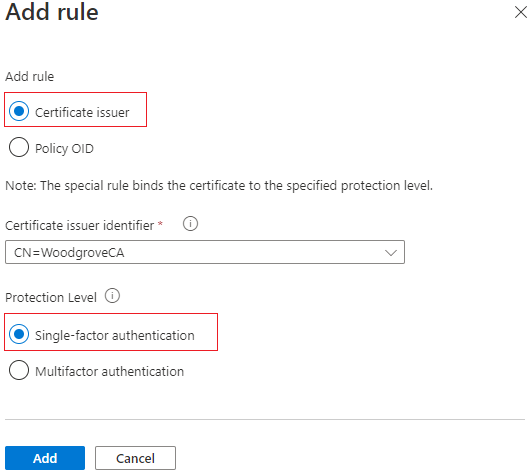

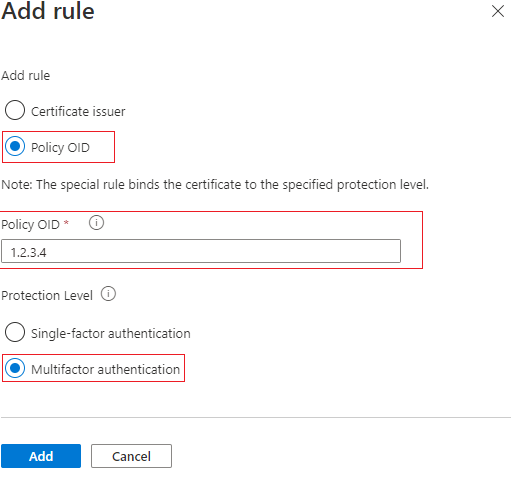

Um benutzerdefinierte Regeln hinzuzufügen, wählen Sie Regel hinzufügen aus.

Wählen Sie Zertifikataussteller, um eine Regel nach Zertifikataussteller zu erstellen.

Wählen Sie im Listenfeld einen Zertifikatausstellerbezeichner aus.

Wählen Sie Multi-Faktor-Authentifizierung, Bindung mit niedriger Affinität aus, und klicken Sie dann auf Hinzufügen. Wenn Sie dazu aufgefordert werden, klicken Sie auf Ich bestätigen, um das Hinzufügen der Regel abzuschließen.

Wählen Sie Richtlinien-OID, um eine Regel nach Richtlinien-OID zu erstellen.

Geben Sie einen Wert für Richtlinien-OID ein.

Wählen Sie Multi-Faktor-Authentifizierung, Bindung mit niedriger Affinität aus, und klicken Sie dann auf Hinzufügen. Wenn Sie dazu aufgefordert werden, klicken Sie auf Ich bestätigen, um das Hinzufügen der Regel abzuschließen. .

So erstellen Sie eine Regel nach Aussteller und Richtlinien-OID:

Wählen Sie den Zertifikataussteller und die Richtlinien-OID aus.

Wählen Sie einen Aussteller aus, und geben Sie die Richtlinien-OID ein.

Wählen Sie unter Authentifizierungsstärke die Option Ein-Faktor-Authentifizierung oder Multi-Faktor-Authentifizierung.

Wählen Sie für die Affinitätsbindung Niedrig aus.

Klicken Sie auf Hinzufügen.

Authentifizieren Sie sich mit einem Zertifikat mit der Richtlinie OID 3.4.5.6 und ausgestellt von CN=CBATestRootProd. Die Authentifizierung sollte übergeben und einen mehrstufigen Anspruch erhalten.

Wichtig

Es gibt ein bekanntes Problem, bei dem ein Entra-Mandantenadministrator eine CBA-Authentifizierungsrichtlinienregel mithilfe von Ausstellern und Richtlinien-OID konfiguriert, einschließlich:

- Windows Hello For Business-Registrierung

- Fido2 Security Key-Registrierung

- Windows Kennwortlose Anmeldung per Telefon

Die Geräteregistrierung mit Workplace Join-, Entra-ID- und Hybrid-Entra-ID-Gerätebeitrittsszenarien ist nicht betroffen. CBA-Authentifizierungsrichtlinienregeln, die entweder Emittenten ODER Richtlinien-OID verwenden, sind nicht betroffen. Zur Entschärfung sollten Administratoren folgendes ausführen:

- Bearbeiten Sie die zertifikatbasierten Authentifizierungsrichtlinienregeln, die derzeit sowohl Aussteller- als auch Richtlinien-OID-Optionen verwenden, und entfernen Sie entweder die Aussteller- oder OID-Anforderung und -Speicherung. OR

- Entfernen Sie die Authentifizierungsrichtlinienregel, die derzeit sowohl Aussteller als auch Richtlinien-OID verwendet, und erstellen Sie Regeln nur mit Ausstellern oder Richtlinien-OID

Wir sind daran, dieses Problem zu beheben.

So erstellen Sie eine Regel nach Aussteller und Seriennummer:

Fügen Sie eine Authentifizierungsbindungsrichtlinie hinzu, für die jedes von CN=CN=CBATestRootProd mit policyOID 1.2.3.4.6 ausgestellte Zertifikat nur eine Bindung mit hoher Affinität benötigt (d. h. Aussteller und Seriennummer werden verwendet).

Wählen Sie das Zertifikatfeld aus. In diesem Beispiel wählen wir Aussteller und Seriennumer aus.

Das einzige unterstützte Benutzerattribut ist CertificateUserIds. Wählen Sie Hinzufügen.

Wählen Sie Speichern aus.

Das Anmeldeprotokoll zeigt an, welche Bindung verwendet wurde, und die Details des Zertifikats.

- Klicken Sie auf OK, um eine benutzerdefinierte Regel zu speichern.

Wichtig

Geben Sie die PolicyOID mithilfe des Objektbezeichnerformats ein. Wenn die Zertifikatrichtlinie beispielsweise Alle Ausstellungsrichtlinien lautet, geben Sie die OID als 2.5.29.32.0 ein, wenn Sie die Regel hinzufügen. Die Zeichenfolge Alle Ausstellungsrichtlinien ist für den Regel-Editor ungültig und wird nicht wirksam.

Schritt 4: Konfigurieren der Bindungsrichtlinie für Benutzernamen

Die Bindungsrichtlinie für Benutzernamen hilft beim Überprüfen des Benutzerzertifikats. Standardmäßig wird der Prinzipalname im Zertifikat „UserPrincipalName“ im Benutzerobjekt zugeordnet, um Benutzer*innen zu bestimmen.

Ein Authentifizierungsrichtlinienadministrator kann die Standardeinstellung überschreiben und eine benutzerdefinierte Zuordnung erstellen. Informationen zum Konfigurieren der Benutzernamenbindung finden Sie unter Funktionsweise der Benutzernamenbindung.

Weitere Informationen zu Szenarien mit dem Attribut „certificateUserIds“ finden Sie unter Zertifikatbenutzer-IDs.

Wichtig

Wenn eine Benutzernamenbindungsrichtlinie synchronisierte Attribute verwendet, z. B. die „certificateUserIds„- „onPremisesUserPrincipalName„- und „userPrincipalName„-Attribute des Benutzerobjekts. Beachten Sie, dass Konten mit Administratorrechten in Active Directory (z. B. Konten mit delegierten Rechten für Benutzerobjekte oder Administratorrechte auf dem Entra Connect-Server) Änderungen vornehmen können, die sich auf diese Attribute in der Entra-ID auswirken.

Erstellen Sie die Benutzernamenbindung, indem Sie eines der X.509-Zertifikatfelder auswählen, um eine Bindung mit einem der Benutzerattribute herzustellen. Die Reihenfolge der Benutzernamenbindung stellt die Prioritätsebene der Bindung dar. Die erste hat die höchste Priorität, und so weiter.

Wenn das angegebene Feld für das X.509-Zertifikat im Zertifikat gefunden wird, aber Microsoft Entra ID kein Benutzerobjekt mit diesem Wert findet, tritt bei der Authentifizierung ein Fehler auf. Microsoft Entra ID versucht die nächste Bindung in der Liste.

Klicken Sie zum Speichern der Änderungen auf Speichern.

Die endgültige Konfiguration sieht wie auf dieser Abbildung aus:

Schritt 5: Testen der Konfiguration

In diesem Abschnitt wird beschrieben, wie Sie Ihr Zertifikat und benutzerdefinierte Authentifizierungsbindungsregeln testen.

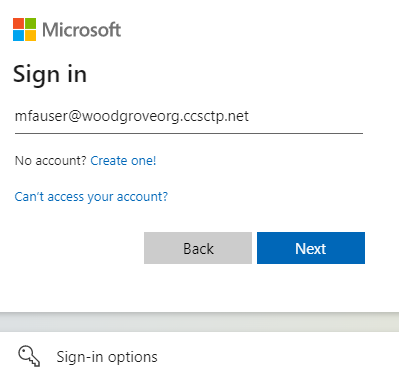

Testen Ihres Zertifikats

Als ersten Konfigurationstest sollten Sie versuchen, sich mit dem Browser auf Ihrem Gerät beim MyApps-Portal anzumelden.

Geben Sie Ihren Benutzerprinzipalnamen (User Principal Name, UPN) ein.

Wählen Sie Weiter aus.

Wenn Sie andere Authentifizierungsmethoden wie etwa die Anmeldung per Telefon oder FIDO2 aktiviert haben, wird Benutzern möglicherweise ein anderer Anmeldebildschirm angezeigt.

Klicken Sie auf Mit Zertifikat anmelden.

Wählen Sie auf der Benutzeroberfläche der Clientzertifikatauswahl das richtige Benutzerzertifikat aus, und wählen Sie OK.

Benutzer*innen sollten beim MyApps-Portal angemeldet sein.

Wenn die Anmeldung erfolgreich ist, wissen Sie:

- Das Benutzerzertifikat wurde auf Ihrem Testgerät bereitgestellt.

- Microsoft Entra ID ist ordnungsgemäß mit vertrauenswürdigen Zertifizierungsstellen konfiguriert.

- Die Benutzernamenbindung ist ordnungsgemäß konfiguriert, und Benutzer*innen werden gefunden und authentifiziert.

Testen von benutzerdefinierten Authentifizierungsbindungsregeln

Sehen wir uns ein Szenario an, in dem wir eine starke Authentifizierung überprüfen. Wir erstellen zwei Authentifizierungsrichtlinienregeln, eine mithilfe des Ausstellers zur Erfüllung der einstufigen Authentifizierung und eine andere mithilfe von Richtlinien-OID, um die Multi-Faktor-Authentifizierung zu erfüllen.

Erstellen Sie eine issuerSubject-Regel mit Schutzebene als einstufige Authentifizierung und einem Wert, der auf den Subject-Wert Ihrer Zertifizierungsstellen festgelegt ist. Beispiel:

CN = WoodgroveCAErstellen Sie eine policyOID-Regel mit der Multi-Faktor-Authentifizierung als Schutzebene und einem Wert, der auf eine der Richtlinien-OIDs in Ihrem Zertifikat festgelegt ist. Beispiel: 1.2.3.4.

Erstellen Sie eine Richtlinie für bedingten Zugriff, damit Benutzer*innen die Multi-Faktor-Authentifizierung anfordern können, indem Sie die Schritte unter Bedingter Zugriff: Anfordern der MFA für alle Benutzer ausführen.

Navigieren Sie zum MyApps-Portal. Geben Sie Ihren UPN ein, und wählen Sie Weiter aus.

Klicken Sie auf Mit Zertifikat anmelden.

Wenn Sie andere Authentifizierungsmethoden wie etwa die Anmeldung per Telefon oder Sicherheitsschlüssel aktiviert haben, wird Benutzern möglicherweise ein anderer Anmeldebildschirm angezeigt.

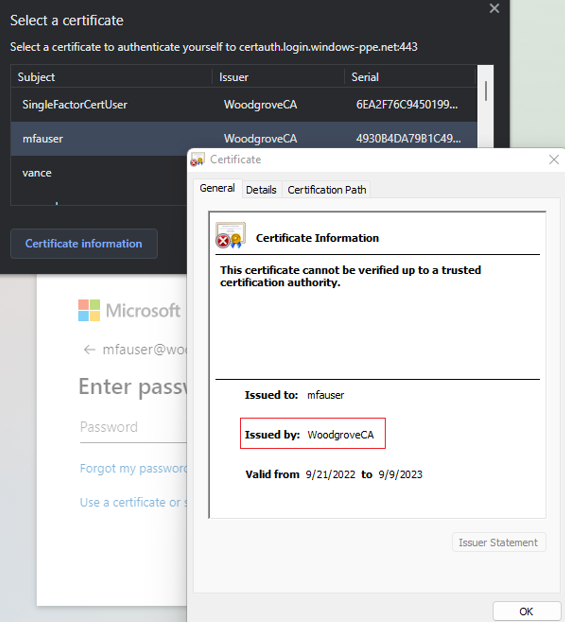

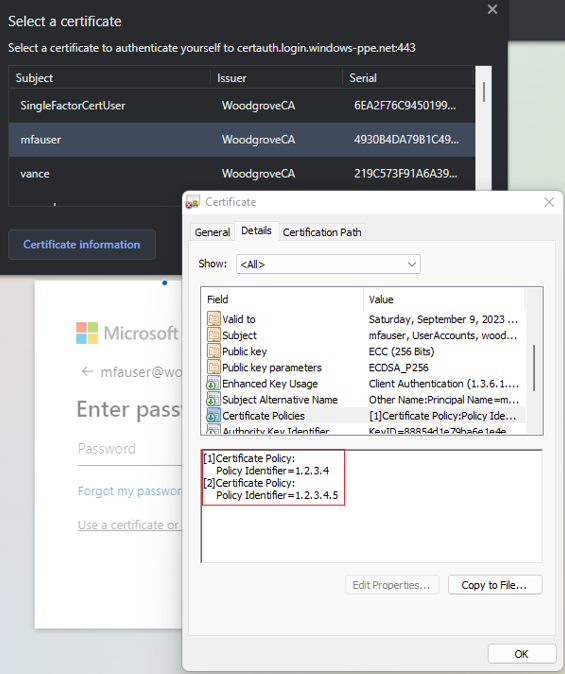

Wählen Sie das Clientzertifikat aus, und wählen Sie Zertifikatinformationen aus.

Das Zertifikat wird angezeigt, und Sie können den Aussteller und OID-Werte der Richtlinie überprüfen.

Um Richtlinien-OID-Werte anzuzeigen, wählen Sie Details aus.

Wählen Sie das Clientzertifikat aus, und wählen Sie OK.

Der Richtlinien-OID im Zertifikat entspricht dem konfigurierten Wert 1.2.3.4 und erfüllt die Anforderungen der Multi-Faktor-Authentifizierung. Ebenso entspricht der Aussteller im Zertifikat dem konfigurierten Wert von CN=WoodgroveCA und erfüllt die Anforderungen der einstufigen Authentifizierung.

Da die Richtlinien-OID-Regel Vorrang vor der Ausstellerregel hat, erfüllt das Zertifikat die Anforderungen der mehrstufigen Authentifizierung.

Die Richtlinie für bedingten Zugriff für Benutzer*innen erfordert eine MFA, und das Zertifikat erfüllt die Anforderungen der Multi-Faktor-Authentifizierung, sodass Benutzer*innen sich bei der Anwendung anmelden werden.

Testen der Bindungsrichtlinie für Benutzernamen

Die Bindungsrichtlinie für Benutzernamen hilft beim Überprüfen des Benutzerzertifikats. Es gibt drei Bindungen, die für die Richtlinie für die Benutzernamenbindung unterstützt werden:

- IssuerAndSerialNumber > CertificateUserIds

- IssuerAndSubject > CertificateUserIds

- Subject > CertificateUserIds

Standardmäßig wird von Microsoft Entra ID der Prinzipalname im Zertifikat „UserPrincipalName“ im Benutzerobjekt zugeordnet, um Benutzer*innen zu bestimmen. Ein Authentifizierungsrichtlinienadministrator kann die Standardeinstellung außer Kraft setzen und eine benutzerdefinierte Zuordnung erstellen, wie weiter oben in Schritt 4 erläutert.

Vor dem Aktivieren der neuen Bindungen muss ein Authentifizierungsrichtlinienadministrator sicherstellen, dass die richtigen Werte für die Bindungen im Benutzerobjekt-Attribut „Certificate UserIds“ für die entsprechenden Benutzernamenbindungen aktualisiert werden.

- Verwenden Sie für Cloudbenutzer das Microsoft Entra Admin Center oder die Microsoft Graph-APIs, um den Wert in CertificateUserIds zu aktualisieren.

- Verwenden Sie für lokale synchronisierte Benutzer Microsoft Entra Connect, um die Werte lokal zu synchronisieren, indem Sie Microsoft Entra Connect-Regeln folgen oder den AltSecId-Wert synchronisieren.

Wichtig

Das Format der Werte „Issuer“, „Subject“ und „SerialNumber“ sollte in umgekehrter Reihenfolge des Formats im Zertifikat vorliegen. Fügen Sie keine Leerzeichen in Issuer oder Subject hinzu.

Manuelle Zuordnung von Ausstellern und Seriennummern

Hier ist ein Beispiel für die manuelle Zuordnung von Ausstellern und Seriennummern. Der hinzuzufügende Ausstellerwert lautet:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Um den richtigen Wert für die Seriennummer abzurufen, führen Sie den folgenden Befehl aus, und speichern Sie den in CertificateUserIds angezeigten Wert. Die Befehlssyntax ist wie folgt:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Beispiel:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Nachfolgend sehen Sie ein Beispiel für den Befehl „certutil“:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

Der SerialNumber-Wert, der in CertificateUserId hinzugefügt werden soll, lautet:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

Manuelle Zuordnung von Issuer und Subject

Hier ist ein Beispiel für die manuelle Zuordnung von Issuer und Subject. Der Issuer-Wert lautet:

Der Subject-Wert lautet:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Manuelle Subject-Zuordnung

Hier ist ein Beispiel für die manuelle Zuordnung von Subject. Der Subject-Wert lautet:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Testen der Affinitätsbindung

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Schutz>Authentifizierungsmethoden>Richtlinien.

Klicken Sie unter Verwalten auf Authentifizierungsmethoden>Zertifikatbasierte Authentifizierung.

Wählen Sie Konfigurierenaus.

Legen Sie die erforderliche Affinitätsbindung auf Mandantenebene fest.

Wichtig

Achten Sie bei der mandantenweiten Affinitätseinstellung darauf. Sie können den gesamten Mandanten sperren, wenn Sie die erforderliche Affinitätsbindung für den Mandanten ändern und keine richtigen Werte im Benutzerobjekt haben. Wenn Sie eine benutzerdefinierte Regel erstellen, die für alle Benutzer gilt und eine Bindung mit hoher Affinität erfordert, können Benutzer im Mandanten gesperrt werden.

Wählen Sie zum Testen Erforderliche Affinitätsbindung mit Niedrig aus.

Fügen Sie eine hohe Affinitätsbindung wie SKI hinzu. Wählen Sie Regel hinzufügen unter Benutzernamenbindung aus.

Wählen Sie SKI und dann Hinzufügen aus.

Wenn sie fertig sind, sieht die Regel wie in diesem Screenshot aus:

Aktualisieren Sie alle Benutzerobjekte mit dem Attribut CertificateUserIds, um den korrekten SKI-Wert aus dem Benutzerzertifikat zu erhalten. Weitere Informationen finden Sie unter Unterstützte Muster für CertificateUserIDs.

Erstellen Sie eine benutzerdefinierte Regel für die Authentifizierungsbindung.

Klicken Sie auf Hinzufügen.

Wenn sie fertig sind, sieht die Regel wie in diesem Screenshot aus:

Aktualisieren Sie die CertificateUserIds des Benutzers mit dem richtigen SKI-Wert aus dem Zertifikat mit der Richtlinie OID 9.8.7.5.

Testen Sie mit einem Zertifikat mit der Richtlinie OID 9.8.7.5, und der Benutzer sollte mit der SKI-Bindung authentifiziert werden und MFA nur mit dem Zertifikat erhalten.

Aktivieren von CBA mithilfe der Microsoft Graph-API

Führen Sie die folgenden Schritte aus, um die zertifikatbasierte Authentifizierung zu aktivieren und Benutzernamenbindungen mithilfe der Graph-API zu konfigurieren.

Hinweis

In den folgenden Schritten wird Graph-Tester verwendet. Dieses Tool ist in der US Government-Cloud nicht verfügbar. US Government-Cloudmandanten können Postman verwenden, um die Microsoft Graph-Abfragen zu testen.

Navigieren Sie zu Microsoft Graph-Tester.

Wählen Sie Sign into Graph Explorer (Bei Graph-Tester anmelden), und melden Sie sich bei Ihrem Mandanten an.

Führen Sie die Schritte aus, um der delegierten Berechtigung Policy.ReadWrite.AuthenticationMethod zuzustimmen.

GET-Befehl für alle Authentifizierungsmethoden:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyGET-Befehl für die Konfiguration der x509-Authentifizierungsmethode:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateStandardmäßig ist die x509-Authentifizierungsmethode deaktiviert. Damit sich Benutzer*innen mit einem Zertifikat anmelden können, müssen Sie die Authentifizierungsmethode aktivieren und die Bindungsrichtlinien für die Authentifizierung und den Benutzernamen über einen Aktualisierungsvorgang konfigurieren. Führen Sie zum Aktualisieren der Richtlinie eine PATCH-Anforderung aus.

Anforderungstext:

PATCH https: //graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Sie erhalten einen

204 No content-Antwortcode. Führen Sie die GET-Anforderung erneut aus, um sicherzustellen, dass die Richtlinien ordnungsgemäß aktualisiert werden.Testen Sie die Konfiguration, indem Sie sich mit einem Zertifikat anmelden, das die Richtlinie erfüllt.

Nächste Schritte

- Übersicht über Microsoft Entra-CBA

- Technische Vertiefung für Microsoft Entra-CBA

- Einschränkungen mit Microsoft Entra-CBA

- Windows SmartCard-Anmeldung mit Microsoft Entra-CBA

- Zertifikatbasierte Microsoft Entra-Authentifizierung auf mobilen Geräten (Android und iOS)

- Zertifikatbenutzer-IDs

- Migrieren von Verbundbenutzer*innen

- Häufig gestellte Fragen