Konfigurieren eines befristeten Zugriffspasses für die Registrierung von kennwortlosen Authentifizierungsmethoden

Kennwortlose Authentifizierungsmethoden (wie z. B. FIDO2 und die kennwortlose Anmeldung per Telefon über die Microsoft Authenticator-App) ermöglichen Benutzern die sichere Anmeldung ohne Kennwort.

Für das Bootstrapping kennwortloser Methoden stehen Benutzern zwei Möglichkeiten zur Verfügung:

- Verwenden vorhandener Microsoft Entra-Multi-Faktor-Authentifizierungsmethoden

- Verwenden eines befristeten Zugriffspasses

Ein befristeter Zugriffspass (Temporary Access Pass, TAP) ist ein zeitlich begrenzter Passcode, der für die Einfach- oder Mehrfachverwendung konfiguriert werden kann. Benutzer können sich mit einem TAP anmelden, um ein Onboarding anderer passwortloser Authentifizierungsmethoden durchzuführen, z. B. Microsoft Authenticator, FIDO2 oder Windows Hello for Business.

Ein TAP erleichtert auch die Wiederherstellung, wenn ein Benutzer seinen strengen Authentifizierungsfaktor wie einen FIDO2-Sicherheitsschlüssel oder die Microsoft Authenticator-App verloren oder vergessen hat, sich jedoch anmelden muss, um neue strenge Authentifizierungsmethoden zu registrieren.

In diesem Artikel wird beschrieben, wie Sie mit Microsoft Entra Admin Center einen TAP aktivieren und verwenden. Sie können diese Aktionen auch mithilfe von REST-APIs ausführen.

Aktivieren der TAP-Richtlinie

In einer TAP-Richtlinie werden Einstellungen definiert, wie z. B. die Gültigkeitsdauer von im Mandanten erstellten Pässen oder die Benutzer und Gruppen, die einen TAP für die Anmeldung verwenden können.

Bevor sich Benutzer mit einem TAP anmelden können, müssen Sie diese Methode in der Richtlinie für die Authentifizierungsmethode aktivieren und auswählen, welche Benutzer und Gruppen sich mit einem TAP anmelden können.

Sie können einen TAP zwar für beliebige Benutzer erstellen, es können sich aber nur die in der Richtlinie enthaltenen Benutzer damit anmelden. Nur die Rollen „Globaler Administrator“ und „Authentifizierungsrichtlinienadministrator“ können die TAP-Authentifizierungsmethodenrichtlinie aktualisieren.

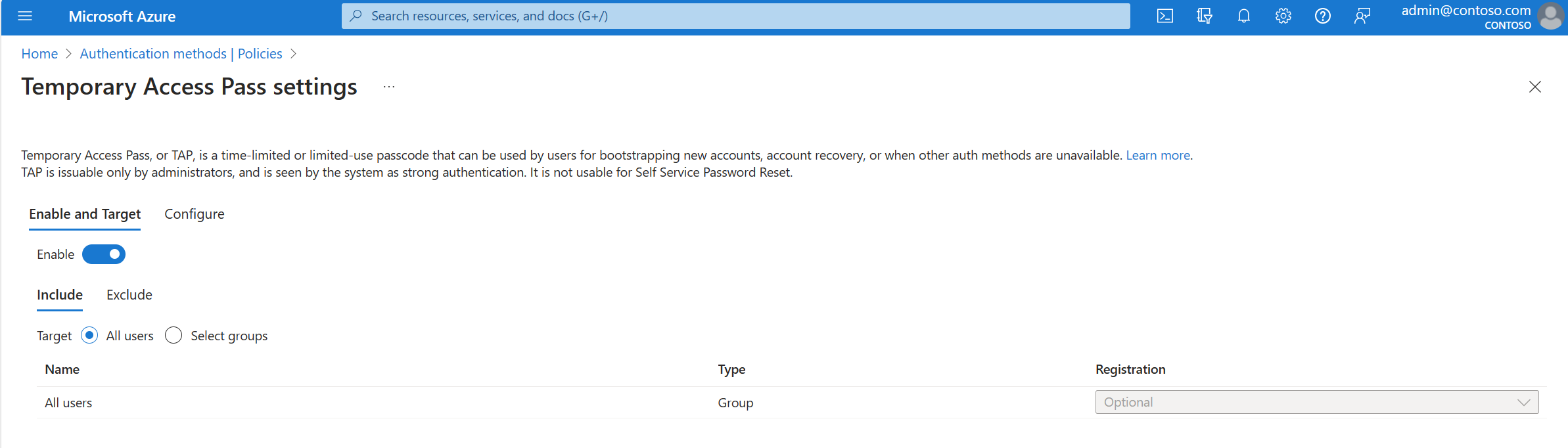

Gehen Sie wie folgt vor, um die TAP-Authentifizierungsmethodenrichtlinie zu konfigurieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Schutz>Authentifizierungsmethoden>Richtlinien.

Wählen Sie in der Liste der verfügbaren Authentifizierungsmodi Befristeter Zugriffspass aus.

Klicken Sie auf Aktivieren, und wählen Sie dann die Benutzer aus, die in die Richtlinie eingeschlossen oder aus ihr ausgeschlossen werden sollen.

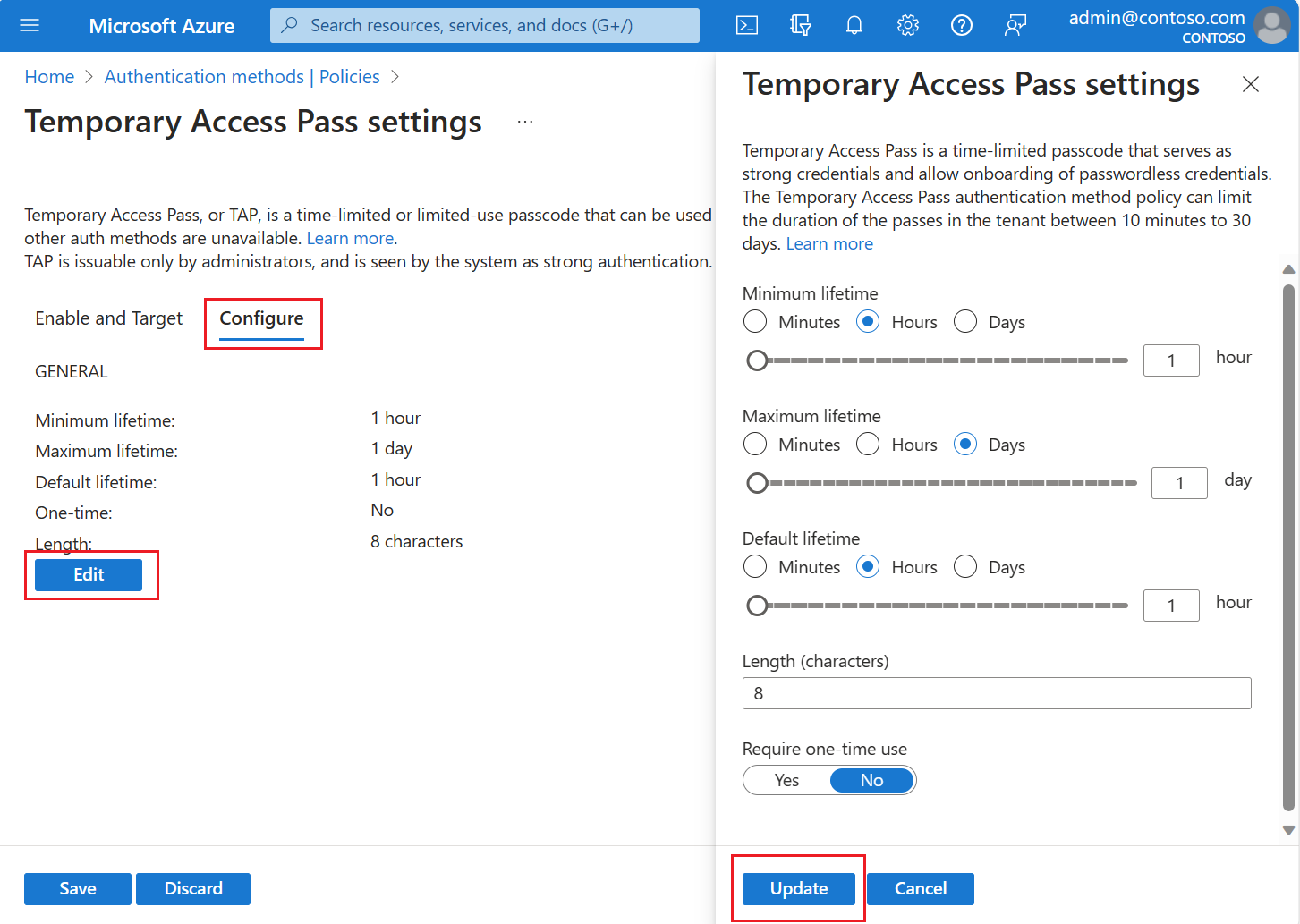

(Optional) Wählen Sie Konfigurieren aus, um die Standardeinstellungen für den befristeten Zugriffspass zu ändern, indem Sie beispielsweise die maximale Lebensdauer oder eine Länge festlegen, und klicken Sie dann auf Aktualisieren.

Wählen Sie Speichern aus, um die Richtlinie anzuwenden.

Die Standardwerte und der Bereich der zulässigen Werte werden in der folgenden Tabelle beschrieben.

Einstellung Standardwerte Zulässige Werte Kommentare Mindestlebensdauer 1 Stunde 10 – 43.200 Minuten (30 Tage) Die minimale Anzahl von Minuten, die der TAP gültig ist. Maximale Lebensdauer 8 Stunden 10 – 43.200 Minuten (30 Tage) Die maximale Anzahl von Minuten, die der TAP gültig ist. Standardlebensdauer 1 Stunde 10 – 43.200 Minuten (30 Tage) Einzelne Pässen, die innerhalb der in der Richtlinie konfigurierten minimalen und maximalen Lebensdauer liegen, können den Standardwert außer Kraft setzen. Einmalige Verwendung False Wahr/falsch Wenn die Richtlinie auf „False“ festgelegt ist, können Pässe im Mandanten entweder einmal oder mehrmals während der jeweiligen Gültigkeitsdauer (maximalen Lebensdauer) verwendet werden. Durch Erzwingen der einmaligen Verwendung in der TAP-Richtlinie sind alle im Mandanten erstellten Pässe für die einmalige Verwendung ausgelegt. Länge 8 8 – 48 Zeichen Definiert die Länge des Passcodes.

Erstellen eines befristeten Zugriffspasses

Nachdem Sie eine TAP-Richtlinie aktiviert haben, können Sie TAPs für Benutzer in Microsoft Entra ID erstellen. Die folgenden Rollen können verschiedene TAP-bezogene Aktionen ausführen.

- Globale Administratoren können einen TAP für jeden Benutzer (außer für sich selbst) erstellen, löschen und anzeigen.

- Privilegierte Authentifizierungsadministratoren können TAPs für Administratoren und Mitglieder (außer für sich selbst) erstellen, löschen und anzeigen.

- Authentifizierungsadministratoren können TAPs für Mitglieder (außer für sich selbst) erstellen, löschen und anzeigen.

- Globale Administratoren können die TAP-Details für Benutzer anzeigen (ohne den Code selbst zu lesen).

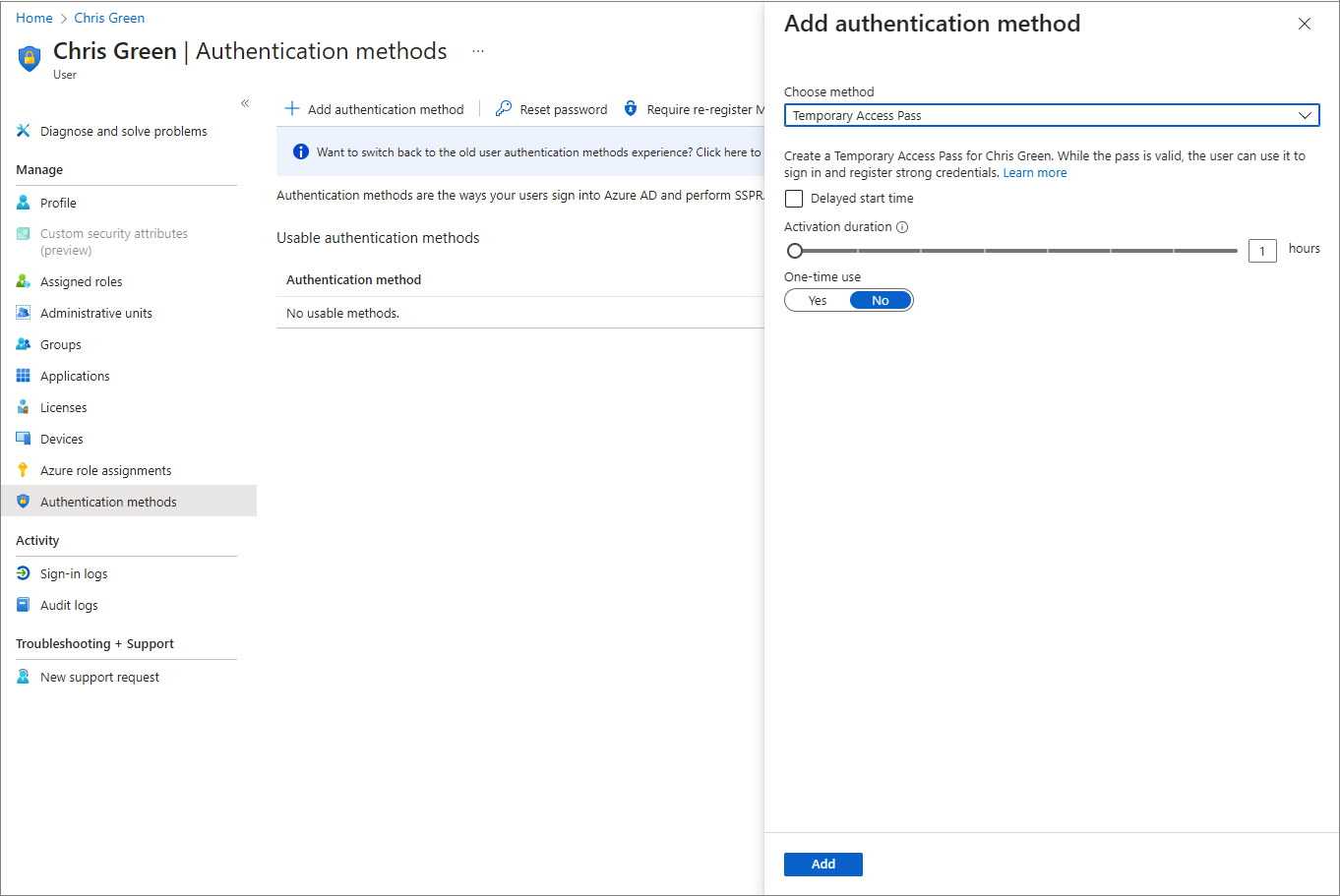

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Wechseln Sie zu Identität>Benutzer.

Wählen Sie die Benutzer aus, für die Sie einen TAP erstellen möchten.

Wählen Sie Authentifizierungsmethoden aus, und klicken Sie auf Authentifizierungsmethode hinzufügen.

Wählen Sie Befristeter Zugriffspass aus.

Definieren Sie eine benutzerdefinierte Aktivierungszeit oder -dauer, und wählen Sie Hinzufügen aus.

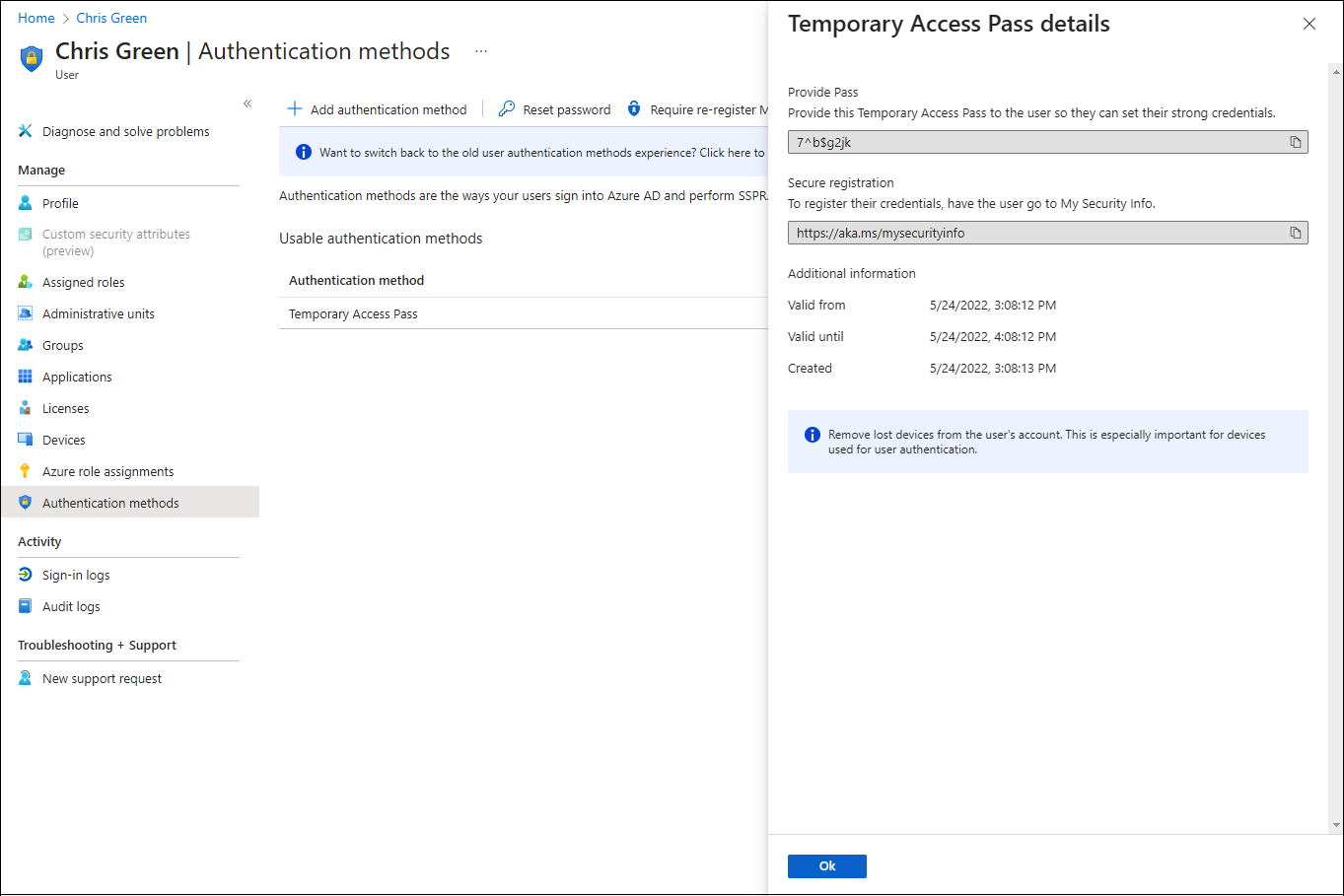

Nach dem Hinzufügen werden die Details des TAPs angezeigt.

Wichtig

Notieren Sie sich den TAP-Wert, da Sie diesen Wert an den Benutzer weitergeben. Nach Auswahl von OK können Sie diesen Wert nicht mehr anzeigen.

Wählen Sie OK aus, wenn Sie fertig sind.

Die folgenden Befehle zeigen, wie Sie mit PowerShell einen TAP erstellen und abrufen.

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

c5dbd20a-8b8f-4791-a23f-488fcbde3b38 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

c5dbd20a-8b8f-4791-a23f-488fcbde3b38 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

Weitere Informationen finden Sie unter New-MgUserAuthenticationTemporaryAccessPassMethod und Get-MgUserAuthenticationTemporaryAccessPassMethod.

Verwenden eines befristeten Zugriffspasses

Benutzer verwenden einen TAP am häufigsten, um bei der ersten Anmeldung oder Geräteeinrichtung Authentifizierungsdaten zu registrieren, ohne zusätzliche Sicherheitsabfragen durchlaufen zu müssen. Authentifizierungsmethoden werden unter https://aka.ms/mysecurityinfo registriert. Dort können Benutzer auch vorhandene Authentifizierungsmethoden aktualisieren.

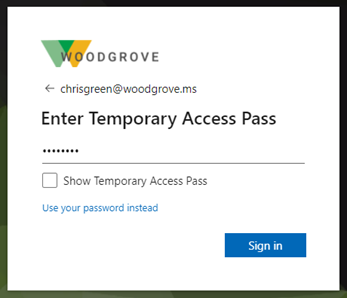

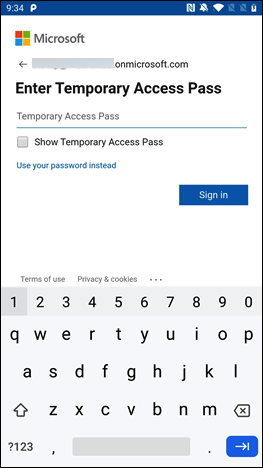

Öffnen Sie einen Webbrowser, und navigieren Sie zu https://aka.ms/mysecurityinfo.

Geben Sie den UPN des Kontos ein, für das Sie den TAP erstellt haben, beispielsweise tapuser@contoso.com.

Wenn der Benutzer in der TAP-Richtlinie enthalten ist, wird ein Bildschirm zum Eingeben des TAP angezeigt.

Geben Sie den TAP ein, der im Microsoft Entra Admin Center angezeigt wurde.

Hinweis

Für Verbunddomänen wird ein TAP gegenüber dem Verbund bevorzugt. Benutzer mit einem TAP führen die Authentifizierung in Microsoft Entra ID durch und werden nicht an den Verbundidentitätsanbieter (IdP) umgeleitet.

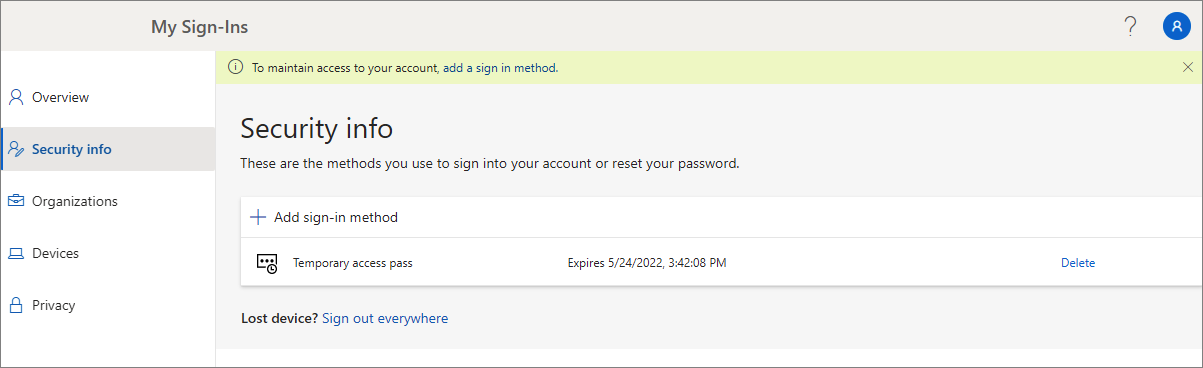

Der Benutzer ist jetzt angemeldet und kann eine Methode (z. B. den FIDO2-Sicherheitsschlüssel) aktualisieren oder registrieren.

Benutzer, die ihre Authentifizierungsmethoden aktualisieren, weil Sie ihre Anmeldeinformationen oder ihr Gerät verloren haben, sollten sicherstellen, dass sie die alten Authentifizierungsmethoden entfernen.

Benutzer können sich auch weiterhin mit ihrem Kennwort anmelden; ein TAP ersetzt nicht das Kennwort eines Benutzers.

Benutzerverwaltung des temporären Zugriffspasses

Benutzer, die ihre Sicherheitsinformationen unter https://aka.ms/mysecurityinfo verwalten, sehen einen Eintrag für den befristeten Zugriffspass. Besitzt ein Benutzer keine anderen registrierten Methoden, wird ihm oben auf dem Bildschirm ein Banner angezeigt, das ihn zum Hinzufügen einer neuen Anmeldemethode auffordert. Benutzer können auch die TAP-Ablaufzeit anzeigen und den TAP löschen, wenn er nicht mehr benötigt wird.

Windows-Geräteeinrichtung

Benutzer mit einem TAP können den Setupprozess unter Windows 10 und 11 durchlaufen, um Geräteeinbindungsvorgänge auszuführen und Windows Hello for Business zu konfigurieren. Die Verwendung des TAP zum Einrichten von Windows Hello for Business variiert entsprechend dem Einbindungsstatus des Geräts.

Für mit Microsoft Entra ID verbundene Geräte:

- Während des domain-join-Einrichtungsprozesses können sich Benutzer mit einem TAP (kein Kennwort erforderlich) authentifizieren, um das Gerät einzubinden und Windows Hello for Business zu registrieren.

- Auf bereits eingebundenen Geräten müssen sich Benutzer zuerst mit einer anderen Methode (Kennwort, Smartcard oder FIDO2-Schlüssel) authentifizieren, bevor Sie den TAP zum Einrichten von Windows Hello for Business verwenden können.

- Wenn die Webanmeldefunktion unter Windows ebenfalls aktiviert ist, kann der Benutzer den TAP verwenden, um sich beim Gerät anzumelden. Diese Funktion ist nur für die Ersteinrichtung des Geräts oder die Wiederherstellung vorgesehen, wenn der Benutzer sein Kennwort nicht kennt oder keines besitzt.

Bei hybrid eingebundenen Geräten müssen sich Benutzer zuerst mit einer anderen Methode (Kennwort, Smartcard oder FIDO2-Schlüssel) authentifizieren, bevor Sie den TAP zum Einrichten von Windows Hello for Business verwenden können.

Kennwortlose Anmeldung per Telefon

Benutzer können Ihren TAP auch verwenden, um sich direkt über die Authenticator-App für die kennwortlose Anmeldung per Telefon zu registrieren.

Weitere Informationen finden Sie unter Hinzufügen Ihres Geschäfts-, Schul- oder Unikontos in der Microsoft Authenticator-App.

Gastzugriff

Gastbenutzer können sich bei einem Ressourcenmandanten mit einem TAP anmelden, der von ihrem eigenen Mandanten ausgestellt wurde, wenn der TAP die Authentifizierungsanforderung des eigenen Mandanten erfüllt.

Wenn Multi-Faktor-Authentifizierung (MFA) für den Ressourcenmandanten erforderlich ist, muss der Gastbenutzer diese ausführen, um Zugriff auf die Ressource zu erhalten.

Ablauf

Ein abgelaufener oder gelöschter TAP kann nicht für die interaktive oder die nicht interaktive Authentifizierung verwendet werden.

Benutzer müssen sich mit anderen Authentifizierungsmethoden erneut authentifizieren, nachdem ein TAP abgelaufen ist oder gelöscht wurde.

Die Tokenlebensdauer (Sitzungstoken, Aktualisierungstoken, Zugriffstoken usw.), die über eine Anmeldung mithilfe eines TAP abgerufen wird, ist auf die Lebensdauer des TAP beschränkt. Wenn ein TAP abläuft, führt dies auch zum Ablauf des zugeordneten Tokens.

Löschen eines abgelaufenen befristeten Zugriffspasses

Unter den Authentifizierungsmethoden für einen Benutzer wird in der Spalte Details angezeigt, wann der TAP abgelaufen ist. Sie können abgelaufene TAPs über die folgenden Schritte löschen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

- Gehen Sie zu Identitäts>benutzer, wählen Sie einen Benutzer aus, z. B. Benutzer antippen und wählen Sie dann Authentifizierungsmethoden.

- Wählen Sie auf der rechten Seite der in der Liste angezeigten Authentifizierungsmethode Befristeter Zugriffspass die Option Löschen aus.

Sie können auch PowerShell verwenden:

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId c5dbd20a-8b8f-4791-a23f-488fcbde3b38

Weitere Informationen finden Sie unter Remove-MgUserAuthenticationTemporaryAccessPassMethod.

Ersetzen eines befristeten Zugriffspasses

- Jeder Benutzer kann nur über einen TAP verfügen. Der Passcode kann während der Start- und Endzeit des TAPs verwendet werden.

- Wenn ein Benutzer einen neuen TAP benötigt, gilt Folgendes:

- Wenn der vorhandene TAP gültig ist, kann der Administrator einen neuen erstellen, um den vorhandenen gültigen TAP außer Kraft zu setzen.

- Wenn der vorhandene TAP abgelaufen ist, wird der vorhandene TAP durch einen neuen außer Kraft gesetzt.

Weitere Informationen zu NIST-Standards für das Onboarding und die Wiederherstellung finden Sie unter NIST SP 800-63A.

Einschränkungen

Beachten Sie die folgenden Einschränkungen:

- Bei Verwendung eines einmaligen TAPs zum Registrieren einer kennwortlosen Methode wie FIDO2 oder die Anmeldung per Telefon muss der Benutzer die Registrierung innerhalb von 10 Minuten nach der Anmeldung mit dem einmaligen TAP abschließen. Diese Einschränkung gilt nicht für TAPs, die mehrmals verwendet werden können.

- Benutzer, die unter die Registrierungsrichtlinie für Self-Service-Kennwortzurücksetzung (SSPR) oderdie MFA-Registrierungsrichtlinie für Identitätsschutz fallen, müssen Authentifizierungsmethoden registrieren, nachdem sie sich über einen Browser mit einem TAP angemeldet haben. Benutzer im Gültigkeitsbereich dieser Richtlinien werden zum Interruptmodus der kombinierten Registrierung umgeleitet. Diese Vorgehensweise unterstützt derzeit keine FIDO2-Registrierung und keine Registrierung mit Anmeldung per Telefon.

- TAPs können nicht mit der Erweiterung für den Netzwerkrichtlinienserver (Network Policy Server, NPS) oder dem Adapter für Active Directory-Verbunddienste (AD FS) verwendet werden.

- Die Replizierung von Änderungen kann einige Minuten dauern. Daher kann es nach dem Hinzufügen eines TAP zu einem Konto eine Weile dauern, bis die Eingabeaufforderung angezeigt wird. Aus dem gleichen Grund wird Benutzern nach Ablauf eines TAP möglicherweise weiterhin eine TAP-Eingabeaufforderung angezeigt.

Problembehandlung

- Wenn einem Benutzer die Verwendung eines TAP bei der Anmeldung nicht angeboten wird, gehen Sie folgendermaßen vor:

- Stellen Sie sicher, dass sich der Benutzer im Bereich der Richtlinie für die TAP-Authentifizierungsmethode befindet.

- Stellen Sie sicher, dass der Benutzer über einen gültigen TAP verfügt und dieser noch nicht verwendet wurde, wenn es sich um einen einmaligen TAP handelt.

- Wenn bei der Anmeldung mit einem TAP die Meldung angezeigt wird, dass die Anmeldung mit befristetem Zugriffspass aufgrund der Richtlinie für Benutzeranmeldeinformationen blockiert wurde, gehen Sie folgendermaßen vor:

- Stellen Sie sicher, dass der Benutzer nicht über einen mehrfach verwendbaren TAP verfügt, wenn die Richtlinie für die Authentifizierungsmethode einen einmaligen TAP erfordert.

- Überprüfen Sie, ob ein einmaliger TAP bereits verwendet wurde.

- Wenn die Anmeldung mit TAP aufgrund der Richtlinie für Benutzeranmeldeinformationen blockiert wurde, überprüfen Sie, ob sich der Benutzer im Bereich für die TAP-Richtlinie befindet.