Konfigurieren von Richtlinien für die adaptive Sitzungslebensdauer

Warnung

Wenn Sie die derzeit in der Public Preview verfügbare Funktion für die konfigurierbare Tokengültigkeitsdauer verwenden, sollten Sie beachten, dass die Erstellung von zwei verschiedenen Richtlinien für dieselbe Benutzer- oder App-Kombination nicht unterstützt wird: eine mit dieser Funktion und eine andere mit der konfigurierbaren Tokengültigkeitsdauer. Microsoft hat die Funktion für die konfigurierbare Tokengültigkeitsdauer bei den Lebensdauern von Aktualisierungs- und Sitzungstoken am 30. Januar 2021 außer Betrieb genommen und durch die Funktion für die Verwaltung von Authentifizierungssitzungen mit bedingtem Zugriff ersetzt.

Stellen Sie vor dem Aktivieren der Anmeldehäufigkeit sicher, dass andere Einstellungen für die erneute Authentifizierung in Ihrem Mandanten deaktiviert sind. Wenn „MFA auf vertrauenswürdigen Geräten speichern“ aktiviert ist, deaktivieren Sie diese Option vor dem Verwenden der Anmeldehäufigkeit, da die Verwendung dieser beiden Einstellungen dazu führen kann, dass Benutzer unerwartet aufgefordert werden. Weitere Informationen zu Eingabeaufforderungen für die erneute Authentifizierung und zur Sitzungslebensdauer finden Sie im Artikel Optimieren von Aufforderungen für die erneute Authentifizierung und Grundlegendes zur Sitzungslebensdauer für Microsoft Entra ID Multifactor Authentication.

Richtlinienbereitstellung

Um die erwartete Funktionsweise der Richtlinie sicherzustellen, empfiehlt es sich, sie zu testen, bevor Sie sie in der Produktionsumgebung verwenden. Idealerweise sollten Sie in einem Testmandanten überprüfen, ob die neue Richtlinie wie erwartet funktioniert. Weitere Informationen finden Sie im Artikel Planen einer Bereitstellung für bedingten Zugriff.

Richtlinie 1: Steuerung der Anmeldehäufigkeit

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Browsen Sie zu Schutz>Bedingter Zugriff.

Wählen Sie Neue Richtlinie erstellen aus.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie alle erforderlichen Bedingungen für die Kundenumgebung aus, einschließlich der Cloud-Apps, die als Ziel dienen.

Hinweis

Es wird empfohlen, für Authentifizierungsaufforderungen bei wichtigen Microsoft Office-Apps wie Exchange Online und SharePoint Online dieselbe Häufigkeit festzulegen, um eine optimale Benutzererfahrung zu gewährleisten.

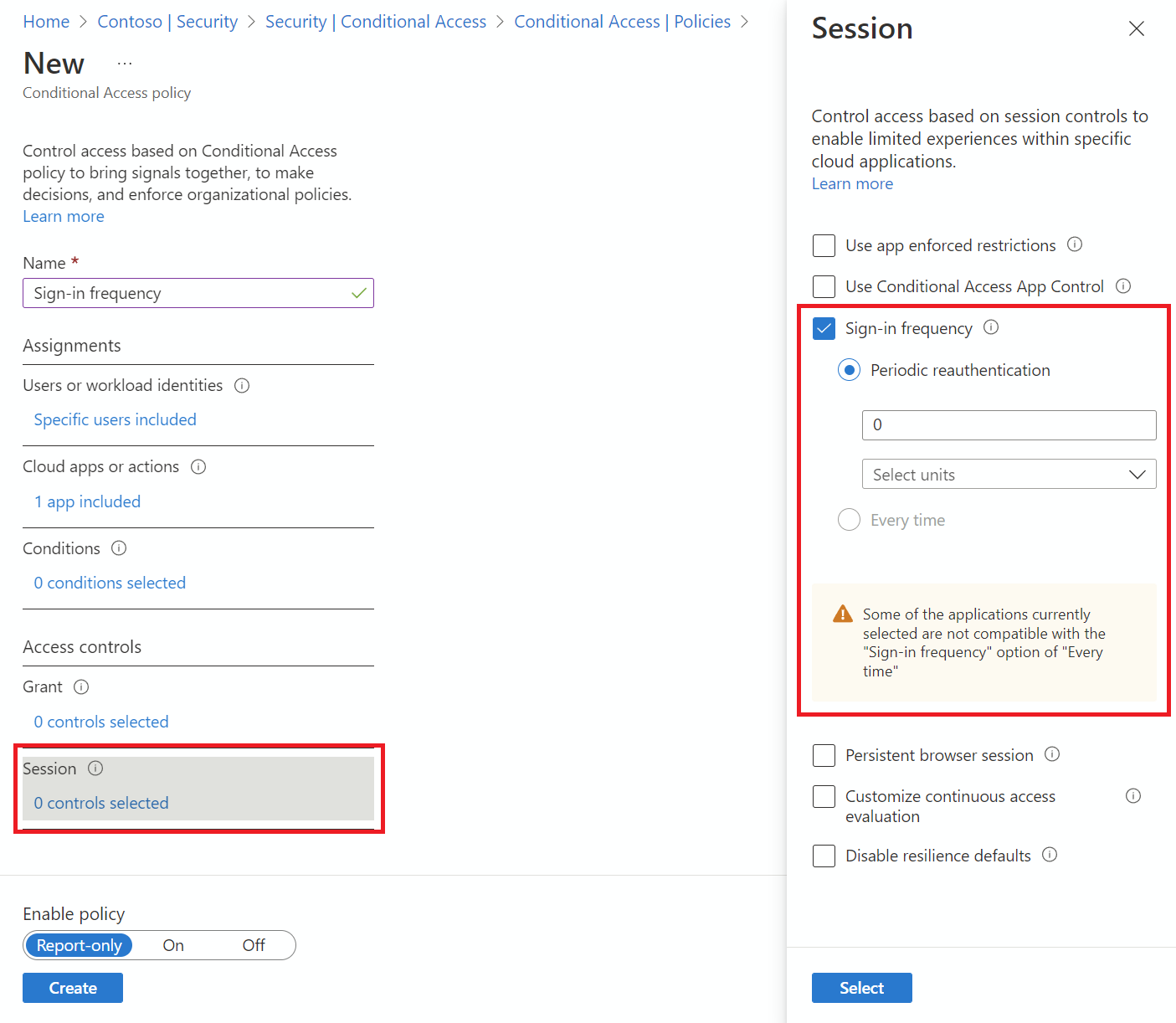

Unter Zugriffssteuerungen>Sitzung.

- Wählen Sie die Anmeldehäufigkeit .

- Wählen Sie Regelmäßige Neuauthentifizierung aus, geben Sie Stunden oder Tagen als Wert ein, oder wählen Sie Jedes Mal aus.

- Wählen Sie die Anmeldehäufigkeit .

Speichern Sie die Richtlinie.

Richtlinie 2: Persistente Browsersitzung

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Browsen Sie zu Schutz>Bedingter Zugriff.

Wählen Sie Neue Richtlinie erstellen aus.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie alle erforderlichen Bedingungen aus.

Hinweis

Bei diesem Steuerelement muss „Alle Cloud-Apps“ als Bedingung ausgewählt werden. Die Browsersitzungspersistenz wird durch das Token der Authentifizierungssitzung gesteuert. Da alle Registerkarten in einer Browsersitzung über dasselbe Sitzungstoken verfügen, müssen sie alle denselben Persistenzzustand aufweisen.

Unter Zugriffssteuerungen>Sitzung.

Wählen Sie persistente Browsersitzung.

Hinweis

Die Konfiguration für persistente Browsersitzungen der Microsoft Entra-Funktion für bedingten Zugriff überschreibt die Einstellung „Angemeldet bleiben?“ Einstellung im Bereich für das Unternehmensbranding für denselben Benutzer oder dieselbe Benutzerin, wenn Sie beide Richtlinien konfiguriert haben.

Wählen Sie einen Wert aus der Dropdownliste aus.

Speichern Sie die Richtlinie.

Richtlinie 3: Steuerelement der Anmeldehäufigkeit bei jedem riskanten Benutzer

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

- Browsen Sie zu Schutz>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie erstellen aus.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer- oder Workloadidentitäten aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihrer Organisation aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Zielressourcen>Cloud-Apps>Einschließen die Option Alle Cloud-Apps aus.

- Legen Sie unter Bedingungen>Benutzerrisiko die Option Konfigurieren auf Jafest. Wählen Sie unter Hiermit konfigurieren Sie die Benutzerrisikostufen, die für die Erzwingung der Richtlinie erforderlich sind die Option Hoch und dann Fertig aus.

- Wählen Sie unter Zugriffssteuerungen>Erteilen die Option Zugriff erteilen, dann Kennwortänderung erforderlich und anschließend Auswählen aus.

- Wählen Sie unter Sitzungssteuerelemente>Anmeldehäufigkeit die Option Jedes Mal aus.

- Bestätigen Sie die Einstellungen, und legen Sie Richtlinie aktivieren auf Nur Bericht fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Nachdem Sie Ihre Einstellungen mit dem Nur Bericht-Modus bestätigt haben, kann ein Administrator den Schalter Richtlinie aktivieren von Nur Bericht auf Ein setzen.

Überprüfen

Verwenden Sie das What If-Tool, um eine Anmeldung des Benutzers bei der Zielanwendung und weitere Bedingungen zu simulieren, die sich nach der Konfiguration Ihrer Richtlinie richten. Die Steuerungen für die Verwaltung von Authentifizierungssitzungen werden in den Ergebnissen des Tools angezeigt.

Aufforderungstoleranz

Wir berücksichtigen eine Zeitverschiebung von fünf Minuten, wenn jedes Mal in der Richtlinie ausgewählt wird, damit Benutzer und Benutzerinnen nicht häufiger als alle fünf Minuten zu einer Eingabe aufgefordert werden. Wenn der Benutzer oder die Benutzerin die MFA in den letzten 5 Minuten ausgeführt hat und auf eine andere Richtlinie für bedingten Zugriff trifft, die eine erneute Authentifizierung erfordert, wird er bzw. sie nicht zu einer Eingabe aufgefordert. Wenn Benutzer zu häufig aufgefordert werden, sich erneut zu authentifizieren, kann sich dies auf ihre Produktivität auswirken und das Risiko erhöhen, dass Benutzer MFA-Anforderungen genehmigen, die sie nicht initiiert haben. Verwenden Sie „Anmeldehäufigkeit > Jedes Mal" nur für bestimmte Geschäftsanforderungen.

Bekannte Probleme

- Wenn Sie die Anmeldehäufigkeit bei mobilen Geräten konfigurieren, kann die Authentifizierung nach jedem Intervall für die Anmeldehäufigkeit länger dauern (durchschnittlich etwa 30 Sekunden). Außerdem kann dies über verschiedene Apps gleichzeitig geschehen.

- Bei iOS-Geräten: Wenn in einer App Zertifikate als erster Authentifizierungsfaktor konfiguriert wurden und für die App sowohl Richtlinien für die Anmeldehäufigkeit als auch für die Verwaltung mobiler Anwendungen in Intune gelten, werden Endbenutzer beim Anmelden in der App gesperrt, wenn die Richtlinie ausgelöst wird.

Nächste Schritte

- Wenn Sie Richtlinien für bedingten Zugriff für Ihre Umgebung konfigurieren möchten, lesen Sie den Artikel Planen einer Bereitstellung für bedingten Zugriff.