Microsoft Entra Connect Health-Agents für AD FS

In diesem Artikel erfahren Sie, wie Sie die Microsoft Entra Connect Health-Agents installieren und konfigurieren. Die folgende Dokumentation bezieht sich auf die Installation und Überwachung Ihrer AD FS-Infrastruktur mit Microsoft Entra Connect Health. Informationen zum Überwachen von Microsoft Entra Connect (Sync) mit Microsoft Entra Connect Health finden Sie unter Verwenden von Microsoft Entra Connect Health für die Synchronisierung. Informationen zum Überwachen von Active Directory Domain Services mit Microsoft Entra Connect Health finden Sie unter Verwenden von Microsoft Entra Connect Health mit AD DS.

Erfahren Sie, wie Sie die Agents herunterladen.

Hinweis

Microsoft Entra Connect Health ist in der China Sovereign Cloud nicht verfügbar.

Anforderungen

In der folgenden Tabelle sind die Anforderungen für die Verwendung von Microsoft Entra Connect Health aufgeführt:

| Anforderung | Beschreibung |

|---|---|

| Sie verfügen über ein Microsoft Entra ID P1- oder P2-Abonnement. | Microsoft Entra Connect Health ist ein Feature von Microsoft Entra ID P1 oder P2. Weitere Informationen finden Sie unter Registrieren für Microsoft Entra ID P1 oder P2. Wenn Sie eine 30-tägige kostenlose Testversion nutzen möchten, navigieren Sie zu Aktivieren der Azure Active Directory Premium-Testversion. |

| Sie sind globaler Administrator von Microsoft Entra ID. | Derzeit können nur Globale Administratorkonten Integritäts-Agents installieren und konfigurieren. Weitere Informationen finden Sie unter Verwalten Ihres Microsoft Entra-Verzeichnisses. Mit der rollenbasierten Zugriffssteuerung von Azure (Role-Based Access Control, Azure RBAC) können Sie anderen Benutzern in Ihrer Organisation den Zugriff auf Microsoft Entra Connect Health gewähren. Weitere Informationen hierzu finden Sie unter Azure RBAC für Microsoft Entra Connect Health. Wichtig: Verwenden Sie für die Installation der Agents ein Geschäfts-, Schul- oder Unikonto. Sie können kein Microsoft-Konto verwenden, um die Agents zu installieren. Weitere Informationen finden Sie unter Registrieren für Azure AD als Organisation. |

| Der Microsoft Entra Connect Health-Agent ist auf jedem Zielserver installiert. | Die Connect Health-Agents müssen auf den Zielservern installiert und konfiguriert sein, damit sie Daten empfangen und Überwachungs- und Analysefunktionen bereitstellen können. Beispiel: Um Daten aus Ihrer Active Directory-Verbunddienste-Infrastruktur (Active Directory Federation Services, AD FS) abrufen zu können, müssen Sie den Agent auf dem AD FS-Server und dem Webanwendungs-Proxyserver installieren. Ebenso müssen Sie den Agent auf den Domänencontrollern installieren, um Daten aus Ihrer lokalen AD Domain Services-Infrastruktur abzurufen. |

| Die Azure-Dienstendpunkte verfügen über ausgehende Verbindungen. | Während der Installation und der Laufzeit erfordert der Agent Verbindungen mit den Endpunkten des Microsoft Entra Connect Health-Diensts. Wenn ausgehende Verbindungen durch Firewalls blockiert werden, fügen Sie die Endpunkte für ausgehende Verbindungen zu einer Zulassungsliste hinzu. |

| Ausgehende Verbindungen basieren auf IP-Adressen. | Informationen zur Firewallfilterung auf der Grundlage von IP-Adressen finden Sie unter Azure-IP-Adressbereiche. |

| Die TLS-Überprüfung für ausgehenden Datenverkehr ist gefiltert oder deaktiviert. | Beim Agent-Registrierungsschritt oder bei Datenuploads tritt möglicherweise ein Fehler auf, wenn auf der Netzwerkebene eine TLS-Überprüfung oder Beendigung für ausgehenden Datenverkehr erfolgt. Weitere Informationen finden Sie unter Einrichten der TLS-Überprüfung. |

| Firewallports auf dem Server für die Ausführung des Agents. | Die folgenden Firewallports müssen offen sein, damit der Agent mit den Microsoft Entra Connect Health-Dienstendpunkten kommunizieren kann: - TCP-Port 443 - TCP-Port 5671 Für die neueste Agent-Version ist Port 5671 nicht erforderlich. Aktualisieren Sie auf die neueste Version, sodass nur Port 443 erforderlich ist. Weitere Informationen finden Sie unter Erforderliche Ports und Protokolle für die Hybrid-Identität. |

| Wenn die verstärkte Sicherheitskonfiguration für Internet Explorer aktiviert ist, lassen Sie die angegebenen Websites zu. | Wenn die verstärkte Sicherheitskonfiguration für Internet Explorer aktiviert ist, lassen Sie die folgenden Websites auf dem Server zu, auf dem Sie den Agent installieren: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net Der Verbundserver für Ihre Organisation, dem Microsoft Entra ID vertraut, z. B. https://sts.contoso.com. Weitere Informationen finden Sie unter Konfigurieren von Internet Explorer. Wenn Sie in Ihrem Netzwerk einen Proxy verwenden, lesen Sie den Hinweis am Ende dieser Tabelle. |

| PowerShell, Version 5.0 oder höher, ist installiert. | Windows Server 2016 enthält PowerShell, Version 5.0. |

Wichtig

Unter Windows Server Core wird die Installation des Microsoft Entra Connect Health-Agents nicht unterstützt.

Hinweis

Wenn Sie über eine streng geschützte und eingeschränkte Umgebung verfügen, müssen Sie mehr als die in der Tabelle für die verstärkte Sicherheitskonfiguration für Internet Explorer aufgeführten URLs hinzufügen. Fügen Sie auch URLs hinzu, die in der Tabelle im nächsten Abschnitt aufgeführt sind.

Neue Versionen des Agents und automatisches Upgrade

Wenn eine neue Version des Integritäts-Agents veröffentlicht wird, werden alle vorhandenen installierten Agents automatisch aktualisiert.

Ausgehende Verbindungen zu den Azure-Dienstendpunkten

Während der Installation und zur Laufzeit ist für den Agent die Konnektivität mit den Microsoft Entra Connect Health-Dienstendpunkten erforderlich. Wenn ausgehende Verbindungen durch Firewalls blockiert werden, müssen Sie sicherstellen, dass die in der folgenden Tabelle aufgeführten URLs nicht standardmäßig blockiert werden.

Deaktivieren Sie nicht die Sicherheitsüberwachung oder die Überprüfung dieser URLs. Lassen Sie diese URLs stattdessen wie anderen Internetdatenverkehr zu.

Diese URLs ermöglichen die Kommunikation mit den Microsoft Entra Connect Health-Dienstendpunkten. Weiter unten in diesem Artikel erfahren Sie, wie Sie ausgehende Verbindungen mithilfe von Test-AzureADConnectHealthConnectivity testen.

| Domänenumgebung | Erforderliche Azure-Dienstendpunkte |

|---|---|

| Öffentlich | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net – Port: 5671 (Wenn 5671 blockiert ist, greift der Agent auf 443 zurück, es wird jedoch die Verwendung von 5671 empfohlen. Dieser Endpunkt ist in der neuesten Version des Agents nicht erforderlich.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Dieser Endpunkt wird nur zu Ermittlungszwecken während der Registrierung verwendet.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Dieser Endpunkt wird nur zu Ermittlungszwecken während der Registrierung verwendet.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Herunterladen der Agents

Installieren der Microsoft Entra Connect Health-Agents:

- Stellen Sie sicher, dass Sie die Anforderungen zum Installieren von Microsoft Entra Connect Health erfüllen.

- Erste Schritte bei der Verwendung von Microsoft Entra Connect Health für AD FS:

- Erste Schritte bei der Verwendung von Microsoft Entra Connect Health für die Synchronisierung:

- Laden Sie die neueste Version von Microsoft Entra Connect herunter, und installieren Sie sie. Der Health-Agent für die Synchronisierung wird im Rahmen der Installation von Microsoft Entra Connect (Version 1.0.9125.0 oder höher) installiert.

- Erste Schritte mit der Verwendung von Microsoft Entra Connect Health für AD Domain Services:

Installieren des Agents für AD FS

Hinweis

Ihr AD FS-Server sollte sich vom Synchronisierungsserver unterscheiden. Installieren Sie den AD FS-Agent nicht auf Ihrem Synchronisierungsserver.

Hinweis

Der Health-Agent für die Synchronisierung wird im Rahmen der Installation von Microsoft Entra Connect (Version 1.0.9125.0 oder höher) installiert. Wenn Sie versuchen, eine frühere Version des Health-Agents für AD FS auf dem Microsoft Entra Connect-Server zu installieren, wird eine Fehlermeldung angezeigt. Wenn Sie den Health-Agent für AD FS auf dem Computer installieren müssen, sollten Sie die neueste Version herunterladen und dann die Version deinstallieren, die während der Microsoft Entra Connect-Installation installiert wurde.

Stellen Sie vor dem Installieren des Agents sicher, dass der Hostname Ihres AD FS-Servers eindeutig und nicht im AD FS-Dienst vorhanden ist.

Um die Installation des Agents zu starten, doppelklicken Sie auf die EXE-Datei, die Sie heruntergeladen haben. Wählen Sie im ersten Dialogfeld die Option Installieren aus.

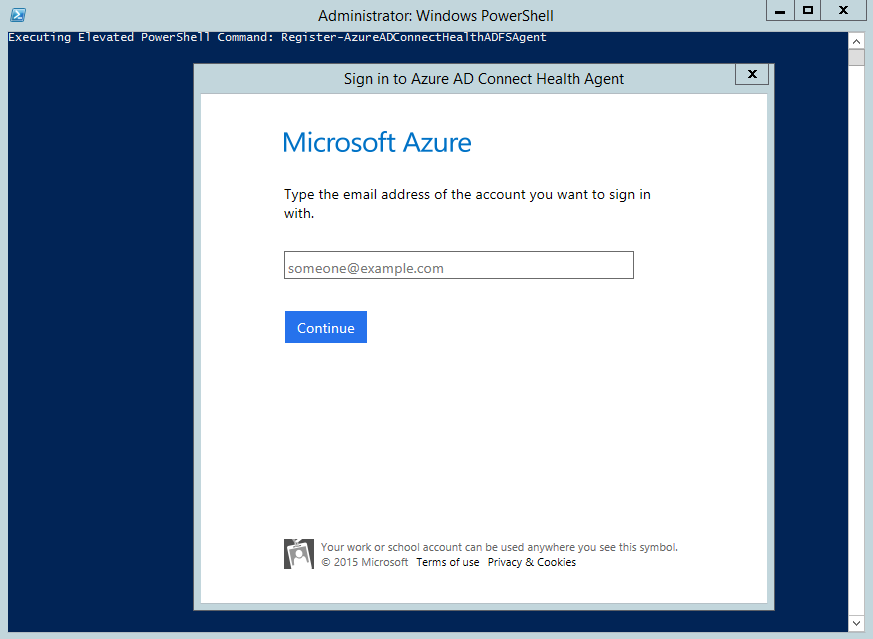

Melden Sie sich bei entsprechender Aufforderung mit einem Microsoft Entra-Konto an, das über Berechtigungen zum Registrieren des Agents verfügt. Standardmäßig verfügt das Hybrididentitätsadministratorkonto über die entsprechenden Berechtigungen.

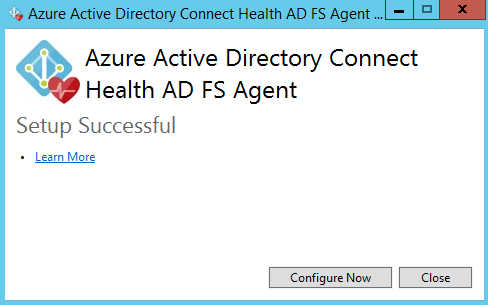

Nachdem Sie sich angemeldet haben, wird der Installationsvorgang abgeschlossen, und Sie können das Fenster schließen.

An diesem Punkt sollten die Agent-Dienste automatisch zulassen, dass der Agent die erforderlichen Daten sicher in den Clouddienst hochladen kann.

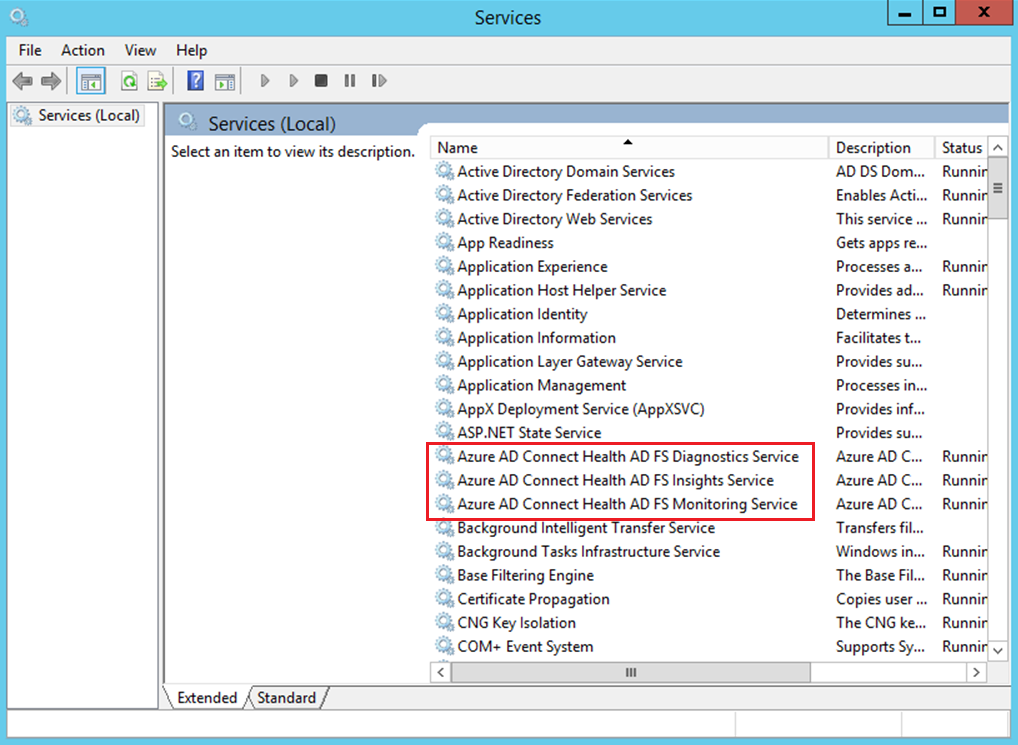

Suchen Sie auf dem Server nach den folgenden Diensten, um sicherzustellen, dass der Agent installiert wurde. Wenn Sie die Konfiguration durchgeführt haben, sollten sie bereits ausgeführt werden. Andernfalls werden sie gestoppt, bis die Konfiguration abgeschlossen ist.

- Microsoft Entra Connect Agent Updater

- Microsoft Entra Connect Health Agent

Aktivieren der Überwachung für AD FS

Hinweis

Dieser Abschnitt gilt nur für AD FS-Server. Auf Webanwendungs-Proxyservern müssen diese Schritte nicht abgeschlossen werden.

Das Nutzungsanalyse-Feature muss Daten sammeln und analysieren, daher benötigt der Microsoft Entra Connect Health-Agent die in den AD FS-Überwachungsprotokollen enthaltenen Informationen. Diese Protokolle sind standardmäßig nicht aktiviert. Verwenden Sie die folgenden Verfahren, um auf Ihren AD FS-Servern die AD FS-Überwachung zu aktivieren und die AD FS-Überwachungsprotokolle zu ermitteln.

So aktivieren Sie die Überwachung für AD FS

Öffnen Sie auf dem Startbildschirm die Komponente Server-Manager, und öffnen Sie dann Lokale Sicherheitsrichtlinie. Alternativ öffnen Sie auf der Taskleiste die Komponente Server-Manager, und wählen Sie dann Tools > Lokale Sicherheitsrichtlinie aus.

Wechseln Sie zum Ordner Sicherheitseinstellungen\Lokale Richtlinien\Zuweisen von Benutzerrechten. Doppelklicken Sie auf Generieren von Sicherheitsüberwachungen.

Vergewissern Sie sich auf der Registerkarte Lokale Sicherheitseinstellung, dass das AD FS-Dienstkonto aufgeführt wird. Wenn das Konto nicht aufgeführt ist, wählen Sie Benutzer oder Gruppe hinzufügen aus, und fügen Sie der Liste das AD FS-Dienstkonto hinzu. Klicken Sie anschließend auf OK.

Um die Überwachung zu aktivieren, öffnen Sie eine Eingabeaufforderung als Administrator und führen dann den folgenden Befehl aus:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableSchließen Sie Lokale Sicherheitsrichtlinie.

Wichtig

Die verbleibenden Schritte müssen nur für primäre AD FS-Server ausgeführt werden.

Aktivieren von Überwachungseigenschaften auf dem AD FS-Server

- Öffnen Sie das Snap-In AD FS-Verwaltung. (Wählen Sie in Server-Manager die Optionen Tools>AD FS-Verwaltung aus.)

- Wählen Sie im Bereich Aktionen die Option Verbunddiensteigenschaften bearbeiten aus.

- Wählen Sie im Dialogfeld Verbunddiensteigenschaften die Registerkarte Ereignisse aus.

- Aktivieren Sie die Kontrollkästchen Erfolgreiche Überprüfungen und Fehlerüberprüfungen, und wählen Sie dann OK aus. Erfolgreiche Überprüfungen und Fehlerüberprüfungen sollten standardmäßig aktiviert sein.

Aktivieren von Überwachungseigenschaften auf dem AD FS-Server

Wichtig

Dieser Schritt ist nur für primäre AD FS-Server erforderlich.

Öffnen Sie ein PowerShell-Fenster, und führen Sie den folgenden Befehl aus:

Set-AdfsProperties -AuditLevel Verbose

Standardmäßig ist die Überwachungsebene „Basic“ aktiviert. Weitere Informationen finden Sie unter Optimierte AD FS-Überwachung unter Windows Server 2016.

Überprüfen der ausführlichen Protokollierung

Gehen Sie wie folgt vor, um zu überprüfen, ob die ausführliche Protokollierung aktiviert ist.

Öffnen Sie ein PowerShell-Fenster, und führen Sie den folgenden Befehl aus:

Get-AdfsPropertiesVergewissern Sie sich, dass die Überwachungsebene auf „ausführlich“ festgelegt ist.

Überprüfen der Überwachungseinstellungen für ein AD FS-Dienstkonto

- Wechseln Sie zum Ordner Sicherheitseinstellungen\Lokale Richtlinien\Zuweisen von Benutzerrechten. Doppelklicken Sie auf Generieren von Sicherheitsüberwachungen.

- Vergewissern Sie sich auf der Registerkarte Lokale Sicherheitseinstellung, dass das AD FS-Dienstkonto aufgeführt wird. Wenn das Konto nicht aufgeführt ist, wählen Sie Benutzer oder Gruppe hinzufügen aus, und fügen Sie der Liste das AD FS-Dienstkonto hinzu. Klicken Sie anschließend auf OK.

- Schließen Sie Lokale Sicherheitsrichtlinie.

Überprüfen der AD FS-Überwachungsprotokolle

Nach dem Aktivieren von AD FS-Überwachungsprotokollen sollten Sie die AD FS-Überwachungsprotokolle mithilfe der Ereignisanzeige überprüfen können.

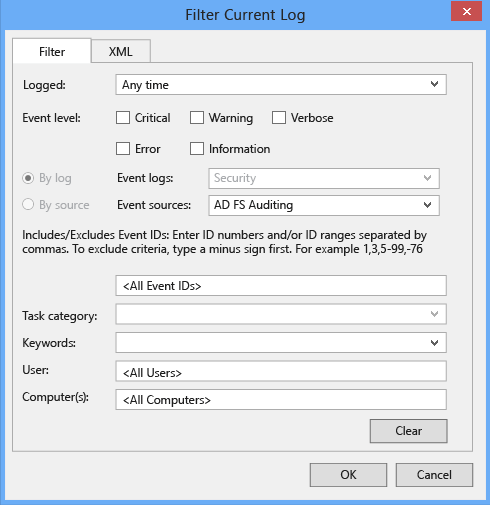

Öffnen Sie die Ereignisanzeige.

Wechseln Sie zu Windows-Protokolle, und wählen Sie dann Sicherheit aus.

Wählen Sie im rechten Bereich die Option Aktuelle Protokolle filtern aus.

Wählen Sie für Ereignisquellen den Eintrag AD FS-Überwachung aus.

Hier finden Sie eine vollständige Liste mit den AD FS-Ereignissen.

Weitere Informationen zu Überwachungsprotokollen finden Sie unter Fragen zum Betrieb.

Warnung

Die AD FS-Überwachung kann mithilfe einer Gruppenrichtlinie deaktiviert werden. Wenn die AD FS-Überwachung deaktiviert ist, sind keine Nutzungsanalysen für Anmeldeaktivitäten verfügbar. Stellen Sie sicher, dass die AD FS-Überwachung nicht durch eine Gruppenrichtlinie deaktiviert wird.

Die folgenden Tabellen enthalten eine Liste allgemeiner Ereignisse, die Ereignissen auf Überwachungsebene entsprechen.

Ereignisse auf grundlegender Überwachungsebene

| ID | Veranstaltungsname | Ereignisbeschreibung |

|---|---|---|

| 1200 | AppTokenSuccessAudit | Der Verbunddienst hat ein gültiges Token ausgestellt. |

| 1201 | AppTokenFailureAudit | Beim Ausstellen eines gültigen Tokens durch den Verbunddienst ist ein Fehler aufgetreten. |

| 1202 | FreshCredentialSuccessAudit | Der Verbunddienst hat neue Anmeldeinformationen überprüft. |

| 1203 | FreshCredentialFailureAudit | Das Überprüfen neuer Anmeldeinformationen durch den Verbunddienst ist fehlgeschlagen. |

Weitere Informationen finden Sie in der vollständigen Liste von AD FS-Ereignissen.

Ereignisse auf ausführlicher Überwachungsebene

| ID | Veranstaltungsname | Ereignisbeschreibung |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Ein Token wurde für die vertrauende Seite erfolgreich ausgestellt. |

| 403 | RequestReceivedSuccessAudit | Eine HTTP-Anforderung wurde empfangen. Siehe Audit 510 mit derselben Instanz-ID für Header. |

| 410 | RequestContextHeadersSuccessAudit | Die folgenden Anforderungskontextheader sind vorhanden. |

| 411 | SecurityTokenValidationFailureAudit | Bei der Tokenüberprüfung ist ein Fehler aufgetreten. Weitere Informationen finden Sie in der inneren Ausnahme. |

| 412 | AuthenticationSuccessAudit | Ein Token vom Typ „%3“ für die vertrauende Seite „%4“ wurde erfolgreich authentifiziert. Siehe Audit 501 mit derselben Instanz-ID für die Identität der aufrufenden Funktion. |

| 500 | IssuedIdentityClaims | Weitere Informationen für den Ereigniseintrag mit der Instanz-ID „%1“. Möglicherweise gibt es weitere Ereignisse mit derselben Instanz-ID mit weiteren Informationen. |

| 501 | CallerIdentityClaims | Weitere Informationen für den Ereigniseintrag mit der Instanz-ID „%1“. Möglicherweise gibt es weitere Ereignisse mit derselben Instanz-ID mit weiteren Informationen. |

Weitere Informationen finden Sie in der vollständigen Liste von AD FS-Ereignissen.

Testen der Konnektivität mit dem Microsoft Entra Connect Health-Dienst

Gelegentlich geht die Konnektivität zwischen dem Microsoft Entra Connect Health-Agent und dem Microsoft Entra Connect Health-Dienst verloren. Mögliche Ursachen für diese Verbindungsunterbrechungen können Netzwerkprobleme, Berechtigungsprobleme und verschiedene andere Probleme sein.

Wenn der Agent für mehr als zwei Stunden keine Daten an den Microsoft Entra Connect Health-Dienst senden kann, wird im Portal die folgende Warnung angezeigt: Die Daten des Health-Dienstes sind nicht aktuell.

Durch Ausführen des folgenden PowerShell-Befehls können Sie herausfinden, ob der betroffene Microsoft Entra Connect Health-Agent Daten für den Microsoft Entra Connect Health-Dienst hochladen kann:

Test-AzureADConnectHealthConnectivity -Role ADFS

Der Parameter „Role“ akzeptiert derzeit die folgenden Werte:

ADFSSyncADDS

Hinweis

Um das Konnektivitätstool verwenden zu können, müssen Sie zunächst den Agent registrieren. Wenn Sie die Agent-Registrierung nicht abschließen können, stellen Sie sicher, dass alle Anforderungen für Microsoft Entra Connect Health erfüllt sind. Die Konnektivität wird bei der Agent-Registrierung standardmäßig getestet.

Überwachen von AD FS mit Microsoft Entra Connect Health

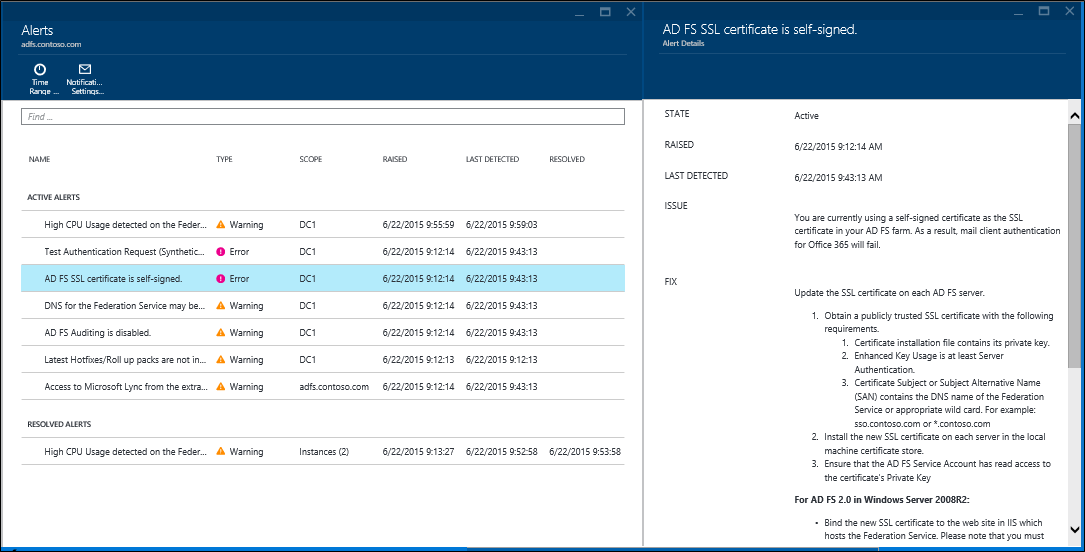

Warnungen für AD FS

Im Abschnitt mit Microsoft Entra Connect Health-Warnungen wird eine Liste der aktiven Warnungen angezeigt. Jede Warnung umfasst relevante Informationen, Lösungsschritte und Links zur verwandten Dokumentation.

Sie können auf eine aktive oder gelöste Warnung doppelklicken, um ein neues Blatt mit weiteren Informationen, Schritten zum Lösen der Warnung und Links zu relevanter Dokumentation zu öffnen. Sie können außerdem Verlaufsdaten zu bereits behobenen Warnungen anzeigen.

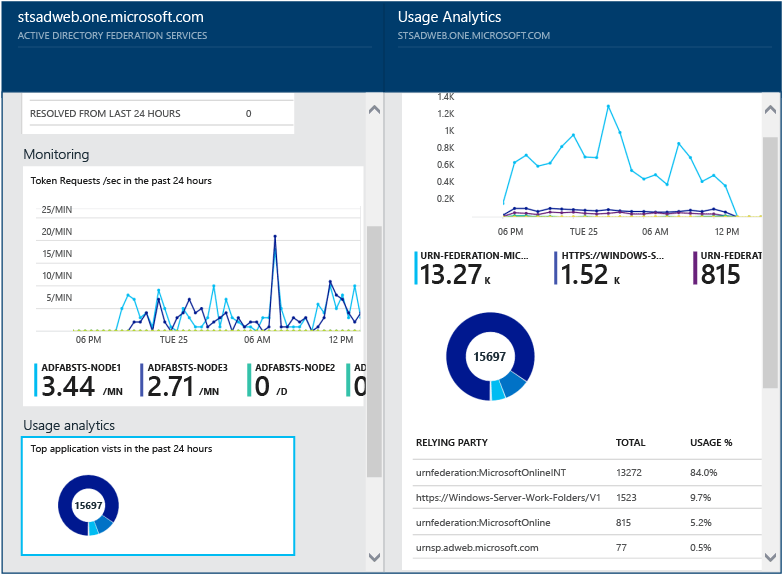

Nutzungsanalyse für AD FS

In der Microsoft Entra Connect Health-Nutzungsanalyse wird der Authentifizierungsdatenverkehr Ihrer Verbundserver analysiert. Sie können auf das Feld „Nutzungsanalyse“ doppelklicken, um das Blatt „Nutzungsanalyse“ zu öffnen, auf dem mehrere Metriken und Gruppierungen angezeigt werden.

Hinweis

Um die Nutzungsanalyse mit AD FS verwenden zu können, müssen Sie sicherstellen, dass die AD FS-Überwachung aktiviert ist. Weitere Informationen finden Sie unter Aktivieren der Überwachung für AD FS.

Um zusätzliche Metriken auszuwählen, einen Zeitraum anzugeben oder die Gruppierung zu ändern, klicken Sie mit der rechten Maustaste auf das Diagramm zur Nutzungsanalyse und wählen „Diagramm bearbeiten“. Anschließend können Sie den Zeitraum angeben, eine andere Metrik auswählen und die Gruppierung ändern. Sie können die Verteilung des Authentifizierungsdatenverkehrs basierend auf verschiedenen Metriken anzeigen und jede Metrik über die relevanten Parameter gruppieren. Diese Parameter werden im folgenden Abschnitt beschrieben:

Metrik: Anforderungen insgesamt: Gibt die Gesamtzahl von Anforderungen an, die von AD FS-Servern verarbeitet wurden.

| Gruppieren nach | Bedeutung und Nutzen der Gruppierung |

|---|---|

| All | Zeigt die Gesamtzahl von Anforderungen an, die von allen AD FS-Servern verarbeitet wurden. |

| Application | Gruppiert die Gesamtzahl von Anforderungen basierend auf der Zielanwendung (vertrauende Seite). Diese Gruppierung ist nützlich, wenn Sie die prozentuale Verteilung des gesamten Datenverkehrs auf die verschiedenen Anwendungen anzeigen möchten. |

| Server | Gruppiert die Gesamtzahl von Anforderungen basierend auf dem Server, der die Anforderung verarbeitet hat. Diese Gruppierung ist nützlich, um die Lastverteilung für den gesamten Datenverkehr anzuzeigen. |

| In den Arbeitsplatz eingebunden | Gruppiert die Gesamtzahl von Anforderungen danach, ob sie von Geräten stammen, die mit einem Arbeitsbereich verknüpft (bekannt) sind. Diese Gruppierung ist nützlich, wenn auf Ihre Ressourcen über Geräte zugegriffen wird, die der Identitätsinfrastruktur unbekannt sind. |

| Authentifizierungsmethode | Gruppiert die Gesamtzahl von Anforderungen basierend auf der Authentifizierungsmethode. Diese Gruppierung ist nützlich, wenn Sie wissen möchten, welche Authentifizierungsmethode in der Regel für die Authentifizierung verwendet wird. Folgende Authentifizierungsmethoden sind möglich:

Wenn die Verbundserver die Anforderung mit einem SSO-Cookie empfangen, wird diese Anforderung als SSO-Anforderung eingestuft. In diesen Fällen wird, sofern es sich um ein gültiges Cookie handelt, der Benutzer nicht zur Eingabe von Anmeldeinformationen aufgefordert, sondern erhält nahtlos Zugriff auf die Anwendung. Dieses Verhalten ist üblich, wenn mehrere vertrauende Seiten von den Verbundservern geschützt werden. |

| Netzwerkadresse | Gruppiert die Gesamtzahl von Anforderungen basierend auf der Netzwerkadresse des Benutzers. Dies kann entweder ein Intranet oder Extranet sein. Diese Gruppierung ist nützlich, wenn Sie die prozentuale Verteilung des eingehenden Datenverkehrs für Intranet und Extranet anzeigen möchten. |

Metrik: Anforderungen mit Fehlern gesamt: Die Gesamtzahl von Anforderungen mit Fehlern, die vom Verbunddienst verarbeitet wurden. (Diese Metrik steht nur in AD FS für Windows Server 2012 R2 zur Verfügung.)

| Gruppieren nach | Bedeutung und Nutzen der Gruppierung |

|---|---|

| Fehlertyp | Zeigt die Anzahl von Fehlern basierend auf den vordefinierten Fehlertypen an. Diese Gruppierung ist nützlich, um die allgemeinen Arten von Fehlern zu verstehen.

|

| Server | Gruppiert die Fehler basierend auf dem Server. Diese Gruppierung ist nützlich, um die Fehlerverteilung auf die Server anzuzeigen. Eine ungleichmäßige Verteilung könnte darauf hinweisen, dass sich ein Server in fehlerhaftem Zustand befindet. |

| Netzwerkadresse | Gruppiert die Fehler basierend auf der Netzwerkadresse der Anforderungen (Intranet oder Extranet). Diese Gruppierung ist nützlich, um die Art der Anforderungen herauszufinden, für die Fehler auftreten. |

| Application | Gruppiert die Fehler basierend auf der Zielanwendung (vertrauende Seite). Mithilfe dieser Gruppierung können Sie anzeigen, für welche Zielanwendung die meisten Fehler auftreten. |

Metrik: Benutzeranzahl: Durchschnittliche Anzahl von eindeutigen Benutzern, die aktiv eine Authentifizierung mit AD FS durchführen

| Gruppieren nach | Bedeutung und Nutzen der Gruppierung |

|---|---|

| All | Mit dieser Metrik wird die durchschnittliche Anzahl von Benutzern bereitgestellt, die den Verbunddienst im ausgewählten Zeitraum verwendet haben. Die Benutzer werden nicht gruppiert. Die durchschnittliche Anzahl richtet sich nach dem ausgewählten Zeitraum. |

| Application | Gruppiert die durchschnittliche Anzahl von Benutzern basierend auf der Zielanwendung (vertrauende Seite). Über diese Gruppierung können Sie anzeigen, wie viele Benutzer welche Anwendung nutzen. |

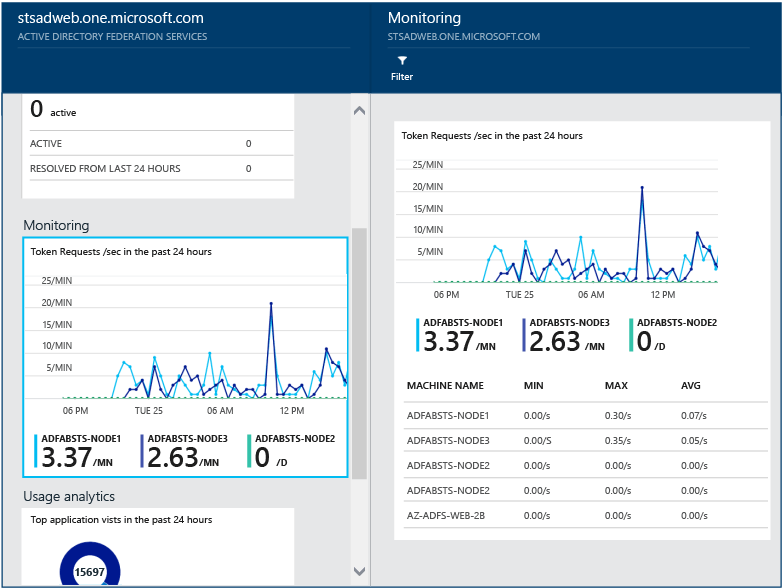

Leistungsüberwachung für AD FS

Die Microsoft Entra Connect Health-Leistungsüberwachung liefert Überwachungsinformationen zu verschiedenen Metriken. Wenn Sie das Kontrollkästchen aktivieren, wird ein neues Blatt mit ausführlichen Informationen zu den Metriken geöffnet.

Wenn Sie die Filteroption oben im Blatt auswählen, können Sie eine Filterung nach Server vornehmen, um Metriken zu einzelnen Servern anzuzeigen. Um Metriken zu ändern, klicken Sie mit der rechten Maustaste auf das Überwachungsdiagramm unterhalb des Überwachungsblatts und klicken dann auf „Diagramm bearbeiten“ (oder wählen Sie die Schaltfläche „Diagramm bearbeiten“). Auf dem dann geöffneten neuen Blatt können Sie in der Dropdownliste zusätzliche Metriken auswählen und einen Zeitbereich für die Anzeige von Leistungsdaten angeben.

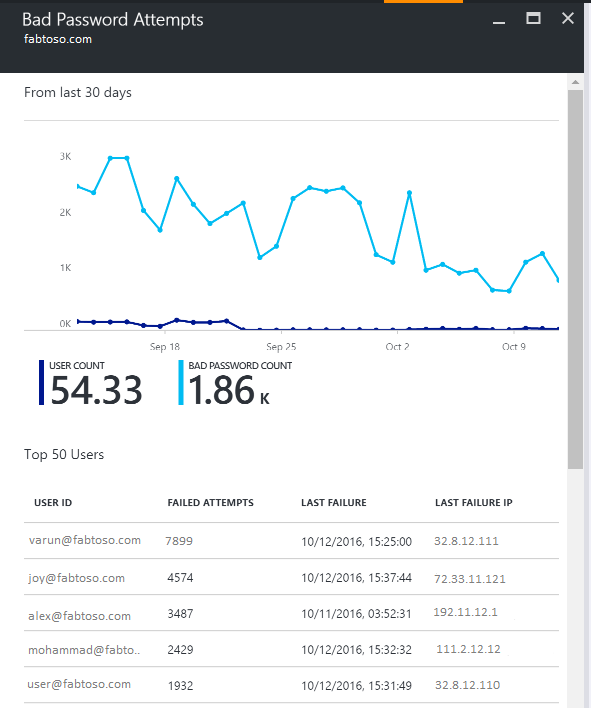

50 Benutzer mit den meisten fehlgeschlagenen Anmeldungen aufgrund eines falschen Benutzernamens/Kennworts

Einer der häufigsten Gründe für das Fehlschlagen von Authentifizierungsanforderungen bei einem AD FS-Server ist die Verwendung ungültiger Anmeldeinformationen, d. h. eines falschen Benutzernamens oder Kennworts. Dies passiert Benutzern normalerweise aufgrund von komplexen Kennwörtern, vergessenen Kennwörtern oder Schreibfehlern.

Es gibt jedoch weitere Gründe, die zu einer unerwartet hohen Anzahl von Anforderungen bei Ihren AD FS-Servern führen können, etwa von einer Anwendung zwischengespeicherte abgelaufene Benutzeranmeldeinformationen oder ein böswilliger Benutzer, der versucht, sich mit einer Reihe von bekannten Kennwörtern bei einem Konto anzumelden. Diese beiden Beispiele sind plausible Gründe für einen Anstieg der Anforderungsanzahl.

Microsoft Entra Connect Health für AD FS bietet einen Bericht über die 50 Benutzer*innen, bei denen Anmeldeversuche am häufigsten aufgrund ungültiger Benutzernamen oder Kennwörter nicht erfolgreich sind. Zur Erstellung dieses Berichts werden die von allen AD FS-Servern in den Farmen generierten Überwachungsereignisse verarbeitet.

In diesem Bericht können Sie ganz einfach auf die folgenden Informationen zugreifen:

- Gesamtanzahl fehlgeschlagener Anforderungen mit falschem Benutzernamen/Kennwort in den letzten 30 Tagen

- Durchschnittliche Anzahl von Benutzern pro Tag, bei denen die Anmeldung wegen eines ungültigen Benutzernamens/Kennworts fehlschlägt.

Wenn Sie auf diesen Bereich klicken, gelangen Sie zum Hauptberichtblatt, das zusätzliche Details enthält. Dieses Blatt enthält einen Graphen mit Trendinformationen zum Ermitteln einer Baseline für Anforderungen mit falschem Benutzernamen oder Kennwort. Außerdem wird die Liste mit den 50 Benutzern mit den meisten Fehlversuchen während der letzten Woche angegeben. Beachten Sie, dass die 50 Benutzer der letzten Woche zur Identifizierung von Spitzenwerten bei den fehlerhaften Kennwörtern beitragen können.

Der Graph zeigt die folgenden Informationen:

- Gesamtanzahl fehlgeschlagener Anmeldeversuche aufgrund eines ungültigen Benutzernamens/Kennworts pro Tag

- Gesamtanzahl eindeutiger Benutzer, bei denen die Anmeldung fehlgeschlagen ist, pro Tag.

- Client-IP-Adresse der letzten Anforderung

Der Bericht enthält die folgenden Informationen:

| Berichtselement | BESCHREIBUNG |

|---|---|

| Benutzer-ID | Die verwendete Benutzer-ID. Dies ist der Wert mit der Eingabe des Benutzers, also in einigen Fällen die Verwendung der falschen Benutzer-ID. |

| Fehlgeschlagene Anmeldeversuche | Die Gesamtanzahl fehlgeschlagener Anmeldeversuche für die jeweilige Benutzer-ID. Die Tabelle ist nach der höchsten Anzahl fehlgeschlagener Versuche in absteigender Reihenfolge sortiert. |

| Letzter Fehler | Zeigt den Zeitstempel des letzten Fehlers an. |

| Letzte Fehler-IP-Adresse | Zeigt die Client-IP-Adresse der letzten fehlerhaften Anforderung an. Sollten für diesen Wert mehrere IP-Adressen angezeigt werden, enthält er möglicherweise die Forward-Client-IP-Adresse sowie die IP-Adresse des letzten Anforderungsversuchs des Benutzers. |

Hinweis

Der Bericht wird automatisch alle zwölf Stunden mit den neuen gesammelten Informationen aktualisiert. Anmeldeversuche innerhalb der letzten 12 Stunden sind daher unter Umständen nicht im Bericht enthalten.