Microsoft Entra Connect: Entwurfskonzepte

Zweck dieses Dokuments ist eine Beschreibung der Bereiche, die beim Konfigurieren von Microsoft Entra Connect berücksichtigt werden müssen. Dieses Dokument enthält ausführliche Informationen zu bestimmten Aspekten, und diese Konzepte werden auch in anderen Dokumenten kurz beschrieben.

sourceAnchor

Das Attribut sourceAnchor ist definiert als Attribut, das während der Lebensdauer eines Objekts unveränderlich ist. Sie identifiziert ein Objekt eindeutig als dasselbe Objekt lokal und in Microsoft Entra ID. Das Attribut wird auch als immutableId bezeichnet, und die beiden Namen werden synonym verwendet.

„immutable“ (bzw „unveränderlich“) ist ein wichtiger Begriff in diesem Dokument. Da der Wert dieses Attributs nicht geändert werden kann, nachdem es festgelegt wurde, ist es wichtig, einen Entwurf auszuwählen, der Ihr Szenario unterstützt.

Das Attribut wird für die folgenden Szenarien verwendet:

- Wenn Sie einen neuen Synchronisierungsmodulserver erstellen oder nach einem Notfallwiederherstellungsszenario erneut erstellen, verknüpft dieses Attribut vorhandene Objekte in Microsoft Entra ID mit lokalen Objekten.

- Wenn Sie von einer ausschließlichen Cloudidentität zu einem synchronisierten Identitätsmodell wechseln, ermöglicht dieses Attribut die genaue Übereinstimmung vorhandener Objekte in Microsoft Entra ID mit lokalen Objekten.

- Bei Verwendung des Verbunds wird dieses Attribut zusammen mit userPrincipalName im Anspruch zur eindeutigen Identifizierung eines Benutzers verwendet.

In diesem Thema wird nur „sourceAnchor“ behandelt, da sich das Element auf Benutzer bezieht. Die gleichen Regeln gelten für alle Objekttypen, doch üblicherweise ist dieses Problem nur für Benutzer von besonderem Belang.

Auswählen eines guten Attributs sourceAnchor

Der Attributwert muss den folgenden Regeln entsprechen:

- Weniger als 60 Zeichen lang

- Zeichen, bei denen es sich nicht um a-z, A-Z oder 0-9 handelt, werden als drei Zeichen codiert und gezählt.

- Keine Sonderzeichen: \ ! # $ % & * + / = ? ^ ` { } | ~ <> ( ) ' ; : , [ ] " @ _

- Global eindeutig

- Zeichenfolge, Ganzzahl oder Binärzahl

- Sollte nicht auf Benutzernamen beruhen, da sich diese ändern können.

- Groß-/Kleinschreibung sollte nicht relevant sein, und Werte, die sich nach Groß-/Kleinschreibung unterscheiden, sollten vermieden werden.

- Sollte bei Erstellung des Objekts zugewiesen werden.

Ist das ausgewählte Attribut „sourceAnchor“ nicht vom Typ „Zeichenfolge“, unterzieht Microsoft Entra Connect den Wert des Attributs einem Base64Encode-Prozess, um sicherzustellen, dass keine Sonderzeichen angezeigt werden. Wenn Sie einen anderen Verbundserver als AD FS verwenden, stellen Sie sicher, dass Ihr Server auch in der Lage ist, das Attribut einem Base64Encode-Prozess zu unterziehen.

Beim Attribut „sourceAnchor“ wird die Groß-/Kleinschreibung berücksichtigt. Der Wert „JohnDoe“ ist nicht identisch mit „johndoe“. Sie sollten nicht zwei verschiedene Objekte besitzen, bei denen sich nur die Groß-/Kleinschreibung unterscheidet.

Wenn Sie eine einzige lokale Gesamtstruktur haben, sollten Sie das Attribut objectGUIDverwenden. Dieses Attribut wird auch bei der Verwendung von Expresseinstellungen in Microsoft Entra Connect und von DirSync verwendet.

Wenn Sie mehrere Gesamtstrukturen besitzen und keine Benutzer zwischen Gesamtstrukturen und Domänen verschieben, dann ist objectGUID ebenfalls ein ideales Attribut.

Wenn Sie Benutzer zwischen Gesamtstrukturen und Domänen verschieben, müssen Sie ein Attribut finden, das nicht geändert wird oder während des Verschiebevorgangs zusammen mit den Benutzern verschoben werden kann. Ein empfohlenes Verfahren ist die Einführung eines synthetischen Attributs. Ein Attribut, das etwas Ähnliches wie eine GUID enthält, wäre geeignet. Beim Erstellen des Objekts wird eine neue GUID erstellt und dem Benutzer zugewiesen. Im Synchronisierungsmodulserver kann eine benutzerdefinierte Synchronisierungsregel erstellt werden, um diesen Wert basierend auf objectGUID zu erstellen und das ausgewählte Attribut in AD DS zu aktualisieren. Wenn Sie das Objekt verschieben, stellen Sie sicher, dass Sie auch den Inhalt dieses Werts kopieren.

Eine weitere Lösung besteht darin, ein vorhandenes Attribut auszuwählen, von dem Sie wissen, dass es sich nicht ändert. Zu den häufig verwendeten Attributen zählt employeeID. Wenn Sie ein Attribut in Betracht ziehen, das Buchstaben enthält, stellen Sie sicher, dass keine Möglichkeit besteht, dass sich die Groß-/Kleinschreibung für den Wert des Attributs ändert. Ungünstige Attribute, die nicht verwendet werden sollten, sind Attribute mit dem Namen des Benutzers. Durch Hochzeit oder Scheidung könnte sich der Name ändern, und dies ist für dieses Attribut nicht zulässig. Dies ist auch ein Grund, warum Attribute wie userPrincipalName, mail und targetAddress im Installations-Assistenten von Microsoft Entra Connect nicht einmal ausgewählt werden können. Diese Attribute enthalten außerdem das @-Zeichen, das in „sourceAnchor“ nicht zulässig ist.

Ändern des Attributs sourceAnchor

Der Wert des Attributs „sourceAnchor“ kann nicht geändert werden, nachdem das Objekt in Microsoft Entra ID erstellt und die Identität synchronisiert wurde.

Aus diesem Grund gelten die folgenden Einschränkungen für Microsoft Entra Connect:

- Das Attribut sourceAnchor kann nur bei der Erstinstallation festgelegt werden. Diese Option ist schreibgeschützt, wenn Sie den Installations-Assistenten erneut ausführen. Wenn Sie diese Einstellung ändern müssen, müssen Sie deinstallieren und neu installieren.

- Wenn Sie einen anderen Microsoft Entra Connect-Server installieren, müssen Sie das gleiche Attribut „sourceAnchor“ wie zuvor auswählen. Wenn Sie zuvor bereits DirSync verwendet haben und zu Microsoft Entra Connect wechseln, müssen Sie objectGUID verwenden, da dieses Attribut von DirSync verwendet wird.

- Wenn der Wert für „sourceAnchor“ geändert wird, nachdem das Objekt nach Microsoft Entra ID exportiert wurde, meldet die Microsoft Entra Connect-Synchronisierung einen Fehler und lässt keine weiteren Änderungen am Objekt zu, bevor das Problem behoben und die Änderung von „sourceAnchor“ im Quellverzeichnis wieder rückgängig gemacht wurde.

Verwendung von „ms-DS-ConsistencyGuid“ in „sourceAnchor“

Standardmäßig verwendet Microsoft Entra Connect (Version 1.1.486.0 und älter) „objectGUID“ als „sourceAnchor“-Attribut. „objectGUID“ wird vom System generiert. Sie können den jeweiligen Wert nicht bei der Erstellung lokaler AD-Objekte festlegen. Wie im Abschnitt sourceAnchor erläutert, gibt es verschiedene Szenarien, in denen Sie den Wert von „sourceAnchor“ festlegen müssen. Wenn die Szenarien auf Sie zutreffen, müssen Sie ein konfigurierbares AD-Attribut (z.B. „ms-DS-ConsistencyGuid“) als „sourceAnchor“-Attribut verwenden.

Microsoft Entra Connect (Version 1.1.524.0 und höher) ermöglicht nun die Verwendung von „ms-DS-ConsistencyGuid“ als „sourceAnchor“-Attribut. Bei der Verwendung dieser Funktion konfiguriert Microsoft Entra Connect die Synchronisierungsregeln automatisch wie folgt:

„ms-DS-ConsistencyGuid“ wird als „sourceAnchor“-Attribut für Benutzerobjekte verwendet. „objectGUID“ wird für andere Objekttypen verwendet.

Für jedes lokale AD-Benutzerobjekt, dessen „ms-DS-ConsistencyGuid“-Attribut nicht aufgefüllt ist, schreibt Microsoft Entra Connect den zugehörigen Wert von „objectGUID“ in das Attribut „ms-DS-ConsistencyGuid“ im lokalen Active Directory zurück. Nachdem das Attribut „ms-DS-ConsistencyGuid“ aufgefüllt wurde, exportiert Microsoft Entra Connect das Objekt in Microsoft Entra ID.

Hinweis

Sobald ein lokales AD-Objekt in Microsoft Entra Connect importiert (d. h., in den AD-Connectorbereich importiert und in die Metaverse projiziert) wurde, können Sie den zugehörigen Wert von „sourceAnchor“ nicht mehr ändern. Um den Wert von „sourceAnchor“ für ein bestimmtes lokales AD-Objekt festzulegen, konfigurieren Sie das jeweilige „ms-DS-ConsistencyGuid“-Attribut, bevor es in Microsoft Entra Connect importiert wird.

Erforderliche Berechtigung

Damit diese Funktion verwendet werden kann, muss dem AD DS-Konto zum Synchronisieren mit dem lokalen Active Directory die Berechtigung zum Schreiben in das Attribut „ms-DS-ConsistencyGuid“ im lokalen Active Directory gewährt werden.

Vorgehensweise: Aktivieren der „ConsistencyGuid“-Funktion - Neuinstallation

Sie können die Verwendung von „ConsistencyGuid“ als „sourceAnchor“ bei der Neuinstallation aktivieren. In diesem Abschnitt werden die Express- und die benutzerdefinierte Installation ausführlich behandelt.

Hinweis

Nur neuere Versionen von Microsoft Entra Connect (1.1.524.0 und höher) unterstützen die Verwendung von „ConsistencyGuid“ als „sourceAnchor“ bei der Neuinstallation.

Gewusst wie: Aktivieren der Funktion „ConsistencyGuid“

Express-Installation

Bei der Installation von Microsoft Entra Connect mit dem Express-Modus legt der Microsoft Entra Connect-Assistent automatisch das am besten geeignete AD-Attribut fest, das mit folgender Logik als „sourceAnchor“-Attribut verwendet werden soll:

Zunächst fragt der Microsoft Entra Connect-Assistent Ihren Microsoft Entra-Mandanten ab, um das AD-Attribut abzurufen, das in der vorherigen Microsoft Entra Connect-Installation als „sourceAnchor“-Attribut verwendet wurde (falls vorhanden). Sind diese Informationen verfügbar, verwendet Microsoft Entra Connect dasselbe AD-Attribut.

Hinweis

Nur bei neueren Versionen von Microsoft Entra Connect (1.1.524.0 und höher) werden Informationen über das verwendete „sourceAnchor“-Attribut in Ihrem Microsoft Entra-Mandanten gespeichert. Bei ältere Versionen von Microsoft Entra Connect geschieht dies nicht.

Wenn keine Information zum verwendeten „sourceAnchor“-Attribut verfügbar ist, prüft der Assistent den Status des Attributs „ms-DS-ConsistencyGuid“ in Ihrem lokalen Active Directory. Wenn das Attribut in keinem Objekt im Verzeichnis konfiguriert ist, verwendet der Assistent „ms-DS-ConsistencyGuid“ als „sourceAnchor“-Attribut. Wenn das Attribut in einem oder in mehreren Objekten im Verzeichnis konfiguriert ist, folgert der Assistent daraus, dass das Attribut von anderen Anwendungen verwendet wird und nicht als sourceAnchor-Attribut infrage kommt.

In diesem Fall greift der Assistent auf „objectGUID“ als „sourceAnchor“-Attribut zurück.

Nachdem das Attribut „sourceAnchor“ festgelegt wurde, speichert der Assistent die Informationen in Ihrem Microsoft Entra-Mandanten. Die Informationen werden für eine spätere Installation von Microsoft Entra Connect verwendet.

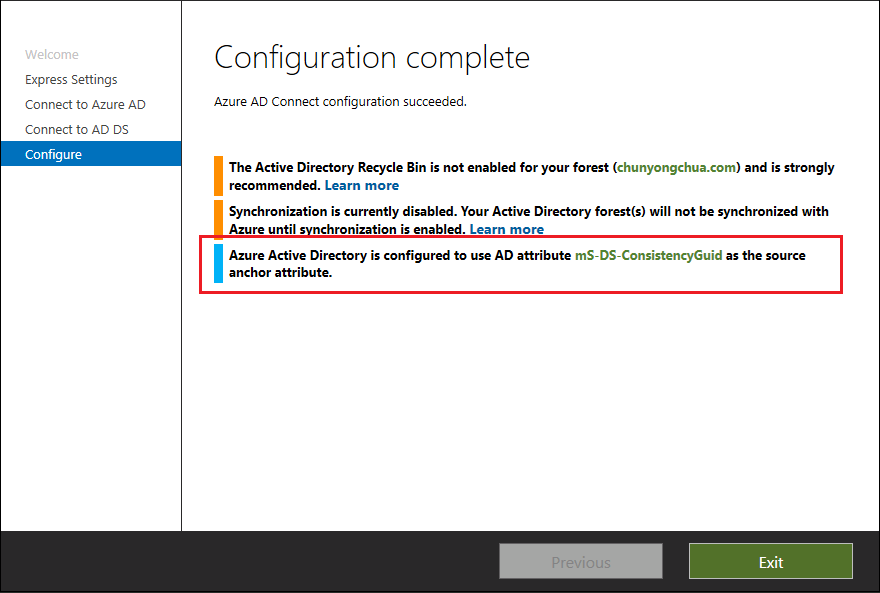

Nach Abschluss der Express-Installation informiert der Assistent Sie darüber, welches Attribut als Quellankerattribut ausgewählt wurde.

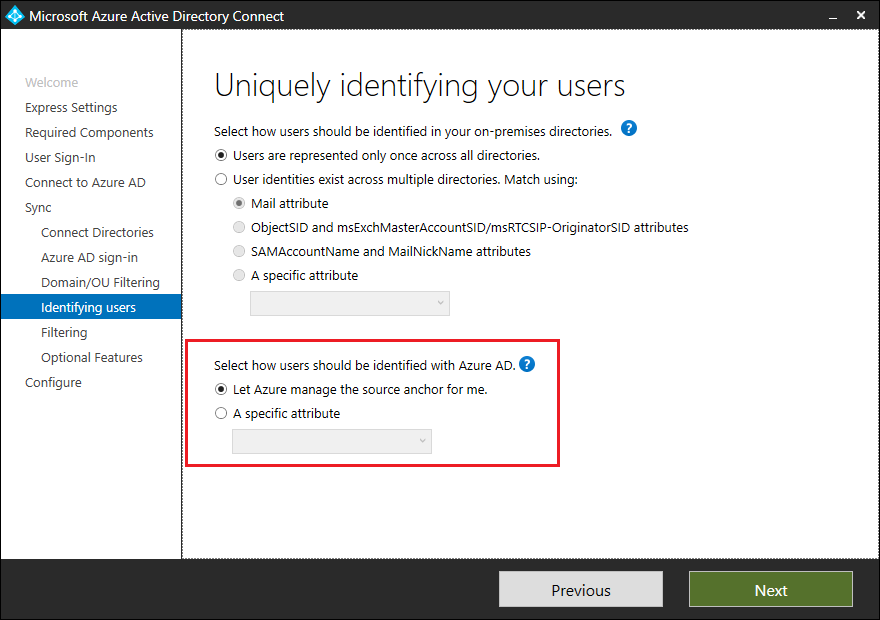

Benutzerdefinierte Installation

Wenn Sie Microsoft Entra Connect mit benutzerdefiniertem Modus installieren, bietet der Microsoft Entra Connect-Assistent bei der Konfiguration des „sourceAnchor“-Attributs zwei Optionen:

| Einstellung | Beschreibung |

|---|---|

| Microsoft Entra ID die Quellanker für mich verwalten lassen | Wählen Sie diese Option aus, wenn Microsoft Entra ID das Attribut für Sie auswählen soll. Wenn Sie diese Option auswählen, wendet der Microsoft Entra Connect-Assistent dieselbe Logik wie bei der Auswahl des Attributs „sourceAnchor“ bei der Express-Installation an. Ähnlich wie bei der Express-Installation informiert der Assistent Sie nach Abschluss der benutzerdefinierten Installation darüber, welches Attribut als Quellankerattribut ausgewählt wurde. |

| Ein bestimmtes Attribut | Wählen Sie diese Option aus, wenn Sie ein vorhandenes AD-Attribut als sourceAnchor-Attribut angeben möchten. |

Vorgehensweise Aktivieren der„ConsistencyGuid“-Funktion - vorhandene Bereitstellung

Haben Sie eine vorhandene Bereitstellung von Microsoft Entra Connect, die „objectGUID“ als das „SourceAnchor“-Attribut verwendet, können Sie es auf die Verwendung von „ConsistencyGuid“ umstellen.

Hinweis

Nur neuere Versionen von Microsoft Entra Connect (1.1.552.0 und höher) unterstützen den Wechsel von „ObjectGuid“ zu „ConsistencyGuid“ als „sourceAnchor“-Attribut.

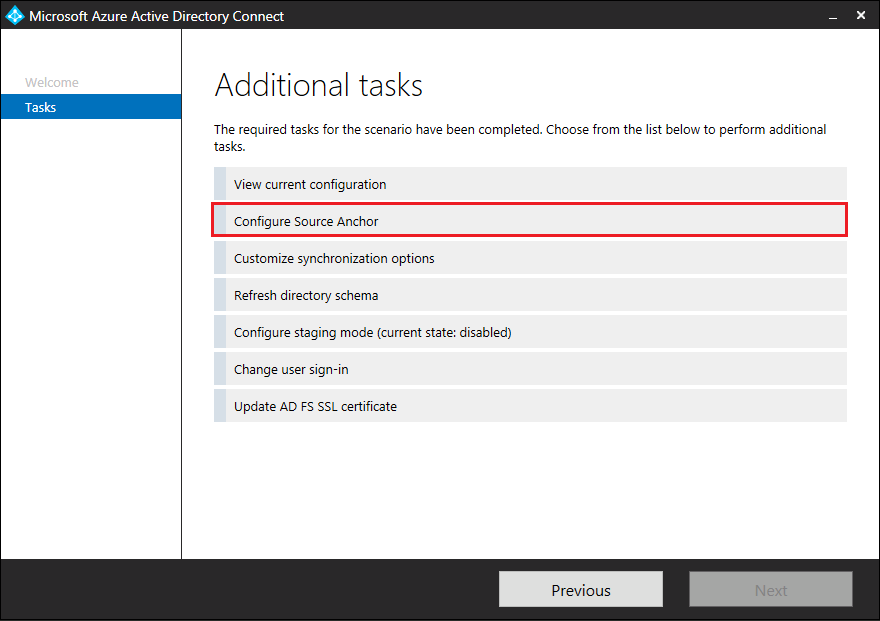

Von „objectGUID“ zu „ConsistencyGuid“ als „SourceAnchor“-Attribut wechseln:

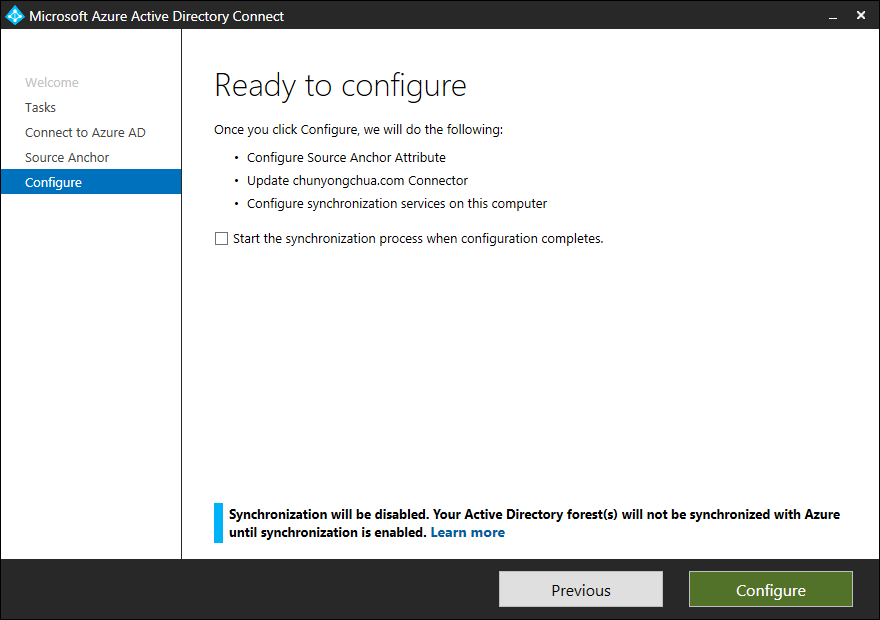

Starten Sie den Microsoft Entra Connect-Assistenten, und klicken Sie auf Konfigurieren, um zum Bildschirmbereich „Aufgaben“ zu gelangen.

Wählen Sie die Configure Source Anchor(Quellanker konfigurieren) Aufgabenoption, und klicken Sie auf Weiter.

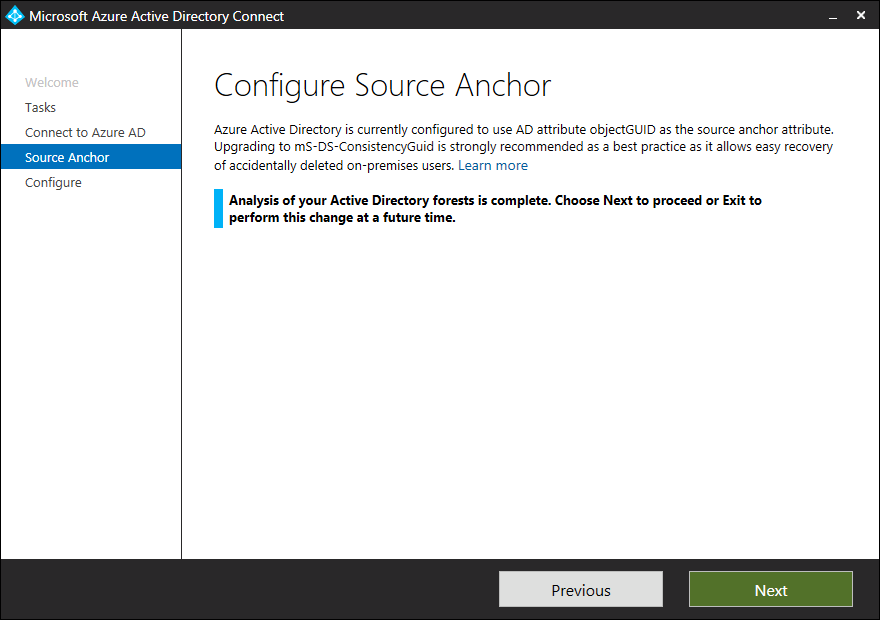

Geben Sie Ihre Microsoft Entra-Anmeldeinformationen ein, und klicken Sie auf Weiter.

Der Microsoft Entra Connect-Assistent überprüft den Status des Attributs „ms-DS-ConsistencyGuid“ in Ihrem lokalen Active Directory. Ist das Attribut nicht auf irgendein Objekt im Verzeichnis konfiguriert, geht Microsoft Entra Connect davon aus, dass zur Zeit keine andere Anwendung das Attribut nutzt und es daher sicher ist, dieses als „SourceAnchor“-Attribut zu verwenden. Klicken Sie auf zum Fortfahren auf Weiter.

Klicken Sie auf dem Ready to Configure (Bereit für die Konfiguration)-Bildschirm auf Konfigurieren, um die Konfigurationsänderung vorzunehmen.

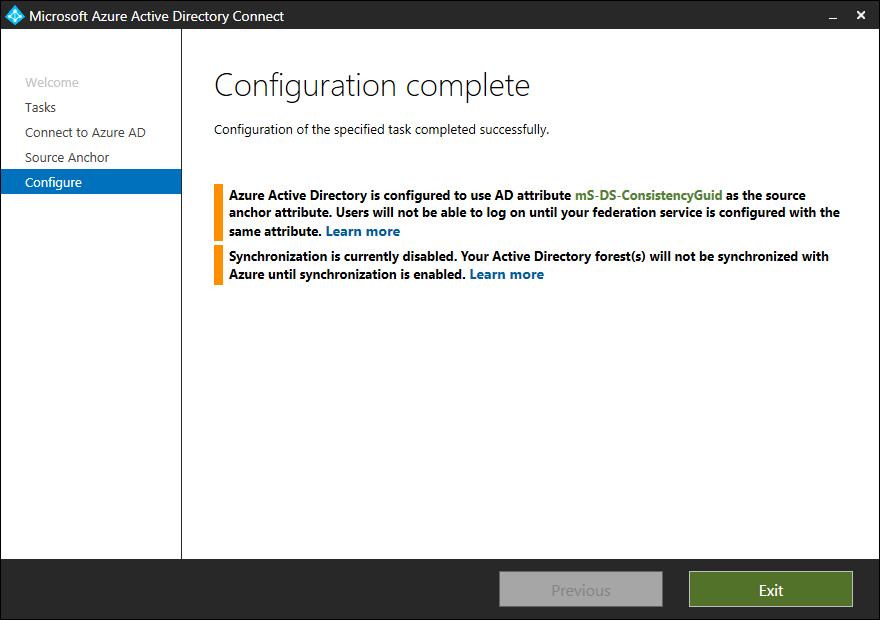

Nachdem die Konfiguration abgeschlossen ist, zeigt der Assistent an, dass „ms-DS-ConsistencyGuid“ jetzt als das „SourceAnchor“-Attribut verwendet wird.

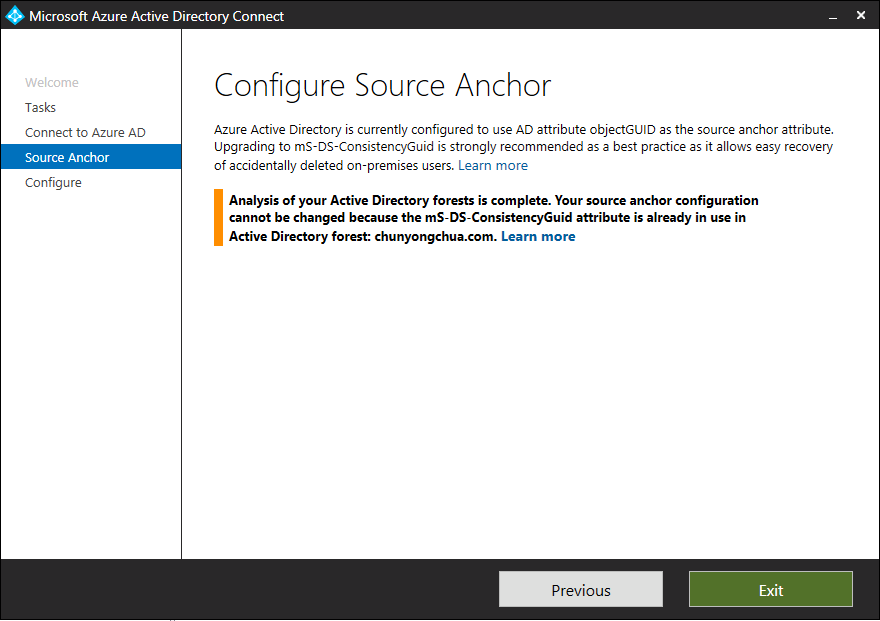

Ist das Attribut während der Analyse (Schritt 4) in einem oder in mehreren Objekten im Verzeichnis konfiguriert, schließt der Assistent daraus, dass das Attribut von einer anderen Anwendung verwendet wird, und gibt die in der nachfolgenden Abbildung dargestellte Fehlermeldung aus. Dieser Fehler kann auch auftreten, wenn Sie zuvor die Funktion „ConsistencyGuid“ auf Ihrem primären Microsoft Entra Connect-Server aktiviert haben und versuchen, dies auf Ihrem Stagingserver zu wiederholen.

Wenn Sie sicher sind, dass das Attribut nicht von anderen vorhandenen Anwendungen verwendet wird, können Sie die Fehlermeldung unterdrücken, indem Sie den Microsoft Entra Connect-Assistenten mit der Befehlszeilenoption /SkipLdapSearch neu starten. Führen Sie dazu an der Eingabeaufforderung den folgenden Befehl aus:

"c:\Program Files\Microsoft Azure Active Directory Connect\AzureADConnect.exe" /SkipLdapSearch

Auswirkungen auf die AD FS-Konfiguration oder Verbundkonfiguration eines Drittanbieters

Wenn Sie lokale AD FS-Bereitstellungen mit Microsoft Entra Connect verwalten, ändert Microsoft Entra Connect die Anspruchsregeln automatisch dahingehend, dass dasselbe AD-Attribut für „sourceAnchor“ verwendet wird. Dadurch wird sichergestellt, dass der von AD FS generierte Anspruch „ImmutableID“ den „sourceAnchor“-Werten entspricht, die nach Microsoft Entra ID exportiert werden.

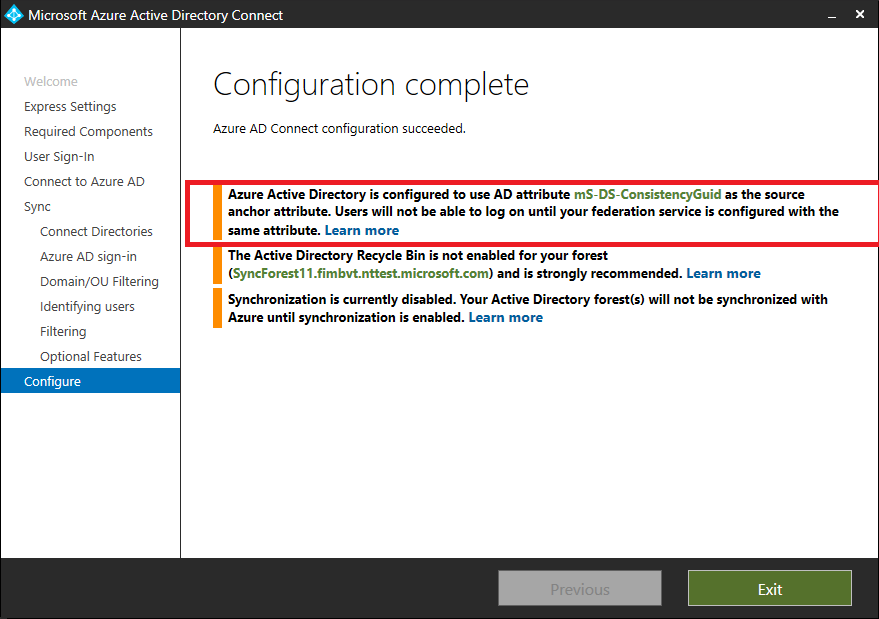

Wenn Sie AD FS außerhalb von Microsoft Entra Connect verwalten oder Drittanbieter-Verbundserver für die Authentifizierung verwenden, müssen Sie die Anspruchsregeln für den Anspruch „ImmutableID“ manuell aktualisieren, sodass er den nach Microsoft Entra ID exportierten Werten von „sourceAnchor“ entspricht. Dies wird im Abschnitt Ändern von AD FS-Anspruchsregeln des Artikels beschrieben. Nach Abschluss der Installation gibt der Assistent folgende Warnung aus:

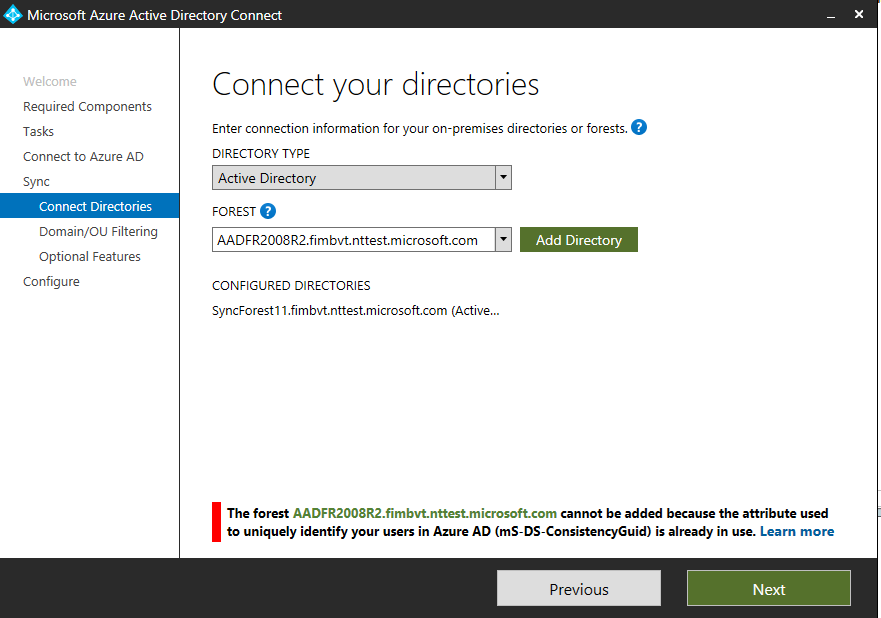

Hinzufügen von neuen Verzeichnissen zur vorhandenen Bereitstellung

Nehmen wir an, Sie haben Microsoft Entra Connect mit aktivierter ConsistencyGuid-Funktion bereitgestellt und möchten nun ein anderes Verzeichnis zur Bereitstellung hinzufügen. Wenn Sie versuchen, das Verzeichnis hinzuzufügen, überprüft der Microsoft Entra Connect-Assistent den Status des Attributs „ms-DS-ConsistencyGuid“ im Verzeichnis. Wenn das Attribut in einem oder in mehreren Objekten im Verzeichnis konfiguriert ist, folgert der Assistent daraus, dass das Attribut von anderen Anwendungen verwendet wird und gibt die in der nachfolgenden Abbildung dargestellte Fehlermeldung aus. Wenn Sie sicher sind, dass das Attribut nicht von vorhandenen Anwendungen verwendet wird, können Sie die Fehlermeldung unterdrücken, indem Sie den Microsoft Entra Connect-Assistenten mit der oben beschriebenen Befehlszeilenoption /SkipLdapSearch neu starten. Andernfalls müssen Sie sich an den Support wenden, um weitere Informationen zu erhalten.

Microsoft Entra-Anmeldung

Bei der Integration Ihres lokalen Verzeichnisses in Microsoft Entra ID ist es wichtig zu wissen, wie sich die Synchronisierungseinstellungen auf die Art und Weise auswirken, in der sich ein Benutzer authentifiziert. Microsoft Entra ID verwendet Benutzerprinzipalnamen (UPN), um den Benutzer zu authentifizieren. Wenn Sie jedoch Ihre Benutzer synchronisieren, müssen Sie das Attribut, das als Wert für „userPrincipalName“ verwendet werden soll, sehr sorgfältig auswählen.

Auswählen des Attributs für userPrincipalName

Bei Auswahl des Attributs, das den in Microsoft Entra ID zu verwendenden UPN-Wert bereitstellt, sollten Sie Folgendes sicherstellen:

- Die Attributwerte entsprechen der UPN-Syntax (RFC 822) und müssen somit im Format „Benutzername@Domäne“ vorliegen.

- Das Suffix in den Werten stimmt mit einer der überprüften benutzerdefinierten Domänen in Microsoft Entra ID überein.

In den Expresseinstellungen wird userPrincipalName für das Attribut angenommen. Falls das Attribut userPrincipalName nicht den Wert enthält, den Ihre Benutzer*innen zum Anmelden bei Microsoft Entra ID verwenden sollen, müssen Sie Benutzerdefinierte Installation wählen.

Hinweis

Als bewährte Methode wird empfohlen, dass das UPN-Präfix mehr als ein Zeichen enthält.

Benutzerdefinierter Domänenstatus und UPN

Sie müssen unbedingt sicherstellen, dass eine überprüfte Domäne für das UPN-Suffix existiert.

John ist ein Benutzer in contoso.com. John soll den lokalen UPN john@contoso.com für die Anmeldung bei Microsoft Entra ID verwenden, nachdem Sie die Benutzer*innen mit Ihrem Microsoft Entra-Verzeichnis „contoso.onmicrosoft.com“ synchronisiert haben. Zu diesem Zweck müssen Sie „contoso.com“ als benutzerdefinierte Domäne in Microsoft Entra ID hinzufügen und überprüfen, bevor Sie mit dem Synchronisieren der Benutzer beginnen können. Wenn das UPN-Suffix von John (beispielsweise „contoso.com“) mit keiner überprüften Domäne in Microsoft Entra ID übereinstimmt, ersetzt Microsoft Entra ID das UPN-Suffix durch „contoso.onmicrosoft.com“.

Nicht routingfähige lokale Domänen und UPN für Microsoft Entra ID

Einige Unternehmen verfügen über nicht routingfähige Domänen, z.B. „contoso.local“, oder einteilige Domänen, z.B. „contoso“. Sie können keine nicht routingfähige Domäne in Microsoft Entra ID überprüfen. Microsoft Entra Connect kann nur mit einer überprüften Domäne in Microsoft Entra ID synchronisiert werden. Wenn Sie ein Microsoft Entra-Verzeichnis erstellen, wird eine routingfähige Domäne erstellt, die zur Standarddomäne für Ihre Microsoft Entra-Instanz wird, z. B. „contoso.onmicrosoft.com“. Daher ist es notwendig, in einem solchen Szenario alle anderen routingfähigen Domänen zu überprüfen, wenn Sie Synchronisierungen nicht mit der standardmäßigen Domäne „onmicrosoft.com“ durchführen möchten.

Unter Hinzufügen eines benutzerdefinierten Domänennamens zu Microsoft Entra ID finden Sie weitere Informationen zum Hinzufügen und Überprüfen von Domänen.

Microsoft Entra Connect erkennt, ob dass die Ausführung in einer nicht routingfähigen Domänenumgebung erfolgt, und warnt Sie davor, mit den Expresseinstellungen fortzufahren. Wenn Sie sich in einer nicht routingfähigen Domäne befinden, ist es wahrscheinlich, dass auch der UPN der Benutzer nicht routingfähige Suffixe aufweist. Wenn Sie beispielsweise „contoso.local“ verwenden, empfiehlt Microsoft Entra Connect die Verwendung von benutzerdefinierten Einstellungen anstatt der Expresseinstellungen. Wenn Sie benutzerdefinierte Einstellungen verwenden, können Sie das Attribut angeben, das als UPN für die Anmeldung bei Microsoft Entra ID verwendet werden soll, nachdem die Benutzer*innen mit Microsoft Entra ID synchronisiert wurden.

Nächste Schritte

Weitere Informationen finden Sie unter Integrieren Ihrer lokalen Identitäten in Microsoft Entra ID.