Bereitstellen der App-Steuerung für bedingten Zugriff für benutzerdefinierte Apps mit Microsoft Entra ID

Zugriffs- und Sitzungssteuerelemente in Microsoft Defender for Cloud Apps können mit beliebigen Webanwendungen verwendet werden. In diesem Artikel wird beschrieben, wie Sie benutzerdefinierte Branchen-Apps, nicht empfohlene SaaS-Apps und lokale Apps, die über den Microsoft Entra-Anwendungsproxy mit Sitzungssteuerung gehostet werden, integrieren und bereitstellen. Es enthält Schritte zum Erstellen einer Microsoft Entra-Richtlinie für bedingten Zugriff, die App-Sitzungen an Defender for Cloud Apps weiterleitet. Zu anderen IdP-Lösungen, siehe Bereitstellen der App-Steuerung für bedingten Zugriff für benutzerdefinierte Apps mit einem anderen IdP als Microsoft

Eine Liste der Apps, die von Defender for Cloud Apps bereitgestellt werden, um sofort einsatzbereit zu arbeiten, finden Sie unter Schützen von Apps mit Defender for Cloud Apps– App-Steuerung für bedingten Zugriff.

Voraussetzungen

Bevor Sie den Onboardingprozess starten, müssen Sie Folgendes ausführen:

- Hinzufügen von Administratoren zur Onboarding-/Wartungsliste der Anwendung

- Überprüfen auf erforderliche Lizenzen

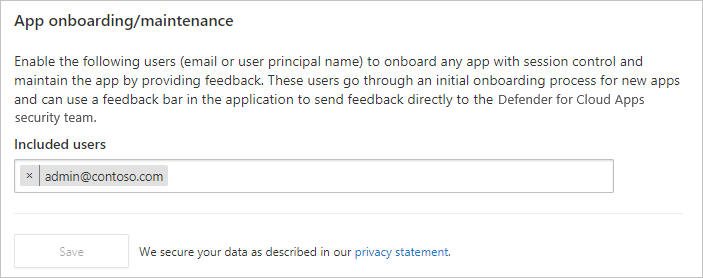

Hinzufügen von Administratoren zur Onboarding-/Wartungsliste der Anwendung

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

Wählen Sie unter App-Steuerung für bedingten Zugriff die Option App-Onboarding/Wartung aus.

Geben Sie den Benutzerprinzipalnamen oder die E-Mail-Adresse für die Benutzer ein, die die App integrieren möchten, und wählen Sie dann Speichern aus.

Überprüfen auf erforderliche Lizenzen

Ihre Organisation muss über die folgenden Lizenzen verfügen, um die App-Steuerung für bedingten Zugriff zu verwenden:

- Microsoft Entra ID P1 oder höher

- Microsoft Defender for Cloud Apps

Apps müssen mit Single Sign-On konfiguriert werden.

Apps müssen eines der folgenden Authentifizierungsprotokolle verwenden:

IdP Protokolle Microsoft Entra ID SAML 2.0- oder OpenID Connect

So stellen Sie eine beliebige App bereit

Um eine Anwendung zu integrieren, die von defender for Cloud Apps Conditional Access Control gesteuert wird, müssen Sie Folgendes ausführen:

- Microsoft Entra ID für die Arbeit mit Defender for Cloud Apps konfigurieren.

- Manuelles Hinzufügen einer nicht identifizierten App

Führen Sie die folgenden Schritte aus, um jede App so zu konfigurieren, dass sie von Der App-Steuerung des bedingten Zugriffs von Defender for Cloud Apps gesteuert wird.

Hinweis

Um die App-Steuerung für bedingten Zugriff für Microsoft Entra-Apps bereitzustellen, benötigen Sie eine gültige Lizenz für Microsoft Entra ID P1 oder höher sowie eine Defender for Cloud Apps-Lizenz.

Konfigurieren Sie Ihren Identitätsanbieter (IdP) für die Arbeit mit Microsoft Defender for Cloud Apps.

Hinweis

Wenn Sie eine Anwendung mit SSO in Microsoft Entra ID oder anderen Identitätsanbietern konfigurieren, ist ein Feld, das als optional aufgeführt werden kann, die Anmelde-URL-Einstellung. Beachten Sie, dass dieses Feld möglicherweise erforderlich ist, damit die App-Steuerung für bedingten Zugriff funktioniert.

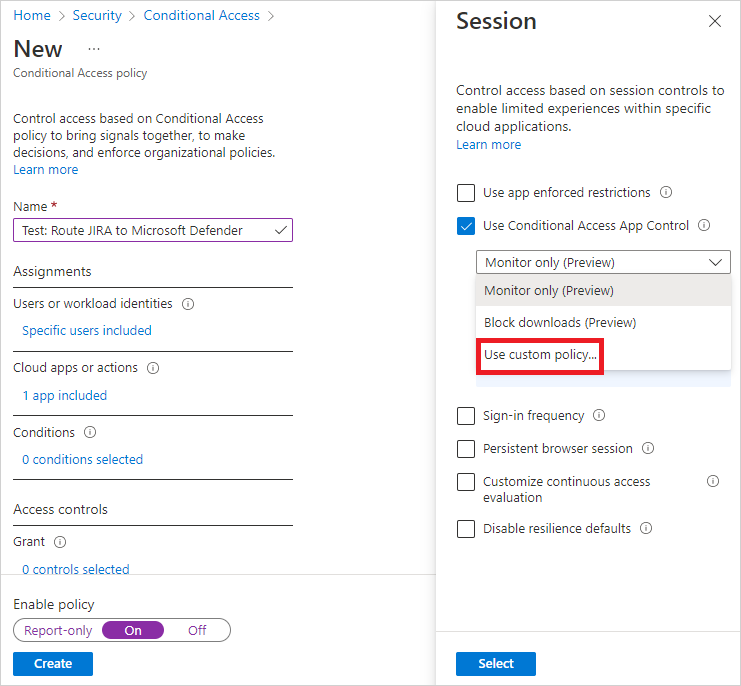

Suchen Sie in Microsoft Entra ID nach Sicherheit>Bedingter Zugriff.

Wählen Sie im Bereich Bedingter Zugriff oben auf der Symbolleiste Neue Richtlinie –>Neue Richtlinie erstellen aus.

Geben Sie im Bereich Neu im Textfeld Name den Richtliniennamen ein.

Wählen Sie unter Aufgaben Die Identitäten der Benutzer oder Workload, weisen Sie den Benutzern zu, die die App integrieren (anfängliche Anmeldung und Überprüfung), und wählen Sie dann Fertig aus.

Wählen Sie unter AufgabenCloud-Apps oder -Aktionen aus, weisen Sie die Apps zu, die Sie mit der App-Steuerung für bedingten Zugriff steuern möchten, und wählen Sie dann Fertig aus.

Wählen Sie unter Zugriffssteuerung die Option Sitzung aus, wählen Sie App-Steuerung für bedingten Zugriff verwenden aus, und wählen Sie eine integrierte Richtlinie (Downloads nur überwachen oder Downloads blockieren) oder benutzerdefinierte Richtlinie verwenden, um eine erweiterte Richtlinie in Defender for Cloud Apps festzulegen, und klicken Sie dann auf Auswählen.

Fügen Sie optional Bedingungen hinzu, und erteilen Sie bei Bedarf Steuerelemente.

Legen Sie Richtlinie aktivieren auf Ein fest, und wählen Sie Erstellen aus.

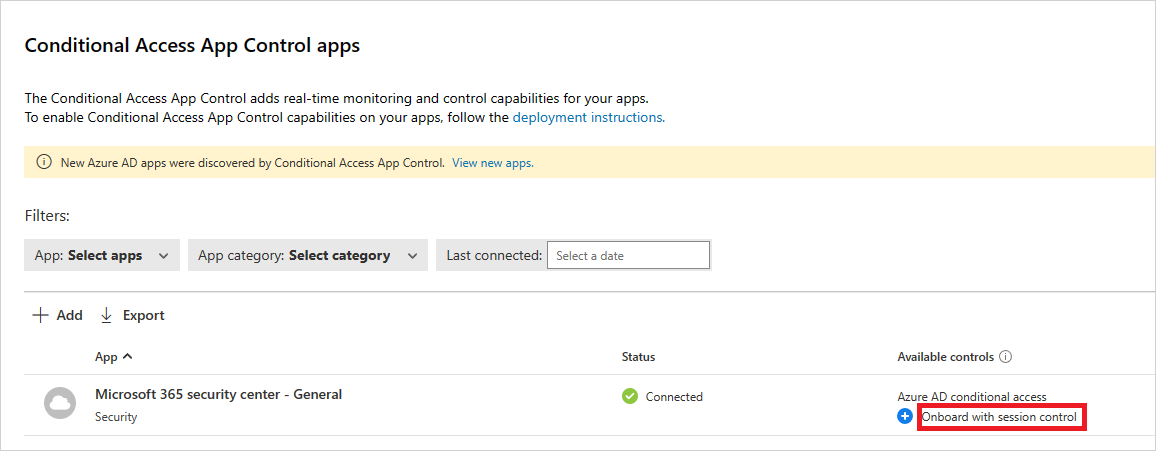

Anwendungen im App-Katalog werden automatisch in die Tabelle unter Verbundene Apps eingefügt. Melden Sie sich bei der Anwendung ab, wenn Sie eine aktive Sitzung haben, und melden Sie sich erneut an, damit die App erkannt werden kann. Überprüfen Sie, ob die App, die Sie bereitstellen möchten, erkannt wird, indem Sie dorthin navigieren.

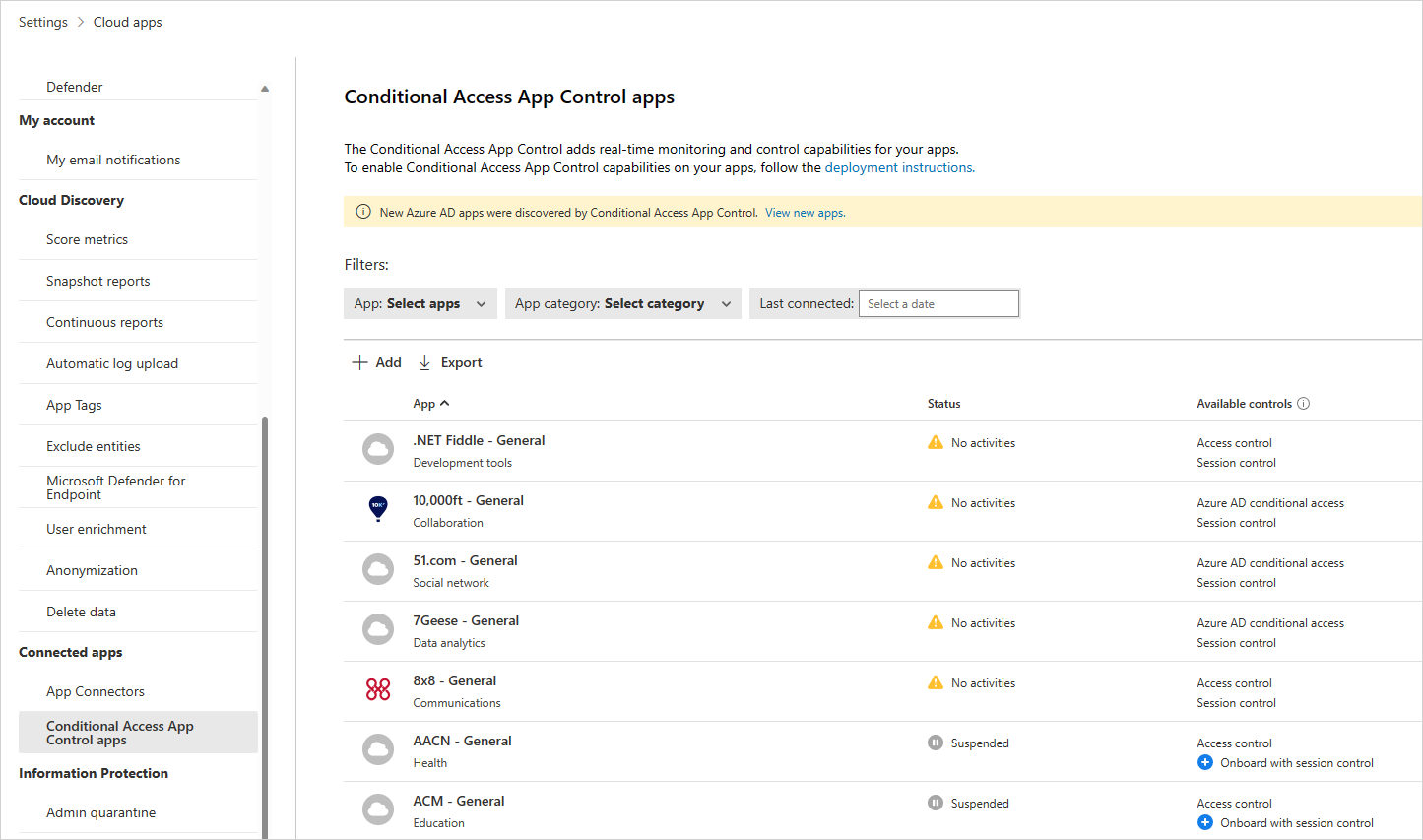

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

Wählen Sie unter Verbundene Apps die App-Steuerung für bedingten Zugriff aus, um auf eine Tabelle mit Anwendungen zuzugreifen, die mit Zugriffs- und Sitzungsrichtlinien konfiguriert werden können.

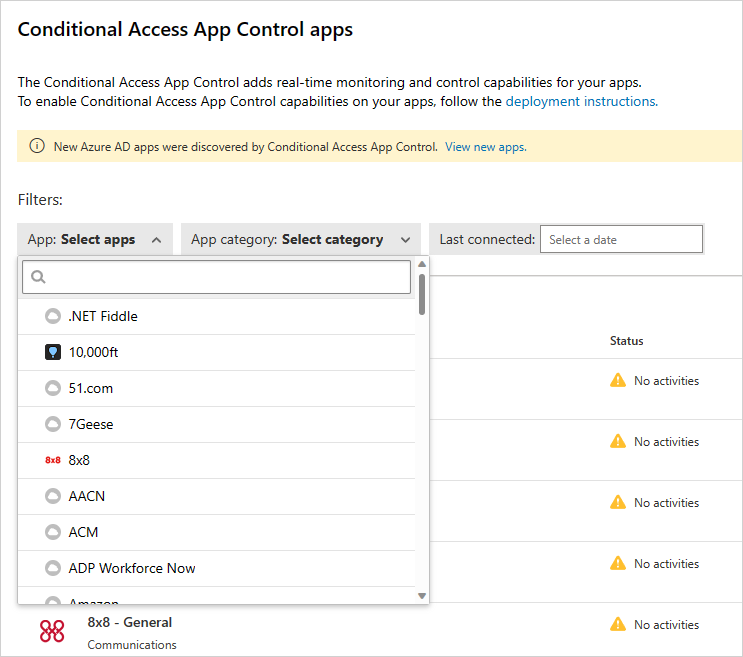

Wählen Sie das Dropdownmenü Apps auswählen … aus, um nach der App zu filtern und zu suchen, die Sie bereitstellen möchten.

Wenn die App dort nicht angezeigt wird, müssen Sie sie manuell hinzufügen.

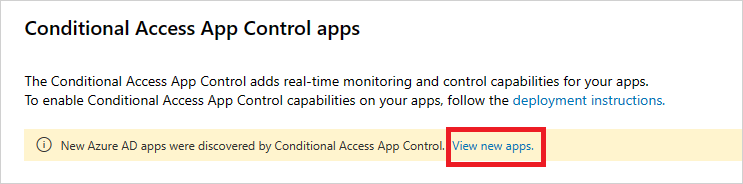

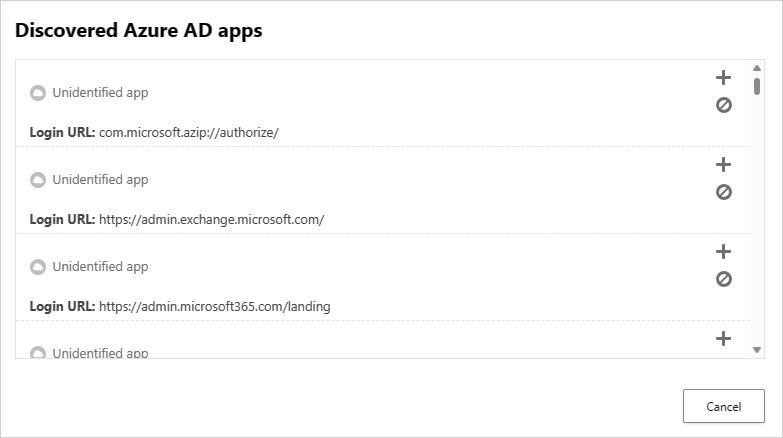

Manuelles Hinzufügen einer nicht identifizierten App

Wählen Sie im Banner Neue Apps anzeigen aus.

Wählen Sie in der Liste der neuen Apps für jede App, die Sie integrieren, das + Zeichen aus und wählen Sie dann Hinzufügen aus.

Hinweis

Wenn eine App nicht im Defender for Cloud Apps-Appkatalog erscheint, finden Sie sie und die jeweilige Anmelde-URL im Dialogfeld unter „Nicht identifizierte Apps“. Wenn Sie für diese Apps auf das +-Zeichen klicken, können Sie die App als benutzerdefinierte App integrieren.

Wenn Sie einer App die richtigen Domänen zuordnen, kann Defender for Cloud Apps Richtlinien und Überwachungsaktivitäten durchsetzen.

Wenn Sie z. B. eine Richtlinie konfiguriert haben, die das Herunterladen von Dateien für eine zugeordnete Domäne blockiert, werden Dateidownloads von dieser App aus dieser Domäne blockiert. Dateidownloads der App werden jedoch nicht blockiert, wenn die Domäne nicht der App zugeordnet ist, auch wird die Aktion im Aktivitätsprotokoll nicht überwacht.

Hinweis

Defender for Cloud Apps fügt weiterhin ein Suffix zu Domänen hinzu, die der App nicht zugeordnet sind, um ein nahtloses Benutzererlebnis sicherzustellen.

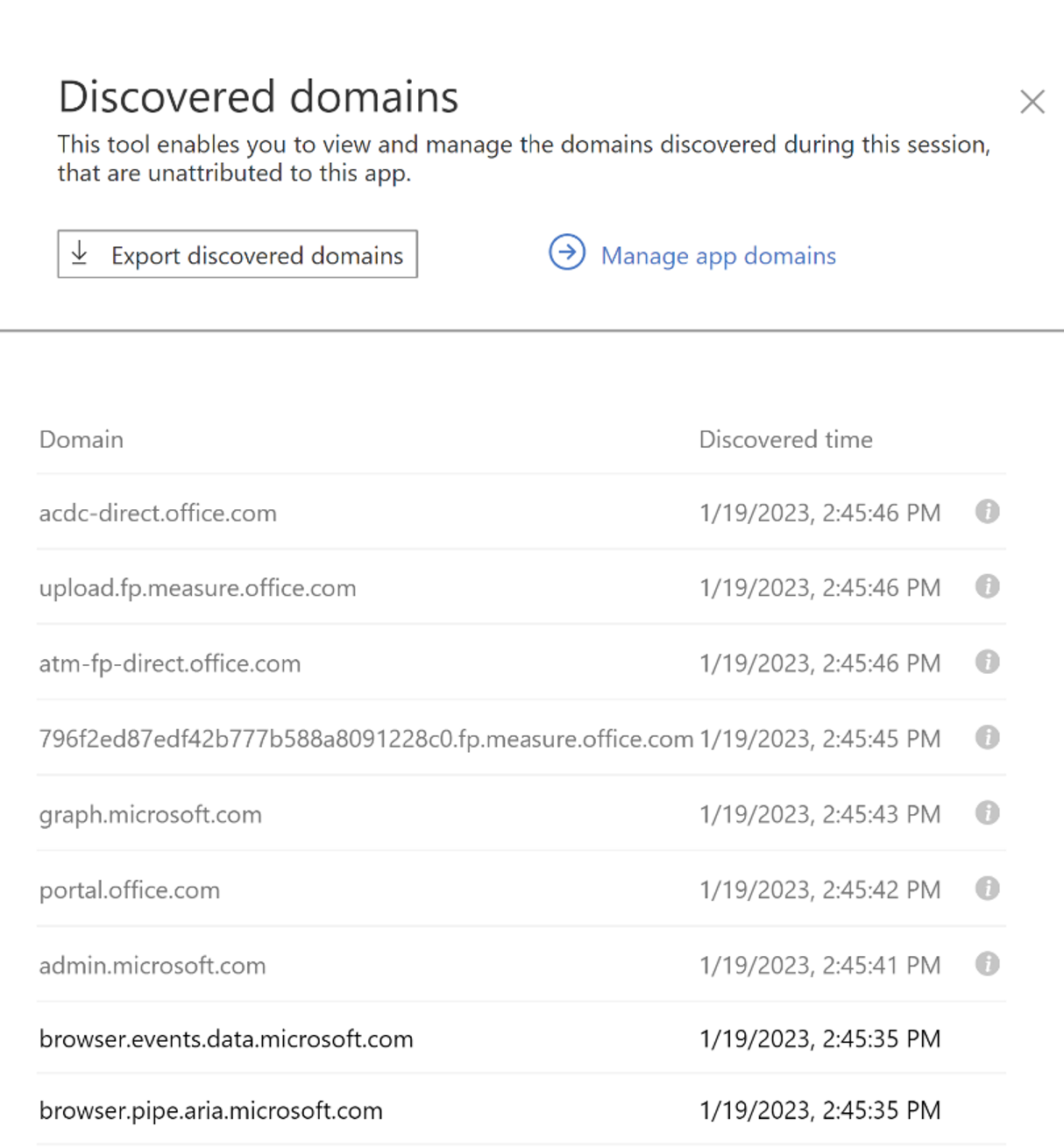

Wählen Sie in der App auf der Verwaltungssymbolleiste von Defender for Cloud Apps die Option Ermittelte Domänen aus.

Hinweis

Die Admin-Symbolleiste ist nur für Benutzer sichtbar, die für Onboarding- oder Wartungsanwendungen berechtigt sind.

Notieren Sie sich im Bereich „Ermittelte Domänen“ die Domänennamen oder exportieren Sie die Liste als CSV-Datei.

Hinweis

Der Bereich zeigt eine Liste der ermittelten Domänen an, die der App nicht zugeordnet sind. Die Domänennamen sind vollqualifiziert.

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff.

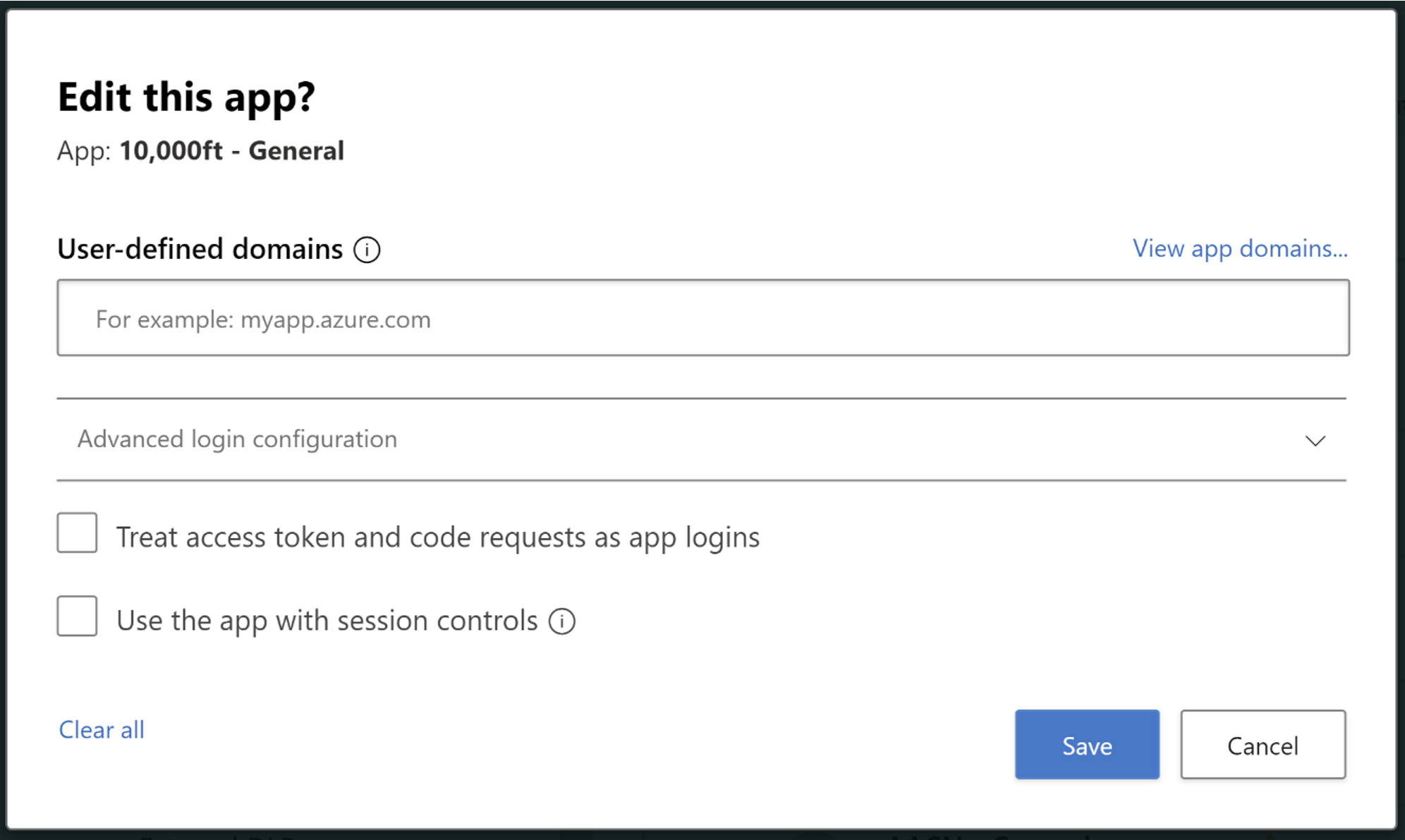

Wählen Sie in der Liste der Apps in der Zeile, in der die App, die Sie bereitstellen möchten, angezeigt wird, die drei Punkte am Ende der Zeile und wählen Sie dann App bearbeiten.

Tipp

Um die Liste der in der App konfigurierten Domänen anzuzeigen, wählen Sie App-Domänen anzeigen.

Benutzerdefinierte Domänen: Domänen, die der Anwendung zugeordnet sind. Navigieren Sie zu der Anwendung und verwenden Sie die Admin-Symbolleiste, um die mit der Anwendung verbundenen Domänen zu identifizieren und festzustellen, ob eine davon fehlt. Beachten Sie, dass eine fehlende Domäne dazu führen kann, dass die geschützte Anwendung nicht ordnungsgemäß gerendert wird.

Behandeln Sie Zugriffstoken als Anmeldeanforderungen: Einige Anwendungen verwenden Zugriffstoken und Codeanforderungen als App-Anmeldungen. Dies ermöglicht die Behandlung von Zugriffstoken- und Codeanforderungen als Anmeldungen beim Onboarding von Apps für den Zugriff auf und Sitzungssteuerelemente, damit die Anwendung ordnungsgemäß gerendert werden kann. Stellen Sie beim Onboarding der Anwendung immer sicher, dass dies angekreuzt ist.

Verwenden Sie die App mit Sitzungssteuerelementen: Damit diese App mit Sitzungssteuerelementen verwendet oder nicht verwendet werden kann. Stellen Sie beim Onboarding der Anwendung immer sicher, dass dies angekreuzt ist.

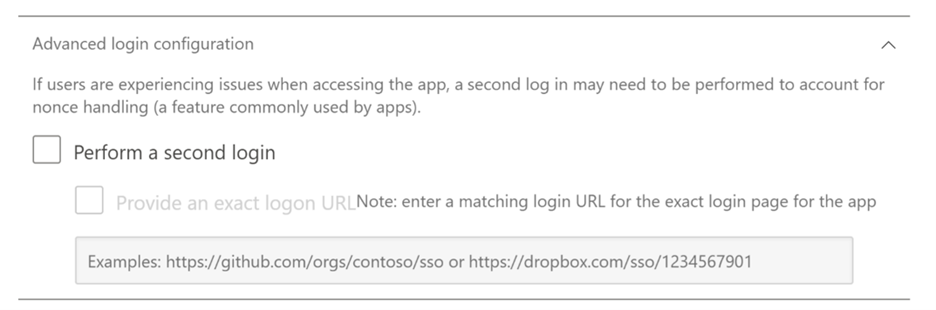

Führen Sie eine zweite Anmeldung durch: Wenn die Anwendung eine Nonce verwendet, wird eine zweite Anmeldung benötigt, um die Nonce-Behandlung zu berücksichtigen. Die Nonce- oder second-Anmeldung wird von Anwendungen verwendet, um sicherzustellen, dass das Anmeldetoken, das der IdP für den Benutzer erstellt, nur einmal verwendet werden kann und nicht von einer anderen Person gestohlen und wiederverwendet werden kann. Die Nonce wird vom Dienstanbieter überprüft, um dem zu entsprechen, was er erwartet hat, und nicht etwas, das er kürzlich verwendet hat, was auf einen Replay-Angriff hindeuten könnte. Wenn dies ausgewählt wird, stellen wir sicher, dass eine zweite Anmeldung aus einer suffixierten Sitzung ausgelöst wird, wodurch eine erfolgreiche Anmeldung sichergestellt wird. Um eine bessere Leistung zu erzielen, sollte dies aktiviert sein.

Geben Sie in benutzerdefinierten Domänen alle Domänen ein, die Sie dieser App zuordnen möchten, und wählen Sie dann Speichern aus.

Hinweis

Sie können das *-Platzhalterzeichen als Platzhalter für jedes Zeichen verwenden. Wenn Sie Domänen hinzufügen, entscheiden Sie, ob Sie bestimmte Domänen (

sub1.contoso.com,sub2.contoso.com) oder mehrere Domänen (*.contoso.com) hinzufügen möchten. Dies wird nur für bestimmte Domänen () und nicht für Top-Level-Domänen (*.contoso.com*.com) unterstützt.Wiederholen Sie die folgenden Schritte, um die selbstsignierten Stammzertifikate der aktuellen Zertifizierungsstelle und der nächsten Zertifizierungsstelle zu installieren.

- Wählen Sie das Zertifikat aus.

- Wählen Sie Öffnen und wenn Sie dazu aufgefordert werden, erneut Öffnen aus.

- Wählen Sie Fertigstellen, um das Zertifikat zu installieren.

- Wählen Sie entweder den aktuellen Benutzer oder den lokalen Computer aus.

- Wählen Sie Alle Zertifikate in folgendem Speicher speichern und dann Durchsuchen aus.

- Wählen Sie Vertrauenswürdige Stammzertifizierungsstellen als Zielordner aus und klicken Sie auf OK.

- Klicken Sie auf Fertigstellen.

Hinweis

Damit die Zertifikate erkannt werden, nachdem Sie das Zertifikat installiert haben, müssen Sie den Browser neu starten und zur gleichen Seite wechseln.

Wählen Sie Weiter aus.

Überprüfen Sie, ob die Anwendung in der Tabelle verfügbar ist.

Um zu überprüfen, ob die Anwendung geschützt ist, führen Sie zunächst entweder eine endgültige Abmeldung bei den mit der Anwendung verknüpften Browsern durch oder öffnen Sie einen neuen Browser im Inkognito-Modus.

Öffnen Sie die Anwendung, und führen Sie die folgenden Prüfungen aus:

- Überprüfen Sie, ob das Sperrsymbol

in Ihrem Browser angezeigt wird, oder überprüfen Sie bei einem anderen Browser als Microsoft Edge, ob Ihre App-URL das

in Ihrem Browser angezeigt wird, oder überprüfen Sie bei einem anderen Browser als Microsoft Edge, ob Ihre App-URL das .mcas-Suffix enthält. Weitere Informationen finden Sie unter Browserinterner Schutz mit Microsoft Edge for Business (Vorschauversion). - Besuchen Sie alle Seiten innerhalb der App, die Teil des Arbeitsprozesses eines Benutzers sind, und überprüfen Sie, ob die Seiten ordnungsgemäß gerendert werden.

- Stellen Sie sicher, dass das Verhalten und die Funktionalität der App nicht beeinträchtigt werden, indem Sie allgemeine Aktionen wie das Herunterladen und Hochladen von Dateien ausführen.

- Überprüfen Sie die Liste der Domänen, die der App zugeordnet sind.

Wenn Fehler oder Probleme auftreten, verwenden Sie die Administratorsymbolleiste, um Ressourcen wie .har Dateien und aufgezeichnete Sitzungen für die Einreichung eines Supporttickets zu sammeln.

Sobald Sie bereit sind, die App für die Verwendung in der Produktionsumgebung Ihrer Organisation zu aktivieren, führen Sie die folgenden Schritte aus.

- Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud Apps aus.

- Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff.

- Wählen Sie in der Liste der Apps in der Zeile, in der die App, die Sie bereitstellen möchten, angezeigt wird, die drei Punkte am Ende der Zeile und wählen Sie dann App bearbeiten.

- Wählen Sie App mit Sitzungssteuerung verwenden und dann Speichern aus.

- Wählen Sie in der Microsoft Entra-ID unter Sicherheit die Option Bedingter Zugriff aus.

- Aktualisieren Sie die richtlinie, die Sie zuvor erstellt haben, um die relevanten Benutzer, Gruppen und Steuerelemente einzuschließen, die Sie benötigen.

- Wechseln Sie unter Sitzung>App-Steuerung für bedingten Zugriff verwenden, wenn Sie Benutzerdefinierte Richtlinie verwenden ausgewählt haben, zu Defender for Cloud Apps, und erstellen Sie eine entsprechende Sitzungsrichtlinie. Weitere Informationen finden Sie unter Sitzungsrichtlinien.

Nächste Schritte

Siehe auch

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.