Problembehandlung füri Zugriffs- und Sitzungssteuerung für Adminbenutzer

Dieser Artikel enthält Microsoft Defender for Cloud Apps-Administratoren mit Anleitungen zur Untersuchung und Behebung allgemeiner Zugriffs- und Sitzungssteuerungsprobleme, die Administratoren erleben.

Hinweis

Jede Problembehandlung im Zusammenhang mit Proxyfunktionen ist nur für Sitzungen relevant, die nicht für den browserinternen Schutz mit Microsoft Edge konfiguriert sind.

Überprüfen der Mindestanforderungen

Bevor Sie mit der Problembehandlung beginnen, stellen Sie sicher, dass Ihre Umgebung die folgenden allgemeinen Mindestanforderungen für Zugriffs- und Sitzungssteuerelemente erfüllt.

| Anforderung | Beschreibung |

|---|---|

| Lizenzierung | Stellen Sie sicher, dass Sie über eine gültige Lizenz für Microsoft Defender for Cloud Apps verfügen. |

| Single Sign-On (SSO) | Apps müssen mit einer der unterstützten SSO-Lösungen konfiguriert werden: – Microsoft Entra-ID mit SAML 2.0 oder OpenID Connect 2.0 - Nicht von Microsoft stammende IdP mit SAML 2.0 |

| Browserunterstützung | Sitzungssteuerelemente sind für browserbasierte Sitzungen in den neuesten Versionen der folgenden Browser verfügbar: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Auch für den browserinternen Schutz für Microsoft Edge gelten besondere Anforderungen, einschließlich der Anforderungen des mit seinem Arbeitsprofil angemeldeten Benutzers. Weitere Informationen finden Sie unter Anforderungen für browserinternen Schutz. |

| Ausfallzeit | Mit Defender for Cloud Apps können Sie das Standardverhalten definieren, das angewendet werden soll, wenn eine Dienstunterbrechung auftritt, z. B. eine Komponente, die nicht ordnungsgemäß funktioniert. Sie können festlegen, dass Benutzer verhindern (blockieren) oder umgehen (zulassen), dass Benutzer Aktionen für potenziell vertrauliche Inhalte ausführen, wenn die normalen Richtliniensteuerelemente nicht erzwungen werden können. Um das Standardverhalten während der Systemausfallzeit zu konfigurieren, gehen Sie in Microsoft Defender XDR zu Einstellungen>Zugriffsbedingte Access-App>Standardverhalten>zulassen oder blockieren des Zugriffs. |

Anforderungen für browserinternen Schutz

Wenn Sie einen browserinternen Schutz mit Microsoft Edge verwenden und weiterhin von einem Reverseproxy unterstützt werden, stellen Sie sicher, dass Sie die folgenden zusätzlichen Anforderungen erfüllen:

Das Feature ist in Ihren Defender XDR-Einstellungen aktiviert. Weitere Informationen finden Sie unter Einstellungen für browserinternen Schutz konfigurieren.

Alle Richtlinien, durch die der Benutzer abgedeckt ist, werden für Microsoft Edge for Business unterstützt. Wenn einem Benutzer eine andere Richtlinie bereitgestellt wird, die nicht von Microsoft Edge for Business unterstützt wird, wird diese immer vom Reverseproxy bereitgestellt. Weitere Informationen finden Sie unter Anforderungen für browserinternen Schutz.

Sie verwenden eine unterstützte Plattform, einschließlich eines unterstützten Betriebssystems, einer Identitätsplattform und einer Edge-Version. Weitere Informationen finden Sie unter Anforderungen für browserinternen Schutz.

Referenz zur Problembehandlung für Administratoren

Verwenden Sie die folgende Tabelle, um das Problem zu finden, das Sie beheben möchten:

Probleme mit dem Netzwerkzustand

Häufige Probleme mit Netzwerk, die auftreten können, sind:

Netzwerkfehler beim Navigieren zu einer Browserseite

Wenn Sie zum ersten Mal Defender for Cloud Apps-Zugriffs- und Sitzungssteuerelemente für eine App einrichten, können häufige Netzwerkfehler auftreten: Diese Website ist nicht sicher und es gibt keine Internetverbindung. Diese Meldungen können auf einen allgemeinen Netzwerkkonfigurationsfehler hinweisen.

Empfohlene Schritte

Konfigurieren Sie Ihre Firewall so, dass sie mit Defender for Cloud Apps mit den für Ihre Umgebung relevanten Azure-IP-Adressen und DNS-Namen arbeitet.

- Fügen Sie ausgehenden Port 443 für die folgenden IP-Adressen und DNS-Namen für Ihr Defender for Cloud Apps-Rechenzentrum hinzu.

- Starten Sie Ihr Gerät und Ihre Browsersitzung neu

- Stellen Sie sicher, dass die Anmeldung wie erwartet funktioniert:

Aktivieren Sie TLS 1.2 in den Internetoptionen Ihres Browsers. Beispiel:

Browser Schritte Microsoft Internet Explorer 1. Öffnen Sie Internet Explorer

2. Wählen Sie die Registerkarte Extras>Internetoptionen>Erweitert aus

3. Wählen Sie unter SicherheitTLS 1.2 aus

4. Klicken Sie auf Anwenden und dann auf OK

5. Starten Sie Ihren Browser neu, und stellen Sie sicher, dass Sie auf die App zugreifen könnenMicrosoft Edge Chromium 1. Öffnen Sie die Suche über die Taskleiste, und suchen Sie nach „Internetoptionen“

2. Wählen Sie Internetoptionenaus

3. Wählen Sie unter SicherheitTLS 1.2 aus

4. Klicken Sie auf Anwenden und dann auf OK

5. Starten Sie Ihren Browser neu, und stellen Sie sicher, dass Sie auf die App zugreifen könnenGoogle Chrome 1. Öffnen Sie Google Chrome

2. Wählen Sie oben rechts weitere (3 vertikale Punkte) >Einstellungen

3. Wählen Sie unten Erweitert

4. Wählen Sie unter System die Option Proxyeinstellungen öffnen aus

5. Wählen Sie auf der RegisterkarteErweitert unter SicherheitTLS 1.2 aus

6. Wählen Sie OK

7. Starten Sie Ihren Browser neu, und stellen Sie sicher, dass Sie auf die App zugreifen könnenMozilla Firefox 1. Öffnen Sie Mozilla Firefox

2. Suchen Sie in der Adressleiste nach „about:config“

3. Suchen Sie im Suchfeld nach „TLS“

4. Doppelklicken Sie auf den Eintrag für security.tls.version.min

5. Legen Sie den Integer-Wert auf 3 fest, um TLS 1.2 als mindesterforderliche Version zu erzwingen

6. Aktivieren Sie Speichern (Häkchen rechts neben dem Wertfeld)

7. Starten Sie Ihren Browser neu, und stellen Sie sicher, dass Sie auf die App zugreifen könnenSafari Wenn Sie Safari, Version 7 oder höher, verwenden, wird TLS 1.2 automatisch aktiviert

Defender for Cloud Apps verwendet TLS-Protokolle (Transport Layer Security) 1.2+, um eine erstklassige Verschlüsselung bereitzustellen:

- Native Client-Apps und Browser, die TLS 1.2+ nicht unterstützen, sind nicht zugänglich, wenn sie mit Sitzungssteuerung konfiguriert sind.

- SaaS-Apps, die TLS 1.1 oder niedriger verwenden, werden im Browser als TLS 1.2+ angezeigt, wenn sie mit Defender for Cloud Apps konfiguriert sind.

Tipp

Während Sitzungssteuerelemente für die Arbeit mit jedem Browser auf jeder wichtigen Plattform auf jedem Betriebssystem entwickelt werden, unterstützen wir die neuesten Versionen von Microsoft Edge, Google Chrome, Mozilla Firefox oder Apple Safari. Möglicherweise möchten Sie den Zugriff speziell auf Mobile- oder Desktop-Apps blockieren oder zulassen.

Langsame Anmeldungen

Proxyverkettung und Nonce-Handling sind einige der häufig auftretenden Probleme, die zu einer langsamen Anmeldeleistung führen können.

Empfohlene Schritte

Konfigurieren Sie Ihre Umgebung, um alle Faktoren zu entfernen, die während der Anmeldung zu Langsamkeit führen können. Beispielsweise können Firewalls oder Weiterleitungsproxykette konfiguriert sein, die zwei oder mehr Proxyserver verbindet, um zur beabsichtigten Seite zu navigieren. Möglicherweise haben Sie auch andere externe Faktoren, die die Langsamkeit beeinflussen.

- Ermitteln Sie, ob die Proxykette in Ihrer Umgebung auftritt.

- Entfernen Sie nach Möglichkeit alle Vorwärtsproxys.

Einige Apps verwenden während der Authentifizierung einen Nonce-Hash, um Replay-Angriffe zu verhindern. Standardmäßig geht Defender for Cloud Apps davon aus, dass eine App eine Nonce verwendet. Wenn die App, mit der Sie arbeiten, keine Nonce verwendet, deaktivieren Sie das Nonce-Handling für diese App in Defender for Cloud Apps:

- Wählen Sie in Microsoft Defender XDR die Option Einstellungen>Cloud Apps aus.

- Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff.

- Wählen Sie in der Liste der Apps in der Zeile, in der die App, die Sie bereitstellen möchten, angezeigt wird, die drei Punkte am Ende der Zeile und wählen Sie dann App bearbeiten.

- Wählen Sie Nonce-Handling aus, um den Abschnitt zu erweitern, und deaktivieren Sie dann Nonce-Handling aktivieren.

- Melden Sie sich bei der App ab, und schließen Sie alle Browsersitzungen.

- Starten Sie Ihren Browser neu, und melden Sie sich wieder bei der App an. Stellen Sie sicher, dass die Anmeldung wie erwartet funktioniert.

Weitere Überlegungen zu Netzwerkbedingungen

Beachten Sie bei der Problembehandlung von Netzwerkbedingungen auch die folgenden Hinweise zum Defender for Cloud Apps-Proxy:

Überprüfen Sie, ob Ihre Sitzung an ein anderes Rechenzentrum weitergeleitet wird: Defender for Cloud Apps verwendet Azure-Rechenzentren auf der ganzen Welt, um die Leistung durch Geolocation zu optimieren.

Dies bedeutet, dass die Sitzung eines Benutzers je nach Datenverkehrsmustern und seinem Standort außerhalb einer Region gehostet werden kann. Um Ihre Privatsphäre zu schützen, werden jedoch keine Sitzungsdaten in diesen Rechenzentren gespeichert.

Proxyleistung: Die Ableitung einer Leistungsbasislinie hängt von vielen Faktoren außerhalb des Defender for Cloud Apps-Proxys ab, z. B.:

- Welche anderen Proxys oder Gateways in Serie mit diesem Proxy sitzen

- Woher der Nutzer kommt

- Wo sich die zielorientierte Ressource befindet

- Bestimmte Anforderungen auf der Seite

Im Allgemeinen fügt jeder Proxy Latenz hinzu. Die Vorteile des Defender for Cloud Apps-Proxys sind:

Verwenden der globalen Verfügbarkeit von Azure-Domänencontrollern, um Benutzer zum nächstgelegenen Knoten zu geolokalisieren und ihre Roundtrip-Entfernung zu reduzieren. Azure-Domänencontroller können in einem Ausmaß geolokalisieren, wie es nur wenige Dienste auf der Welt können.

Verwenden der Integration mit bedingtem Microsoft Entra-Zugriff, um nur die Sitzungen weiterzuleiten, die Sie an unseren Dienst weiterleiten möchten, anstelle aller Benutzer in allen Situationen.

Probleme mit der Geräteidentifikation

Defender for Cloud Apps bietet die folgenden Optionen zum Identifizieren des Verwaltungsstatus eines Geräts.

- Microsoft Intune-Compliance

- Microsoft Entra Hybrid-Domäne verbunden

- Clientzertifikate

Weitere Informationen finden Sie unter Identitätsverwaltete Geräte mit App-Steuerung für bedingten Zugriff.

Häufige Probleme bei der Geräteidentifizierung, die auftreten können, sind:

- Fehlidentifizierte Intune-konforme Geräte Microsoft Entra eingebundene Hybridgeräte

- Clientzertifikate fordern nicht wie erwartet auf

- Clientzertifikate werden bei jeder Anmeldung aufgefordert

- Zusätzliche Überlegungen

Falsch identifizierte Intune-kompatible oder Microsoft Entra-Hybrid-verbundene Geräte

Der bedingte Zugriff von Microsoft Entra ermöglicht in Intune kompatible und in Microsoft Entra eingebundene Geräteinformationen direkt an Defender for Cloud Apps zu übergeben. Verwenden Sie in Defender for Cloud Apps den Gerätestatus als Filter für Zugriffs- oder Sitzungsrichtlinien.

Weitere Informationen finden Sie unter Einführung in die Geräteverwaltung in Microsoft Entra ID.

Empfohlene Schritte

Wählen Sie in Microsoft Defender XDR die Option Einstellungen>Cloud Apps aus.

Wählen Sie unter App-Kontrolle für bedingten Zugriff die Option Geräteidentifikation. Auf dieser Seite werden die In Defender for Cloud Apps verfügbaren Geräteidentifikationsoptionen angezeigt.

Wählen Sie für die Intune-kompatible Geräteidentifikation bzw. die in Microsoft Entra hybrid eingebundene Identifikation die Ansichtskonfiguration aus, und stellen Sie sicher, dass die Dienste eingerichtet sind. Dienste werden automatisch von Microsoft Entra ID und Intune synchronisiert.

Erstellen Sie eine Zugriffs- oder Sitzungsrichtlinie mit dem Device Tag-Filter gleich hybridem Azure AD verbunden, Intune-konformoder beidem.

Melden Sie sich in einem Browser bei einem Gerät an, bei dem Microsoft Entra hybrid verbunden oder das Intune-kompatibel ist, basierend auf Ihrem Richtlinienfilter.

Stellen Sie sicher, dass Aktivitäten von diesen Geräten das Protokoll auffüllen. Filtern Sie in Defender for Cloud Apps auf der Seite Aktivitätsprotokoll nach Device Tag gleich Hybrid-Azure AD, Intune-konform oder beide basierend auf Ihren Richtlinienfiltern.

Wenn Aktivitäten nicht im Defender for Cloud Apps-Aktivitätsprotokoll auffüllen, wechseln Sie zur Microsoft Entra-ID, und führen Sie die folgenden Schritte aus:

Vergewissern Sie sich, dass unter Überwachung>Anmeldungen Anmeldeaktivitäten in Protokollen vorhanden sind.

Wählen Sie den relevanten Protokolleintrag für das Gerät aus, bei dem Sie angemeldet sind.

Überprüfen Sie im Bereich Details auf der Registerkarte Geräteinfo, ob das Gerät Verwaltet (Azure AD Hybrid-beigetreten) oder Konform (Intune-konform) ist.

Wenn Sie keinen der Zustände verifizieren können, versuchen Sie es mit einem anderen Protokolleintrag, oder stellen Sie sicher, dass Ihre Gerätedaten in Microsoft Entra ID korrekt konfiguriert sind.

Für bedingten Zugriff erfordern einige Browser möglicherweise eine zusätzliche Konfiguration, z. B. die Installation einer Erweiterung. Weitere Informationen finden Sie unter Browser-Support für bedingten Zugriff

Wenn die Geräteinformationen immer noch nicht auf der Seite Anmeldungen angezeigt werden, öffnen Sie ein Supportticket für Microsoft Entra ID.

Clientzertifikate fordern nicht wie erwartet auf

Der Mechanismus zur Geräteidentifizierung kann die Authentifizierung von relevanten Geräten anfordern, die Clientzertifikate verwenden. Sie können ein X.509-Stamm- oder Zertifizierungsstellenzertifikat (Intermediate Certificate Authority, CA) hochladen, das im PEM-Zertifikatformat formatiert ist.

Zertifikate müssen den öffentlichen Schlüssel der Zertifizierungsstelle enthalten, der dann zum Signieren der Clientzertifikate verwendet wird, die während einer Sitzung angezeigt werden. Weitere Informationen finden Sie unter Überprüfen der Geräteverwaltung ohne Microsoft Entra.

Empfohlene Schritte

Wählen Sie in Microsoft Defender XDR die Option Einstellungen>Cloud Apps aus.

Wählen Sie unter App-Kontrolle für bedingten Zugriff die Option Geräteidentifikation. Auf dieser Seite werden die Optionen für die Geräteidentifikation angezeigt, die mit Defender for Cloud Apps verfügbar sind.

Stellen Sie sicher, dass Sie ein X.509-Stamm- oder Zwischenzertifizierungsstellenzertifikat hochgeladen haben. Sie müssen das Zertifizierungsstellenzertifikat hochladen, das zum Signieren für Ihre Zertifizierungsstelle verwendet wird.

Erstellen Sie eine Zugriffs- oder Sitzungsrichtlinie mit dem Device Tag-Filter gleich dem Gültigen Clientzertifikat.

Stellen Sie sicher, dass Ihr Clientzertifikat folgendes ist:

- Bereitgestellt mit dem PKCS #12-Dateiformat, in der Regel eine .p12- oder PFX-Dateierweiterung

- Installiert im Benutzerspeicher, nicht im Gerätespeicher, des Geräts, das Sie zum Testen verwenden

Starten Sie Ihre Browsersitzung neu.

Beim Anmelden bei der geschützten App:

- Stellen Sie sicher, dass Sie zur folgenden URL-Syntax umgeleitet werden:

<https://*.managed.access-control.cas.ms/aad_login> - Wenn Sie iOS verwenden, stellen Sie sicher, dass Sie den Safari-Browser verwenden.

- Wenn Sie Firefox verwenden, müssen Sie das Zertifikat auch dem eigenen Zertifikatspeicher von Firefox hinzufügen. Alle anderen Browser verwenden denselben Standardzertifikatspeicher.

- Stellen Sie sicher, dass Sie zur folgenden URL-Syntax umgeleitet werden:

Überprüfen Sie, ob das Clientzertifikat in Ihrem Browser aufgefordert wird.

Wenn es nicht angezeigt wird, probieren Sie einen anderen Browser aus. Die meisten großen Browser unterstützen die Durchführung einer Clientzertifikatüberprüfung. Mobile und Desktop-Apps verwenden jedoch häufig integrierte Browser, die diese Überprüfung möglicherweise nicht unterstützen und sich daher auf die Authentifizierung für diese Apps auswirken.

Stellen Sie sicher, dass Aktivitäten von diesen Geräten das Protokoll auffüllen. Fügen Sie in Defender for Cloud Apps auf der SeiteAktivitätsprotokoll einen Filter auf Device Taghinzu, der dem gültigen Clientzertifikat entspricht.

Wenn die Aufforderung immer noch nicht angezeigt wird, öffnen Sie ein Supportticket , und fügen Sie die folgenden Informationen ein:

- Die Details des Browsers oder der nativen App, in dem das Problem aufgetreten ist

- Die Version des Betriebssystems, z. B. iOS/Android/Windows 10

- Erwähnen, ob die Eingabeaufforderung in Microsoft Edge Chromium funktioniert

Clientzertifikate werden bei jeder Anmeldung aufgefordert

Wenn das Clientzertifikat nach dem Öffnen einer neuen Registerkarte angezeigt wird, liegt dies möglicherweise an den Einstellungen, die in den Internetoptionen ausgeblendet sind. Überprüfen Sie Ihre Einstellungen in Ihrem Browser. Beispiel:

In Microsoft Internet Explorer

- Öffnen Sie Internet Explorer, und wählen Sie Tools>Internetoptionen>Erweitert aus.

- Wählen Sie unter Sicherheit die Option Clientzertifikatauswahl nicht anfordern aus, wenn nur ein Zertifikat vorhanden ist>. Wählen Sie übernehmen>OKaus.

- Starten Sie Ihren Browser neu, und stellen Sie sicher, dass Sie ohne zusätzliche Eingabeaufforderungen auf die App zugreifen können.

In Microsoft Edge / Edge Chromium:

- Öffnen Sie die Suche über die Taskleiste, und suchen Sie nach Internetoptionen.

- Wählen Sie Internetoptionen>Sicherheit>Lokales Intranet>Benutzerdefinierte Ebeneaus.

- Wählen Sie unter Sonstiges>keine Aufforderung zur Clientzertifikatauswahl aus, wenn nur ein Zertifikat vorhanden ist. Wählen Sie Deaktivieren aus.

- Wählen Sie OK> Anwenden>OK.

- Starten Sie Ihren Browser neu, und stellen Sie sicher, dass Sie ohne zusätzliche Eingabeaufforderungen auf die App zugreifen können.

Weitere Überlegungen zur Geräteidentifikation

Bei der Problembehandlung bei der Geräteidentifikation können Sie eine Zertifikatsperrung für Clientzertifikate anfordern.

Zertifikate, die von der Zertifizierungsstelle widerrufen werden, sind nicht mehr vertrauenswürdig. Wenn Sie diese Option auswählen, müssen alle Zertifikate das CRL-Protokoll bestehen. Wenn Ihr Clientzertifikat keinen CRL-Endpunkt enthält, können Sie keine Verbindung mit dem verwalteten Gerät herstellen.

Probleme beim Onboarding einer App

Sie können die folgenden Arten von Apps für Zugriffs- und Sitzungssteuerelemente integrieren:

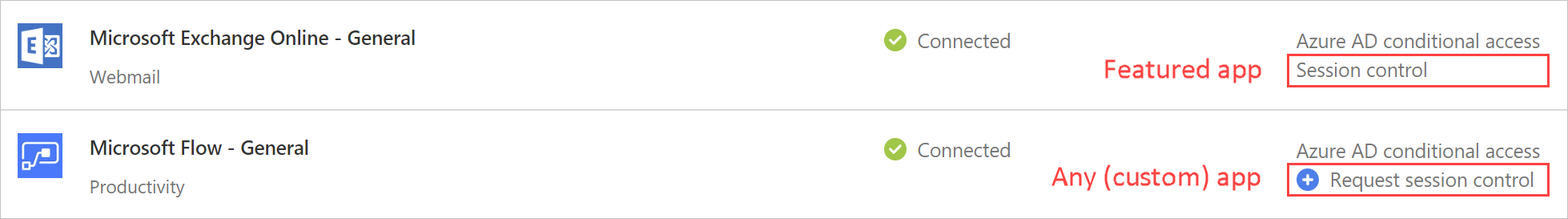

Katalog-Apps: Apps, die im Lieferumfang von Sitzungssteuerelementen enthalten sind, sind sofort einsatzbereit, wie durch die Bezeichnung des Sitzungssteuerelements angegeben.

Alle (benutzerdefinierten) Apps: Benutzerdefinierte Branchen- oder lokale Apps können von einem Administrator in Sitzungssteuerelemente integriert werden.

Beispiel:

Stellen Sie beim Onboarding einer App sicher, dass Sie die Proxybereitstellungshandbücher sorgfältig befolgt haben. Weitere Informationen finden Sie unter:

- Bereitstellen von Katalog-Apps mit Sitzungssteuerelementen

- Bereitstellen von benutzerdefinierten Branchen-Apps, nicht bereitgestellten SaaS-Apps und lokalen Apps, die über den Microsoft Entra-Anwendungsproxy mit Sitzungssteuerung gehostet werden

Häufige Szenarien, die beim Onboarding einer App auftreten können, umfassen:

- Die App erscheint nicht auf der Seite Apps für die App-Steuerung für bedingten Zugriff

- App-Status: Setup fortsetzen

- Steuerelemente für native Anwendungen können nicht konfiguriert werden

- Es erscheint die SeiteDie App wird nicht erkannt

- OptionSitzungssteuerung anfordern wird angezeigt

- Zusätzliche Überlegungen

Die App wird auf der Seite „App-Steuerung für bedingten Zugriff“ nicht angezeigt

Beim Onboarding einer App in die App-Steuerung für bedingten Zugriff besteht der letzte Bereitstellungsschritt darin, dass der Endbenutzer zur App navigiert. Führen Sie die Schritte in diesem Abschnitt aus, wenn die App nicht wie erwartet angezeigt wird.

Empfohlene Schritte

Stellen Sie sicher, dass Ihre App die folgenden Voraussetzungen für den bedingten Zugriff erfüllt, je nach Identitätsanbieter:

Microsoft Entra ID:

- Stellen Sie sicher, dass Sie zusätzlich zu einer Defender for Cloud Apps-Lizenz über eine gültige Lizenz für Microsoft Entra ID P1 verfügen.

- Stellen Sie sicher, dass die App SAML 2.0 oder das OpenID Connect-Protokoll verwendet.

- Stellen Sie sicher, dass die App-SSO in der Microsoft Entra-ID enthalten ist.

Nicht von Microsoft:

- Stellen Sie sicher, dass Sie über eine gültige Defender for Cloud Apps-Lizenz verfügen.

- Erstellen Sie eine doppelte App.

- Stellen Sie sicher, dass die App das SAML-Protokoll verwendet.

- Überprüfen Sie, ob Sie die App vollständig integriert haben und der Status der App Verbunden ist.

Stellen Sie in Ihrer Microsoft Entra-Richtlinie unter der Sitzung sicher, dass die Sitzung gezwungen ist, zu Defender for Cloud Apps zu wechseln. Dadurch kann die App wiederum auf der App-Steuerungsseite für bedingten Zugriff wie folgt angezeigt werden:

- Wählen Sie App-Steuerung für bedingten Zugriff aus.

- In der Dropdownliste „Integrierte Richtlinien“ ist Nur überwachen ausgewählt

Navigieren Sie in einer neuen Browsersitzung mit einem neuen Inkognitomodus oder erneut zur App.

App-Status: Setup fortsetzen

Der Status einer App kann variieren und kann Setup fortsetzenVerbunden oder Keine Aktivitäten enthalten.

Bei Apps, die über Nicht-Microsoft-Identitätsanbieter (IdP) verbunden sind, wenn das Setup nicht abgeschlossen ist, wird beim Zugriff auf die App eine Seite mit dem Status Setup fortsetzen angezeigt. Führen Sie die folgenden Schritte aus, um das Upgrade auszuführen:

Empfohlene Schritte

Wählen Sie Setup fortsetzen aus.

Sehen Sie das Bereitstellungshandbuch durch und stellen Sie sicher, dass Sie alle Schritte abgeschlossen haben. Achten Sie besonders auf die folgenden Schritte:

- Stellen Sie sicher, dass Sie eine neue benutzerdefinierte SAML-App erstellen. Sie benötigen diese App, um die URLs und SAML-Attribute zu ändern, die in Katalog-Apps möglicherweise nicht verfügbar sind.

- Wenn Ihr Identitätsanbieter die Wiederverwendung desselben Bezeichners, auch als Entitäts-ID oder Zielgruppe bezeichnet, nicht zulässt, ändern Sie den Bezeichner der ursprünglichen App.

Steuerelemente für native Anwendungen können nicht konfiguriert werden

Native Apps können heuristisch erkannt werden, und Sie können Zugriffsrichtlinien verwenden, um sie zu überwachen oder zu blockieren. Führen Sie die folgenden Schritte aus, um Steuerelemente für systemeigene Apps zu konfigurieren.

Empfohlene Schritte

Fügen Sie in einer Zugriffsrichtlinie einen Client-App-Filter hinzu, und legen Sie ihn auf Mobile und Desktop fest.

Klicken Sie unter Aktionen auf Blockieren.

Passen Sie optional die Blockierungsmeldung an, die Ihre Benutzer erhalten, wenn sie Dateien nicht herunterladen können. Passen Sie diese Meldung beispielsweise zu Sie müssen einen Webbrowser verwenden, um auf diese App zuzugreifen.

Testen und überprüfen Sie, ob das Steuerelement erwartungsgemäß funktioniert.

Es erscheint die Seite Die App wird nicht erkannt

Defender for Cloud Apps kann über 31.000 Apps über den Cloud-App-Katalog erkennen.

Wenn Sie eine benutzerdefinierte App verwenden, die über Microsoft Entra SSO konfiguriert ist und keine der unterstützten Apps ist, wird eine App-Seite nicht erkannt . Um das Problem zu beheben, müssen Sie die App für die App-Steuerung für bedingten Zugriff konfigurieren.

Empfohlene Schritte

Wählen Sie in Microsoft Defender XDR die Option Einstellungen>Cloud Apps aus. Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff.

Wählen Sie im Banner Neue Apps anzeigen aus.

Suchen Sie in der Liste der neuen Apps nach der App, die Sie integrieren, wählen Sie das + Zeichen aus, und wählen Sie dann Hinzufügen aus.

- Wählen Sie aus, ob es sich bei der App um eine benutzerdefinierte oder eine Standard-App handelt.

- Fahren Sie mit dem Assistenten fort und stellen Sie sicher, dass die angegebenen benutzerdefinierten Domänen für die zu konfigurierende Anwendung korrekt sind.

Vergewissern Sie sich, dass die App auf der Seite Apps der App-Steuerung für bedingten Zugriff angezeigt wird.

Option „Sitzungssteuerung anfordern“ wird angezeigt

Nach dem Hinzufügen einer App wird möglicherweise die Option Sitzungssteuerung anfordern angezeigt. Dies tritt auf, da nur Katalog-Apps über sofort einsatzbereite Sitzungssteuerelemente verfügen. Für jede andere App müssen Sie einen Selbst-Onboarding-Prozess durchlaufen.

Empfohlene Schritte

Wählen Sie in Microsoft Defender XDR die Option Einstellungen>Cloud Apps aus.

Wählen Sie unter App-Steuerung für bedingten Zugriff die Option App-Onboarding/Wartung aus.

Geben Sie den Benutzerprinzipalnamen oder die E-Mail-Adresse für die Benutzer ein, die die App integrieren möchten, und wählen Sie dann Speichern aus.

Wechseln Sie zu der App, die Sie bereitstellen. Die angezeigte Seite hängt davon ab, ob die App erkannt wird. Führen Sie einen der folgenden Schritte aus, je nachdem, welche Seite Sie sehen:

Nicht erkannt. Es wird eine Seite angezeigt , auf der Sie aufgefordert werden, Ihre App zu konfigurieren. Führen Sie die folgenden Schritte aus:

- Fügen Sie die App zur App-Steuerung für bedingten Zugriff hinzu.

- Fügen Sie die Domänen für die App hinzu und kehren Sie dann zur App zurück und aktualisieren Sie die Seite.

- Installieren Sie das Zertifikat für die App

Erkannt. Wenn Ihre App erkannt wird, wird eine Onboarding-Seite angezeigt, auf der Sie aufgefordert werden, den App-Konfigurationsprozess fortzusetzen. Bereitstellen der App-Steuerung für bedingten Zugriff für benutzerdefinierte Apps mit Microsoft Entra ID.

Stellen Sie sicher, dass die App mit allen Domänen konfiguriert ist, die für die korrekte Funktion der App erforderlich sind. Wenn Sie zusätzliche Domänen konfigurieren möchten, gehen Sie zu Domänen für die App hinzufügen und kehren Sie dann zur App-Seite zurück.

Weitere Überlegungen für das Onboarding von Apps

Beachten Sie bei der Problembehandlung beim Onboarding von Apps, dass Apps in der App-Steuerung für bedingten Zugriff nicht mit Microsoft Entra-Apps übereinstimmen.

Die App-Namen in Microsoft Entra ID und Defender for Cloud Apps können sich je nach Der Art und Weise unterscheiden, wie die Produkte Apps identifizieren.

Defender for Cloud Apps identifiziert Apps anhand der App-Domäne und fügt sie dem Cloud-App-Katalog hinzu, in dem wir über mehr als 31.000 Apps verfügen. In jeder App können Sie die Teilmenge von Domänen anzeigen oder hinzufügen.

Im Gegensatz dazu identifiziert die Microsoft Entra-ID Apps mit Dienstprinzipalen. Weitere Informationen finden Sie unter Anwendungs- und Dienstprinzipalobjekte in Microsoft Entra ID.

In der Praxis bedeutet dieser Unterschied, dass die Auswahl von SharePoint Online in Microsoft Entra-ID dem Auswählen von Apps wie Word Online und Teams in Defender for Cloud Apps entspricht, da die Apps alle diese Domäne sharepoint.com verwenden.

Probleme beim Erstellen von Zugriffs- und Sitzungsrichtlinien

Defender for Cloud Apps bieten folgende konfigurierbare Richtlinien:

- Zugriffsrichtlinien: Wird verwendet, um den Zugriff auf Browser-, Mobile- und/oder Desktop-Apps zu überwachen oder zu blockieren.

- Sitzungsrichtlinien. Werden zum Überwachen, Blockieren und Ausführen bestimmter Aktionen verwendet, um Dateninfiltrations- und -exfiltrationsszenarien im Browser zu verhindern.

Um diese Richtlinien in Defender for Cloud Apps zu verwenden, müssen Sie zunächst eine Richtlinie in Microsoft Entra Conditional Access konfigurieren, um Sitzungssteuerelemente zu erweitern:

Wählen Sie in Ihrer Microsoft Entra-Richtlinie unterZugangssteuerungSitzungen>App-Steuerung für bedingten Zugriff.

Wählen Sie eine integrierte Richtlinie (Nur Downloads überwachen oder blockieren) aus, oder verwenden Sie benutzerdefinierte Richtlinie, um eine erweiterte Richtlinie in Defender for Cloud Apps festzulegen.

Klicken Sie auf Auswählen, um fortzufahren.

Häufige Szenarien, die beim Konfigurieren dieser Richtlinien auftreten können, sind:

- In Richtlinien für bedingten Zugriff wird die Option „App-Steuerung für bedingten Zugriff“ nicht angezeigt

- Fehlermeldung beim Erstellen einer Richtlinie: Sie haben keine Apps mit App-Steuerung für bedingten Zugriff bereitgestellt

- Sitzungsrichtlinien für eine App können nicht erstellt werden

- Überprüfungsmethode kann nicht ausgewählt werden: Datenklassifizierungsdienst

- Aktion kann nicht ausgewählt werden: Schützen

- Zusätzliche Überlegungen

In Richtlinien für bedingten Zugriff wird die Option „App-Steuerung für bedingten Zugriff“ nicht angezeigt

Um Sitzungen an Defender for Cloud Apps weiterzuleiten, müssen Microsoft Entra-Richtlinien für bedingten Zugriff so konfiguriert werden, dass Sitzungssteuerelemente für die App-Steuerung für bedingten Zugriff enthalten sind.

Empfohlene Schritte

Wenn die Option für die App-Steuerung für bedingten Zugriff in Ihrer Richtlinie für bedingten Zugriff nicht angezeigt wird, stellen Sie sicher, dass Sie über eine gültige Lizenz für Microsoft Entra ID P1 und eine gültige Defender for Cloud Apps-Lizenz verfügen.

Fehlermeldung beim Erstellen einer Richtlinie: Sie haben keine Apps mit App-Steuerung für bedingten Zugriff bereitgestellt

Beim Erstellen einer Zugriffs- oder Sitzungsrichtlinie wird möglicherweise die folgende Fehlermeldung angezeigt: Sie haben keine Apps mit App-Steuerung für bedingten Zugriff bereitgestellt. Dieser Fehler gibt an, dass die App nicht bereitgestellt wurde.

Empfohlene Schritte

Wählen Sie in Microsoft Defender XDR die Option Einstellungen>Cloud Apps aus. Wählen Sie unter Verbundene Apps die Option App-Steuerung für bedingten Zugriff.

Wenn die Meldung Keine Apps verbunden angezeigt wird, verwenden Sie die folgenden Leitfäden zum Bereitstellen von Apps:

- Bereitstellen von Katalog-Apps mit aktivierter Sitzungssteuerung

- Bereitstellen von benutzerdefinierten Branchen-Apps, nicht bereitgestellten SaaS-Apps und lokalen Apps, die über den Microsoft Entra-Anwendungsproxy mit Sitzungssteuerung gehostet werden

Wenn beim Bereitstellen der App Probleme auftreten, finden Sie Informationen zu Problemen beim Onboarding einer App.

Sitzungsrichtlinien für eine App können nicht erstellt werden

Nachdem Sie eine benutzerdefinierte App hinzugefügt haben, wird auf der Seite App-Steuerung für bedingten Zugriff möglicherweise die Option Sitzungssteuerung anfordern angezeigt.

Hinweis

Katalog-Apps verfügen über sofort einsatzbereite Sitzungssteuerelemente. Für alle anderen Apps müssen Sie einen Selbst-Onboarding-Prozess durchlaufen. Weitere Informationen finden Sie unter Vorab integrierte Apps.

Empfohlene Schritte

Bereitstellen des Codes in App Service. Weitere Informationen finden Sie unter Deploy custom line-of-business apps, nonfeatured SaaS apps, and on-premises apps, die über den Microsoft Entra-Anwendungsproxy mit Sitzungssteuerung gehostet werden

Erstellen Sie eine Sitzungsrichtlinie, und wählen Sie den App-Filter aus.

Stellen Sie sicher, dass Ihre App jetzt in der Dropdownliste aufgeführt ist.

Überprüfungsmethode kann nicht ausgewählt werden: Datenklassifizierungsdienst

In Sitzungsrichtlinien können Sie bei Verwendung des SitzungssteuerungstypDateidownloads kontrollieren (mit Inspektions) die Überprüfungsmethode Datenklassifizierungsdienst verwenden, um Ihre Dateien in Echtzeit zu scannen und vertrauliche Inhalte zu erkennen, die einem der von Ihnen konfigurierten Kriterien entsprechen.

Wenn die Überprüfungsmethode Datenklassifizierungsdienst nicht verfügbar ist, führen Sie die folgenden Schritte aus, um das Problem zu untersuchen.

Empfohlene Schritte

Vergewissern Sie sich, dass der Typ des Sitzungssteuerelements auf den Download der Steuerelementdatei (mit Inspektion) festgelegt ist.

Hinweis

Die Überprüfungsmethode des Datenklassifizierungsdiensts ist nur für die Option zum Herunterladen der Steuerelementdatei (mit Inspektion) verfügbar.

Ermitteln Sie, ob das FeatureDatenklassifizierungsdienst in Ihrer Region verfügbar ist:

- Wenn das Feature in Ihrer Region nicht verfügbar ist, verwenden Sie die integrierte DLP-Inspektionsmethode .

- Wenn das Feature in Ihrer Region verfügbar ist, die Überprüfungsmethode des Datenklassifizierungsdiensts aber immer noch nicht angezeigt wird, öffnen Sie ein Supportticket.

Aktion kann nicht ausgewählt werden: Schützen

In Sitzungsrichtlinien können Sie bei Verwendung des Steuerungsdateidownloads (mit Inspektions-Sitzungssteuerungstyp) zusätzlich zu den AktionenÜberwachenund Blockieren die Aktion Schützen vorgeben. Mit dieser Aktion können Sie Dateidownloads mit der Option zum Verschlüsseln oder Anwenden von Berechtigungen für die Datei basierend auf Bedingungen, Inhaltsüberprüfungen oder beidem zulassen.

Wenn die Schutzaktion nicht verfügbar ist, führen Sie die folgenden Schritte aus, um das Problem zu untersuchen.

Empfohlene Schritte

Wenn die Schutzaktion nicht verfügbar ist oder abgeblendet ist, stellen Sie sicher, dass Sie über die Azure Information Protection (AIP) Premium P1-Lizenz verfügen. Weitere Informationen finden Sie unter Integration mit Microsoft Purview Information Protection.

Wenn die AktionSchützen verfügbar ist, aber die entsprechenden Bezeichnungen nicht angezeigt werden.

Wählen Sie in Defender for Cloud Apps in der Menüleiste das Symbol Einstellungen >Microsoft Information Protection und vergewissern Sie sich, dass die Integration aktiviert ist.

Stellen Sie für Office-Bezeichnungen im AIP-Portal sicher, dass einheitliche Bezeichnungen ausgewählt sind.

Weitere Überlegungen für das Onboarding von Apps

Bei der Problembehandlung für onboarding-Apps gibt es einige zusätzliche Punkte, die Sie berücksichtigen sollten.

Den Unterschied verstehen zwischen den Richtlinieneinstellungen für den bedingten Zugriff von Microsoft Entra: „Nur überwachen“, „Downloads blockieren“ und „Benutzerdefinierte Richtlinie verwenden“

In den Richtlinien für den bedingten Zugriff von Microsoft Entra können Sie die folgenden integrierten Defender for Cloud Apps-Steuerelemente konfigurieren: Nur Überwachen und Blockieren von Downloads. Diese Einstellungen gelten und erzwingen das Defender for Cloud Apps-Proxyfeature für Cloud-Apps und -Bedingungen, die in Microsoft Entra ID konfiguriert sind.

Wählen Sie für komplexere Richtlinien die Option Benutzerdefinierte Richtlinie verwenden aus, mit der Sie Zugriffs- und Sitzungsrichtlinien in Defender for Cloud Apps konfigurieren können.

Grundlegendes zur Client-App-Filteroption „Mobil und Desktop“ in Zugriffsrichtlinien

In Defender for Cloud Apps-Zugriffsrichtlinien gilt die resultierende Zugriffsrichtlinie für Browsersitzungen, es sei denn, der Client-App-Filter ist auf Mobile und Desktop festgelegt.

Der Grund dafür besteht darin, versehentliche Proxy-Benutzersitzungen zu verhindern, was ein Nebenprodukt der Verwendung dieses Filters sein kann.

Diagnose und Problembehandlung mit der Symbolleiste „Administratoransicht“

Die Symbolleiste Administratoransicht befindet sich am unteren Rand des Bildschirms und bietet Verwaltungsbenutzern Tools zum Diagnostizieren und Beheben von Problemen mit der App-Steuerung für bedingten Zugriff.

Um die Symbolleiste Administratoransicht anzuzeigen, müssen Sie in den Microsoft Defender XDR-Einstellungen bestimmte Administratorbenutzerkonten zur Liste App-Onboarding /Wartung hinzufügen.

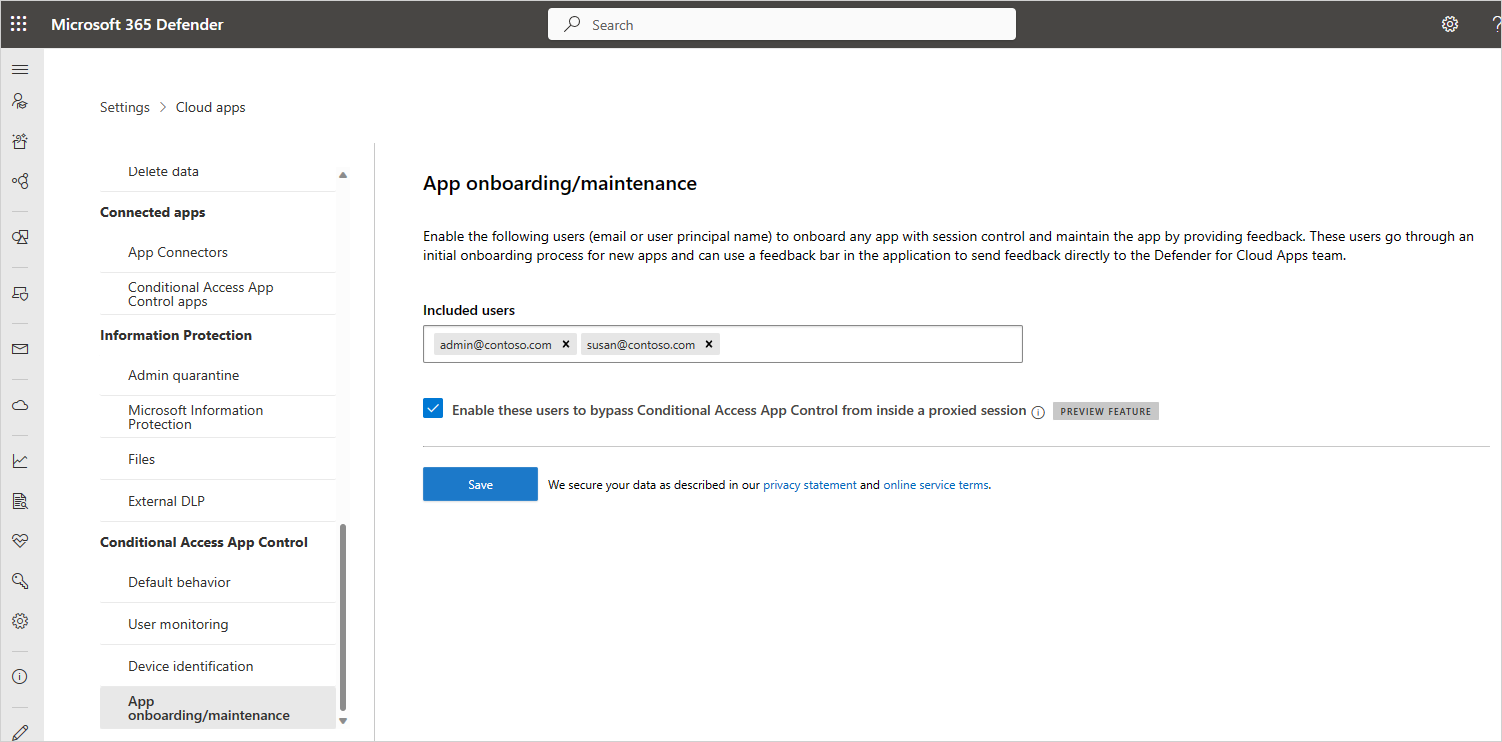

So fügen Sie einen Benutzer zur App-Onboarding-/Wartungsliste hinzu:

Wählen Sie in Microsoft Defender XDR die Option Einstellungen>Cloud Apps aus.

Scrollen Sie nach unten, und wählen Sie unter App-Steuerung für bedingten ZugriffApp Onboarding/Wartung aus.

Geben Sie den Prinzipalnamen oder die E-Mail-Adresse für den Administratorbenutzer ein, den Sie hinzufügen möchten.

Wählen Sie die Option Diese Benutzern erlauben, die App-Steuerung für bedingten Zugriff innerhalb einer aktivierten Sitzungsoption zu umgehen, und wählen Sie dann Speichern aus.

Beispiel:

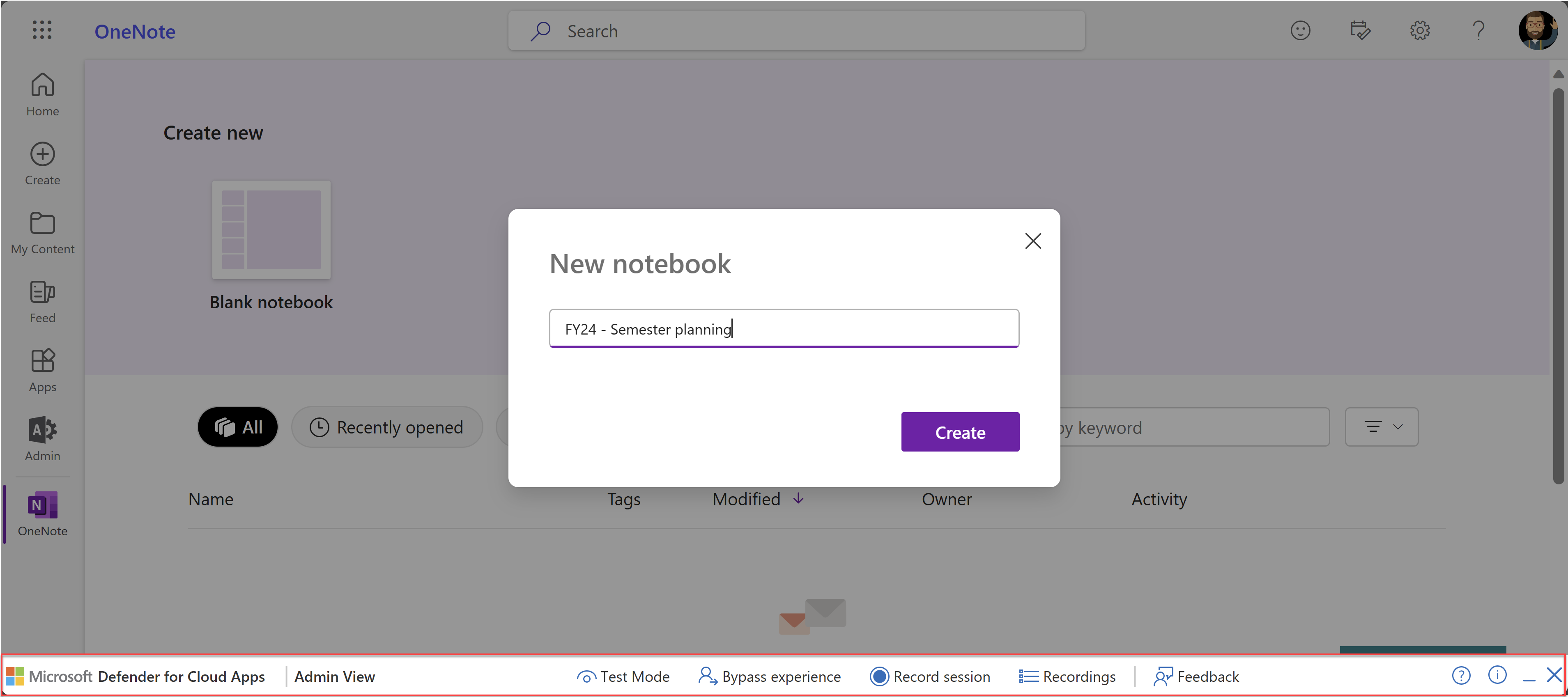

Wenn einer der aufgeführten Benutzer das nächste Mal eine neue Sitzung in einer unterstützten App startet, in der sie administrator sind, wird die Symbolleiste Administratoransicht am unteren Rand des Browsers angezeigt.

Die folgende Abbildung zeigt beispielsweise die Symbolleiste Administratoransicht am unteren Rand eines Browserfensters, wenn Sie OneNote im Browser verwenden:

In den folgenden Abschnitten wird beschrieben, wie Sie die Symbolleiste für die Administratoransicht verwenden, um Probleme zu testen und zu beheben.

Testmodus

Als Administratorbenutzer möchten Sie möglicherweise bevorstehende Proxyfehlerbehebungen testen, bevor die neueste Version für alle Mandanten vollständig bereitgestellt wird. Geben Sie Ihrem Feedback über die Fehlerkorrektur an das Microsoft-Supportteam, um Veröffentlichungszyklen zu beschleunigen.

Im Testmodus bemerken nur die Administratorbenutzer alle Änderungen verfügbar, die in den Fehlerbehebungen bereitgestellt werden. Es gibt keine Auswirkung auf andere Benutzer.

- Um den Testmodus zu aktivieren, wählen Sie in der Symbolleiste Administratoransicht den Testmodus aus.

- Wenn Sie den Test abgeschlossen haben, wählen Sie den Endtestmodus aus, um zur regulären Funktionalität zurückzukehren.

Proxysitzung umgehen

Wenn Sie Schwierigkeiten beim Zugriff auf oder laden Ihrer Anwendung haben, sollten Sie überprüfen, ob das Problem mit dem Proxy für bedingten Zugriff besteht, indem Sie die Anwendung ohne den Proxy ausführen.

Um den Proxy zu umgehen, wählen Sie in der Symbolleiste Administratoransicht die Option Umgehen aus. Vergewissern Sie sich, dass die Sitzung umgangen wird, indem Sie feststellen, dass die URL nicht suffixiert ist.

Der Proxy für bedingten Zugriff wird in der nächsten Sitzung erneut verwendet.

Weitere Informationen finden Sie unter Apps mit der App-Steuerung für bedingten Zugriff mit Microsoft Defender for Cloud Apps schützen und Browserinterner Schutz mit Microsoft Edge for Business (Vorschauversion).

Aufzeichnen einer Sitzung

Möglicherweise möchten Sie die Ursachenanalyse eines Problems unterstützen, indem Sie eine Sitzungsaufzeichnung an Microsoft-Supporttechniker senden. Verwenden Sie die Symbolleiste Administratoransicht, um Ihre Sitzung aufzuzeichnen.

Hinweis

Alle personenbezogenen Daten werden aus den Aufzeichnungen entfernt.

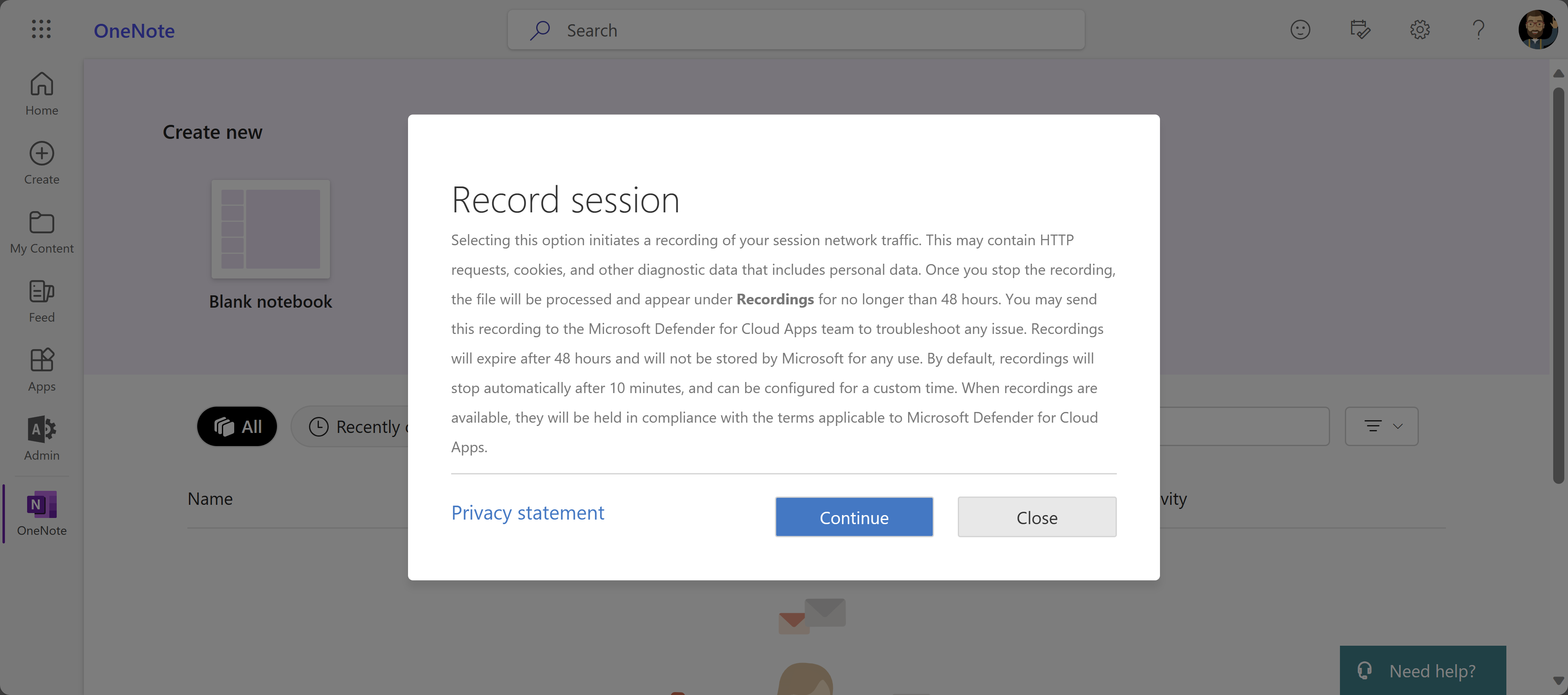

So zeichnen Sie eine Sitzung auf:

Wählen Sie in der SymbolleisteAdministratoransicht die Option Sitzung aufzeichnen aus. Wählen Sie OK aus, wenn Sie aufgefordert werden, die Aktion zu bestätigen. Beispiel:

Melden Sie sich bei Ihrer App an, um mit der Simulation der Sitzung zu beginnen.

Wenn Sie die Aufzeichnung des Szenarios abgeschlossen haben, stellen Sie sicher, dass Sie in der Symbolleiste Administratoransicht die Option Aufzeichnung beenden auswählen.

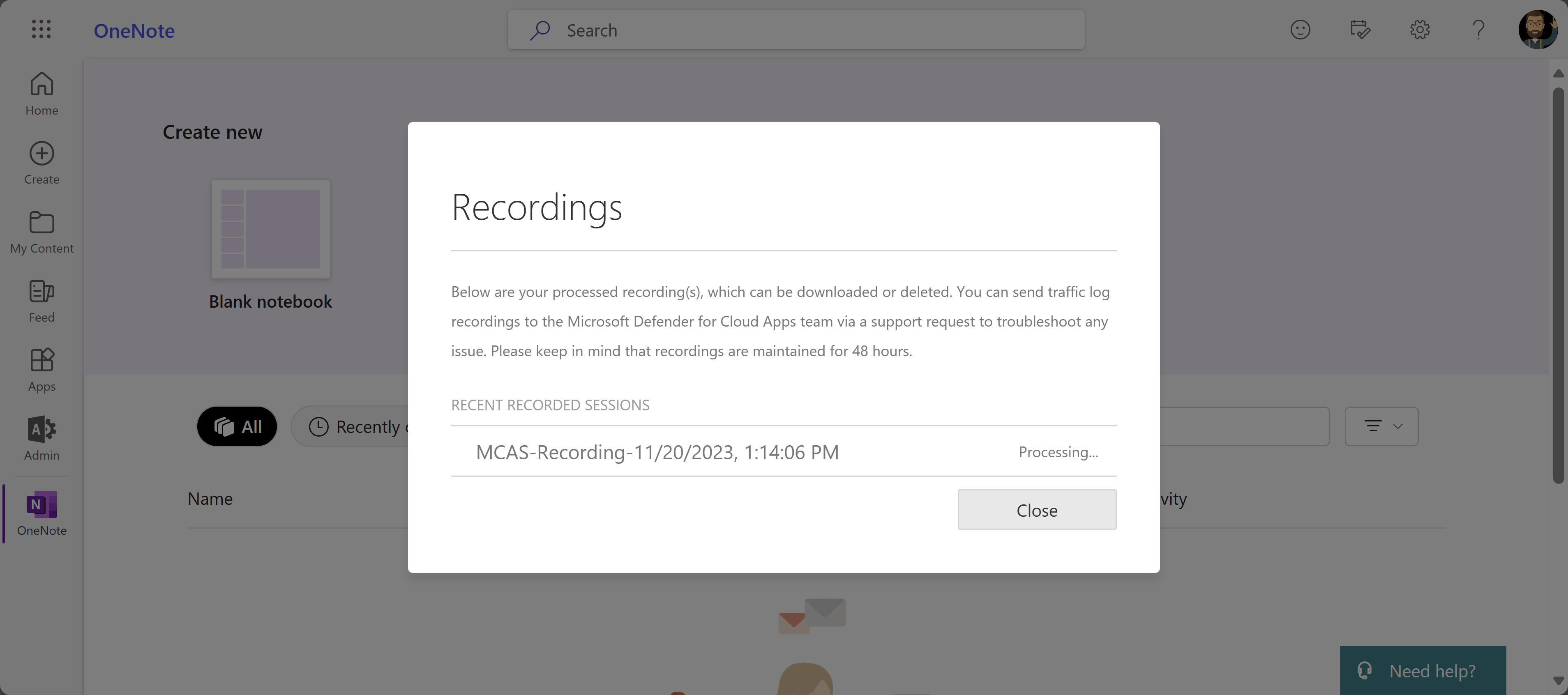

So zeigen Sie Ihre aufgezeichneten Sitzungen an:

Nachdem Sie die Aufzeichnung abgeschlossen haben, zeigen Sie die aufgezeichneten Sitzungen an, indem Sie Sitzungsaufzeichnungen auf der Symbolleiste Administratoransicht auswählen. Eine Liste der aufgezeichneten Sitzungen aus den vorherigen 48 Stunden wird angezeigt. Beispiel:

Um Ihre Aufzeichnungen zu verwalten, wählen Sie eine Datei aus, und wählen Sie dann nach Bedarf Löschen oder Herunterladen aus. Beispiel:

Nächste Schritte

Weitere Informationen finden Sie unter Problembehandlung für Zugriffs- und Sitzungssteuerung für Endbenutzer.