Verwalten des Zugriffs auf benutzerdefinierte Sicherheitsattribute in Microsoft Entra ID

Damit die Mitarbeiter in Ihrer Organisation effektiv mit benutzerdefinierten Sicherheitsattributen arbeiten können, müssen Sie den entsprechenden Zugriff erteilen. Abhängig von den Informationen, die in benutzerdefinierten Sicherheitsattributen enthalten sein sollen, können Sie benutzerdefinierte Sicherheitsattribute einschränken oder sie in Ihrer Organisation allgemein zugänglich machen. In diesem Artikel wird beschrieben, wie Sie den Zugriff auf benutzerdefinierte Sicherheitsattribute verwalten.

Voraussetzungen

Um den Zugriff auf benutzerdefinierte Sicherheitsattribute verwalten zu können, müssen Sie über Folgendes verfügen:

- Administrator für Attributzuweisungen

- Microsoft.Graph-Modul bei Verwendung von Microsoft Graph-PowerShell

Wichtig

Standardmäßig verfügen globale Administratoren und andere Administratorrollen nicht über Berechtigungen zum Lesen, Definieren oder Zuweisen von benutzerdefinierten Sicherheitsattributen.

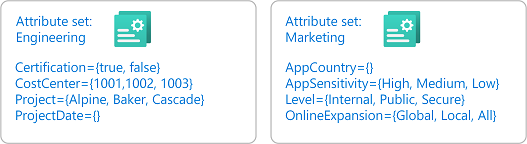

Schritt 1: Bestimmen, wie Ihre Attribute organisiert werden sollen

Jede Definition benutzerdefinierter Sicherheitsattribute muss Teil eines Attributsatzes sein. Ein Attributsatz stellt eine Möglichkeit dar, verwandte benutzerdefinierte Sicherheitsattribute zu gruppieren und zu verwalten. Sie müssen bestimmen, wie Sie Attributsätze für Ihre Organisation hinzufügen möchten. Sie können beispielsweise Attributsätze basierend auf Abteilungen, Teams oder Projekten hinzufügen. Die Möglichkeit, Zugriff auf benutzerdefinierte Sicherheitsattribute zu erteilen, hängt davon ab, wie Sie Ihre Attributsätze organisieren.

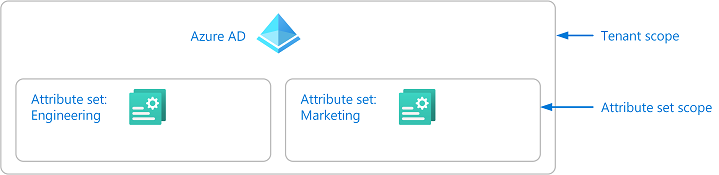

Schritt 2: Identifizieren des erforderlichen Bereichs

Ein Bereich ist der für den Zugriff geltende Ressourcensatz. Für benutzerdefinierte Sicherheitsattribute können Sie Rollen im Mandantenbereich oder im Attributsatzbereich zuweisen. Wenn Sie umfassenden Zugriff zuweisen möchten, können Sie Rollen im Mandantenbereich zuweisen. Wenn Sie jedoch den Zugriff auf bestimmte Attributsätze einschränken möchten, können Sie Rollen im Attributsatzbereich zuweisen.

Microsoft Entra-Rollenzuweisungen sind ein additives Modell. Ihre effektiven Berechtigungen stellen also die Summe Ihrer Rollenzuweisungen dar. Beispiel: Wenn Sie einem Benutzer eine Rolle im Mandantenbereich zuweisen und demselben Benutzer dieselbe Rolle im Attributsatzbereich zuweisen, verfügt der Benutzer weiterhin über Berechtigungen im Mandantenbereich.

Schritt 3: Überprüfen der verfügbaren Rollen

Sie müssen bestimmen, wer Zugriff benötigt, um mit benutzerdefinierten Sicherheitsattributen in Ihrer Organisation arbeiten zu können. Es gibt vier in Microsoft Entra integrierte Rollen, mit denen Sie den Zugriff auf benutzerdefinierte Sicherheitsattribute verwalten können. Standardmäßig verfügt ein Globaler Administrator und andere Administratorrollen nicht über Berechtigungen zum Lesen, Definieren oder Zuweisen von benutzerdefinierten Sicherheitsattributen. Bei Bedarf kann sich ein globaler Administrator diese Rollen selbst zuweisen.

- Administrator für Attributdefinitionen

- Administrator für Attributzuweisungen

- Leser für Attributdefinitionen

- Leser für Attributzuweisungen

In der folgenden Tabelle finden Sie einen allgemeinen Vergleich der Rollen für benutzerdefinierte Sicherheitsattribute.

| Berechtigung | Globaler Administrator | Administrator für Attributdefinitionen | Administrator für Attributzuweisungen | Leser für Attributdefinitionen | Leser für Attributzuweisungen |

|---|---|---|---|---|---|

| Attributsätze lesen | ✅ | ✅ | ✅ | ✅ | |

| Attributdefinitionen lesen | ✅ | ✅ | ✅ | ✅ | |

| Attributzuweisungen für Benutzer und Anwendungen (Dienstprinzipale) lesen | ✅ | ✅ | |||

| Attributsätze hinzufügen oder bearbeiten | ✅ | ||||

| Attributdefinitionen hinzufügen, bearbeiten oder deaktivieren | ✅ | ||||

| Benutzern und Anwendungen (Dienstprinzipalen) Attribute zuweisen | ✅ |

Schritt 4: Festlegen Ihrer Delegierungsstrategie

In diesem Schritt werden zwei Möglichkeiten zum Verwalten des Zugriffs auf benutzerdefinierte Sicherheitsattribute beschrieben. Die erste Möglichkeit besteht darin, die Attribute zentral zu verwalten, und die zweite Möglichkeit besteht darin, die Verwaltung an andere zu delegieren.

Zentrales Verwalten von Attributen

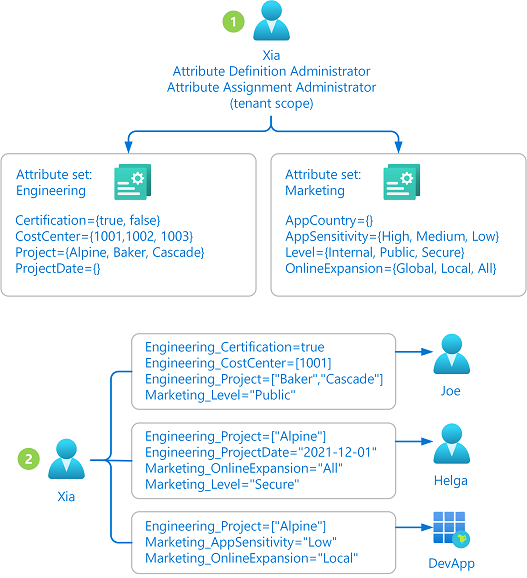

Ein Administrator, dem die Rollen „Administrator für Attributdefinitionen“ und „Administrator für Attributzuweisungen“ im Mandantenbereich zugewiesen wurden, kann alle Aspekte benutzerdefinierter Sicherheitsattribute verwalten. Im folgenden Diagramm wird dargestellt, wie benutzerdefinierte Sicherheitsattribute von einem einzigen Administrator definiert und zugewiesen werden.

- Dem Administrator (Xia) sind im Mandantenbereich die Rollen „Administrator für Attributdefinitionen“ und „Administrator für Attributzuweisungen“ zugewiesen. Der Administrator fügt Attributsätze hinzu und definiert Attribute.

- Der Administrator weist Microsoft Entra-Objekten Attribute zu.

Die zentrale Verwaltung von Attributen hat den Vorteil, dass die Attribute von einem oder zwei Administratoren verwaltet werden können. Der Nachteil ist, dass der Administrator möglicherweise mehrere Anforderungen zum Definieren oder Zuweisen von benutzerdefinierten Sicherheitsattributen erhält. In diesem Fall empfiehlt es sich, die Verwaltung zu delegieren.

Verwalten von Attributen mittels Delegierung

Ein Admin kennt möglicherweise nicht alle Situationen, in denen benutzerdefinierte Sicherheitsattribute definiert und zugewiesen werden sollten. In der Regel sind es die Benutzer innerhalb der jeweiligen Abteilungen, Teams oder Projekte, die sich in ihrem Bereich am besten auskennen. Statt einem oder zwei Administratoren die Aufgabe zuzuweisen, alle benutzerdefinierten Sicherheitsattribute zu verwalten, können Sie die Verwaltung im Attributsatzbereich delegieren. Dies entspricht auch der bewährten Methode der geringsten Rechte, um nur die Berechtigungen zu erteilen, die andere Administratoren zum Ausführen ihrer Aufgaben benötigen, und unnötigen Zugriff zu vermeiden. Im folgenden Diagramm wird dargestellt, wie die Verwaltung benutzerdefinierter Sicherheitsattribute an mehrere Administratoren delegiert werden kann.

- Der Administrator (Xia), dem im Mandantenbereich die Rolle „Administrator für Attributdefinitionen“ zugewiesen ist, fügt Attributsätze hinzu. Der Administrator verfügt auch über Berechtigungen zum Zuweisen von Rollen zu anderen Benutzern (Administrator für privilegierte Rollen) und delegiert, wer benutzerdefinierte Sicherheitsattribute für jeden Attributsatz lesen, definieren oder zuweisen kann.

- Die delegierten Administratoren für Attributdefinitionen (Alice und Bob) definieren Attribute in den Attributsätzen, auf die sie Zugriff erhalten haben.

- Die delegierten Administratoren für Attributzuweisungen (Chandra und Bob) weisen Microsoft Entra-Objekten Attribute aus ihren Attributsätzen zu.

Schritt 5: Auswählen der geeigneten Rollen und des entsprechenden Bereichs

Sobald Sie ein besseres Verständnis davon haben, wie Ihre Attribute organisiert werden und wer Zugriff benötigt, können Sie die geeigneten Rollen für benutzerdefinierte Sicherheitsattribute und den entsprechenden Bereich auswählen. Die folgende Tabelle kann Sie bei der Auswahl unterstützen.

| Ich möchte diesen Zugriff erteilen | Diese Rolle zuweisen | Bereich |

|---|---|---|

|

Administrator für Attributdefinitionen | Tenant |

|

Administrator für Attributdefinitionen | Attributsatz |

|

Administrator für Attributzuweisungen | Tenant |

|

Administrator für Attributzuweisungen | Attributsatz |

|

Leser für Attributdefinitionen | Tenant |

|

Leser für Attributdefinitionen | Attributsatz |

|

Leser für Attributzuweisungen | Tenant |

|

Leser für Attributzuweisungen | Attributsatz |

Schritt 6: Zuweisen von Rollen

Führen Sie die folgenden Schritte aus, um eine der Rollen für benutzerdefinierte Sicherheitsattribute zuzuweisen, damit den entsprechenden Benutzern Zugriff gewährt wird.

Zuweisen von Rollen im Attributsatzbereich

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Die folgenden Beispiele zeigen, wie einem Prinzipal im Attributsatzbereich „Engineering“ eine Rolle für benutzerdefinierte Sicherheitsattribute zugewiesen wird.

Melden Sie sich beim Microsoft Entra-Admin Center als Administrator für Attributzuweisung an.

Navigieren Sie zu Schutz>Benutzerdefinierte Sicherheitsattribute.

Wählen Sie den Attributsatz aus, für den Sie Zugriff gewähren möchten.

Klicken Sie auf Rollen und Administratoren.

Fügen Sie Zuweisungen für die Rollen für benutzerdefinierte Sicherheitsattribute hinzu.

Hinweis

Bei Verwendung von Microsoft Entra Privileged Identity Management (PIM) werden berechtigte Rollenzuweisungen im Attributsatzbereich derzeit nicht unterstützt. Dauerhafte Rollenzuweisungen auf Attributsatzebene werden unterstützt.

Zuweisen von Rollen im Mandantenbereich

Die folgenden Beispiele zeigen, wie einem Prinzipal im Mandantenbereich eine Rolle für benutzerdefinierte Sicherheitsattribute zugewiesen wird.

Melden Sie sich beim Microsoft Entra-Admin Center als Administrator für Attributzuweisung an.

Browsen Sie zu Identität>Rollen & Administratoren>Rollen & Administratoren.

Fügen Sie Zuweisungen für die Rollen für benutzerdefinierte Sicherheitsattribute hinzu.

Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute

In einigen Fällen benötigen Sie Informationen zu Änderungen an benutzerdefinierten Sicherheitsattributen für die Überwachung oder Problembehandlung. Jedes Mal, wenn jemand Änderungen an Definitionen oder Zuweisungen vornimmt, werden die Aktivitäten protokolliert.

Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute bieten Ihnen den Verlauf von Aktivitäten im Zusammenhang mit benutzerdefinierten Sicherheitsattributen, z. B. das Hinzufügen einer neuen Definition oder das Zuweisen eines Attributwerts zu einem Benutzer. Nachfolgend finden Sie die Aktivitäten im Zusammenhang mit benutzerdefinierten Sicherheitsattributen, die protokolliert werden:

- Hinzufügen eines Attributsatzes

- Definition benutzerdefinierter Sicherheitsattribute zu Attributsatz hinzufügen

- Aktualisierung eines Attributsatzes

- Einem servicePrincipal zugewiesene Attributwerte aktualisieren

- Einem Benutzer zugewiesene Attributwerte aktualisieren

- Definition benutzerdefinierter Sicherheitsattribute in Attributsatz aktualisieren

Anzeigen von Überwachungsprotokollen für Attributänderungen

Um die Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute anzuzeigen, melden Sie sich beim Microsoft Entra Admin Center an, navigieren Sie zu Überwachungsprotokolle und wählen Sie Benutzerdefinierte Sicherheit aus. Zum Anzeigen von Überwachungsprotokollen für benutzerdefinierte Sicherheitsattribute müssen Sie einer der folgenden Rollen zugewiesen sein. Standardmäßig hat ein Globaler Administrator keinen Zugriff auf diese Überwachungsprotokolle.

Informationen darüber, wie Sie die Überwachungsprotokolle der benutzerdefinierten Sicherheitsattribute über die Microsoft Graph API abrufen können, finden Sie unter dem customSecurityAttributeAudit-Ressourcentyp. Weitere Informationen finden Sie unter Microsoft Entra-Überwachungsprotokolle.

Diagnoseeinstellungen

Sie verwenden Diagnoseeinstellungen, um Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute in verschiedene Ziele für die zusätzliche Verarbeitung zu exportieren. Damit Sie Diagnoseeinstellungen für benutzerdefinierte Sicherheitsattribute erstellen und konfigurieren können, muss Ihnen die Rolle Attributprotokolladministrator zugewiesen sein.

Tipp

Microsoft empfiehlt, dass Sie Ihre Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute getrennt von Ihren Verzeichnisüberwachungsprotokollen aufbewahren, damit Attributzuweisungen nicht versehentlich angezeigt werden.

Der folgende Screenshot zeigt die Diagnoseeinstellungen für benutzerdefinierte Sicherheitsattribute. Weitere Informationen finden Sie unter Konfigurieren der Diagnoseeinstellungen.

Änderungen am Verhalten von Überwachungsprotokollen

An Überwachungsprotokollen für benutzerdefinierte Sicherheitsattribute wurden Änderungen zur allgemeinen Verfügbarkeit vorgenommen, die sich auf Ihre täglichen Abläufe auswirken können. Wenn Sie während der Vorschau Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute verwendet haben, müssen Sie die folgenden Aktionen ausführen, um sicherzustellen, dass Ihre Überwachungsprotokollvorgänge nicht unterbrochen werden.

- Neuen Speicherort für Überwachungsprotokolle verwenden

- Attributprotokollrollen zum Anzeigen von Überwachungsprotokollen zuweisen

- Neue Diagnoseeinstellungen zum Exportieren von Überwachungsprotokollen erstellen

Neuen Speicherort für Überwachungsprotokolle verwenden

Während der Vorschau wurden Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute in den Endpunkt der Verzeichnisüberwachungsprotokolle geschrieben. Im Oktober 2023 wurde ein neuer Endpunkt exklusiv für Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute hinzugefügt. Der folgende Screenshot zeigt die Verzeichnisüberwachungsprotokolle und den neuen Speicherort der Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute. Informationen zum Abrufen der benutzerdefinierten Sicherheitsattribute mithilfe der Microsoft Graph-API finden Sie im customSecurityAttributeAudit-Ressourcentyp.

Es gibt einen Übergangszeitraum, in dem Überwachungsprotokolle für benutzerdefinierte Sicherheit sowohl in das Verzeichnis als auch in Endpunkte für Überwachungsprotokolle benutzerdefinierter Sicherheitsattribute geschrieben werden. In Zukunft müssen Sie den Überwachungsprotokollendpunkt für benutzerdefinierte Sicherheitsattribute verwenden, um Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute zu finden.

In der folgenden Tabelle ist der Endpunkt aufgeführt, in dem Sie Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute während des Übergangszeitraums finden können.

| Ereignisdatum | Verzeichnisendpunkt | Endpunkt für benutzerdefinierte Sicherheitsattribute |

|---|---|---|

| Oktober 2023 | ✅ | ✅ |

| Feb. 2024 | ✅ |

Attributprotokollrollen zum Anzeigen von Überwachungsprotokollen zuweisen

Während der Vorschau können Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute mithilfe der Rollen Globaler Administrator oder Sicherheitsadministrator in den Verzeichnisüberwachungsprotokollen angezeigt werden. Sie können diese Rollen nicht mehr verwenden, um Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute mithilfe des neuen Endpunkts anzuzeigen. Zum Anzeigen von Überwachungsprotokollen für benutzerdefinierte Sicherheitsattribute müssen Sie entweder der Rolle Attributprotokollleser oder Attributprotokolladministrator zugewiesen sein.

Neue Diagnoseeinstellungen zum Exportieren von Überwachungsprotokollen erstellen

Wenn Sie während der Vorschau konfiguriert haben, dass Überwachungsprotokolle exportiert werden, wurden Überwachungsprotokolle des benutzerdefinierten Sicherheitsüberwachungsattributs an Ihre aktuellen Diagnoseeinstellungen gesendet. Damit Sie weiterhin benutzerdefinierte Überwachungsprotokolle für benutzerdefinierte Sicherheitsattribute erhalten, müssen Sie neue Diagnoseeinstellungen erstellen, wie im vorherigen abschnitt Diagnoseeinstellungen beschrieben.

Nächste Schritte

- Hinzufügen oder Deaktivieren von Definitionen benutzerdefinierter Sicherheitsattribute in Microsoft Entra ID

- Zuweisen, Aktualisieren, Auflisten oder Entfernen von benutzerdefinierten Sicherheitsattributen für einen Benutzer

- Problembehandlung für benutzerdefinierte Sicherheitsattribute in Microsoft Entra ID