Anleitung: Exportieren von Risikodaten

Microsoft Entra ID speichert Berichte und Sicherheitssignale für einen definierten Zeitraum. Wenn es um Risikoinformationen geht, ist dieser Zeitraum möglicherweise nicht lang genug.

| Bericht/Signal | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| Überwachungsprotokolle | 7 Tage | 30 Tage | 30 Tage |

| Anmeldungen | 7 Tage | 30 Tage | 30 Tage |

| Verwendung der Multi-Faktor-Authentifizierung von Microsoft Entra | 30 Tage | 30 Tage | 30 Tage |

| Riskante Anmeldungen | 7 Tage | 30 Tage | 30 Tage |

Organisationen können Daten für längere Zeiträume speichern, indem sie die Diagnoseeinstellungen in Microsoft Entra ID so ändern, dass RiskyUsers- UserRiskEvents-, RiskyServicePrincipals- und ServicePrincipalRiskEvents-Daten an einen Log Analytics-Arbeitsbereich gesendet, Daten in einem Speicherkonto archiviert, Daten an einen Event Hub gestreamt oder Daten an eine Partnerlösung gesendet werden. Suchen Sie diese Optionen im Microsoft Entra Admin Center>Identität>Überwachung Integrität>Diagnoseinstellungen>Einstellungen bearbeiten. Wenn Sie keine Diagnoseeinstellung haben, befolgen Sie die Anweisungen im Artikel zum Erstellen von Diagnoseeinstellungen, um Plattformprotokolle und Metriken an verschiedene Ziele zu senden, um eine zu erstellen.

Log Analytics

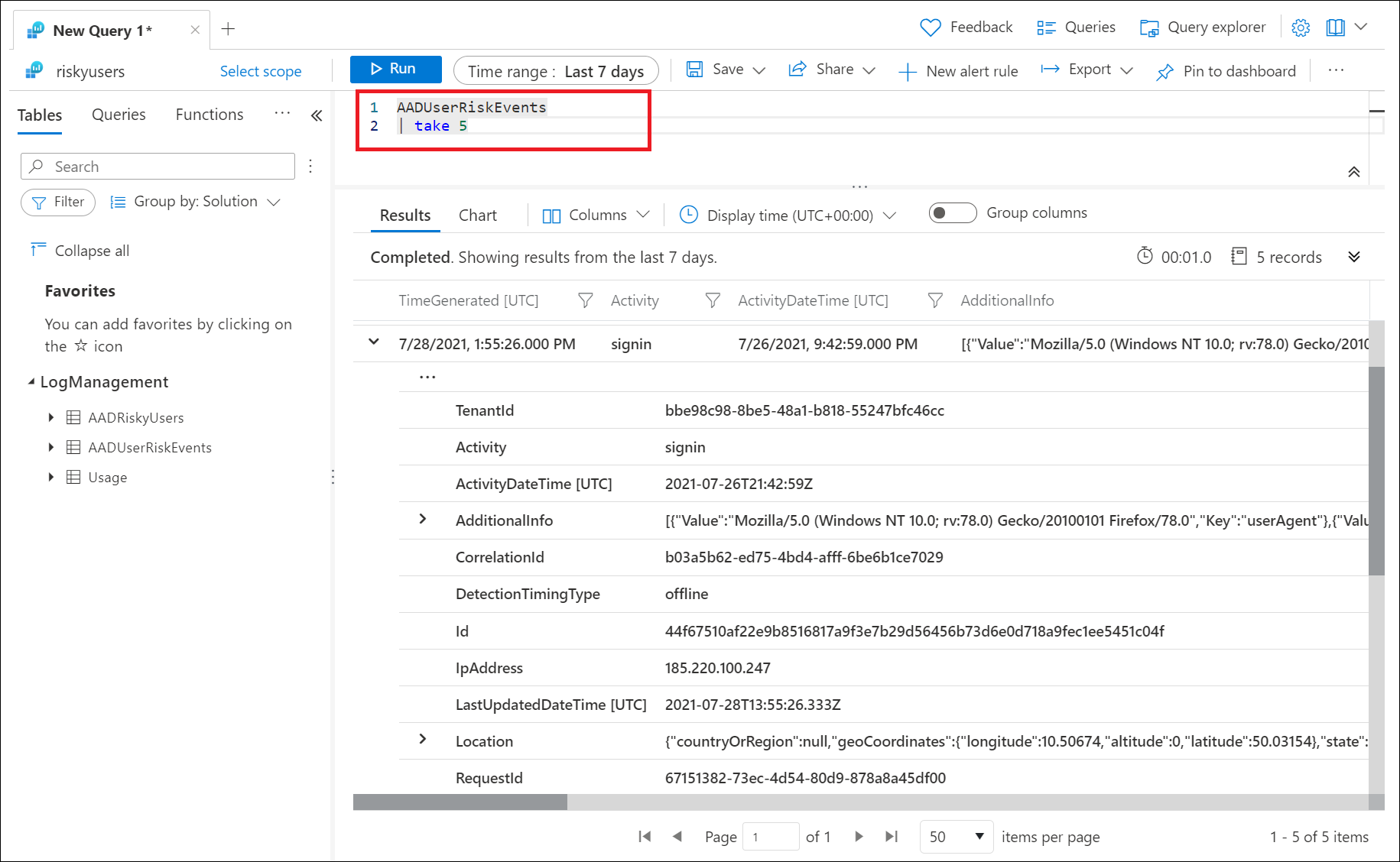

Log Analytics ermöglicht Organisationen das Abfragen von Daten mit vordefinierten Abfragen oder benutzerdefinierten erstellten Kusto-Abfragen. Weitere Informationen finden Sie unter Erste Schritte mit Protokollabfragen in Azure Monitor.

Nach der Aktivierung erhalten Sie Zugriff auf Log Analytics im Microsoft Entra Admin Center>Identität>Überwachung & Integrität>Log Analytics. Die folgenden Tabellen sind für Identity Protection-Administratoren am wichtigsten:

- AADRiskyUsers: Stellt Daten wie den Bericht Riskante Benutzer in Identity Protection zur Verfügung.

- AADUserRiskEvents: Stellt Daten wie den Bericht Risikoerkennungen in Identity Protection zur Verfügung.

- RiskyServicePrincipals: Stellt Daten wie den Bericht Riskante Workloadidentitäten in Identity Protection zur Verfügung.

- ServicePrincipalRiskEvents: Stellt Daten wie den Bericht Workloadidentitätserkennungen in Identity Protection zur Verfügung.

In der obigen Abbildung wurde die folgende Abfrage ausgeführt, um die letzten fünf ausgelösten Risikoerkennungen anzuzeigen.

AADUserRiskEvents

| take 5

Eine weitere Möglichkeit besteht in der Abfrage der Tabelle „AADRiskyUsers“, um alle riskanten Benutzer anzuzeigen.

AADRiskyUsers

Hinweis

Log Analytics hat nur Einblick in Daten, während sie gestreamt werden. Ereignisse vor dem Aktivieren des Ereignisversands von Microsoft Entra ID werden nicht angezeigt.

Speicherkonto

Wenn Sie Protokolle an ein Azure-Speicherkonto weiterleiten, können Sie sie länger aufbewahren als die Standardaufbewahrungsdauer vorgibt. Weitere Informationen finden Sie im Tutorial: Archivieren von Microsoft Entra-Protokollen in einem Azure Storage-Konto.

Azure Event Hubs

Azure Event Hubs können eingehende Daten aus Quellen wie Microsoft Entra ID Protection anzeigen sowie Echtzeitanalyse und Korrelation bereitstellen. Weitere Informationen finden Sie im Tutorial: Streamen von Microsoft Entra-Protokollen an einen Azure Event Hub.

Weitere Optionen

Organisationen können auch Microsoft Entra-Daten zur weiteren Verarbeitung mit Microsoft Sentinel verbinden.

Organisationen können die Microsoft Graph-API verwenden, um programmgesteuert mit Risikoereignissen zu interagieren.

Nächste Schritte

- Was wird von Microsoft Entra überwacht?

- Installieren und Verwenden der Log Analytics-Ansichten für Microsoft Entra ID

- Verbinden von Daten über Microsoft Entra ID Protection

- Microsoft Entra ID Protection und das Microsoft Graph PowerShell SDK

- Tutorial: Streamen von Microsoft Entra-Protokollen an einen Azure Event Hub