Lagern Sie gemeinsam genutzte oder spezielle Dienstfunktionen an einen Gatewayproxy aus. Mit diesem Muster können Sie die Anwendungsentwicklung vereinfachen, indem Sie gemeinsam genutzte Dienstfunktionen, z.B. die Verwendung von SSL-Zertifikaten, aus anderen Teilen der Anwendung auf das Gateway verschieben.

Kontext und Problem

Einige Features werden häufig über mehrere Dienste hinweg verwendet, sodass dafür die entsprechende Konfiguration, Verwaltung und Wartung erforderlich ist. Ein freigegebener oder spezialisierter Dienst, der mit jeder Anwendungsbereitstellung verteilt wird, erhöht den Verwaltungsaufwand und die Wahrscheinlichkeit für Bereitstellungsfehler. Alle Updates eines freigegebenen Features müssen für alle Dienste bereitgestellt werden, von denen dieses Feature gemeinsam genutzt wird.

Der richtige Umgang mit Sicherheitsproblemen (Tokenüberprüfung, Verschlüsselung, SSL-Zertifikatverwaltung) und andere komplexe Aufgaben können bedingen, dass Teammitglieder über sehr spezielle Fähigkeiten verfügen. Beispielsweise muss ein Zertifikat, das von einer Anwendung benötigt wird, auf allen Anwendungsinstanzen konfiguriert und bereitgestellt werden. Für jede neue Bereitstellung muss das Zertifikat verwaltet werden, um sicherzustellen, dass es nicht abläuft. Alle allgemeinen Zertifikate, deren Ablauf bevorsteht, müssen bei jeder Anwendungsbereitstellung aktualisiert, getestet und überprüft werden.

Andere gemeinsam genutzte Dienste, z.B. Authentifizierung, Autorisierung, Protokollierung, Überwachung oder Drosselung, können für eine große Zahl von Bereitstellungen schwierig zu implementieren und zu verwalten sein. Es kann besser sein, diese Art von Funktionen zu konsolidieren, um den Aufwand und die Fehlerwahrscheinlichkeit zu reduzieren.

Lösung

Lagern Sie einige Features auf ein Gateway aus. Dies gilt vor allem für sich überschneidende Bereiche wie die Zertifikatverwaltung, Authentifizierung, SSL-Beendigung, Überwachung, Protokollübersetzung oder Drosselung.

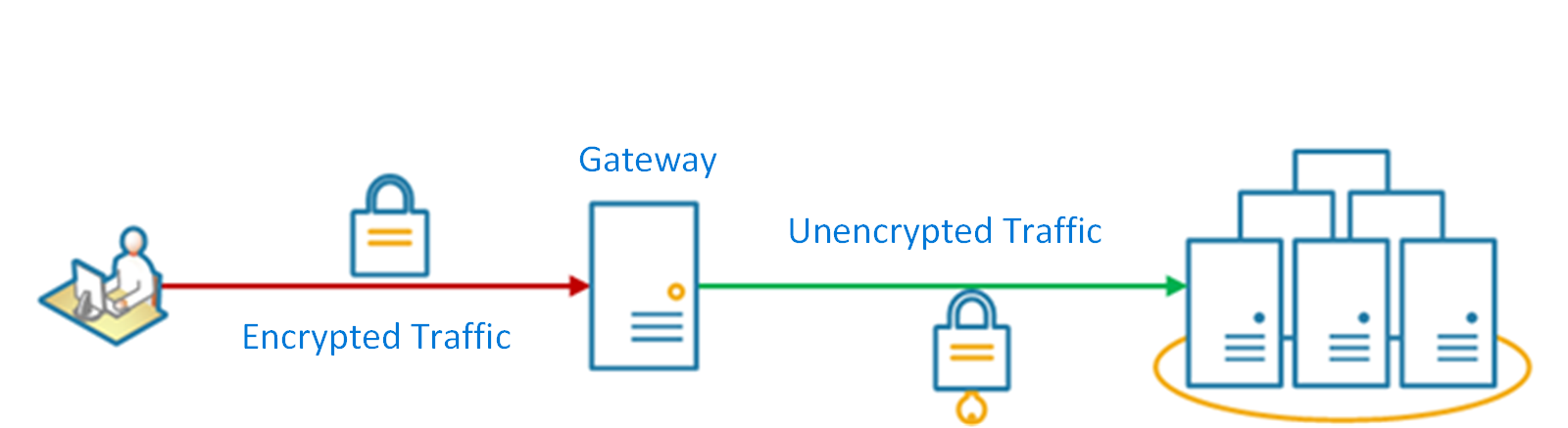

Im folgenden Diagramm ist ein Gateway dargestellt, mit dem eingehende SSL-Verbindungen beendet werden. Hiermit werden Daten im Namen des ursprünglichen Anforderers von einem beliebigen HTTP-Server abgerufen, der dem Gateway vorgeschaltet ist.

Vorteile dieses Musters:

Die Entwicklung von Diensten wird vereinfacht, indem das Verteilen und Warten von unterstützenden Ressourcen entfällt, z.B. Webserverzertifikate und die Konfiguration für sichere Websites. Eine einfachere Konfiguration führt zu einer Vereinfachung der Verwaltung und Skalierbarkeit und erleichtert die Durchführung von Dienstupgrades.

Dedizierte Teams können Features implementieren, für die besondere Kenntnisse erforderlich sind, z.B. im Bereich der Sicherheit. So kann sich Ihr Kernteam auf die Anwendungsfunktionen konzentrieren und diese speziellen Probleme, die trotzdem mehrere Bereiche betreffen, den jeweiligen Experten überlassen.

Es kann Einheitlichkeit in Bezug auf die Protokollierung und Überwachung von Anforderungen und Antworten erzielt werden. Auch wenn ein Dienst nicht richtig instrumentiert wurde, kann das Gateway so konfiguriert werden, dass ein Mindestmaß an Überwachung und Protokollierung sichergestellt ist.

Probleme und Überlegungen

- Stellen Sie sicher, dass das Gateway hochverfügbar und robust gegenüber Fehlern ist. Vermeiden Sie Single Points of Failure, indem Sie mehrere Instanzen Ihres Gateways ausführen.

- Stellen Sie sicher, dass das Gateway für die Kapazitäts- und Skalierungsanforderungen Ihrer Anwendung und Endpunkte ausgelegt ist. Sorgen Sie dafür, dass das Gateway nicht zu einem Engpass für die Anwendung wird und in ausreichendem Maße skaliert werden kann.

- Lagern Sie nur Features aus, die von der gesamten Anwendung genutzt werden, z.B. Sicherheit oder Datenübertragung.

- Geschäftslogik sollte niemals auf das Gateway ausgelagert werden.

- Wenn Sie Transaktionen nachverfolgen müssen, sollten Sie erwägen, Korrelations-IDs für Protokollierungszwecke zu generieren.

Verwendung dieses Musters

Verwenden Sie dieses Muster in folgenden Fällen:

- Für eine Anwendungsbereitstellung besteht eine übergreifende Zuständigkeit, z.B. in Bezug auf SSL-Zertifikate oder die Verschlüsselung.

- Ein Feature, dass über Anwendungsbereitstellungen (ggf. mit unterschiedlichen Ressourcenanforderungen) hinweg gemeinsam genutzt wird, z.B. Arbeitsspeicherressourcen, Speicherkapazität oder Netzwerkverbindungen.

- Sie möchten die Zuständigkeit für Probleme, z.B. Netzwerksicherheit, Drosselung oder andere Fragen zu Netzwerkgrenzen, an ein Team mit besserer Spezialisierung vergeben.

Dieses Muster ist unter Umständen nicht geeignet, wenn es dabei zu einer Kopplung zwischen Diensten kommt.

Workloadentwurf

Ein Architekt sollte evaluieren, wie das Gateway-Offloading-Muster im Design seiner Workloads verwendet werden kann, um die Ziele und Prinzipien zu erreichen, die in den Säulen des Azure Well-Architected Framework behandelt werden. Zum Beispiel:

| Säule | So unterstützt dieses Muster die Säulenziele |

|---|---|

| Zuverlässigkeitsdesignentscheidungen tragen dazu bei, dass Ihre Workload ausfallsicher wird und dass sie nach einem Ausfall wieder in einen voll funktionsfähigen Zustand zurückkehrt. | Die Auslagerung dieser Verantwortung auf ein Gateway reduziert die Komplexität des Anwendungscodes auf Back-End-Knoten. In einigen Fällen ersetzt die Auslagerung die Funktionalität vollständig durch eine zuverlässige, von der Plattform bereitgestellte Funktion. - RE:01 Einfachheit und Effizienz |

| Sicherheitsdesignentscheidungen tragen dazu bei, die Vertraulichkeit, Integrität und Verfügbarkeit der Daten und Systeme Ihrer Workload sicherzustellen. | Durch das Hinzufügen eines Gateways zum Anforderungsflows können Sie Sicherheitsfunktionen wie Web Application Firewalls und TLS-Verbindungen mit Clients zentralisieren. Alle von der Plattform bereitgestellten ausgelagerten Funktionen bieten bereits erhöhte Sicherheit. - SE:06 Netzwerksteuerungen - SE:08 Härtungsressourcen |

| Die Kostenoptimierung konzentriert sich auf Erhaltung und Verbesserung der Rendite Ihrer Workload. | Mit diesem Muster können Sie Kosten von Ressourcen, die pro Knoten ausgegeben würden, in die Gateway-Implementierung umleiten. Die Kosten im zentralisierten Verarbeitungsmodell sind häufig niedriger als die des verteilten Modells. - CO:14 Konsolidierung |

| Operational Excellence unterstützt die Workloadqualität durch standardisierte Prozesse und Teamzusammenhalt. | Bei diesem Muster erfolgt die Konfiguration und Wartung der ausgelagerten Funktionalität von einem einzigen Punkt aus, anstatt sie von mehreren Knoten aus zu verwalten. - OE:04 Tools und Prozesse |

| Die Leistungseffizienz hilft Ihrer Workload, Anforderungen effizient durch Optimierungen in Skalierung, Daten und Code zu erfüllen. | Durch das Hinzufügen eines Auslagerungs-Gateways zum Anforderungsprozess können Sie weniger Ressourcen pro Knoten verwenden, da die Funktionalität am Gateway zentralisiert ist. Sie können die Implementierung der ausgelagerten Funktionalität unabhängig vom Anwendungscode optimieren. Ausgelagerte, von der Plattform bereitgestellte Funktionen sind wahrscheinlich bereits hochleistungsfähig. - PE:03 Dienste auswählen |

Berücksichtigen Sie wie bei jeder Designentscheidung alle Kompromisse im Hinblick auf die Ziele der anderen Säulen, die mit diesem Muster eingeführt werden könnten.

Beispiel

Indem Nginx als Appliance für die SSL-Auslagerung verwendet wird, wird mit der folgenden Konfiguration eine eingehende SSL-Verbindung beendet und die Verbindung auf einen von drei vorgeschalteten HTTP-Servern verteilt.

upstream iis {

server 10.3.0.10 max_fails=3 fail_timeout=15s;

server 10.3.0.20 max_fails=3 fail_timeout=15s;

server 10.3.0.30 max_fails=3 fail_timeout=15s;

}

server {

listen 443;

ssl on;

ssl_certificate /etc/nginx/ssl/domain.cer;

ssl_certificate_key /etc/nginx/ssl/domain.key;

location / {

set $targ iis;

proxy_pass http://$targ;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto https;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header Host $host;

}

}

Unter Azure erreichen Sie dies, indem Sie für Application Gateway die SSL-Beendigung einrichten.