Rollen und Anforderungen für Azure Data Share

In diesem Artikel werden Rollen und Berechtigungen beschrieben, die zum Freigeben und Empfangen von Daten mit dem Azure Data Share-Dienst erforderlich sind.

Rollen und Anforderungen

Mit dem Azure Data Share-Dienst können Sie Daten freigeben, ohne Anmeldeinformationen zwischen Datenanbieter und Consumer auszutauschen. Für die Snapshot-basierte Freigabe verwendet der Azure Data Share-Dienst Managed Identities (früher bekannt als MSIs), um sich beim Azure-Datenspeicher zu authentifizieren.

Um Freigaben in der Azure Data-Freigabe zu erstellen, benötigt ein Benutzer diese Berechtigungen:

- Berechtigungen des Datenfreigabekontos: Mitwirkender

- Speicherressourcengruppe: Leser (Leseberechtigungen für die Ressourcengruppe, in der Ihre Speicherkonten oder Datenbanken leben, in denen Sie berechtigt sind, im Portal nach diesen zu suchen.)

- Quellberechtigungen abhängig von der Quelle:

Speicherung und Datenseefreigabe

| Datenspeichertyp | Aktion | Rolle im Quelldatenspeicher | Rolle im Zieldatenspeicher | Hinweis |

|---|---|---|---|---|

| Azure Blob Storage | Freigeben von Daten | Mitwirkender des Speicherkontos** | **Stattdessen könnten Sie eine benutzerdefinierte Rolle mit den erforderlichen Speicheraktionen erstellen. | |

| Empfangen von Daten | Mitwirkender des Speicherkontos** | **Stattdessen könnten Sie eine benutzerdefinierte Rolle mit den erforderlichen Speicheraktionen erstellen. | ||

| Automatisches Zuweisen von MI-Berechtigungen zur Freigabe | Eine Rolle mit Microsoft.Authorization/Role Assignments/Write* | Optional. Stattdessen könnten Sie die MI-Berechtigungen manuell zuweisen. | ||

| Automatisches Zuweisen von MI-Berechtigungen zum Empfangen | Eine Rolle mit Microsoft.Authorization/Role Assignments/Write* | Optional. Stattdessen könnten Sie die MI-Berechtigungen manuell zuweisen. | ||

| Azure Data Lake Gen1 | Freigeben von Daten | Zugreifen und Schreiben von Berechtigungen für die Dateien, die Sie freigeben möchten. | ||

| Empfangen von Daten | Nicht unterstützt | |||

| Automatisches Zuweisen von MI-Berechtigungen zur Freigabe | Eine Rolle mit Microsoft.Authorization/Role Assignments/Write* | Optional. Stattdessen könnten Sie die MI-Berechtigungen manuell zuweisen. | ||

| Automatisches Zuweisen von MI-Berechtigungen zum Empfangen | Wird nicht unterstützt. | |||

| Azure Data Lake Gen2 | Freigeben von Daten | Mitwirkender des Speicherkontos** | **Stattdessen könnten Sie eine benutzerdefinierte Rolle mit den erforderlichen Speicheraktionen erstellen. | |

| Empfangen von Daten | Mitwirkender des Speicherkontos** | **Stattdessen könnten Sie eine benutzerdefinierte Rolle mit den erforderlichen Speicheraktionen erstellen. | ||

| Automatisches Zuweisen von MI-Berechtigungen zur Freigabe | Eine Rolle mit Microsoft.Authorization/Role Assignments/Write* | Optional. Stattdessen könnten Sie die MI-Berechtigungen manuell zuweisen. | ||

| Automatisches Zuweisen von MI-Berechtigungen zum Empfangen | Eine Rolle mit Microsoft.Authorization/Role Assignments/Write* | Optional. Stattdessen könnten Sie die MI-Berechtigungen manuell zuweisen. |

* Diese Berechtigung ist in der Rolle "Besitzer " vorhanden.

Weitere Informationen zur Freigabe an und von Azure Storage finden Sie im Artikel zum Freigeben und Empfangen von Daten aus Azure Blob Storage und Azure Data Lake Storage.

SQL-Datenbankfreigabe

Zum Freigeben von Daten aus SQL können Sie eine der folgenden Optionen verwenden:

Um Daten in SQL zu empfangen, müssen Sie Berechtigungen zum Empfangen von Daten zuweisen.

Microsoft Entra-Authentifizierung zum Teilen

Diese Voraussetzungen gelten für die Authentifizierung, die erforderlich ist, damit Azure Data Share eine Verbindung mit Ihrer Azure SQL-Datenbank herstellen kann:

- Sie benötigen eine Berechtigung zum Schreiben in die Datenbanken in SQL Server: Microsoft.Sql/servers/databases/write. Diese Berechtigung ist in der Rolle Mitwirkender vorhanden.

- SQL Server Microsoft Entra Admin-Berechtigungen .

- ZUGRIFF auf die SQL Server-Firewall:

- Navigieren Sie im Azure-Portal zu Ihrer SQL Server-Instanz. Wählen Sie im linken Navigationsbereich die Option Firewalls und virtuelle Netzwerke aus.

- Wählen Sie für Azure-Diensten und -Ressourcen den Zugriff auf diesen Server gestatten die Option Ja aus.

- Wählen Sie +Client-IP hinzufügen aus. Die Client-IP-Adresse kann sich ändern, daher müssen Sie ihre Client-IP möglicherweise erneut hinzufügen, wenn Sie Daten aus dem Portal freigeben.

- Wählen Sie Speichern.

SQL-Authentifizierung zum Teilen

Sie können sich das Demovideo mit einer Anleitung zum Konfigurieren der Authentifizierung ansehen oder dafür sorgen, dass die folgenden Voraussetzungen erfüllt sind:

Berechtigung zum Schreiben in die Datenbanken in SQL Server: Microsoft.Sql/servers/databases/write. Diese Berechtigung ist in der Rolle Mitwirkender vorhanden.

Berechtigung zum Zugreifen auf die Datenbank für die verwaltete Identität der Azure Data Share-Ressource:

Navigieren Sie im Azure-Portal zum SQL-Server, und legen Sie sich selbst als Microsoft Entra-Administrator fest.

Verbinden zum Azure SQL-Datenbank/Data Warehouse mithilfe des Abfrage-Editor oder SQL Server Management Studio mit Microsoft Entra-Authentifizierung.

Führen Sie das folgende Skript aus, um die verwaltete Identität der Data Share-Ressource als „db_datareader“ hinzuzufügen. Stellen Sie mithilfe von Active Directory und nicht über die SQL Server-Authentifizierung eine Verbindung her.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Hinweis

<share_acc_name> ist der Name Ihrer Data Share-Ressource.

Ein Azure SQL-Datenbank-Benutzer mit Zugriff vom Typ db_datareader zum Navigieren durch Tabellen und/oder Sichten sowie zum Auswählen der Tabellen oder Sichten, die Sie freigeben möchten.

SQL Server-Firewallzugriff:

- Navigieren Sie im Azure-Portal zu „SQL Server“. Wählen Sie im linken Navigationsbereich die Option Firewalls und virtuelle Netzwerke aus.

- Wählen Sie für Azure-Diensten und -Ressourcen den Zugriff auf diesen Server gestatten die Option Ja aus.

- Wählen Sie +Client-IP hinzufügen aus. Die Client-IP-Adresse kann sich ändern, daher müssen Sie ihre Client-IP möglicherweise erneut hinzufügen, wenn Sie Daten aus dem Portal freigeben.

- Wählen Sie Speichern.

Empfangende Authentifizierung in SQL

Führen Sie für einen SQL-Server, auf dem Sie der Microsoft Entra-Administrator des SQL-Servers sind, die folgenden Voraussetzungen aus, bevor Sie eine Datenfreigabe akzeptieren:

- Eine Instanz von Azure SQL-Datenbank oder Azure Synapse Analytics (ehemals Azure SQL DW).

- Berechtigung zum Schreiben in die Datenbanken in SQL Server: Microsoft.Sql/servers/databases/write. Diese Berechtigung ist in der Rolle Mitwirkender vorhanden.

- ZUGRIFF auf die SQL Server-Firewall:

- Navigieren Sie im Azure-Portal zu Ihrer SQL Server-Instanz. Wählen Sie im linken Navigationsbereich die Option Firewalls und virtuelle Netzwerke aus.

- Wählen Sie für Azure-Diensten und -Ressourcen den Zugriff auf diesen Server gestatten die Option Ja aus.

- Wählen Sie +Client-IP hinzufügen aus. Die Client-IP-Adresse kann sich ändern, daher müssen Sie ihre Client-IP möglicherweise erneut hinzufügen, wenn Sie Daten aus dem Portal freigeben.

- Wählen Sie Speichern.

Führen Sie für einen SQL-Server, auf dem Sie nicht der Microsoft Entra-Administrator sind, die folgenden Voraussetzungen aus, bevor Sie eine Datenfreigabe akzeptieren:

Sie können sich das Demovideo mit einer Anleitung ansehen oder dafür sorgen, dass die folgenden Voraussetzungen erfüllt sind.

Eine Instanz von Azure SQL-Datenbank oder Azure Synapse Analytics (ehemals Azure SQL DW).

Berechtigung zum Schreiben in Datenbanken in der SQL Server-Instanz: Microsoft.Sql/servers/databases/write. Diese Berechtigung ist in der Rolle Mitwirkender vorhanden.

Berechtigung zum Zugreifen auf die Azure SQL-Datenbank- oder Azure Synapse Analytics-Instanz für die verwaltete Identität der Data Share-Ressource:

Navigieren Sie im Azure-Portal zum SQL-Server, und legen Sie sich selbst als Microsoft Entra-Administrator fest.

Verbinden zum Azure SQL-Datenbank/Data Warehouse mithilfe des Abfrage-Editor oder SQL Server Management Studio mit Microsoft Entra-Authentifizierung.

Führen Sie das folgende Skript aus, um die verwaltete Data Share-Identität als „db_datareader, db_datawriter, db_ddladmin“ hinzuzufügen.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Hinweis

<share_acc_name> ist der Name Ihrer Data Share-Ressource.

SQL Server-Firewallzugriff:

- Navigieren Sie im Azure-Portal, zur SQL Server-Instanz, und wählen Sie Firewalls und virtuelle Netzwerke aus.

- Wählen Sie für Azure-Diensten und -Ressourcen den Zugriff auf diesen Server gestatten die Option Ja aus.

- Wählen Sie +Client-IP hinzufügen aus. Die Client-IP-Adresse kann sich ändern, daher müssen Sie ihre Client-IP möglicherweise erneut hinzufügen, wenn Sie Daten aus dem Portal freigeben.

- Wählen Sie Speichern.

Weitere Informationen zur Freigabe an und von Azure SQL finden Sie im Artikel zum Freigeben und Empfangen von Daten von Azure SQL-Datenbank.

Azure Synapse-Analysefreigabe

Teilen

Berechtigung zum Schreiben in den SQL-Pool im Synapse-Arbeitsbereich: Microsoft.Synapse/workspaces/sqlPools/write. Diese Berechtigung ist in der Rolle Mitwirkender vorhanden.

Berechtigung zum Zugreifen auf den SQL-Pool des Synapse-Arbeitsbereichs für die verwaltete Identität der Data Share-Ressource:

Navigieren Sie im Azure-Portal zum Synapse-Arbeitsbereich. Wählen Sie sql Active Directory-Administrator aus der linken Navigation aus, und legen Sie sich selbst als Microsoft Entra-Administrator fest.

Öffnen Sie Synapse Studio, und wählen Sie im linken Navigationsbereich die Option Verwalten aus. Wählen Sie unter „Sicherheit“ die Option Zugriffssteuerung aus. Weisen Sie sich selbst die Rolle SQL-Administrator oder Arbeitsbereichsadministrator zu.

Wählen Sie in Synapse Studio im linken Navigationsbereich die Option Entwickeln aus. Führen Sie im SQL-Pool das folgende Skript aus, um die verwaltete Identität der Data Share-Ressource als „db_datareader“ hinzuzufügen.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Hinweis

<share_acc_name> ist der Name Ihrer Data Share-Ressource.

Firewallzugriff für den Synapse-Arbeitsbereich:

- Navigieren Sie im Azure-Portal zum Synapse-Arbeitsbereich. Wählen Sie im linken Navigationsbereich die Option Firewalls aus.

- Wählen Sie unter Anderen Azure-Diensten und -Ressourcen den Zugriff auf diesen Arbeitsbereich gestatten die Option EIN aus.

- Wählen Sie +Client-IP hinzufügen aus. Die Client-IP-Adresse kann sich ändern, daher müssen Sie ihre Client-IP möglicherweise erneut hinzufügen, wenn Sie Daten aus dem Portal freigeben.

- Wählen Sie Speichern.

Receive

Ein dedizierter SQL-Pool von Azure Synapse Analytics (Arbeitsbereich). Das Empfangen von Daten in einem serverlosen SQL-Pool wird derzeit nicht unterstützt.

Berechtigung zum Schreiben in den SQL-Pool im Synapse-Arbeitsbereich: Microsoft.Synapse/workspaces/sqlPools/write. Diese Berechtigung ist in der Rolle Mitwirkender vorhanden.

Berechtigung zum Zugreifen auf den SQL-Pool des Synapse-Arbeitsbereichs für die verwaltete Identität der Data Share-Ressource:

Navigieren Sie im Azure-Portal zum Synapse-Arbeitsbereich.

Wählen Sie im linken Navigationsbereich „Administrator für Active Directory in SQL“ aus, und legen Sie sich selbst als Microsoft Entra-Administrator fest.

Öffnen Sie Synapse Studio, und wählen Sie im linken Navigationsbereich die Option Verwalten aus. Wählen Sie unter „Sicherheit“ die Option Zugriffssteuerung aus. Weisen Sie sich selbst die Rolle SQL-Administrator oder Arbeitsbereichsadministrator zu.

Wählen Sie in Synapse Studio im linken Navigationsbereich die Option Entwickeln aus. Führen Sie im SQL-Pool das folgende Skript aus, um die verwaltete Identität der Data Share-Ressource als „db_datareader, db_datawriter, db_ddladmin“ hinzuzufügen.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Hinweis

<share_acc_name> ist der Name Ihrer Data Share-Ressource.

Firewallzugriff für den Synapse-Arbeitsbereich:

- Navigieren Sie im Azure-Portal zum Synapse-Arbeitsbereich. Wählen Sie im linken Navigationsbereich die Option Firewalls aus.

- Wählen Sie unter Anderen Azure-Diensten und -Ressourcen den Zugriff auf diesen Arbeitsbereich gestatten die Option EIN aus.

- Wählen Sie +Client-IP hinzufügen aus. Die IP-Adresse kann sich ggf. ändern. Dieses Verfahren muss unter Umständen bei der nächsten Freigabe von SQL-Daten über das Azure-Portal wiederholt werden.

- Wählen Sie Speichern.

Weitere Informationen zur Freigabe an und von Azure Synapse Analytics finden Sie im Artikel zum Freigeben und Empfangen von Daten aus Azure Synapse Analytics.

Manuelles Zuweisen von MI-Berechtigungen

Wenn ein Benutzer über Microsoft.Authorization/Role Assignments/Write-Berechtigungen für einen Quell- oder Zieldatenspeicher verfügt, weist er automatisch der verwalteten Identität von Azure Data Share die Berechtigungen zu, die er für die Authentifizierung beim Datenspeicher benötigt. Sie können verwaltete Identitätsberechtigungen auch manuell zuweisen.

Wenn Sie berechtigungen manuell zuweisen möchten, weisen Sie diese Berechtigungen der verwalteten Identität Ihrer Azure Data Share-Ressource basierend auf Quelle und Aktion zu:

| Datenspeichertyp | Quelldatenspeicher des Datenanbieters | Zieldatenspeicher des Datenconsumers |

|---|---|---|

| Azure Blob Storage | Leser von Speicherblobdaten | Mitwirkender an Speicherblobdaten |

| Azure Data Lake Gen1 | Besitzer | Nicht unterstützt |

| Azure Data Lake Gen2 | Leser von Speicherblobdaten | Mitwirkender an Speicherblobdaten |

| Azure SQL-Datenbank | db_datareader | db_datareader, db_datawriter, db_ddladmin |

| Azure Synapse Analytics | db_datareader | db_datareader, db_datawriter, db_ddladmin |

Beispiel für Datenanbieter

Wenn Sie Daten aus einem Speicherkonto freigeben, erhält die verwaltete Identität der Datenfreigaberessource die Rolle "Storage Blob Data Reader ".

Dies geschieht automatisch vom Azure Data Share-Dienst, wenn der Benutzer Dataset über Azure-Portal hinzufügt und der Benutzer ein Besitzer des Azure-Datenspeichers ist oder Mitglied einer benutzerdefinierten Rolle ist, der die Microsoft.Authorization/Role Assignments/Write-Berechtigung zugewiesen ist.

Alternativ kann der Benutzer über den Besitzer des Azure-Datenspeichers verfügen, um die verwaltete Identität der Datenfreigaberessource manuell zum Azure-Datenspeicher hinzuzufügen. Diese Aktion muss nur einmal pro Data Share-Ressource ausgeführt werden.

Wenn Sie eine Rollenzuweisung für die verwaltete Identität der Data Share-Ressource manuell erstellen möchten, führen Sie die folgenden Schritte aus:

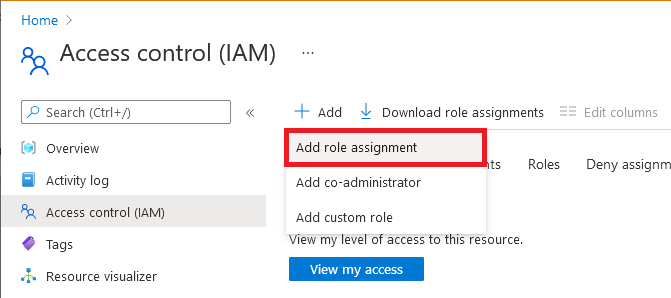

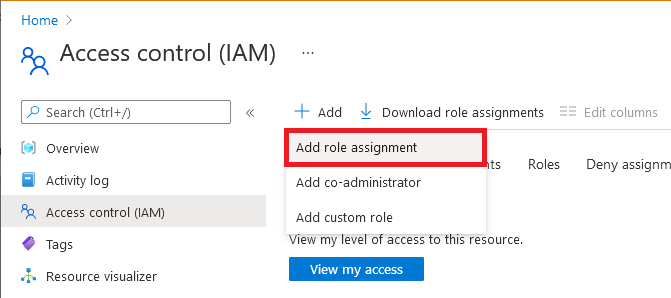

Navigieren Sie zum Azure-Datenspeicher.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen > Rollenzuweisung hinzufügen aus.

Wählen Sie auf der Registerkarte Rollen eine der Rollen aus, die in der Rollenzuweisungstabelle im vorherigen Abschnitt aufgeführt sind.

Wählen Sie auf der Registerkarte Mitglieder die Option Verwaltete Identität und dann Mitglieder auswählen aus.

Wählen Sie Ihr Azure-Abonnement.

Wählen Sie Systemseitig zugewiesene verwaltete Identität aus, suchen Sie nach Ihrer Azure Data Share-Ressource, und wählen Sie sie aus.

Wählen Sie auf der Registerkarte Überprüfen und zuweisen die Option Überprüfen und zuweisen aus, um die Rolle zuzuweisen.

Weitere Informationen zur Rollenzuweisung finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal. Wenn Sie Daten mithilfe von REST-APIs freigeben, können Sie die Rollenzuweisung mithilfe der API erstellen. Informationen dazu finden Sie unter Zuweisen von Azure-Rollen mithilfe der REST-API.

Für die SQL-Momentaufnahme-basierte Freigabe muss ein SQL-Benutzer aus einem externen Anbieter in SQL-Datenbank mit demselben Namen wie die Azure Data Share-Ressource erstellt werden, während eine Verbindung mit der SQL-Datenbank mithilfe der Microsoft Entra-Authentifizierung hergestellt wird. Diesem Benutzer muss die Berechtigung db_datareader erteilt werden. Ein Beispielskript sowie weitere Voraussetzungen für die SQL-basierte Freigabe finden Sie im Tutorial Freigeben und Empfangen von Daten aus Azure SQL-Datenbank und Azure Synapse Analytics.

Beispiel für Datenanwender

Um Daten im Speicherkonto zu empfangen, muss der verwalteten Identität der Ressource zur gemeinsamen Nutzung von Verbraucherdaten Zugriff auf das Zielspeicherkonto gewährt werden. Der verwalteten Identität der Datenfreigabe Ressource muss die Rolle Mitwirkender von Speicher-BLOBs erteilt werden. Dies geschieht automatisch durch den Azure Data Share-Dienst, wenn der Benutzer einen Zielspeicherkonto über das Azure-Portal angibt und über die entsprechende Berechtigung verfügt. So ist der Benutzer beispielsweise Besitzer des Speicherkontos oder Mitglied einer benutzerdefinierten Rolle, der die Berechtigung Microsoft.Authorization/role assignments/write zugewiesen wurde.

Alternativ kann der Benutzer den Eigentümer des Speicherkontos dazu veranlassen, die verwaltete Identität der Datenfreigabe-Ressource manuell zum Speicherkonto hinzuzufügen. Diese Aktion muss nur einmal pro Data Share-Ressource ausgeführt werden. Wenn Sie eine Rollenzuweisung für die verwaltete Identität der Data Share-Ressource manuell erstellen möchten, führen Sie die folgenden Schritte aus:

Navigieren Sie zum Azure-Datenspeicher.

Wählen Sie die Option Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen > Rollenzuweisung hinzufügen aus.

Wählen Sie auf der Registerkarte Rollen eine der Rollen aus, die in der Rollenzuweisungstabelle im vorherigen Abschnitt aufgeführt sind. Wählen Sie z. B. für ein Speicherkonto „Storage-Blobdatenleser“ aus.

Wählen Sie auf der Registerkarte Mitglieder die Option Verwaltete Identität und dann Mitglieder auswählen aus.

Wählen Sie Ihr Azure-Abonnement.

Wählen Sie Systemseitig zugewiesene verwaltete Identität aus, suchen Sie nach Ihrer Azure Data Share-Ressource, und wählen Sie sie aus.

Wählen Sie auf der Registerkarte Überprüfen und zuweisen die Option Überprüfen und zuweisen aus, um die Rolle zuzuweisen.

Weitere Informationen zur Rollenzuweisung finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal. Wenn Sie Daten mithilfe von REST-APIs erhalten, können Sie die Rollenzuweisung mithilfe der API erstellen. Informationen dazu finden Sie unter Zuweisen von Azure-Rollen mithilfe der REST-API.

Für SQL-basierte Ziel muss ein SQL-Benutzer aus einem externen Anbieter in SQL-Datenbank mit demselben Namen wie die Azure Data Share-Ressource erstellt werden, während eine Verbindung mit der SQL-Datenbank mithilfe der Microsoft Entra-Authentifizierung hergestellt wird. Diesem Benutzer muss die Berechtigung db_datareader, db_datawriter, db_ddladmin erteilt werden. Ein Beispielskript sowie weitere Voraussetzungen für die SQL-basierte Freigabe finden Sie im Tutorial Freigeben und Empfangen von Daten aus Azure SQL-Datenbank und Azure Synapse Analytics.

Ressourcenanbieterregistrierung

Möglicherweise müssen Sie den Microsoft.DataShare-Ressourcenanbieter in den folgenden Szenarien manuell in Ihrem Azure-Abonnement registrieren:

- Erstmaliges Anzeigen einer Azure Data Share-Einladung in Ihrem Azure-Mandanten

- Freigeben von Daten aus einem Azure-Datenspeicher in einem anderen Azure-Abonnement Ihrer Azure Data Share-Ressource

- Empfangen von Daten in einem Azure-Datenspeicher in einem anderen Azure-Abonnement Ihrer Azure Data Share-Ressource

Führen Sie diese Schritte aus, um den Microsoft.DataShare-Ressourcenanbieter in Ihrem Azure-Abonnement zu registrieren. Sie benötigen Zugriff als Mitwirkender auf das Azure-Abonnement, um einen Ressourcenanbieter zu registrieren.

- Navigieren Sie im Azure-Portal zu Abonnements.

- Wählen Sie das Abonnement aus, das Sie für Azure Data Share verwenden.

- Wählen Sie Ressourcenanbieter aus.

- Suchen Sie nach Microsoft.DataShare.

- Wählen Sie Registrieren aus.

Weitere Informationen zu Ressourcenanbietern finden Sie unter Azure-Ressourcenanbieter und -typen.

Benutzerdefinierte Rollen für Data Share

In diesem Abschnitt werden benutzerdefinierte Rollen und Berechtigungen beschrieben, die innerhalb der benutzerdefinierten Rollen zum Freigeben und Empfangen von Daten erforderlich sind, die für ein Storage-Konto spezifisch sind. Es gibt auch Voraussetzungen, die unabhängig von benutzerdefinierter Rolle oder Azure Data Share-Rolle sind.

Voraussetzungen für die Datenfreigabe zusätzlich zur benutzerdefinierten Rolle

- Um ein Dataset in Azure Data Share hinzuzufügen, muss für die auf Momentaufnahmen basierende Speicher- und Data Lake-Freigabe der verwalteten Identität der Datenfreigaberessource des Anbieters Zugriff auf den Azure-Quelldatenspeicher gewährt werden. Bei einem Speicherkonto beispielsweise wird der verwalteten Identität der Data Share-Ressource die Rolle „Storage-Blobdatenleser“ zugewiesen.

- Um Daten in einem Speicherkonto zu empfangen, muss der verwalteten Identität der Ressource zur gemeinsamen Nutzung von Verbraucherdaten Zugriff auf das Zielspeicherkonto gewährt werden. Der verwalteten Identität der Datenfreigabe Ressource muss die Rolle Mitwirkender von Speicher-BLOBs erteilt werden.

- Möglicherweise müssen Sie den Microsoft.DataShare-Ressourcenanbieter auch manuell in Ihrem Azure-Abonnement für einige Szenarien registrieren. Ausführliche Informationen finden Sie im Abschnitt Ressourcenanbieterregistrierung dieses Artikels.

Erstellen benutzerdefinierter Rollen und erforderlicher Berechtigungen

Benutzerdefinierte Rollen können in einem Abonnement oder einer Ressourcengruppe zum Freigeben und Empfangen von Daten erstellt werden. Benutzern und Gruppen kann dann die benutzerdefinierte Rolle zugewiesen werden.

- Zum Erstellen einer benutzerdefinierten Rolle sind Aktionen für Speicher, Datenfreigabe, Ressourcengruppe und Autorisierung erforderlich. Informationen zu den verschiedenen Berechtigungsebenen und zur Auswahl der für Ihre benutzerdefinierte Rolle relevanten Berechtigungen finden Sie unter Vorgänge für Azure-Ressourcenanbieter im Abschnitt „Data Share“.

- Alternativ können Sie im Azure-Portal zu „IAM“ > „Benutzerdefinierte Rolle“ > „Berechtigungen hinzufügen“ > „Suchen“ navigieren und nach „Microsoft.DataShare“-Berechtigungen suchen, um die Liste der verfügbaren Aktionen anzuzeigen.

- Weitere Informationen zur Zuweisung einer benutzerdefinierten Rolle inden Sie unter Benutzerdefinierte Azure-Rollen. Sobald Sie über Ihre benutzerdefinierte Rolle verfügen, testen Sie sie, um sicherzustellen, dass sie wie erwartet funktioniert.

Das folgende Beispiel zeigt, wie die erforderlichen Aktionen in der JSON-Ansicht aufgeführt werden, damit eine benutzerdefinierte Rolle Daten freigeben und empfangen kann.

{

"Actions": [

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action",

"Microsoft.Storage/storageAccounts/listkeys/action",

"Microsoft.DataShare/accounts/read",

"Microsoft.DataShare/accounts/providers/Microsoft.Insights/metricDefinitions/read",

"Microsoft.DataShare/accounts/shares/listSynchronizations/action",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/read",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/write",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/delete",

"Microsoft.DataShare/accounts/shareSubscriptions/*",

"Microsoft.DataShare/listInvitations/read",

"Microsoft.DataShare/locations/rejectInvitation/action",

"Microsoft.DataShare/locations/consumerInvitations/read",

"Microsoft.DataShare/locations/operationResults/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourcegroups/resources/read",

"Microsoft.Authorization/roleAssignments/read",

]

}

Nächste Schritte

- Weitere Informationen zu Rollen in Azure finden Sie unter Grundlegendes zu Azure-Rollendefinitionen.