Neuerungen in Microsoft Defender für Cloud

Defender für Cloud befindet sich in der aktiven Entwicklung und wird ständig verbessert. Damit Sie bezüglich der aktuellen Entwicklungen immer auf dem neuesten Stand sind, enthält diese Seite Informationen zu neuen Features, Fehlerbehebungen und veralteten Funktionen.

Diese Seite wird regelmäßig mit den neuesten Updates in Defender for Cloud aktualisiert.

Tipp

Lassen Sie sich benachrichtigen, wenn diese Seite aktualisiert wird, indem Sie die folgende URL kopieren und in Ihren Feedreader einfügen:

https://aka.ms/mdc/rss

Informationen zu geplanten Änderungen, die in Kürze an Defender für Cloud vorgenommen werden, finden Sie unter Wichtige bevorstehende Änderungen an Microsoft Defender für Cloud.

Mehr als sechs Monate zurückliegende Einträge finden Sie im Archiv zu den Neuerungen in Microsoft Defender for Cloud.

April 2024

Defender for Containers ist jetzt allgemein verfügbar (Generally Available, GA) für AWS und GCP

15. April 2024

Laufzeit-Bedrohungserkennung und agentlose Ermittlung für AWS und GCP in Defender for Containers sind jetzt allgemein verfügbar (Generally Available, GA). Weitere Informationen finden Sie in der Unterstützungsmatrix für Containerfunktionen in Defender for Cloud.

Darüber hinaus gibt es eine neue Authentifizierungsfunktion in AWS, die die Bereitstellung vereinfacht. Weitere Informationen finden Sie unter Konfigurieren von Microsoft Defender for Containers-Komponenten.

Risikopriorisierung ist jetzt die Standardfunktion in Defender for Cloud

3. April 2024

Die Risikopriorisierung ist jetzt die Standardfunktion in Defender for Cloud. Dieses Feature hilft Ihnen, sich auf die wichtigsten Sicherheitsprobleme in Ihrer Umgebung zu konzentrieren, indem Sie Empfehlungen basierend auf den Risikofaktoren jeder Ressource priorisieren. Zu den Risikofaktoren gehören die potenziellen Auswirkungen des Sicherheitsproblems, die Risikokategorien und der Angriffspfad, zu dem das Sicherheitsproblem gehört.

Erfahren Sie mehr über die Risikopriorisierung.

Empfehlungen zur Sicherheitsrisikobewertung neuer Container

3. April 2024

Um die neue risikobasierte Priorisierung der Empfehlungen zu unterstützen, haben wir neue Empfehlungen für Container-Sicherheitsrisikobewertungen in Azure, AWS und GCP erstellt. Sie berichten über Containerimages für die Registrierung und Containerworkloads für die Laufzeit:

- Bei Containerimages in der Azure-Registrierung sollten Sicherheitsrisiken behoben worden sein

- Bei Containern, die in Azure ausgeführt werden, sollten Sicherheitsrisiken behoben worden sein

- Bei Containerimages in der AWS-Registrierung sollten Sicherheitsrisiken behoben worden sein

- Bei Containern, die in AWS ausgeführt werden, sollten Sicherheitsrisiken behoben worden sein

- Bei Containerimages in der GCP-Registrierung sollten Sicherheitsrisiken behoben worden sein

- Bei Containern, die in GCP ausgeführt werden, sollten Sicherheitsrisiken behoben worden sein

Die früheren Empfehlungen zur Bewertung von Sicherheitsrisiken bei Containern werden nicht mehr weitergeführt und werden entfernt, sobald die neuen Empfehlungen allgemein verfügbar sind.

- Containerimages der Azure-Registrierung sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management)

- Sicherheitsrisiken in den in Azure ausgeführten Container-Images sollten behoben sein (unterstützt von Microsoft Defender Vulnerability Management)

- Sicherheitsrisiken bei AWS-Containerregistrierungsimages sollten behoben werden (unterstützt von Microsoft Defender Vulnerability Management)

- Sicherheitsrisiken bei ausgeführten AWS-Containerimages sollten behoben werden (unterstützt von Microsoft Defender Vulnerability Management)

- GCP Registrierungscontainerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) - Microsoft Azure

- GCP Ausgeführte Containerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) - Microsoft Azure

Hinweis

Die neuen Empfehlungen befinden sich derzeit in der öffentlichen Vorschau und werden nicht für die Berechnung der Sicherheitsbewertung verwendet.

Defender für Updates von relationalen Open-Source-Datenbanken

3. April 2024

Defender for PostgreSQL Flexible Server post-GA-Updates – Mit dem Update können Kunden den Schutz für vorhandene flexible PostgreSQL-Server auf Abonnementebene erzwingen, wodurch vollständige Flexibilität ermöglicht wird, um den Schutz pro Ressource oder für den automatischen Schutz aller Ressourcen auf Abonnementebene zu ermöglichen.

Defender for MySQL Flexible Servers Availability and GA – Defender for Cloud hat seine Unterstützung für relationale Azure Open-Source-Datenbanken durch die Integration von Flexiblen MySQL-Servern erweitert.

Diese Version umfasst:

- Warnungskompatibilität mit vorhandenen Warnungen für Defender für MySQL Single Servers.

- Aktivierung einzelner Ressourcen.

- Aktivierung auf Abonnementebene.

Wenn Sie Ihr Abonnement bereits mit Defender für relationale Open Source-Datenbanken schützen, werden Ihre flexiblen Serverressourcen automatisch aktiviert, geschützt und in Rechnung gestellt.

Bestimmte Abrechnungsbenachrichtigungen wurden per E-Mail für betroffene Abonnements gesendet.

Übersicht zu Microsoft Defender für relationale Open-Source-Datenbanken.

Hinweis

Updates für Azure Database for MySQL flexible Server werden in den nächsten Wochen bereitgestellt. Wenn die Fehlermeldung The server <servername> is not compatible with Advanced Threat Protection angezeigt wird, können Sie entweder warten, bis das Update bereitgestellt wird, oder ein Supportticket öffnen, um den Server früher auf eine unterstützte Version zu aktualisieren.

Update-Empfehlungen zur Ausrichtung von Azure KI Services-Ressourcen

2. April 2024

Die folgenden Empfehlungen wurden aktualisiert, um die Azure AI Services-Kategorie (früher als Cognitive Services und Cognitive Search bezeichnet) anzupassen, um das neue Benennungsformat für Azure KI Services einzuhalten und die relevanten Ressourcen anzupassen.

| Alte Empfehlung | Aktualisierte Empfehlung |

|---|---|

| Netzwerkzugriff auf Cognitive Services-Konten muss eingeschränkt werden | Azure KI Services-Ressourcen sollten den Netzwerkzugriff einschränken |

| Für Cognitive Services-Konten sollten lokale Authentifizierungsmethoden deaktiviert sein | Bei Azure KI Services-Ressourcen sollte der Schlüsselzugriff deaktiviert sein (lokale Authentifizierung deaktivieren). |

| In den Suchdiensten müssen Diagnoseprotokolle aktiviert sein | In Azure KI Services sollten Diagnoseprotokolle aktiviert sein. |

Siehe die Liste aller Sicherheitsempfehlungen.

Empfehlung zur Veraltung von Cognitive Services

2. April 2024

Die Empfehlung Public network access should be disabled for Cognitive Services accounts ist veraltet. Die zugehörige Richtliniendefinition Cognitive Services accounts should disable public network access wurde auch aus dem Dashboard für die Einhaltung gesetzlicher Vorschriften entfernt.

Diese Empfehlung wird bereits von einer anderen Netzwerkempfehlung für Azure KI Services abgedeckt, Cognitive Services accounts should restrict network access.

Siehe die Liste aller Sicherheitsempfehlungen.

Empfehlungen für Container mit mehreren Clouds (GA)

2. April 2024

Im Rahmen der allgemeinen Verfügbarkeit von Defender for Containers mit mehreren Clouds werden auch die folgenden Empfehlungen als GA angekündigt:

- Für Azure

| Empfehlung | Beschreibung | Bewertungsschlüssel |

|---|---|---|

| Sicherheitsrisiken in Containerimages der Azure-Registrierung sollten behoben sein | Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Das Beheben von Sicherheitsrisiken kann Ihren Sicherheitsstatus erheblich verbessern und sicherstellen, dass Images vor der Bereitstellung gefahrlos verwendet werden können. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| Sicherheitsrisiken in den in Azure ausgeführten Container-Images sollten behoben sein | Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Diese Empfehlung bietet Sichtbarkeit für anfällige Images, die derzeit in Ihren Kubernetes-Clustern ausgeführt werden. Das Beheben von Sicherheitsrisiken in Containerimages, die derzeit ausgeführt werden, ist der Schlüssel zur Verbesserung Ihres Sicherheitsstatus, wodurch die Angriffsoberfläche für Ihre Containerworkloads erheblich reduziert wird. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

- Für GCP

| Empfehlung | Beschreibung | Bewertungsschlüssel |

|---|---|---|

| GCP Registrierungscontainerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) - Microsoft Azure | Überprüft Ihre GCP-Containerimages auf häufig bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Das Beheben von Sicherheitsrisiken kann Ihren Sicherheitsstatus erheblich verbessern und sicherstellen, dass Images vor der Bereitstellung gefahrlos verwendet werden können. | c27441ae-775c-45be-8ffa-655de37362ce |

| GCP Ausgeführte Containerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) - Microsoft Azure | Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Diese Empfehlung bietet Sichtbarkeit für anfällige Images, die derzeit in Ihren Google Kubernetes-Clustern ausgeführt werden. Das Beheben von Sicherheitsrisiken in Containerimages, die derzeit ausgeführt werden, ist der Schlüssel zur Verbesserung Ihres Sicherheitsstatus, wodurch die Angriffsoberfläche für Ihre Containerworkloads erheblich reduziert wird. | 5cc3a2c1-8397-456f-8792-fe9d0d4c9145 |

- Für AWS

| Empfehlung | Beschreibung | Bewertungsschlüssel |

|---|---|---|

| Sicherheitsrisiken bei AWS-Containerregistrierungsimages sollten behoben werden (unterstützt von Microsoft Defender Vulnerability Management) | Überprüft Ihre GCP-Containerimages auf häufig bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Das Beheben von Sicherheitsrisiken kann Ihren Sicherheitsstatus erheblich verbessern und sicherstellen, dass Images vor der Bereitstellung gefahrlos verwendet werden können. Überprüft Ihre AWS-Containerregistrierungsimages auf bekannte häufige Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Das Beheben von Sicherheitsrisiken kann Ihren Sicherheitsstatus erheblich verbessern und sicherstellen, dass Images vor der Bereitstellung gefahrlos verwendet werden können. | c27441ae-775c-45be-8ffa-655de37362ce |

| Sicherheitsrisiken bei ausgeführten AWS-Containerimages sollten behoben werden (unterstützt von Microsoft Defender Vulnerability Management) | Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Diese Empfehlung bietet Sichtbarkeit für risikobehaftete Images, die derzeit in Ihren Elastic Kubernetes-Clustern ausgeführt werden. Das Beheben von Sicherheitsrisiken in Containerimages, die derzeit ausgeführt werden, ist der Schlüssel zur Verbesserung Ihres Sicherheitsstatus, wodurch die Angriffsoberfläche für Ihre Containerworkloads erheblich reduziert wird. | 682b2595-d045-4cff-b5aa-46624eb2dd8f |

Die Empfehlungen wirken sich auf die Berechnung der Sicherheitsbewertung aus.

März 2024

Das Scannen von Windows-Containerimages ist jetzt allgemein verfügbar (GA)

31. März 2024

Wir geben die allgemeine Verfügbarkeit (GA) der Unterstützung von Windows-Container-Images für das Scannen durch Defender for Containers bekannt.

Fortlaufender Export umfasst jetzt Angriffspfaddaten

25. März 2024

Wir kündigen an, dass der fortlaufende Export jetzt Angriffspfaddaten enthält. Mit diesem Feature können Sie Sicherheitsdaten in Log Analytics in Azure Monitor, in Azure Event Hubs oder in eine andere Lösung für Security Information & Event Management (SIEM), Security Orchestration Automated Response (SOAR) oder ein klassisches IT-Bereitstellungsmodell streamen.

Weitere Informationen zum fortlaufenden Export.

Überprüfung ohne Agent unterstützt mit CMK verschlüsselte virtuelle Computer in Azure

21. März 2024

Bis jetzt behandelte die Überprüfung ohne Agent mit CMK verschlüsselte virtuelle Computer in AWS und GCP. Mit dieser Version wird auch der Support für Azure abgeschlossen. Die Funktion verwendet einen einzigartigen Überprüfungsansatz für CMK in Azure:

- Defender for Cloud behandelt den Schlüssel- oder Entschlüsselungsprozess nicht. Die Schlüsselbehandlung und -entschlüsselung wird nahtlos von Azure Compute verarbeitet und ist für den Überprüfungsdienst ohne Agent von Defender for Cloud transparent.

- Die unverschlüsselten VM-Datenträgerdaten werden niemals kopiert oder mit einem anderen Schlüssel erneut verschlüsselt.

- Der ursprüngliche Schlüssel wird während des Prozesses nicht repliziert. Durch das Löschen werden die Daten sowohl auf Ihrem virtuellen Produktionscomputer als auch auf der temporären Momentaufnahme von Defender for Cloud beseitigt.

Während der öffentlichen Vorschau wird diese Funktion nicht automatisch aktiviert. Wenn Sie Defender for Servers P2 oder Defender CSPM verwenden und in Ihrer Umgebung virtuelle Computer mit CMK-verschlüsselten Datenträgern vorhanden sind, können Sie sie jetzt auf Sicherheitsrisiken, Geheimnisse und Schadsoftware überprüfen lassen, indem Sie diese Aktivierungsschritte befolgen.

- Erfahren Sie mehr über die Überprüfung ohne Agent für virtuelle Computer

- Erfahren Sie mehr über Berechtigungen für die Überprüfung ohne Agent

Neue EDR-Empfehlungen (Endpoint Detection and Response; Endpunkterkennung und -reaktion)

18. März 2024

Wir kündigen neue Endpunkterkennungs- und Antwortempfehlungen an, die die Konfiguration unterstützter Endpunkterkennungs- und Reaktionslösungen ermitteln und bewerten. Wenn Probleme gefunden werden, bieten diese Empfehlungen Korrekturschritte.

Die folgenden neuen Empfehlungen für den Schutz von Endpunkten ohne Agent sind jetzt verfügbar, wenn Sie den Defender for Servers-Plan 2 oder den Defender CSPM-Plan für Ihr Abonnement aktiviert haben, wobei das Feature zum Überprüfen von Computern ohne Agent aktiviert ist. Die Empfehlungen unterstützen Azure- und Multicloudcomputer. Lokale Computer werden nicht unterstützt.

| Name der Empfehlung | Beschreibung | severity |

|---|---|---|

| EDR-Lösung sollte auf virtuellen Computern installiert sein | Um virtuelle Computer zu schützen, installieren Sie eine EDR-Lösung (Endpoint Detection and Response; Endpunkterkennung und -reaktion). EDRs helfen dabei, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. Verwenden Sie Microsoft Defender for Servers, um Microsoft Defender for Endpoint bereitzustellen. Wenn die Ressource als „Fehlerhaft“ klassifiziert wird, ist keine unterstützte EDR-Lösung installiert [Platzhalterlink – Weitere Informationen]. Wenn Sie eine EDR-Lösung installiert haben, die von dieser Empfehlung nicht auffindbar ist, können Sie sie ausnehmen. | Hoch |

| EDR-Lösung sollte auf EC2s installiert sein | Um EC2s zu schützen, installieren Sie eine EDR-Lösung (Endpoint Detection and Response; Endpunkterkennung und -reaktion). EDRs helfen dabei, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. Verwenden Sie Microsoft Defender for Servers, um Microsoft Defender for Endpoint bereitzustellen. Wenn die Ressource als „Fehlerhaft“ klassifiziert wird, ist keine unterstützte EDR-Lösung installiert [Platzhalterlink – Weitere Informationen]. Wenn Sie eine EDR-Lösung installiert haben, die von dieser Empfehlung nicht auffindbar ist, können Sie sie ausnehmen. | Hoch |

| EDR-Lösung sollte auf virtuellen GCP-Computern installiert sein | Um virtuelle Computer zu schützen, installieren Sie eine EDR-Lösung (Endpoint Detection and Response; Endpunkterkennung und -reaktion). EDRs helfen dabei, erweiterte Bedrohungen zu verhindern, zu erkennen, zu untersuchen und darauf zu reagieren. Verwenden Sie Microsoft Defender for Servers, um Microsoft Defender for Endpoint bereitzustellen. Wenn die Ressource als „Fehlerhaft“ klassifiziert wird, ist keine unterstützte EDR-Lösung installiert [Platzhalterlink – Weitere Informationen]. Wenn Sie eine EDR-Lösung installiert haben, die von dieser Empfehlung nicht auffindbar ist, können Sie sie ausnehmen. | Hoch |

| EDR-Konfigurationsprobleme sollten auf virtuellen Computern behoben werden | Um virtuelle Computer vor den neuesten Bedrohungen und Sicherheitsrisiken zu schützen, beheben Sie alle identifizierten Konfigurationsprobleme mit der installierten EDR-Lösung (Endpoint Detection and Response; Endpunkterkennung und -reaktion). Hinweis: Derzeit gilt diese Empfehlung nur für Ressourcen, für die Microsoft Defender for Endpoint (MDE) aktiviert ist. |

Hoch |

| EDR-Konfigurationsprobleme sollten auf EC2s behoben werden | Um virtuelle Computer vor den neuesten Bedrohungen und Sicherheitsrisiken zu schützen, beheben Sie alle identifizierten Konfigurationsprobleme mit der installierten EDR-Lösung (Endpoint Detection and Response; Endpunkterkennung und -reaktion). Hinweis: Derzeit gilt diese Empfehlung nur für Ressourcen, für die Microsoft Defender for Endpoint (MDE) aktiviert ist. |

Hoch |

| EDR-Konfigurationsprobleme sollten auf virtuellen GCP-Computern behoben werden | Um virtuelle Computer vor den neuesten Bedrohungen und Sicherheitsrisiken zu schützen, beheben Sie alle identifizierten Konfigurationsprobleme mit der installierten EDR-Lösung (Endpoint Detection and Response; Endpunkterkennung und -reaktion). Hinweis: Derzeit gilt diese Empfehlung nur für Ressourcen, für die Microsoft Defender for Endpoint (MDE) aktiviert ist. |

Hoch |

Erfahren Sie, wie Sie diese neuen EDR-Empfehlungen (ohne Agent) verwalten

Diese Empfehlungen für die öffentliche Vorschau werden Ende März veraltet sein.

| Empfehlung | Agent |

|---|---|

| Endpunktschutz sollte auf Ihren Computern installiert werden (öffentlich) | MMA/AMA |

| Endpunktschutz-Integritätsprobleme sollten auf Ihren Computern behoben werden (öffentlich) | MMA/AMA |

Die aktuellen allgemein verfügbaren Empfehlungen werden weiterhin bis August 2024 unterstützt.

Erfahren Sie, wie Sie sich auf die neue Endpunkterkennungsempfehlung vorbereiten.

Benutzerdefinierte Empfehlungen auf der Basis von KQL für Azure sind jetzt als öffentliche Vorschau verfügbar

17. März 2024

Benutzerdefinierte Empfehlungen auf der Grundlage von KQL für Azure sind jetzt als öffentliche Vorschau verfügbar und werden für alle Clouds unterstützt. Erstellen von benutzerdefinierten Sicherheitsstandards und Empfehlungen in Microsoft Defender für Cloud.

Einbeziehung von DevOps-Empfehlungen in Microsoft-Benchmark für Cloudsicherheit

13. März 2024

Heute geben wir bekannt, dass Sie Ihren Sicherheits- und Konformitätsstatus nicht nur für Azure, AWS und GCP, sondern jetzt auch für DevOps im Microsoft-Benchmark für Cloudsicherheit (Microsoft Cloud Security Benchmark, MCSB) überwachen können. DevOps-Bewertungen sind Teil der DevOps-Sicherheitskontrolle im MCSB.

Der MCSB ist ein Framework, das grundlegende Cloudsicherheitsprinzipien definiert, die auf allgemeinen Branchenstandards und Complianceframeworks basieren, Der MCSB enthält detaillierte Vorgaben zur Implementierung seiner cloudunabhängigen Sicherheitsempfehlungen.

Erfahren Sie mehr über die enthaltenen DevOps-Empfehlungen und den Microsoft-Benchmark für Cloudsicherheit.

ServiceNow-Integration ist jetzt allgemein verfügbar (GA)

12. März 2024

Wir geben die allgemeine Verfügbarkeit der ServiceNow-Integration bekannt.

Schutz kritischer Ressourcen in Microsoft Defender for Cloud (Vorschau)

12. März 2024

Defender for Cloud enthält jetzt ein Feature zum Schutz unternehmenskritischer Ressourcen, welches die Engine für kritische Ressourcen von Microsoft Security Exposure Management nutzt, um wichtige Ressourcen durch Risikopriorisierung, Angriffspfadanalyse und mithilfe des Cloudsicherheits-Explorers zu identifizieren und zu schützen. Weitere Informationen finden Sie unter Schutz kritischer Ressourcen in Microsoft Defender for Cloud (Vorschau).

Verbesserte AWS- und GCP-Empfehlungen mit automatisierten Wartungsskripts

12. März 2024

Wir verbessern die AWS- und GCP-Empfehlungen mit automatisierten Wartungsskripts, mit denen Sie Wartungen programmgesteuert und im großen Stil durchführen können. Erfahren Sie mehr über automatisierte Wartungsskripts.

(Vorschau) Compliancestandards wurden dem Compliancedashboard hinzugefügt

6. März 2024

Basierend auf Kundenfeedback haben wir Compliancestandards in der Vorschau zu Defender for Cloud hinzugefügt.

Sehen Sie sich die vollständige Liste der unterstützten Compliancestandards an

Wir arbeiten kontinuierlich daran, neue Standards für Azure-, AWS- und GCP-Umgebungen hinzuzufügen und zu aktualisieren.

Hier erfahren Sie, wie Sie einen Sicherheitsstandard zuweisen.

Veralterung von zwei Empfehlungen im Zusammenhang mit PCI

5. März 2024

Die beiden folgenden Empfehlungen im Zusammenhang mit PCI (Permission Creep Index) werden als veraltet festgelegt:

- Überdimensionierte Identitäten in Konten sollten untersucht werden, um den Index der schleichenden Berechtigungsausweitung (Permission Creep Index, PCI) zu reduzieren.

- Überdimensionierte Identitäten in Abonnements sollten untersucht werden, um den Index für schleichende Berechtigungsausweitung (Permission Creep Index, PCI) zu reduzieren

Weitere Informationen finden Sie in der Liste veralteter Sicherheitsempfehlungen.

Ausmusterung der Defender for Cloud Containers-Sicherheitsrisikobewertung unterstützt von Qualys

3. März 2024

Die Defender for Cloud Containers-Sicherheitsrisikobewertung unterstützt von Qualys wird ausgemustert. Die Ausmusterung wird am 6. März abgeschlossen. Bis dahin werden ggf. noch Teilergebnisse in den Qualys-Empfehlungen sowie in Qualys-Ergebnissen im Sicherheitsdiagramm angezeigt. Kunden, die diese Bewertung in der Vergangenheit genutzt haben, müssen ein Upgrade auf Sicherheitsrisikobewertungen für Azure mit Microsoft Defender Vulnerability Management durchführen. Informationen zur Umstellung auf das Angebot für Container-Sicherheitsrisikobewertungen, das von Microsoft Defender Vulnerability Management unterstützt wird, finden Sie unter Übergang zum Microsoft Defender-Sicherheitsrisikomanagement.

Februar 2024

Aktualisierte Verwaltung von Sicherheitsrichtlinien erweitert Unterstützung auf AWS und GCP

28. Februar 2024

Die aktualisierte Verwaltung von Sicherheitsrichtlinien, die ursprünglich als Vorschauversion für Azure veröffentlicht wurde, erweitert ihre Unterstützung auf cloudübergreifende Umgebungen (AWS und GCP). Diese Vorschauversion umfasst Folgendes:

- Verwalten von Standards für die Einhaltung gesetzlicher Bestimmungen in Defender for Cloud in Azure-, AWS- und GCP-Umgebungen

- Gleiche cloudübergreifende Umgebung für die Erstellung und Verwaltung benutzerdefinierter MCSB-Empfehlungen (Microsoft Cloud Security Benchmark)

- Die aktualisierte Umgebung wird auf AWS und GCP angewendet, um benutzerdefinierte Empfehlungen mit einer KQL-Abfrage zu erstellen.

Cloudunterstützung für Defender for Containers

26. Februar 2024

Die Bedrohungserkennungsfunktionen von Azure Kubernetes Service (AKS) in Defender for Containers werden jetzt vollständig in kommerziellen, Azure Government- und Azure China 21Vianet-Clouds unterstützt. Die unterstützten Features finden Sie hier.

Neue Version des Defender-Sensors für Defender for Containers

20. Februar 2024

Eine neue Version des Defender-Sensors für Defender for Containers ist verfügbar. Sie umfasst Leistungs- und Sicherheitsverbesserungen, Unterstützung für AMD64- und ARM64-Architekturknoten (nur Linux) und verwendet Inspektor Gadget als Prozesssammlungsagent anstelle von Sysdig. Die neue Version wird nur unter Linux-Kernelversionen 5.4 und höher unterstützt, wenn Sie also ältere Versionen des Linux-Kernels haben, müssen Sie ein Upgrade durchführen. Die Unterstützung für ARM 64 ist nur ab AKS V1.29 und höher verfügbar. Weitere Informationen finden Sie unter Unterstützte Hostbetriebssysteme.

Unterstützung der Spezifikation für das Imageformat Open Container Initiative (OCI)

18. Februar 2024

Die Spezifikation für das Imageformat Open Container Initiative (OCI) wird jetzt von der Sicherheitsrisikobewertung mit Microsoft Defender Vulnerability Management für AWS-, Azure- und GCP-Clouds unterstützt.

AWS-Container-Sicherheitsrisikobewertung mit Trivy eingestellt

13. Februar 2024

Die Container-Sicherheitsrisikobewertung mit Trivy wurde eingestellt. Kunden, die diese Bewertungsfunktion genutzt haben, sollten ein Upgrade auf die neue, von Microsoft Defender Vulnerability Management unterstützte Sicherheitsrisikobewertung für AWS-Container durchführen. Anweisungen zum Upgrade finden Sie unter Wie kann ich ein Upgrade von der eingestellten Trivy-Sicherheitsrisikobewertung auf die von Microsoft Defender Vulnerability Management unterstützte AWS-Sicherheitsrisikobewertung durchführen?

Empfehlungen, die für die Vorschau veröffentlicht wurden: vier Empfehlungen für den Azure Stack HCI-Ressourcentyp

8. Februar 2024

Wir haben vier neue Empfehlungen für Azure Stack HCI als neuen Ressourcentyp hinzugefügt, der über Microsoft Defender für Cloud verwaltet werden kann. Diese neuen Empfehlungen befinden sich derzeit in der öffentlichen Vorschau.

| Empfehlung | BESCHREIBUNG | severity |

|---|---|---|

| (Vorschau): Azure Stack HCI-Server sollten Anforderungen für gesicherte Kerne erfüllen | Stellen Sie sicher, dass alle Azure Stack HCI-Server die Anforderungen für gesicherte Kerne erfüllen. (Verwandte Richtlinie: Gastkonfigurationserweiterung sollte auf Computern installiert sein – Microsoft Azure) | Niedrig |

| (Vorschau): Azure Stack HCI-Server sollten über einheitlich durchgesetzte Anwendungssteuerungsrichtlinien verfügen | Wenden Sie mindestens die Microsoft WDAC-Basisrichtlinie im erzwungenen Modus auf allen Azure Stack HCI-Servern an. Angewendete WDAC (Windows Defender Application Control)-Richtlinien müssen auf allen Servern im selben Cluster einheitlich sein. (Verwandte Richtlinie: Gastkonfigurationserweiterung sollte auf Computern installiert sein – Microsoft Azure) | Hoch |

| (Vorschau): Azure Stack HCI-Systeme sollten über verschlüsselte Volumes verfügen | Verwenden Sie BitLocker zum Verschlüsseln von Betriebssystem- und Datenvolumes auf Azure Stack HCI-Systemen. (Verwandte Richtlinie: Gastkonfigurationserweiterung sollte auf Computern installiert sein – Microsoft Azure) | Hoch |

| (Vorschau): Host- und VM-Netzwerke auf Azure Stack HCI-Systemen sollten geschützt sein | Schützen Sie Daten im Netzwerk des Azure Stack HCI-Hosts und in Netzwerkverbindungen von VMs. (Verwandte Richtlinie: Gastkonfigurationserweiterung sollte auf Computern installiert sein – Microsoft Azure) | Niedrig |

Siehe die Liste aller Sicherheitsempfehlungen.

Januar 2024

Neuer Erkenntnis für aktive Repositorys im Cloudsicherheits-Explorer

31. Januar 2024

Dem Cloudsicherheits-Explorer wurde eine neue Erkenntnis für Azure DevOps-Repositorys hinzugefügt, um anzugeben, ob Repositorys aktiv sind. Diese Erkenntnis gibt an, dass das Code-Repository nicht archiviert oder deaktiviert ist, was bedeutet, dass Schreibzugriff auf Code, Builds und Pull Request für Benutzer*innen weiterhin verfügbar ist. Archivierte und deaktivierte Repositorys werden möglicherweise als niedrigere Priorität betrachtet, da der Code in der Regel nicht in aktiven Bereitstellungen verwendet wird.

Verwenden Sie diesen Abfragelink, um die Abfrage über Cloudsicherheits-Explorer zu testen.

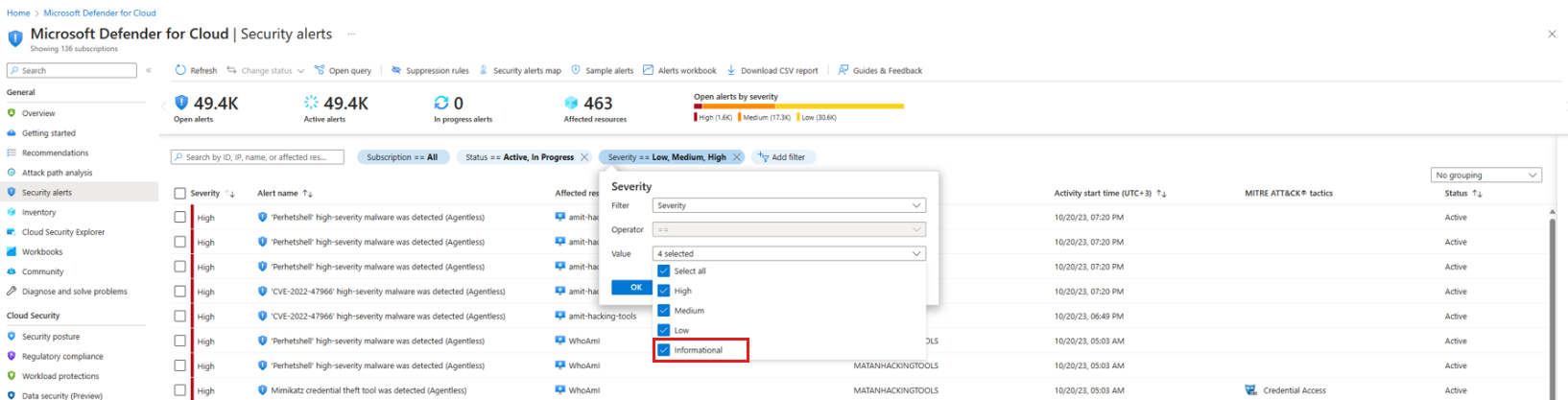

Veraltete Sicherheitswarnungen und Aktualisierung von Sicherheitswarnungen auf Informationsschweregrad

25. Januar 2024

Diese Ankündigung umfasst Containersicherheitswarnungen, die veraltet sind, und Sicherheitswarnungen, deren Schweregrad auf Informativ aktualisiert wird.

Die folgenden Containersicherheitswarnungen sind veraltet:

Anomalous pod deployment (Preview) (K8S_AnomalousPodDeployment)Excessive role permissions assigned in Kubernetes cluster (Preview) (K8S_ServiceAcountPermissionAnomaly)Anomalous access to Kubernetes secret (Preview) (K8S_AnomalousSecretAccess)

Die folgenden Sicherheitswarnungen wurden auf den Schweregrad Informativ aktualisiert:

Warnungen für Windows-Computer:

Adaptive application control policy violation was audited (VM_AdaptiveApplicationControlWindowsViolationAudited)Adaptive application control policy violation was audited (VM_AdaptiveApplicationControlLinuxViolationAudited)

Warnungen für Container:

Attempt to create a new Linux namespace from a container detected (K8S.NODE_NamespaceCreation)Attempt to stop apt-daily-upgrade.timer service detected (K8S.NODE_TimerServiceDisabled)Command within a container running with high privileges (K8S.NODE_PrivilegedExecutionInContainer)Container running in privileged mode (K8S.NODE_PrivilegedContainerArtifacts)Container with a sensitive volume mount detected (K8S_SensitiveMount)Creation of admission webhook configuration detected (K8S_AdmissionController)Detected suspicious file download (K8S.NODE_SuspectDownloadArtifacts)Docker build operation detected on a Kubernetes node (K8S.NODE_ImageBuildOnNode)New container in the kube-system namespace detected (K8S_KubeSystemContainer)New high privileges role detected (K8S_HighPrivilegesRole)Privileged container detected (K8S_PrivilegedContainer)Process seen accessing the SSH authorized keys file in an unusual way (K8S.NODE_SshKeyAccess)Role binding to the cluster-admin role detected (K8S_ClusterAdminBinding)SSH server is running inside a container (K8S.NODE_ContainerSSH)

Warnungen für DNS:

Communication with suspicious algorithmically generated domain (AzureDNS_DomainGenerationAlgorithm)Communication with suspicious algorithmically generated domain (DNS_DomainGenerationAlgorithm)Communication with suspicious random domain name (Preview) (DNS_RandomizedDomain)Communication with suspicious random domain name (AzureDNS_RandomizedDomain)Communication with possible phishing domain (AzureDNS_PhishingDomain)Communication with possible phishing domain (Preview) (DNS_PhishingDomain)

Warnungen für Azure App Service:

NMap scanning detected (AppServices_Nmap)Suspicious User Agent detected (AppServices_UserAgentInjection)

Warnungen auf Azure-Netzwerkebene:

Possible incoming SMTP brute force attempts detected (Generic_Incoming_BF_OneToOne)Traffic detected from IP addresses recommended for blocking (Network_TrafficFromUnrecommendedIP)

Warnungen für Azure Resource Manager:

Privileged custom role created for your subscription in a suspicious way (Preview)(ARM_PrivilegedRoleDefinitionCreation)

Sehen Sie sich die vollständige Liste der Sicherheitswarnungen an.

Containerstatus ohne Agent für GCP in Defender for Containers und Defender CSPM (Vorschau)

24. Januar 2024

Die neuen Funktionen für Containerstatus ohne Agent (Vorschau) sind für GCP verfügbar, einschließlich Sicherheitsrisikobewertungen für GCP mit Microsoft Defender Vulnerability Management. Weitere Informationen finden Sie unter Containerstatus ohne Agent in Defender CSPM und Funktionen ohne Agent in Defender for Containers.

In diesem Blogbeitrag können Sie sich auch über die Verwaltung von Containerstatus ohne Agent für Multicloud informieren.

Öffentliche Vorschau der Schadsoftwareüberprüfung ohne Agent auf Server

16. Januar 2024

Wir kündigen die Veröffentlichung der Schadsoftwareerkennung ohne Agent von Defender for Cloud für Azure-VMs, AWS EC2-Instanzen und GCP-VM-Instanzen als neues Feature an, das in Defender for Servers Plan 2 enthalten ist.

Die Schadsoftwareerkennung ohne Agent für VMs ist jetzt in unserer Plattform für Überprüfung ohne Agent enthalten. Die Schadsoftwareüberprüfung ohne Agent verwendet das Anti-Schadsoftwaremodul Microsoft Defender Antivirus, um schädliche Dateien zu scannen und zu erkennen. Alle erkannten Bedrohungen lösen Sicherheitswarnungen direkt in Defender for Cloud und Defender XDR aus, wo sie untersucht und behoben werden können. Die Schadsoftwareüberprüfung ohne Agent ergänzt die agentbasierte Abdeckung durch eine zweite Ebene der Bedrohungserkennung mit reibungslosem Onboarding und hat keine Auswirkungen auf die Leistung Ihres Computers.

Erfahren Sie mehr über Schadsoftwareüberprüfung ohne Agent für Server und Überprüfung ohne Agent für VMs.

Allgemeine Verfügbarkeit für die Integration von Defender for Cloud in Microsoft Defender XDR

15. Januar 2024

Wir kündigen die allgemeine Verfügbarkeit (GA) der Integration zwischen Defender for Cloud und Microsoft Defender XDR (früher Microsoft 365 Defender) an.

Die Integration bietet wettbewerbsfähige Cloudschutzfunktialitäten in den Alltag des Security Operations Center (SOC). Mit Microsoft Defender for Cloud- und der Defender XDR-Integration können SOC-Teams Angriffe entdecken, die Erkennungen aus mehreren Säulen kombinieren, einschließlich Cloud, Endpunkt, Identität, Office 365 und mehr.

Erfahren Sie mehr über Warnungen und Incidents in Microsoft Defender XDR.

DevOps-Sicherheitsanmerkungen für Pull Requests sind jetzt für Azure DevOps-Connectors standardmäßig aktiviert

12. Januar 2024

DevOps-Sicherheit macht Sicherheitsergebnisse als Anmerkungen in Pull Requests (PR) verfügbar, um Entwicklern zu helfen, potenzielle Sicherheitsrisiken und Fehlkonfigurationen zu verhindern und zu beheben, bevor sie in die Produktion gelangen. Seit dem 12. Januar 2024 sind PR-Anmerkungen jetzt für alle neuen und vorhandenen Azure DevOps-Repositorys, die mit Defender for Cloud verbunden sind, standardmäßig aktiviert.

PR-Anmerkungen sind standardmäßig nur für Ergebnisse mit hohem Schweregrad für Infrastruktur als Code (Infrastructure as Code, IaC) aktiviert. Kunden müssen weiterhin Microsoft Security für DevOps (MSDO) für die Ausführung in PR-Builds konfigurieren und die Buildüberprüfungsrichtlinie für CI-Builds in Azure DevOps-Repositoryeinstellungen aktivieren. Kunden können die PR-Anmerkungsfunktion für bestimmte Repositorys in den Repository-Konfigurationsoptionen auf dem Blatt „DevOps-Sicherheit“ deaktivieren.

Erfahren Sie mehr über das Aktivieren von Anmerkungen in Pull Requests für Azure DevOps.

Empfehlungen, die für die Vorschau veröffentlicht wurden: Neun neue Azure-Sicherheitsempfehlungen

4. Januar 2024

Wir haben neun neue Azure-Sicherheitsempfehlungen hinzugefügt, die dem Microsoft Cloud-Sicherheitsvergleichstest entsprechen. Diese neuen Empfehlungen befinden sich derzeit in der öffentlichen Vorschau.

| Empfehlung | BESCHREIBUNG | severity |

|---|---|---|

| Für Cognitive Services-Konten sollten lokale Authentifizierungsmethoden deaktiviert sein | Durch das Deaktivieren lokaler Authentifizierungsmethoden verbessert sich die Sicherheit, weil hierdurch sichergestellt wird, dass Cognitive Services-Konten ausschließlich Azure Active Directory-Identitäten für die Authentifizierung anfordern. Weitere Informationen finden Sie unter: https://aka.ms/cs/auth. (Verwandte Richtlinie: Für Cognitive Services-Konten müssen lokale Authentifizierungsmethoden deaktiviert sein.) | Niedrig |

| Cognitive Services muss eine private Verbindung verwenden | Mit Azure Private Link können Sie Ihre virtuellen Netzwerke mit Azure-Diensten verbinden, ohne dass eine öffentliche IP-Adresse an der Quelle oder am Ziel vorhanden ist. Die Private Link-Plattform verarbeitet die Konnektivität zwischen dem Consumer und den Diensten über das Azure-Backbone-Netzwerk. Durch das Zuordnen privater Endpunkte zu Cognitive Services können Sie das Risiko von Datenlecks verringern. Weitere Informationen zu privaten Verbindungen. (verwandte Richtlinie: Cognitive Services muss eine private Verbindung verwenden.) | Medium |

| Für VMs und VM-Skalierungsgruppen muss die Verschlüsselung auf dem Host aktiviert sein | Verwenden Sie die Verschlüsselung auf dem Host, um eine End-to-End-Verschlüsselung für die Daten Ihrer VMs und VM-Skalierungsgruppen zu erzielen. Die Verschlüsselung auf dem Host ermöglicht die Verschlüsselung ruhender Daten für die Caches Ihrer temporären Datenträger und Ihrer Datenträger für Betriebssystem und Daten. Temporäre und kurzlebige Betriebssystemdatenträger werden mit plattformseitig verwalteten Schlüsseln verschlüsselt, wenn die Verschlüsselung auf dem Host aktiviert ist. Die Caches der Datenträger für Betriebssystem und Daten werden im Ruhezustand entweder mit einem kundenseitig oder einem plattformseitig verwalteten Schlüssel verschlüsselt. Dies richtet sich danach, welcher Verschlüsselungstyp für den Datenträger ausgewählt wurde. Weitere Informationen finden Sie unter https://aka.ms/vm-hbe. (Verwandte Richtlinie: Für virtuelle Computer und VM-Skalierungsgruppen muss die Verschlüsselung auf dem Host aktiviert sein.) | Medium |

| Azure Cosmos DB muss den Zugriff über öffentliche Netzwerke deaktivieren | Die Deaktivierung des Zugriffs über öffentliche Netzwerke erhöht die Sicherheit, indem sichergestellt wird, dass das Cosmos DB-Konto nicht über das öffentliche Internet zugänglich ist. Sie können die Offenlegung des Cosmos DB-Kontos einschränken, indem Sie private Endpunkte erstellen. Weitere Informationen (Verwandte Richtlinie: Azure Cosmos DB muss den Zugriff über öffentliche Netzwerke deaktivieren.) | Medium |

| Cosmos DB-Konten müssen Private Link verwenden | Mit Azure Private Link können Sie Ihr virtuelles Netzwerk mit Azure-Diensten verbinden, ohne auf der Quelle oder auf dem Ziel eine öffentliche IP-Adresse zu verwenden. Die Private Link-Plattform verarbeitet die Konnektivität zwischen dem Consumer und den Diensten über das Azure-Backbone-Netzwerk. Durch das Zuordnen privater Endpunkte zu Ihrem Cosmos DB-Konto wird das Risiko von Datenlecks verringert. Weitere Informationen zu privaten Verbindungen. (Verwandte Richtlinie: Cosmos DB-Konten müssen Private Link verwenden.) | Medium |

| VPN-Gateways sollten nur Azure Active Directory-Authentifizierung (Azure AD) für Point-to-Site-Benutzer verwenden | Das Deaktivieren lokaler Authentifizierungsmethoden verbessert die Sicherheit, da hierdurch sichergestellt wird, dass VPN Gateways ausschließlich Azure Active Directory-Identitäten für die Authentifizierung verwenden. Weitere Informationen zur Azure AD-Authentifizierung. (Verwandte Richtlinie: VPN-Gateways sollten nur Azure Active Directory-Authentifizierung (Azure AD) für Point-to-Site-Benutzer verwenden.) | Medium |

| Die Azure SQL-Datenbank muss eine TLS-Version 1.2 oder höher ausführen | Höhere Sicherheit wird durch Festlegen von TLS-Version 1.2 oder höher erzielt. So können nur Clients, die TLS 1.2 oder höher verwenden, auf Ihre Azure SQL-Datenbank-Instanz zugreifen. Niedrigere TLS-Versionen als Version 1.2 weisen gut dokumentierte Sicherheitsrisiken auf und sind daher zu vermeiden. (Verwandte Richtlinie: Azure SQL-Datenbank muss TLS Version 1.2 oder höher ausführen.) | Medium |

| Azure SQL Managed Instances sollten den öffentlichen Netzwerkzugriff deaktivieren | Durch Deaktivieren des öffentlichen Netzwerkzugriffs (öffentlicher Endpunkt) in Azure SQL Managed Instance wird die Sicherheit verbessert, indem sichergestellt wird, dass ein Zugriff nur in den zugehörigen virtuellen Netzwerke oder über private Endpunkte möglich ist. Weitere Informationen zum Zugriff auf öffentliche Netzwerke. (Verwandte Richtlinie: Azure SQL Managed Instances sollten den öffentlichen Netzwerkzugriff deaktivieren.) | Medium |

| Speicherkonten sollten den Zugriff auf gemeinsam genutzte Schlüssel verhindern | Hiermit wird die Anforderung von Azure Active Directory (Azure AD) zum Autorisieren von Anforderungen für Ihr Speicherkonto überwacht. Standardmäßig können Anforderungen entweder mit Azure Active Directory-Anmeldeinformationen oder mithilfe des Kontozugriffsschlüssels (bei einer Autorisierung mit einem gemeinsam verwendeten Schlüssel) autorisiert werden. Von diesen beiden Autorisierungsarten bietet Azure AD eine höhere Sicherheit und einfachere Verwendung gegenüber einem gemeinsam verwendeten Schlüssel und wird von Microsoft empfohlen. (Verwandte Richtlinie: Speicherkonten sollten den Zugriff auf gemeinsam genutzte Schlüssel verhindern.) | Medium |

Siehe die Liste aller Sicherheitsempfehlungen.

Dezember 2023

Defender für Server auf der Ressourcenebene verfügbar als GA

24. Dezember 2023

Es ist jetzt möglich, Defender for Servers auf bestimmten Ressourcen in Ihrem Abonnement zu verwalten, sodass Sie die vollständige Kontrolle über Ihre Schutzstrategie erhalten. Mit dieser Funktion können Sie bestimmte Ressourcen mit benutzerdefinierten Konfigurationen konfigurieren, die sich von den auf Abonnementebene konfigurierten Einstellungen unterscheiden.

Erfahren Sie mehr über Aktivieren von Defender für Server auf Ressourcenebene.

Einstellung von klassischen Connectors für Multicloud

21. Dezember 2023

Der klassische Multicloud-Connector hat ausgedient und die Daten werden nicht mehr zu den über diesen Mechanismus erstellten Konnektoren gestreamt. Diese klassischen Connectors wurden verwendet, um die Empfehlungen von AWS Security Hub und GCP Security Command Center mit Defender for Cloud zu verbinden und AWS EC2s in Defender for Servers zu integrieren.

Der volle Wert dieser Connectors wurde durch die nativen Multicloud-Sicherheitsconnectors ersetzt, die seit März 2022 ohne weitere Kosten für AWS und GCP allgemein verfügbar sind.

Die neuen nativen Connectors sind in Ihrem Tarif enthalten und bieten eine automatisierte Onboardingumgebung mit Optionen zum Onboarding von einzelnen Konten, mehreren Konten (mit Terraform) und der Organisation mit automatischer Bereitstellung für die folgenden Defender-Pläne: kostenlose grundlegende CSPM-Funktionen, Defender Cloud Security Posture Management (CSPM), Defender for Servers, Defender für SQL und Defender for Containers.

Freigabe der Abdeckungsarbeitsmappe

21. Dezember 2023

Mit der Arbeitsmappe Abdeckung können Sie nachverfolgen, welche Defender for Cloud-Pläne für welche Teile Ihrer Umgebungen aktiv sind. Diese Arbeitsmappe kann Ihnen helfen, sicherzustellen, dass Ihre Umgebungen und Abonnements vollständig geschützt sind. Wenn Sie Zugriff auf detaillierte Abdeckungsinformationen haben, können Sie auch alle Bereiche identifizieren, die möglicherweise einen anderen Schutz benötigen, und Maßnahmen ergreifen, um diese Bereiche zu adressieren.

Erfahren Sie mehr über die Abdeckungsarbeitsmappe.

Allgemeine Verfügbarkeit der Sicherheitsrisikobewertung von Containern, die von Microsoft Defender Vulnerability Management in Azure Government und Azure betrieben von 21Vianet unterstützt wird

14. Dezember 2023

Die Sicherheitsrisikobewertung (Vulnerability Assessment, VA) für Linux-Containerimages in Azure-Containerregistrierungen, die von Microsoft Defender Vulnerability Management unterstützt wird, ist in Azure Government und Azure freigegeben, betrieben von 21Vianet. Diese neue Version ist unter den Plänen Defender for Container und Defender for Containerregistries verfügbar.

Im Rahmen dieser Änderung werden die folgenden Empfehlungen für GA veröffentlicht und sind in der Berechnung des Sicherheitsscores enthalten:

| Name der Empfehlung | Beschreibung | Bewertungsschlüssel |

|---|---|---|

| Containerimages der Azure-Registrierung sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) | Sicherheitsrisikobewertungen für Containerimages scannen Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellen einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Das Beheben von Sicherheitsrisiken kann Ihren Sicherheitsstatus erheblich verbessern und sicherstellen, dass Images vor der Bereitstellung gefahrlos verwendet werden können. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| Ausgeführte Containerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) | Sicherheitsrisiken in den in Azure ausgeführten Container-Images sollten behoben sein (unterstützt von Microsoft Defender Vulnerability Management). Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Diese Empfehlung bietet Sichtbarkeit für anfällige Images, die derzeit in Ihren Kubernetes-Clustern ausgeführt werden. Das Beheben von Sicherheitsrisiken in Containerimages, die derzeit ausgeführt werden, ist der Schlüssel zur Verbesserung Ihres Sicherheitsstatus, wodurch die Angriffsoberfläche für Ihre Containerworkloads erheblich reduziert wird. |

c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Containerimagescans, die von Microsoft Defender Vulnerability Management unterstützt werden, verursachen jetzt auch Gebühren gemäß den Planpreisen.

Hinweis

Images, die sowohl von unserem von Qualys unterstützten Container-VA-Angebot als auch unserem von Microsoft Defender Vulnerability Management unterstützten Container-VA-Angebot gescannt werden, werden nur einmal in Rechnung gestellt.

Die folgenden Qualys-Empfehlungen für die Sicherheitsrisikobewertung für Container werden umbenannt und stehen weiterhin für Kunden zur Verfügung, die Defender for Containers vor dieser Release in einem ihrer Abonnements aktiviert haben. Neue Kunden, die nach dieser Release ein Onboarding für Defender for Containers durchführen, werden nur die neuen Empfehlungen zur Containersicherheitsrisikobewertung sehen, die von Microsoft Defender Vulnerability Management unterstützt werden.

| Aktueller Empfehlungsname | Neuer Empfehlungsname | Beschreibung | Bewertungsschlüssel |

|---|---|---|---|

| Sicherheitsrisiken bei Images für die Containerregistrierung sollten behoben werden (unterstützt von Qualys) | Sicherheitslücken in Azure Registry Container-Images sollten behoben sein (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Ihre Registrierung auf Sicherheitsrisiken und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Ausgeführte Containerimages sollten Sicherheitsrisikoergebnisse behoben haben (unterstützt von Qualys) | Sicherheitslücken in den auf Azure ausgeführten Container-Images sollten behoben sein (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Containerimages, die auf Ihren Kubernetes-Clustern ausgeführt werden, und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | 41503391-efa5-47ee-9282-4eff6131462c |

Öffentliche Vorschau der Windows-Unterstützung für Container-Sicherheitsrisikobewertung, unterstützt von Microsoft Defender Vulnerability Management

14. Dezember 2023

Die Unterstützung für Windows-Images wurde in der öffentlichen Vorschau als Teil der Sicherheitsrisikobewertung (Vulnerability assessment, VA) veröffentlicht, die von Microsoft Defender Vulnerability Management für Azure-Containerregistrierungen und Azure Kubernetes Services unterstützt wird.

Auslaufen der AWS-Container-Sicherheitsrisikobewertung, die von Trivy unterstützt wird

13. Dezember 2023

Die von Trivy unterstützte Container-Sicherheitsrisikobewertung ist nun auf dem Weg in den Ruhestand und soll bis zum 13. Februar abgeschlossen sein. Diese Funktion ist nun veraltet und wird für bestehende Kunden, die diese Funktion nutzen, bis zum 13. Februar weiterhin verfügbar sein. Wir empfehlen Kunden, die diese Funktion nutzen, bis zum 13. Februar auf die neue, von Microsoft Defender Vulnerability Management unterstützte Sicherheitsrisikobewertung für AWS-Container umzusteigen.

Agentless Containerstatus für AWS in Defender for Containers und Defender CSPM (Vorschau)

13. Dezember 2023

Die neuen Funktionen für Agentless Containerstatus (Vorschau) sind für AWS verfügbar. Weitere Informationen finden Sie unter Agentless Containerstatus in Defender CSPM - und Agentless-Funktionen in Defender for Containers.

Allgemeine Verfügbarkeit Unterstützung von PostgreSQL Flexible Server in Defender für relationale Open-Source-Datenbanken planen

13. Dezember 2023

Wir kündigen die allgemeine Verfügbarkeit (general availability, GA) der Unterstützung von PostgreSQL Flexible Server im Microsoft Defender für relationale Open-Source-Datenbanken an. Microsoft Defender für relationale Open-Source-Datenbanken bietet erweiterten Bedrohungsschutz für Flexible Server von PostgreSQL, indem anomale Aktivitäten erkannt und Sicherheitswarnungengeneriert werden.

Erfahren Sie, wie Sie Microsoft Defender für relationale Open-Source-Datenbanken aktivieren.

Container-Sicherheitsrisikobewertung auf Basis von Microsoft Defender Vulnerability Management unterstützt jetzt Google Distroless

12. Dezember 2023

Container-Sicherheitsrisikobewertungen, die von Microsoft Defender Vulnerability Management unterstützt werden, wurden um eine zusätzliche Abdeckung für Linux-Betriebssystempakete erweitert und unterstützen nun Google Distroless.

Eine Liste aller unterstützten Betriebssysteme finden Sie unter Registries und Images support for Azure – Vulnerability Assessment powered by Microsoft Defender Vulnerability Management.

Defender for Storage-Warnung als Vorschau veröffentlicht: Bösartiger Blob wurde von einem Speicherkonto heruntergeladen

4. Dezember 2023

Die folgende Warnung wird für die Vorschau veröffentlicht:

| Warnung (Warnungstyp) | Beschreibung | MITRE-Taktiken | Severity |

|---|---|---|---|

| Bösartiges BLOB wurde aus einem Speicherkonto heruntergeladen (Vorschau) Storage.Blob_MalwareDownload |

Die Warnung gibt an, dass ein böswilliges Blob von einem Speicherkonto heruntergeladen wurde. Mögliche Ursachen können Malware sein, die auf das Speicherkonto hochgeladen und nicht entfernt oder unter Quarantäne gestellt wurde, so dass ein Bedrohungsakteur sie herunterladen konnte, oder ein unbeabsichtigter Download der Malware durch legitime Benutzer oder Anwendungen. Gilt für: Azure Blob-Speicherkonten (Standard, Universell V2, Azure Data Lake Storage Gen2 oder Premium-Blockblobs) mit dem neuen Defender for Storage-Plan mit aktiviertem Feature zur Überprüfung auf Schadsoftware |

Seitliche Verschiebung | Hoch, wenn Eicar - niedrig |

Weitere Informationen finden in den erweiterungsbasierten Warnungen in Defender for Storage.

Eine vollständige Liste der Warnungen finden Sie in der Referenztabelle für alle Sicherheitswarnungen in Microsoft Defender for Cloud.

November 2023

Vier Warnungen sind veraltet

30. November 2023

Im Rahmen unseres Qualitätsverbesserungsprozesses sind die folgenden Sicherheitswarnungen veraltet:

Possible data exfiltration detected (K8S.NODE_DataEgressArtifacts)Executable found running from a suspicious location (K8S.NODE_SuspectExecutablePath)Suspicious process termination burst (VM_TaskkillBurst)PsExec execution detected (VM_RunByPsExec)

Allgemeine Verfügbarkeit von Agentless Secrets Scanning in Defender for Servers und Defender CSPM

27. November 2023

Agentless Secrets Scanning verbessert die Sicherheit Cloud-basierter virtueller Computer (VM) durch die Identifizierung von Klartextgeheimnissen auf VM-Festplatten. Agentless Secrets Scanning liefert umfassende Informationen, die dabei helfen, entdeckte Befunde zu priorisieren und Risiken von Seitwärtsbewegungen zu mindern, bevor sie auftreten. Dieser proaktive Ansatz verhindert nicht autorisierten Zugriff, um sicherzustellen, dass Ihre Cloudumgebung sicher bleibt.

Wir kündigen die allgemeine Verfügbarkeit (General Availability, GA) des Agentless Secret Scanning an, die sowohl in den Defender für Server P2-Plänen als auch in den Defender CSPM-Plänen enthalten sind.

Agentless Secrets Scanning nutzt Cloud-APIs, um Snapshots Ihrer Festplatten zu erfassen und eine Out-of-Band-Analyse durchzuführen, die sicherstellt, dass es keine Auswirkungen auf die Leistung Ihrer VM gibt. Agentless Secrets Scanning erweitert die Abdeckung von Defender for Cloud über Cloudressourcen in Azure-, AWS- und GCP-Umgebungen, um Ihre Cloudsicherheit zu verbessern.

Mit dieser Version unterstützen die Erkennungsfunktionen von Defender for Cloud jetzt andere Datenbanktypen, signierte URLs, Zugriffstoken und vieles mehr.

Erfahren Sie, wie Sie geheime Schlüssel mit Agentless Secrets Scanning verwalten.

Aktivieren von Permissions Management mit Defender for Cloud (Vorschau)

22. November 2023

Microsoft bietet jetzt sowohl CNAPP- (Cloud-Native Application Protection Platforms) als auch CIEM-Lösungen (Cloud Infrastructure Entitlement Management) mit Microsoft Defender for Cloud (CNAPP) und Microsoft Entra Permissions Management (CIEM).

Sicherheitsadministrator*innen können eine zentrale Ansicht ihrer nicht verwendeten oder übermäßigen Zugriffsberechtigungen in Defender for Cloud erhalten.

Sicherheitsteams können auf die geringsten Berechtigungszugriffskontrollen für Cloudressourcen bauen und handlungsrelevante Empfehlungen zur Lösung von Berechtigungsrisiken in Azure-, AWS- und GCP-Cloudumgebungen im Rahmen ihres Defender Cloud Security Posture Management (CSPM) erhalten, ohne dass eine zusätzliche Lizenzierung erforderlich sind.

Erfahren Sie, wie Sie Permissions Management in Microsoft Defender for Cloud aktivieren (Vorschau).

Integration von Defender for Cloud in ServiceNow

22. November 2023

ServiceNow ist jetzt in Microsoft Defender for Cloud integriert, sodass die Kundschaft ServiceNow mit ihrer Defender for Cloud-Umgebung verbinden kann, um die Anwendung von Empfehlungen zu priorisieren, die sich auf das Unternehmen auswirken. Microsoft Defender for Cloud ist in das ITSM-Modul (IT-Service-Management) integriert. Diese Verbindung ermöglicht es der Kundschaft, ServiceNow-Tickets (verknüpft mit Empfehlungen) in Microsoft Defender for Cloud zu erstellen/anzuzeigen.

Erhalten Sie weitere Informationen zur Integration von Defender for Cloud in ServiceNow.

Allgemeine Verfügbarkeit des Prozesses zur automatischen Bereitstellung für SQL Server-Plan auf Computern

20. November 2023

In Vorbereitung auf die Veralterung des Microsoft Monitoring Agent (MMA) im August 2024 veröffentlichte Defender for Cloud einen auf SQL Server ausgerichteten automatischen Bereitstellungsprozess für den Azure Monitoring Agent (AMA). Der neue Prozess wird automatisch für alle neuen Kunden aktiviert und konfiguriert und bietet auch die Möglichkeit der Aktivierung auf Ressourcenebene für Azure SQL-VMs und Arc-fähige SQL-Server.

Kunden, die den MMA-Prozess für die automatische Bereitstellung verwenden, werden aufgefordert, zum neuen automatischen Bereitstellungsprozess für den Azure Monitoring Agent für SQL Server auf Computern zu migrieren. Der Migrationsprozess ist nahtlos und bietet kontinuierlichen Schutz für alle Computer.

Allgemeine Verfügbarkeit von Defender für APIs

15. November 2023

Wir kündigen die allgemeine Verfügbarkeit von Microsoft Defender für APIs an. Defender für APIs wurde entwickelt, um Organisationen vor API-Sicherheitsbedrohungen zu schützen.

Defender für APIs ermöglicht Organisationen, ihre APIs und Daten vor böswilligen Akteuren zu schützen. Organisationen können ihren API-Sicherheitsstatus untersuchen und verbessern, Sicherheitskorrekturen priorisieren und schnell aktive Echtzeitbedrohungen erkennen und darauf reagieren. Organisationen können Sicherheitswarnungen auch direkt in ihre SIEM-Plattform (Security Incident and Event Management) integrieren, z. B. Microsoft Sentinel, um Probleme zu untersuchen und zuzuordnen.

Sie erfahren, wie Sie Ihre APIs mit Defender für APIs schützen. Sie können auch mehr über Über Microsoft Defender für APIs erfahren.

Sie können auch diesem Blog lesen, um mehr über die GA-Ankündigung zu erfahren.

Defender for Cloud ist jetzt in Microsoft 365 Defender integriert (Vorschau)

15. November 2023

Unternehmen können ihre Cloudressourcen und -geräte mit der neuen Integration zwischen Microsoft Defender for Cloud und Microsoft Defender XDR schützen. Diese Integration verbindet die Punkte zwischen Cloudressourcen, Geräten und Identitäten, für die bisher mehrere Erfahrungen erforderlich waren.

Die Integration bietet auch wettbewerbsfähige Cloudschutzfunktialitäten in den Alltag des Security Operations Center (SOC). Mit Microsoft Defender XDR können SOC-Teams problemlos Angriffe entdecken, die Erkennungen aus mehreren Säulen kombinieren, einschließlich Cloud, Endpunkt, Identität, Office 365 und mehr.

Einige der wichtigsten Vorteile sind:

Eine benutzerfreundliche Schnittstelle für SOC-Teams: Mit den in M365D integrierten Warnungen und Cloudkorrelationen von Defender for Cloud können SOC-Teams jetzt über eine einzige Schnittstelle auf alle Sicherheitsinformationen zugreifen, wodurch die betriebliche Effizienz erheblich verbessert wird.

Eine Angriffsstory: Kunden können die vollständige Angriffsstory, einschließlich ihrer Cloudumgebung, mithilfe vorgefertigter Korrelationen verstehen, die Sicherheitswarnungen aus mehreren Quellen kombinieren.

Neue Cloudentitäten in Microsoft Defender XDR: Microsoft Defender XDR unterstützt jetzt neue Cloudentitäten, die für Microsoft Defender for Cloud einzigartig sind, z. B. Cloudressourcen. Kunden können Entitäten von virtuellen Computern (VMs) mit Geräteentitäten abgleichen und eine einheitliche Ansicht aller relevanten Informationen zu einem Computer bereitstellen, einschließlich Warnungen und Vorfällen, die darauf ausgelöst wurden.

Unified API für Microsoft-Sicherheitsprodukte: Kunden können jetzt die Daten ihrer Sicherheitswarnungen mithilfe einer einzigen API in ihre Systeme exportieren, da Microsoft Defender for Cloud-Warnungen und -Vorfälle jetzt Teil der öffentlichen API von Microsoft Defender XDR sind.

Die Integration zwischen Defender for Cloud und Microsoft Defender XDR steht allen neuen und vorhandenen Defender for Cloud-Kunden zur Verfügung.

Allgemeine Verfügbarkeit der Sicherheitsrisikobewertung von Containern, die von Microsoft Defender Vulnerability Management (MDVM) in Defender for Containers und Defender für Containerregistrierungen unterstützt wird

15. November 2023

Die Sicherheitsrisikobewertung (Vulnerability Assessment, VA) für Linux-Containerimages in Azure-Containerregistrierungen, die von Microsoft Defender Vulnerability Management (MDVM) unterstützt wird, ist in Defender for Containers und Defender für Containerregistrierungen für die allgemeine Verfügbarkeit (General Availability, GA) freigegeben.

Im Rahmen dieser Änderung wurden die folgenden Empfehlungen für GA veröffentlicht und umbenannt und sind jetzt in der Berechnung des Sicherheitsscores enthalten:

| Aktueller Empfehlungsname | Neuer Empfehlungsname | Beschreibung | Bewertungsschlüssel |

|---|---|---|---|

| Containerregistrierungsimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) | Containerimages der Azure-Registrierung sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) | Sicherheitsrisikobewertungen für Containerimages scannen Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellen einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Das Beheben von Sicherheitsrisiken kann Ihren Sicherheitsstatus erheblich verbessern und sicherstellen, dass Images vor der Bereitstellung gefahrlos verwendet werden können. | c0b7cfc6-3172-465a-b378-53c7ff2cc0d5 |

| Ausgeführte Containerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management) | Ausgeführte Azure-Containerimages sollten Sicherheitsrisiken behoben haben (unterstützt von Microsoft Defender Vulnerability Management | Die Sicherheitsrisikobewertung von Containerimages überprüft Ihre Registrierung auf allgemein bekannte Sicherheitsrisiken (CVEs) und stellt einen detaillierten Sicherheitsrisikobericht für jedes Image bereit. Diese Empfehlung bietet Sichtbarkeit für anfällige Images, die derzeit in Ihren Kubernetes-Clustern ausgeführt werden. Das Beheben von Sicherheitsrisiken in Containerimages, die derzeit ausgeführt werden, ist der Schlüssel zur Verbesserung Ihres Sicherheitsstatus, wodurch die Angriffsoberfläche für Ihre Containerworkloads erheblich reduziert wird. | c609cf0f-71ab-41e9-a3c6-9a1f7fe1b8d5 |

Für das Scannen von Containerimages, die von MDVM unterstützt werden, fallen jetzt auch Gebühren gemäß Planpreis an.

Hinweis

Images, die sowohl von unserem von Qualys unterstützten Container-VA-Angebot als auch unserem von MDVM unterstützten Container-VA-Angebot gescannt werden, werden nur einmal in Rechnung gestellt.

Die nachstehenden Qualys-Empfehlungen für die Sicherheitsrisikobewertung für Container wurden umbenannt und stehen weiterhin für Kunden zur Verfügung, die Defender for Containers vor dem 15. November in einem ihrer Abonnements aktiviert haben. Neue Kunden, die nach dem 15. November ein Onboarding für Defender for Containers durchführen, werden nur die neuen Empfehlungen zur Containersicherheitsrisikobewertung sehen, die von Microsoft Defender Vulnerability Management unterstützt werden.

| Aktueller Empfehlungsname | Neuer Empfehlungsname | Beschreibung | Bewertungsschlüssel |

|---|---|---|---|

| Sicherheitsrisiken bei Images für die Containerregistrierung sollten behoben werden (unterstützt von Qualys) | Sicherheitslücken in Azure Registry Container-Images sollten behoben sein (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Ihre Registrierung auf Sicherheitsrisiken und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Ausgeführte Containerimages sollten Sicherheitsrisikoergebnisse behoben haben (unterstützt von Qualys) | Sicherheitslücken in den auf Azure ausgeführten Container-Images sollten behoben sein (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Containerimages, die auf Ihren Kubernetes-Clustern ausgeführt werden, und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | 41503391-efa5-47ee-9282-4eff6131462c |

Ändern von Empfehlungsnamen für Containersicherheitsrisikobewertungen

Die folgenden Empfehlungen für Containersicherheitsrisikobewertungen wurden umbenannt:

| Aktueller Empfehlungsname | Neuer Empfehlungsname | Beschreibung | Bewertungsschlüssel |

|---|---|---|---|

| Sicherheitsrisiken bei Images für die Containerregistrierung sollten behoben werden (unterstützt von Qualys) | Sicherheitslücken in Azure Registry Container-Images sollten behoben sein (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Ihre Registrierung auf Sicherheitsrisiken und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | dbd0cb49-b563-45e7-9724-889e799fa648 |

| Ausgeführte Containerimages sollten Sicherheitsrisikoergebnisse behoben haben (unterstützt von Qualys) | Sicherheitslücken in den auf Azure ausgeführten Container-Images sollten behoben sein (unterstützt von Qualys) | Die Sicherheitsrisikobewertung für Containerimages scannt Containerimages, die auf Ihren Kubernetes-Clustern ausgeführt werden, und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | 41503391-efa5-47ee-9282-4eff6131462c |

| Sicherheitsrisikoergebnisse für Images für die elastische Containerregistrierung sollten behoben sein | Sicherheitsrisiken für Containerimages in der AWS-Registrierung sollten behoben sein – (unterstützt von Trivy) | Die Sicherheitsrisikobewertung für Containerimages scannt Ihre Registrierung auf Sicherheitsrisiken und macht für jedes Image detaillierte Ergebnisse verfügbar. Durch die Beseitigung der Sicherheitsrisiken können Sie den Sicherheitsstatus Ihrer Container erheblich verbessern und die Container vor Angriffen schützen. | 03587042-5d4b-44ff-af42-ae99e3c71c87 |

Die Risikopriorisierung ist jetzt für Empfehlungen verfügbar

15. November 2023

Sie können jetzt Ihre Sicherheitsempfehlungen nach ihrem Risikograd priorisieren, wobei Sie sowohl die Ausnutzbarkeit als auch die potenziellen geschäftlichen Auswirkungen jedes zugrunde liegenden Sicherheitsproblems berücksichtigen.

Indem Sie Ihre Empfehlungen basierend auf ihrem Risikograd (kritisch, hoch, mittel, niedrig) organisieren, können Sie die kritischsten Risiken in Ihrer Umgebung adressieren und die Wartung von Sicherheitsproblemen basierend auf dem tatsächlichen Risiko effizient priorisieren, z. B. Internetexposition, Datenvertraulichkeit, Möglichkeiten der Lateralbewegung und potenzielle Angriffspfade, die durch die Behebung der Empfehlungen entschärft werden könnten.

Erfahren Sie mehr über die Risikopriorisierung.

Neue Engine und umfangreiche Verbesserungen für die Angriffspfadanalyse

15. November 2023

Wir veröffentlichen Verbesserungen der Funktionalitäten der Angriffspfadanalyse in Defender for Cloud.

Neue Engine – Die Angriffspfadanalyse verfügt über eine neue Engine, das einen Algorithmus zur Pfadsuche verwendet, um jeden möglichen Angriffspfad zu erkennen, der in Ihrer Cloudumgebung vorhanden ist (basierend auf den Daten, die wir in unserem Graph haben). Wir können viele weitere Angriffspfade in Ihrer Umgebung finden und komplexere und anspruchsvollere Angriffsmuster erkennen, die Angreifer nutzen können, um in Ihre Organisation einzudringen.

Verbesserungen – Die folgenden Verbesserungen werden freigegeben:

- Risikopriorisierung – Priorisierte Liste der Angriffspfade auf der Grundlage des Risikos (Ausnutzbarkeit und geschäftliche Auswirkung).

- Verbesserte Wartung – Hinweise auf die spezifischen Empfehlungen, die gelöst werden sollten, um die Kette tatsächlich zu unterbrechen.

- Cloudübergreifende Angriffspfade – Erkennung von Angriffspfaden, die cloudübergreifend sind (Pfade, die in einer Cloud beginnen und in einer anderen enden).

- MITRE – Zuordnen aller Angriffspfade zum MITRE-Framework.

- Aktualisierte Benutzererfahrung – Aktualisierte Erfahrung mit stärkeren Funktionalitäten: erweiterte Filter, Suche und Gruppierung von Angriffspfaden, um eine einfachere Selektierung zu ermöglichen.

Erfahren Sie mehr über das Identifizieren und Warten von Angriffspfaden.

Änderungen am Azure Resource Graph-Tabellenschema des Angriffspfads

15. November 2023

Das Azure Resource Graph (ARG)-Tabellenschema des Angriffspfads ist aktualisiert. Die attackPathType-Eigenschaft wird entfernt, und andere Eigenschaften werden hinzugefügt.

GA-Release des GCP-Supports in Defender CSPM

15. November 2023

Wir kündigen das GA (allgemeine Verfügbarkeit)-Release des kontextbezogenen Defender CSPM-Cloudsicherheitsgraphen und der Angriffspfadanalyse mit Support für GCP-Ressourcen an. Sie können die Leistungsfähigkeit von Defender CSPM für umfassende Transparenz und intelligente Cloudsicherheit für GCP-Ressourcen nutzen.

Zu den wichtigsten Features unserer GCP-Unterstützung gehören:

- Analyse des Angriffspfads: Verstehen der potenziellen Routen, die Angreifer nehmen können.

- Cloudsicherheits-Explorer: Identifizieren Sie proaktiv Sicherheitsrisiken, indem Sie graphbasierte Abfragen für das Sicherheitsdiagramm ausführen.

- Überprüfung ohne Agent: Überprüfen Sie Server, und identifizieren Sie Geheimnisse und Sicherheitsrisiken, ohne einen Agent zu installieren.

- Datenfähiger Sicherheitsstatus: Ermitteln und Beheben von Risiken für vertrauliche Daten in Google Cloud Storage-Buckets.

Informieren Sie sich ausführlicher über die Defender CSPM-Planoptionen.

Hinweis

Die Abrechnung für den GA-Release des GCP-Supports in Defender CSPM wird am 1. Februar 2024 beginnen.

GA-Release des Dashboards zur Datensicherheit

15. November 2023

Das Dashboard zur Datensicherheit ist jetzt als Teil des Defender CSPM-Plans in der allgemeinen Verfügbarkeit (GA) verfügbar.

Mit dem Dashboard zur Datensicherheit können Sie den Datenbestand Ihrer Organisation, Risiken für vertrauliche Daten und Einblicke in Ihre Datenressourcen anzeigen.

Erfahren Sie mehr über das Datensicherheitsdashboard.

GA-Release der Ermittlung vertraulicher Daten für Datenbanken

15. November 2023

Die Ermittlung vertraulicher Daten für verwaltete Datenbanken, einschließlich Azure SQL-Datenbanken und AWS RDS-Instanzen (alle RDBMS-Varianten), ist jetzt allgemein verfügbar und ermöglicht die automatische Ermittlung kritischer Datenbanken, die vertrauliche Daten enthalten.

Um dieses Feature in allen unterstützten Datenspeichern in Ihren Umgebungen zu aktivieren, müssen Sie Sensitive data discovery in Defender CSPM aktivieren. Erfahren Sie, wie Sie die Ermittlung vertraulicher Daten in Defender CSPM aktivieren.

Sie können auch erfahren, wie die vertrauliche Datenermittlung im datenbewussten Sicherheitsstatus verwendet wird.

Ankündigung des Public Preview: Neue erweiterte Sichtbarkeit der Multicloud-Datensicherheit in Microsoft Defender for Cloud.

Neue Version der Empfehlung zum Ermitteln fehlender Systemupdates ist jetzt GA

6. November 2023

Ein zusätzlicher Agent ist auf Ihren Azure-VMs und Azure Arc-Computern nicht mehr erforderlich, um sicherzustellen, dass die Computer über alle neuesten Sicherheits- oder kritischen Systemupdates verfügen.

Die neue Empfehlung für Systemupdates, System updates should be installed on your machines (powered by Azure Update Manager) im Apply system updates -Steuerelement, basiert auf dem Update Manager und ist jetzt vollständig GA. Bei der Empfehlung wird ein nativer Agent, der in jeder Azure-VM und in jedem Azure Arc-Computer eingebettet ist, statt eines installierten Agents verwendet. Über die schnelle Problembehebung in der neuen Empfehlung werden Sie zu einer einmaligen Installation der fehlenden Updates im Portal des Update Managers weitergeleitet.

Die alten und die neuen Versionen der Empfehlungen zur Suche fehlender Systemupdates sind beide bis August 2024 verfügbar, was der Zeitpunkt ist, an dem die ältere Version veraltet wird. Beide Empfehlungen: System updates should be installed on your machines (powered by Azure Update Manager) und System updates should be installed on your machines stehen unter demselben Steuerelement zur Verfügung: Apply system updates und hat dieselben Ergebnisse. Daher gibt es keine Duplizierung in der Auswirkung auf die Sicherheitsbewertung.

Wir empfehlen, zu der neuen Empfehlung zu migrieren und die alte zu entfernen, indem sie sie aus der integrierten Initiative von Defender for Cloud in Azure-Richtlinie deaktivieren.

Die Empfehlung [Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c) ist auch GA und eine Voraussetzung, die sich negativ auf Ihre Sicherheitsbewertung auswirkt. Sie können den negativen Effekt mit dem verfügbaren Fix beheben.

Zur Anwendung der neuen Empfehlung müssen Sie die folgenden Schritte ausführen:

- Verbinden Sie Ihre Nicht-Azure-Computer mit Arc.

- Aktivieren Sie die Eigenschaft „Periodische Bewertung“. Sie können die schnelle Problembehebung in der neuen Empfehlung verwenden (

[Machines should be configured to periodically check for missing system updates](https://ms.portal.azure.com/#view/Microsoft_Azure_Security/GenericRecommendationDetailsBlade/assessmentKey/90386950-71ca-4357-a12e-486d1679427c)), um die Empfehlung zu beheben.

Hinweis

Das Aktivieren regelmäßiger Bewertungen für arc-aktivierte Computer, die Defender für Server Plan 2 nicht für ihr zugehöriges Abonnement oder Connector aktiviert ist, unterliegt Azure Update Manager-Preis. Arc-fähige Computer, dieDefender für Server Plan 2 für ihr zugehöriges Abonnement oder Connectors oder einen beliebigen virtuellen Azure-Computer aktiviert sind, sind ohne zusätzliche Kosten für diese Funktion berechtigt.

Oktober 2023

Ändern des Schweregrads der Sicherheitswarnung für adaptive Anwendungssteuerung

Ankündigungsdatum: 30. Oktober 2023

Im Rahmen des Prozesses zur Verbesserung der Qualität von Sicherheitswarnungen von Defender for Servers und im Rahmen des Features adaptive Anwendungssteuerelemente ändert sich der Schweregrad der folgenden Sicherheitswarnung in „Information“:

| Warnung [Warnungstyp] | Warnungsbeschreibung |

|---|---|

| Verstöße gegen Richtlinien für adaptive Anwendungssteuerung wurden überwacht. [VM_AdaptiveApplicationControlWindowsViolationAudited; VM_AdaptiveApplicationControlWindowsViolationAudited] | Die folgenden Benutzer haben Anwendungen ausgeführt, die die Richtlinie für Anwendungssteuerung Ihrer Organisation auf diesem Computer verletzen. Dadurch kann der Computer möglicherweise für Malware oder Anwendungsschwachstellen anfällig werden. |

Wenn Sie diese Warnung auf der Seite „Sicherheitswarnungen“ im Microsoft Defender for Cloud-Portal weiterhin anzeigen möchten, ändern Sie den Standardansichtsfilter Schweregrad so, dass informative Warnungen in das Raster eingeschlossen werden.

Von Defender für APIs entfernte Revisionen der Offline-Azure-API-Verwaltung

25. Oktober 2023

Defender for APIs hat seinen Support für Azure API Management-API-Revisionen aktualisiert. Offlinerevisionen werden nicht mehr im integrierten Defender for API-Bestand angezeigt und scheinen nicht mehr in Defender for APIs integriert zu werden. Offlinerevisionen lassen keinen Datenverkehr zu und stellen aus Sicherheitssicht kein Risiko dar.

DevOps-Sicherheitsstatusverwaltungsempfehlungen, die in der öffentlichen Vorschau verfügbar sind

19. Oktober 2023

Neue Empfehlungen zur Verwaltung von DevOps-Haltungen sind jetzt in der öffentlichen Vorschau für alle Kunden mit einem Connector für Azure DevOps oder GitHub verfügbar. DevOps Posture Management trägt dazu bei, die Angriffsfläche von DevOps-Umgebungen zu reduzieren, indem Schwachstellen in Sicherheitskonfigurationen und Zugriffssteuerungen aufgedeckt werden. Erfahren Sie mehr über die Verwaltung von DevOps Posture Management.

Veröffentlichen von CIS Azure Foundation Benchmark v2.0.0 im Dashboard zur Einhaltung gesetzlicher Vorschriften

18. Oktober 2023

Microsoft Defender for Cloud unterstützt jetzt die neueste CIS Azure Security Foundation Benchmark – Version 2.0.0 im Dashboard zur Einhaltung gesetzlicher Vorschriften und eine integrierte Richtlinieninitiative in Azure Policy. Die Version 2.0.0 in Microsoft Defender for Cloud ist eine gemeinsame Zusammenarbeit zwischen Microsoft, dem Center for Internet Security (CIS) und den Benutzergemeinschaften. Die Version 2.0.0 erweitert den Bewertungsbereich erheblich, der jetzt 90+ integrierte Azure-Richtlinien umfasst und die vorherigen Versionen 1.4.0 und 1.3.0 und 1.0 in Microsoft Defender für Cloud und Azure Policy erfolgreich ist. Weitere Informationen finden Sie in diesem Blogbeitrag.

Nächste Schritte

Informationen zu früheren Änderungen an Defender for Cloud finden Sie unter Archiv für Neuerungen in Defender for Cloud.