Neuigkeiten

Hinweis

Azure Defender für IoT wurde in „Microsoft Defender für IoT“ umbenannt.

In diesem Artikel werden neue Features und Featureverbesserungen in Microsoft Defender für IoT für Geräteentwickler aufgeführt.

Die genannten Features befinden sich in der Vorschauphase. Die ergänzenden Bestimmungen für Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Weitere Informationen finden Sie unter Upgrade des Micro-Agents für Microsoft Defender für IoT.

März 2024

Updates für Defender for IoT-Firmwareanalyse:

Azure CLI- und PowerShell-Befehle: Automatisieren Sie Ihren Workflow der Analyse von Firmwareimagesmithilfe der Firmwareanalyse-Azure CLI- oder der PowerShell-Befehle für die Firmwareanalyse.

Benutzerauswahl in der Ressourcengruppe: Wählen Sie Ihre eigene Ressourcengruppe aus, oder erstellen Sie eine neue Ressourcengruppe, um Defender for IoT-Firmwareanalyse während des Onboardingprozesses verwenden zu können.

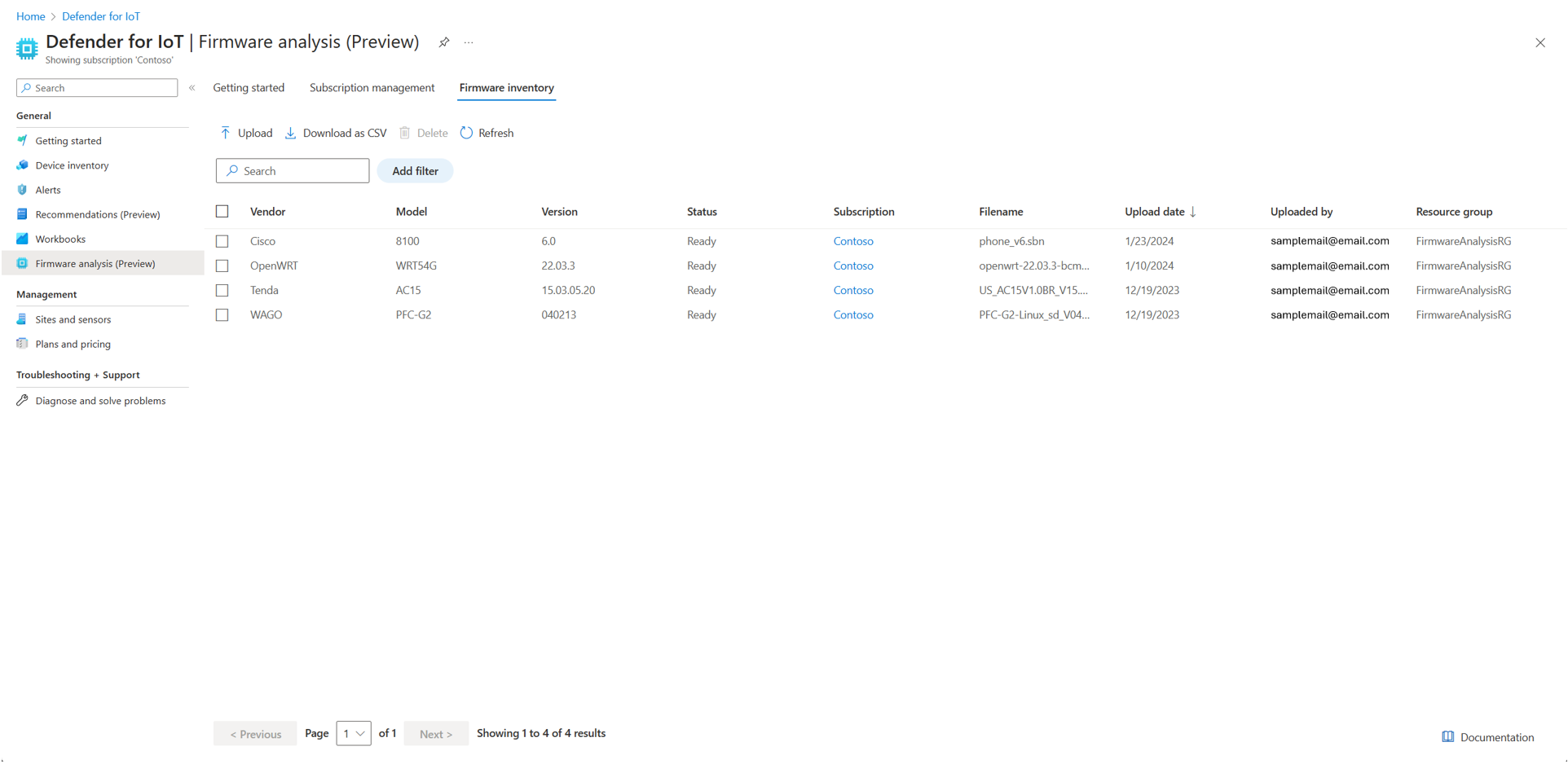

Neues Benutzeroberflächenformat mit Firmwareinventar: Untergeordnete Registerkarten zum Organisieren der ersten Schritte, der Abonnementverwaltung und der Firmwareinventur.

Erweiterte Dokumentation: Updates der Dokumentation Tutorial: Analysieren eines IoT/OT-Firmwareimage, die sich auf die neue Onboarding-Erfahrung beziehen.

Januar 2024

Updates für Defender for IoT-Firmwareanalyse seit der öffentlichen Vorschau im Juli 2023:

PDF-Berichtgenerator: Hinzufügen einer Download als PDF-Funktion auf der Übersichtsseite, die einen PDF-Bericht der Firmwareanalyseergebnisse generiert und herunterlädt.

Reduzierte Analysezeit: Die Analysezeit wurde je nach Bildgröße um 30-80 % verkürzt.

Erkennung von CODESYS-Bibliotheken: Die Defender for IoT-Firmwareanalyse erkennt jetzt die Verwendung von CODESYS-Bibliotheken, in denen Microsoft kürzlich Sicherheitsrisiken mit hohem Schweregrad identifiziert hat. Diese Sicherheitsrisiken können für Angriffe wie Remotecodeausführung (RCE) oder Denial of Service (DoS) ausgenutzt werden. Weitere Informationen finden Sie unter Mehrere Sicherheitsrisiken mit hohem Schweregrad im CODESYS V3 SDK, die zu RCE oder DoS führen können.

Erweiterte Dokumentation: Ergänzung der Dokumentation zu den folgenden Konzepten:

- Rollenbasierte Zugriffssteuerung für Defender for IoT-Firmwareanalyse, wo Rollen und Berechtigungen erläutert werden, die zum Hochladen von Firmwareimages und zum Freigeben von Analyseergebnissen erforderlich sind, und die Funktionsweise der FirmwareAnalysisRG-Ressourcengruppe erläutert wird.

- Häufig gestellte Fragen

Verbesserte Filterung für jeden Bericht: Jeder Untertabellenbericht enthält jetzt noch detailliertere Filterfunktionen.

Firmwaremetadaten: Hinzufügen einer reduzierbaren Registerkarte mit Firmwaremetadaten, die auf jeder Seite verfügbar sind.

Verbesserte Versionserkennung: Verbesserte Versionserkennung der folgenden Bibliotheken:

- pcre

- pcre2

- Net-Tools

- zebra

- Dropbear

- Bluetoothd

- WolfSSL

- sqlite3

Unterstützung für Dateisysteme hinzugefügt: Defender for IoT-Firmwareanalyse unterstützt jetzt die Extraktion der folgenden Dateisysteme. Weitere Informationen finden Sie in den häufig gestellten Fragen zur Firmwareanalyse:

- ISO

- RomFS

- Zstandard- und nicht standardmäßige LZMA-Implementierungen von SquashFS

Juli 2023

Ankündigung der öffentlichen Vorschau der Firmwareanalyse

Microsoft Defender for IoT-Firmwareanalyse ist jetzt in der öffentlichen Vorschau verfügbar. Defender for IoT kann Ihre Gerätefirmware auf häufige Schwachstellen und Sicherheitsrisiken analysieren und Einblicke in Ihre Firmwaresicherheit bieten. Diese Analyse ist unabhängig davon nützlich, ob Sie die Firmware intern erstellen oder Firmware aus Ihrer Lieferkette erhalten.

Weitere Informationen finden Sie unter Firmwareanalyse für Gerätehersteller.

Dezember 2022

Version 4.6.2:

Beim Upgrade des Micro-Agents von Version 4.2.* auf 4.6.2 müssten Sie zunächst das Paket entfernen und es dann neu installieren. Weitere Informationen finden Sie unter Upgrade des Micro-Agents für Microsoft Defender für IoT.

Peripherie-Collector: Hinzufügen eines neuen Collectors, der physische Anschlüsse von Geräten erkennt. Weitere Informationen finden Sie unter Micro-Agent-Ereignissammlung – Peripherieereignisse.

Dateisystem-Collector: Hinzufügen eines neuen Collectors, der angegebene Dateisysteme überwacht. Weitere Informationen finden Sie unter Micro-Agent-Ereignissammlung – Dateisystemereignisse.

Statistik-Collector: Hinzufügen eines neuen Collectors, der für jeden Sammlungszyklus Daten zu den verschiedenen Collectors im Agent meldet. Weitere Informationen finden Sie unter Micro-Agent-Ereignissammlung – Statistikereignisse.

Systeminformations-Collector: Der Systeminformations-Collector erfasst jetzt den Agenttyp (Edge/eigenständig) und die Version. Weitere Informationen finden Sie unter Micro-Agent-Ereignissammlung – Systeminformationsereignisse.

Neue Warnungen: Unterstützt jetzt neue Peripherie- und Dateisystemwarnungen. Weitere Informationen finden Sie unter Micro-Agent-Sicherheitswarnungen.

DMI-Decodierungsalternative: Unterstützt jetzt eine neue Alternative zum Melden von Geräteinformationen, falls das Gerät den DMI-Decoder nicht unterstützt. Weitere Informationen finden Sie unter Konfigurieren des DMI-Decoders.

Firmwareinformationen: Unterstützt jetzt den Hersteller und die Version der Gerätefirmware, die mithilfe des DMI-Decoders oder seiner Alternative erfasst wurden. Weitere Informationen finden Sie unter Konfigurieren des DMI-Decoders.

Unterstützung des Gerätebereitstellungsdiensts: Sie können jetzt DPS verwenden, um Ihren Micro-Agent und Geräte im großen Stil bereitzustellen. Weitere Informationen finden Sie unter Bereitstellen des Micro-Agents mithilfe von DPS.

Unterstützung des AMQP-über-Websockets-Protokolls: Unterstützt jetzt DAS AMQP-über-Web-Socket-Protokoll, das nach der Installation Ihres Micro-Agents hinzugefügt werden kann. Weitere Informationen finden Sie in Artikel zum Hinzufügen der Unterstützung des AMQP-über-Websocket-Protokolls.

Fehlerkorrektur für SBoM-Collector: Unterstützt jetzt die Sammlung aller Pakete anstelle nur der zuerst erfassten 500. Weitere Informationen finden Sie unter Micro-Agent-Ereignissammlung – SBoM-Ereignisse.

Debian 10 ARM 64-Buster-Unterstützung: Unterstützt jetzt Debian 10 ARM 64-Geräte. Weitere Informationen finden Sie unter Übersicht über das Agent-Portfolio und Betriebssystemunterstützung.

Unterstützung für 22.04 Ubuntu: Unterstützt jetzt Ubuntu 22.04-Geräte. Weitere Informationen finden Sie unter Übersicht über das Agent-Portfolio und Betriebssystemunterstützung.

September 2022

Ankündigung der allgemeinen Verfügbarkeit des Micro-Agents

Der Micro-Agent für Azure Defender for IoT ist jetzt allgemein verfügbar.

Juli 2022

Version 4.2.4:

Proxyverbindungsupdates: Jetzt können Sie Ihren Micro-Agent über einen Proxy mit einem IoT Hub verbinden. Weitere Informationen finden Sie unter Verbindung über einen Proxy.

Unterstützung für Zertifikate mit TPM-Unterstützung: Jetzt können Sie OpenSSL-Zertifikate mit TPM-Unterstützung verwenden. Weitere Informationen finden Sie im Artikel zur Authentifizierung mit einem Zertifikat.

AMQP-Unterstützung: Jetzt können Sie nach der Installation des Micro-Agents AMQP-Unterstützung hinzufügen. Weitere Informationen finden Sie in Artikel zum Hinzufügen der Unterstützung des AMQP-Protokolls.

Baselinesammlerupdates: Der Baselinesammler sendet jetzt pass- und skip-Überprüfungen zusätzlich zu failed-Ergebnissen an die Cloud. Weitere Informationen finden Sie unter Baseline (triggerbasierter Sammler).

Anmeldungssammler über UTMP: Der Anmeldungssammler unterstützt jetzt UTMP, um interaktive SSH-Ereignisse, Telnet-Ereignisse und Terminalanmeldungen einschließlich fehlgeschlagener Anmeldeereignisse zu erfassen. Weitere Informationen finden Sie unter Anmeldungssammler (ereignisbasierter Sammler).

Bekanntes SBoM-Collector-Problem: Der SBoM-Collector erfasst derzeit nur die ersten eingehenden 500 Pakete. Weitere Informationen finden Sie unter SBoM (triggerbasierter Collector).

Februar 2022

Version 4.1.2:

Micro-Agent für Edge ist jetzt in der öffentlichen Vorschau: Der Micro-Agent unterstützt IoT Edge-Geräte mit einem einfachen Installations- und Identitätsbereitstellungsprozess. Dabei wird eine automatisch bereitgestellte Modulidentität zum Authentifizieren von Edge-Geräten verwendet, ohne dass eine manuelle Authentifizierung erforderlich ist.

Weitere Informationen finden Sie unter Installieren des Micro-Agents von Defender für IoT für Edge (Vorschau).

Neue Verzeichnisstruktur: Jetzt an der standardmäßigen Linux-Installationsverzeichnisstruktur ausgerichtet.

Aufgrund dieser Änderung müssen Sie bei Updates auf Version 4.1.2 den Micro-Agent erneut authentifizieren und Ihre Verbindungszeichenfolge am neuen Speicherort speichern. Weitere Informationen finden Sie unter Upgrade des Micro-Agents für Microsoft Defender für IoT.

SBoM-Collector: Der SBoM-Collector erfasst jetzt regelmäßig die auf dem Gerät installierten Pakete. Weitere Informationen finden Sie unter Micro-Agent-Ereigniserfassung (Vorschau).

CIS-Benchmarks: Der Micro-Agent unterstützt jetzt Empfehlungen basierend auf CIS Distribution Independent Linux Benchmarks, Version 2.0.0, und die Möglichkeit, bestimmte CIS Benchmark-Überprüfungen oder -Gruppen mithilfe von Zwillingskonfigurationen zu deaktivieren. Weitere Informationen finden Sie unter Micro-Agent-Konfigurationen (Vorschau).

Die Liste der vom Micro-Agent unterstützten Geräte wird erweitert: Der Micro-Agent unterstützt jetzt Debian 11 AMD64- und ARM32v7-Geräte sowie Ubuntu Server 18.04 ARM32 Linux-Geräte und Ubuntu Server 20.04 ARM32- und ARM64-Linux-Geräte.

Weitere Informationen finden Sie unter Übersicht über das Agent-Portfolio und Betriebssystemunterstützung (Vorschau).

DNS-Trefferanzahl: Der Netzwerksammler enthält jetzt das Feld „DNS-Trefferanzahl“, das über Log Analytics angezeigt werden kann. Dadurch kann angegeben werden, ob eine DNS-Anforderung Teil einer automatischen Abfrage war.

Weitere Informationen finden Sie unter Netzwerkaktivitätsereignisse (ereignisbasierter Sammler).

Anmeldungssammler: Unterstützt jetzt den Anmeldungssammler mit: SYSLOG zum Sammeln von SSH-Anmeldeereignissen und PAM zum Sammeln von SSH-, Telnet- und lokalen Anmeldeereignissen mithilfe des Stapels von Modulen für austauschbare Authentifizierung (Pluggable Authentication Modules, PAM). Weitere Informationen finden Sie unter Anmeldungssammler (ereignisbasierter Sammler).

November 2021

Version 3.13.1:

DNS-Netzwerkaktivitäten auf verwalteten Geräten werden jetzt unterstützt. Der Microsoft Threat Intelligence-Sicherheitsgraph kann nun verdächtige Aktivitäten basierend auf DNS-Datenverkehr erkennen.

Proxyfunktion für Blattgeräte: Die Integration in IoT Edge wurde verbessert. Diese Integration verbessert die Konnektivität zwischen dem Agent und der Cloud mithilfe einer Proxyfunktion für Blattgeräte.

Oktober 2021

Version 3.12.2:

Für Debian 9 werden jetzt weitere CIS-Benchmarküberprüfungen unterstützt: Mit diesen zusätzlichen Überprüfungen können Sie sicherstellen, dass Ihr Netzwerk mit den bewährten CIS-Methoden zum Schutz vor weit verbreiteten Cyberbedrohungen konform ist.

Zwillingskonfiguration: Das Verhalten des Micro-Agents wird durch eine Reihe von Modulzwillingeigenschaften konfiguriert. Sie können den Micro-Agent so konfigurieren, dass er Ihren Anforderungen am besten entspricht.

September 2021

Version 3.11:

Anmeldungssammler : Der Anmeldungssammler sammelt Benutzeranmeldungen, -abmeldungen und fehlgeschlagene Anmeldeversuche. Beispiel: SSH und TELNET.

Systeminformationssammler: Der Systeminformationssammler sammelt Informationen im Zusammenhang mit dem Betriebssystem des Geräts und Hardwaredetails.

Ereignisaggregation : Der Defender für IoT-Agent aggregiert Ereignisse wie Prozess, Anmeldung und Netzwerkereignisse, die die Anzahl der gesendeten Nachrichten und die Kosten reduzieren, während gleichzeitig die Sicherheit Ihres Geräts gewährleistet wird.

Zwillingskonfiguration : Das Verhalten des Micro-Agents wird durch eine Reihe von Modulzwillingeigenschaften konfiguriert. (z. B.: Häufigkeit des Sendens von Ereignissen und Aggregationsmodus). Sie können den Micro-Agent so konfigurieren, dass er Ihren Anforderungen am besten entspricht.

März 2021

Gerätehersteller: neuer Mikro-Agent (öffentliche Vorschau)

Ein neues Geräteherstellermodul ist verfügbar. Das Modul, das als Micro-Agent bezeichnet wird, ermöglicht Folgendes:

Integration in Azure IoT Hub und Defender für IoT : Integrieren Sie mehr Endpunktsicherheit direkt in Ihre IoT-Geräte, indem Sie sie mit der Überwachungsoption von Azure IoT Hub und Defender für IoT verbinden.

Flexible Bereitstellungsoptionen mit Unterstützung für IoT-Standardbetriebssysteme können als binäres Paket oder als modifizierbarer Quellcode bereitgestellt werden, mit Unterstützung für IoT-Standardbetriebssysteme wie Linux und Eclipse ThreadX.

Minimale Ressourcenanforderungen ohne Kernelabhängigkeiten vom Betriebssystem: geringer Platzbedarf, geringe CPU-Auslastung und keine Kernelabhängigkeiten vom Betriebssystem.

Verwaltung des Sicherheitsstatus: Sie können den Sicherheitsstatus Ihrer IoT-Geräte aktiv verwalten.

Kontinuierliche Erkennung von IoT/OT-Bedrohungen in Echtzeit: Erkennung von Bedrohungen wie Botnets, Brute-Force-Angriffen, Krypto-Minern und verdächtigen Netzwerkaktivitäten

Die veraltete Dokumentation zum Defender für IoT-Micro-Agent wird in den Ordner Agent-basierte Lösung für Gerätehersteller>Legacy verschoben.

Diese Featuregruppe ist in der aktuellen öffentlichen Vorschauversion verfügbar.