Ändern von Anwendungsverbindungs- und Sicherheitsrichtlinien für Ihre Organisation

Wichtig

Azure DevOps unterstützt die Authentifizierung alternativer Anmeldeinformationen seit Dem 2. März 2020 nicht mehr. Wenn Sie noch alternative Anmeldeinformationen verwenden, empfehlen wir Ihnen dringend, zu einer sichereren Authentifizierungsmethode (z. B. persönliche Zugriffstoken) zu wechseln. Weitere Informationen

Erfahren Sie, wie Sie die Sicherheitsrichtlinien Ihrer Organisation verwalten, die bestimmen, wie Anwendungen auf Dienste und Ressourcen in Ihrer Organisation zugreifen können. Sie können auf die meisten dieser Richtlinien in der Organisation Einstellungen zugreifen.

Voraussetzungen

Sie müssen Mitglied der Gruppe Projektsammlungsadministratoren sein. Organisationsbesitzer sind automatisch Mitglieder dieser Gruppe.

Verwalten einer Richtlinie

Führen Sie die folgenden Schritte aus, um Anwendungsverbindung, Sicherheit und Benutzerrichtlinien für Ihre Organisation in Azure DevOps zu ändern.

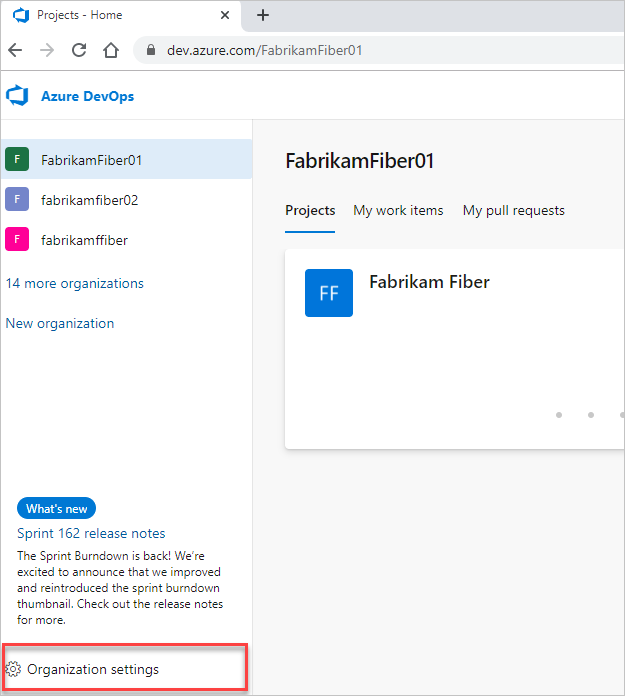

Melden Sie sich bei Ihrem organization (

https://dev.azure.com/{yourorganization}) an.Wählen Sie

Organisationseinstellungen aus.

Organisationseinstellungen aus.

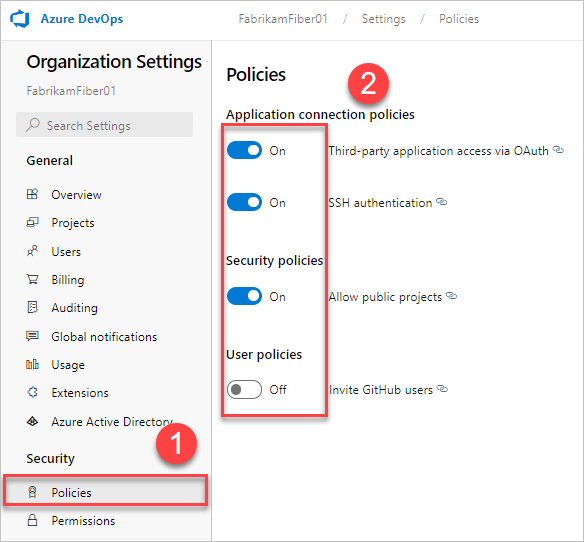

Wählen Sie "Richtlinien" und dann neben Ihrer Richtlinie den Umschalter ein oder aus.

Anwendungsverbindungsrichtlinien

Um mehrmals auf Ihre Organisation zuzugreifen, ohne benutzeranmeldeinformationen zu fragen, verwenden Anwendungen häufig die folgenden Authentifizierungsmethoden:

OAuth zum Generieren von Token für den Zugriff auf REST-APIs für Azure DevOps. Alle REST-APIs akzeptieren OAuth-Token, und dies ist die bevorzugte Methode der Integration über persönliche Zugriffstoken (PATs). Die Organisations-, Profile- und PAT-Verwaltungs-APIs unterstützen nur OAuth.

SSH zum Generieren von Verschlüsselungsschlüsseln für die Verwendung von Linux, macOS und Windows unter Git für Windows, sie können jedoch keine Git-Anmeldeinformationsmanager oder PATs für die HTTPS-Authentifizierung verwenden.

PATs zum Generieren von Token für:

- Um auf bestimmte Ressourcen oder Aktivitäten zuzugreifen, z. B. Builds oder Arbeitselemente

- Clients wie Xcode und NuGet, die Benutzernamen und Kennwörter als grundlegende Anmeldeinformationen erfordern und microsoft Entra-Features wie die mehrstufige Authentifizierung nicht unterstützen

- Zugreifen auf REST-APIs für Azure DevOps

Standardmäßig ermöglicht Ihre Organisation den Zugriff auf alle Authentifizierungsmethoden.

Sie können den Zugriff auf OAuth- und SSH-Schlüssel einschränken, indem Sie den Zugriff auf diese Anwendungsverbindungsrichtlinien deaktivieren:

- Drittanbieteranwendung über OAuth – Aktivieren Sie Drittanbieteranwendungen, um über OAuth auf Ressourcen in Ihrer Organisation zuzugreifen. Diese Richtlinie ist standardmäßig für alle neuen Organisationen deaktiviert. Wenn Sie Zugriff auf Drittanbieteranwendungen wünschen, aktivieren Sie diese Richtlinie, um sicherzustellen, dass diese Apps Zugriff auf Ressourcen in Ihrer Organisation erhalten können.

- SSH-Authentifizierung – Ermöglichen Sie Anwendungen, eine Verbindung mit dem Git-Repository Ihrer Organisation über SSH herzustellen.

Wenn Sie den Zugriff auf eine Authentifizierungsmethode verweigern, kann keine Anwendung über diese Methode auf Ihre Organisation zugreifen. Jede Anwendung, die zuvor Zugriff hatte, erhält Authentifizierungsfehler und hat keinen Zugriff mehr auf Ihre Organisation.

Um den Zugriff für PATs zu entfernen, müssen Sie sie widerrufen.

Bedingte Zugriffsrichtlinien

Mit der Microsoft Entra-ID können Mandanten definieren, welche Benutzer über ihre CAP-Funktion (Conditional Access Policy) Zugriff auf Microsoft-Ressourcen erhalten dürfen. Über diese Einstellungen kann der Mandantenadministrator festlegen, dass Mitglieder eine der folgenden Bedingungen einhalten müssen, z. B. muss der Benutzer:

- Mitglied einer bestimmten Sicherheitsgruppe sein

- zu einem bestimmten Standort und/oder Netzwerk gehören

- Verwenden eines bestimmten Betriebssystems

- Verwenden eines aktivierten Geräts in einem Verwaltungssystem

Je nachdem, welche Bedingungen der Benutzer erfüllt, können Sie dann eine mehrstufige Authentifizierung anfordern oder weitere Überprüfungen festlegen, um Zugriff zu erhalten, oder den Zugriff vollständig blockieren.

CAP-Unterstützung für Azure DevOps

Wenn Sie sich beim Webportal einer microsoft Entra-ID-gesicherten Organisation anmelden, überprüft Die Microsoft Entra-ID immer, ob Sie fortfahren können, indem Sie eine Überprüfung für alle Zertifizierungsstellen durchführen, die von Mandantenadministratoren festgelegt wurden.

Azure DevOps kann auch eine zusätzliche CAP-Überprüfung durchführen, sobald Sie angemeldet sind und durch Azure DevOps in einer Microsoft Entra-ID-gesicherten Organisation navigieren:

- Wenn die Organisationsrichtlinie "Richtlinie für bedingten Zugriff aktivieren" aktiviert ist, überprüfen wir IP-Fencing-Richtlinien sowohl im Web als auch in nicht interaktiven Flüssen, wie z. B. Workflows von Drittanbietern, z. B. die Verwendung eines PAT mit Git-Vorgängen.

- Anmelderichtlinien können auch für PATs erzwungen werden. Wenn Sie PATs verwenden, um Microsoft Entra-ID-Aufrufe zu tätigen, muss der Benutzer alle festgelegten Anmelderichtlinien einhalten. Wenn beispielsweise eine Anmelderichtlinie erfordert, dass sich ein Benutzer alle sieben Tage anmeldet, müssen Sie sich auch alle sieben Tage anmelden, wenn Sie weiterhin PATs verwenden möchten, um Anforderungen an Die Microsoft Entra-ID zu senden.

- Wenn keine CAPs auf Azure DevOps angewendet werden sollen, entfernen Sie Azure DevOps als Ressource für die CAP. Wir werden die Organisations-by-org-Erzwingung von CAPs in Azure DevOps nicht durchführen.

Wir unterstützen nur MFA-Richtlinien für Webflüsse. Wenn sie die Richtlinie für bedingten Zugriff nicht erfüllen, wird der Benutzer nicht zur MFA aufgefordert und wird stattdessen blockiert.

IP-basierte Bedingungen

Wir unterstützen IP-Fencing-Richtlinien für bedingten Zugriff sowohl für IPv4- als auch für IPv6-Adressen. Wenn Sie feststellen, dass Ihre IPv6-Adresse blockiert wird, sollten Sie überprüfen, ob der Mandantenadministrator CAPs konfiguriert hat, die Ihre IPv6-Adresse zulassen. Ebenso kann es hilfreich sein, die IPv4-zugeordnete Adresse für jede Standard-IPv6-Adresse in alle CAP-Bedingungen einzuschließen.

Wenn Benutzer über eine andere IP-Adresse auf die Microsoft Entra-Anmeldeseite zugreifen als die, die für den Zugriff auf Azure DevOps-Ressourcen verwendet wird (üblich bei VPN-Tunneling), überprüfen Sie Ihre VPN-Konfiguration oder Netzwerkinfrastruktur, um sicherzustellen, dass alle verwendeten IP-Adressen in den CAPs Ihres Mandantenadministrators enthalten sind.

Verwandte Artikel

- Anforderungszugriffsrichtlinie deaktivieren

- Benutzer am Erstellen neuer Organisationen mit der Microsoft Entra-Richtlinie hindern

- Einschränken der Einladung neuer Benutzer durch Team- und Projektadministratoren

- Was ist der bedingte Zugriff in Microsoft Entra ID?

- Detaillierte Anweisungen und Anforderungen für bedingten Zugriff

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für