Was ist Azure Firewall Manager?

Azure Firewall Manager ist ein Sicherheitsverwaltungsdienst, der eine zentrale Sicherheitsrichtlinien- und Routenverwaltung für cloudbasierte Sicherheitsperimeter bereitstellt.

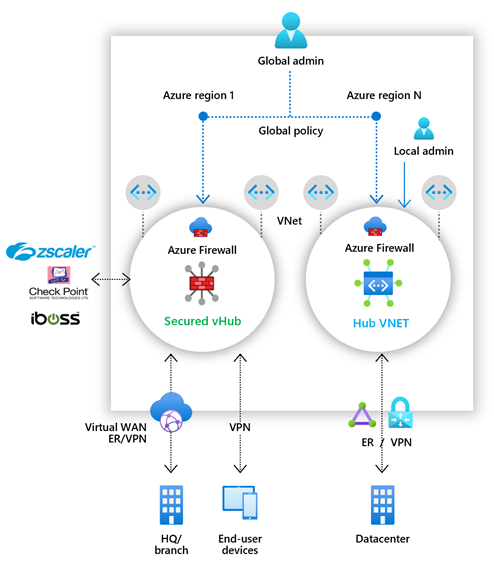

Firewall Manager bietet eine Sicherheitsverwaltung für zwei Netzwerkarchitekturtypen:

Geschützter virtueller Hub

Ein Azure Virtual WAN Hub ist eine von Microsoft verwaltete Ressource, mit der Sie ganz einfach Hub-and-Spoke-Architekturen erstellen können. Wenn einem solchen Hub Sicherheits- und Routingrichtlinien zugeordnet werden, wird dieser als geschützter virtueller Hub bezeichnet.

Virtuelles Hubnetzwerk

Hierbei handelt es sich um ein virtuelles Azure-Standardnetzwerk, das Sie selbst erstellen und verwalten. Wenn Sicherheitsrichtlinien mit einem solchen Hub verbunden sind, spricht man von einem virtuellen Hub-Netzwerk. Zurzeit wird nur die Azure Firewall-Richtlinie unterstützt. Sie können virtuelle Spoke-Netzwerke, die Ihre Workloadserver und -dienste enthalten, per Peering verknüpfen. Sie können auch Firewalls in eigenständigen virtuellen Netzwerken verwalten, die nicht per Peering mit einem Spoke verknüpft sind.

Einen ausführlichen Vergleich des geschützten virtuellen Hubs und des virtuellen Hubnetzwerks finden Sie unter Welche Architekturoptionen gibt es für Azure Firewall Manager?.

Azure Firewall Manager-Features

Azure Firewall Manager bietet die folgenden Features:

Zentrale Azure Firewall-Bereitstellung und -Konfiguration

Sie können zentral mehrere Azure Firewall-Instanzen bereitstellen und konfigurieren, die sich über verschiedene Azure-Regionen und -Abonnements erstrecken.

Hierarchische Richtlinien (global und lokal)

Sie können mit Azure Firewall Manager Azure Firewall-Richtlinien für mehrere geschützte virtuelle Hubs zentral verwalten. Ihre zentralen IT-Teams können globale Firewallrichtlinien erstellen, um organisationsweite und teamübergreifende Firewallrichtlinien zu erzwingen. Lokal erstellte Firewallrichtlinien ermöglichen ein DevOps-Self-Service-Modell für mehr Agilität.

Integriert mit Security-as-a-Service von Partnern für erweiterte Sicherheit

Zusätzlich zur Azure Firewall können Sie Security-as-a-Service-Anbieter (SECaaS) von Partnern einbinden, um Ihr virtuelles Netzwerk und die Internetverbindungen Ihrer Verzweigung besser zu schützen.

Dieses Feature ist nur für Bereitstellungen von geschützten virtuellen Hubs verfügbar.

Filterung des Datenverkehrs zwischen virtuellem Netzwerk und Internet (V2I)

- Filtern Sie den ausgehenden virtuellen Netzwerkverkehr mit Ihrem bevorzugten Partner-Sicherheitsanbieter.

- Nutzen Sie erweiterten, benutzerfähigen Internetschutz für Ihre in Azure ausgeführten Cloudworkloads.

Filtern von B2I-Datenverkehr (Branch-to-Internet)

Nutzen Sie Ihre Azure-Konnektivität und die globale Verteilung, um Partnerfilter für „Verzweigung-zu-Internet-Szenarien“ einfach hinzuzufügen.

Weitere Informationen zu Sicherheitspartneranbietern finden Sie unter Was sind Azure Firewall Manager-Sicherheitspartneranbieter?.

Zentrale Routenverwaltung

Leiten Sie den Datenverkehr zur Filterung und Protokollierung einfach an Ihren geschützten Hub weiter, ohne dass Sie manuell benutzerdefinierte Routen (UDR) für virtuelle Spoke-Netzwerke einrichten müssen.

Dieses Feature ist nur für Bereitstellungen von geschützten virtuellen Hubs verfügbar.

Sie können Partneranbieter für die Filterung des Datenverkehrs zwischen Verzweigungen und dem Internet (B2I) nutzen, und zwar Seite an Seite mit Azure Firewall für Verzweigungen und virtuelle Netzwerke (B2V), virtuelle Netzwerke (V2V) und virtuelle Netzwerke (V2I).

DDoS-Schutzplan

Sie können Ihren virtuellen Netzwerken einen DDoS-Schutzplan in Azure Firewall Manager zuordnen. Weitere Informationen finden Sie unter Konfigurieren eines Azure DDoS Protection-Plans mithilfe von Azure Firewall Manager.

Verwalten von Web Application Firewall-Richtlinien

Sie können WAF-Richtlinien (Web Application Firewall) für Ihre Anwendungsbereitstellungsplattformen, beispielsweise Azure Front Door und Azure Application Gateway, zentral erstellen und zuordnen. Weitere Informationen finden Sie unter Verwalten von Web Application Firewall-Richtlinien.

Regionale Verfügbarkeit

Azure Firewall-Richtlinien können regionsübergreifend verwendet werden. Beispielsweise können Sie eine Richtlinie in „USA, Westen“ erstellen und in „USA, Osten“ verwenden.

Bekannte Probleme

Für Azure Firewall Manager sind die folgenden Probleme bekannt:

| Problem | BESCHREIBUNG | Minderung |

|---|---|---|

| Trennung von Datenverkehr | Die Trennung von Microsoft 365-Datenverkehr und öffentlichem Azure-PaaS-Datenverkehr wird aktuell nicht unterstützt. Wenn Sie also einen Partneranbieter für V2I oder B2I auswählen, wird auch der gesamte Azure Public PaaS- und Microsoft 365-Datenverkehr über den Partnerdienst geleitet. | Die Datenverkehrstrennung am Hub wird untersucht. |

| Basisrichtlinien müssen in derselben Region wie die lokale Richtlinie vorliegen | Erstellen Sie sämtliche Ihrer lokalen Richtlinien in derselben Region wie die Basisrichtlinie. Eine in einer Region erstellte Richtlinie kann weiterhin auf einen geschützten Hub aus einer anderen Region angewendet werden. | Wird untersucht |

| Filtern von Datenverkehr zwischen Hubs in Bereitstellungen mit geschützten Hubs | Die Kommunikationsfilterung zwischen zwei geschützten virtueller Hubs wird mit dem Feature „Routingabsicht“ unterstützt. | Aktivieren Sie die Routingabsicht auf Ihrem Virtual WAN-Hub, indem Sie Inter-Hub in Azure Firewall Manager auf Aktiviert festlegen. Weitere Informationen zu diesem Feature finden Sie in der Dokumentation zur Routingabsicht. |

| Branch-to-Branch-Datenverkehr mit aktivierter Filterung von privatem Datenverkehr | Der Branch-zu-Branch-Datenverkehr kann von Azure Firewall in „geschützten Hub“-Szenarien überprüft werden, wenn die Routingabsicht aktiviert ist. | Aktivieren Sie die Routingabsicht auf Ihrem Virtual WAN-Hub, indem Sie Inter-Hub in Azure Firewall Manager auf Aktiviert festlegen. Weitere Informationen zu diesem Feature finden Sie in der Dokumentation zur Routingabsicht. |

| Alle geschützten virtuellen Hubs, die das gleiche virtuelle WAN nutzen, müssen sich in derselben Ressourcengruppe befinden. | Dieses Verhalten orientiert sich heute an Virtual WAN-Hubs. | Erstellen Sie mehrere Virtual WAN-Instanzen, um die Erstellung von geschützten virtuellen Hubs in verschiedenen Ressourcengruppen zu ermöglichen. |

| Fehler beim Massenhinzufügen von IP-Adressen | Die Firewall des geschützten Hubs wird in einen Fehlerzustand versetzt, wenn Sie eine größere Zahl von öffentlichen IP-Adressen hinzufügen. | Fügen Sie öffentliche IP-Adressen in kleineren Schritten hinzu. Fügen Sie beispielsweise nur zehn gleichzeitig hinzu. |

| DDoS Protection wird bei geschützten virtuellen Hubs nicht unterstützt. | DDoS Protection ist nicht in vWANs integriert. | Wird untersucht |

| Aktivitätsprotokolle werden nicht vollständig unterstützt. | Die Firewall-Richtlinie unterstützt derzeit keine Aktivitätsprotokolle. | Wird untersucht |

| Regelbeschreibung nicht vollständig unterstützt | Die Firewall-Richtlinie zeigt die Beschreibung der Regeln in einem ARM-Export nicht an. | Wird untersucht |

| Azure Firewall Manager überschreibt statische und benutzerdefinierte Routen und verursacht eine Downtime im Virtual WAN-Hub. | Sie sollten den Azure Firewall Manager nicht zur Verwaltung Ihrer Einstellungen in Bereitstellungen verwenden, die mit benutzerdefinierten oder statischen Routen konfiguriert sind. Updates von Firewall Manager können statische oder benutzerdefinierte Routeneinstellungen potenziell überschreiben. | Wenn Sie statische oder benutzerdefinierte Routen nutzen, verwenden Sie die Virtual WAN-Seite zum Verwalten von Sicherheitseinstellungen, und vermeiden Sie eine Konfiguration über Azure Firewall Manager. Weitere Informationen finden Sie unter Szenario: Azure Firewall: Benutzerdefiniert. |