Was sind Azure-Verwaltungsgruppen?

Wenn Ihre Organisation über viele Azure-Abonnements verfügt, benötigen Sie möglicherweise eine Möglichkeit zur effizienten Verwaltung von Zugriff, Richtlinien und Konformität für diese Abonnements. Verwaltungsgruppen stellen einen abonnementübergreifenden Governance-Bereich bereit. Sie organisieren Abonnements in Verwaltungsgruppen. Die Governancebedingungen, die Sie anwenden, werden durch Vererbung kaskadierend auf alle zugeordneten Abonnements übertragen.

Verwaltungsgruppen ermöglichen Ihnen die Verwaltung im großen Stil auf Unternehmensniveau, unabhängig von der Art Ihrer Abonnements. Alle Abonnements innerhalb einer einzelnen Verwaltungsgruppe müssen jedoch demselben Azure Active Directory-Mandanten (Azure AD) vertrauen.

Beispielsweise können Sie eine Richtlinie auf eine Verwaltungsgruppe anwenden, die die verfügbaren Regionen zum Erstellen virtueller Computer einschränkt. Diese Richtlinie würde auf alle geschachtelten Verwaltungsgruppen, Abonnements und Ressourcen angewendet und das Erstellen von VMs nur in autorisierten Regionen erlauben.

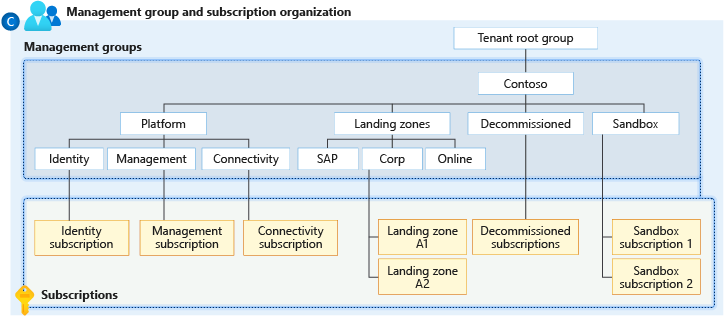

Hierarchie von Verwaltungsgruppen und Abonnements

Sie können eine flexible Struktur von Verwaltungsgruppen und Abonnements aufbauen, um Ihre Ressourcen für die einheitliche Richtlinien- und Zugriffsverwaltung in einer Hierarchie zu organisieren. Das folgende Diagramm zeigt ein Beispiel zum Erstellen einer Hierarchie für die Governance unter Verwendung von Verwaltungsgruppen.

Diagramm einer Stammverwaltungsgruppe, die sowohl Verwaltungsgruppen als auch Abonnements enthält. Einige untergeordnete Verwaltungsgruppen enthalten Verwaltungsgruppen, einige enthalten Abonnements und einige enthalten beides. Eines der Beispiele in der Beispielhierarchie umfasst vier Ebenen von Verwaltungsgruppen, wobei die unterste Ebene alle Abonnements sind.

Sie können eine Hierarchie erstellen, die eine Richtlinie anwendet, die VM-Standorte auf die Region „USA, Westen“ in der Verwaltungsgruppe „Produktion“ begrenzt. Diese Richtlinie wird alle EA (Enterprise Agreement)-Abonnements erben, die Nachfolger dieser Verwaltungsgruppe sind, und wird für alle VMs unter diesen Abonnements gelten. Diese Sicherheitsrichtlinie kann vom Besitzer der Ressource oder des Abonnements nicht geändert werden und bietet damit eine verbesserte Governance.

Hinweis

Verwaltungsgruppen werden in den Cost Management-Funktionen für Abonnements im Rahmen einer Microsoft-Kundenvereinbarung derzeit nicht unterstützt.

Ein weiteres Szenario, in dem Sie Verwaltungsgruppen verwenden würden, ist das Gewähren von Benutzerzugriff auf mehrere Abonnements. Indem Sie mehrere Abonnements unter diese Verwaltungsgruppe verschieben, haben Sie die Möglichkeit, eine Azure-Rollenzuweisung in der Verwaltungsgruppe zu erstellen, die diesen Zugriff an alle Abonnements vererbt. Eine Zuweisung in der Verwaltungsgruppe kann Benutzern den Zugriff auf alles ermöglichen, was sie benötigen, ohne dass in einem Skript Azure RBAC für verschiedene Abonnements eingerichtet werden muss.

Wichtige Fakten zu Verwaltungsgruppen

- 10.000 Verwaltungsgruppen können in einem einzigen Verzeichnis unterstützt werden.

- Eine Verwaltungsgruppenstruktur kann bis zu sechs Ebenen unterstützen.

- Dieser Grenzwert schließt nicht die Stammebene oder die Abonnementebene ein.

- Jede Verwaltungsgruppe und jedes Abonnement kann nur ein übergeordnetes Element unterstützen.

- Jede Verwaltungsgruppe kann zahlreiche untergeordnete Elemente besitzen.

- Alle Abonnements und Verwaltungsgruppen sind in einer einzelnen Hierarchie in jedem Verzeichnis enthalten. Siehe Wichtige Fakten zur Stammverwaltungsgruppe

Stammverwaltungsgruppe für jedes Verzeichnis

Jedes Verzeichnis erhält eine einzelne Verwaltungsgruppe auf oberster Ebene, die als Stammverwaltungsgruppe bezeichnet wird. Diese Stammverwaltungsgruppe ist in die Hierarchie integriert, sodass ihr alle Verwaltungsgruppen und Abonnements untergeordnet sind. Diese Stammverwaltungsgruppe ermöglicht das Anwenden von globalen Richtlinien und Azure-Rollenzuweisungen auf Verzeichnisebene. Der globale Azure AD-Administrator muss zu Beginn seine eigenen Rechte erhöhen – und zwar auf die Rolle des Benutzerzugriffsadministrators dieser Stammgruppe. Nach der Erhöhung der Zugriffsrechte kann der Administrator jede Azure-Rolle anderen Benutzern oder Gruppen des Verzeichnisses zuweisen, um die Hierarchie zu verwalten. Als ein Administrator können Sie Ihr Konto als den Besitzer der Stammverwaltungsgruppe zuweisen.

Wichtige Fakten zur Stammverwaltungsgruppe

- Standardmäßig ist der Anzeigename der Stammverwaltungsgruppe Mandantenstammgruppe und arbeitet selbst als Verwaltungsgruppe. Die ID ist der gleiche Wert wie die Azure Active Directory (Azure AD) Mandanten-ID.

- Damit Sie den Anzeigenamen ändern können, muss Ihrem Konto die Rolle Besitzer oder Mitwirkender für die Stammverwaltungsgruppe zugewiesen sein. Die Schritte zum Aktualisieren des Namens einer Verwaltungsgruppe finden Sie unter Ändern des Namens einer Verwaltungsgruppe.

- Die Stammverwaltungsgruppe kann im Gegensatz zu anderen Verwaltungsgruppen nicht verschoben oder gelöscht werden.

- Alle Abonnements und Verwaltungsgruppen werden zu einer Stammverwaltungsgruppe innerhalb des Verzeichnisses zusammengefasst.

- Alle Ressourcen im Verzeichnis sind der Stammverwaltungsgruppe für die globale Verwaltung untergeordnet.

- Neue Abonnements werden bei ihrer Erstellung standardmäßig der Stammverwaltungsgruppe zugeordnet.

- Alle Azure-Kunden können die Stammverwaltungsgruppe sehen, aber nicht alle Kunden besitzen Zugriff, um diese Stammverwaltungsgruppe zu verwalten.

- Jeder Benutzer, der Zugriff auf ein Abonnement besitzt, kann den Kontext erkennen, in dem sich das Abonnement in der Hierarchie befindet.

- Niemand erhält Standardzugriff auf die Stammverwaltungsgruppe. Globale Azure AD-Administratoren sind die einzigen Benutzer, die ihre Rechte erhöhen können, um Zugriff zu erlangen. Sobald die globalen Administratoren über Zugriff auf die Stammverwaltungsgruppe verfügen, können sie anderen Benutzern eine beliebige Azure-Rolle zur Verwaltung zuweisen.

Wichtig

Jede Zuweisung von Benutzerzugriff oder Richtlinien für die Stammverwaltungsgruppe gilt für alle Ressourcen im Verzeichnis. Aus diesem Grund sollten alle Kunden die Notwendigkeit untersuchen, Elemente in diesem Bereich zu definieren. Benutzerzugriff und Richtlinienzuweisungen sollten nur in diesem Bereich ein „Muss“ sein.

Erstmalige Einrichtung von Verwaltungsgruppen

Wenn ein Benutzer mit der Verwendung von Verwaltungsgruppen beginnt, findet ein erster Einrichtungsvorgang statt. Der erste Schritt besteht darin, dass die Stammverwaltungsgruppe im Verzeichnis erstellt wird. Sobald diese Gruppe erstellt wurde, werden alle Abonnements, die im Verzeichnis vorhanden sind, zu untergeordneten Elementen der Stammverwaltungsgruppe erklärt. Der Grund für diesen Vorgang besteht im Sicherstellen, dass nur eine Verwaltungsgruppenhierarchie in einem Verzeichnis vorhanden ist. Die einzige Hierarchie innerhalb des Verzeichnisses kann administrative Kunden das Anwenden von globalem Zugriff und globalen Richtlinien ermöglichen, die andere Kunden im Verzeichnis nicht umgehen können. Alles, was dem Stamm zugewiesen wird, gilt für die gesamte Hierarchie. Diese umfasst alle Verwaltungsgruppen, Abonnements, Ressourcengruppen und Ressourcen innerhalb des Azure AD-Mandanten.

Zugriff auf die Verwaltungsgruppe

Azure-Verwaltungsgruppen unterstützen die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) für alle Ressourcenzugriffe und Rollendefinitionen. Diese Berechtigungen werden an untergeordnete Ressourcen in der Hierarchie vererbt. Eine beliebige Azure-Rolle kann einer Verwaltungsgruppe zugewiesen werden, die an die untergeordneten Ressourcen in der Hierarchie vererbt wird. Beispielsweise kann die Azure-Rolle „VM-Mitwirkender“ einer Verwaltungsgruppe zugewiesen werden. Diese Rolle verfügt über keine Aktion für die Verwaltungsgruppe, wird jedoch an alle VMs unter dieser Verwaltungsgruppe vererbt.

Die folgende Abbildung zeigt die Liste der Rollen und die unterstützten Aktionen für Verwaltungsgruppen.

| Azure-Rollenname | Erstellen | Umbenennen | Verschieben** | Löschen | Zuweisen des Zugriffs | Zuweisen der Richtlinie | Lesen |

|---|---|---|---|---|---|---|---|

| Besitzer | X | X | X | X | X | X | X |

| Mitwirkender | X | X | X | X | X | ||

| MG-Mitwirkender* | X | X | X | X | X | ||

| Leser | X | ||||||

| MG-Leser* | X | ||||||

| Ressourcenrichtlinienmitwirkender | X | ||||||

| Benutzerzugriffsadministrator | X | X |

* Die Rollen Verwaltungsgruppenmitwirkender und Verwaltungsgruppenleser ermöglichen Benutzern nur, diese Aktionen auf Verwaltungsgruppenebene auszuführen.

** Bei Rollenzuweisungen für die Stammverwaltungsgruppe muss kein Abonnement bzw. keine Verwaltungsgruppe in die und aus der Stammverwaltungsgruppe verschoben werden.

Ausführliche Informationen zum Verschieben von Elementen in der Hierarchie finden Sie unter Verwalten von Ressourcen mit Verwaltungsgruppen.

Definition und Zuweisung der benutzerdefinierten Azure-Rolle

Sie können eine Verwaltungsgruppe als zuweisbaren Bereich in der Definition einer benutzerdefinierten Azure-Rolle festlegen. Die benutzerdefinierte Azure-Rolle steht dann für die Zuweisung zu dieser Verwaltungsgruppe und allen ihr untergeordneten Verwaltungsgruppen, Abonnements, Ressourcengruppen oder Ressourcen zur Verfügung. Die benutzerdefinierte Rolle wird wie jede andere integrierte Rolle an die untergeordneten Ressourcen in der Hierarchie vererbt. Informationen zu den Einschränkungen für benutzerdefinierte Rollen und Verwaltungsgruppen finden Sie unter Einschränkungen.

Beispieldefinition

Das Definieren und Erstellen einer benutzerdefinierten Rolle ändert sich mit dem Einbeziehen von Verwaltungsgruppen nicht. Verwenden Sie den vollständigen Pfad, um die Verwaltungsgruppe /providers/Microsoft.Management/managementgroups/{Gruppen-ID} zu definieren.

Verwenden Sie die ID der Verwaltungsgruppe und nicht ihren Anzeigenamen. Dieser häufige Fehler tritt auf, weil es sich bei der Erstellung einer Verwaltungsgruppe bei beiden um benutzerdefinierte Felder handelt.

...

{

"Name": "MG Test Custom Role",

"Id": "id",

"IsCustom": true,

"Description": "This role provides members understand custom roles.",

"Actions": [

"Microsoft.Management/managementgroups/delete",

"Microsoft.Management/managementgroups/read",

"Microsoft.Management/managementgroup/write",

"Microsoft.Management/managementgroup/subscriptions/delete",

"Microsoft.Management/managementgroup/subscriptions/write",

"Microsoft.resources/subscriptions/read",

"Microsoft.Authorization/policyAssignments/*",

"Microsoft.Authorization/policyDefinitions/*",

"Microsoft.Authorization/policySetDefinitions/*",

"Microsoft.PolicyInsights/*",

"Microsoft.Authorization/roleAssignments/*",

"Microsoft.Authorization/roledefinitions/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/providers/microsoft.management/managementGroups/ContosoCorporate"

]

}

...

Probleme mit Unterbrechen des Rollendefinitions- und Zuweisungshierarchiepfads

Rollendefinitionen können an beliebiger Stelle innerhalb der Verwaltungsgruppenhierarchie zugewiesen werden. Eine Rollendefinition kann für eine übergeordnete Verwaltungsgruppe definiert werden, während die tatsächliche Rollenzuweisung im untergeordneten Abonnement vorhanden ist. Da eine Beziehung zwischen den beiden Elementen besteht, erhalten Sie eine Fehlermeldung, wenn Sie versuchen, die Zuweisung von ihrer Definition zu trennen.

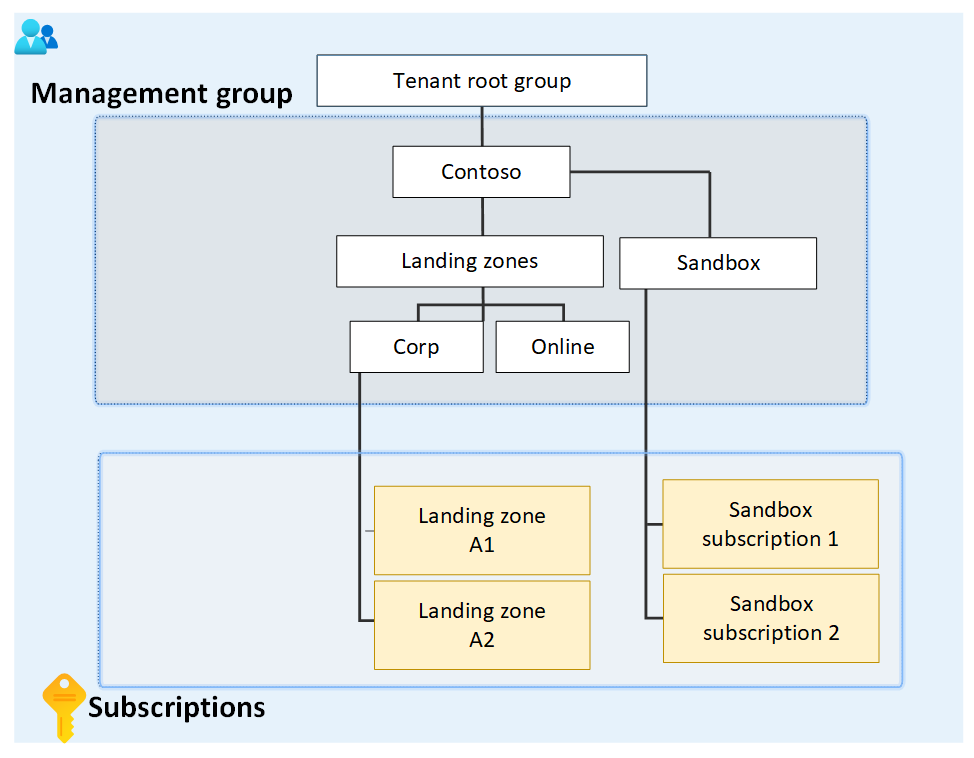

Wir betrachten nun als Beispiel einen kleinen Abschnitt einer Hierarchie für ein visuelles Element.

Das Diagramm konzentriert sich auf die Stammverwaltungsgruppe mit den untergeordneten Verwaltungsgruppen „Zielzonen“ und „Sandbox“. Die Verwaltungsgruppe „Zielzonen“ verfügt über zwei untergeordnete Verwaltungsgruppen mit den Namen „Corp“ und „Online“, während die Sandbox-Verwaltungsgruppe über zwei untergeordnete Abonnements verfügt.

Angenommen, für die Verwaltungsgruppe „Sandbox“ ist eine benutzerdefinierte Rolle definiert. Diese benutzerdefinierte Rolle wird dann den zwei Sandbox-Abonnements zugewiesen.

Wenn wir versuchen, eines dieser Abonnements zu verschieben, sodass es der Verwaltungsgruppe „Corp“ untergeordnet ist, würde diese Verschiebung den Pfad von der Abonnementrollenzuweisung zur Rollenddefinition der Verwaltungsgruppe „Sandbox“ unterbrechen. In diesem Szenario wird eine Fehlermeldung angezeigt, die besagt, dass die Verschiebung nicht zulässig ist, da sie diese Beziehung unterbricht.

Es gibt verschiedene Optionen, um dieses Szenario zu beheben:

- Entfernen Sie die Rollenzuweisung aus dem Abonnement, bevor Sie das Abonnement in eine neue übergeordnete Verwaltungsgruppe verschieben.

- Fügen Sie das Abonnement dem zuweisbaren Bereich der Rollendefinition hinzu.

- Ändern Sie den zuweisbaren Bereich innerhalb der Rollendefinition. Im obigen Beispiel können Sie die Bereiche von „Sandbox“ aktualisieren, die der Stammverwaltungsgruppe zuweisbar sind, damit die Definition von beiden Verzweigungen der Hierarchie erreicht werden kann.

- Erstellen Sie eine weitere benutzerdefinierte Rolle, die in der anderen Verzweigung definiert wird. Diese neue Rolle erfordert, dass die Rollenzuweisung auch für das Abonnement geändert wird.

Einschränkungen

Es bestehen Einschränkungen für die Verwendung benutzerdefinierter Rollen für Verwaltungsgruppen.

- Sie können nur eine Verwaltungsgruppe in den zuweisbaren Bereichen einer neuen Rolle definieren. Diese Einschränkung soll die Anzahl der Situationen verringern, in denen Rollendefinitionen und Rollenzuweisungen getrennt werden. Diese Situation tritt auf, wenn ein Abonnement oder eine Verwaltungsgruppe mit einer Rollenzuweisung in ein anderes übergeordnetes Element verschoben wird, das nicht über die Rollendefinition verfügt.

- Aktionen der Datenebene des Ressourcenanbieters können in benutzerdefinierten Rollen für Verwaltungsgruppen nicht definiert werden. Diese Einschränkung besteht, weil beim Aktualisieren der Ressourcenanbieter für die Datenebene ein Latenzproblem auftritt. An diesem Latenzproblem wird gearbeitet, und diese Aktionen werden bei der Rollendefinition deaktiviert, um Risiken zu verringern.

- Azure Resource Manager überprüft nicht, ob die Verwaltungsgruppe im zuweisbaren Bereich der Rollendefinition vorhanden ist. Wenn ein Tippfehler vorhanden oder eine falsche Verwaltungsgruppen-ID aufgelistet ist, wird die Rollendefinition dennoch erstellt.

Verschieben von Verwaltungsgruppen und Abonnements

Damit eine Verwaltungsgruppe oder ein Abonnement als untergeordnetes Element einer anderen Verwaltungsgruppe verschoben werden kann, müssen drei Regeln als „true“ ausgewertet werden.

Wenn Sie die Verschiebung durchführen, muss Folgendes zutreffen:

- Schreibberechtigungen für Verwaltungsgruppen und Rollenzuweisung für das untergeordnete Abonnement oder die untergeordnete Verwaltungsgruppe.

- Beispiel für eine integrierte Rolle: Besitzer

- Verwaltungsgruppen-Schreibzugriff auf die übergeordnete Zielverwaltungsgruppe.

- Beispiel für eine integrierte Rolle: Besitzer, Mitwirkender, Verwaltungsgruppenmitwirkender

- Verwaltungsgruppen-Schreibzugriff auf die bestehende übergeordnete Verwaltungsgruppe.

- Beispiel für eine integrierte Rolle: Besitzer, Mitwirkender, Verwaltungsgruppenmitwirkender

Ausnahme: Wenn die Zielverwaltungsgruppe oder die vorhandene übergeordnete Verwaltungsgruppe die Stammverwaltungsgruppe ist, gelten die Berechtigungsanforderungen nicht. Da die Stammverwaltungsgruppe die standardmäßige Landing-Gruppe für alle neuen Verwaltungsgruppen und Abonnements ist, benötigen Sie keine Berechtigungen für diese Gruppe, wenn ein Element hierhin verschoben werden soll.

Wenn die Rolle Besitzer in Ihrem Abonnement von der aktuellen Verwaltungsgruppe geerbt wurde, sind Ihre Verschiebeziele eingeschränkt. Sie können das Abonnement nur in eine andere Verwaltungsgruppe verschieben, für das Sie die Rolle Besitzer innehaben. Sie können es nicht in eine Verwaltungsgruppe verschieben, in der Sie Mitwirkender sind, da Sie den Besitz an Ihrem Abonnement verlieren würden. Wenn Ihnen die Rolle Besitzer für das Abonnement direkt zugewiesen wurde (nicht von der Verwaltungsgruppe geerbt), können Sie es in jede Verwaltungsgruppe verschieben, bei der Ihnen die Rolle Mitwirkender zugewiesen ist.

Wichtig

Azure Resource Manager speichert Details zur Hierarchie von Verwaltungsgruppen bis zu 30 Minuten lang zwischen. Daher wird das Verschieben einer Verwaltungsgruppe u. U. im Azure-Portal nicht sofort berücksichtigt.

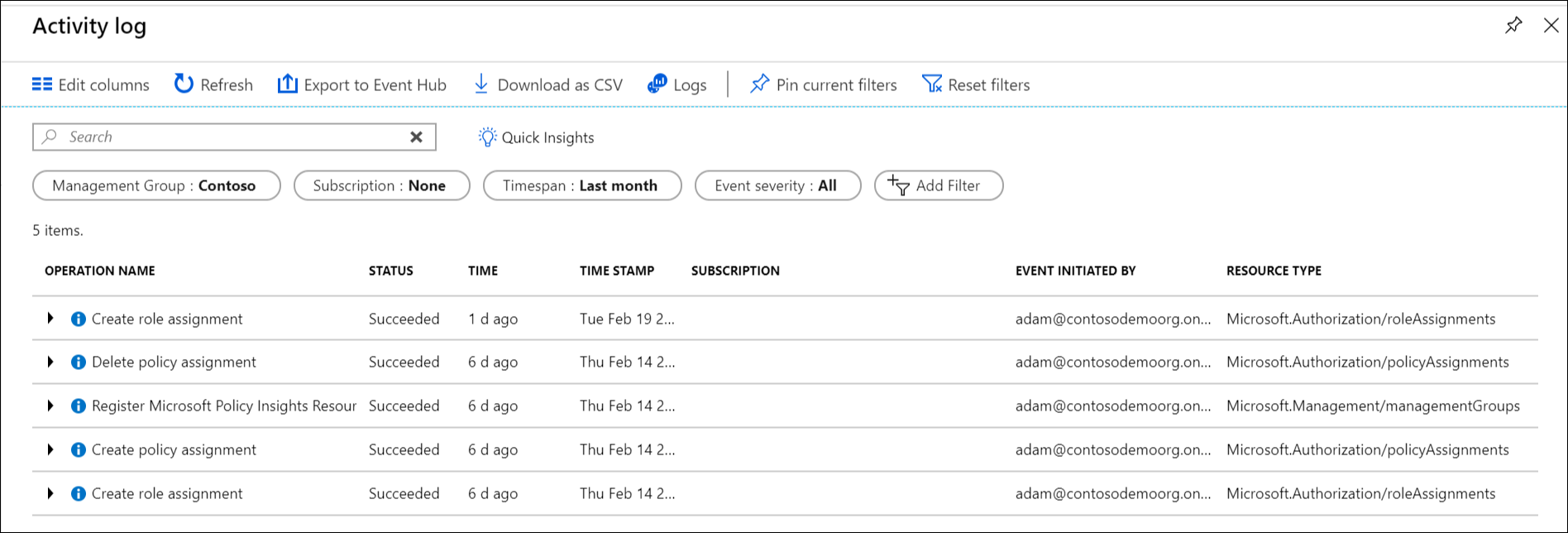

Überwachen von Verwaltungsgruppen mithilfe von Aktivitätsprotokollen

Verwaltungsgruppen werden im Azure-Aktivitätsprotokoll unterstützt. Alle Ereignisse, die für eine Verwaltungsgruppe auftreten, können am gleichen zentralen Ort wie bei anderen Azure-Ressourcen gesucht werden. Sie können beispielsweise alle Änderungen an Rollen- oder Richtlinienzuweisungen anzeigen, die für eine bestimmte Verwaltungsgruppe vorgenommen wurden.

Wenn Sie Verwaltungsgruppen außerhalb des Azure-Portals abfragen möchten, sieht der Zielbereich für Verwaltungsgruppen wie folgt aus: „/providers/Microsoft.Management/managementGroups/{verwaltungsgruppen-id}“.

Hinweis

Mit der REST-API von Azure Resource Manager können Sie Diagnoseeinstellungen für eine Verwaltungsgruppe aktivieren, um relevante Einträge aus dem Azure-Aktivitätsprotokoll an einen Log Analytics-Arbeitsbereich, Azure Storage oder Azure Event Hub zu senden. Weitere Informationen finden Sie unter Diagnoseeinstellungen für Verwaltungsgruppen – erstellen oder aktualisieren.

Nächste Schritte

Weitere Informationen zu Verwaltungsgruppen finden Sie unter folgenden Links:

- Erstellen von Verwaltungsgruppen zum Organisieren von Azure-Ressourcen

- Ändern, Löschen oder Verwalten Ihrer Verwaltungsgruppen

- Informieren Sie sich über die Optionen zum Schützen der Ressourcenhierarchie.