Auflisten aller Ablehnungszuweisungen

Ähnlich wie eine Rollenzuweisung verknüpft eine Ablehnungszuweisung in einem bestimmten Bereich einen Satz von Aktionen mit einem Benutzer, einer Gruppe oder einem Dienstprinzipal, um den Zugriff zu verweigern. Ablehnungszuweisungen hindern Benutzer an der Ausführung bestimmter Aktionen für Azure-Ressourcen, auch wenn ihnen über eine Rollenzuweisung Zugriff erteilt wird.

In diesem Artikel wird beschrieben, wie Sie Ablehnungszuweisungen auflisten.

Wichtig

Sie können Ihre eigenen Ablehnungszuweisungen nicht direkt erstellen. Ablehnungszuweisungen werden von Azure erstellt und verwaltet.

Wie werden Ablehnungszuweisungen erstellt?

Ablehnungszuweisungen werden von Azure erstellt und verwaltet, um Ressourcen zu schützen. Sie können Ihre eigenen Ablehnungszuweisungen nicht direkt erstellen. Bei der Erstellung eines Bereitstellungsstapels können Sie jedoch Ablehnungseinstellungen angeben, wodurch eine Ablehnungszuweisung erstellt wird, die zu den Ressourcen des Bereitstellungsstapels gehört. Bereitstellungsstapel befinden sich derzeit in der Vorschau. Weitere Informationen finden Sie unter Schützen verwalteter Ressourcen vor dem Löschen.

Vergleich zwischen Rollenzuweisungen und Ablehnungszuweisungen

Ablehnungszuweisungen folgen einem ähnlichen Muster wie Rollenzuweisungen, weisen aber auch einige Unterschiede auf.

| Funktion | Rollenzuweisung | Ablehnungszuweisung |

|---|---|---|

| Gewähren von Zugriff | ✅ | |

| Zugriff verweigern | ✅ | |

| Kann direkt erstellt werden | ✅ | |

| Gelten in einem Bereich | ✅ | ✅ |

| Schließen Prinzipale aus | ✅ | |

| Verhindern die Vererbung auf untergeordnete Bereiche | ✅ | |

| Werden auch auf Zuweisungen für klassische Abonnementadministratoren angewendet. | ✅ |

Eigenschaften von Ablehnungszuweisungen

Eine Ablehnungszuweisungen hat folgende Eigenschaften:

| Eigenschaft | Erforderlich | Type | BESCHREIBUNG |

|---|---|---|---|

DenyAssignmentName |

Ja | String | Der Anzeigename der Ablehnungszuweisung. Namen müssen für einen bestimmten Bereich eindeutig sein. |

Description |

No | String | Die Beschreibung der Ablehnungszuweisung. |

Permissions.Actions |

Mindestens ein Actions- oder ein DataActions-Element | String[] | Ein Array von Strings, die die Aktionen der Kontrollebene angeben, auf die durch die Deny-Zuweisung der Zugriff gesperrt wird. |

Permissions.NotActions |

No | String[] | Ein Array von Strings, die angeben, welche Aktion der Kontrollebene von der Deny-Zuweisung ausgeschlossen werden soll. |

Permissions.DataActions |

Mindestens ein Actions- oder ein DataActions-Element | String[] | Ein Array von Strings, die angeben, auf welche Aktionen der Datenebene die Deny-Zuweisung den Zugriff blockiert. |

Permissions.NotDataActions |

No | String[] | Ein Array von Strings, die angeben, welche Datenebenen-Aktionen von der Deny-Zuweisung ausgeschlossen werden sollen. |

Scope |

No | String | Eine Zeichenfolge, die den Bereich festlegt, für den die Ablehnungszuweisung gilt. |

DoNotApplyToChildScopes |

No | Boolean | Gibt an, ob die Ablehnungszuweisung für untergeordnete Bereiche gilt. Der Standardwert ist „falsch“. |

Principals[i].Id |

Ja | String[] | Ein Array aus Microsoft Entra-Prinzipalobjekt-IDs (Benutzer, Gruppe, Dienstprinzipal oder verwaltete Identität), für die die Ablehnungszuweisung gilt. Die Festlegung einer leeren GUID 00000000-0000-0000-0000-000000000000 repräsentiert alle Prinzipale. |

Principals[i].Type |

No | String[] | Ein Array von Objekttypen, das durch „Principals[i].Id“ dargestellt wird. Eine leere GUID SystemDefined repräsentiert alle Prinzipale. |

ExcludePrincipals[i].Id |

No | String[] | Ein Array aus Microsoft Entra-Prinzipalobjekt-IDs (Benutzer, Gruppe, Dienstprinzipal oder verwaltete Identität), für die die Ablehnungszuweisung nicht gilt. |

ExcludePrincipals[i].Type |

No | String[] | Ein Array von Objekttypen, das durch „ExcludePrincipals[i].Id“ dargestellt wird. |

IsSystemProtected |

No | Boolean | Gibt an, ob diese Ablehnungszuweisung von Azure erstellt wurde und nicht bearbeitet oder gelöscht werden kann. Derzeit sind alle Ablehnungszuweisungen vom System geschützt. |

Der Prinzipal „Alle Prinzipale“

Zur Unterstützung von Ablehnungszuweisungen wurde ein systemseitig definierter Prinzipal namens Alle Prinzipale eingeführt. Dieser Prinzipal repräsentiert alle Benutzer, Gruppen, Dienstprinzipale und verwalteten Identitäten in einem Microsoft Entra-Verzeichnis. Wenn die Prinzipal-ID eine aus Nullen bestehende GUID 00000000-0000-0000-0000-000000000000 ist und der Prinzipaltyp SystemDefined lautet, repräsentiert der Prinzipal alle Prinzipale. In der Azure PowerShell-Ausgabe sieht „Alle Prinzipale“ wie folgt aus:

Principals : {

DisplayName: All Principals

ObjectType: SystemDefined

ObjectId: 00000000-0000-0000-0000-000000000000

}

„Alle Prinzipale“ kann mit ExcludePrincipals kombiniert werden, um den Zugriff für alle Prinzipale mit Ausnahme einiger Benutzer zu verweigern. „Alle Prinzipale“ hat die folgenden Einschränkungen:

- Kann nur in

Principalsverwendet werden, aber nicht inExcludePrincipals. Principals[i].Typemuss aufSystemDefinedfestgelegt werden.

Auflisten von Ablehnungszuweisungen

Führen Sie die folgenden Schritte aus, um Ablehnungszuweisungen auflisten.

Wichtig

Sie können Ihre eigenen Ablehnungszuweisungen nicht direkt erstellen. Ablehnungszuweisungen werden von Azure erstellt und verwaltet. Weitere Informationen finden Sie unter Schützen verwalteter Ressourcen vor dem Löschen.

Voraussetzungen

Um Informationen zu einer Ablehnungszuweisung abzurufen, müssen Sie über Folgendes verfügen:

Microsoft.Authorization/denyAssignments/read-Berechtigung, die in den meisten integrierten Azure-Rollen enthalten ist.

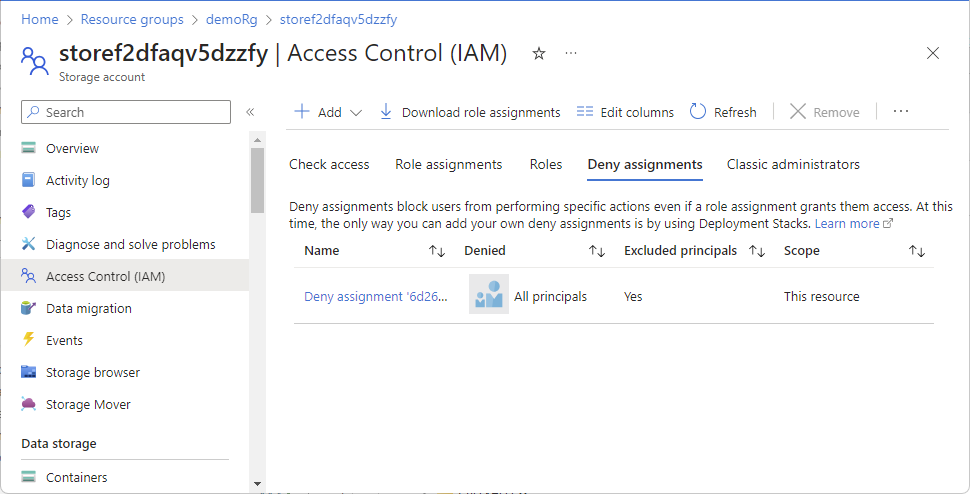

Auflisten von Ablehnungszuweisungen im Azure-Portal

Führen Sie die folgenden Schritte aus, um Ablehnungszuweisungen für ein Abonnement oder eine Verwaltungsgruppe aufzulisten.

Öffnen Sie im Azure-Portal den ausgewählten Bereich, z. B. Ressourcengruppe oder Abonnement.

Wählen Sie Zugriffssteuerung (IAM) aus.

Wählen Sie die Registerkarte Ablehnungszuweisungen (oder wählen Sie auf der Kachel „Ablehnungszuweisungen anzeigen“ die Schaltfläche Anzeigen aus).

Wenn Ablehnungszuweisungen für diesen Bereich oder an diesen Bereich vererbte Ablehnungszuweisungen vorhanden sind, werden diese angezeigt.

Um zusätzliche Spalten anzuzeigen, wählen Sie Spalten bearbeiten aus.

Spalte Beschreibung Name Der Name der Ablehnungszuweisung. Prinzipaltyp Benutzer, Gruppe, vom System definierte Gruppe oder Dienstprinzipal. Verweigert Der Name des Sicherheitsprinzipals, der in der Ablehnungszuweisung enthalten ist. Id Eindeutiger Bezeichner für die Ablehnungszuweisung. Ausgeschlossene Prinzipale Gibt an, ob Sicherheitsprinzipale von der Ablehnungszuweisung ausgeschlossen sind. Gilt nicht für untergeordnete Elemente Gibt an, ob die Ablehnungszuweisung an Unterbereiche vererbt wird. Durch System geschützt Gibt an, ob die Ablehnungszuweisung durch Azure verwaltet wird. Aktuell immer „Ja“. Umfang Eine Verwaltungsgruppe, ein Abonnement, eine Ressourcengruppe oder eine Ressource. Aktivieren Sie das Kontrollkästchen für eines der aktivierten Elemente, und wählen Sie OK aus, um die ausgewählten Spalten anzuzeigen.

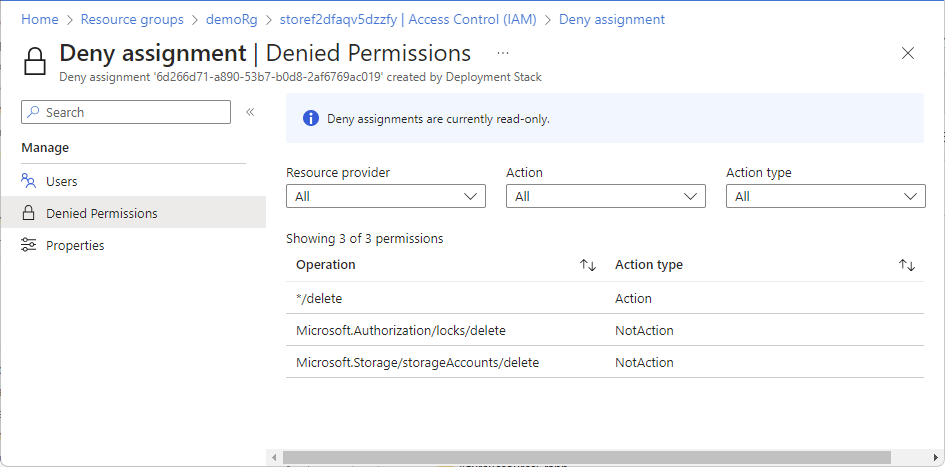

Auflisten von Details zu einer Ablehnungszuweisung

Führen Sie die folgenden Schritte aus, um zusätzliche Details zu einer Ablehnungszuweisung aufzulisten.

Öffnen Sie den Bereich Ablehnungszuweisungen, wie im vorherigen Abschnitt beschrieben.

Wählen Sie den Namen der Ablehnungszuweisung aus, um die Seite Benutzer zu öffnen.

Die Seite Benutzer umfasst die folgenden zwei Abschnitte.

Ablehnungseinstellung Beschreibung Die Ablehnungszuweisung gilt für Sicherheitsprinzipale, auf die die Ablehnungszuweisung angewendet wird. Die Ablehnungszuweisung schließt Folgendes aus Gibt Sicherheitsprinzipale an, die von der Ablehnungszuweisung ausgeschlossen sind. Vom System definierter Prinzipal repräsentiert alle Benutzer, Gruppen, Dienstprinzipale und verwalteten Identitäten in einem Azure AD-Verzeichnis.

Um eine Liste der Berechtigungen anzuzeigen, die verweigert wurden, wählen Sie Verweigerte Berechtigungen aus.

Aktionstyp Beschreibung Aktionen Verweigerte Aktionen auf Steuerungsebene NotActions Aktionen auf Steuerungsebene, die von verweigerten Aktionen der Steuerungsebene ausgeschlossen sind DataActions Verweigerte Aktionen auf Datenebene NotDataActions Aktionen auf Datenebene, die von verweigerten Aktionen der Datenebene ausgeschlossen sind Für das im vorstehenden Screenshot gezeigte Beispiel gelten die folgenden effektiven Berechtigungen:

- Alle Speicheraktionen für die Datenebene bis auf Computeaktionen wurden verweigert.

Um die Eigenschaften für eine Ablehnungszuweisung anzuzeigen, wählen Sie Eigenschaften aus.

Auf der Seite Eigenschaften können Sie den Namen, die ID, die Beschreibung und den Bereich für eine Ablehnungszuweisung anzeigen. Die Option Gilt nicht für untergeordnete Elemente gibt an, ob die Ablehnungszuweisung an Unterbereiche vererbt wird. Die Option Vom System definiert gibt an, ob diese Ablehnungszuweisung durch Azure verwaltet wird. Aktuell lautet die Einstellung immer Ja.