Schritte zum Zuweisen einer Azure-Rolle

Azure RBAC (Role-Based Access Control, rollenbasierte Zugriffssteuerung) ist das Autorisierungssystem für die Verwaltung des Zugriffs auf Azure-Ressourcen. Sie weisen Benutzern, Gruppen, Dienstprinzipalen oder verwalteten Identitäten für einen bestimmten Bereich Rollen zu, um diesen Zugriff zu gewähren. In diesem Artikel werden die allgemeinen Schritte zum Zuweisen von Azure-Rollen mithilfe der Azure-Portal, Azure PowerShell, Azure CLI oder der REST-API beschrieben.

Schritt 1: Ermitteln, wer Zugriff benötigt

Zuerst müssen Sie feststellen, wer Zugriff benötigt. Sie können eine Rolle einem Benutzer, einer Gruppe, einem Dienstprinzipal oder einer verwalteten Identität zuweisen. Dies wird auch als Sicherheitsprinzipal bezeichnet.

- Benutzer – Eine Person, die über ein Profil in der Microsoft Entra-ID verfügt. Sie können auch bei anderen Mandanten Rollen zu Benutzern zuweisen. Informationen zu Benutzern in anderen Organisationen finden Sie unter Microsoft Entra B2B.

- Gruppe – Eine Gruppe von Benutzern, die in der Microsoft Entra-ID erstellt wurden. Wenn Sie einer Gruppe eine Rolle zuweisen, verfügen alle Benutzer in dieser Gruppe über diese Rolle.

- Dienstprinzipal: Hierbei handelt es sich um eine Sicherheitsidentität, die von Anwendungen oder Diensten für den Zugriff auf bestimmte Azure-Ressourcen verwendet wird. Sie können sich diesen als Benutzeridentität (Benutzername und Kennwort oder Zertifikat) für eine Anwendung vorstellen.

- Verwaltete Identität – Eine Identität in microsoft Entra-ID, die automatisch von Azure verwaltet wird. In der Regel verwenden Sie verwaltete Identitäten bei der Entwicklung von Cloudanwendungen, um die Anmeldeinformationen für die Authentifizierung bei Azure-Diensten zu verwalten.

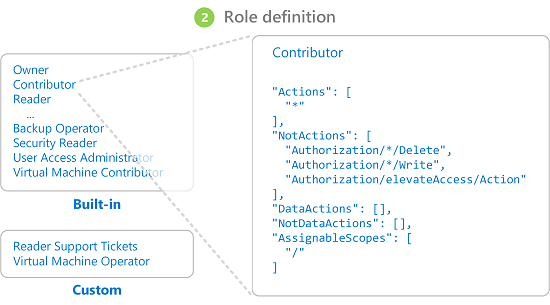

Schritt 2: Auswählen der entsprechenden Rolle

Berechtigungen sind in einer Rollendefinition zusammengefasst. Sie wird in der Regel einfach Rolle genannt. Sie können aus einer Liste von verschiedene vordefinierten Rollen auswählen. Wenn die integrierten Rollen den besonderen Ansprüchen Ihrer Organisation nicht genügen, können Sie Ihre eigenen benutzerdefinierten Rollen erstellen.

Rollen sind in Auftragsfunktionsrollen und privilegierte Administratorrollen organisiert.

Rollen der Auftragsfunktion

Auftragsfunktionsrollen ermöglichen die Verwaltung bestimmter Azure-Ressourcen. Mit der Rolle Mitwirkender von virtuellen Computern können Benutzer beispielsweise virtuelle Computer erstellen und verwalten. Führen Sie die folgenden Schritte aus, um die entsprechende Rollenfunktion auszuwählen:

Beginnen Sie mit dem umfassenden Artikel Integrierte Azure-Rollen. Die Tabelle am Anfang des Artikels stellt einen Index für die Details weiter unten in diesem Artikel dar.

Navigieren Sie in diesem Artikel zur Dienstkategorie (z. B. Compute, Speicher, Datenbanken) für die Ressource, der Sie Berechtigungen erteilen möchten. Die einfachste Möglichkeit, das Gesuchte zu finden, ist die Suche nach einem relevanten Schlüsselwort, etwa „Blob“, „virtueller Computer“ usw.

Überprüfen Sie die Rollen, die für die Dienstkategorie aufgeführt werden, und identifizieren Sie die jeweils erforderlichen Aktionen. Beginnen Sie auch hier immer mit der restriktivsten Rolle.

Wenn ein Sicherheitsprinzipal z. B. Blobs in einem Azure Storage-Konto lesen muss, aber keinen Schreibzugriff benötigt, wählen Sie Storage-Blobdatenleser anstelle von Mitwirkender an Storage-Blobdaten (und definitiv nicht die Rolle Besitzer von Speicherblobdaten auf Administratorebene) aus. Sie können die Rollenzuweisungen später jederzeit nach Bedarf aktualisieren.

Wenn Sie keine geeignete Rolle finden, können Sie eine benutzerdefinierte Rolle erstellen.

Privilegierte Administratorrollen

Privilegierte Administratorrollen sind Rollen, die privilegierten Administratorzugriff gewähren, z. B. die Möglichkeit, Azure-Ressourcen zu verwalten oder anderen Benutzern Rollen zuzuweisen. Die folgenden Rollen gelten als privilegierte Rollen und gelten für alle Ressourcentypen.

| Azure-Rolle | Berechtigungen |

|---|---|

| Besitzer |

|

| Mitwirkender |

|

| Rollenbasierter Zugriffssteuerungsadministrator |

|

| Benutzerzugriffsadministrator |

|

Bewährte Methoden für die Verwendung privilegierter Administratorrollenzuweisungen finden Sie unter Bewährte Methoden für Azure RBAC. Weitere Informationen finden Sie unter Definition der Privilegierten Administratorrolle.

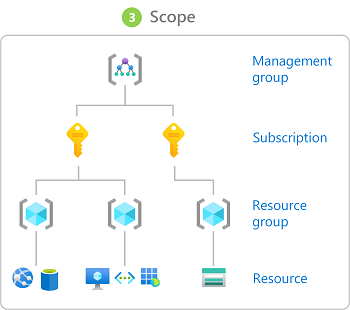

Schritt 3: Identifizieren des erforderlichen Bereichs

Ein Bereich ist der für den Zugriff geltende Ressourcensatz. In Azure können Sie auf vier Ebenen einen Bereich angeben: Verwaltungsgruppe, Abonnement, Ressourcengruppe und Ressource. Bereiche sind in einer Beziehung zwischen über- und untergeordneten Elementen strukturiert. Mit jeder Hierarchieebene wird der Bereich spezifischer. Sie können Rollen auf jeder dieser Bereichsebenen zuweisen. Die von Ihnen ausgewählte Ebene bestimmt, wie umfassend die Rolle angewendet wird. Niedrigere Ebenen erben die Rollenberechtigungen von höheren Ebenen.

Wenn Sie eine Rolle in einem übergeordneten Bereich zuweisen, werden diese Berechtigungen an die untergeordneten Bereiche vererbt. Beispiel:

- Wenn Sie die Rolle Leser einem Benutzer im Bereich der Verwaltungsgruppe zuweisen, kann dieser Benutzer alles in allen Abonnements in der Verwaltungsgruppe lesen.

- Wenn Sie einer Gruppe im Abonnementbereich die Rolle Abrechnungsleser zuweisen, können die Mitglieder dieser Gruppe Abrechnungsdaten für alle Ressourcengruppen und Ressourcen im Abonnement lesen.

- Wenn Sie einer Anwendung im Ressourcengruppenkontext die Rolle Mitwirkender zuweisen, kann diese Ressourcen aller Typen in dieser Ressourcengruppe verwalten, jedoch keine anderen Ressourcengruppen des Abonnements.

Es hat sich bewährt, Sicherheitsprinzipale die geringstmöglichen Berechtigungen zu erteilen, die sie zum Ausführen ihrer Aufgaben benötigen. Vermeiden Sie es, umfangreichere Rollen in umfassenderen Bereichen zuzuweisen, auch wenn dies anfänglich bequemer erscheint. Durch das Einschränken von Rollen und Bereichen begrenzen Sie die Ressourcen, die gefährdet sind, wenn der Sicherheitsprinzipal kompromittiert wird. Weitere Informationen finden Sie unter Grundlagen des Bereichs für Azure RBAC.

Schritt 4: Überprüfen Ihrer Voraussetzungen

Um Rollen zuzuweisen, müssen Sie mit einem Benutzer angemeldet sein, dem eine Rolle zugewiesen ist, die Über die Berechtigung zum Schreiben von Rollenzuweisungen verfügt, z . B. rollenbasierter Zugriffssteuerungsadministrator im Bereich, den Sie zur Zuweisung der Rolle verwenden möchten. Ebenso müssen Sie zum Entfernen einer Rollenzuweisung über die Berechtigung zum Löschen von Rollenzuweisungen verfügen.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Wenn Ihr Benutzerkonto nicht über die Berechtigung zum Zuweisen einer Rolle in Ihrem Abonnement verfügt, wird eine Fehlermeldung angezeigt, dass Ihr Konto keine Autorisierung zum Ausführen der Aktion "Microsoft.Authorization/roleAssignments/write" hat." Wenden Sie sich in diesem Fall an die Administratoren Ihres Abonnements, da sie die Berechtigungen in Ihrem Auftrag zuweisen können.

Wenn Sie einen Dienstprinzipal zum Zuweisen von Rollen verwenden, wird möglicherweise die Fehlermeldung "Unzureichende Berechtigungen zum Abschließen des Vorgangs" angezeigt. Dieser Fehler liegt wahrscheinlich daran, dass Azure versucht, die Identität des Zuweisenden in der Microsoft Entra-ID nachzuschlagen, und der Dienstprinzipal kann microsoft Entra-ID standardmäßig nicht lesen. In diesem Fall müssen Sie dem Dienstprinzipal Berechtigungen zum Lesen von Daten im Verzeichnis erteilen. Wenn Sie Azure CLI verwenden, können Sie die Rollenzuweisung auch mithilfe der Objekt-ID des Assignee erstellen, um die Microsoft Entra-Suche zu überspringen. Weitere Informationen finden Sie unter Behandeln von Problemen bei Azure RBAC.

Schritt 5: Zuweisen einer Rolle

Sobald Sie den Sicherheitsprinzipal, die Rolle und den Bereich kennen, können Sie die Rolle zuweisen. Sie können über das Azure-Portal, Azure PowerShell, die Azure-Befehlszeilenschnittstelle, Azure SDKs oder REST-APIs Rollen zuweisen.

Jedes Abonnement kann über bis zu 4000 Rollenzuweisungen verfügen. Dieser Grenzwert schließt Rollenzuweisungen im Abonnement, in der Ressourcengruppe und im Ressourcenbereich ein. Jede Verwaltungsgruppe kann bis zu 500 Rollenzuweisungen enthalten. Weitere Informationen finden Sie unter "Problembehandlung bei Azure RBAC-Grenzwerten".

In den folgenden Artikeln finden Sie ausführliche Anleitungen zum Zuweisen von Rollen.

- Zuweisen von Azure-Rollen über das Azure-Portal

- Zuweisen von Azure-Rollen mithilfe von Azure PowerShell

- Zuweisen von Azure-Rollen mithilfe der Azure-Befehlszeilenschnittstelle

- Zuweisen von Azure-Rollen mithilfe der REST-API