Konfigurieren einer Point-to-Site-VPN-Verbindung mit einem VNet mithilfe mehrerer Authentifizierungstypen: Azure-Portal

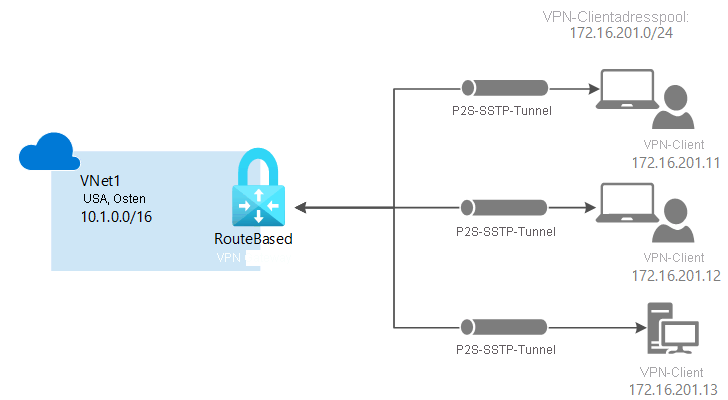

Dieser Artikel enthält Informationen zum sicheren Verbinden von einzelnen Clients, auf denen Windows, Linux oder macOS ausgeführt wird, mit einem Azure-VNET. P2S-VPN-Verbindungen (Point-to-Site) sind nützlich, wenn Sie an einem Remotestandort (beispielsweise bei der Telearbeit zu Hause oder in einer Konferenz) eine Verbindung mit Ihrem VNet herstellen möchten. Sie können anstelle einer Site-to-Site-VPN-Verbindung auch P2S verwenden, wenn nur einige wenige Clients eine Verbindung mit einem VNET herstellen müssen. P2S-Verbindungen erfordern weder ein VPN-Gerät noch eine öffentliche IP-Adresse. P2S erstellt die VPN-Verbindung entweder über SSTP (Secure Socket Tunneling Protocol) oder IKEv2. Weitere Informationen zu Point-to-Site-VPN finden Sie unter Informationen zu Point-to-Site-VPN.

Weitere Informationen zu Point-to-Site-VPN finden Sie unter Informationen zu Point-to-Site-VPN. Informationen zum Erstellen dieser Konfiguration mithilfe von Azure PowerShell finden Sie unter Konfigurieren eines Point-to-Site-VPN mit Azure PowerShell.

Voraussetzungen

Stellen Sie sicher, dass Sie über ein Azure-Abonnement verfügen. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

Mehrere Authentifizierungstypen auf demselben VPN-Gateway werden nur mit dem OpenVPN-Tunneltyp unterstützt.

Beispielwerte

Sie können die folgenden Werte zum Erstellen einer Testumgebung oder zum besseren Verständnis der Beispiele in diesem Artikel nutzen:

- VNet-Name: VNet1

- Adressraum: 10.1.0.0/16

In diesem Beispiel verwenden wir nur einen einzelnen Adressraum. Sie können für Ihr VNet aber auch mehrere Adressräume verwenden. - Subnetzname: FrontEnd

- Subnetzadressbereich: 10.1.0.0/24

- Abonnement: Falls Sie über mehrere Abonnements verfügen, vergewissern Sie sich, dass Sie das richtige Abonnement verwenden.

- Ressourcengruppe: TestRG1

- Standort: East US

- GatewaySubnet: 10.1.255.0/27

- SKU: VpnGw2

- Generation: Generation 2

- Gatewaytyp: VPN

- VPN-Typ: routenbasiert

- Öffentliche IP-Adresse: VNet1GWpip

- Verbindungstyp: Punkt-zu-Standort

- Clientadresspool: 172.16.201.0/24

VPN-Clients, die über diese Point-to-Site-Verbindung eine Verbindung mit dem VNet herstellen, erhalten eine IP-Adresse aus dem Clientadresspool.

Erstellen eines virtuellen Netzwerks

Stellen Sie zunächst sicher, dass Sie über ein Azure-Abonnement verfügen. Wenn Sie noch kein Azure-Abonnement besitzen, können Sie Ihre MSDN-Abonnentenvorteile aktivieren oder sich für ein kostenloses Konto registrieren.

Hinweis

Wenn Sie ein virtuelles Netzwerk als Teil einer standortübergreifenden Architektur verwenden, müssen Sie in Zusammenarbeit mit Ihrem lokalen Netzwerkadministrator einen IP-Adressbereich festlegen, den Sie speziell für dieses virtuelle Netzwerk verwenden können. Wenn ein Adressbereich auf beiden Seiten der VPN-Verbindung und somit doppelt vorhanden ist, wird Datenverkehr nicht wie erwartet weitergeleitet. Wenn Sie dieses virtuelle Netzwerk zusätzlich mit einem anderen virtuellen Netzwerk verbinden wollen, darf sich der Adressraum nicht mit dem anderen virtuellen Netzwerk überschneiden. Planen Sie Ihre Netzwerkkonfiguration entsprechend.

Melden Sie sich beim Azure-Portal an.

Geben Sie oben auf der Portalseite unter Nach Ressourcen, Diensten und Dokumenten suchen (G+/) den Begriff virtuelles Netzwerk ein. Wählen Sie aus den Marketplace-Suchergebnissen den Eintrag Virtuelles Netzwerk aus, um die Seite Virtuelles Netzwerk zu öffnen.

Wählen Sie auf der Seite Virtuelles Netzwerk die Option Erstellen aus, um die Seite Virtuelles Netzwerk erstellen zu öffnen.

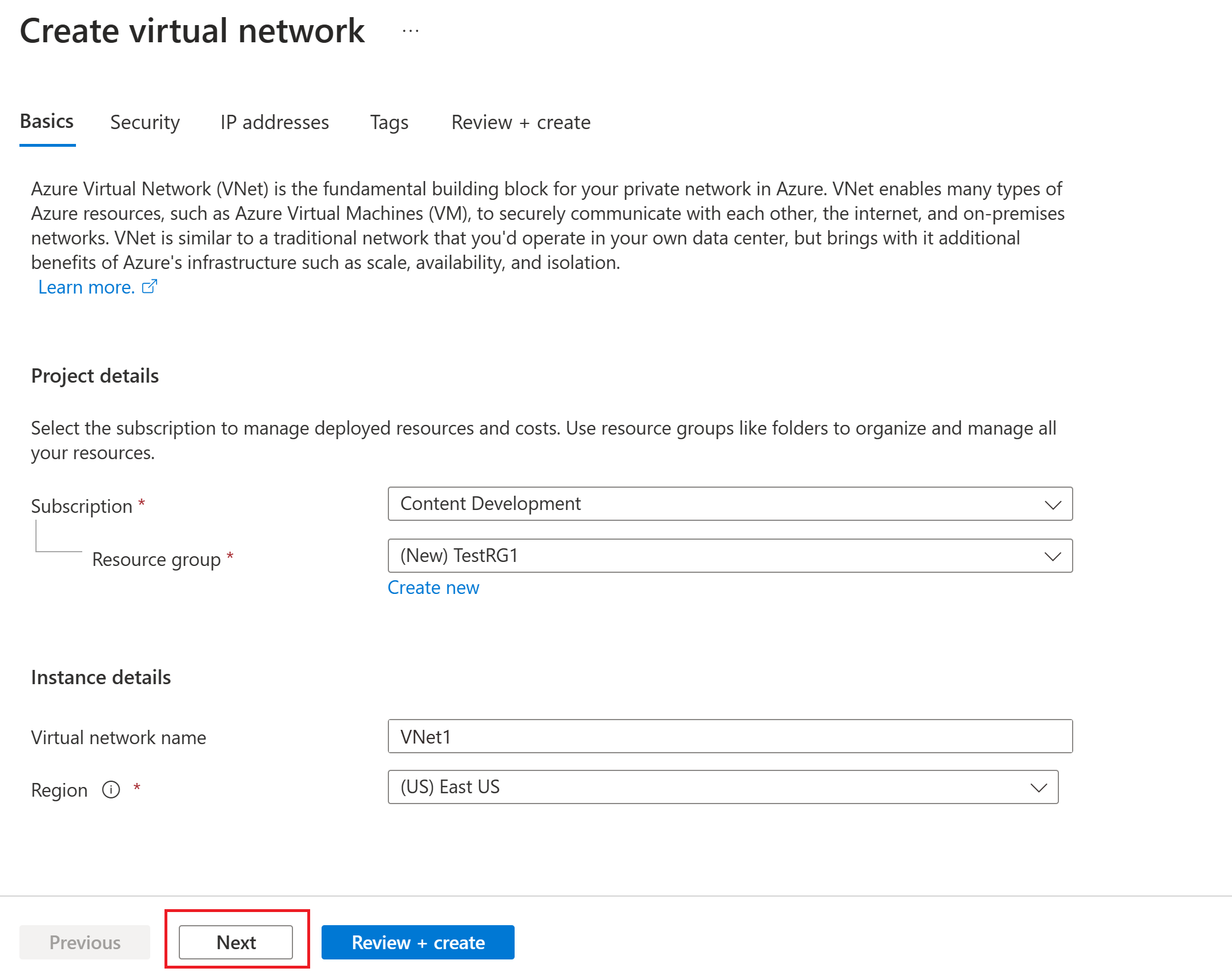

Konfigurieren Sie auf der Registerkarte Grundlagen die Einstellungen für das virtuelle Netzwerk für die Projektdetails und die Instanzdetails. Wenn die von Ihnen angegebenen Werte validiert sind, sehen Sie ein grünes Häkchen. Sie können die im Beispiel gezeigten Werte gemäß den von Ihnen benötigten Einstellungen anpassen.

- Abonnement: Vergewissern Sie sich, dass das richtige Abonnement angegeben ist. Sie können Abonnements mithilfe des Dropdownfeldes ändern.

- Ressourcengruppe: Wählen Sie eine vorhandene Ressourcengruppe aus, oder wählen Sie Neu erstellen aus, um eine neue zu erstellen. Weitere Informationen zu Ressourcengruppen finden Sie unter Azure Resource Manager – Übersicht.

- Name: Geben Sie den Namen für Ihr virtuelles Netzwerk ein.

- Region: Wählen Sie den Speicherort für Ihr virtuelles Netzwerk aus. Der Speicherort gibt an, wo sich die in diesem virtuellen Netzwerk bereitgestellten Ressourcen befinden werden.

Wählen Sie Weiter oder Sicherheit aus, um zur Registerkarte Sicherheit zu wechseln. Behalten Sie für diese Übung die Standardwerte für alle Dienste auf dieser Seite bei.

Wählen Sie IP-Adressen aus, um zur Registerkarte IP-Adressen zu wechseln. Konfigurieren Sie auf der Registerkarte IP-Adressen die Einstellungen.

IPv4-Adressraum: Standardmäßig wird automatisch ein Adressraum erstellt. Sie können den Adressraum auswählen und ihn an Ihre eigenen Werte anpassen. Sie können auch einen anderen Adressraum hinzufügen und den automatisch erstellten Standardwert entfernen. Beispielsweise können Sie die Startadresse als 10.1.0.0 und die Adressraumgröße als /16 angeben. Wählen Sie dann Hinzufügen aus, um diesen Adressraum hinzuzufügen.

+ Subnetz hinzufügen: Wenn Sie den Standardadressraum verwenden, wird automatisch ein Standardsubnetz erstellt. Wenn Sie den Adressraum ändern, fügen Sie innerhalb dieses Adressraums ein neues Subnetz hinzu. Wählen Sie + Subnetz hinzufügen aus, um das Fenster Subnetz hinzufügen zu öffnen. Konfigurieren Sie die folgenden Einstellungen, und wählen Sie dann unten auf der Seite Hinzufügen aus, um die Werte hinzuzufügen.

- Subnetzname: Ein Beispiel ist FrontEnd.

- Subnetzadressbereich: Der Adressbereich für dieses Subnetz. Beispiele sind 10.1.0.0 und /24.

Überprüfen Sie die Seite IP-Adressen, und entfernen Sie alle Adressräume oder Subnetze, die Sie nicht benötigen.

Wählen Sie Bewerten + erstellen aus, um die Einstellungen für das virtuelle Netzwerk zu überprüfen.

Wählen Sie nach Überprüfung der Einstellungen Erstellen aus, um das virtuelle Netzwerk zu erstellen.

Gateway des virtuellen Netzwerks

In diesem Schritt erstellen Sie das virtuelle Netzwerkgateway für Ihr VNet. Häufig kann die Erstellung eines Gateways je nach ausgewählter Gateway-SKU mindestens 45 Minuten dauern.

Hinweis

Die Gateway-SKU „Basic“ unterstützt nicht den OpenVPN-Tunneltyp.

Für das virtuelle Netzwerkgateway ist ein bestimmtes Subnetz mit dem Namen GatewaySubnet erforderlich. Das Gatewaysubnetz ist Teil des IP-Adressbereichs für Ihr virtuelles Netzwerk und enthält die IP-Adressen, die von den Ressourcen und Diensten des virtuellen Netzwerkgateways verwendet werden.

Bei der Gatewayerstellung geben Sie die Anzahl der im Subnetz enthaltenen IP-Adressen an. Wie viele IP-Adressen erforderlich sind, hängt von der VPN-Gatewaykonfiguration ab, die Sie erstellen möchten. Einige Konfigurationen erfordern mehr IP-Adressen als andere. Geben Sie für Ihr Gatewaysubnetz am besten /27 oder größer (/26, /25 usw.) an.

Wenn ein Fehler mit dem Hinweis angezeigt wird, dass sich der Adressraum mit einem Subnetz überschneidet, oder dass das Subnetz nicht im Adressraum für Ihr virtuelles Netzwerk enthalten ist, überprüfen Sie den Adressbereich Ihres virtuellen Netzwerks. Möglicherweise sind in dem Adressbereich, den Sie für Ihr virtuelles Netzwerk erstellt haben, nicht genügend IP-Adressen verfügbar. Wenn Ihr Standardsubnetz beispielsweise den gesamten Adressbereich umfasst, stehen für die Erstellung weiterer Subnetze keine IP-Adressen mehr zur Verfügung. Sie können entweder Ihre Subnetze innerhalb des vorhandenen Adressraums anpassen, um IP-Adressen freizugeben, oder einen weiteren Adressbereich angeben und das Gatewaysubnetz dort erstellen.

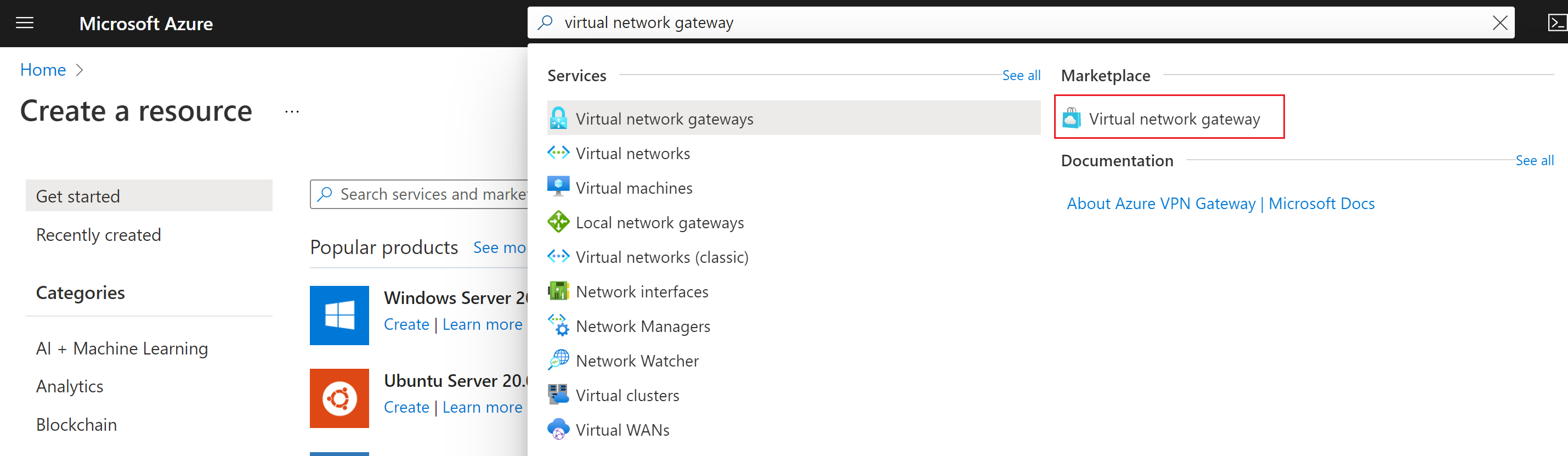

Geben Sie unter Nach Ressourcen, Diensten und Dokumenten suchen (G+/) den Begriff virtuelles Netzwerkgateway ein. Suchen Sie in den Marketplace-Suchergebnissen nach Virtuelles Netzwerkgateway, und wählen Sie dies aus, um die Seite Virtuelles Netzwerkgateway erstellen zu öffnen.

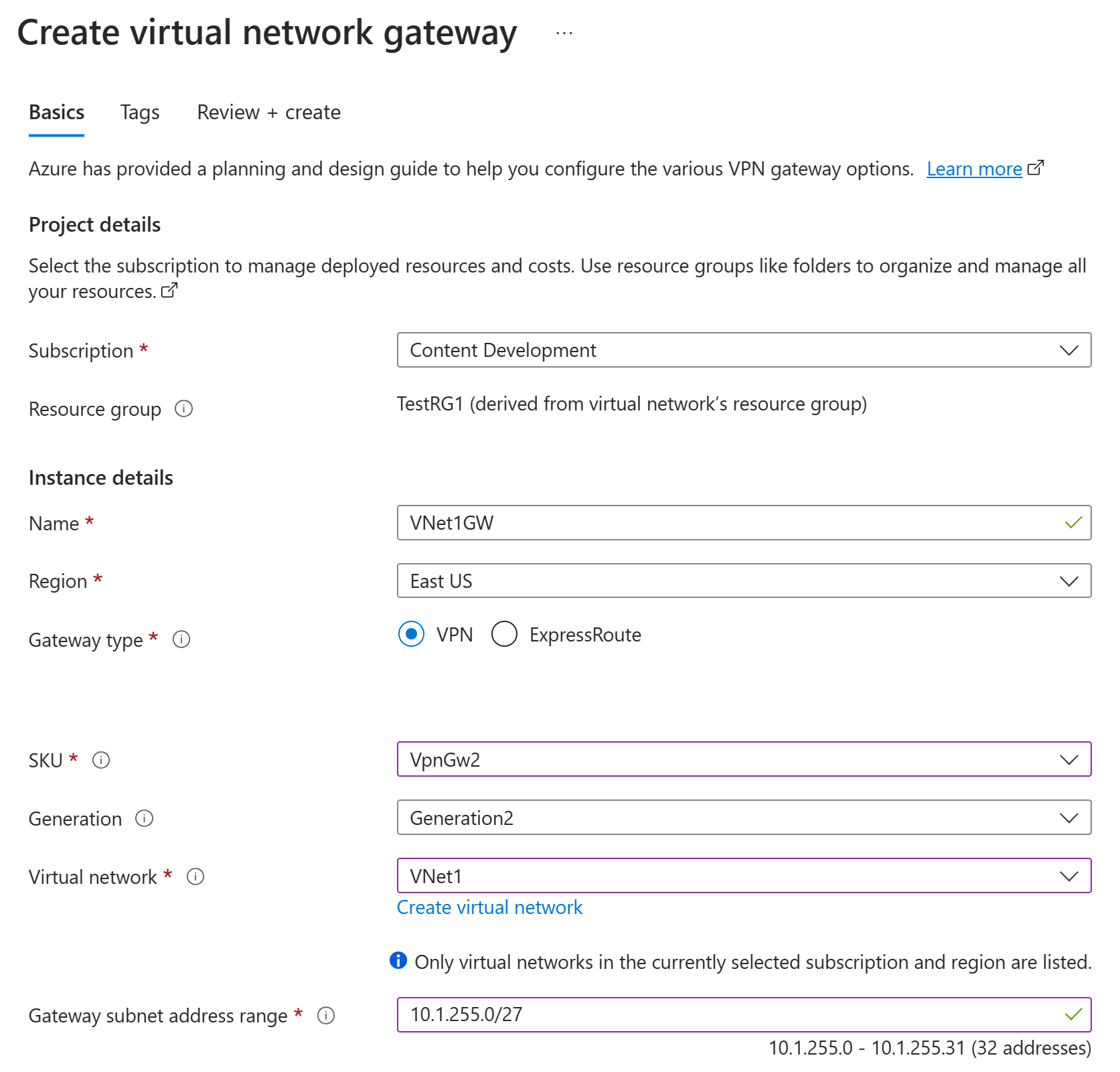

Geben Sie auf der Registerkarte Grundlagen die Werte für Projektdetails und Details zur Instanz ein.

Abonnement: Wählen Sie in der Dropdownliste das Abonnement aus, das Sie verwenden wollen.

Ressourcengruppe: Diese Einstellung wird automatisch ausgefüllt, wenn Sie auf dieser Seite Ihr virtuelles Netzwerk auswählen.

Name: Benennen Sie Ihr Gateway. Das Benennen eines Gateways ist nicht das Gleiche wie das Benennen eines Gatewaysubnetzes. Hierbei handelt es sich um den Namen des Gatewayobjekts, das Sie erstellen.

Region: Wählen Sie die Region aus, in der Sie diese Ressource erstellen möchten. Die Region für das Gateway muss der des virtuellen Netzwerks entsprechen.

Gatewaytyp: Wählen Sie VPN aus. Bei VPN-Gateways wird ein virtuelles Netzwerkgateway vom Typ VPN verwendet.

SKU: Wählen Sie in der Dropdownliste die Gateway-SKU aus, welche die Features unterstützt, die Sie verwenden wollen. Informationen hierzu finden Sie unter Gateway-SKUs. Im Portal hängen die in der Dropdownliste verfügbaren SKUs von dem von Ihnen gewählten

VPN typeab. Die Basic-SKU kann lediglich mit der Azure CLI oder PowerShell konfiguriert werden. Sie können die Basic-SKU nicht im Azure-Portal konfigurieren.Generation: Wählen Sie die zu verwendende Generation aus. Es wird empfohlen, eine Generation2-SKU zu verwenden. Weitere Informationen finden Sie unter Gateway-SKUs.

Virtuelles Netzwerk: Wählen Sie in der Dropdownliste das virtuelle Netzwerk aus, dem Sie dieses Gateway hinzufügen wollen. Wenn Sie das virtuelle Netzwerk, für das Sie ein Gateway erstellen möchten, nicht sehen können, vergewissern Sie sich, dass Sie bei den vorherigen Einstellungen das richtige Abonnement und die richtige Region ausgewählt haben.

Gateway-Subnetzadressbereich oder Subnetz: Das Gatewaysubnetz ist erforderlich, um ein VPN-Gateway zu erstellen.

Zu diesem Zeitpunkt weist dieses Feld ein paar verschiedene Verhaltensweisen auf, je nach virtuellem Netzwerkadressraum und ob Sie bereits ein Subnetz mit dem Namen GatewaySubnet für Ihr virtuelles Netzwerk erstellt haben.

Wenn Sie nicht über ein Gatewaysubnetz verfügen und die Option zum Erstellen eines Gateways auf dieser Seite nicht angezeigt wird, wechseln Sie zu Ihrem virtuellen Netzwerk zurück und erstellen das Gatewaysubnetz. Kehren Sie dann zu dieser Seite zurück, und konfigurieren Sie das VPN-Gateway.

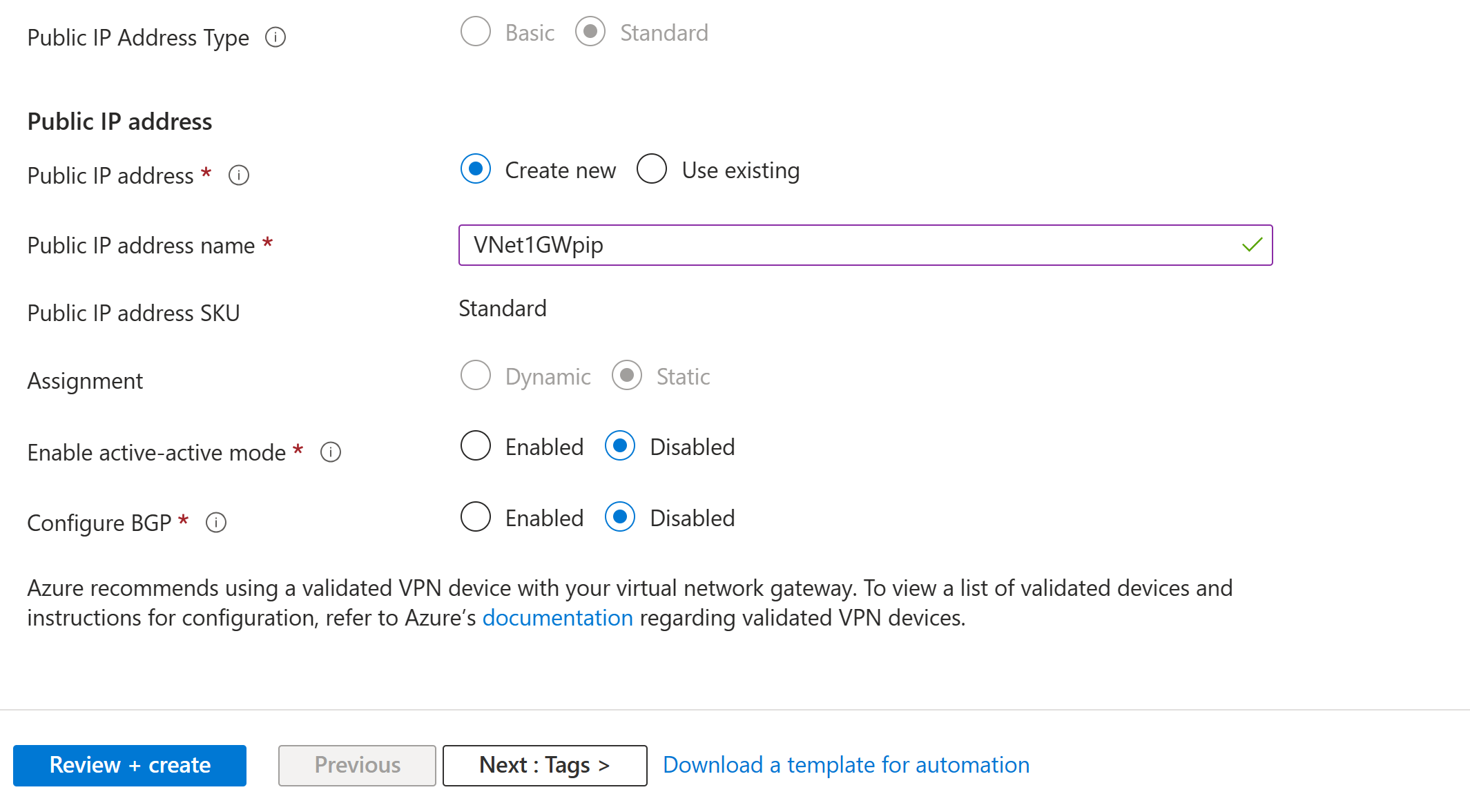

Geben Sie die Werte für Öffentliche IP-Adresse an. Mit diesen Einstellungen wird das Objekt für die öffentliche IP-Adresse angegeben, das dem VPN-Gateway zugeordnet wird. Die öffentliche IP-Adresse wird diesem Objekt bei der Erstellung des VPN-Gateways zugewiesen. Die primäre öffentliche IP-Adresse wird nur geändert, wenn das Gateway gelöscht und neu erstellt wird. Sie ändert sich nicht, wenn die Größe geändert wird, das VPN-Gateway zurückgesetzt wird oder andere interne Wartungs-/Upgradevorgänge für das VPN-Gateway durchgeführt werden.

- Öffentlicher IP-Adresstyp: Wenn Sie die Option zum Auswählen des Adresstyps haben, wählen Sie für diese Übung Standard aus.

- Öffentliche IP-Adresse: Lassen Sie Neu erstellen aktiviert.

- Name der öffentlichen IP-Adresse: Geben Sie im Textfeld einen Namen für Ihre öffentliche IP-Adressinstanz ein.

- SKU für öffentliche IP-Adressen: Die Einstellung wird automatisch ausgewählt.

- Zuweisung: Die Zuweisung wird in der Regel automatisch ausgewählt und kann entweder Dynamisch oder Statisch sein.

- Aktiv/Aktiv-Modus aktivieren: Wählen Sie Deaktiviert aus. Aktivieren Sie diese Einstellung nur, wenn Sie eine Aktiv/Aktiv-Gatewaykonfiguration erstellen.

- BGP konfigurieren: Wählen Sie Deaktiviert aus, es sei denn, Ihre Konfiguration erfordert diese Einstellung ausdrücklich. Sollte diese Einstellung erforderlich sein, lautet die Standard-ASN 65515. (Dieser Wert kann jedoch geändert werden.)

Wählen Sie zum Ausführen der Validierung Bewerten + erstellen aus.

Wählen Sie erfolgreicher Validierung Erstellen aus, um das VPN-Gateway bereitzustellen.

Der Bereitstellungsstatus wird auf der Übersichtsseite für Ihr Gateway angezeigt. Die gesamte Erstellung und Bereitstellung eines Gateways kann häufig 45 Minuten oder länger dauern. Nach der Erstellung des Gateways können Sie die zugewiesene IP-Adresse unter dem Virtual Network im Portal anzeigen. Das Gateway wird als verbundenes Gerät angezeigt.

Wichtig

Vermeiden Sie beim Arbeiten mit Gatewaysubnetzen die Zuordnung einer Netzwerksicherheitsgruppe (NSG) zum Gatewaysubnetz. Das Zuordnen einer Netzwerksicherheitsgruppe zu diesem Subnetz könnte dazu führen, dass Ihr virtuelles Netzwerkgateway (VPN- und ExpressRoute-Gateways) nicht mehr wie erwartet funktioniert. Weitere Informationen zu Netzwerksicherheitsgruppen finden Sie unter Filtern des Netzwerkdatenverkehrs mit Netzwerksicherheitsgruppen.

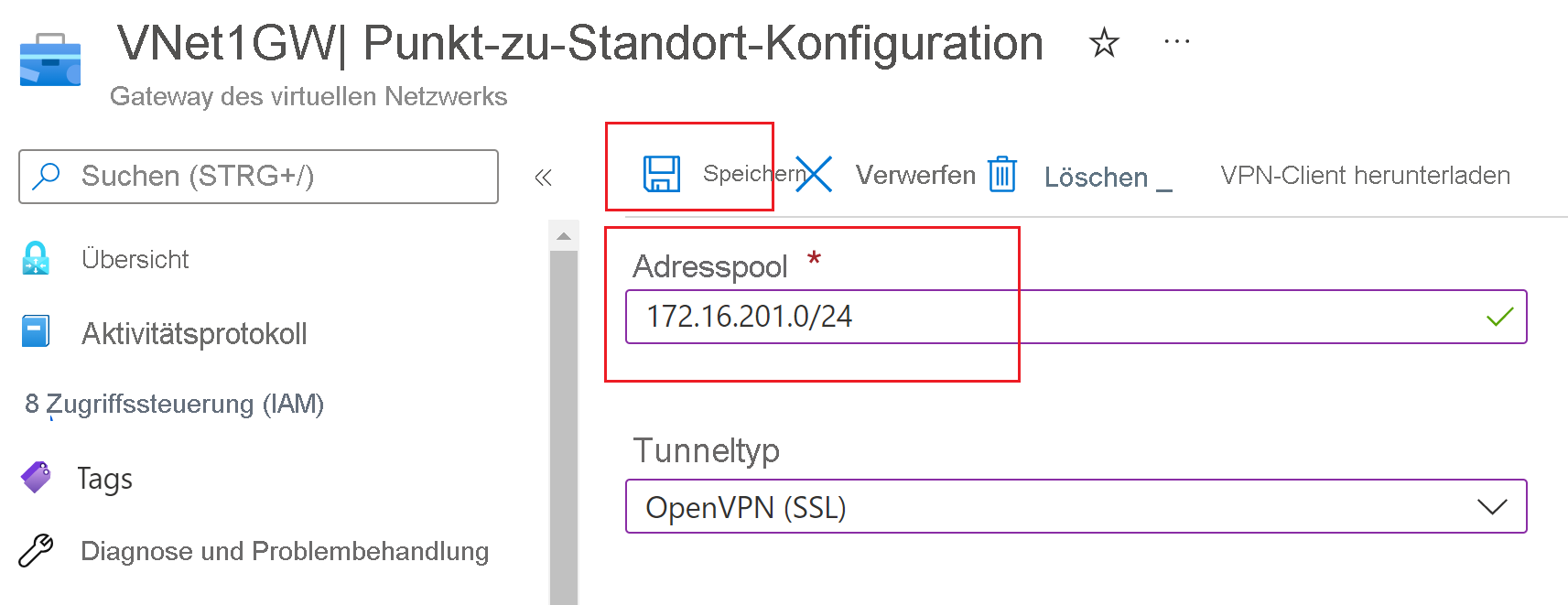

Clientadresspool

Der Clientadresspool ist ein Bereich privater IP-Adressen, die Sie angeben. Den Clients, die eine Verbindung über ein P2S-VPN herstellen, wird dynamisch eine IP-Adresse aus diesem Bereich zugewiesen. Verwenden Sie einen privaten IP-Adressbereich, der sich nicht mit dem lokalen Standort überschneidet, aus dem Sie Verbindungen herstellen möchten. Der Bereich darf sich auch nicht mit dem VNET überschneiden, mit dem Sie Verbindungen herstellen möchten. Wenn Sie mehrere Protokolle konfigurieren und SSTP eines der Protokolle ist, wird der konfigurierte Adresspool gleichmäßig auf die konfigurierten Protokolle aufgeteilt.

Navigieren Sie nach Erstellung des Gateways für virtuelle Netzwerke auf dem Blatt des Gateways für virtuelle Netzwerke zum Abschnitt Einstellungen. Klicken Sie unter Einstellungen auf Punkt-zu-Standort-Konfiguration. Wählen Sie Jetzt konfigurieren aus, um die Konfigurationsseite zu öffnen.

Auf der Seite Point-to-Site-Konfiguration können Sie verschiedene Einstellungen konfigurieren. Fügen Sie im Feld Adresspool den Bereich mit privaten IP-Adressen hinzu, den Sie verwenden möchten. VPN-Clients wird aus dem von Ihnen angegebenen Bereich dynamisch eine IP-Adresse zugewiesen. Der Wert der kleinstmöglichen Subnetzmaske beträgt 29 Bit für die Aktiv/Passiv-Konfiguration und 28 Bit für die Aktiv/Aktiv-Konfiguration.

Fahren Sie mit dem nächsten Abschnitt fort, um die Authentifizierungs- und Tunneltypen zu konfigurieren.

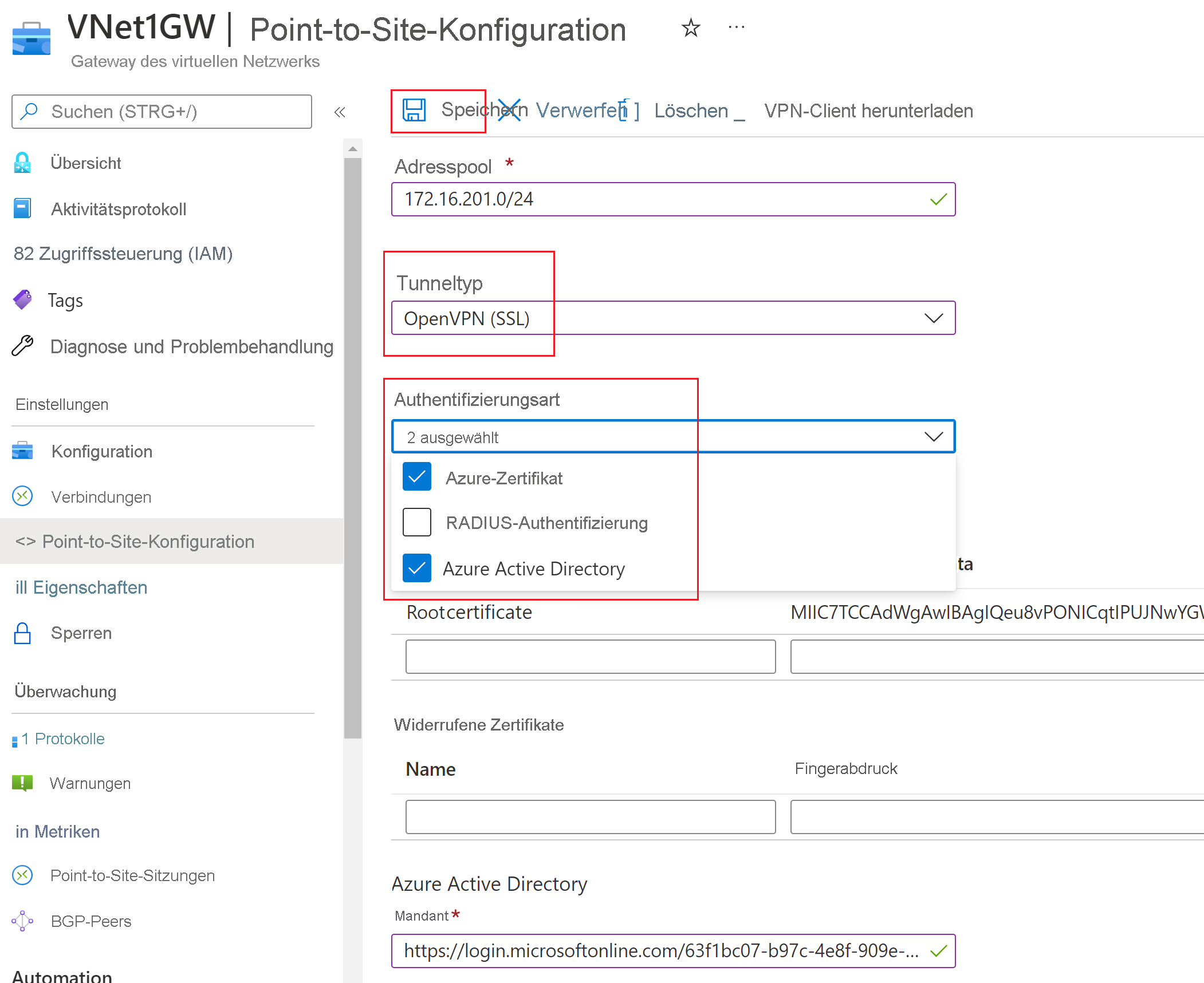

Authentifizierungs- und Tunneltypen

In diesem Abschnitt konfigurieren Sie den Authentifizierungstyp und den Tunneltyp. Wenn auf der Seite Point-to-Site-Konfiguration weder der Tunneltyp noch der Authentifizierungstyp angezeigt wird, verwendet Ihr Gateway die Basic-SKU. Die Basic-SKU unterstützt keine IKEv2- oder RADIUS-Authentifizierung. Wenn Sie diese Einstellungen verwenden möchten, müssen Sie das Gateway löschen und mit einer anderen Gateway-SKU neu erstellen.

Wichtig

Das Azure-Portal durchläuft gerade einen Aktualisierungsprozess, bei dem die Felder für Azure Active Directory auf Entra umgestellt werden. Wenn auf Microsoft Entra ID verwiesen wird und diese Werte noch nicht im Portal angezeigt werden, können Sie Azure Active Directory-Werte auswählen.

Tunneltyp

Wählen Sie auf der Seite Point-to-Site-Konfiguration die gewünschten Typen aus. Folgende Optionen stehen zur Verfügung:

- OpenVPN (SSL)

- SSTP (SSL)

- IKEv2

- IKEv2 und OpenVPN (SSL)

- IKEv2 und SSTP (SSL)

Authentifizierungsart

Wählen Sie für de Authentifizierungstyp den gewünschten Typ aus. Folgende Optionen stehen zur Verfügung:

- Azure-Zertifikat

- RADIUS

- Microsoft Entra ID

In der folgenden Tabelle können Sie überprüfen, welche Authentifizierungsmechanismen mit den ausgewählten Tunneltypen kompatibel sind.

| Tunneltyp | Authentifizierungsmechanismus |

|---|---|

| OpenVPN | Eine beliebige Teilmenge von Microsoft Entra ID, Radius-Authentifizierung und Azure-Zertifikat |

| SSTP | Radius-Authentifizierung/Azure-Zertifikat |

| IKEv2 | Radius-Authentifizierung/Azure-Zertifikat |

| IKEv2 und OpenVPN | Radius-Authentifizierung/Azure-Zertifikat/Microsoft Entra ID und Radius-Authentifizierung/Microsoft Entra ID und Azure-Zertifikat |

| IKEv2 und SSTP | Radius-Authentifizierung/Azure-Zertifikat |

Hinweis

Beim Tunneltyp „IKEv2 und OpenVPN“ und den ausgewählten Authentifizierungsmechanismen „Microsoft Entra ID und Radius“ oder „Microsoft Entra ID und Azure-Zertifikat“ funktioniert Microsoft Entra ID lediglich für OpenVPN, da es von IKEv2 nicht unterstützt wird.

Abhängig von den ausgewählten Authentifizierungstypen werden die unterschiedlichen Felder für die Konfigurationseinstellung angezeigt, die Sie ausfüllen müssen. Geben Sie die erforderlichen Informationen an, und klicken Sie oben auf der Seite auf Speichern, um alle Konfigurationseinstellungen zu speichern.

Weitere Informationen zum Authentifizierungstyp finden Sie auf den folgenden Seiten:

VPN-Clientkonfigurationspaket

VPN-Clients müssen mit Clientkonfigurationseinstellungen konfiguriert werden. Das VPN-Clientkonfigurationspaket enthält Dateien mit den Einstellungen zum Konfigurieren von VPN-Clients, damit sie über eine P2S-Verbindung mit einem VNet verbunden werden können.

Anweisungen zum Generieren und Installieren von Konfigurationsdateien für den VPN-Client finden Sie im Artikel, der sich auf Ihre Konfiguration bezieht:

| Authentifizierung | Tunneltyp | Erstellen von Konfigurationsdateien | Konfigurieren des VPN-Clients |

|---|---|---|---|

| Azure-Zertifikat | IKEv2, SSTP | Windows | Nativer VPN-Client |

| Azure-Zertifikat | OpenVPN | Windows | - OpenVPN-Client - Azure VPN Client |

| Azure-Zertifikat | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure-Zertifikat | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS – Zertifikat | - | Artikel | Artikel |

| RADIUS – Kennwort | - | Artikel | Artikel |

| RADIUS – andere Methoden | - | Artikel | Artikel |

Point-to-Site – Häufig gestellte Fragen

Informationen zu häufig gestellten Fragen zu P2S finden Sie in den P2S-Abschnitten der häufig gestellten Fragen zu VPN Gateway.

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter Virtuelle Computer . Weitere Informationen zu Netzwerken und virtuellen Computern finden Sie unter Azure- und Linux-VM-Netzwerke (Übersicht).

Informationen zur P2S-Problembehandlung finden Sie unter Problembehandlung: Probleme mit Azure P2S-Verbindungen (Point-to-Site).