Senken der Kosten für Microsoft Sentinel

Kosten für Microsoft Sentinel stellen nur einen Teil der monatlichen Kosten Ihrer Azure-Rechnung dar. Zwar wird in diesem Artikel erläutert, wie Sie die Kosten für Microsoft Sentinel reduzieren, doch werden Ihnen alle Azure-Dienste und -Ressourcen in Rechnung gestellt, die im Rahmen Ihres Azure-Abonnements verwendet werden, einschließlich Diensten von Partnern.

Wichtig

Microsoft Sentinel ist jetzt in der Microsoft Unified Security Operations Platform im Microsoft Defender-Portal allgemein verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Festlegen oder Ändern des Tarifs

Zum Erzielen der höchsten Einsparungen überwachen Sie Ihr Erfassungsvolumen, um sicherzustellen, dass Sie die Mindestabnahme gebucht haben, die am ehesten mit Ihren Erfassungsvolumenmustern übereinstimmt. Denken Sie darüber nach, Ihre Mindestabnahme zu erhöhen oder zu verringern, um sie an sich ändernde Datenvolumen anzupassen.

Sie können Ihre Mindestabnahme jederzeit erhöhen, wodurch der zugehörige Zeitraum von 31 Tagen neu gestartet wird. Wenn Sie jedoch zur nutzungsbasierten Zahlung oder zu einer niedrigeren Mindestabnahme zurückkehren möchten, müssen Sie warten, bis der 31-tägige Mindestabnahmezeitraum abgelaufen ist. Die Abrechnung für Mindestabnahmen erfolgt täglich.

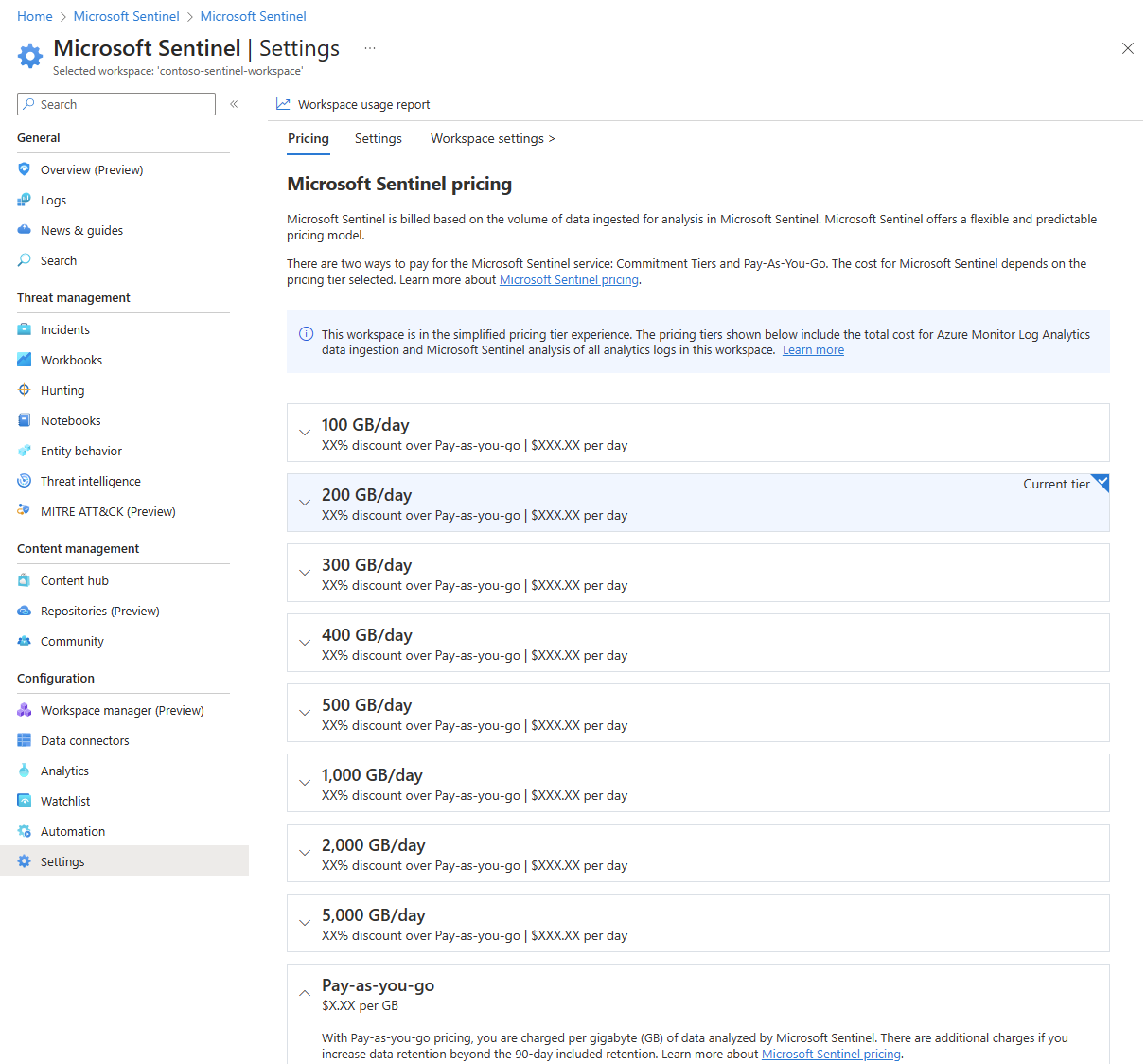

Um Ihren aktuellen Microsoft Sentinel-Tarif einzusehen, wählen Sie im linken Navigationsbereich von Microsoft Sentinel Einstellungen und dann die Registerkarte Preise aus. Ihr aktueller Tarif ist als Aktueller Tarif markiert.

Um die gebuchte Mindestabnahme zu ändern, wählen Sie auf der Preisseite einen der anderen Tarife und dann Übernehmen aus. Sie benötigen die Rolle Mitwirkender oder Besitzer für den Microsoft Sentinel-Arbeitsbereich, um den Tarif ändern zu können.

Weitere Informationen zum Überwachen Ihrer Kosten finden Sie unter Verwalten und Überwachen von Kosten für Microsoft Sentinel.

Für Arbeitsbereiche, die weiterhin klassische Tarife verwenden, enthalten die Microsoft Sentinel-Tarife keine Log Analytics-Gebühren. Weitere Informationen finden Sie unter Vereinfachte Tarife.

Ablegen nicht sicherheitsrelevanter Daten in einem anderen Arbeitsbereich

Microsoft Sentinel analysiert alle Daten, die in für Microsoft Sentinel aktivierten Log Analytics-Arbeitsbereichen erfasst werden. Es empfiehlt sich ein separater Arbeitsbereich für nicht sicherheitsrelevante Betriebsdaten, um sicherzustellen, dass für diese keine Microsoft Sentinel-Kosten anfallen.

Wenn Sie Bedrohungen in Microsoft Sentinel suchen oder untersuchen, müssen Sie möglicherweise auf operative Daten zugreifen, die in diesen eigenständigen Azure Log Analytics-Arbeitsbereichen gespeichert sind. Sie können auf diese Daten zugreifen, indem Sie bei der Protokolluntersuchung und in Arbeitsmappen arbeitsbereichsübergreifende Abfragen verwenden. Sie können allerdings nur dann arbeitsbereichsübergreifende Analyseregeln und Hunting-Abfragen nutzen, wenn Microsoft Sentinel für alle Arbeitsbereiche aktiviert ist.

Wählen Sie kostengünstige Protokolltypen für Daten mit hohem Volumen und niedrigem Wert aus.

Standardanalyseprotokolle eignen sich zwar am besten für die kontinuierliche Erkennung von Bedrohungen in Echtzeit, zwei andere Protokolltypen (Basisprotokolle und Hilfsprotokolle) sind jedoch besser geeignet für Ad-hoc-Abfragen und die Suche in ausführlichen, umfangreichen Protokollen mit geringem Wert, die nicht häufig benötigt oder bei Bedarf aufgerufen werden. Aktivieren Sie die Datenerfassung von Basisprotokollen zu erheblich reduzierten Kosten oder die Datenerfassung von Hilfsprotokollen (jetzt in der Vorschauphase) zu noch niedrigeren Kosten für geeignete Datentabellen. Weitere Informationen finden Sie unter Preise für Microsoft Sentinel.

- Protokollaufbewahrungspläne in Microsoft Sentinel

- Protokollquellen für die Erfassung von Hilfsprotokollen

Optimieren der Log Analytics-Kosten mithilfe dedizierter Cluster

Wenn Sie in Ihrem Microsoft Sentinel-Arbeitsbereich bzw. in Arbeitsbereichen in derselben Region mindestens 500 GB pro Tag beanspruchen, sollten Sie zur Kostensenkung einen Umstieg auf einen dedizierten Log Analytics-Cluster in Betracht ziehen. Eine Mindestabnahme für einen dedizierten Log Analytics-Cluster aggregiert das Datenvolumen mehrerer Arbeitsbereiche, die zusammen mindestens 500 GB pro Tag erfassen. Weitere Informationen finden Sie unter Vereinfachter Tarif für dedizierte Cluster.

Sie können einem dedizierten Log Analytics-Cluster mehrere Microsoft Sentinel-Arbeitsbereiche hinzufügen. Der Einsatz eines dedizierten Log Analytics-Clusters für Microsoft Sentinel bietet verschiedene Vorteile:

Arbeitsbereichsübergreifende Abfragen erfolgen schneller, wenn sich alle an der Abfrage beteiligten Arbeitsbereiche im dedizierten Cluster befinden. Es empfiehlt sich nach wie vor, so wenig Arbeitsbereiche wie möglich in Ihrer Umgebung zu betreiben, und für einen dedizierten Cluster gilt unverändert die Obergrenze von 100 Arbeitsbereichen für die Einbeziehung in eine einzelne arbeitsbereichsübergreifende Abfrage.

Alle Arbeitsbereiche im dedizierten Cluster können die für den Cluster festgelegten Log Analytics-Mindestabnahme gemeinsam nutzen. Dadurch, dass keine separaten Log Analytics-Mindestabnahmen für jeden Arbeitsbereich verpflichtend sind, lassen sich Kosten einsparen und mehr Effizienz erzielen. Durch Aktivieren eines dedizierten Clusters verpflichten Sie sich zu einer Mindestabnahme für Log Analytics von 500 TB pro Tag.

Im Folgenden finden Sie einige weitere Überlegungen zum Umstieg auf einen dedizierten Cluster zur Kostenoptimierung:

- Die maximale Anzahl aktiver Cluster pro Region und Abonnement ist 2.

- Alle mit einem Cluster verknüpften Arbeitsbereiche müssen sich in der gleichen Region befinden.

- Mit einem Cluster können maximal 1000 Arbeitsbereiche verknüpft sein.

- Sie können die Verknüpfung eines Arbeitsbereichs mit Ihrem Cluster aufheben. Die Anzahl der Verknüpfungsvorgänge in einem bestimmten Arbeitsbereich ist innerhalb eines Zeitraums von 30 Tagen auf 2 begrenzt.

- Sie können einen vorhandenen Arbeitsbereich nicht in einen Cluster mit kundenseitig verwaltetem Schlüssel verschieben. Sie müssen den Arbeitsbereich im Cluster erstellen.

- Das Verschieben eines Clusters in eine andere Ressourcengruppe oder ein anderes Abonnement wird derzeit nicht unterstützt.

- Eine Verknüpfung eines Arbeitsbereichs mit einem Cluster schlägt fehl, wenn der Arbeitsbereich mit einem anderen Cluster verknüpft ist.

Weitere Informationen zu dedizierten Clustern finden Sie unter Dedizierte Log Analytics-Cluster.

Senken der Datenaufbewahrungskosten mit Langzeitaufbewahrung

Microsoft Sentinel speichert Daten standardmäßig in interaktiver Form für die ersten 90 Tage. Um den Datenaufbewahrungszeitraum in Log Analytics zu ändern, wählen Sie im linken Navigationsbereich Nutzungs- und geschätzte Kosten und dann Datenaufbewahrung aus. Passen Sie anschließend den Schieberegler an.

Microsoft Sentinel-Sicherheitsdaten verlieren nach einigen Monaten möglicherweise einen Teil ihres Nutzens. SOC-Benutzer (Security Operations Center) müssen möglicherweise nicht so häufig auf ältere Daten zugreifen wie auf neuere, benötigen aber möglicherweise dennoch den Zugriff auf die Daten für sporadische Untersuchungen oder zu Prüfzwecken.

Um die Aufbewahrungskosten für Microsoft Sentinel-Daten zu senken, bietet Azure Monitor jetzt Langzeitaufbewahrung an. Daten, deren interaktiver Aufbewahrungszustand abläuft, können weiter bis zu zwölf Jahre lang aufbewahrt werden, zu erheblich reduzierten Kosten und mit Einschränkungen der Nutzung. Weitere Informationen finden Sie unter Verwalten von Datenaufbewahrung in einem Log Analytics-Arbeitsbereich.

Sie können die Kosten noch weiter reduzieren, indem Sie Tabellen mit sekundären Sicherheitsdaten im Plan Hilfsprotokoll (jetzt in der Vorschauphase) registrieren. Mit diesem Plan können Sie Protokolle mit hohem Volumen und geringem Wert zu einem niedrigen Preis speichern. Dabei besteht zu Beginn ein interaktiver Aufbewahrungszeitraum von 30 Tagen, um Zusammenfassungen und grundlegende Abfragen zu ermöglichen. Weitere Informationen zum Plan für Hilfsprotokolle und anderen Plänen finden Sie unter Protokollaufbewahrungspläne in Microsoft Sentinel. Während der Plan für Hilfsprotokolle in der Vorschauphase verbleibt, haben Sie auch die Möglichkeit, diese Tabellen im Plan Basisprotokoll zu registrieren. Basisprotokolle bieten ähnliche Funktionen wie Hilfsprotokolle, aber mit geringeren Kosteneinsparungen.

Verwenden von Datensammlungsregeln für sicherheitsrelevante Windows-Ereignisse

Mit dem Connector Windows-Sicherheitsereignisse können Sie sicherheitsrelevante Ereignisse von jedem Computer mit Windows Server streamen, der mit Ihrem Microsoft Sentinel-Arbeitsbereich verbunden ist, einschließlich physischer, virtueller oder lokaler Server bzw. in jeder Cloud. Dieser Connector unterstützt den Azure Monitor-Agent, der mithilfe von Datensammlungsregeln die von den einzelnen Agents zu sammelnden Daten definiert.

Datensammlungsregeln ermöglichen Ihnen das Verwalten von Sammlungseinstellungen nach Maß, während Sie gleichzeitig eindeutige und begrenzte Konfigurationen für Untergruppen von Computern zulassen. Weitere Informationen finden Sie unter Konfigurieren der Datensammlung für den Azure Monitor-Agent.

Neben den vordefinierten Ereignismengen, die Sie für die Erfassung auswählen können, wie z. B. „Alle Ereignisse“, „Minimal“ oder „Allgemein“, können Sie mithilfe von Datenerfassungsregeln benutzerdefinierte Filter erstellen und bestimmte zu erfassende Ereignisse auswählen. Der Azure Monitor-Agent filtert anhand dieser Regeln die Daten aus der Quelle und erfasst nur die von Ihnen ausgewählten Ereignisse, während alles andere unberücksichtigt bleibt. Wenn Sie bestimmte zu erfassende Ereignisse auswählen, können Sie Kosten optimieren und sparen.

Nächste Schritte

- Erfahren Sie, wie Sie Ihre Cloudinvestitionen mit Microsoft Cost Management optimieren.

- Erfahren Sie mehr über die Verwaltung von Kosten mit der Kostenanalyse.

- Erfahren Sie, wie Sie unerwartete Kosten vermeiden.

- Nehmen Sie an dem angeleiteten Kurs Cost Management teil.

- Weitere Tipps zum Reduzieren des Log Analytics-Datenvolumens finden Sie unter Bewährte Azure Monitor-Methoden: Kostenverwaltung.