Migrieren der ArcSight SOAR-Automatisierung zu Microsoft Sentinel

Microsoft Sentinel bietet Funktionen für Sicherheitsorchestrierung, Automatisierung und Reaktion (Security Orchestration, Automation und Response, SOAR) mit Automatisierungsregeln und Playbooks. Automatisierungsregeln automatisieren die Behandlung von und die Reaktion auf Incidents, und Playbooks führen vordefinierte Sequenzen von Aktionen aus, um auf Bedrohungen zu reagieren und sie zu beheben. In diesem Artikel wird erläutert, wie Sie SOAR-Anwendungsfälle identifizieren und Ihre ArcSight SOAR-Automatisierung zu Microsoft Sentinel migrieren.

Automatisierungsregeln vereinfachen komplexe Workflows für Ihre Incidentorchestrierungsprozesse und ermöglichen Ihnen die zentrale Verwaltung der Automatisierung der Behandlung von Incidents.

Automatisierungsregeln ermöglichen Ihnen Folgendes:

- Sie können einfache Automatisierungsaufgaben ausführen, ohne Playbooks verwenden zu müssen. So können Sie z. B. Incidents zuweisen, kennzeichnen, den Status ändern und Incidents schließen.

- Sie können Reaktionen für mehrere Analyseregeln gleichzeitig automatisieren.

- Sie können die Reihenfolge der auszuführenden Aktionen steuern.

- Sie können Playbooks für die Fälle ausführen, in denen komplexere Automatisierungsaufgaben erforderlich sind.

Identifizieren von SOAR-Anwendungsfällen

Im Folgenden erfahren Sie, welche Aspekte Sie beim Migrieren von SOAR-Anwendungsfällen von ArcSight berücksichtigen müssen.

- Qualität der Anwendungsfälle. Wählen Sie gute Anwendungsfälle für die Automatisierung aus. Anwendungsfälle sollten auf klar definierten Verfahren mit minimalen Abweichungen und einer niedrigen Rate falsch positiver Ergebnisse basieren. Für die Automatisierung sollten effiziente Anwendungsfälle verwendet werden.

- Manueller Eingriff. Automatisierte Reaktionen können weitreichende Auswirkungen haben, und bei Automatisierungen mit hohen Auswirkungen sollte ein Mensch eingreifen, um Aktionen mit hoher Auswirkung zu bestätigen, bevor sie ausgeführt werden.

- Binäre Kriterien. Um den Erfolg von Reaktionen zu erhöhen, sollten Entscheidungspunkte innerhalb eines automatisierten Workflows mit binären Kriterien so weit wie möglich eingeschränkt werden. Binäre Kriterien reduzieren die Notwendigkeit menschlicher Eingriffe und verbessern die Vorhersagbarkeit der Ergebnisse.

- Genaue Warnungen oder Daten. Reaktionsaktionen hängen von der Genauigkeit von Signalen wie Warnungen ab. Warnungen und Anreicherungsquellen sollten zuverlässig sein. Microsoft Sentinel-Ressourcen wie Watchlists und zuverlässige Informationen zu Bedrohungen (Threat Intelligence) können die Zuverlässigkeit erhöhen.

- Die Rolle des Analysten. Auch wenn eine möglichst weitgehende Automatisierung durchaus sinnvoll ist, sollten Sie komplexere Aufgaben für Analysten reservieren und ihnen die Möglichkeit bieten, bei Workflows mitzuwirken, die eine Überprüfung erfordern. Kurz gesagt: Die Automatisierung von Reaktionen sollte die Fähigkeiten der Analysten ergänzen und erweitern.

Migrieren des SOAR-Workflows

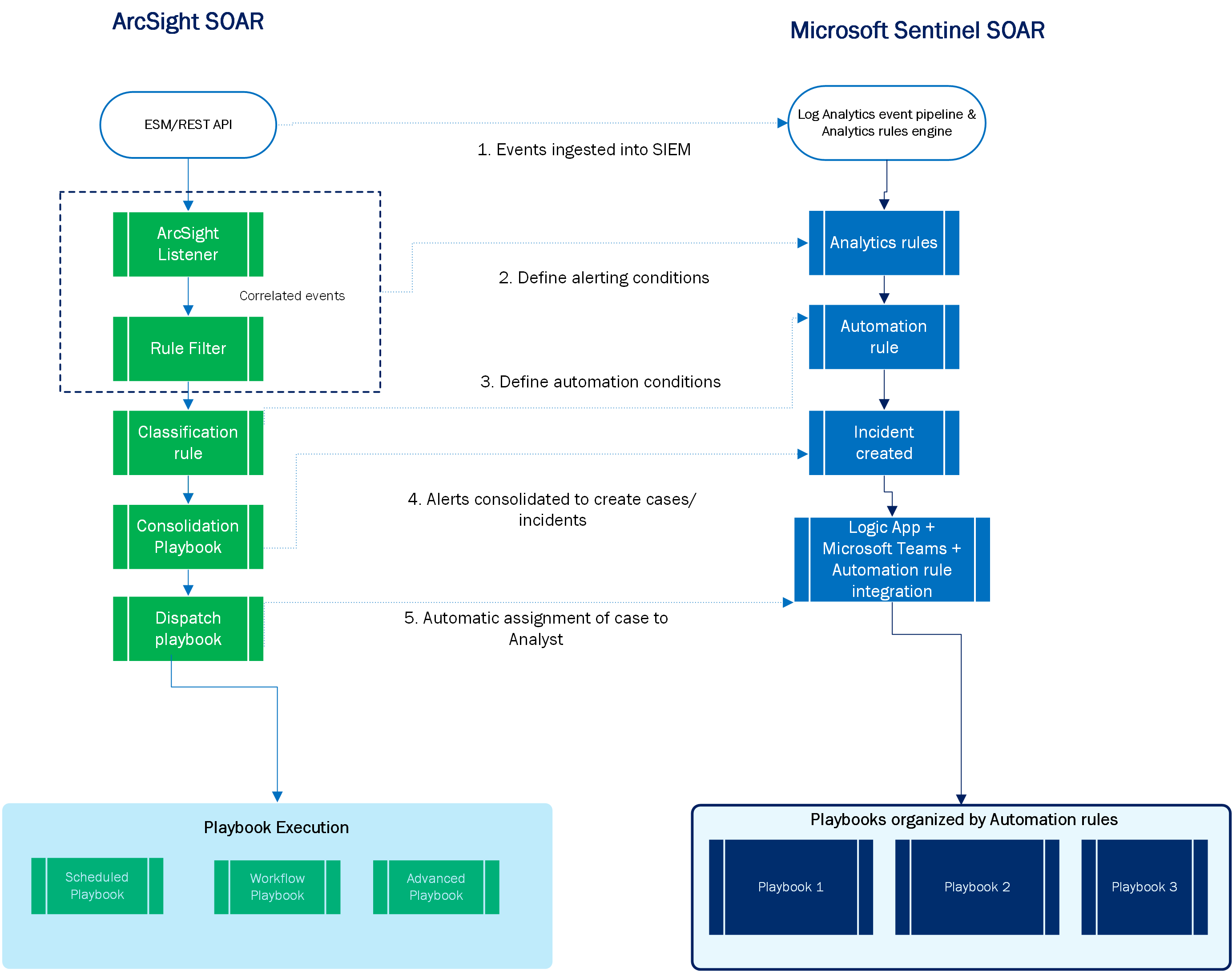

In diesem Abschnitt wird veranschaulicht, wie wichtige SOAR-Konzepte in ArcSight auf Microsoft Sentinel-Komponenten übertragen werden. Außerdem werden allgemeine Richtlinien für die Migration der einzelnen Schritte oder Komponenten im SOAR-Workflow bereitstellt.

| Schritt (im Diagramm) | ArcSight | Microsoft Sentinel |

|---|---|---|

| 1 | Erfassen von Ereignissen in Enterprise Security Manager (ESM) und Auslösen von Korrelationsereignissen. | Erfassen von Ereignissen im Log Analytics-Arbeitsbereich. |

| 2 | Automatisches Filtern von Warnungen für die Fallerstellung. | Verwenden Sie Analyseregeln, um Warnungen auszulösen. Reichern Sie Warnungen mithilfe der benutzerdefinierten Detailfunktion an, um dynamische Vorfallnamen zu erstellen. |

| 3 | Klassifizieren von Fällen. | Verwenden Sie Automatisierungsregeln. Mit Automatisierungsregeln behandelt Microsoft Sentinel Vorfälle gemäß der Analyseregel, die den Vorfall ausgelöst hat, und der Vorfalleigenschaften, die definierten Kriterien entsprechen. |

| 4 | Konsolidieren von Fällen. | Sie können mehrere Warnungen nach Eigenschaften wie übereinstimmenden Entitäten, Warnungsdetails oder Erstellungszeitrahmen mit dem Warnungsgruppenfeature in einen einzelnen Vorfall konsolidieren. |

| 5 | Abfertigen von Fällen. | Weisen Sie Vorfälle durch eine Integration zwischen Microsoft Teams-, Azure Logic Apps- und Microsoft Sentinel-Automatisierungsregeln bestimmten Analysten zu. |

Zuordnen von SOAR-Komponenten

Hier können Sie sehen, welche Microsoft Sentinel- oder Azure Logic Apps-Features den wichtigsten ArcSight SOAR-Komponenten entsprechen/zugeordnet sind.

| ArcSight | Microsoft Sentinel/Azure Logic Apps |

|---|---|

| Trigger | Trigger |

| Automatisierungsbit | Azure Functions-Connector |

| Aktion | Aktion |

| Geplante Playbooks | Durch den Serientrigger initiierte Playbooks |

| Workflow-Playbooks | Automatisch von Microsoft Sentinel-Warnungen oder Incidenttriggern initiierte Playbooks |

| Marketplace | • Automatisierung > Registerkarte „Vorlagen“ • Inhaltshubkatalog • GitHub |

Operationalisieren von Playbooks und Automatisierungsregeln in Microsoft Sentinel

Die meisten Playbooks, die Sie mit Microsoft Sentinel verwenden, sind entweder unter Automatisierung > Registerkarte „Vorlagen“, im Inhaltshubkatalog oder auf GitHub verfügbar. In einigen Fällen müssen Sie jedoch möglicherweise Playbooks von Grund auf neu oder anhand vorhandener Vorlagen erstellen.

In der Regel erstellen Sie Ihre benutzerdefinierte Logik-App mithilfe des Logik-App-Designers von Azure. Der Code für Logik-Apps basiert auf Azure Resource Manager-Vorlagen (ARM-Vorlagen), die die Entwicklung, Bereitstellung und Portabilität von Azure Logic Apps in mehreren Umgebungen erleichtern. Um Ihr benutzerdefiniertes Playbook in eine portierbare ARM-Vorlage zu konvertieren, können Sie den ARM-Vorlagengenerator verwenden.

Verwenden Sie diese Ressourcen in Fällen, in denen Sie Ihre eigenen Playbooks entweder von Grund auf neu oder anhand vorhandener Vorlagen erstellen müssen.

- Automatisieren der Behandlung von Vorfällen in Microsoft Sentinel

- Automatisieren der Bedrohungsabwehr mit Playbooks in Microsoft Sentinel

- Tutorial: Verwenden von Playbooks mit Automatisierungsregeln in Microsoft Sentinel

- Verwenden von Microsoft Sentinel für die Reaktion auf Vorfälle, Orchestrierung und Automatisierung

- Adaptive Karten zur Verbesserung der Reaktion auf Incidents in Microsoft Sentinel

Bewährte Methoden nach der SOAR-Migration

Im Folgenden finden Sie bewährte Methoden, die Sie nach der SOAR-Migration berücksichtigen sollten:

- Testen Sie Ihre Playbooks nach der Migration umfassend, um sicherzustellen, dass die migrierten Aktionen wie erwartet funktionieren.

- Überprüfen Sie regelmäßig Ihre Automatisierungen, um Möglichkeiten zu ermitteln, wie Sie Ihre SOAR weiter vereinfachen oder verbessern können. Microsoft Sentinel fügt ständig neue Connectors und Aktionen hinzu, mit denen Sie Ihre aktuellen Reaktionsimplementierungen weiter vereinfachen oder deren Effektivität erhöhen können.

- Überwachen Sie die Leistung Ihrer Playbooks mithilfe der Arbeitsmappe zur Überwachung der Integrität von Playbooks.

- Verwenden Sie verwaltete Identitäten und Dienstprinzipale: Authentifizieren Sie sich bei verschiedenen Azure-Diensten in Ihren Logik-Apps, speichern Sie die Geheimnisse in Azure Key Vault, und verbergen Sie die Ausgabe der Flowausführung. Außerdem empfehlen wir Ihnen, die Aktivitäten dieser Dienstprinzipale zu überwachen.

Nächste Schritte

In diesem Artikel haben Sie erfahren, wie Sie Ihre SOAR-Automatisierung von ArcSight in Microsoft Sentinel implementieren können.