Anmerkung

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Eine Zertifikatsperrliste (Certificate Revocation List, CRL) ist eine Liste von Zertifikaten, die von der ausstellenden Zertifizierungsstelle vor dem geplanten Ablaufdatum widerrufen wurden. CRLs sind für die Authentifizierungsintegrität unerlässlich. Wenn ein Zertifikat widerrufen wird, wird es auch dann als nicht vertrauenswürdig markiert, wenn es nicht abgelaufen ist. Durch die Einbindung von CRLs in die zertifikatbasierte Authentifizierung wird sichergestellt, dass nur gültige, nicht widerrufene Zertifikate akzeptiert werden, und Microsoft Entra ID blockiert jeden Versuch, ein widerrufenes Zertifikat zu verwenden.

CRLs werden von der Zertifizierungsstelle digital signiert und an öffentlich zugänglichen Speicherorten veröffentlicht, sodass sie über das Internet heruntergeladen werden können, um den Sperrstatus von Zertifikaten zu überprüfen. Wenn ein Client ein Zertifikat für die Authentifizierung darstellt, überprüft das System die CRL, um zu ermitteln, ob das Zertifikat widerrufen wurde.

Wenn das Zertifikat in der CRL gefunden wird, wird der Authentifizierungsversuch abgelehnt. CRLs werden in der Regel regelmäßig aktualisiert, und Organisationen sollten sicherstellen, dass sie über die neueste Version der CRL verfügen, um genaue Entscheidungen über die Gültigkeit von Zertifikaten zu treffen.

In der zertifikatbasierten Authentifizierung (CBA) von Microsoft Entra muss das System beim Konfigurieren von CRLs die CRL während der Authentifizierung abrufen und überprüfen. Wenn die Microsoft Entra-ID nicht auf den CRL-Endpunkt zugreifen kann, schlägt die Authentifizierung fehl, da die CRL erforderlich ist, um die Gültigkeit des Zertifikats zu bestätigen.

Funktionsweise einer CRL in zertifikatbasierter Authentifizierung

Eine CRL funktioniert, indem ein Mechanismus bereitgestellt wird, um die Gültigkeit von Zertifikaten zu überprüfen, die für die Authentifizierung verwendet werden. Der Prozess umfasst mehrere wichtige Schritte:

Zertifikatausstellung: Wenn ein Zertifikat von einer Zertifizierungsstelle ausgestellt wird, ist es bis zum Ablaufdatum gültig, es sei denn, es wird zuvor widerrufen. Jedes Zertifikat enthält einen öffentlichen Schlüssel und wird von der Zertifizierungsstelle signiert.

Widerruf: Wenn ein Zertifikat widerrufen werden muss (z. B. wenn der private Schlüssel kompromittiert wird oder das Zertifikat nicht mehr benötigt wird), fügt die Zertifizierungsstelle es der CRL hinzu.

CRL-Verteilung: Die Zertifizierungsstelle veröffentlicht die CRL an einem Speicherort, auf den Clients zugreifen können, z. B. einen Webserver oder einen Verzeichnisdienst. Die CRL wird in der Regel von der Zertifizierungsstelle signiert, um die Integrität sicherzustellen. Wenn die CRL nicht von der Zertifizierungsstelle signiert ist, wird der Kryptografiefehler AADSTS2205015 ausgelöst und Sie sollten die in den FAQ beschriebenen Schritte ausführen, um das Problem zu beheben.

Clientüberprüfung: Wenn ein Client ein Zertifikat für die Authentifizierung darstellt, ruft das System die CRL für jede Zertifizierungsstelle in der Zertifikatkette von den veröffentlichten Speicherorten ab und sucht nach widerrufenen Zertifizierungsstellen. Wenn ein CRL-Speicherort nicht verfügbar ist, schlägt die Authentifizierung fehl, da das System den Sperrstatus des Zertifikats nicht überprüfen kann.

Authentifizierung: Wenn das Zertifikat in der CRL gefunden wird, wird der Authentifizierungsversuch abgelehnt, und der Client wird der Zugriff verweigert. Wenn sich das Zertifikat nicht in der CRL befindet, wird die Authentifizierung normal fortgesetzt.

CRL-Updates: Die CRL wird regelmäßig von der Zertifizierungsstelle aktualisiert, und Clients sollten sicherstellen, dass sie über die neueste Version verfügen, um genaue Entscheidungen zur Zertifikatgültigkeit zu treffen. Das System speichert die CRL für einen bestimmten Zeitraum zwischen, um den Netzwerkdatenverkehr zu reduzieren und die Leistung zu verbessern, aber es wird auch regelmäßig nach Updates gesucht.

Grundlegendes zum Zertifikatsperrprozess in der zertifikatbasierten Microsoft Entra-Authentifizierung

Mit dem Zertifikatsperrprozess können Authentifizierungsrichtlinienadministratoren ein zuvor ausgestelltes Zertifikat widerrufen, sodass es nicht für die zukünftige Authentifizierung verwendet werden kann.

Authentifizierungsrichtlinienadministratoren konfigurieren den CRL-Verteilungspunkt während des Setupprozesses für vertrauenswürdige Aussteller im Microsoft Entra-Mandanten. Jeder vertrauenswürdige Aussteller sollte über eine CRL verfügen, auf die Sie mithilfe einer internetorientierten URL verweisen können. Weitere Informationen finden Sie unter Konfigurieren von Zertifizierungsstellen.

Microsoft Entra-ID unterstützt nur einen CRL-Endpunkt und unterstützt nur HTTP oder HTTPS. Es wird empfohlen, HTTP anstelle von HTTPS für die CRL-Verteilung zu verwenden. CRL-Prüfungen treten während der zertifikatbasierten Authentifizierung auf, und jede Verzögerung oder ein Fehler beim Abrufen der CRL kann die Authentifizierung blockieren. Die Verwendung von HTTP minimiert die Latenz und vermeidet potenzielle Zirkelabhängigkeiten, die durch HTTPS verursacht werden (was selbst eine Zertifikatüberprüfung erfordert). Um die Zuverlässigkeit sicherzustellen, hosten Sie CRLs auf hoch verfügbaren HTTP-Endpunkten, und stellen Sie sicher, dass sie über das Internet zugänglich sind.

Von Bedeutung

Die maximale Größe einer CRL für Microsoft Entra-ID, die erfolgreich auf eine interaktive Anmeldung heruntergeladen werden soll, beträgt 20 MB in öffentlichen Microsoft Entra-ID und 45 MB in Azure US Government-Clouds. Die zum Herunterladen der CRL erforderliche Zeit darf 10 Sekunden nicht überschreiten. Wenn die Microsoft Entra-ID keine CRL herunterladen kann, schlagen zertifikatbasierte Authentifizierungen mithilfe von Zertifikaten fehl, die von der entsprechenden Zertifizierungsstelle ausgestellt wurden. Als bewährte Methode sollten Sie CRL-Dateien innerhalb von Größenbeschränkungen beibehalten, Zertifikatlebensdauern in angemessenen Grenzwerten beibehalten und abgelaufene Zertifikate bereinigen.

Wenn ein Benutzer eine interaktive Anmeldung mit einem Zertifikat durchführt, lädt die Microsoft Entra-ID die Zertifikatsperrliste (Certificate Revocation List, CRL) des Kunden herunter und speichert diese zwischen, um zu überprüfen, ob Zertifikate während der Authentifizierung des Benutzers widerrufen werden. Microsoft Entra verwendet das SubjectKeyIdentifier-Attribut anstelle von SubjectName, um die Zertifikatkette zu erstellen. Wenn CRLs aktiviert sind, müssen PKI-Konfigurationen SubjectKeyIdentifier- und Authority Key Identifier-Werte enthalten, um eine ordnungsgemäße Sperrüberprüfung sicherzustellen.

SubjectKeyIdentifier stellt einen eindeutigen, unveränderlichen Bezeichner für den öffentlichen Schlüssel des Zertifikats bereit, wodurch er zuverlässiger als SubjectName ist, der über Zertifikate hinweg geändert oder dupliziert werden kann. Mit diesem Attribut wird die genaue Erstellung und konsistente CRL-Validierung in komplexen PKI-Umgebungen sichergestellt.

Von Bedeutung

Wenn ein Authentifizierungsrichtlinienadministrator die Konfiguration der CRL überspringt, führt die Microsoft Entra-ID während der zertifikatbasierten Authentifizierung des Benutzers keine CRL-Überprüfungen durch. Dieses Verhalten kann bei der anfänglichen Problembehandlung hilfreich sein, sollte jedoch nicht für die Produktionsverwendung berücksichtigt werden.

Nur Basis-CRL: Wenn nur die Basis-CRL konfiguriert ist, lädt Microsoft Entra-ID sie herunter und speichert sie bis zum nächsten Updatezeitstempel zwischen. Die Authentifizierung schlägt fehl, wenn die CRL abgelaufen ist und aufgrund von Verbindungsproblemen nicht aktualisiert werden kann oder wenn der CRL-Endpunkt keine aktualisierte Version bereitstellt. Microsoft Entra erzwingt die CRL-Versionsverwaltung streng: Wenn eine neue CRL veröffentlicht wird, muss die CRL-Nummer höher als die vorherige Version sein.

CRL Number stellt eine monotone Versionsverwaltung sicher und verhindert replay-Angriffe, bei denen eine ältere CRL erneut eingeführt werden kann, um Sperrüberprüfungen zu umgehen. Durch die Anforderung jeder neuen CRL über eine höhere Versionsnummer verfügt Microsoft Entra ID garantiert, dass die neuesten Sperrdaten immer verwendet werden.

Base + Delta CRL: Wenn beide konfiguriert sind, müssen beide gültig und barrierefrei sein. Fehlt oder ist die Zertifikatüberprüfung abgelaufen, schlägt die Zertifikatüberprüfung gemäß RFC 5280-Standards fehl.

Die zertifikatbasierte Benutzerauthentifizierung schlägt fehl, wenn eine CRL für den vertrauenswürdigen Aussteller konfiguriert ist und die Microsoft Entra-ID die CRL aufgrund von Verfügbarkeits-, Größen- oder Latenzeinschränkungen nicht herunterladen kann. Diese Einschränkung macht den CRL-Endpunkt zu einem kritischen einzelnen Fehlerpunkt, wodurch die Resilienz der zertifikatbasierten Authentifizierung von Microsoft Entra ID verringert wird. Um dieses Risiko zu minimieren, empfehlen wir die Verwendung hochverfügender Lösungen, die eine kontinuierliche Betriebszeit für CRL-Endpunkte gewährleisten.

Wenn die CRL den interaktiven Grenzwert für eine Cloud überschreitet, schlägt die anfängliche Anmeldung des Benutzers mit dem folgenden Fehler fehl:

The Certificate Revocation List (CRL) downloaded from {uri} has exceeded the maximum allowed size ({size} bytes) for CRLs in Microsoft Entra ID. Try again in few minutes. If the issue persists, contact your tenant administrators.Microsoft Entra-ID versucht, die CRL herunterzuladen, die den dienstseitigen Grenzwerten unterliegt (45 MB in der öffentlichen Microsoft Entra-ID und 150 MB in Azure für US Government).

Benutzer können die Authentifizierung nach ein paar Minuten wiederholen. Wenn das Zertifikat des Benutzers widerrufen und in der CRL angezeigt wird, schlägt die Authentifizierung fehl.

Von Bedeutung

Die Tokensperrung für ein widerrufenes Zertifikat ist aufgrund der Zwischenspeicherung von CRL nicht unmittelbar. Wenn eine CRL bereits zwischengespeichert ist, werden neu widerrufene Zertifikate erst erkannt, wenn der Cache mit einer aktualisierten CRL aktualisiert wird. Delta CRLs enthalten diese Updates in der Regel, sodass die Sperrung wirksam wird, sobald die Delta-CRL geladen wurde. Wenn Delta-CRLs nicht verwendet werden, hängt der Widerruf vom Gültigkeitszeitraum der Basis-CRL ab. Administratoren sollten Token nur dann manuell widerrufen, wenn die sofortige Sperrung wichtig ist, z. B. in Szenarien mit hoher Sicherheit. Weitere Informationen finden Sie unter Konfigurieren der Sperrung.

Aufgrund von Leistungs- und Zuverlässigkeitsgründen wird das Online Certificate Status Protocol (OCSP) nicht unterstützt. Anstatt die CRL bei jeder Verbindung vom Clientbrowser für OCSP herunterzuladen, lädt die Microsoft Entra-ID sie einmal bei der ersten Anmeldung herunter und speichert sie zwischen. Diese Aktion verbessert die Leistung und Zuverlässigkeit der CRL-Überprüfung. Außerdem wird der Cache indiziert, sodass die Suche jedes Mal viel schneller ist.

Wenn Microsoft Entra die CRL erfolgreich herunterlädt, speichert sie die CRL für nachfolgende Verwendungen zwischen und verwendet sie wieder. Es berücksichtigt das Datum des nächsten Updates und, falls verfügbar, das Datum der nächsten CRL-Veröffentlichung (verwendet von Windows Server-CAs) im CRL-Dokument.

Wenn das Zertifikat des Benutzers in der CRL als widerrufen aufgeführt wird, schlägt die Benutzerauthentifizierung fehl.

Von Bedeutung

Aufgrund der Art der CRL-Zwischenspeicherung und Veröffentlichungszyklen wird dringend empfohlen, dass Sie bei einem Zertifikatsperrung auch alle Sitzungen des betroffenen Benutzers in der Microsoft Entra-ID widerrufen.

Microsoft Entra-ID versucht, eine neue CRL aus dem Verteilungspunkt vorab abzurufen, wenn das zwischengespeicherte CRL-Dokument abgelaufen ist. Wenn CRL über ein "Nächstes Veröffentlichungsdatum" verfügt, führt Microsoft Entra eine CRL vor dem Abruf durch, auch wenn die CRL im Cache nicht abgelaufen ist. Ab sofort gibt es keine Möglichkeit, den Download der CRL manuell zu erzwingen oder erneut auszutriggern.

Hinweis

Die Microsoft Entra-ID überprüft die CRL der ausstellenden Zertifizierungsstelle und anderer Zertifizierungsstellen in der PKI-Vertrauenskette bis zur Stammzertifizierungsstelle. Wir haben eine Grenze von bis zu 10 CAs aus dem blattseitigen Clientzertifikat für die CRL-Validierung in der PKI-Kette. Die Einschränkung besteht darin, sicherzustellen, dass ein schlechter Akteur den Dienst nicht herunterlädt, indem eine PKI-Kette mit einer großen Anzahl von CAs mit einer größeren CRL-Größe hochgeladen wird. Wenn die PKI-Kette des Mandanten mehr als 10 CAs aufweist und wenn eine Zertifizierungsstelle kompromittiert ist, sollten Authentifizierungsrichtlinienadministratoren den kompromittierten vertrauenswürdigen Aussteller aus der Microsoft Entra-Mandantenkonfiguration entfernen. Weitere Informationen finden Sie unter CRL Pre-Fetching.

Konfigurieren der Sperrung

Um ein Clientzertifikat zu widerrufen, ruft die Microsoft Entra-ID die Zertifikatsperrliste (Certificate Revocation List, CRL) aus den URLs ab, die als Teil der Zertifizierungsstelleninformationen hochgeladen wurden, und speichert sie zwischen. Der letzte Veröffentlichungszeitstempel (Effective Date-Eigenschaft ) in der CRL wird verwendet, um sicherzustellen, dass die CRL noch gültig ist. Auf die CRL wird in regelmäßigen Abständen verwiesen, um den Zugriff auf Zertifikate zu widerrufen, die Teil der Liste sind.

Sofortiger Widerruf von Sitzungen mit Entra CBA

Es gibt viele Szenarien, in denen ein Administrator alle Sitzungstoken sofort widerrufen muss, damit der gesamte Zugriff für einen Benutzer widerrufen wird. Solche Szenarien umfassen

- Kompromittierte Konten

- Kündigung des Mitarbeiters

- Entra-Ausfall, bei dem zwischengespeicherte Anmeldeinformationen verwendet werden, die keine CRL-Überprüfung enthalten

- andere Insider-Bedrohungen.

Wenn eine sofortigere Sperrung erforderlich ist (z. B. wenn ein Benutzer ein Gerät verliert), kann das Autorisierungstoken des Benutzers ungültig werden. Um das Autorisierungstoken ungültig zu machen, legen Sie das Feld "StsRefreshTokensValidFrom " für diesen bestimmten Benutzer mit Windows PowerShell fest. Sie müssen das StsRefreshTokensValidFrom-Feld für jeden Benutzer aktualisieren, für den Sie den Zugriff widerrufen möchten.

Um sicherzustellen, dass der Widerruf beibehalten wird, müssen Sie das Gültigkeitsdatum der CRL auf ein Datum festlegen, nachdem der von StsRefreshTokensValidFrom festgelegte Wert liegt, und sicherstellen, dass das betreffende Zertifikat in der CRL enthalten ist.

Die folgenden Schritte beschreiben den Prozess zum Aktualisieren und Ungültigieren des Autorisierungstokens durch Festlegen des Felds StsRefreshTokensValidFrom .

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

Das von Ihnen festgelegte Datum muss in der Zukunft sein. Wenn sich das Datum nicht in der Zukunft befindet, wird die StsRefreshTokensValidFrom-Eigenschaft nicht festgelegt. Wenn sich das Datum in der Zukunft befindet, wird StsRefreshTokensValidFrom auf die aktuelle Uhrzeit festgelegt (nicht auf das durch Set-MsolUser Befehl angegebene Datum).

Erzwingen der CRL-Überprüfung für CAs

Wenn Sie CAs in den Microsoft Entra Trust Store hochladen, müssen Sie keine CRL oder das CrlDistributionPoint-Attribut einschließen. Sie können eine Zertifizierungsstelle ohne einen CRL-Endpunkt hochladen, und die zertifikatbasierte Authentifizierung schlägt nicht fehl, wenn eine ausstellende Zertifizierungsstelle keine CRL angibt.

Um die Sicherheit zu verbessern und Fehlkonfigurationen zu vermeiden, kann ein Authentifizierungsrichtlinienadministrator eine CBA-Authentifizierung erfordern, wenn eine Zertifizierungsstelle, die ein Endbenutzerzertifikat ausgibt, keine CRL konfiguriert.

Aktivieren der CRL-Überprüfung

Wählen Sie "CRL-Überprüfung erforderlich" aus (empfohlen), um die CRL-Überprüfung zu aktivieren.

Wenn Sie diese Einstellung aktivieren, schlägt CBA fehl, wenn das Endbenutzerzertifikat von einer Zertifizierungsstelle stammt, die keine CRL konfiguriert.

Ein Authentifizierungsrichtlinienadministrator kann eine Zertifizierungsstelle ausnehmen, wenn ihre CRL Probleme aufweist, die behoben werden müssen. Wählen Sie "Ausnahme hinzufügen" aus, und wählen Sie alle CAs aus, die ausgenommen werden sollen.

CAs in der ausgenommenen Liste müssen keine CRL konfigurieren, und die von ihnen ausgestellten Endbenutzerzertifikate schlagen keine Authentifizierung fehl.

Wählen Sie "CAs" und dann "Hinzufügen" aus. Verwenden Sie das Textfeld "Suchen ", um die Zertifizierungsstellenlisten zu filtern und bestimmte Zertifizierungsstellen auszuwählen.

Anleitung zum Einrichten von CRLs (Base and Delta CRL) für Microsoft Entra ID

Veröffentlichen barrierefreier CRLs:

- Stellen Sie sicher, dass Ihre Zertifizierungsstelle sowohl die Basis-CRL als auch die Delta-CRLs (falls zutreffend) für internetorientierte URLs veröffentlicht, auf die über HTTP zugegriffen werden kann.

- Die Microsoft Entra-ID kann Keine Zertifikate überprüfen, wenn CRLs auf nur internen Servern gehostet werden. Die URLs sollten hoch verfügbar, leistungsfähig und robust sein, um Authentifizierungsfehler aufgrund von Nichtverfügbarkeit zu verhindern.

- Überprüfen Sie die CRL-Barrierefreiheit, indem Sie die CRL-URL in einem Browser testen und certutil -url für Verteilungsprüfungen verwenden.

Konfigurieren von CRL-URLs in der Microsoft Entra-ID:

- Laden Sie das öffentliche Zertifizierungsstellenzertifikat in die Microsoft Entra-ID hoch, und konfigurieren Sie die CRL-Verteilungspunkte (CDPs).

- Basis-CRL-URL: Enthält alle widerrufenen Zertifikate.

- Delta-CRL-URL (optional, aber empfohlen): Enthält Zertifikate, die seit der letzten Veröffentlichung der Basis-CRL widerrufen wurden.

- Verwenden Sie Tools wie certutil, um die Gültigkeit von CRL zu überprüfen und Zertifikat- und CRL-Probleme lokal zu beheben.

Gültigkeitszeiträume festlegen:

- Legen Sie den Gültigkeitszeitraum der Basis-CRL lang genug fest, um den Betriebsaufwand und die Sicherheit auszugleichen (in der Regel Tage bis Wochen).

- Legen Sie den Gültigkeitszeitraum der Delta-CRL (üblicherweise 24 Stunden) fest, um die rechtzeitige Erkennung von widerrufenen Zertifikaten zu ermöglichen.

- Kürzere Delta-CRL-Gültigkeit verbessert die Sicherheit, indem das Fenster reduziert wird, in dem widerrufene Zertifikate gültig bleiben, aber die Ausstellungs- und Verteilungslast erhöht.

- Die empfohlene 24-Stunden-Standardgültigkeit für Delta-CRLs auf Windows-Servern ist eine allgemein akzeptierte Standardsicherheit und Leistung.

- Die Microsoft Entra-ID wurde entwickelt, um häufige Delta-CRL-Updates ohne Leistungsbeeinträchtigung effizient zu verarbeiten, und fortlaufende Verbesserungen helfen, dies weiter zu verbessern.

- Microsoft Entra ID wendet Drosselungsmechanismen an, um vor DDoS-Angriffen während delta-CRL-Downloads zu schützen, was zu temporären Fehlern wie "AADSTS2205013" für eine kleine Teilmenge von Benutzern führen kann.

Hohe Verfügbarkeit und Leistung sicherstellen:

- Hosten Sie CRLs auf zuverlässigen Webservern oder CdNs (Content Delivery Networks), um Verzögerungen oder Fehler während des Abrufs zu minimieren.

- Überwachen Sie die CRL-Veröffentlichung und Barrierefreiheit proaktiv.

Schutz vor Drosselungs- und verteilten Denial-of-Service-Angriffen (DDoS):

- Um Microsoft Entra-ID-Dienste und -Benutzer zu schützen, wird die Drosselung auf CRL-Abrufvorgänge während hoher Auslastung oder potenziellen Missbrauch angewendet.

- Planen Sie die CRL-Veröffentlichung und Ablaufzyklen während der Spitzenzeiten, um die Wahrscheinlichkeit zu minimieren, dass sich die Drosselung auf die Benutzer auswirkt.

CRL-Größenverwaltung

- Halten Sie CRL-Nutzlasten so klein wie möglich, idealerweise durch häufige Delta-CRL-Veröffentlichung und Archivierung alter Einträge, um die Abrufgeschwindigkeit zu verbessern und die Bandbreite zu reduzieren.

Aktivieren der CRL-Überprüfung

- Erzwingen der CRL-Überprüfung in Microsoft Entra-ID-Richtlinien, um sicherzustellen, dass widerrufene Zertifikate erkannt werden. Weitere Informationen finden Sie unter Aktivieren der CRL-Überprüfung.

- Erwägen Sie die temporäre Umgehung der CRL-Überprüfung nur als letztes Mittel bei der Problembehandlung mit einem Verständnis der Sicherheitsrisiken.

Testen und Überwachen

- Führen Sie regelmäßige Tests durch, um zu überprüfen, ob CRLs von Microsoft Entra ID heruntergeladen und ordnungsgemäß erkannt werden.

- Verwenden Sie die Überwachung, um CRL-Verfügbarkeits- oder Validierungsprobleme zu erkennen und schnell zu beheben.

CRL-Fehlerreferenz

| Fehlercode und Meldung | Description | Häufige Ursachen | Recommendations |

|---|---|---|---|

| AADSTS500171: Zertifikat wurde widerrufen. Wenden Sie sich an Ihren Administrator. | Das Zertifikat befindet sich in der CRL und gibt an, dass es widerrufen wird. | Das Zertifikat wird vom Administrator widerrufen. | Wenn ein Zertifikat versehentlich in der CRL enthalten ist, müssen Sie die ausstellende Zertifizierungsstelle mit einer aktualisierten Liste neu aufstellen, die die beabsichtigten Widerrufe korrekt widerspiegelt. |

| AADSTS500172: Das von '{issuer}' ausgestellte Zertifikat '{name}' ist ungültig. Aktuelle Uhrzeit: '{curTime}'. Zertifikat NotBefore: '{startTime}'. Zertifikat notAfter: '{endTime}'. | CRL ist in der Zeit ungültig. | Die CRLs oder Delta-CRLs, die zum Überprüfen des Zertifikats verwendet werden, weisen Zeitprobleme auf, z. B. abgelaufene CRLs oder falsch konfigurierte Veröffentlichungs-/Gültigkeitszeiten. | - Vergewissern Sie sich, dass die Datumsangaben "NotBefore" und "NotAfter" das aktuelle Datum korrekt umfassen. – Überprüfen Sie, ob die von Ihrer Zertifizierungsstelle veröffentlichten Basis- und Delta-CRLs nicht abgelaufen sind. |

| AADSTS500173: >Eine Zertifikatsperrliste (Certificate Revocation List, CRL) kann nicht heruntergeladen werden. Ungültiger Statuscode {code} vom CRL-Verteilungspunkt. Wenden Sie sich an Ihren Administrator. | CRL konnte aufgrund von Endpunktproblemen nicht heruntergeladen werden. | - CRL-Endpunkt gibt HTTP-Fehler zurück (z. B. 403) – CRL ist ohne Update abgelaufen |

- Bestätigen, dass der CRL-Endpunkt gültige Daten zurückgibt – Stellen Sie sicher, dass die Zertifizierungsstelle regelmäßig aktualisierte CRLs veröffentlicht – Auf die CRL-URL kann aufgrund von Netzwerkproblemen, Firewallblöcken oder Serverausfallzeiten nicht zugegriffen werden. – Aktivieren Sie CRL fail-safe, um unverifizierbare Zertifikate zu blockieren. |

| AADSTS500174: Gültige Zertifikatsperrliste (Certificate Revocation List, CRL) kann nicht anhand der Antwort erstellt werden. | Microsoft Entra-ID kann die aus dem angegebenen Verteilungspunkt abgerufene CRL nicht analysieren oder verwenden. | – Auf die CRL-URL kann aufgrund von Netzwerkproblemen, Firewallblöcken oder Serverausfallzeiten nicht zugegriffen werden. – Die heruntergeladene CRL-Datei ist beschädigt, unvollständig oder falsch formatiert. – Die URLs in den CDP-Feldern des Zertifikats verweisen nicht auf gültige CRL-Dateien oder sind falsch konfiguriert. |

– Überprüfen der CRL-Barrierefreiheit, Gültigkeit und Integrität. – Überprüfen Sie die CRL-Datei auf Beschädigungen oder unvollständige Inhalte. |

| AADSTS500175: Fehler bei der Sperrüberprüfung, da die Zertifikatsperrliste (Certificate Revocation List, CRL) für ein Zertifikat in der Kette fehlt. | Während der Zertifikatsperrüberprüfung konnte Microsoft Entra kein erforderliches Segment oder Teil der Zertifikatsperrliste (Certificate Revocation List, CRL) finden. | - Die aus dem CRL Distribution Point (CDP) heruntergeladene CRL-Datei ist beschädigt oder abgeschnitten. - Falsche oder unvollständige Veröffentlichung der CRL durch die Zertifizierungsstelle. – Netzwerkprobleme, die unvollständige oder fehlgeschlagene CRL-Downloads verursachen. - Fehlkonfiguration der URLs oder Dateisegmente des CRL-Verteilungspunkts. |

– Überprüfen der CRL-Integrität - Erneutes Veröffentlichen oder Neuveröffentlichten der CRL – Überprüfen der Netzwerk- und Proxyeinstellungen - Sicherstellen der korrekten CDP-Konfiguration für alle CAs |

| AADSTS500176: Die Zertifizierungsstelle, die Ihr Zertifikat ausgestellt hat, wurde nicht im Mandanten eingerichtet. Wenden Sie sich an Ihren Administrator. | Microsoft Entra konnte das ausstellende Zertifizierungsstellenzertifikat im vertrauenswürdigen Zertifikatspeicher nicht finden. Dadurch wird eine erfolgreiche Überprüfung der Vertrauenskette des Benutzerzertifikats verhindert. | – Das ausstellende Zertifizierungsstellenzertifikat (Stamm- oder Zwischenzertifikat) wird nicht in der Liste der vertrauenswürdigen Microsoft Entra-ID-Zertifikate hochgeladen oder konfiguriert. – Die auf dem Client oder Gerät gespeicherte Zertifikatkette ist nicht ordnungsgemäß mit einem vertrauenswürdigen Zertifizierungsstellenzertifikat verknüpft. - Falsch übereinstimmende oder fehlende Verweise auf den Antragstellerschlüsselbezeichner (Subject Key Identifier, SKI) und den Authority Key Identifier (AKI) in der Zertifikatkette. – Das ausstellende Zertifikat ist möglicherweise abgelaufen, widerrufen oder anderweitig ungültig. |

– Mandantenadministrator sollte alle relevanten Stamm- und Zwischenzertifizierungsstellenzertifikate über das Microsoft Entra Admin Center in den vertrauenswürdigen Microsoft Entra-Zertifikatspeicher hochladen. - Vergewissern Sie sich, dass der SKI des ausstellenden Zertifizierungsstellenzertifikats dem AKI im Zertifikat des Benutzers entspricht, um eine ordnungsgemäße Verkettung sicherzustellen. - Verwenden Sie Tools wie certutil oder OpenSSL, um zu überprüfen, ob die vollständige Zertifikatkette intakt, nicht unterbrochen und vertrauenswürdig ist. – Ersetzen Sie abgelaufene oder widerrufene Zertifizierungsstellenzertifikate im vertrauenswürdigen Speicher, um die Gültigkeit der Kette aufrechtzuerhalten. |

| AADSTS500177: Zertifikatsperrliste (Certificate Revocation List, CRL) ist falsch konfiguriert. Der Delta-CRL-Verteilungspunkt ist ohne einen entsprechenden Basis-CRL-Verteilungspunkt konfiguriert. Wenden Sie sich an Ihren Administrator. | Gibt an, dass Ihre Zertifizierungsstelle einen Delta-CRL-Verteilungspunkt enthält, aber der entsprechende Basis-CRL-Verteilungspunkt fehlt oder nicht ordnungsgemäß konfiguriert ist. | – Die in den Zertifikaten oder Zertifizierungsstelleneinstellungen konfigurierten CRL-Verteilungspunkte (CRL Distribution Points, CDPs) sind ungültig, unzugänglich oder falsche URLs. – Die Zertifizierungsstelle hat die CRL nicht ordnungsgemäß veröffentlicht, oder die CRL ist abgelaufen, was zu Überprüfungsfehlern führt. – Geräte oder Microsoft Entra ID-Dienste können aufgrund von Firewallregeln, Proxyeinschränkungen oder Netzwerkkonnektivitätsproblemen nicht auf die CRL-URLs zugreifen. – Falsch konfigurierte Einstellungen entweder in Microsoft Entra oder der ausstellenden Zertifizierungsstelle im Zusammenhang mit der CRL-Verarbeitung. |

– Bestätigen und Aktualisieren von CRL-Verteilungspunkten auf genaue, öffentlich zugängliche URLs. – Stellen Sie sicher, dass CRLs vor Ablauf regelmäßig veröffentlicht und erneuert werden. Automatisieren Sie die CRL-Publikation nach Möglichkeit. – Erlauben Sie den erforderlichen Netzwerkdatenverkehr zu CRL-Verteilungspunkten, indem Sie Firewall-, Proxy- oder Sicherheitsgeräteregeln aktualisieren. – Überprüfen Sie die heruntergeladenen CRLs auf Beschädigung oder Abkürzung, und veröffentlichen Sie sie bei Bedarf erneut. – Überprüfen Sie die Microsoft Entra-ID- und CA-Konfigurationen im Zusammenhang mit der CRL-Veröffentlichung, URLs und Validierungsrichtlinien. |

| AADSTS500178: Gültige CRL-Segmente für {type} können nicht abgerufen werden. Versuchen Sie es später erneut. | Microsoft Entra-ID kann während der Zertifikatüberprüfung nicht alle erforderlichen Segmente der Zertifikatsperrliste (Certificate Revocation List, CRL) herunterladen oder verarbeiten. | – Die CRL wird in mehreren Segmenten veröffentlicht, und ein oder mehrere Segmente fehlen, beschädigt oder unzugänglich. – Netzwerkeinschränkungen oder Firewalls blockieren den Zugriff auf ein oder mehrere CRL-Segmente. – Die verfügbaren CRL-Segmente sind möglicherweise abgelaufen oder werden nicht ordnungsgemäß aktualisiert. – Falsche URLs oder fehlende Einträge in den CRL-Verteilungspunkten des Zertifikats, in denen Segmente gehostet werden. |

- Alle CRL-Segmente manuell von ihren Verteilungspunkten herunterladen und auf Vollständigkeit und Gültigkeit prüfen. – Stellen Sie sicher, dass alle CRL-Segment-URLs ordnungsgemäß konfiguriert und barrierefrei sind. Aktualisieren Sie Zertifikate oder Zertifizierungsstellenkonfigurationen, wenn sich CDP-URLs geändert haben. – Bestätigen Sie, dass die Zertifizierungsstelle alle CRL-Segmente ohne Beschädigung oder fehlende Teile veröffentlicht und verwaltet. |

| AADSTS500179: Timeout der CRL-Überprüfung. Versuchen Sie es später erneut. | Timeout des CRL-Downloads oder unterbrechungsunterbrechung. | - CRL-Größe überschreitet Grenzwerte - Netzwerklatenz oder Instabilität |

– CRL-Größe unter 20 MB (kommerzielles Azure) oder 45 MB (Azure für US Government) beibehalten - Festlegen des Next Update Intervalls auf mindestens eine Woche– Überwachen der CRL-Downloadleistung über Anmeldeprotokolle. |

| AADSTS500183: Zertifikat wurde widerrufen. Wenden Sie sich an Ihren Administrator. | Fehler bei einem Authentifizierungsversuch, da das Clientgerät ein Zertifikat angezeigt hat, das von der ausstellenden Zertifizierungsstelle widerrufen wurde. | Das für die Authentifizierung verwendete Zertifikat befindet sich in der Zertifikatsperrliste (Certificate Revocation List, CRL) oder wird als widerrufen von der Zertifizierungsstelle gekennzeichnet. | – Der Mandantenadministrator sollte sicherstellen, dass das neue Zertifikat ordnungsgemäß bereitgestellt und von der Microsoft Entra-ID als vertrauenswürdig eingestuft wird. – Überprüfen Sie, ob die von Ihrer Zertifizierungsstelle veröffentlichten CRLs und Delta-CRLs auf dem neuesten Stand und für die Geräte zugänglich sind. |

| AADSTS2205011: Die heruntergeladene Zertifikatsperrliste (Certificate Revocation List, CRL) weist kein gültiges ASN.1-Codierungsformat auf. Wenden Sie sich an Ihren Administrator. | Die von Microsoft Entra abgerufene CRL-Datei wird nach dem Standard "Abstrakte Syntax Notation One (ASN.1) Distinguished Encoding Rules (DER)" nicht ordnungsgemäß codiert, der zum Analysieren und Validieren der CRL-Daten erforderlich ist. | – Die CRL-Datei ist während der Veröffentlichung oder Übertragung beschädigt oder abgeschnitten. - Die CRL wurde von der Zertifizierungsstelle falsch generiert oder codiert und entspricht nicht den ASN.1 DER-Standards. - Dateiformatkonvertierungen (z. B. falsche Base64/PEM-Codierung) beschädigten die CRL-Daten. |

- Laden Sie die CRL manuell herunter, und prüfen Sie sie mit Tools wie openssl oder spezialisierten ASN.1-Parsern, um zu bestätigen, ob sie beschädigt oder fehlerhaft ist. - Generieren Sie die CRL aus der Zertifizierungsstelle neu, und veröffentlichen Sie sie erneut, um die Einhaltung der ASN.1 DER-Codierungsstandards sicherzustellen. – Stellen Sie sicher, dass die Zertifizierungsstelle-Software oder -Tools, die CRLs generieren, RFC 5280 erfüllen und CRLs im ASN.1 DER-Format ordnungsgemäß codieren. |

| AADSTS2205012: Der Versuch, die Zertifikatsperrliste (Certificate Revocation List, CRL) von '{uri}' herunterzuladen, während die interaktive Anmeldung abgelaufen ist. Wir versuchen, den Download erneut auszuführen. Versuchen Sie es in einigen Minuten erneut. | Die Microsoft Entra-ID konnte die CRL-Datei nicht innerhalb der erwarteten Zeit von der angegebenen URL abrufen. | – Microsoft Entra-ID-Dienste können den CRL-Verteilungspunkt aufgrund von Netzwerkausfällen, Firewalleinschränkungen oder DNS-Fehlern nicht erreichen. – Der Server, auf dem die CRL gehostet wird, ist veraltet, überlastet oder reagiert nicht rechtzeitig. - Große CRLs benötigen länger, um das Herunterladen zu verlängern, was zu Timeouts führen kann. |

– Verwenden Sie Delta-CRLs, um CRL-Dateigrößen zu verkleinern und häufiger zu aktualisieren, um die Downloadzeit zu reduzieren. – Veröffentlichen oder Aktualisieren von CRLs während der Spitzenzeiten, um die Serverlast zu reduzieren und die Reaktionszeiten zu verbessern. – Überwachen und Verwalten von hoher Verfügbarkeit und Leistung der CRL-Hostingserver. |

| AADSTS2205013: Der Download der Zertifikatsperrliste (Certificate Revocation List, CRL) wird derzeit ausgeführt. Versuchen Sie es in einigen Minuten erneut. | Tritt auf, wenn mehrere Authentifizierungsversuche gleichzeitig CRL-Downloads auslösen und das System weiterhin den aktuellen CRL-Abruf verarbeitet. | – Wenn eine CRL abläuft oder bald abläuft, können mehrere Benutzer, die sich gleichzeitig anmelden, gleichzeitig versuchen, die neue CRL herunterzuladen. – Microsoft Entra ID wendet einen Sperrmechanismus an, um gleichzeitige Downloads derselben CRL zu verhindern, um Lade- und potenzielle Racebedingungen zu reduzieren. Dies führt dazu, dass einige Authentifizierungsanforderungen mit dieser Wiederholungsmeldung vorübergehend verweigert werden. - Große Benutzerpopulationen oder starke Anmeldeblitze können die Häufigkeit dieses Fehlers erhöhen. |

– Warten Sie einige Minuten, bis der laufende CRL-Download abgeschlossen ist, bevor Sie die Anmeldung erneut versuchen. – Stellen Sie sicher, dass CRLs regelmäßig veröffentlicht und aktualisiert werden, bevor sie ablaufen, um erzwungene erneute Downloads zu reduzieren. |

| AADSTS2205014:Der Versuch, die Zertifikatsperrliste (Certificate Revocation List, CRL) von '{uri}' während der interaktiven Anmeldung herunterzuladen, hat die maximale zulässige Größe ({size} Bytes) überschritten. Die CRL wird mit dem Downloadlimit des CRL-Diensts bereitgestellt, versuchen Sie es bitte in ein paar Minuten erneut. | Die CRL-Datei Microsoft Entra ID, die heruntergeladen werden soll, ist größer als die vom Dienst festgelegte Größenbeschränkung. Microsoft Entra versucht, im Hintergrund mit höheren Grenzwerten herunterzuladen. | - Die von der Zertifizierungsstelle veröffentlichte CRL-Datei ist zu groß, häufig aufgrund einer hohen Anzahl von widerrufenen Zertifikaten. – Große CRLs können auftreten, wenn widerrufene Zertifikate nicht bereinigt werden oder wenn die Zertifizierungsstelle lange Ablauffristen für Sperrdaten behält. – Große CRL-Größen erhöhen die Downloadzeiten und den Ressourcenverbrauch während der zertifikatbasierten Authentifizierung. |

– Entfernen Veralteter oder abgelaufener widerrufener Zertifikate aus der Zertifizierungsstelle-Datenbank. - Kürzen Sie die Gültigkeitszeiträume der CRL und erhöhen Sie die Veröffentlichungshäufigkeit, um die CRL-Größen überschaubar zu halten. – Implementieren Sie Delta-CRLs, um nur inkrementelle Sperrinformationen zu verteilen und die Bandbreite zu reduzieren. |

| AADSTS2205015: Fehler bei der Signaturüberprüfung der Zertifikatsperrliste (Certificate Revocation List, CRL). Der erwartete SubjectKeyIdentifier {expectedSKI}-Wert stimmt nicht mit dem AuthorityKeyIdentifier {crlAK} der CRL überein. Wenden Sie sich an Ihren Administrator. | Die kryptografische Signatur in der CRL konnte nicht überprüft werden, da die CRL von einem Zertifikat signiert wurde, dessen Antragstellerschlüsselbezeichner (Subject Key Identifier, SKI) nicht mit dem von Microsoft Entra ID erwarteten Autoritätsschlüsselbezeichner (Authority Key Identifier, AKI) übereinstimmt. | – Das Zertifikat der Zertifizierungsstelle, das zum Signieren der CRL verwendet wurde, aber der neue SKI wurde nicht in der Liste der vertrauenswürdigen Zertifikate aktualisiert oder synchronisiert. - Die CRL ist veraltet oder nicht übereinstimmend aufgrund einer Fehlkonfiguration in der PKI-Hierarchie. – Falsche oder fehlende Zwischenzertifizierungsstellenzertifikate in der Liste der vertrauenswürdigen Zertifikate. – Das CRL-Signaturzertifikat verfügt möglicherweise nicht über die entsprechende Schlüsselverwendung für das Signieren von CRLs. |

– Überprüfen Sie den Antragstellerschlüsselbezeichner (SUBJECT Key Identifier, SKI) des Zertifizierungsstellenzertifikats, das die CRL signiert, mit dem Authority Key Identifier (AKI) in der CRL. – Bestätigen Sie, dass das Signaturzertifizierungsstellenzertifikat hochgeladen und in der Microsoft Entra-ID als vertrauenswürdig eingestuft wird. – Überprüfen Sie, ob das zum Signieren der CRL verwendete Zertifizierungsstellenzertifikat die entsprechenden Schlüsselverwendungskennzeichen aktiviert hat (z. B. CRL-Signatur), und überprüfen Sie, ob die Zertifikatkette intakt und nicht unterbrochen ist. – Laden Oder aktualisieren Sie die richtigen Stamm- und Zwischenzertifizierungsstellenzertifikate in der Liste der vertrauenswürdigen Zertifizierungsstellen von Microsoft Entra ID, und stellen Sie sicher, dass das Zertifikat, das zum Signieren der CRL verwendet wird, enthalten und ordnungsgemäß konfiguriert ist. |

| AADSTS7000214: Zertifikat wurde widerrufen. | Das Zertifikat wurde widerrufen. | - Zertifikat, das in der CRL aufgeführt ist | – Widerrufenes Zertifikat ersetzen - Untersuchung des Sperrgrundes mit ca – Überwachen des Zertifikatlebenszyklus und der Verlängerung |

Häufig gestellte Fragen

In diesen nächsten Abschnitten werden häufig gestellte Fragen und Antworten im Zusammenhang mit Zertifikatsperrlisten behandelt.

Gibt es eine Beschränkung für die CRL-Größe?

Die folgenden CRL-Größenbeschränkungen gelten:

- Interaktives Anmeldedownloadlimit: 20 MB (Azure Global umfasst GCC), 45 MB für (Azure US Government, umfasst GCC High, Dept. of Defense)

- Grenzwert für Servicedownload: 65 MB (Azure Global umfasst GCC), 150 MB für (Azure US Government, umfasst GCC High, Dept. of Defense)

Wenn ein CRL-Download fehlschlägt, wird die folgende Meldung angezeigt:

"Die von {uri} heruntergeladene Zertifikatsperrliste (Certificate Revocation List, CRL) hat die maximale zulässige Größe ({size} Bytes) für CRLs in Microsoft Entra ID überschritten. Versuchen Sie es in wenigen Minuten erneut. Wenn das Problem weiterhin besteht, wenden Sie sich an Ihre Mandantenadministratoren."

Der Download verbleibt im Hintergrund mit höheren Grenzwerten.

Wir überprüfen die Auswirkungen dieser Grenzwerte und haben Pläne, sie zu entfernen.

Ich sehe einen gültigen CRL-Endpunktsatz (Certificate Revocation List), aber warum wird keine CRL-Sperrung angezeigt?

- Stellen Sie sicher, dass der CRL-Verteilungspunkt auf eine gültige HTTP-URL festgelegt ist.

- Stellen Sie sicher, dass auf den CRL-Verteilungspunkt über eine internetorientierte URL zugegriffen werden kann.

- Stellen Sie sicher, dass die CRL-Größen in Grenzen liegen.

Wie kann ich ein Zertifikat sofort widerrufen?

Führen Sie die Schritte aus, um ein Zertifikat manuell zu widerrufen.

Wie kann ich die Zertifikatsperrüberprüfung für eine bestimmte Zertifizierungsstelle aktivieren oder deaktivieren?

Es wird empfohlen, die Überprüfung der Zertifikatsperrliste (Certificate Revocation List, CRL) zu deaktivieren, da Sie keine Zertifikate widerrufen können. Wenn Sie jedoch Probleme mit der CRL-Prüfung untersuchen müssen, können Sie eine Zertifizierungsstelle aus der CRL-Prüfung im Microsoft Entra Admin Center ausnehmen. Wählen Sie in der Richtlinie für CBA-Authentifizierungsmethoden "Konfigurieren" und dann " Ausnahme hinzufügen" aus. Wählen Sie die Zertifizierungsstelle aus, die Sie ausnehmen möchten, und wählen Sie "Hinzufügen" aus.

Nachdem ein CRL-Endpunkt konfiguriert wurde, können sich Endbenutzer nicht anmelden und sehen "AADSTS500173: CRL kann nicht heruntergeladen werden. Ungültiger Statuscode Verboten vom CRL-Verteilungspunkt."

Wenn ein Problem verhindert, dass Microsoft Entra die CRL herunterdownloadet, ist die Ursache häufig Firewalleinschränkungen. In den meisten Fällen können Sie das Problem beheben, indem Sie Firewallregeln aktualisieren, um die erforderlichen IP-Adressen zuzulassen, damit Microsoft Entra die CRL erfolgreich herunterladen kann. Weitere Informationen finden Sie unter "Liste der Microsoft IPAddress".

Wie finde ich die CRL für eine Zertifizierungsstelle, oder wie behebt ich den Fehler "AADSTS2205015: Fehler bei der Zertifikatsperrliste (Certificate Revocation List, CRL)-Signaturüberprüfung"?

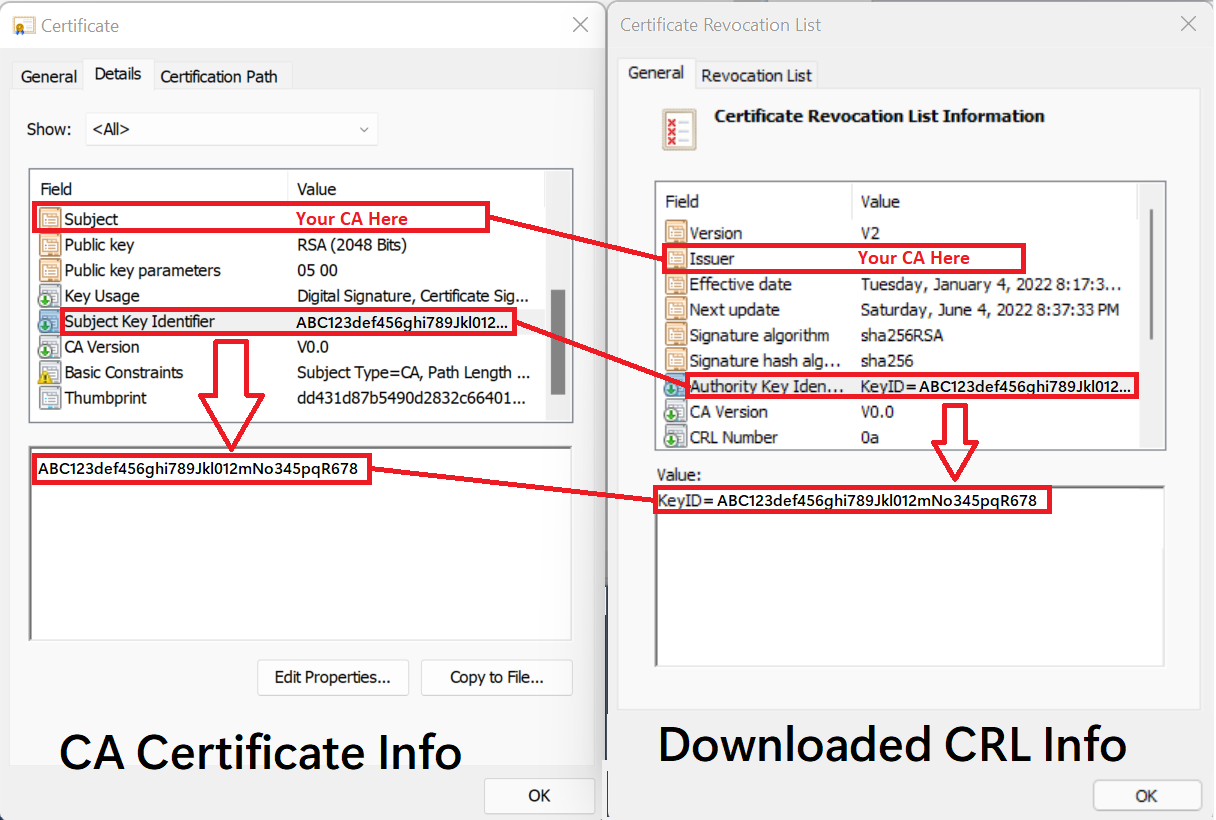

Laden Sie die CRL herunter, und vergleichen Sie das Zertifizierungsstellenzertifikat und die CRL-Informationen, um zu überprüfen, ob der crlDistributionPoint Wert für die Zertifizierungsstelle gültig ist, die Sie hinzufügen möchten. Sie können die CRL für die entsprechende Zertifizierungsstelle konfigurieren, indem Sie die Aussteller-Antragstellerschlüssel-ID (SKI) der Zertifizierungsstelle mit dem Autoritätsschlüsselbezeichner (AKI) der CRL (CA Issuer SKI == CRL AKI) abgleichen.

In der folgenden Tabelle und Abbildung wird gezeigt, wie Informationen aus dem Zertifizierungsstellenzertifikat den Attributen der heruntergeladenen CRL zugeordnet werden.

| Zertifizierungsstellenzertifikatinformationen | = | Heruntergeladene CRL-Informationen |

|---|---|---|

| Betreff | = | Emittent |

| Subject Key Identifier (SKI) | = | Zertifizierungsstellenschlüssel-ID (KeyID) |

Nächste Schritte

- Übersicht über microsoft Entra CBA

- Konfigurieren von Microsoft Entra CBA

- Microsoft Entra CBA auf iOS-Geräten

- Microsoft Entra CBA auf Android-Geräten

- Windows-Smartcardanmeldung mithilfe der zertifikatbasierten Microsoft Entra-Authentifizierung

- Zertifikatbenutzer-IDs

- Migrieren von Verbundbenutzern

- Häufig gestellte Fragen

- Problembehandlung bei Microsoft Entra CBA