Verwenden des Anmeldeberichts zum Überprüfen von Microsoft Entra-Multi-Factor Authentication-Ereignissen

Um Microsoft Entra-Multi-Factor Authentication-Ereignisse zu überprüfen und zu verstehen, können Sie den Microsoft Entra-Anmeldebericht verwenden. Dieser Bericht zeigt Authentifizierungsdetails für Ereignisse, bei denen ein*e Benutzer*in zur Multi-Faktor-Authentifizierung aufgefordert wird. Er zeigt auch, ob Richtlinien für bedingten Zugriff verwendet wurden. Ausführliche Informationen zum Anmeldebericht finden Sie unter Berichte zu Anmeldeaktivitäten in Microsoft Entra ID.

Anzeigen des Microsoft Entra-Anmeldeberichts

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Der Anmeldebericht enthält Informationen zur Nutzung von verwalteten Anwendungen und zu Anmeldeaktivitäten von Benutzer*innen, darunter auch Informationen zur Nutzung von Multi-Factor Authentication. Die MFA-Daten liefern Ihnen Erkenntnisse zur Funktionsweise von MFA in Ihrer Organisation. Sie beantworten Fragen wie:

- Wurde bei der Anmeldung MFA verwendet?

- Wie hat der Benutzer den MFA-Vorgang durchgeführt?

- Welche Authentifizierungsmethoden wurden während einer Anmeldung verwendet?

- Warum konnte der Benutzer den MFA-Vorgang nicht durchführen?

- Wie viele Benutzer werden zur Durchführung des MFA-Vorgangs aufgefordert?

- Wie viele Benutzer können den MFA-Vorgang nicht durchführen?

- Welche MFA-Probleme treten für Benutzer häufig auf?

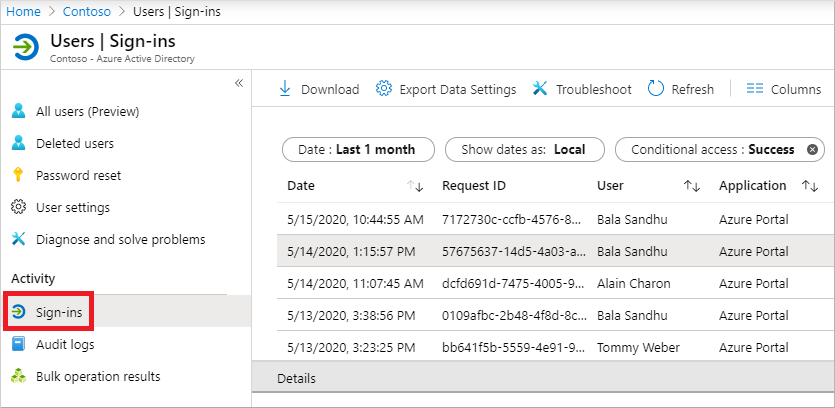

Führen Sie die folgenden Schritte aus, um den Bericht zu Anmeldeaktivitäten im Microsoft Entra Admin Center anzuzeigen. Mithilfe der Berichterstellungs-API können Sie auch Daten abfragen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Authentifizierungsrichtlinienadministrator an.

Navigieren Sie zu Identität>, und wählen Sie im Menü auf der linken Seite Benutzer>Alle Benutzer aus.

Wählen Sie im Menü auf der linken Seite die Option Anmeldeprotokolle aus.

Angezeigt wird eine Liste mit Anmeldeereignissen und Statusangaben. Sie können ein Ereignis auswählen, um weitere Details anzuzeigen.

Als Ereignisdetails wird auf der Registerkarte Bedingter Zugriff die Richtlinie angezeigt, durch die die Aufforderung zur Multi-Factor-Authentifizierung ausgelöst wurde.

Sofern verfügbar, wird die Art der Authentifizierung angezeigt, z. B. Textnachricht, Benachrichtigung der Microsoft Authenticator-App oder Telefonanruf.

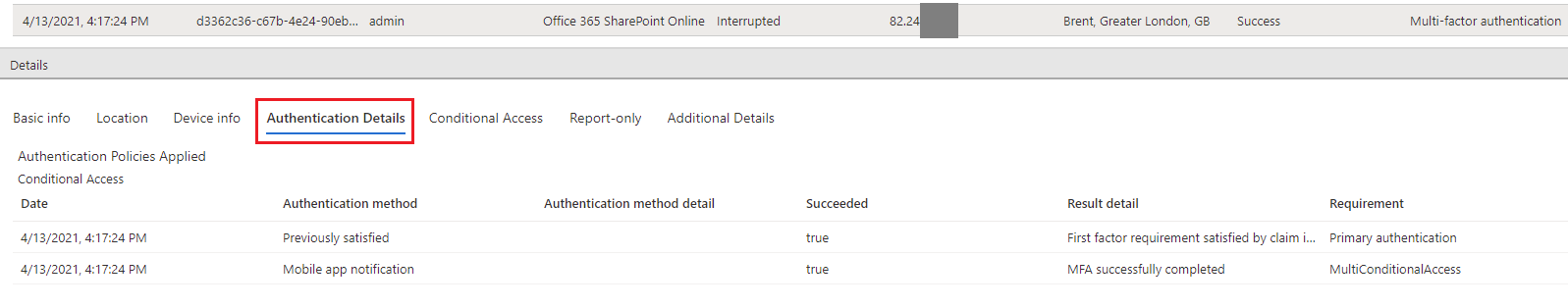

Die Registerkarte Authentifizierungsdetails enthält die folgenden Informationen für jeden Authentifizierungsversuch:

- Eine Liste der angewendeten Authentifizierungsrichtlinien (z. B. bedingter Zugriff, MFA pro Benutzer, Sicherheitsstandards)

- Die Abfolge der für die Anmeldung verwendeten Authentifizierungsmethoden

- Ob der Authentifizierungsversuch erfolgreich war oder nicht

- Ausführliche Informationen zu den Gründen, aus denen der Authentifizierungsversuch erfolgreich war oder nicht

Mit diesen Informationen können Administratoren die Problembehandlung für jeden Schritt bei der Anmeldung eines Benutzers und Nachverfolgungen durchführen:

- Umfang der durch mehrstufige Authentifizierung geschützten Anmeldungen

- Nutzungs- und Erfolgsraten für jede Authentifizierungsmethode

- Verwendung kennwortloser Authentifizierungsmethoden (z. B. kennwortlose Anmeldung per Telefon, FIDO2 und Windows Hello for Business)

- Wie häufig Authentifizierungsanforderungen durch Tokenansprüche erfüllt werden (wobei Benutzer nicht interaktiv zur Eingabe eines Kennworts, eines SMS-OTP usw. aufgefordert werden)

Wählen Sie beim Anzeigen des Anmeldeberichts die Registerkarte Authentifizierungsdetails aus:

Hinweis

Der OATH-Überprüfungscode wird sowohl für OATH-Hardware- als auch für Softwaretoken (z. B. die Microsoft Authenticator-App) als Authentifizierungsmethode protokolliert.

Wichtig

Auf der Registerkarte Authentifizierungsdetails können zunächst unvollständige oder ungenaue Daten angezeigt werden, bis die Protokollinformationen vollständig aggregiert sind. Bekannte Beispiele sind:

- Eine Erfüllt durch Anspruch im Token-Meldung wird fälschlicherweise angezeigt, wenn Anmeldeereignisse anfänglich protokolliert werden.

- Die Zeile Primäre Authentifizierung wird anfänglich nicht protokolliert.

Im Fenster Authentifizierungsdetails werden die folgenden Einzelheiten für ein Anmeldeereignis angezeigt, aus denen hervorgeht, ob die MFA-Anforderung erfolgreich war oder abgelehnt wurde:

Wenn der MFA-Vorgang erfolgreich war, enthält diese Spalte weitere Details dazu.

- completed in the cloud (in der Cloud durchgeführt)

- has expired due to the policies configured on tenant (ist aufgrund der auf dem Mandanten konfigurierten Richtlinien abgelaufen)

- registration prompted (zur Registrierung aufgefordert)

- satisfied by claim in the token (per Anspruch im Token erfüllt)

- satisfied by claim provided by external provider (per Anspruch vom externen Anbieter erfüllt)

- satisfied by strong authentication (per strenger Authentifizierung erfüllt)

- skipped as flow exercised was Windows broker logon flow (übersprungen, da es sich um einen Windows-Broker-Anmeldefluss gehandelt hat)

- skipped due to app password (übersprungen aufgrund von App-Kennwort)

- skipped due to location (übersprungen aufgrund von Standort)

- skipped due to registered device (übersprungen aufgrund von registriertem Gerät)

- skipped due to remembered device (übersprungen aufgrund von gespeichertem Gerät)

- successfully completed (erfolgreich abgeschlossen)

Wenn der MFA-Vorgang nicht erfolgreich war, ist in dieser Spalte der Grund angegeben.

- authentication in-progress (Authentifizierung in Bearbeitung)

- duplicate authentication attempt (versuchte doppelte Authentifizierung)

- entered incorrect code too many times (falschen Code zu häufig eingegeben)

- invalid authentication (ungültige Authentifizierung)

- invalid mobile app verification code (ungültiger Verifizierungscode der mobilen App)

- misconfiguration (Fehlkonfiguration)

- phone call went to voicemail (Voicemail bei Telefonanruf)

- phone number has an invalid format (Telefonnummer hat ein ungültiges Format)

- service error (Dienstfehler)

- unable to reach the user's phone (Telefon des Benutzers nicht erreichbar)

- unable to send the mobile app notification to the device (Benachrichtigung über mobile App kann nicht an das Gerät gesendet werden)

- unable to send the mobile app notification (Benachrichtigung über mobile App kann nicht gesendet werden)

- user declined the authentication (Benutzer hat die Authentifizierung abgelehnt)

- user did not respond to mobile app notification (Benutzer hat auf Benachrichtigung über mobile App nicht geantwortet)

- user does not have any verification methods registered (für Benutzer sind keine Verifizierungsmethoden registriert)

- user entered incorrect code (Benutzer hat falschen Code eingegeben)

- user entered incorrect PIN (Benutzer hat falsche PIN eingegeben)

- user hung up the phone call without succeeding the authentication (Benutzer hat Gespräch beendet, ohne die Authentifizierung durchzuführen)

- user is blocked (Benutzer ist gesperrt)

- user never entered the verification code (Benutzer hat den Verifizierungscode niemals eingegeben)

- user not found (Benutzer wurde nicht gefunden)

- verification code already used once (Verifizierungscode wurde bereits einmal verwendet)

PowerShell-Berichte über für MFA registrierte Benutzer

Stellen Sie zunächst sicher, dass das Microsoft Graph PowerShell SDK installiert ist.

Identifizieren Sie mithilfe des folgenden PowerShell-Befehls Benutzer, die sich für MFA registriert haben. Mit dieser Reihe von Befehlen werden deaktivierte Benutzer*innen ausgeschlossen, da sich diese Konten nicht bei Microsoft Entra ID authentifizieren können:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifizieren Sie Benutzer, die nicht für MFA registriert sind, indem Sie die folgenden PowerShell-Befehle ausführen. Mit dieser Reihe von Befehlen werden deaktivierte Benutzer*innen ausgeschlossen, da sich diese Konten nicht bei Microsoft Entra ID authentifizieren können:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifizieren Sie die registrierten Benutzer und Ausgabemethoden:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Weitere MFA-Berichte

Für Ereignisse der mehrstufigen Authentifizierung (und für den MFA-Server) sind die folgenden weiteren Informationen und Berichte verfügbar:

| Bericht | Standort | BESCHREIBUNG |

|---|---|---|

| Verlauf – gesperrte Benutzer | Microsoft Entra ID > Sicherheit > MFA> Benutzer sperren/zulassen | Zeigt die Liste der Anforderungen zum Blockieren und Entsperren von Benutzern an. |

| Nutzung für lokale Komponenten | Microsoft Entra ID > Sicherheit > MFA > Aktivitätsbericht | Informationen zum Gesamtverbrauch durch den MFA-Server. Die NPS-Erweiterung und die AD FS-Protokolle für cloudbasierte MFA-Aktivitäten sind jetzt in den Anmeldeprotokollen enthalten und werden nicht mehr in diesem Bericht veröffentlicht. |

| Verlauf – Umgangene Benutzer | Microsoft Entra ID > Sicherheit > MFA > Einmalumgehung | Stellt den Verlauf der MFA-Serveranforderungen zum Umgehen der MFA für einen Benutzer bereit. |

| Serverstatus | Microsoft Entra ID > Sicherheit > MFA > Server status | Zeigt den Status der MFA-Server an, die mit Ihrem Konto verknüpft sind. |

Bei Cloud MFA-Anmeldeereignissen von lokalen AD FS-Adaptern oder NPS-Erweiterungen sind einige Felder in den Anmeldeprotokollen leer, da diese lokalen Komponenten nur eingeschränkte Daten zurückgeben. Sie erkennen diese Ereignisse an der ResourceID adfs oder radius in den Ereigniseigenschaften. Dazu gehören:

- resultSignature

- appID

- DeviceDetail

- conditionalAccessStatus

- authenticationContext

- IsInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

Organisationen, die die neueste Version der NPS-Erweiterung ausführen oder Microsoft Entra Connect Health verwenden, erhalten die Standdort-IP-Adresse für Ereignisse.

Nächste Schritte

Dieser Artikel enthält eine Übersicht über den Bericht zu Anmeldeaktivitäten. Ausführlichere Informationen zum Inhalt dieses Berichts finden Sie unter Berichte zu Anmeldeaktivitäten in Microsoft Entra ID.