Microsoft Entra Connect Health-Vorgänge

In diesem Thema werden die verschiedenen Vorgänge beschrieben, die Sie mit Microsoft Entra Connect Health durchführen können.

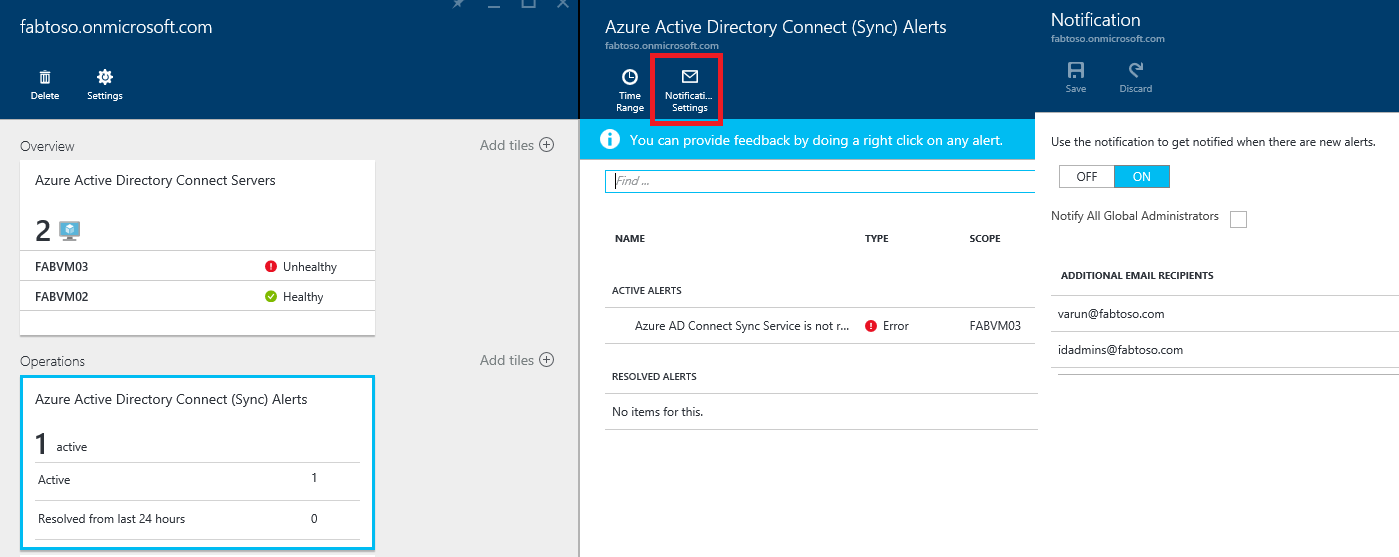

Aktivieren von E-Mail-Benachrichtigungen

Sie können Microsoft Entra Connect Health so konfigurieren, dass E-Mail-Benachrichtigungen gesendet werden, wenn in Warnungen angegeben wird, dass die Identitätsinfrastruktur nicht fehlerfrei ist. Dies tritt auf, wenn eine Warnung generiert und wenn sie gelöst wird.

Hinweis

E-Mail-Benachrichtigungen sind standardmäßig aktiviert.

So aktivieren Sie Microsoft Entra Connect Health-E-Mail-Benachrichtigungen

- Suchen Sie im Microsoft Entra Admin Center nach Microsoft Entra Connect Health.

- Wählen Sie Synchronisierungsfehler aus.

- Wählen Sie Benachrichtigungseinstellungen aus.

- Legen Sie die Einstellung für E-Mail-Benachrichtigungen auf EIN fest.

- Aktivieren Sie das Kontrollkästchen, wenn alle Hybrididentitätsadministratoren E-Mail-Benachrichtigungen erhalten sollen.

- Wenn E-Mail-Benachrichtigungen an andere E-Mail-Adressen gesendet werden sollen, können Sie diese im Feld Weitere E-Mail-Empfänger angeben. Um eine E-Mail-Adresse aus dieser Liste zu entfernen, klicken Sie mit der rechten Maustaste auf den Eintrag und wählen Löschen.

- Klicken Sie zum Abschließen der Änderungen auf Speichern. Die Änderungen werden erst nach dem Speichern wirksam.

Hinweis

Wenn beim Verarbeiten von Synchronisierungsanforderungen in unserem Back-End-Dienst Probleme auftreten, sendet dieser Dienst eine Benachrichtigungs-E-Mail mit den Details des Fehlers an die E-Mail-Adresse(n) des Administratorkontakts Ihres Mandanten. Wir haben Feedback von Kunden erhalten, dass die Menge dieser Nachrichten in bestimmten Fällen unangemessen groß ist, sodass wir die Art und Weise ändern, wie diese Nachrichten gesendet werden.

Anstatt bei jedem Auftreten eines Synchronisierungsfehlers eine Nachricht zu senden, wird eine tägliche Auswahl aller Fehler gesendet, die vom Back-End-Dienst zurückgegeben wurden. E-Mails zu Synchronisierungsfehlern werden einmal täglich auf der Grundlage der nicht behobenen Fehler des Vortags versandt. Wenn der Kunde also einen Fehler auslöst, diesen aber relativ schnell behebt, erhält er am nächsten Tag keine E-Mail. Dies ermöglicht Kunden, diese Fehler auf effizientere Weise zu verarbeiten und die Anzahl doppelter Fehlermeldungen zu verringern.

Löschen eines Servers oder einer Serverinstanz

Hinweis

Für die Schritte zum Löschen ist eine Microsoft Entra ID P1- oder P2-Lizenz erforderlich.

In einigen Fällen möchten Sie unter Umständen einen Server aus der Überwachung entfernen. Hier sind die Informationen angegeben, die Sie zum Entfernen eines Servers aus dem Microsoft Entra Connect Health-Dienst benötigen.

Beim Löschen eines Servers sind folgende Punkte zu beachten:

- Diese Aktion beendet das Erfassen von jeglichen Daten von diesem Server. Der Server wird aus dem Überwachungsdienst entfernt. Nach dieser Aktion können Sie keine neuen Warnungen oder Überwachungs- bzw. Nutzungsanalysedaten für diesen Server mehr anzeigen.

- Bei dieser Aktion wird der Health-Agent nicht von Ihrem Server deinstalliert. Wenn Sie vor Ausführung dieses Schritts den Health-Agent nicht deinstalliert haben, werden auf dem Server unter Umständen Fehler für den Health-Agent angezeigt.

- Bei dieser Aktion werden die Daten, die von diesem Server bereits erfasst wurden, nicht gelöscht. Diese Daten werden in Übereinstimmung mit der Azure-Datenaufbewahrungsrichtlinie gelöscht.

- Wenn Sie nach dem Ausführen dieser Aktion die Überwachung des gleichen Servers erneut starten möchten, müssen Sie den Health-Agent auf diesem Server deinstallieren und dann erneut installieren.

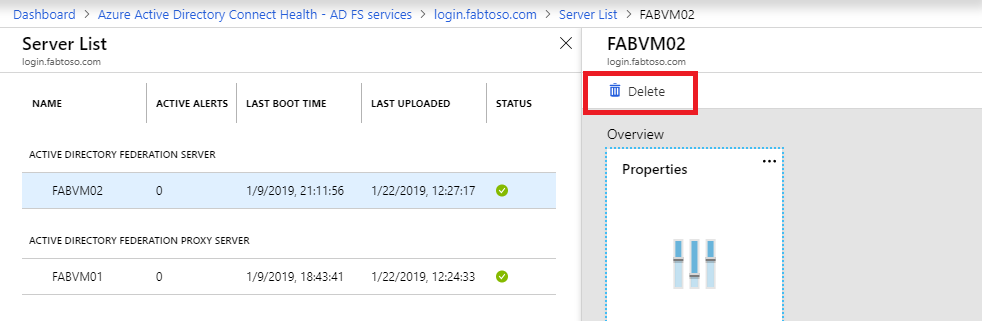

Löschen eines Servers aus dem Microsoft Entra Connect Health-Dienst

Hinweis

Für die Schritte zum Löschen ist eine Microsoft Entra ID P1- oder P2-Lizenz erforderlich.

Microsoft Entra Connect Health für Active Directory-Verbunddienste (AD FS) und Microsoft Entra Connect (Sync):

- Öffnen Sie das Blatt Server, indem Sie auf dem Blatt Serverliste den Namen des Servers auswählen, den Sie entfernen möchten.

- Klicken Sie auf dem Blatt Server in der Aktionsleiste auf Löschen.

- Bestätigen Sie den Vorgang, indem Sie den Servernamen im Bestätigungsfeld eingeben.

- Klicken Sie auf Löschen.

Microsoft Entra Connect Health für AD Domain Services:

- Öffnen Sie das Domänencontroller-Dashboard.

- Wählen Sie den Domänencontroller aus, der entfernt werden soll.

- Klicken Sie in der Aktionsleiste auf Ausgewählte Elemente löschen.

- Bestätigen Sie die Aktion zum Löschen des Servers.

- Klicken Sie auf Löschen.

Löschen einer Dienstinstanz aus dem Microsoft Entra Connect Health-Dienst

In einigen Fällen kann es erforderlich sein, eine Dienstinstanz zu entfernen. Folgendes müssen Sie zum Entfernen eines Servers aus dem Microsoft Entra Connect Health-Dienst wissen.

Beim Löschen einer Dienstinstanz sind folgende Punkte zu beachten:

- Diese Aktion entfernt die aktuelle Dienstinstanz aus dem Überwachungsdienst.

- Diese Aktion deinstalliert oder entfernt den Health-Agent nicht von einem der Server, die im Rahmen dieser Dienstinstanz überwacht wurden. Wenn Sie vor Ausführung dieses Schritts den Health-Agent nicht deinstalliert haben, werden auf dem Server unter Umständen Fehler für den Health-Agent angezeigt.

- Alle Daten dieser Dienstinstanz werden in Übereinstimmung mit der Azure-Datenaufbewahrungsrichtlinie gelöscht.

- Wenn Sie nach dem Durchführen dieser Aktion mit der Überwachung des Diensts beginnen möchten, müssen Sie den Health-Agent auf allen Servern deinstallieren und dann neu installieren. Wenn Sie nach dem Durchführen dieser Aktion die Überwachung des gleichen Servers erneut starten möchten, müssen Sie den Health-Agent auf diesem Server deinstallieren und erneut installieren und ihn dann registrieren.

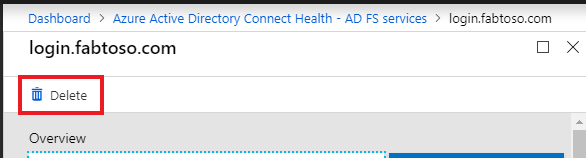

Löschen einer Dienstinstanz aus dem Microsoft Entra Connect Health-Dienst

- Öffnen Sie das Blatt Dienst, indem Sie auf dem Blatt Dienstliste die ID des Diensts (Name der Farm) auswählen, den Sie entfernen möchten.

- Klicken Sie auf dem Blatt Dienst in der Aktionsleiste auf Löschen.

- Bestätigen Sie den Vorgang, indem Sie den Dienstnamen in das Bestätigungsfeld eingeben (z.B. „sts.contoso.com“).

- Klicken Sie auf Löschen.

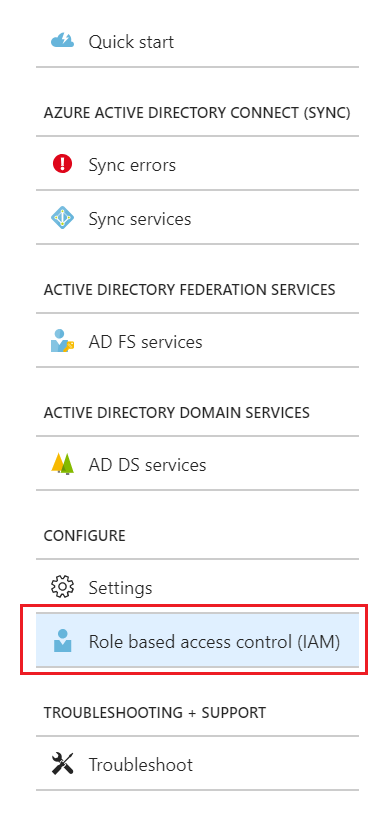

Verwalten des Zugriffs mit Azure RBAC

Die rollenbasierte Zugriffssteuerung von Azure (Azure Role-Based Access Control, Azure RBAC) für Microsoft Entra Connect Health ermöglicht den Zugriff für andere Benutzer*innen und Gruppen als Hybrididentitätsadministrator*innen. Mit der rollenbasierten Zugriffssteuerung werden den entsprechenden Benutzern und Gruppen Rollen zugewiesen. Außerdem bietet Azure RBAC einen Mechanismus zum Einschränken der Hybrididentitätsadministratoren in Ihrem Verzeichnis.

Rollen

Microsoft Entra Connect Health unterstützt die folgenden integrierten Rollen:

| Rolle | Berechtigungen |

|---|---|

| Besitzer | Besitzer können innerhalb von Microsoft Entra Connect Health den Zugriff verwalten (z. B. einem Benutzer oder einer Gruppe Rollen zuweisen), im Portal alle Informationen anzeigen (z. B. Warnungen) und Einstellungen ändern (z. B. E-Mail-Benachrichtigungen). Standardmäßig ist diese Rolle Microsoft Entra-Hybrididentitätsadministratoren zugewiesen, und dies kann nicht geändert werden. |

| Mitwirkender | Beitragende können innerhalb von Microsoft Entra Connect Health im Portal alle Informationen anzeigen und Einstellungen ändern (z. B. E-Mail-Benachrichtigungen). |

| Leser | Leser können innerhalb vonMicrosoft Entra Connect Health alle Informationen anzeigen (z. B. Warnungen). |

Alle anderen Rollen (z.B. „Benutzerzugriffsadministratoren“ oder „DevTest Lab-Benutzer“) haben keine Auswirkung auf den Zugriff innerhalb von Microsoft Entra Connect Health, auch wenn die Rollen in der Portalumgebung verfügbar sind.

Zugriffsbereich

Microsoft Entra Connect Health unterstützt die Zugriffsverwaltung auf zwei Ebenen:

- Alle Dienstinstanzen: Dies ist die empfohlene Vorgehensweise für die meisten Fälle. Der Zugriff wird für alle Dienstinstanzen (z. B. eine AD FS-Farm) über alle Rollentypen hinweg gesteuert, die von Microsoft Entra Connect Health überwacht werden.

- Dienstinstanz: In einigen Fällen müssen Sie den Zugriff unter Umständen basierend auf Rollentypen oder nach Dienstinstanz aufteilen. In diesem Fall können Sie den Zugriff auf Dienstinstanzebene verwalten.

Berechtigungen werden erteilt, wenn ein Benutzer Zugriff auf Verzeichnisebene oder Dienstinstanzebene hat.

Zulassen des Zugriffs auf Microsoft Entra Connect Health für Benutzer oder Gruppen

Die folgenden Schritte veranschaulichen, wie Sie den Zugriff zulassen.

Schritt 1: Auswählen des entsprechenden Zugriffsbereichs

Um einem Benutzer Zugriff auf der Ebene Alle Dienstinstanzen innerhalb von Microsoft Entra Connect Health zu gewähren, öffnen Sie das Hauptblatt in Microsoft Entra Connect Health.

Schritt 2: Hinzufügen von Benutzern und Gruppen und Zuweisen von Rollen

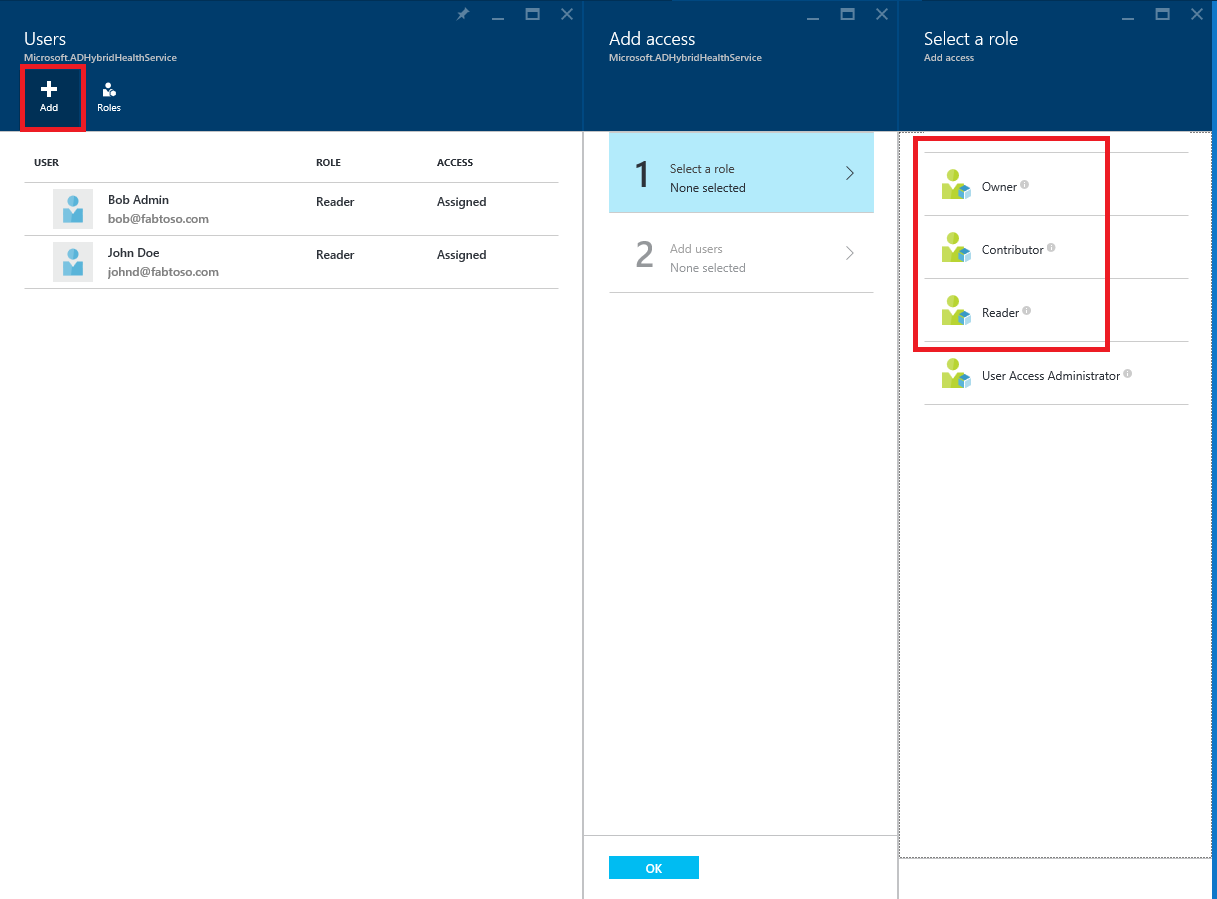

- Klicken Sie im Abschnitt Konfigurieren auf Benutzer.

- Wählen Sie Hinzufügen.

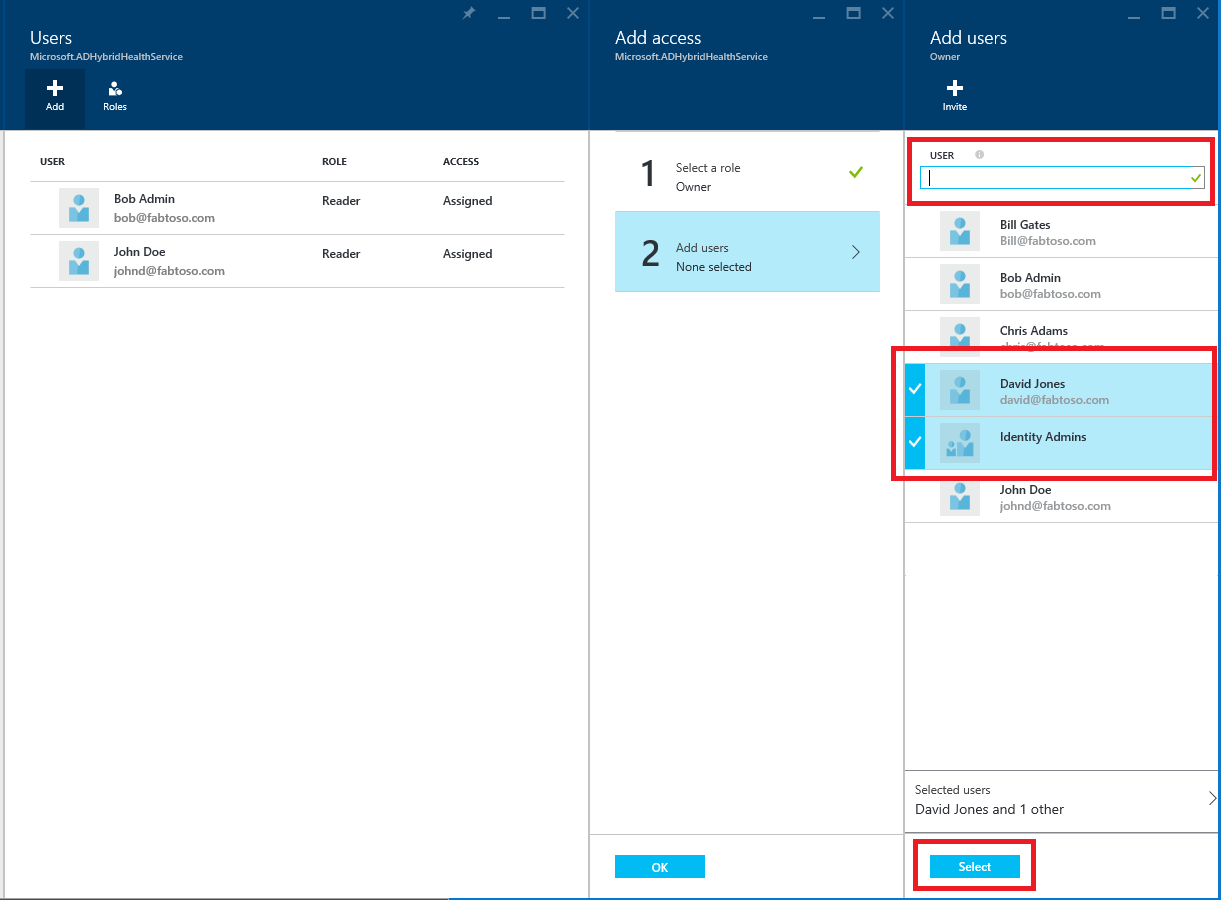

- Wählen Sie im Bereich Rolle auswählen eine Rolle aus (z.B. Besitzer).

- Geben Sie den Namen oder die Kennung des entsprechenden Benutzers oder der Gruppe ein. Sie können einen oder mehrere Benutzer oder Gruppen gleichzeitig auswählen. Klicken Sie auf Auswählen.

- Klicken Sie auf OK.

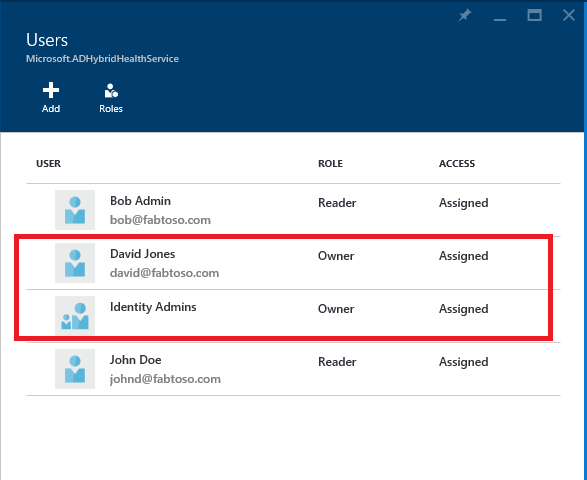

- Nach Abschluss der Rollenzuweisung werden die Benutzer und Gruppen in der Liste angezeigt.

Jetzt haben die aufgeführten Benutzer und Gruppen gemäß ihren zugewiesenen Rollen Zugriff.

Hinweis

- Globale Administratoren haben immer Vollzugriff auf alle Vorgänge, aber globale Administratorkonten sind in der obigen Liste nicht aufgeführt.

- Das Feature „Benutzer einladen“ wird in Microsoft Entra Connect Health nicht unterstützt.

Schritt 3: Freigeben des Blattspeicherorts für Benutzer oder Gruppen

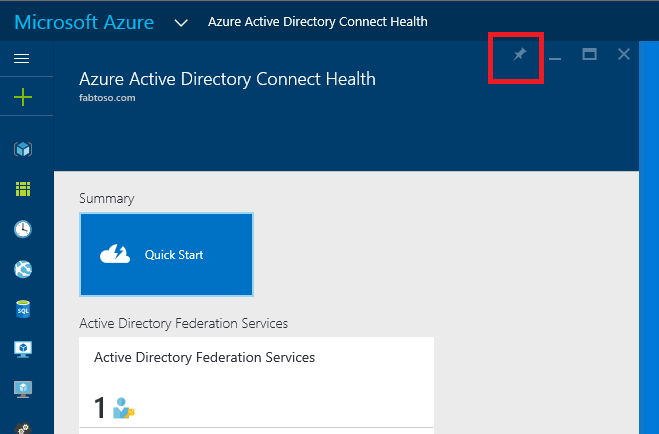

- Nachdem Sie Berechtigungen zugewiesen haben, können Benutzer hier auf Microsoft Entra Connect Health zugreifen.

- Auf dem Blatt können Benutzer das Blatt oder einzelne Teile davon im Dashboard anheften. Hierfür wird einfach das Symbol An Dashboard anheften verwendet.

Hinweis

Ein Benutzer, dem die Rolle „Leser“ zugewiesen ist, kann die Microsoft Entra Connect Health-Erweiterung nicht über den Azure Marketplace abrufen. Der Benutzer kann den hierfür erforderlichen Erstellungsvorgang nicht durchführen. Dieser Benutzer kann aber trotzdem auf das Blatt zugreifen, indem er den obigen Link verwendet. Für nachfolgende Verwendungen kann der Benutzer das Blatt an das Dashboard anheften.

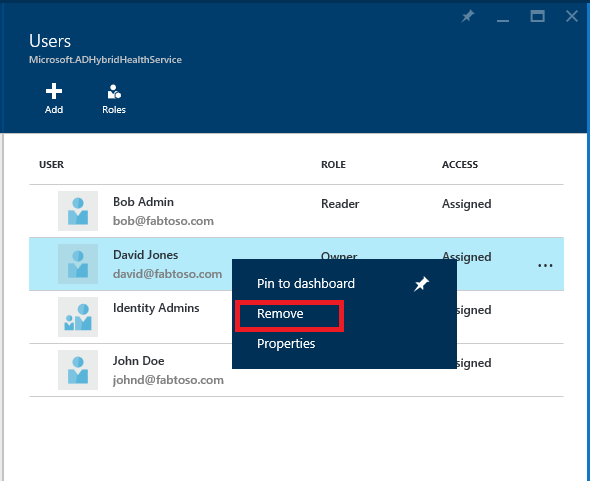

Entfernen von Benutzern oder Gruppen

Sie können Benutzer oder Gruppen entfernen, die zu Microsoft Entra Connect Health und Azure RBAC hinzugefügt wurden. Klicken Sie hierfür einfach mit der rechten Maustaste auf den Benutzer oder die Gruppe, und wählen Sie Entfernen.

Nächste Schritte

- Microsoft Entra Connect Health

- Installation des Microsoft Entra Connect Health-Agents

- Verwenden von Microsoft Entra Connect Health mit AD FS

- Verwenden von Microsoft Entra Connect Health für die Synchronisierung

- Verwenden von Microsoft Entra Connect Health mit AD DS

- Häufig gestellte Fragen zu Microsoft Entra Connect Health

- Microsoft Entra Connect Health-Versionsverlauf