Tutorial: Microsoft Entra SSO-Integration mit DocuSign

In diesem Tutorial erfahren Sie, wie Sie DocuSign mit Microsoft Entra ID integrieren. Wenn Sie DocuSign mit Microsoft Entra ID integrieren, können Sie Folgendes erreichen:

- Nutzen Sie Microsoft Entra ID um zu steuern, wer Zugriff auf DocuSign hat.

- Aktivieren Sie für Ihre Benutzer die automatische Anmeldung bei DocuSign über ihre Microsoft Entra-Konten.

- Verwalten Sie Ihre Konten zentral im Azure-Portal.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- Ein DocuSign-Abonnement, für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

- Kontrolle über Ihren Domänen-DNS. Dies ist erforderlich, um eine Domäne auf DocuSign anzufordern.

Hinweis

Diese Integration kann auch über die Microsoft Entra US Government-Cloud-Umgebung verwendet werden. Sie finden diese Anwendung im Microsoft Entra-Anwendungskatalog für die US Government-Cloud. Sie können sie auf die gleiche Weise wie in der öffentlichen Cloud konfigurieren.

Beschreibung des Szenarios

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung, um Folgendes zu überprüfen:

DocuSign unterstützt SP-initiiertes einmaliges Anmelden.

DocuSign unterstützt die Just-in-Time-Benutzerbereitstellung.

DocuSign unterstützt die automatische Benutzerbereitstellung.

Hinzufügen von DocuSign aus dem Katalog

Zum Konfigurieren der Integration von DocuSign in Microsoft Entra ID müssen Sie DocuSign aus dem Katalog der Liste mit den verwalteten SaaS-Apps hinzufügen:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff DocuSign in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich DocuSign aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Weitere Informationen zu den O365-Assistenten erhalten Sie hier.

Konfigurieren und Testen des einmaligen Anmeldens (SSO)von Microsoft Entra für DocuSign

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra mit DocuSign mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in DocuSign eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit DocuSign die folgenden Schritte aus:

- Konfigurieren des einmaligen Anmeldens von Microsoft Entra, damit Ihre Benutzer dieses Feature verwenden können.

- Erstellen von Microsoft Entra-Testbenutzer*in, um das einmalige Anmelden von Microsoft Entra mit der Testbenutzerin B. Simon zu testen.

- Zuweisen der Microsoft Entra-Testbenutzerin, um B. Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra zu ermöglichen.

- Konfigurieren des einmaligen Anmeldens für DocuSign, um die Einstellungen für einmaliges Anmelden auf der Anwendungsseite zu konfigurieren

- Erstellen eines DocuSign-Testbenutzers, um eine Entsprechung von B. Simon in DocuSign zu generieren, die mit ihrer Darstellung in Microsoft Entra verknüpft ist.

- Testen des einmaligen Anmeldens , um zu überprüfen, ob die Konfiguration funktioniert.

Konfigurieren des einmaligen Anmeldens für Microsoft Entra

Gehen Sie wie folgt vor, um Microsoft Entra-SSO zu aktivieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie über Identität>Anwendungen>Unternehmensanwendungen>DocuSign zur Anwendungsintegrationsseite, und wählen Sie dort im Abschnitt Verwalten die Option Einmaliges Anmelden aus.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

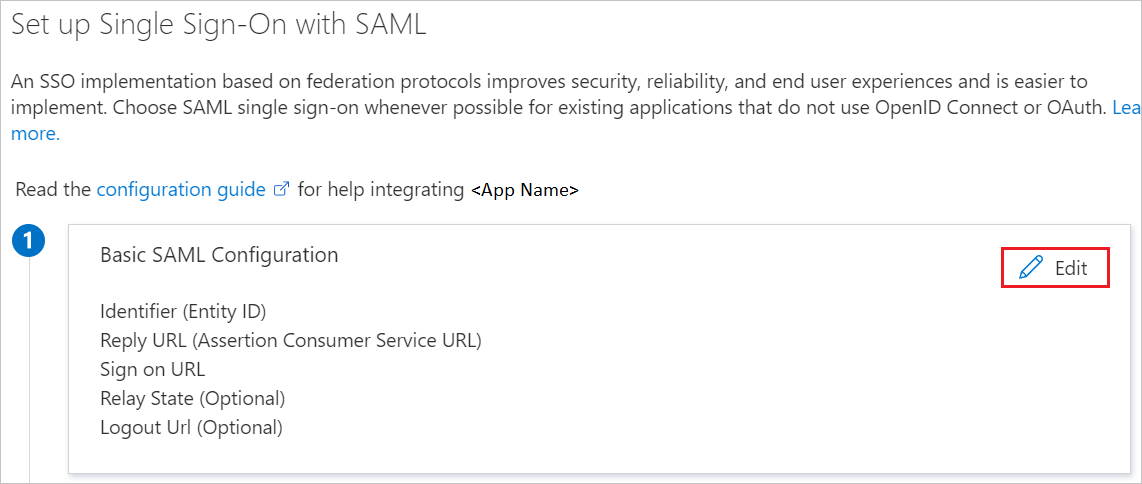

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten das Stiftsymbol für Grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a. Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine URL nach folgendem Muster ein:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2b. Geben Sie im Textfeld Antwort-URL eine URL in einem der folgenden Formate ein:

Antwort-URL Produktion: https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/<IDPID>https://<subdomain>.docusign.net/SAML/QA-Instanz: https://<SUBDOMAIN>.docusign.com/organizations/saml2c. Geben Sie im Textfeld Anmelde-URL eine URL nach folgendem Muster ein:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/sp/<IDPID>Hinweis

Die Werte in Klammern sind Platzhalter. Ersetzen Sie diese Werte durch die tatsächlichen Werte für den Bezeichner, die Antwort-URL und die Anmelde-URL. Ausführliche Informationen hierzu finden Sie weiter unten in diesem Tutorial im Abschnitt „View SAML 2.0 Endpoints“ (SAML 2.0-Endpunkte anzeigen).

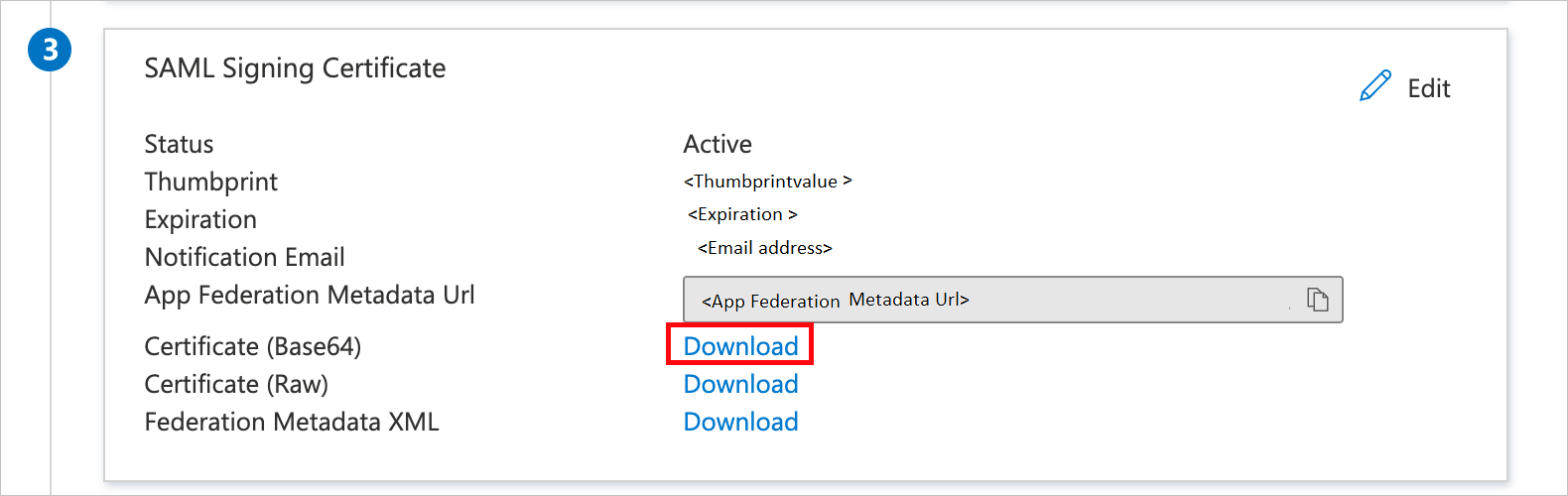

Suchen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat nach Zertifikat (Base64) . Wählen Sie Herunterladen aus, um das Zertifikat herunterzuladen und auf Ihrem Computer zu speichern.

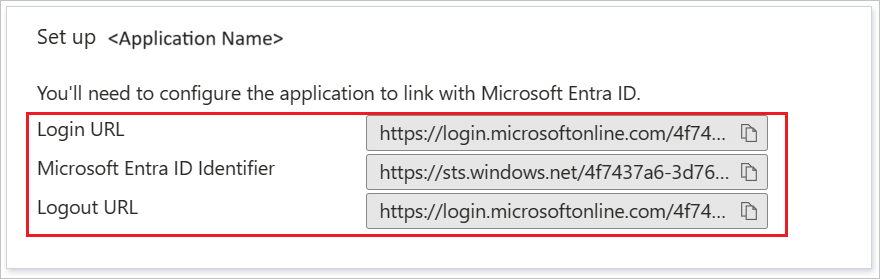

Kopieren Sie im Abschnitt DocuSign einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie eine Testbenutzerin mit dem Namen B.Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt gewähren Sie B. Simon Zugriff auf DocuSign, damit sie das einmalige Anmelden von Azure verwenden kann.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>DocuSign.

- Navigieren Sie auf der Übersichtsseite der App zum Abschnitt Verwalten, und wählen Sie Benutzer und Gruppen aus.

- Wählen Sie Benutzer hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Benutzerliste die Option B.Simon und anschließend am unteren Bildschirmrand die Schaltfläche Auswählen aus.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Wählen Sie im Dialogfeld Zuweisung hinzufügen die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens für DocuSign

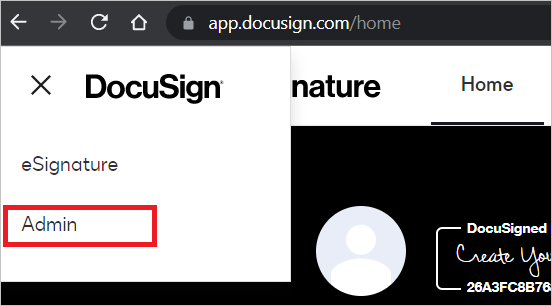

Melden Sie sich in einem anderen Webbrowserfenster als Administrator bei der DocuSign-Unternehmenswebsite an.

Wählen Sie in der oberen linken Ecke der Seite das App-Startfeld (9 Punkte) und dann Admin aus.

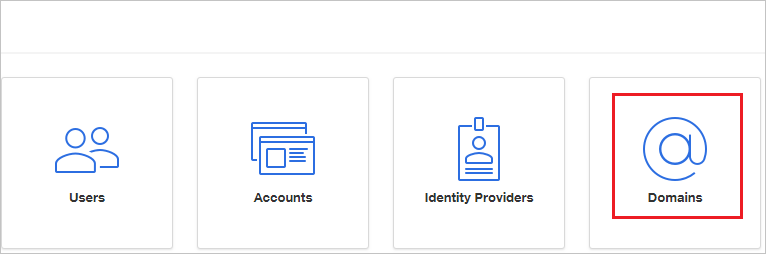

Wählen Sie auf der Seite Ihrer Domänenlösungen Domains (Domänen) aus.

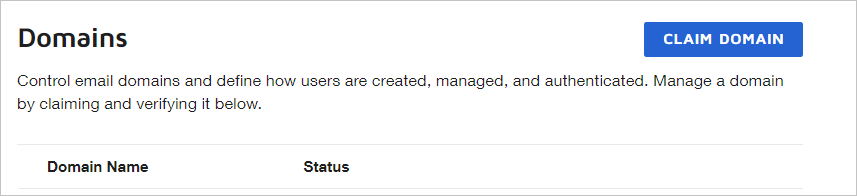

Wählen Sie im Abschnitt Domains (Domänen) die Option CLAIM DOMAIN (DOMÄNE ANFORDERN) aus.

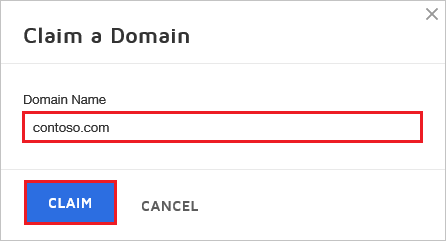

Geben Sie im Dialogfeld Claim a Domain (Domäne anfordern) im Textfeld Domain Name (Domänenname) Ihre Unternehmensdomäne ein, und wählen Sie dann CLAIM (ANFORDERN) aus. Überprüfen Sie die Domäne, und vergewissern Sie sich, dass der Status „Aktiv“ lautet.

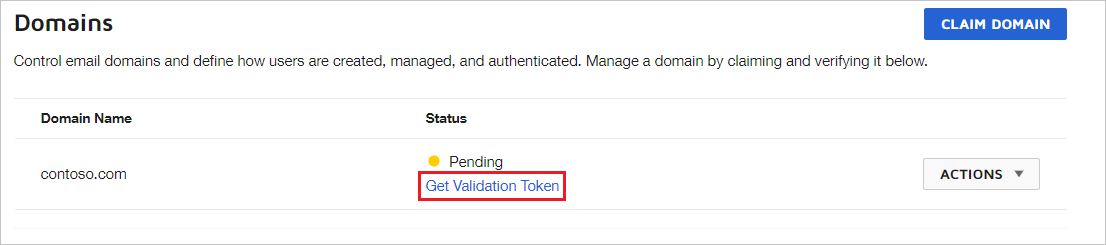

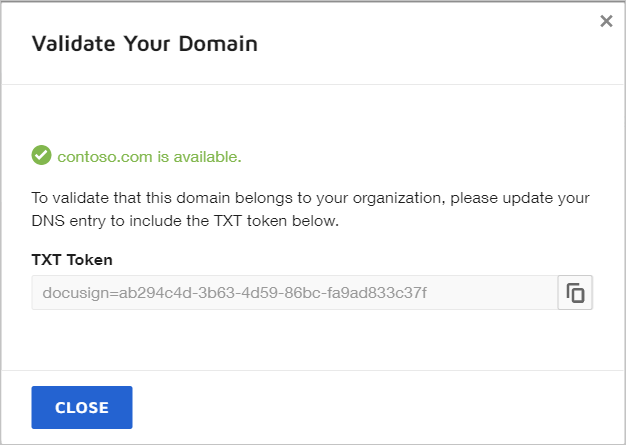

Klicken Sie im Abschnitt Domains (Domänen) auf Get Validation Token (Überprüfungstoken anfordern) für die neue Domäne, die der Anspruchsliste hinzugefügt wurde.

Kopieren Sie das TXT-Token.

Konfigurieren Sie Ihren DNS-Anbieter mit dem TXT-Token, indem Sie die folgenden Schritte ausführen:

a. Navigieren Sie zur Seite mit der DNS-Eintragsverwaltung für Ihre Domäne.

b. Fügen Sie einen neuen TXT-Eintrag hinzu.

c. Name: „@“ oder „*“.

d. Text: Fügen Sie den TXT-Tokenwert ein, den Sie aus dem vorherigen Schritt kopiert haben.

e. TTL: Standard oder 1 Stunde/3.600 Sekunden

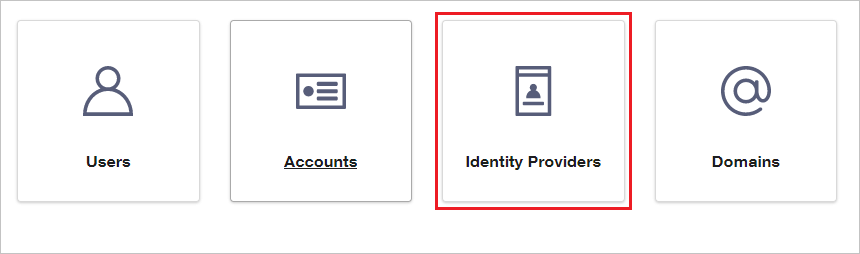

Klicken Sie im linken Navigationsbereich in der ZUGRIFFSVERWALTUNG auf Identitätsanbieter.

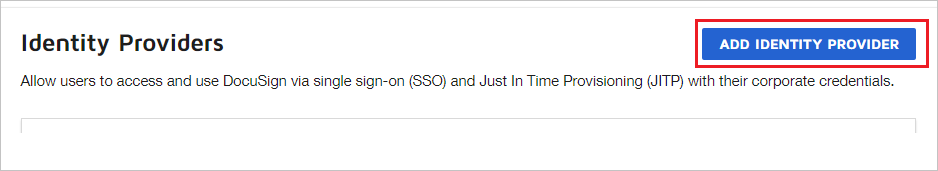

Wählen Sie im Abschnitt Identity Providers (Identitätsanbieter) die Option ADD IDENTITY PROVIDER (IDENTITÄTSANBIETER HINZUFÜGEN) aus.

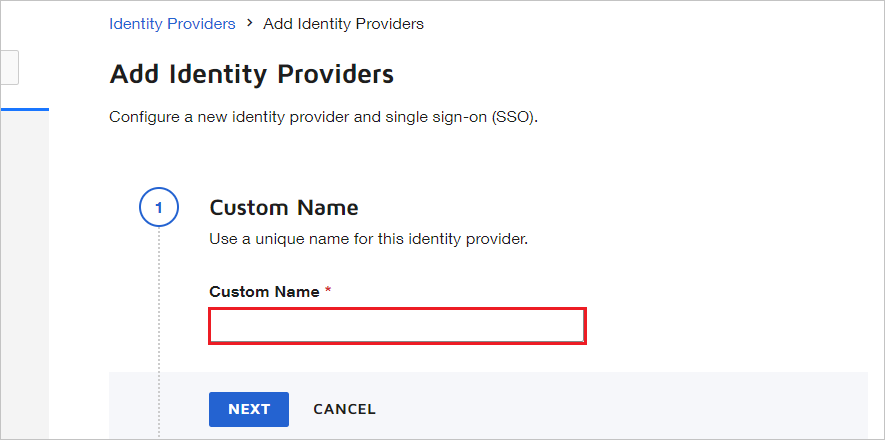

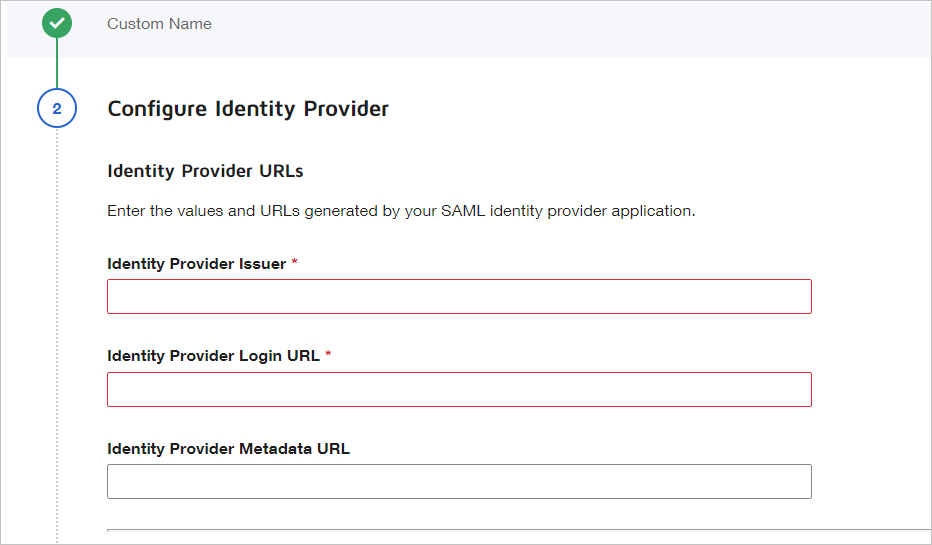

Führen Sie auf der Seite Identity Provider Settings (Identitätsanbietereinstellungen) die folgenden Schritte aus:

a. Geben Sie im Feld Benutzerdefinierter Name einen eindeutigen Namen für die Konfiguration ein. Verwenden Sie keine Leerzeichen.

b. Fügen Sie in das Feld für Aussteller des Identitätsanbieters den Wert von Microsoft Entra-Bezeichner ein, den Sie kopiert haben.

c. Fügen Sie in das Feld Identity Provider Login URL (Anmelde-URL des Identitätsanbieters) die Anmelde-URL ein, die Sie aus dem Azure-Portal kopiert haben.

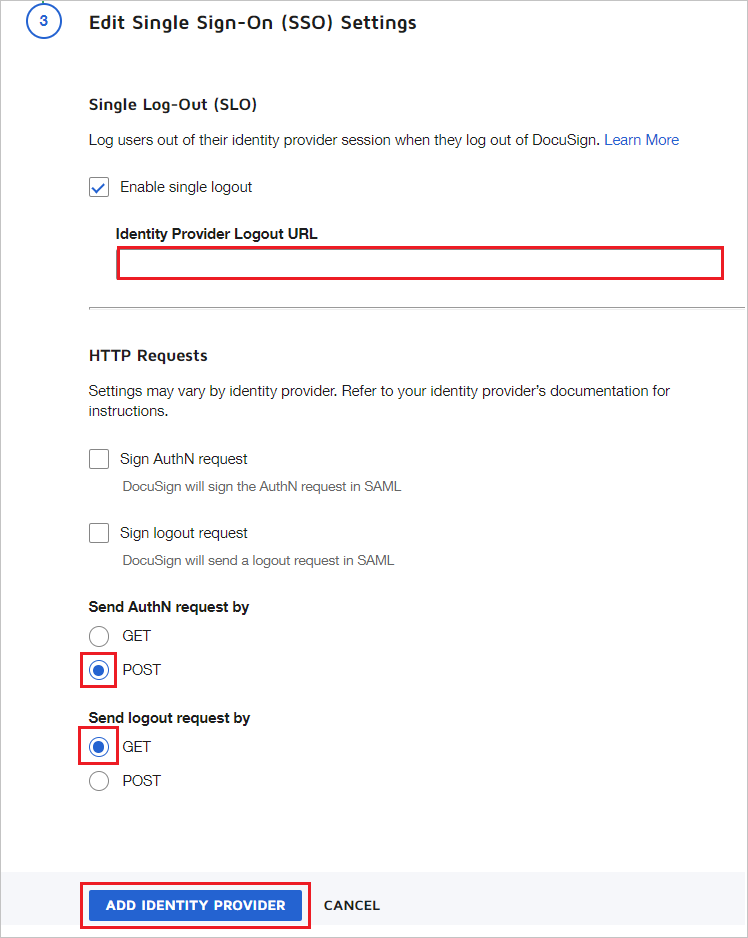

d. Fügen Sie in das Feld Identity Provider Logout URL (Abmelde-URL des Identitätsanbieters) den Wert der Abmelde-URL ein, den Sie aus dem Azure-Portal kopiert haben.

e. Wählen Sie für Send AuthN request by (Authentifizierungsanforderung senden per) die Option POST aus.

f. Wählen Sie für Send logout request by (Abmeldeanforderung senden per) die Option GET aus.

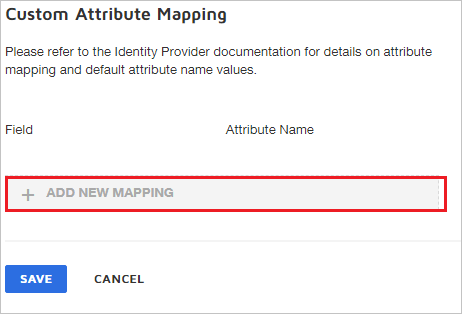

g. Wählen Sie im Abschnitt Custom Attribute Mapping (Benutzerdefinierte Attributzuordnung) die Option ADD NEW MAPPING (NEUE ZUORDNUNG HINZUFÜGEN) aus.

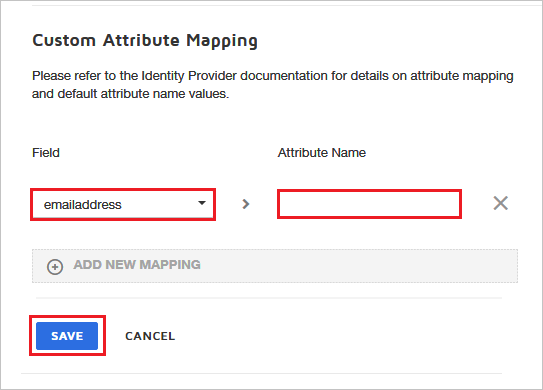

h. Wählen Sie das Feld aus, das Sie dem Microsoft Entra-Anspruch zuordnen möchten. In diesem Beispiel wird der Anspruch emailaddress dem Wert

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddresszugeordnet. Dies ist der Standardanspruchsname aus Microsoft Entra ID für den E-Mail-Anspruch. Wählen Sie SAVE (SPEICHERN) aus.

Hinweis

Verwenden Sie den entsprechenden Benutzerbezeichner, um den Benutzer aus Microsoft Entra ID der DocuSign-Benutzerzuordnung zuzuordnen. Wählen Sie das richtige Feld aus, und geben Sie den entsprechenden Wert basierend auf den Einstellungen Ihrer Organisation ein. Die Einstellung der benutzerdefinierten Attributzuordnung ist nicht obligatorisch.

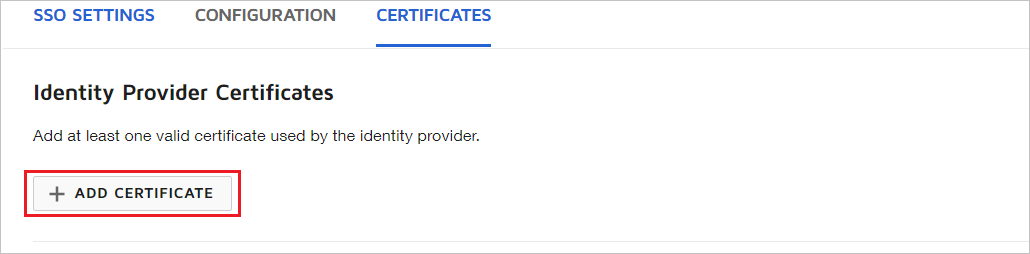

i. Wählen Sie im Abschnitt Identity Provider Certificates (Identitätsanbieterzertifikate) die Option ZERTIFIKAT HINZUFÜGEN aus. Laden Sie dann das aus dem Azure-Portal heruntergeladene Zertifikat hoch, und wählen Sie SPEICHERN aus.

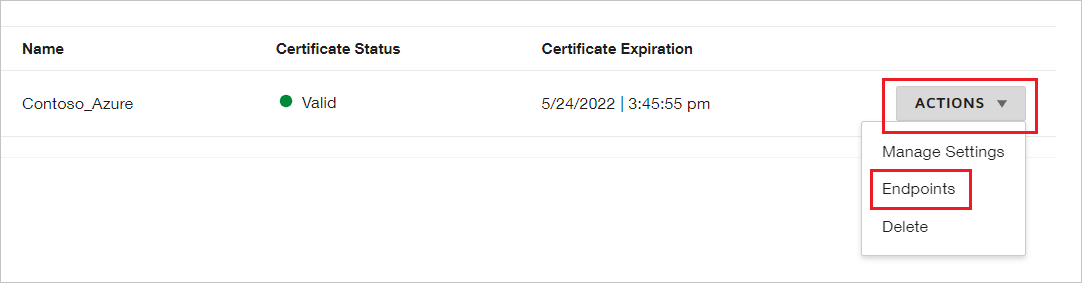

j. Wählen Sie im Abschnitt Identity Providers (Identitätsanbieter) die Option ACTIONS (AKTIONEN) und anschließend Endpoints (Endpunkte) aus.

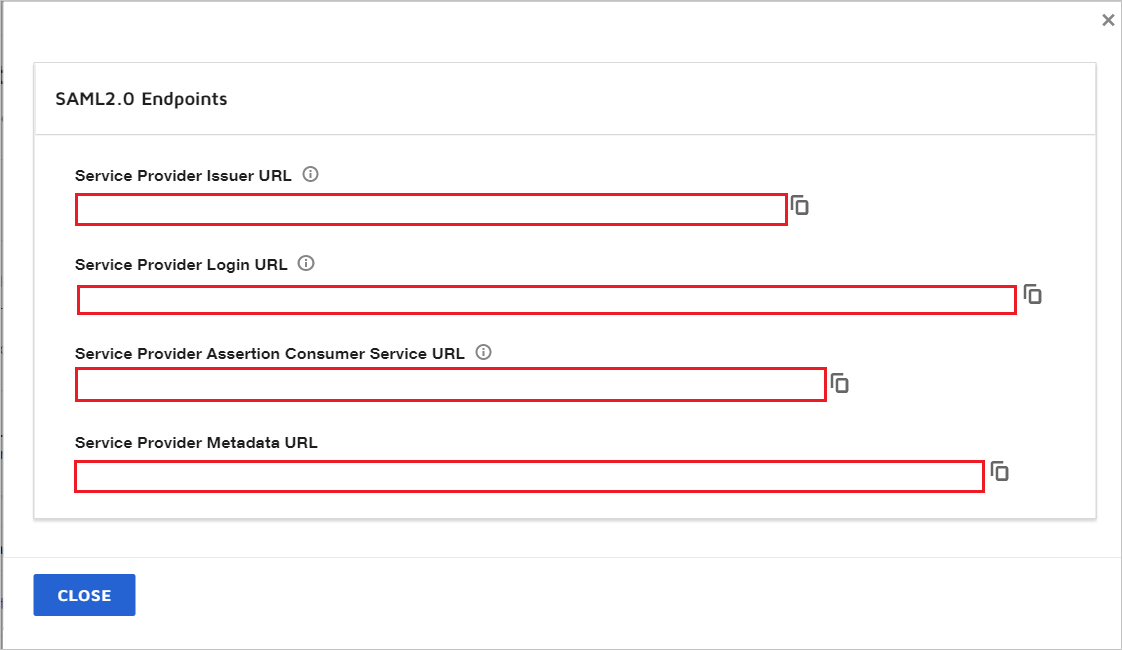

k. Führen Sie im DocuSign-Verwaltungsportal im Abschnitt View SAML 2.0 Endpoints (SAML 2.0-Endpunkte anzeigen) die folgenden Schritte aus:

Kopieren Sie die Aussteller-URL des Dienstanbieters, und fügen Sie diese in das Feld für Bezeichner im Abschnitt Grundlegende SAML-Konfiguration ein.

Kopieren Sie die Assertionsverbraucherdienst-URL des Dienstanbieters, und fügen Sie diese in das Feld für Antwort-URL im Abschnitt Grundlegende SAML-Konfiguration ein.

Kopieren Sie die Anmelde-URL des Dienstanbieters, und fügen Sie diese in das Feld für Anmelde-URL im Abschnitt Grundlegende SAML-Konfiguration ein. Am Ende der Anmelde-URL des Dienstanbieters erhalten Sie den IDPID-Wert.

Klicken Sie auf Schließen.

Erstellen eines DocuSign-Testbenutzers

In diesem Abschnitt wird in DocuSign ein Benutzer namens B. Simon erstellt. DocuSign unterstützt die Just-in-Time-Benutzerbereitstellung, die standardmäßig aktiviert ist. Für Sie steht in diesem Abschnitt kein Aktionselement zur Verfügung. Ist ein Benutzer noch nicht in DocuSign vorhanden, wird nach der Authentifizierung ein neuer Benutzer erstellt.

Hinweis

Setzen Sie sich mit demSupportteam von DocuSign in Verbindung, wenn Sie einen Benutzer manuell erstellen müssen.

Testen des einmaligen Anmeldens

In diesem Abschnitt testen Sie die Microsoft Entra ID-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

Klicken Sie auf Diese Anwendung testen. Dadurch werden Sie zur Anmelde-URL für DocuSign weitergeleitet, wo Sie den Anmeldeflow initiieren können.

Rufen Sie direkt die DocuSign-Anmelde-URL auf, und initiieren Sie den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie unter „Meine Apps“ auf die Kachel „DocuSign“ klicken, sollten Sie automatisch bei der DocuSign-Instanz angemeldet werden, für die Sie einmaliges Anmelden eingerichtet haben. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Nächste Schritte

Nach dem Konfigurieren von DocuSign können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.