Tutorial: Konfigurieren von G Suite für die automatische Benutzerbereitstellung

In diesem Tutorial werden die Schritte beschrieben, die Sie sowohl in G Suite als auch in Microsoft Entra ID ausführen müssen, um die automatische Benutzerbereitstellung zu konfigurieren. Wenn diese Funktion konfiguriert ist, stellt Microsoft Entra ID über den Microsoft Entra-Bereitstellungsdienst automatisch Benutzer*innen und Gruppen für G Suite bereit bzw. hebt die Bereitstellung auf. Wichtige Details zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzer*innen für SaaS-Anwendungen mit Microsoft Entra ID.

Hinweis

In diesem Tutorial wird ein Connector beschrieben, der auf dem Bereitstellungsdienst für Benutzer*innen für Microsoft Entra-Benutzer*innen basiert. Wichtige Details zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzer*innen für SaaS-Anwendungen mit Microsoft Entra ID.

Unterstützte Funktionen

- Erstellen von Benutzern in G Suite

- Entfernen Sie Benutzer in G Suite, wenn sie keinen Zugriff mehr benötigen (Hinweis: Das Entfernen eines Benutzers aus dem Synchronisierungsbereich führt nicht zum Löschen des Objekts in GSuite).

- Synchronisieren Sie Benutzerattribute zwischen Microsoft Entra ID und G Suite

- Bereitstellen von Gruppen und Gruppenmitgliedschaften in G Suite

- Einmaliges Anmelden bei G Suite (empfohlen)

Voraussetzungen

Das diesem Tutorial zu Grunde liegende Szenario setzt voraus, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Mandant

- Benutzerkonto in Microsoft Entra ID mit der Berechtigung zum Konfigurieren von Bereitstellungen (z. B. Anwendungsadministrator, Cloudanwendungsadministrator, Anwendungsbesitzer oder globaler Administrator).

- Einen G Suite-Mandanten

- Ein Benutzerkonto in G Suite mit Administratorberechtigungen.

Schritt 1: Planen der Bereitstellung

- Erfahren Sie, wie der Bereitstellungsdienst funktioniert.

- Definieren Sie den Geltungsbereich für die Bereitstellung.

- Legen Sie fest, welche Daten zwischen Microsoft Entra ID und G Suite zugeordnet werden sollen.

Schritt 2: Konfigurieren von G Suite zur Unterstützung der Bereitstellung mit Microsoft Entra ID

Bevor Sie G Suite für die automatische Benutzerbereitstellung mit Microsoft Entra ID konfigurieren, müssen Sie in G Suite die SCIM-Bereitstellung aktivieren.

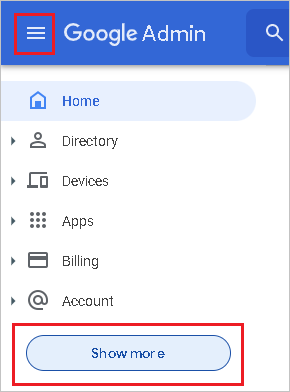

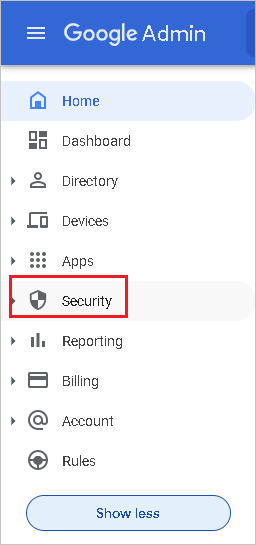

Melden Sie sich bei der G Suite-Verwaltungskonsole mit Ihrem Administratorkonto an, klicken Sie anschließend auf das Hauptmenü, und wählen Sie Security (Sicherheit) aus. Sollte die Option nicht zu sehen sein, befindet sie sich möglicherweise unter dem Menü Show More (Mehr anzeigen).

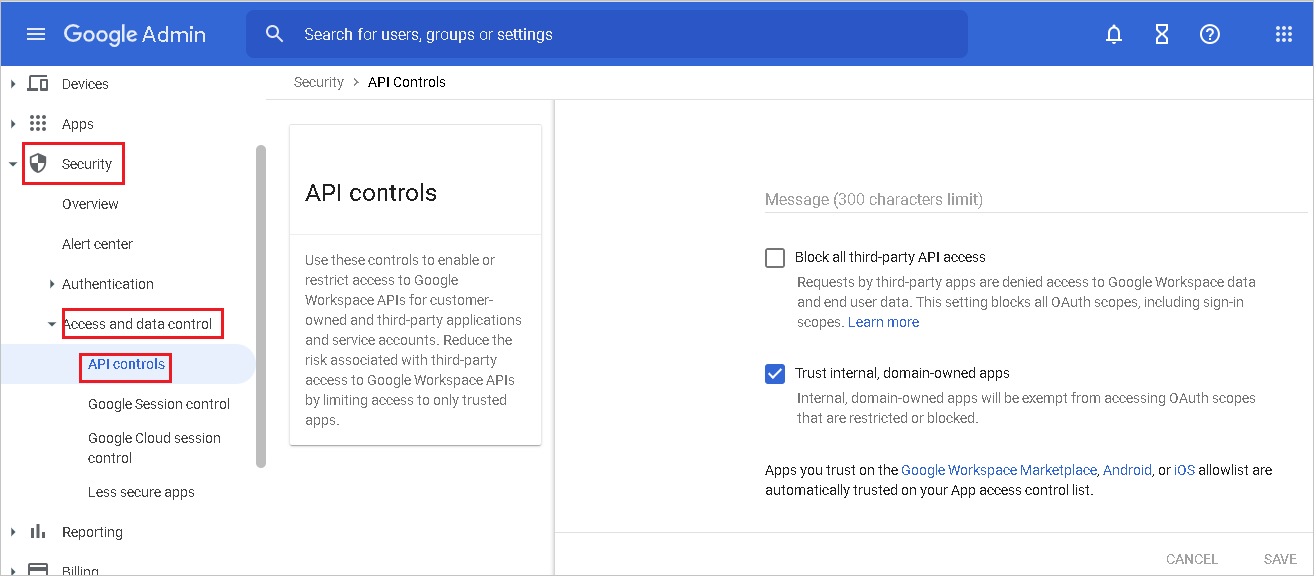

Navigieren Sie zu Security > Access and data control > API Controls (Sicherheit > Zugriff und Datensteuerung > API-Steuerelemente). Aktivieren Sie das Kontrollkästchen Trust internal, domain-owned apps (Internen Apps in Domänenbesitz vertrauen), und klicken Sie dann auf SAVE (Speichern).

Wichtig

Für jeden Benutzer, den Sie für G Suite bereitstellen möchten, muss der Benutzername in Microsoft Entra ID an eine benutzerdefinierte Domäne gebunden werden. Beispielsweise werden Benutzernamen wie bob@contoso.onmicrosoft.com von G Suite nicht akzeptiert. bob@contoso.com ist hingegen zulässig. Sie können die Domäne eines vorhandenen Benutzers ändern, indem Sie die hier zu findenden Anleitungen befolgen.

Nachdem Sie Ihre gewünschten benutzerdefinierten Domänen mit Microsoft Entra ID hinzugefügt und überprüft haben, müssen Sie sie erneut mit G Suite überprüfen. Zum Überprüfen von Domänen in G Suite verwenden Sie die folgenden Schritte:

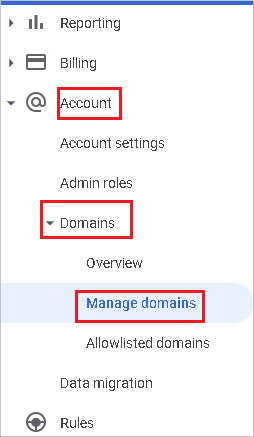

Navigieren Sie in der G Suite-Verwaltungskonsole zu Account > Domains > Manage Domains (Konto > Domänen > Domänen verwalten).

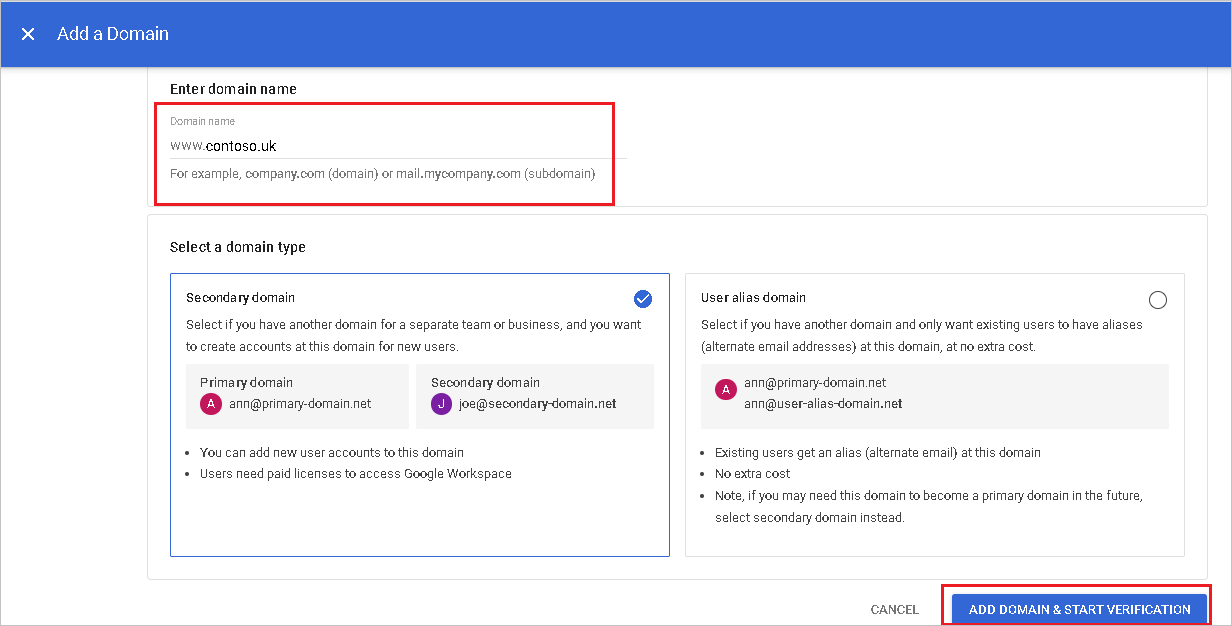

Klicken Sie auf der Seite „Manage Domain“ (Domäne verwalten) auf Add a domain (Domäne hinzufügen).

Geben Sie auf der Seite „Add Domain“ (Domäne hinzufügen) den Namen der Domäne ein, die Sie hinzufügen möchten.

Wählen Sie Domäne hinzufügen und Überprüfung starten aus. Führen Sie dann die Schritte aus, mit denen Sie prüfen, ob Sie den Domänennamen besitzen. Umfassende Anweisungen zum Überprüfen Ihrer Domäne mit Google finden Sie unter Überprüfen des Websitebesitzrechts.

Wiederholen Sie die obigen Schritte für alle weiteren Domänen, die Sie G Suite hinzufügen möchten.

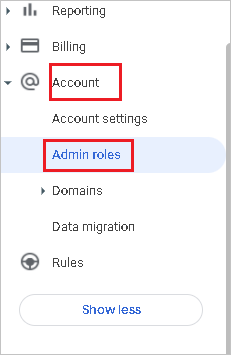

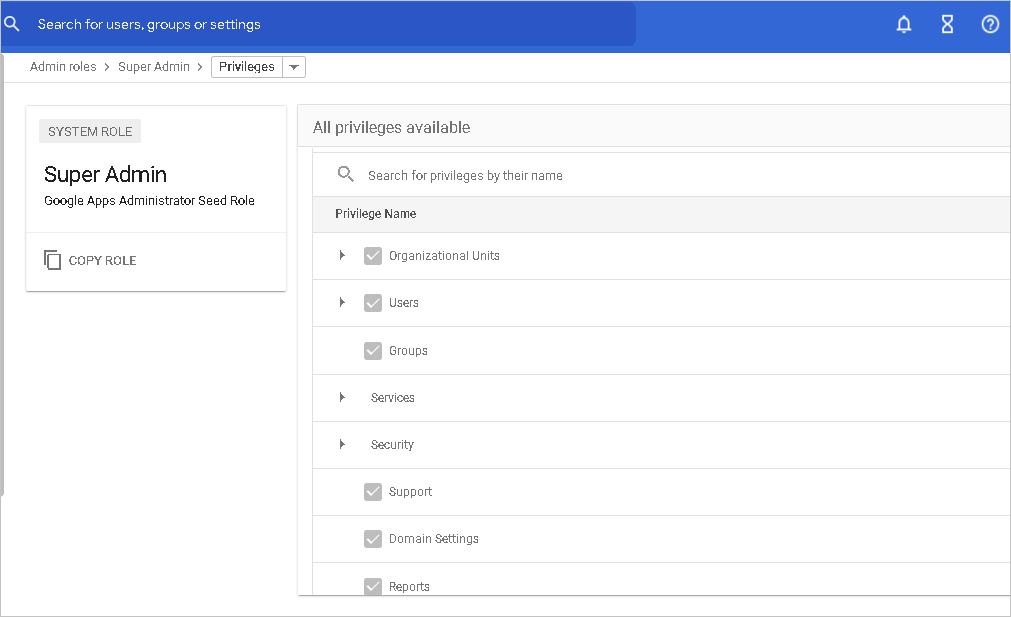

Bestimmen Sie als Nächstes, welches Administratorkonto Sie zum Verwalten der Benutzerbereitstellung in G Suite verwenden möchten. Navigieren Sie zu Account >Admin roles (Konto > Administratorrollen).

Bearbeiten Sie für die Administratorrolle des Kontos die Berechtigungen für diese Rolle. Aktivieren Sie alle Admin-API-Berechtigungen, damit dieses Konto für die Bereitstellung verwendet werden kann.

Schritt 3: Hinzufügen von G Suite aus dem Microsoft Entra-Anwendungskatalog

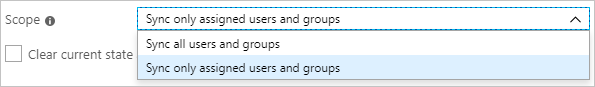

Fügen Sie G Suite aus dem Microsoft Entra-Anwendungskatalog hinzu, um mit dem Verwalten der Bereitstellung in G Suite zu beginnen. Wenn Sie G Suite zuvor für einmaliges Anmelden (Single Sign-On, SSO) eingerichtet haben, können Sie dieselbe Anwendung verwenden. Es ist jedoch empfehlenswert, beim erstmaligen Testen der Integration eine separate App zu erstellen. Hier erfahren Sie mehr über das Hinzufügen einer Anwendung aus dem Katalog.

Schritt 4: Definieren, wer in die Bereitstellung einbezogen werden soll

Mit dem Microsoft Entra-Bereitstellungsdienst können Sie anhand der Zuweisung zur Anwendung und/oder anhand von Attributen für Benutzer*innen / Gruppen festlegen, wer in die Bereitstellung einbezogen werden soll. Wenn Sie sich dafür entscheiden, anhand der Zuweisung festzulegen, wer für Ihre App bereitgestellt wird, können Sie der Anwendung mithilfe der folgenden Schritte Benutzer und Gruppen zuweisen. Wenn Sie allein anhand der Attribute des Benutzers oder der Gruppe auswählen möchten, wer bereitgestellt wird, können Sie einen hier beschriebenen Bereichsfilter verwenden.

Fangen Sie klein an. Testen Sie die Bereitstellung mit einer kleinen Gruppe von Benutzern und Gruppen, bevor Sie sie für alle freigeben. Wenn der Bereitstellungsbereich auf zugewiesene Benutzer und Gruppen festgelegt ist, können Sie dies durch Zuweisen von einem oder zwei Benutzern oder Gruppen zur App kontrollieren. Ist der Bereich auf alle Benutzer und Gruppen festgelegt, können Sie einen attributbasierten Bereichsfilter angeben.

Wenn Sie weitere Rollen benötigen, können Sie das Anwendungsmanifest so ändern, dass neue Rollen hinzugefügt werden.

Schritt 5: Konfigurieren der automatischen Benutzerbereitstellung in G Suite

In diesem Abschnitt werden die Schritte zum Konfigurieren des Microsoft Entra-Bereitstellungsdiensts zum Erstellen, Aktualisieren und Deaktivieren von Benutzer*innen bzw. Gruppen in TestApp auf der Grundlage von Benutzer- oder Gruppenzuweisungen in Microsoft Entra ID erläutert.

Hinweis

Weitere Informationen zum Directory-API-Endpunkt von G Suite finden Sie in der Referenzdokumentation zur Directory-API.

So konfigurieren Sie die automatische Benutzerbereitstellung für G Suite in Microsoft Entra ID:

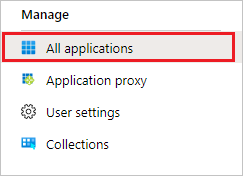

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

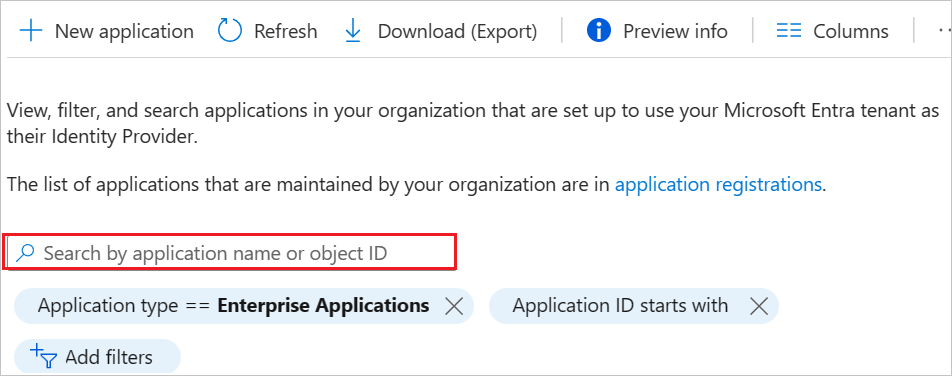

Wählen Sie in der Anwendungsliste den Eintrag G Suite aus.

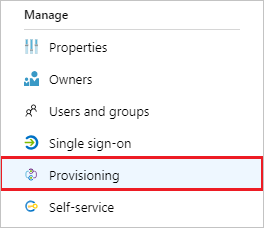

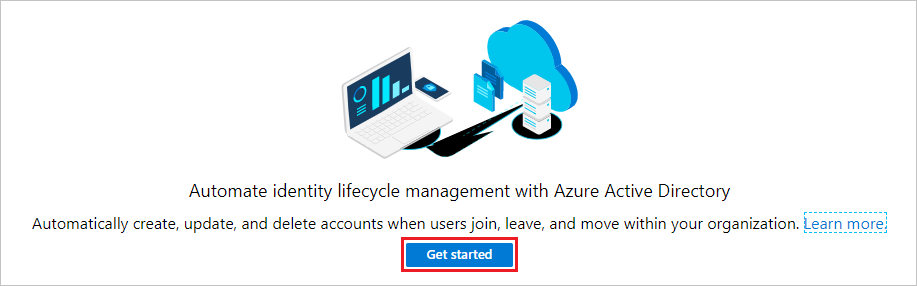

Wählen Sie die Registerkarte Bereitstellung. Klicken Sie auf Erste Schritte.

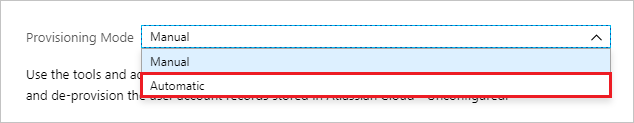

Legen Sie den Bereitstellungsmodus auf Automatisch fest.

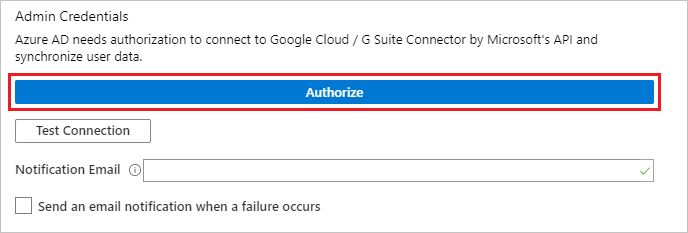

Klicken Sie im Abschnitt Administratoranmeldeinformationen auf Autorisieren. In einem neuen Browserfenster werden Sie zum Dialogfeld für die Google-Autorisierung geleitet.

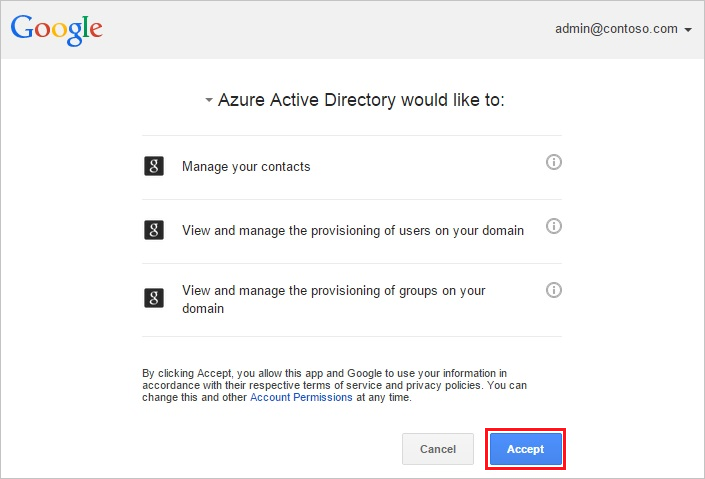

Bestätigen Sie, dass Sie Microsoft Entra die Berechtigungen erteilen möchten, Änderungen an Ihrem G Suite-Mandanten vorzunehmen. Wählen Sie Akzeptieren aus.

Wählen Sie Verbindung testen aus, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit G Suite herstellen kann. Vergewissern Sie sich im Falle eines Verbindungsfehlers, dass Ihr G Suite-Konto über Administratorberechtigungen verfügt, und wiederholen Sie den Vorgang. Führen Sie dann erneut den Schritt Autorisieren aus.

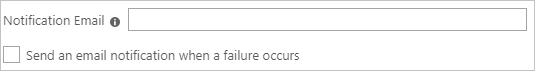

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll, und aktivieren Sie das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Wählen Sie Speichern aus.

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra-Benutzer bereitstellen aus.

Überprüfen Sie im Abschnitt Attributzuordnungen die Benutzerattribute, die von Microsoft Entra ID mit G Suite synchronisiert werden. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Hinweis

GSuite-Bereitstellung unterstützt derzeit nur die Verwendung von primaryEmail als übereinstimmende Attribut.

| attribute | type |

|---|---|

| primaryEmail | String |

| relations.[type eq "manager"].value | String |

| name.familyName | String |

| name.givenName | String |

| Angehalten | String |

| externalIds.[type eq "custom"].value | String |

| externalIds.[type eq "organization"].value | String |

| addresses.[type eq "work"].country | String |

| addresses.[type eq "work"].streetAddress | String |

| addresses.[type eq "work"].region | String |

| addresses.[type eq "work"].locality | String |

| addresses.[type eq "work"].postalCode | String |

| emails.[type eq "work"].address | String |

| organizations.[type eq "work"].department | String |

| organizations.[type eq "work"].title | String |

| phoneNumbers.[type eq "work"].value | String |

| phoneNumbers.[type eq "mobile"].value | String |

| phoneNumbers.[type eq "work_fax"].value | String |

| emails.[type eq "work"].address | String |

| organizations.[type eq "work"].department | String |

| organizations.[type eq "work"].title | String |

| addresses.[type eq "home"].country | String |

| addresses.[type eq "home"].formatted | String |

| addresses.[type eq "home"].locality | String |

| addresses.[type eq "home"].postalCode | String |

| addresses.[type eq "home"].region | String |

| addresses.[type eq "home"].streetAddress | String |

| addresses.[type eq "other"].country | String |

| addresses.[type eq "other"].formatted | String |

| addresses.[type eq "other"].locality | String |

| addresses.[type eq "other"].postalCode | String |

| addresses.[type eq "other"].region | String |

| addresses.[type eq "other"].streetAddress | String |

| addresses.[type eq "work"].formatted | String |

| changePasswordAtNextLogin | String |

| emails.[type eq "home"].address | String |

| emails.[type eq "other"].address | String |

| externalIds.[type eq "account"].value | String |

| externalIds.[type eq "custom"].customType | String |

| externalIds.[type eq "customer"].value | String |

| externalIds.[type eq "login_id"].value | String |

| externalIds.[type eq "network"].value | String |

| gender.type | String |

| GeneratedImmutableId | String |

| Bezeichner | String |

| ims.[type eq "home"].protocol | String |

| ims.[type eq "other"].protocol | String |

| ims.[type eq "work"].protocol | String |

| includeInGlobalAddressList | String |

| ipWhitelisted | String |

| organizations.[type eq "school"].costCenter | String |

| organizations.[type eq "school"].department | String |

| organizations.[type eq "school"].domain | String |

| organizations.[type eq "school"].fullTimeEquivalent | String |

| organizations.[type eq "school"].location | String |

| organizations.[type eq "school"].name | String |

| organizations.[type eq "school"].symbol | String |

| organizations.[type eq "school"].title | String |

| organizations.[type eq "work"].costCenter | String |

| organizations.[type eq "work"].domain | String |

| organizations.[type eq "work"].fullTimeEquivalent | String |

| organizations.[type eq "work"].location | String |

| organizations.[type eq "work"].name | String |

| organizations.[type eq "work"].symbol | String |

| OrgUnitPath | String |

| phoneNumbers.[type eq "home"].value | String |

| phoneNumbers.[type eq "other"].value | String |

| websites.[type eq "home"].value | String |

| websites.[type eq "other"].value | String |

| websites.[type eq "work"].value | String |

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra-Gruppen bereitstellen aus.

Überprüfen Sie im Abschnitt Attributzuordnungen die Gruppenattribute, die von Microsoft Entra ID mit G Suite synchronisiert werden. Die als übereinstimmende Eigenschaften ausgewählten Attribute werden verwendet, um die Gruppen in G Suite für Updatevorgänge abzugleichen. Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Attribut type email String Members String name String description String Wenn Sie Bereichsfilter konfigurieren möchten, lesen Sie die Anweisungen unter Attributbasierte Anwendungsbereitstellung mit Bereichsfiltern.

Um den Microsoft Entra-Bereitstellungsdienst für G Suite zu aktivieren, ändern Sie den Bereitstellungsstatus im Abschnitt Einstellungen zu Ein.

Legen Sie die Benutzer und/oder Gruppen fest, die in G Suite bereitgestellt werden sollen. Wählen Sie dazu im Abschnitt Einstellungen unter Bereich die gewünschten Werte aus.

Wenn Sie fertig sind, klicken Sie auf Speichern.

Durch diesen Vorgang wird der erstmalige Synchronisierungszyklus für alle Benutzer und Gruppen gestartet, die im Abschnitt Einstellungen unter Bereich definiert wurden. Der erste Zyklus dauert länger als nachfolgende Zyklen, die ungefähr alle 40 Minuten erfolgen, solange der Microsoft Entra-Bereitstellungsdienst ausgeführt wird.

Hinweis

Wenn die Benutzer bereits über ein persönliches Konto/Endbenutzerkonto mit der E-Mail-Adresse des Microsoft Entra-Benutzers verfügen, tritt möglicherweise ein Problem auf, das behoben werden kann, indem vor dem Ausführen der Verzeichnissynchronisierung das Google-Übertragungstool verwendet wird.

Schritt 6: Überwachen der Bereitstellung

Wenn Sie die Bereitstellung konfiguriert haben, können Sie mit den folgenden Ressourcen die Bereitstellung überwachen:

- Mithilfe der Bereitstellungsprotokolle können Sie ermitteln, welche Benutzer erfolgreich bzw. nicht erfolgreich bereitgestellt wurden

- Anhand der Fortschrittsleiste können Sie den Status des Bereitstellungszyklus überprüfen und den Fortschritt der Bereitstellung verfolgen

- Wenn sich die Bereitstellungskonfiguration in einem fehlerhaften Zustand zu befinden scheint, wird die Anwendung unter Quarantäne gestellt. Weitere Informationen zu den verschiedenen Quarantänestatus finden Sie hier.

Tipps zur Problembehandlung

- Wenn Sie einen Benutzer aus dem Synchronisierungsbereich entfernen, wird er in G Suite deaktiviert. Dies führt jedoch nicht zum Löschen des Benutzers in G Suite.

Just-In-Time-Anwendungszugriff (JIT) mit PIM für Gruppen

Mit PIM für Gruppen können Sie Just-in-Time-Zugriff auf Gruppen in Google Cloud/Google Workspace bereitstellen und die Anzahl der Benutzer reduzieren, die dauerhaften Zugriff auf privilegierte Gruppen in Google Cloud/Google Workspace haben.

Konfigurieren Ihrer Unternehmensanwendung für einmaliges Anmelden (SSO) und Bereitstellung

- Fügen Sie Ihrem Mandanten Google Cloud/Google Workspace hinzu, konfigurieren Sie es für die Bereitstellung, wie in diesem Tutorial beschrieben, und starten Sie die Bereitstellung.

- Konfigurieren Sie das einmalige Anmelden für Google Cloud/Google Workspace.

- Erstellen Sie eine Gruppe, die allen Benutzern Zugriff auf die Anwendung bereitstellt.

- Weisen Sie die Gruppe der Google Cloud/Google Workspace-Anwendung zu.

- Weisen Sie Ihren Testbenutzer als direktes Mitglied der Gruppe zu, die im vorherigen Schritt erstellt wurde, oder gewähren Sie ihm über ein Zugriffspaket Zugriff auf die Gruppe. Diese Gruppe kann für den dauerhaften, Nicht-Administrator-Zugriff in Google Cloud/Google Workspace verwendet werden.

Aktivieren von PIM für Gruppen

- Erstellen Sie eine zweite Gruppe in Microsoft Entra ID. Diese Gruppe bietet Zugriff auf Administratorberechtigungen in Google Cloud/Google Workspace.

- Unterwerfen Sie die Gruppe der Verwaltung in Microsoft Entra PIM.

- Weisen Sie Ihren Testbenutzer als berechtigt für die Gruppe in PIM zu, wobei die Rolle auf „Mitglied“ festgelegt ist.

- Weisen Sie die zweite Gruppe der Google Cloud/Google Workspace-Anwendung zu.

- Verwenden Sie die Bedarfsbereitstellung, um die Gruppe in Google Cloud/Google Workspace zu erstellen.

- Melden Sie sich bei Google Cloud/Google Workspace an, und weisen Sie der zweiten Gruppe die erforderlichen Berechtigungen zum Ausführen von Administratoraufgaben zu.

Jetzt kann jeder Endbenutzer, der für die Gruppe in PIM berechtigt wurde, JIT-Zugriff auf die Gruppe in Google Cloud/Google Workspace erhalten, indem seine Gruppenmitgliedschaft aktiviert wird.

- Wie lange dauert es, bis ein Benutzer in der Anwendung bereitgestellt wird?

- Wenn ein Benutzer einer Gruppe in Microsoft Entra ID hinzugefügt wird, ohne dass seine Gruppenmitgliedschaft mithilfe von Microsoft Entra ID Privileged Identity Management (PIM) aktiviert wird:

- Die Gruppenmitgliedschaft wird während des nächsten Synchronisierungszyklus in der Anwendung bereitgestellt. Der Synchronisierungszyklus wird alle 40 Minuten ausgeführt.

- Wenn ein Benutzer seine Gruppenmitgliedschaft in Microsoft Entra ID PIM aktiviert:

- Die Gruppenmitgliedschaft wird in 2 bis 10 Minuten bereitgestellt. Bei einer hohen Anzahl von gleichzeitigen Anforderungen werden Anforderungen auf fünf Anforderungen pro zehn Sekunden gedrosselt.

- Für die ersten fünf Benutzer, die innerhalb eines Zeitraums von zehn Sekunden ihre Gruppenmitgliedschaft für eine bestimmte Anwendung aktivieren, wird die Gruppenmitgliedschaft innerhalb von zwei bis zehn Minuten in der Anwendung bereitgestellt.

- Ab dem sechsten Benutzer, der innerhalb von zehn Sekunden seine Gruppenmitgliedschaft für eine bestimmte Anwendung aktiviert, wird die Gruppenmitgliedschaft im nächsten Synchronisierungszyklus in der Anwendung bereitgestellt. Der Synchronisierungszyklus wird alle 40 Minuten ausgeführt. Die Grenzwerte für die Drosselung gelten pro Unternehmensanwendung.

- Wenn ein Benutzer einer Gruppe in Microsoft Entra ID hinzugefügt wird, ohne dass seine Gruppenmitgliedschaft mithilfe von Microsoft Entra ID Privileged Identity Management (PIM) aktiviert wird:

- Wenn der Benutzer nicht auf die erforderliche Gruppe in Google Cloud/Google Workspace zugreifen kann, lesen Sie die PIM-Protokolle und Bereitstellungsprotokolle, um sicherzustellen, dass die Gruppenmitgliedschaft erfolgreich aktualisiert wurde. Je nachdem, wie die Zielanwendung erstellt wurde, kann es länger dauern, bis die Gruppenmitgliedschaft in der Anwendung wirksam wird.

- Sie können Warnungen für Fehler mithilfe von Azure Monitor erstellen.

Änderungsprotokoll

- 17.10.2020: Unterstützung für weitere G Suite-Benutzerattribute und -Gruppenattribute hinzugefügt.

- 17.10.2020: Die Namen der G Suite-Zielattribute wurden so aktualisiert, dass sie den hier definierten Angaben entsprechen.

- 17.10.2020: Standardattributzuordnungen aktualisiert

Weitere Ressourcen

- Verwalten der Benutzerkontobereitstellung für Unternehmens-Apps

- Was ist Anwendungszugriff und einmaliges Anmelden mit Microsoft Entra ID?