Tutorial: Konfigurieren von SAP Cloud Identity Services für die automatische Benutzerbereitstellung

In diesem Tutorial werden die Schritte zum Konfigurieren der Bereitstellung aus Microsoft Entra ID in SAP Cloud Identity Services veranschaulicht. Ziel ist es, Microsoft Entra ID einzurichten, um Benutzer automatisch für SAP Cloud Identity Services bereitzustellen und ihre Bereitstellung aufzuheben, damit diese Benutzer sich bei SAP Cloud Identity Services authentifizieren können und Zugriff auf andere SAP-Workloads haben. SAP Cloud Identity Services unterstützen die Bereitstellung von lokalen Identitätsverzeichnissen aus in andere SAP-Anwendungen als Zielsysteme.

Hinweis

In diesem Tutorial wird ein Connector beschrieben, der im Benutzerbereitstellungsdienst Microsoft Entra erstellt wird. Wichtige Details zum Zweck und zur Funktionsweise dieses Diensts sowie häufig gestellte Fragen finden Sie unter Automatisieren der Bereitstellung und Bereitstellungsaufhebung von Benutzer*innen für SaaS-Anwendungen mit Microsoft Entra ID. SAP Cloud Identity Services verfügen außerdem über einen eigenen separaten Connector zum Lesen von Benutzern und Gruppen aus Microsoft Entra ID. Weitere Informationen finden Sie unter SAP Cloud Identity Services – Identitätsbereitstellung – Microsoft Entra ID als Quellsystem.

Voraussetzungen

Das diesem Tutorial zu Grunde liegende Szenario setzt voraus, dass Sie bereits über die folgenden Voraussetzungen verfügen:

- Ein Microsoft Entra-Mandant

- Ein SAP Cloud Identity Services-Mandant

- Ein Benutzerkonto in SAP Cloud Identity Services mit Administratorberechtigungen

Hinweis

Diese Integration kann auch über die Microsoft Entra US Government Cloud-Umgebung verwendet werden. Sie können diese Anwendung im Microsoft Entra-Anwendungskatalog für US Government Cloud finden und auf die gleiche Weise wie in der öffentlichen Cloudumgebung konfigurieren.

Wenn Sie die Bereitstellung in SAP Cloud Identity Services in einer Produktionsumgebung konfigurieren, in der Sie den Zugriff auf SAP-Workloads mithilfe von Microsoft Entra ID Governance verwalten, überprüfen Sie vor dem Fortfahren die Voraussetzungen, bevor Sie Microsoft Entra ID für Identitätsgovernance konfigurieren.

Einrichten von SAP Cloud Identity Services für die Bereitstellung

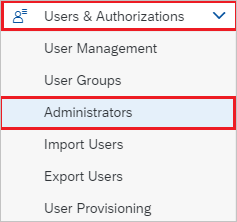

Melden Sie sich bei ihrer SAP Cloud Identity Services-Verwaltungskonsole

https://<tenantID>.accounts.ondemand.com/adminan, oder beihttps://<tenantID>.trial-accounts.ondemand.com/admin, wenn es eine Testversion ist. Navigieren Sie zu Benutzer und Autorisierungen > Administratoren.

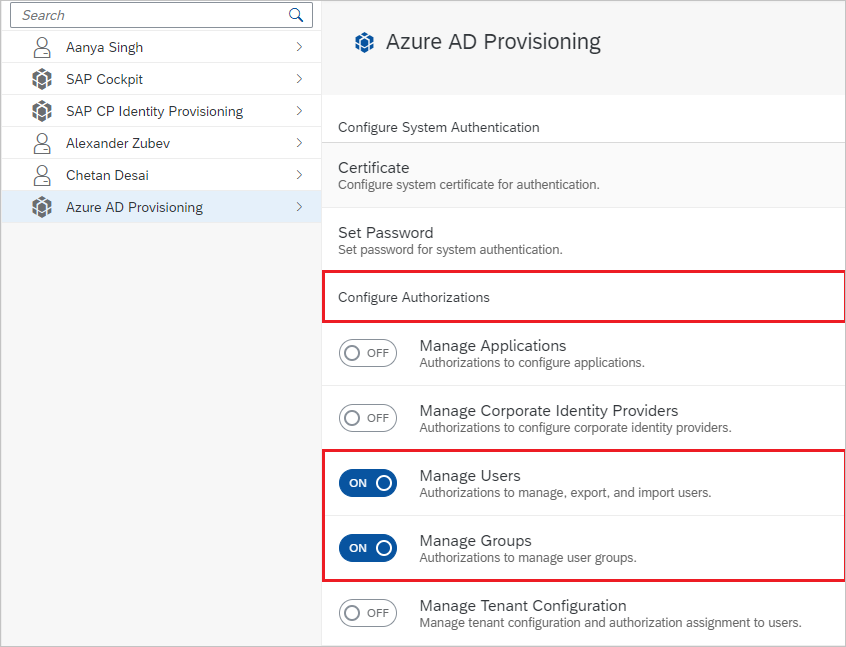

Klicken Sie im linken Bereich auf die Schaltfläche +Hinzufügen, um der Liste einen neuen Administrator hinzuzufügen. Wählen Sie System hinzufügen aus, und geben Sie den Namen des Systems ein.

Hinweis

Die Administratoridentität in SAP Cloud Identity Services muss den Typ System aufweisen. Ein Administratorbenutzer kann sich bei der Bereitstellung nicht bei der SAP SCIM-API authentifizieren. SAP Cloud Identity Services lässt nicht zu, dass der Name eines Systems geändert wird, nachdem es erstellt wurde.

Aktivieren Sie unter „Autorisierungen konfigurieren“ die Umschaltfläche für Benutzer verwalten. Klicken Sie auf Speichern, um das System zu erstellen.

Nachdem das Administratorsystem erstellt wurde, fügen Sie diesem System einen neuen geheimen Schlüssel hinzu.

Kopieren Sie die Werte für Client-ID und Geheimer Clientschlüssel, die von SAP generiert wurden. Diese Werte werden in den Feldern „Administratorbenutzername“ und „Administratorkennwort“ eingegeben. Dies erfolgt auf der Registerkarte „Bereitstellung“ Ihrer SAP Cloud Identity Services-Anwendung, die Sie im nächsten Abschnitt einrichten.

SAP Cloud Identity Services können Zuordnungen zu einer oder mehreren SAP-Anwendungen als Zielsysteme haben. Überprüfen Sie, ob die Benutzer Attribute haben, die für diese SAP-Anwendungen über SAP Cloud Identity Services bereitgestellt werden müssen. In diesem Tutorial wird davon ausgegangen, dass SAP Cloud Identity Services und nachgeschaltete Zielsysteme zwei Attribute erfordern,

userNameundemails[type eq "work"].value. Wenn Ihre SAP-Zielsysteme andere Attribute erfordern und diese nicht Teil Ihres Microsoft Entra ID-Benutzerschemas sind, müssen Sie möglicherweise Synchronisierungserweiterungsattribute konfigurieren.

Hinzufügen von SAP Cloud Identity Services aus dem Katalog

Bevor Sie Microsoft Entra ID für die automatische Benutzerbereitstellung in SAP Cloud Identity Services konfigurieren, müssen Sie SAP Cloud Identity Services aus dem Microsoft Entra-Anwendungskatalog zur Liste der Unternehmensanwendungen Ihres Mandanten hinzufügen. Sie können diesen Schritt im Microsoft Entra Admin Center oder mit der Graph-API ausführen.

Wenn SAP Cloud Identity Services bereits für einmaliges Anmelden von Microsoft Entra konfiguriert ist und eine Anwendung bereits in Ihrer Microsoft Entra-Liste von Unternehmensanwendungen vorhanden ist, fahren Sie mit dem nächsten Abschnitt fort.

Zum Hinzufügen von SAP Cloud Identity Services aus dem Microsoft Entra-Anwendungskatalog im Microsoft Entra Admin Center führen Sie die folgenden Schritte aus:

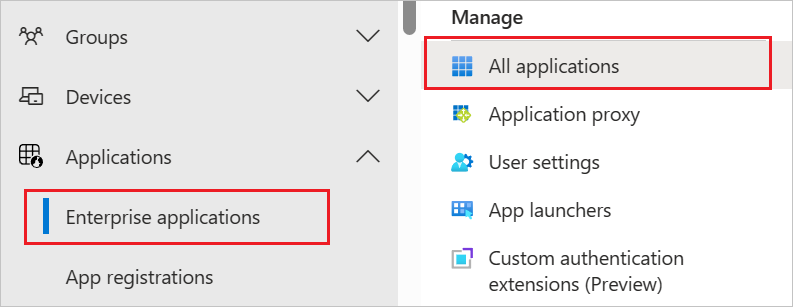

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

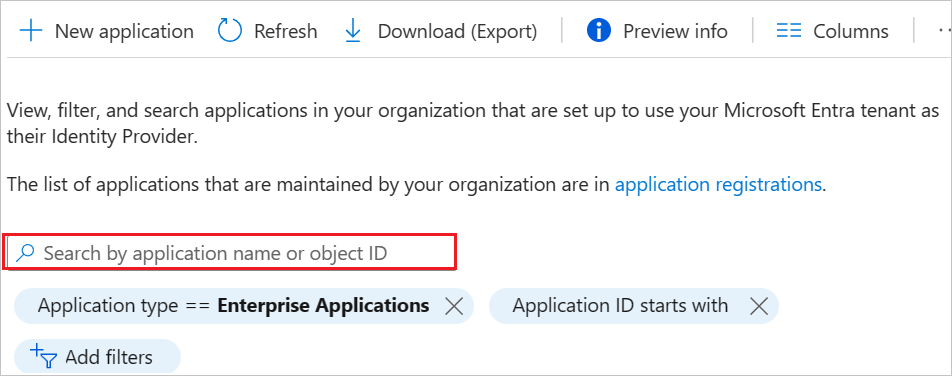

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>Neue Anwendung.

- Um die App aus dem Katalog hinzuzufügen, geben Sie SAP Cloud Identity Services in das Suchfeld ein.

- Wählen Sie im Ergebnisbereich SAP Cloud Identity Services aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Konfigurieren der automatischen Benutzerbereitstellung in SAP Cloud Identity Services

Dieser Abschnitt führt Sie durch die Schritte zum Konfigurieren des Microsoft Entra-Bereitstellungsdiensts zum Erstellen, Aktualisieren und Deaktivieren von Benutzern in SAP Cloud Identity Services basierend auf Benutzerzuweisungen zu einer Anwendung in Microsoft Entra ID.

So konfigurieren Sie die automatische Benutzerbereitstellung für SAP Cloud Identity Services in Microsoft Entra ID:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen.

Wählen Sie in der Anwendungsliste die Anwendung SAP Cloud Identity Services aus.

Klicken Sie auf die Registerkarte Eigenschaften.

Stellen Sie sicher, dass die Option Zuweisung erforderlich ist? auf Ja festgelegt ist. Wenn diese Einstellung auf Nein festgelegt ist, können alle Benutzer in Ihrem Verzeichnis, einschließlich externer Identitäten, auf die Anwendung zugreifen, und Sie können den Zugriff auf die Anwendung nicht überprüfen.

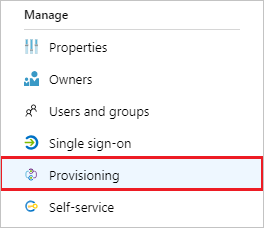

Wählen Sie die Registerkarte Bereitstellung.

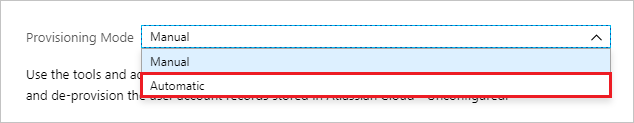

Legen Sie den Bereitstellungsmodus auf Automatisch fest.

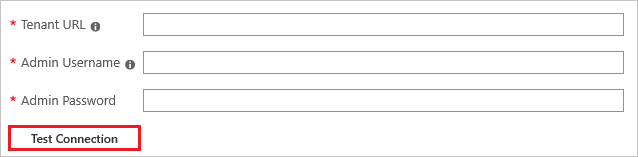

Geben Sie im Abschnitt Administratoranmeldeinformationen

https://<tenantID>.accounts.ondemand.com/service/scim(oderhttps://<tenantid>.trial-accounts.ondemand.com/service/scimbei einer Testversion) mit der Mandanten-ID Ihrer SAP Cloud Identity Services-Instanz in Mandanten-URL ein. Geben Sie die zuvor abgerufenen Werte für Client-ID und Geheimer Clientschlüssel in Administratorbenutzername bzw. Administratorkennwort ein. Klicken Sie auf Verbindung testen, um sicherzustellen, dass Microsoft Entra ID eine Verbindung mit SAP Cloud Identity Services herstellen kann. Wenn keine Verbindung hergestellt wird, stellen Sie sicher, dass Ihr SAP Cloud Identity Services-Konto über Administratorberechtigungen verfügt und dass der geheime Schlüssel gültig ist, und versuchen Sie es noch mal.

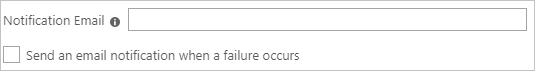

Geben Sie im Feld Benachrichtigungs-E-Mail die E-Mail-Adresse einer Person oder einer Gruppe ein, die Benachrichtigungen zu Bereitstellungsfehlern erhalten soll, und aktivieren Sie das Kontrollkästchen Bei Fehler E-Mail-Benachrichtigung senden.

Klicken Sie auf Speichern.

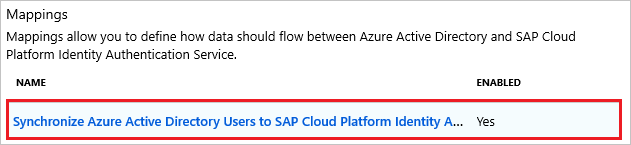

Wählen Sie im Abschnitt Zuordnungen die Option Microsoft Entra ID-Benutzer bereitstellen aus.

Überprüfen Sie im Abschnitt Attributzuordnung die Benutzerattribute, die von Microsoft Entra ID mit SAP Cloud Identity Services synchronisiert wurden. Wenn die Attribute in Ihren SAP Cloud Identity Services nicht als Zuordnungsziel verfügbar sind, wählen Sie Erweiterte Optionen anzeigen, und Attributliste für SAP Cloud Platform Identity Authentication Service bearbeiten aus, um die Liste der unterstützten Attribute zu bearbeiten. Fügen Sie die Attribute Ihres SAP Cloud Identity Services-Mandanten hinzu.

Überprüfen und notieren Sie die Quell- und Zielattribute, die als übereinstimmende Eigenschaften (Zuordnungen mit Rangfolge für den Abgleich) ausgewählt wurden, da diese Attribute verwendet werden, um die Benutzerkonten in SAP Cloud Identity Services für den Microsoft Entra-Bereitstellungsdienst abzugleichen. So wird bestimmt, ob ein neuer Benutzer erstellt oder ein vorhandener Benutzer aktualisiert werden soll. Weitere Informationen finden Sie unter Abgleichen von Benutzern im Quell- und Zielsystem. In einem späteren Schritt stellen Sie sicher, dass für alle Benutzer, die sich bereits in SAP Cloud Identity Services befinden, die als übereinstimmende Eigenschaften ausgewählten Attribute ausgefüllt sind, um zu verhindern, dass doppelte Benutzer erstellt werden.

Bestätigen Sie, dass es eine Attributzuordnung für

IsSoftDeletedoder eine Funktion mitIsSoftDeletedzu einem Attribut der Anwendung gibt. Wenn für Benutzer die Zuweisung zur Anwendung aufgehoben wird, der Benutzer vorläufig in Microsoft Entra ID gelöscht oder die Anmeldung blockiert wird, wird dasisSoftDeletedzugeordnete Attribut durch den Microsoft Entra ID-Bereitstellungsdienst aktualisiert. Wenn kein Attribut zugeordnet ist, sind Benutzer*innen, deren Zuweisung zur Anwendungsrolle später aufgehoben wird, weiterhin im Datenspeicher der Anwendung vorhanden.Fügen Sie alle zusätzlichen Zuordnungen hinzu, die für Ihre SAP Cloud Identity Services oder die nachgeschalteten SAP-Zielsysteme erforderlich sind.

Wählen Sie die Schaltfläche Speichern, um alle Änderungen zu übernehmen.

Attribut type Unterstützung für das Filtern Erforderlich für SAP Cloud Identity Services userNameString ✓ ✓ emails[type eq "work"].valueString ✓ activeBoolean displayNameString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:managerVerweis addresses[type eq "work"].countryString addresses[type eq "work"].localityString addresses[type eq "work"].postalCodeString addresses[type eq "work"].regionString addresses[type eq "work"].streetAddressString name.givenNameString name.familyNameString name.honorificPrefixString phoneNumbers[type eq "fax"].valueString phoneNumbers[type eq "mobile"].valueString phoneNumbers[type eq "work"].valueString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenterString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:divisionString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumberString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organizationString localeString timezoneString userTypeString companyString urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute1String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute2String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute3String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute4String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute5String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute6String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute7String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute8String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute9String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute10String sendMailString mailVerifiedString Wenn Sie Bereichsfilter konfigurieren möchten, lesen Sie die Anweisungen unter Attributbasierte Anwendungsbereitstellung mit Bereichsfiltern.

Um den Microsoft Entra-Bereitstellungsdienst für SAP Cloud Identity Services zu aktivieren, ändern Sie im Abschnitt Einstellungen den Bereitstellungsstatus zu Ein.

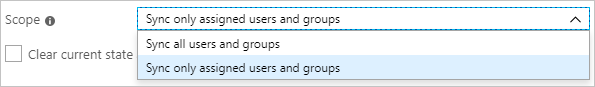

Wählen Sie für den Wert von Bereich im Abschnitt Einstellungen die Option Nur zugewiesene Benutzer und Gruppen synchronisieren aus.

Wenn Sie fertig sind, klicken Sie auf Speichern.

Dadurch wird die Erstsynchronisierung aller Benutzer gestartet, die im Abschnitt Einstellungen unter Bereich definiert sind. Wenn der Bereich auf Nur zugewiesene Benutzer und Gruppen synchronisieren festgelegt ist und der Anwendung keine Benutzer oder Gruppen zugewiesen wurden, erfolgt keine Synchronisierung, bis der Anwendung Benutzer zugewiesen wurden.

Bereitstellen eines neuen Testbenutzers aus Microsoft Entra ID in SAP Cloud Identity Services

Es wird empfohlen, SAP Cloud Identity Services zunächst nur einen einzelnen Microsoft Entra-Testbenutzer zuzuweisen, um die Konfiguration für die automatische Benutzerbereitstellung zu testen.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator oder als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie Neuer Benutzer>Neuen Benutzer erstellen aus.

- Geben Sie den Benutzerprinzipalnamen und Anzeigenamen des neuen Testbenutzers ein. Der Benutzerprinzipalname muss eindeutig sein und darf nicht mit einem aktuellen oder früheren Microsoft Entra-Benutzer oder SAP Cloud Identity Services-Benutzer identisch sein. Wählen Sie Überprüfen + erstellen und dann Erstellen aus.

- Wenn der Testbenutzer erstellt wurde, wechseln Sie zu Identität>Anwendungen>Unternehmensanwendungen.

- Wählen Sie die SAP Cloud Identity Services-Anwendung aus.

- Wählen Sie Benutzer und Gruppen und dann Benutzer/Gruppe hinzufügen aus.

- Wählen Sie unter Benutzer und Gruppen die Option Keine ausgewählt aus, und geben Sie im Textfeld den Benutzerprinzipalnamen des Testbenutzers ein.

- Wählen Sie Auswählen und dann Zuweisen aus.

- Wählen Sie Bereitstellung und dann Bei Bedarf bereitstellen aus.

- Geben Sie im Textfeld Benutzer oder Gruppe auswählen den Benutzerprinzipalnamen des Testbenutzers ein.

- Klicken Sie auf Bereitstellen.

- Warten Sie, bis die Bereitstellung abgeschlossen wurde. Bei erfolgreicher Ausführung wird die Meldung „

Modified attributes (successful)“ angezeigt.

Optional können Sie auch überprüfen, was der Microsoft Entra-Bereitstellungsdienst bereitstellt, wenn ein Benutzer den Gültigkeitsbereich der Anwendung verlässt.

- Wählen Sie Benutzer und Gruppen aus.

- Wählen Sie den Testbenutzer und anschließend Entfernen aus.

- Nachdem der Testbenutzer entfernt wurde, wählen Sie Bereitstellung und dann Bei Bedarf bereitstellen aus.

- Geben Sie im Textfeld Benutzer oder Gruppe auswählen den Benutzerprinzipalnamen des Testbenutzers ein, dessen Zuweisung gerade aufgehoben wurde.

- Klicken Sie auf Bereitstellen.

- Warten Sie, bis die Bereitstellung abgeschlossen wurde.

Schließlich können Sie den Testbenutzer aus Microsoft Entra ID entfernen.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie den Testbenutzer aus, wählen Sie Löschen und dann OK aus. Diese Aktion löscht den Testbenutzer vorläufig aus Microsoft Entra ID.

Sie können den Testbenutzer dann auch aus SAP Cloud Identity Services entfernen.

Sicherstellen, dass vorhandene SAP Cloud Identity Services-Benutzer über die erforderlichen übereinstimmenden Attribute verfügen

Vor dem Zuweisen von Nichttestbenutzern zur SAP Cloud Identity Services-Anwendung in Microsoft Entra ID sollten Sie sicherstellen, dass für alle Benutzer, die bereits in SAP Cloud Identity Services vorhanden sind und die dieselben Personen darstellen wie die Benutzer in Microsoft Entra ID, die Zuordnungsattribute in SAP Cloud Identity Services ausgefüllt sind.

In der Bereitstellungszuordnung werden die als übereinstimmende Eigenschaften ausgewählten Attribute verwendet, um die Benutzerkonten in Microsoft Entra ID mit den Benutzerkonten in SAP Cloud Identity Service abzugleichen. Wenn ein Benutzer in Microsoft Entra ID ohne Übereinstimmung in SAP Cloud Identity Services vorhanden ist, versucht der Microsoft Entra-Bereitstellungsdienst, einen neuen Benutzer zu erstellen. Wenn ein Benutzer in Microsoft Entra ID mit Übereinstimmung in SAP Cloud Identity Services vorhanden ist, aktualisiert der Microsoft Entra-Bereitstellungsdienst den SAP Cloud Identity Services-Benutzer. Daher sollten Sie sicherstellen, dass für alle Benutzer, die sich bereits in SAP Cloud Identity Services befinden, die als übereinstimmende Eigenschaften ausgewählten Attribute ausgefüllt sind, um zu verhindern, dass doppelte Benutzer erstellt werden. Wenn Sie das übereinstimmende Attribut in der Attributzuordnung Ihrer Microsoft Entra-Anwendung ändern müssen, lesen Sie Abgleichen von Benutzern im Quell- und Zielsystem.

Melden Sie sich bei ihrer SAP Cloud Identity Services-Verwaltungskonsole

https://<tenantID>.accounts.ondemand.com/adminan, oder beihttps://<tenantID>.trial-accounts.ondemand.com/admin, wenn es eine Testversion ist.Navigieren Sie zu Benutzer und Autorisierungen > Benutzer exportieren.

Wählen Sie alle Attribute aus, die für den Abgleich von Microsoft Entra-Benutzern mit denjenigen in SAP erforderlich sind. Zu diesen Attributen gehören

SCIM ID,userName,emailsund andere Attribute, die Sie möglicherweise in Ihren SAP-Systemen als Bezeichner verwenden.Wählen Sie Exportieren aus, und warten Sie, bis der Browser die CSV-Datei heruntergeladen hat.

Öffnen Sie ein PowerShell-Fenster.

Geben Sie den folgenden Code in einem Editor ein. Wenn Sie in Zeile 1 ein anderes Attribut für den Abgleich als

userNameausgewählt haben, ändern Sie den Wert dersapScimUserNameField-Variablen in den Namen des SAP Cloud Identity Services-Attributs. Ändern Sie in Zeile 2 das Argument in den Dateinamen der exportierten CSV-Datei vonUsers-exported-from-sap.csvin den Namen der heruntergeladenen Datei.$sapScimUserNameField = "userName" $existingSapUsers = import-csv -Path ".\Users-exported-from-sap.csv" -Encoding UTF8 $count = 0 $warn = 0 foreach ($u in $existingSapUsers) { $id = $u.id if (($null -eq $id) -or ($id.length -eq 0)) { write-error "Exported CSV file does not contain the id attribute of SAP Cloud Identity Services users." throw "id attribute not available, re-export" return } $count++ $userName = $u.$sapScimUserNameField if (($null -eq $userName) -or ($userName.length -eq 0)) { write-warning "SAP Cloud Identity Services user $id does not have a $sapScimUserNameField attribute populated" $warn++ } } write-output "$warn of $count users in SAP Cloud Identity Services did not have the $sapScimUserNameFIeld attribute populated."Führen Sie das Skript aus. Wenn das Skript abgeschlossen ist und wenn für mindestens einen Benutzer das erforderliche Attribut für den Abgleich fehlte, suchen Sie die entsprechenden Benutzer in der exportierten CSV-Datei oder in der SAP Cloud Identity Services Admin Console. Wenn diese Benutzer auch in Microsoft Entra vorhanden sind, müssen Sie zuerst die SAP Cloud Identity Services-Darstellung dieser Benutzer aktualisieren, damit das entsprechende Attribut ausgefüllt wird.

Nachdem Sie die Attribute dieser Benutzer in SAP Cloud Identity Services aktualisiert haben, exportieren Sie die Benutzer erneut aus SAP Cloud Identity Services, wie in den Schritten 2 bis 5 und den PowerShell-Schritten in diesem Abschnitt beschrieben. So können Sie bestätigen, dass bei keinen Benutzern in SAP Cloud Identity Services die Attribute für den Abgleich fehlen, die ihre Bereitstellung verhindern würden.

Nachdem Sie nun über eine Liste aller Benutzer verfügen, die von SAP Cloud Identity Services abgerufen wurde, gleichen Sie diese Benutzer aus dem Datenspeicher der Anwendung mit den Benutzern ab, die sich bereits in Microsoft Entra ID befinden. So bestimmen Sie, welche Benutzer im Umfang der Bereitstellung enthalten sein sollten.

Abrufen der IDs der Benutzer*innen in Microsoft Entra ID

In diesem Abschnitt wird gezeigt, wie Sie mithilfe von Microsoft Graph PowerShell-Cmdlets mit Microsoft Entra ID interagieren.

Wenn Ihre Organisation diese Cmdlets zum ersten Mal für dieses Szenario verwendet, müssen Sie über die Rolle „Globaler Administrator“ verfügen, um die Verwendung von Microsoft Graph PowerShell in Ihrem Mandanten zuzulassen. Für nachfolgende Interaktionen können Rollen mit geringerem Berechtigungsumfang verwendet werden. Dazu zählen z. B.:

- „Benutzeradministrator“, wenn Sie beabsichtigen, neue Benutzer*innen zu erstellen.

- „Anwendungsadministrator“ oder Identity Governance-Administrator, wenn Sie lediglich Anwendungsrollenzuweisungen verwalten.

Öffnen Sie PowerShell.

Wenn die Microsoft Graph PowerShell-Module noch nicht installiert sind, installieren Sie das

Microsoft.Graph.Users-Modul und andere Module mit dem folgenden Befehl:Install-Module Microsoft.GraphWenn die Module bereits installiert sind, stellen Sie sicher, dass Sie eine aktuelle Version verwenden:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsHerstellen einer Verbindung mit Microsoft Entra ID:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Wenn Sie diesen Befehl zum ersten Mal verwendet haben, müssen Sie möglicherweise einwilligen, dass die Microsoft Graph-Befehlszeilentools über diese Berechtigungen verfügen.

Lesen Sie die Liste der Benutzer, die vom Datenspeicher der Anwendung in die PowerShell-Sitzung abgerufen wurden. Wenn die Benutzerliste sich in einer CSV-Datei befindet, können Sie das PowerShell-Cmdlet

Import-Csvverwenden und den Dateinamen aus dem vorherigen Abschnitt als Argument angeben.Wenn die aus SAP Cloud Identity Services abgerufene Datei z. B. Users-exported-from-sap.csv heißt und sich im aktuellen Verzeichnis befindet, geben Sie diesen Befehl ein.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Wenn Sie allerdings beispielsweise eine Datenbank oder ein Verzeichnis verwenden und der Name der Datei users.csv lautet und sich die Datei im aktuellen Verzeichnis befindet, geben Sie diesen Befehl ein:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Wählen Sie die Spalte der Datei users.csv aus, die einem Benutzerattribut in Microsoft Entra ID entspricht.

Wenn Sie SAP Cloud Identity Services verwenden, ist die Standardzuordnung zwischen dem SAP SCIM-Attribut

userNameund dem Microsoft Entra ID-AttributuserPrincipalName:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Ein weiteres Beispiel: Wenn Sie eine Datenbank oder ein Verzeichnis verwenden, kann eine Datenbank beispielsweise Benutzer enthalten, deren Wert in der Spalte

EMailmit dem Wert des Microsoft Entra ID-AttributsuserPrincipalNameübereinstimmt:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Rufen Sie die IDs dieser Benutzer*innen in Microsoft Entra ID ab.

Im folgenden PowerShell-Skript werden die zuvor angegebenen Werte

$dbusers,$db_match_column_nameund$azuread_match_attr_nameverwendet. Mit diesem Skript wird Microsoft Entra ID abgefragt, um eine*n Benutzer*in mit Attributen zu ermitteln, deren Werte mit den Datensätzen in der Quelldatei übereinstimmen. Wenn es viele Benutzer in der Datei gibt, die aus SAP Cloud Identity Services, einer Datenbank oder einem Verzeichnis als Quelle abgerufen wurde, kann die Ausführung dieses Skripts einige Minuten dauern. Wenn in Microsoft Entra ID kein Attribut mit dem Wert vorhanden ist und Siecontainsoder einen anderen Filterausdruck verwenden müssen, müssen Sie dieses Skript und das Skript in Schritt 11 unten so anpassen, dass ein anderer Filterausdruck verwendet wird.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Zeigen Sie die Ergebnisse der vorherigen Abfragen an. Sehen Sie nach, ob Benutzer in SAP Cloud Identity Services, in der Datenbank oder im Verzeichnis aufgrund von Fehlern oder fehlenden Übereinstimmungen nicht in Microsoft Entra ID gefunden wurden.

Mit dem folgenden PowerShell-Skript wird die Anzahl von Datensätzen angezeigt, die nicht gefunden wurden:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Nach Abschluss des Skripts wird ein Fehler ausgegeben, wenn Datensätze aus der Datenquelle nicht in Microsoft Entra ID gefunden wurden. Sollten nicht alle Datensätze für Benutzer*innen aus dem Datenspeicher der Anwendung als Benutzer*innen in Microsoft Entra ID gefunden werden, müssen Sie untersuchen, welche Datensätze nicht übereinstimmen und warum.

Möglicherweise wurden z. B. die E-Mail-Adresse und der Benutzerprinzipalname einer Person in Microsoft Entra ID geändert, ohne dass die entsprechende

mail-Eigenschaft in der Datenquelle der Anwendung aktualisiert wurde. Oder Benutzer*innen haben die Organisation bereits verlassen, sind aber noch immer in der Datenquelle der Anwendung vorhanden. Eine weitere Möglichkeit für fehlende Übereinstimmungen ist, dass ein Anbieter- oder Superadministratorkonto in der Datenquelle der Anwendung vorhanden ist, die keiner bestimmten Person in Microsoft Entra ID entspricht.Wenn Benutzer*innen vorhanden sind, die nicht in Microsoft Entra ID gefunden werden konnten oder die nicht aktiv waren und sich nicht anmelden konnten, Sie den Zugriff dieser Benutzer und Benutzerinnen jedoch überprüfen oder ihre Attribute in SAP Cloud Identity Services, in der Datenbank oder im Verzeichnis aktualisieren möchten, müssen Sie die Anwendung oder die Abgleichsregel aktualisieren oder Microsoft Entra ID-Benutzer/-Benutzerinnen dafür aktualisieren oder erstellen. Weitere Informationen dazu, welche Änderung vorgenommen werden sollte, finden Sie unter Verwalten von Zuordnungen und Benutzerkonten in Anwendungen, die nicht mit Benutzern in Microsoft Entra ID übereinstimmen.

Wenn Sie die Option zum Erstellen von Benutzern in Microsoft Entra ID auswählen, können Sie Benutzer mithilfe einer der folgenden Optionen per Massenvorgang erstellen:

- Eine CSV-Datei, wie unter Massenerstellen von Benutzer*innen im Microsoft Entra Admin Center beschrieben

- das Cmdlet New-MgUser

Stellen Sie sicher, dass für diese neuen Benutzer die für Microsoft Entra ID erforderlichen Attribute aufgefüllt werden, um sie später mit vorhandenen Benutzer*innen in der Anwendung abzugleichen. Außerdem müssen die Attribute aufgefüllt werden, die von Microsoft Entra ID benötigt werden, einschließlich

userPrincipalName,mailNicknameunddisplayName.userPrincipalNamemuss im Vergleich zu allen anderen Benutzern im Verzeichnis eindeutig sein.Es kann beispielsweise Benutzer*innen in der Datenbank geben, auf die Folgendes zutrifft: Der Wert in der Spalte

EMailist der Wert, den Sie als Microsoft Entra-Benutzerprinzipalnamen verwenden möchten, der Wert in der SpalteAliasenthält den Microsoft Entra ID-E-Mail-Kontonamen, und der Wert in der SpalteFull nameenthält den Benutzeranzeigenamen:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Dann können Sie dieses Skript verwenden, um Microsoft Entra-Benutzer für diejenigen Benutzer in SAP Cloud Identity Services, der Datenbank oder im Verzeichnis zu erstellen, die nicht mit Benutzern in Microsoft Entra ID übereinstimmten. Beachten Sie, dass Sie dieses Skript möglicherweise bearbeiten müssen, um weitere Microsoft Entra-Attribute hinzuzufügen, die in Ihrer Organisation benötigt werden, oder um das entsprechende Microsoft Entra-Attribut bereitzustellen, wenn der

$azuread_match_attr_nameweder einmailNicknamenoch einuserPrincipalNameist.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Nachdem Sie Microsoft Entra ID fehlende Benutzer hinzugefügt haben, führen Sie das Skript aus Schritt 7 erneut aus. Führen Sie dann das Skript aus Schritt 8 aus. Überprüfen Sie, ob keine Fehler gemeldet werden.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Sicherstellen, dass vorhandene Microsoft Entra-Benutzer über die erforderlichen Attribute verfügen

Bevor Sie die automatische Benutzerbereitstellung aktivieren, müssen Sie entscheiden, welche Benutzer in Microsoft Entra ID Zugriff auf SAP Cloud Identity Services benötigen. Dann müssen Sie überprüfen, ob diese Benutzer über die erforderlichen Attribute in Microsoft Entra ID verfügen und ob diese Attribute dem erwarteten Schema von SAP Cloud Identity Services zugeordnet sind.

- Standardmäßig wird der Wert des Microsoft Entra-Benutzerattributs

userPrincipalNamesowohl demuserName- als auch dememails[type eq "work"].value-Attribut von SAP Cloud Identity Services zugeordnet. Wenn sich die E-Mail-Adressen der Benutzer von den Benutzerprinzipalnamen unterscheiden, müssen Sie diese Zuordnung möglicherweise ändern. - SAP Cloud Identity Services ignoriert möglicherweise Werte des Attributs

postalCode, wenn das Format der Postleitzahl des Unternehmens nicht mit dem Land des Unternehmens übereinstimmt. - Standardmäßig ist das Microsoft Entra-Attribut

departmentdem SAP Cloud Identity Services-Attributurn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentzugeordnet. Wenn Microsoft Entra-Benutzer Werte des Attributsdepartmenthaben, müssen diese Werte den Abteilungen entsprechen, die bereits in SAP Cloud Identity Services konfiguriert sind, andernfalls schlägt die Erstellung oder Aktualisierung des Benutzers fehl. Wenn diedepartment-Werte für Ihre Microsoft Entra-Benutzer nicht mit den Werten in Ihrer SAP-Umgebung übereinstimmen, entfernen Sie die Zuordnung, bevor Sie Benutzer zuweisen. - Der SCIM-Endpunkt von SAP Cloud Identity Services erfordert, dass einige Attribute ein bestimmtes Format aufweisen. Weitere Informationen zu diesen Attributen und deren spezifischem Format finden Sie hier.

Zuweisen von Benutzern zur SAP Cloud Identity Services-Anwendung in Microsoft Entra ID

Microsoft Entra ID ermittelt anhand von Zuweisungen, welche Benutzer*innen Zugriff auf ausgewählte Apps erhalten sollen. Wenn im Kontext der automatischen Benutzerbereitstellung der Einstellungswert von Bereich auf Nur zugewiesene Benutzer und Gruppen synchronisieren festgelegt ist, werden nur die Benutzer und Gruppen, die einer Anwendungsrolle dieser Anwendung in Microsoft Entra ID zugewiesen wurden, mit SAP Cloud Identity Services synchronisiert. Beim Zuweisen von Benutzer*innen zu SAP Cloud Identity Services müssen Sie im Zuweisungsdialogfeld eine gültige anwendungsspezifische Rolle auswählen (sofern verfügbar). Benutzer mit der Rolle Standardzugriff werden von der Bereitstellung ausgeschlossen. Derzeit ist die einzige verfügbare Rolle für SAP Cloud Identity Services Benutzer.

Wenn die Bereitstellung für die Anwendung bereits aktiviert wurde, überprüfen Sie, ob die Anwendungsbereitstellung nicht in Quarantäne ist, bevor Sie der Anwendung weitere Benutzer zuweisen. Beheben Sie alle Probleme, die die Quarantäne verursachen, bevor Sie fortfahren.

Überprüfen, ob es Benutzer gibt, die in SAP Cloud Identity Services vorhanden sind und der Anwendung in Microsoft Entra noch nicht zugewiesen sind

Mit den vorherigen Schritte wurde ausgewertet, ob die Benutzer in SAP Cloud Identity Services auch als Benutzer in Microsoft Entra ID vorhanden sind. Sie sind aktuell jedoch möglicherweise nicht alle den Rollen der Anwendung in Microsoft Entra ID zugewiesen. In den nächsten Schritte wird also zu sehen sein, welche Benutzer keine Zuordnungen zu Anwendungsrollen haben.

Suchen Sie mit PowerShell nach der Dienstprinzipal-ID für den Dienstprinzipal der Anwendung.

Wenn der Name der Unternehmensanwendung z. B.

SAP Cloud Identity Serviceslautet, geben Sie die folgenden Befehle ein:$azuread_app_name = "SAP Cloud Identity Services" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllRufen Sie die Benutzer*innen ab, die derzeit über Zuweisungen zur Anwendung in Microsoft Entra ID verfügen.

Hierzu wird die im vorherigen Befehl festgelegte Variable

$azuread_spverwendet.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Vergleichen Sie die Liste der Benutzer-IDs der Benutzer, die sich bereits sowohl in SAP Cloud Identity Services als auch in Microsoft Entra ID befinden, mit den Benutzern, die der Anwendung derzeit in Microsoft Entra ID zugewiesen sind. Dieses Skript basiert auf der in den vorherigen Abschnitten festgelegten

$azuread_match_id_list-Variablen:$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Wenn null Benutzer nicht Anwendungsrollen zugewiesen sind, also alle Benutzer Anwendungsrollen zugewiesen sind, gibt dies an, dass Microsoft Entra ID und SAP Cloud Identity Services keine Benutzer gemeinsam hatten, sodass keine Änderungen erforderlich sind. Wenn jedoch einer oder mehrere Benutzer, die bereits in SAP Cloud Identity Services vorhanden waren, derzeit keinen Anwendungsrollen zugewiesen sind, müssen Sie den Vorgang fortsetzen und die Benutzer einer Rolle der Anwendung zuweisen.

Wählen Sie die

User-Rolle des Anwendungsdienstprinzipals aus.$azuread_app_role_name = "User" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq "User"}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}Erstellen Sie Anwendungsrollenzuweisungen für Benutzer, die bereits in SAP Cloud Identity Services und Microsoft Entra vorhanden sind und derzeit nicht über Rollenzuweisungen für die Anwendung verfügen:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Warten Sie eine Minute, bis die Änderungen innerhalb von Microsoft Entra ID übernommen wurden.

Im nächsten Bereitstellungszyklus von Microsoft Entra vergleicht der Microsoft Entra-Bereitstellungsdienst die Darstellung dieser Benutzer, die der Anwendung zugewiesen sind, mit der Darstellung in SAP Cloud Identity Services und aktualisiert SAP Cloud Identity Services-Benutzer so, dass sie die Attribute von Microsoft Entra ID haben.

Zuweisen verbleibender Benutzer und Überwachen der ersten Synchronisierung

Sobald die Tests abgeschlossen sind, ein Benutzer erfolgreich in SAP Cloud Identity Services bereitgestellt wurde und alle vorhandenen SAP Cloud Identity Services-Benutzer der Anwendungsrolle zugewiesen wurden, können Sie alle weiteren autorisierten Benutzer der SAP Cloud Identity Services-Anwendung zuweisen, indem Sie eine der hier aufgeführten Anweisungen befolgen:

- Sie können im Microsoft Entra Admin Center jeden einzelnen Benutzer der Anwendung zuweisen.

- Sie können einzelne Benutzer über das PowerShell-Cmdlet

New-MgServicePrincipalAppRoleAssignedToder Anwendung zuweisen, wie im vorherigen Abschnitt gezeigt. - Wenn Ihre Organisation über eine Lizenz für Microsoft Entra ID Governance verfügt, können Sie alternativ auch Berechtigungsverwaltungsrichtlinien für die Automatisierung von Zugriffszuweisungen bereitstellen.

Sobald die Benutzer der Anwendungsrolle zugewiesen sind und sich im Bereich der Bereitstellung befinden, stellt der Microsoft Entra-Bereitstellungsdienst sie für SAP Cloud Identity Services bereit. Beachten Sie, dass die Erstsynchronisierung länger dauert als nachfolgende Synchronisierungen, die ungefähr alle 40 Minuten erfolgen, solange der Microsoft Entra-Bereitstellungsdienst ausgeführt wird.

Wenn keine Benutzer bereitgestellt werden, überprüfen Sie die Schritte im Problembehandlungsleitfaden für Situationen, in denen keine Benutzer bereitgestellt werden. Überprüfen Sie das Bereitstellungsprotokoll über das Microsoft Entra Admin Center oder die Graph-APIs. Filtern Sie das Protokoll nach dem Status Fehler. Wenn Fehler mit dem Code DuplicateTargetEntries angezeigt werden, weist dies auf eine Mehrdeutigkeit in Ihren Bereitstellungsabgleichsregeln hin. In diesem Fall müssen Sie die Microsoft Entra-Benutzer*innen oder die Zuordnungen aktualisieren, die für den Abgleich verwendet werden. Auf diese Weise stellen Sie sicher, dass allen Microsoft Entra-Benutzer*innen entsprechende Anwendungsbenutzer*innen zugeordnet sind. Filtern Sie das Protokoll dann nach der Aktion Erstellen und dem Status Übersprungen. Wenn Benutzer*innen mit dem SkipReason-Code NotEffectivelyEntitled übersprungen wurden, kann dies darauf hinweisen, dass keine Übereinstimmung für die Benutzerkonten in Microsoft Entra ID ermittelt wurde, weil der Status des Benutzerkontos Deaktiviert lautete.

Konfigurieren des einmaligen Anmeldens

Sie können auch das SAML-basierte einmalige Anmelden für SAP Cloud Identity Services auswählen, Befolgen Sie dazu die Anweisungen im Tutorial zum einmaligen Anmelden bei SAP Cloud Identity Services. Einmaliges Anmelden kann unabhängig von der automatischen Benutzerbereitstellung konfiguriert werden, obwohl diese beiden Features einander ergänzen.

Überwachen der Bereitstellung

Im Abschnitt Synchronisierungsdetails können Sie den Fortschritt überwachen und Links zum Bereitstellungsaktivitätsbericht folgen. Darin sind alle Aktionen aufgeführt, die vom Microsoft Entra-Bereitstellungsdienst für SAP Cloud Identity Services ausgeführt werden. Sie können das Bereitstellungsprojekt auch über die Microsoft Graph-APIs überwachen.

Weitere Informationen zum Lesen der Microsoft Entra-Bereitstellungsprotokolle finden Sie unter Meldung zur automatischen Bereitstellung von Konten für Benutzer*innen.

Beibehalten von Anwendungsrollenzuweisungen

Wenn Benutzer, die der Anwendung zugewiesen sind, in Microsoft Entra ID aktualisiert werden, werden diese Änderungen automatisch für SAP Cloud Identity Services bereitgestellt.

Wenn Sie über Microsoft Entra ID Governance verfügen, können Sie Änderungen an den Anwendungsrollenzuweisungen für SAP Cloud Identity Services in Microsoft Entra ID automatisieren, um Zuweisungen hinzuzufügen oder zu entfernen, wenn Personen der Organisation beitreten, sie verlassen oder die Rolle wechseln.

- Sie können eine einmalige oder wiederkehrende Zugriffsüberprüfung der Anwendungsrollenzuweisungen durchführen.

- Sie können ein Zugriffspaket für die Berechtigungsverwaltung für diese Anwendung erstellen. Sie können auch Richtlinien einrichten, dass Benutzer der Zugriff entweder auf Anforderung, von Administratoren, automatisch anhand von Regeln oder über Lebenszyklus-Workflows zugewiesen wird.

Weitere Ressourcen

- Verwalten der Benutzerkontobereitstellung für Unternehmens-Apps

- Was ist Anwendungszugriff und einmaliges Anmelden mit Microsoft Entra ID?

- Verwalten des Zugriffs auf Ihre SAP-Anwendungen

- Steuern des Zugriffs für Anwendungen in Ihrer Umgebung