So funktioniert Authentifizierungsstärke für bedingten Zugriff

In diesem Thema wird erläutert, wie die Authentifizierungsstärke für bedingten Zugriff einschränken kann, welche Authentifizierungsmethoden auf eine Ressource zugreifen dürfen.

Zusammenwirken der Authentifizierungsstärke mit der Richtlinie für Authentifizierungsmethoden

Es gibt zwei Richtlinien, die bestimmen, welche Authentifizierungsmethoden für den Zugriff auf Ressourcen verwendet werden können. Wenn ein Benutzer in einer von beiden Richtlinien für eine Authentifizierungsmethode aktiviert ist, kann er sich mit dieser Methode anmelden.

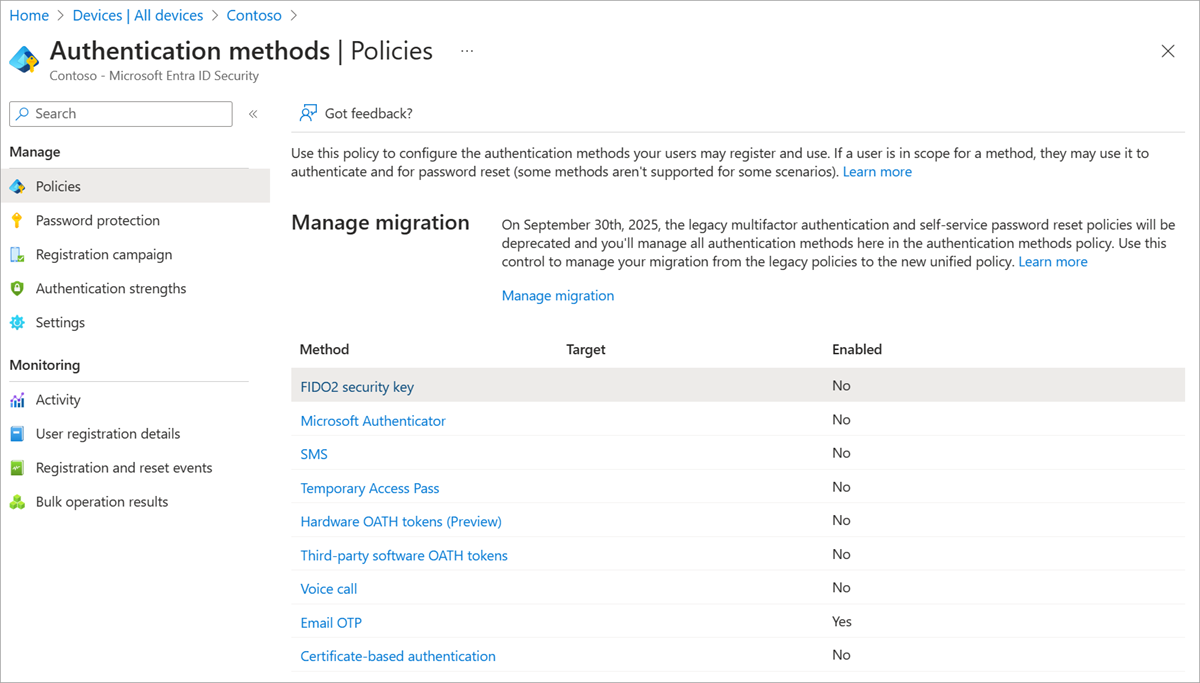

Sicherheit>Authentifizierungsmethoden>Richtlinien ist ein moderneres Verfahren zum Verwalten von Authentifizierungsmethoden für bestimmte Benutzer und Gruppen. Sie können Benutzer und Gruppen für verschiedene Methoden angeben. Darüber hinaus können Sie Parameter konfigurieren, um zu steuern, wie eine Methode verwendet werden kann.

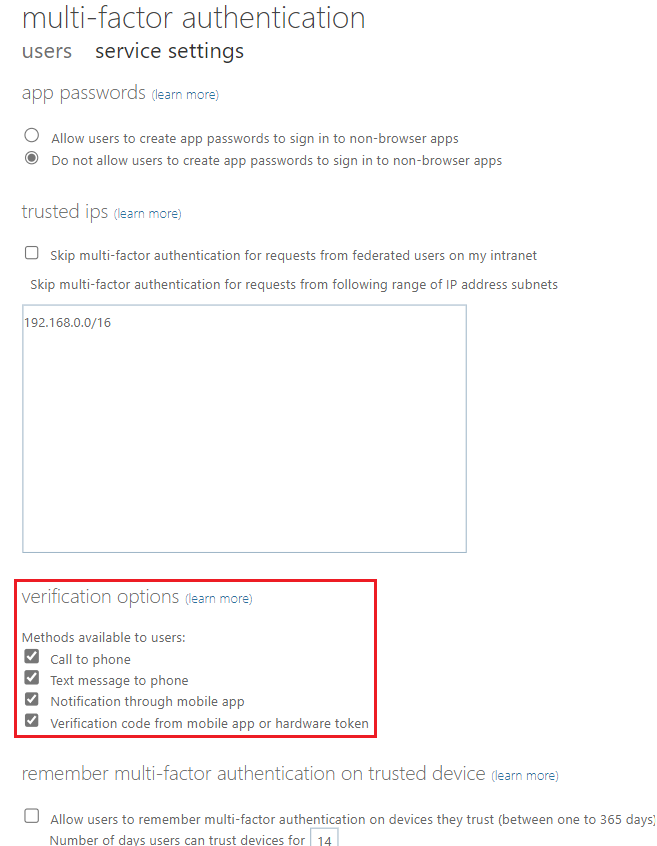

Sicherheit>Multi-Faktor-Authentifizierung>Zusätzliche Einstellungen für die cloudbasierte Multi-Faktor-Authentifizierung ist eine Legacy-Möglichkeit, Methoden der Multi-Faktor-Authentifizierung für alle Benutzer im Mandanten zu steuern.

Benutzer können sich für Authentifizierungsmethoden registrieren, für die sie aktiviert sind. Ein Administrator kann auch das Gerät eines Benutzers mit einer Methode konfigurieren, z. B. mit zertifikatbasierter Authentifizierung.

So wird eine Richtlinie für die Authentifizierungsstärke während der Anmeldung ausgewertet

Die Richtlinie zur Authentifizierungsstärke für bedingten Zugriff definiert, welche Methoden verwendet werden können. Microsoft Entra ID überprüft die Richtlinie während der Anmeldung, um den Zugriff des Benutzers auf die Ressource zu ermitteln. Beispielsweise konfiguriert ein Administrator eine Richtlinie für bedingten Zugriff mit einer benutzerdefinierten Authentifizierungsstärke, die einen Passkey (FIDO2-Sicherheitsschlüssel) oder Kennwort + SMS erfordert. Der Benutzer greift auf eine Ressource zu, die durch diese Richtlinie geschützt ist.

Während der Anmeldung werden alle Einstellungen überprüft, um zu bestimmen, welche Methoden zulässig sind, welche Methoden registriert sind und welche Methoden von der Richtlinie für bedingten Zugriff vorgeschrieben sind. Für die Anmeldung muss die Methode zulässig sein, vom Benutzer registriert sein (entweder vor oder im Rahmen der Zugriffsanforderung) und die vorgeschriebene Authentifizierungsstärke erfüllen.

So werden mehrere Richtlinien für die Authentifizierungsstärke für bedingten Zugriff ausgewertet

Wenn für eine Anmeldung mehrere Richtlinien für bedingten Zugriff gelten, müssen im Allgemeinen alle Bedingungen aller Richtlinien erfüllt werden. Wenn mehrere Richtlinien für die Authentifizierungsstärke für bedingten Zugriff für die Anmeldung gelten, muss der Benutzer alle Bedingungen für die Authentifizierungsstärke erfüllen. Wenn beispielsweise zwei unterschiedliche Richtlinien für die Authentifizierungsstärke Passkeys (FIDO2) erfordern, kann der Benutzer mit einem FIDO2-Sicherheitsschlüssel beide Richtlinien erfüllen. Wenn die beiden Richtlinien für die Authentifizierungsstärke unterschiedliche Methoden aufweisen, müssen Sie mehrere Methoden verwenden, um beide Richtlinien zu erfüllen.

So werden mehrere Richtlinien für die Authentifizierungsstärke für bedingten Zugriff zur Registrierung von Sicherheitsinformationen ausgewertet

Beim Unterbrechungsmodus der Registrierung von Sicherheitsinformationen wird die Bewertung der Authentifizierungsstärke unterschiedlich behandelt: Authentifizierungsstärken, die auf die Benutzeraktion Registrieren von Sicherheitsinformationen abzielen, werden gegenüber anderen Richtlinien zur Authentifizierungsstärke bevorzugt, die auf Alle Cloud-Apps abzielen. Alle anderen Gewährungssteuerelemente (z . B. Das Gerät muss als konform gekennzeichnet sein) aus anderen Richtlinien für bedingten Zugriff im Bereich der Anmeldung gelten wie gewohnt.

Angenommen, Contoso möchte von den Benutzern verlangen, dass sie sich immer mit einer Multi-Faktor-Authentifizierungsmethode und von einem konformen Gerät anmelden. Contoso möchte zudem neuem Personal erlauben, diese MFA-Methoden mithilfe eines befristeten Zugriffspasses (Temporary Access Pass, TAP) zu registrieren. TAP kann für keine andere Ressource verwendet werden. Um dieses Ziel zu erreichen, können Sie die folgenden Schritte ausführen:

- Erstellen Sie eine benutzerdefinierte Authentifizierungsstärke namens Bootstrap und Wiederherstellung, die eine Kombination der Authentifizierung mit befristetem Zugriffspass enthält. Sie kann auch eine der MFA-Methoden enthalten.

- Erstellen Sie eine benutzerdefinierte Authentifizierungsstärke namens MFA für Anmeldung, die alle zulässigen MFA-Methoden ohne befristeten Zugriffspass enthält.

- Erstellen Sie eine Richtlinie für bedingten Zugriff, die auf Alle Cloud-Apps ausgerichtet ist und die Authentifizierungsstärke MFA für Anmeldung sowie das Gewährungssteuerelement Konformes Gerät erforderlich erfordert.

- Erstellen Sie eine Richtlinie für bedingten Zugriff, die auf die Benutzeraktion Registrieren von Sicherheitsinformationen abzielt und die Authentifizierungsstärke Bootstrap und Wiederherstellung erfordert.

Als Konsequenz könnten Benutzer auf einem konformen Gerät einen befristeten Zugriffspass verwenden, um eine beliebige MFA-Methode zu registrieren, und dann die neu registrierte Methode zur Authentifizierung bei anderen Ressourcen wie Outlook verwenden.

Hinweis

Wenn mehrere Richtlinien für bedingten Zugriff auf die Benutzeraktion Registrieren von Sicherheitsinformationen abzielen und jeweils eine Authentifizierungsstärke anwenden, müssen Sie alle Authentifizierungsstärken erfüllen, um sich anzumelden.

Einige kennwortlose und phishingresistente Methoden können nicht im Unterbrechungsmodus registriert werden. Weitere Informationen finden Sie unter Registrieren von kennwortlosen Authentifizierungsmethoden.

Benutzererfahrung

Die folgenden Faktoren bestimmen, ob der Benutzer Zugriff auf die Ressource erhält:

- Welche Authentifizierungsmethode wurde zuvor verwendet?

- Welche Methoden stehen für die Authentifizierungsstärke zur Verfügung?

- Welche Methoden für die Benutzeranmeldung sind gemäß der Richtlinie für Authentifizierungsmethoden zulässig?

- Ist der Benutzer für eine der verfügbaren Methoden registriert?

Wenn ein Benutzer auf eine Ressource zugreift, die durch eine Richtlinie für die Authentifizierungsstärke für bedingten Zugriff geschützt ist, bewertet Microsoft Entra ID, ob die Methoden, die er zuvor verwendet hat, die Anforderungen an die Authentifizierungsstärke erfüllen. Wenn eine zufriedenstellende Methode verwendet wurde, erteilt Microsoft Entra ID Zugriff auf die Ressource. Angenommen, ein*e Benutzer*in meldet sich mit Kennwort + SMS an. Er greift auf eine Ressource zu, die durch MFA-Authentifizierungsstärke geschützt ist. In diesem Fall kann der Benutzer ohne eine weitere Authentifizierungsaufforderung auf die Ressource zugreifen.

Angenommen, er greift als nächstes auf eine Ressource zu, die durch Phishing-sichere MFA-Authentifizierungsstärke geschützt ist. An diesem Punkt wird er aufgefordert, eine Phishing-sichere Authentifizierungsmethode wie Windows Hello for Business bereitzustellen.

Wenn der Benutzer für keine der Methoden registriert ist, die die Authentifizierungsstärke erfüllen, wird er zur kombinierten Registrierung umgeleitet.

Benutzer müssen genau eine Authentifizierungsmethode registrieren, welche die Anforderung der Authentifizierungsstärke erfüllt.

Wenn die Authentifizierungsstärke keine Methode beinhaltet, die der Benutzer registrieren und verwenden kann, ist der Benutzer von der Anmeldung bei der Ressource ausgeschlossen.

Registrieren von kennwortlosen Authentifizierungsmethoden

Die folgenden Authentifizierungsmethoden können nicht als Teil des kombinierten Registrierungsunterbrechungsmodus registriert werden. Stellen Sie sicher, dass Benutzer für diese Methoden registriert sind, bevor Sie eine Richtlinie für bedingten Zugriff anwenden, welche deren Verwendung für die Anmeldung erfordern kann. Wenn ein Benutzer für keine dieser Methoden registriert ist, kann er erst auf die Ressource zugreifen, nachdem die erforderliche Methode registriert wurde.

| Methode | Registrierungsanforderungen |

|---|---|

| Microsoft Authenticator (telefonische Anmeldung) | Kann über die Authenticator-App registriert werden. |

| Passkey (FIDO2) | Kann mithilfe des verwalteten Modus für die kombinierte Registrierung registriert und durch Authentifizierungsstärken im Modus des Assistenten für die kombinierte Registrierung erzwungen werden. |

| Zertifikatbasierte Authentifizierung | Erfordert die Einrichtung durch einen Administrator; kann nicht vom Benutzer registriert werden. |

| Windows Hello for Business | Kann in der Windows-OOBE (Out of Box Experience) oder im Windows-Einstellungsmenü registriert werden. |

Benutzeroberfläche für Verbundbenutzer

Bei Verbunddomänen kann MFA durch bedingten Microsoft Entra-Zugriff oder durch den lokalen Verbundanbieter durch Festlegen der Einstellung „federatedIdpMfaBehavior“ erzwungen werden. Wenn die Einstellung federatedIdpMfaBehavior auf enforceMfaByFederatedIdp festgelegt ist, muss der Benutzer sich bei seinem Verbundidentitätsanbieter authentifizieren und kann nur die Verbund-Multi-Factor-Kombination der Authentifizierungsstärkeanforderung erfüllen. Weitere Informationen zu den Verbundeinstellungen finden Sie unter Planen der Unterstützung für MFA.

Wenn ein Benutzer aus einer Verbunddomäne über Einstellungen für die Multi-Faktor-Authentifizierung im Bereich für den gestaffelten Rollout verfügt, kann der Benutzer Multi-Faktor-Authentifizierung in der Cloud ausführen und allen Kombinationen des Typs Einzelfaktor-Verbundanmeldung + etwas in Ihrem Besitz genügen. Weitere Informationen zum gestaffelten Rollout finden Sie unter Aktivieren des gestaffelten Rollouts.