Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge aus, um die neuesten Funktionen, Sicherheitsupdates und technischen Support zu nutzen.

In diesem Tutorial erfahren Sie, wie Sie myAOS in Microsoft Entra ID integrieren. Die Integration von myAOS in Microsoft Entra ID ermöglicht Folgendes:

Um die Microsoft Entra-Integration mit ZenQMS zu konfigurieren, benötigen Sie Folgendes:

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

Zum Konfigurieren der Integration von TalentLMS in Azure AD müssen Sie TalentLMS aus dem Katalog zur Liste der verwalteten SaaS-Apps hinzufügen.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra (SSO) mit myAOS mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss eine Linkbeziehung zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in askSpoke eingerichtet werden.

Führen Sie zum Konfigurieren und Testen des einmaligen Anmeldens von Microsoft Entra mit myAOS die folgenden Schritte aus:

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>TalentLMS>Einmaliges Anmelden.

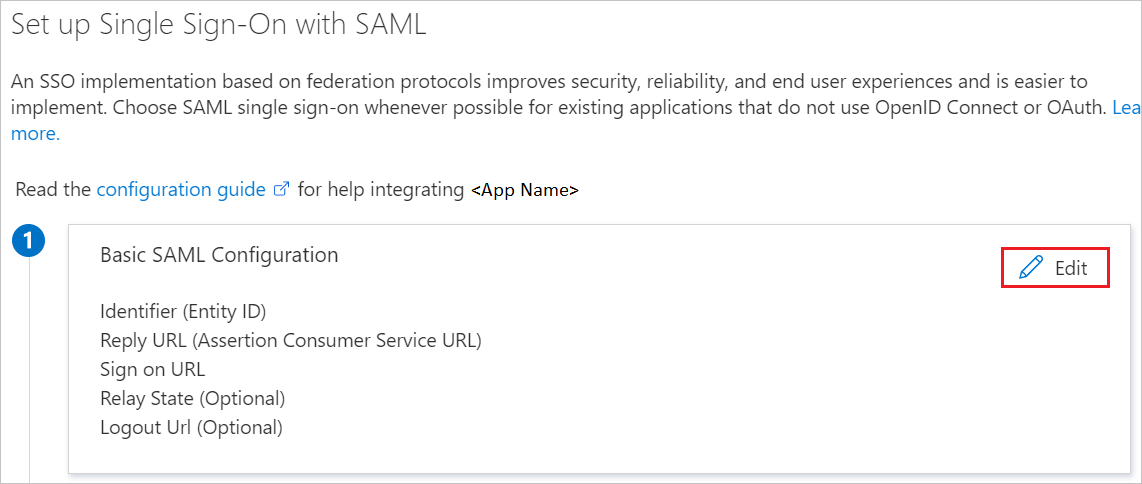

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a. Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine URL im folgenden Format ein: <tenant-name>.talentlms.com.

b. Geben Sie im Textfeld Anmelde-URL eine URL im folgenden Format ein: https://<tenant-name>.TalentLMSapp.com.

Hinweis

Hierbei handelt es sich um Beispielwerte. Ersetzen Sie diese Werte durch den tatsächlichen Bezeichner und die tatsächliche Anmelde-URL. Wenden Sie sich an das Supportteam für den TalentLMS-Client, um diese Werte zu erhalten. Sie können sich auch die Muster im Abschnitt Grundlegende SAML-Konfiguration ansehen.

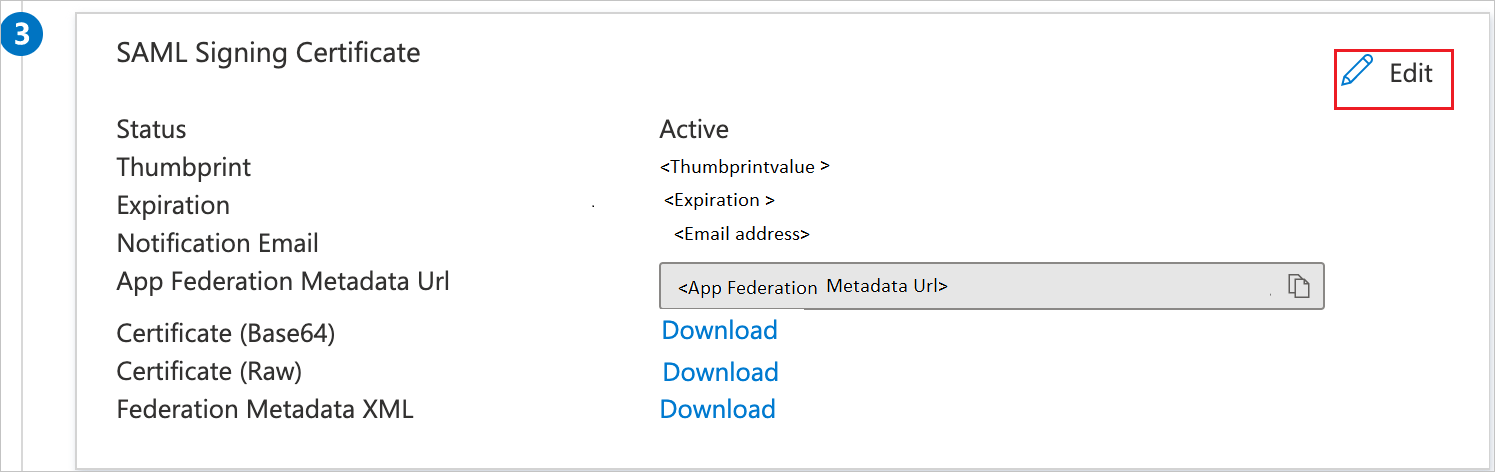

Klicken Sie im Abschnitt SAML-Signaturzertifikat auf die Schaltfläche Bearbeiten, um das Dialogfeld SAML-Signaturzertifikat zu öffnen.

Kopieren Sie im Abschnitt SAML-Signaturzertifikat den FINGERABDRUCK, und speichern Sie ihn auf Ihrem Computer.

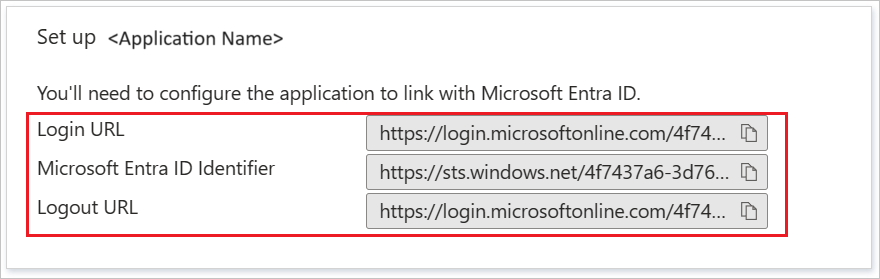

Kopieren Sie im Abschnitt TalentLMS einrichten die entsprechenden URLs gemäß Ihren Anforderungen.

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

B.Simon ein.B.Simon@contoso.com.In diesem Abschnitt ermöglichen Sie B. Simon das Verwenden des einmaligen Anmeldens, indem Sie ihr Zugriff auf TalentLMS gewähren.

Melden Sie sich in einem anderen Webbrowserfenster bei der TalentLMS-Unternehmenswebsite als Administrator an.

Klicken Sie im Abschnitt Konto und Einstellungen auf die Registerkarte Benutzer.

Klicken Sie auf Single Sign-On (SSO),

Führen Sie im Abschnitt „Einmaliges Anmelden“ die folgenden Schritte aus:

a. Wählen Sie in der Liste SSO integration type den Eintrag SAML 2.0 aus.

b. In das Textfeld Identitätsanbieter-Zertifikataussteller fügen Sie den Wert ein von Microsoft Entra Bezeichner.

c. Fügen Sie in das Textfeld Fingerabdruck des Zertifikats den Wert für Fingerabdruck aus dem Azure-Portal ein.

d. Fügen Sie in das Textfeld URL für Remoteanmeldung die Anmelde-URL ein.

e. Fügen Sie in das Textfeld URL für Remoteabmeldung die Abmelde-URL ein.

f. Geben Sie Folgendes ein:

Geben Sie http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name in das Textfeld TargetedID ein.

Geben Sie http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname in das Textfeld Vorname ein.

Geben Sie http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname in das Textfeld Nachname ein.

Geben Sie http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress in das Textfeld E-Mail ein.

Klicken Sie auf Speichern.

Damit sich Azure AD-Benutzer bei TalentLMS anmelden können, müssen sie in TalentLMS bereitgestellt werden. Im Fall von TalentLMS ist die Bereitstellung eine manuelle Aufgabe.

Führen Sie zum Bereitstellen eines Benutzerkontos die folgenden Schritte aus:

Melden Sie sich bei Ihrem TalentLMS-Mandanten an.

Klicken Sie auf Users, und klicken Sie dann auf Add User.

Führen Sie auf der Seite Add user die folgenden Schritte aus:

a. Geben Sie im Textfeld Vorname den Vornamen des Benutzers ein, etwa Britta.

b. Geben Sie im Textfeld Nachname den Nachnamen des Benutzers ein (z.B. Simon).

c. Geben Sie im Textfeld E-Mail-Adresse die E-Mail-Adresse des Benutzers ein, z.B. brittasimon@contoso.com.

d. Klicken Sie auf Benutzer hinzufügen.

Hinweis

Sie können Azure AD-Benutzerkonten auch mit anderen Tools zum Erstellen von TalentLMS-Benutzerkonten oder mit den APIs von TalentLMS bereitstellen.

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

Klicken Sie auf Diese Anwendung testen. Dadurch werden Sie zur Anmelde-URL von TalentLMS weitergeleitet, über die Sie den Anmeldeflow initiieren können.

Rufen Sie direkt die TalentLMS-Anmelde-URL auf, und initiieren Sie den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie unter „Meine Apps“auf die Kachel „TalentLMS“ klicken, werden Sie zur Anmelde-URL für TalentLMS weitergeleitet. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Nach dem Konfigurieren von TalentLMS können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenSchulung

Modul

Hier erfahren Sie, wie Microsoft Entra External ID sichere, nahtlose Anmeldungen für Ihre Privat- und Geschäftskunden bereitstellen kann. Machen Sie sich mit der Mandantenerstellung, der App-Registrierung, der Ablaufanpassung und der Kontosicherheit vertraut.

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Veranschaulichen der Features von Microsoft Entra ID, um Identitätslösungen zu modernisieren sowie Hybridlösungen und Identitätsgovernance zu implementieren