Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge aus, um die neuesten Funktionen, Sicherheitsupdates und technischen Support zu nutzen.

In diesem Tutorial erfahren Sie, wie Sie TeamAlert SSO in Microsoft Entra ID integrieren. Wenn Sie TeamAlert SSO in Microsoft Entra ID integrieren, können Sie Folgendes tun:

Um Microsoft Entra ID in TeamAlert SSO zu integrieren, benötigen Sie Folgendes:

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

Hinweis

Der Bezeichner dieser Anwendung ist ein fester Zeichenfolgenwert, daher kann in einem Mandanten nur eine Instanz konfiguriert werden.

Zum Konfigurieren der Integration von TeamAlert SSO in Microsoft Entra ID müssen Sie TeamAlert SSO aus dem Katalog zur Liste der verwalteten SaaS-Apps hinzufügen.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. In diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer und Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und testen Sie Microsoft Entra SSO mit TeamAlert SSO mit einer Testbenutzerin namens Britta Simon. Damit einmaliges Anmelden funktioniert, muss eine Linkbeziehung zwischen Microsoft Entra-Benutzern und den entsprechenden Benutzern in TeamAlert SSO eingerichtet werden.

Führen Sie die folgenden Schritte aus, um Microsoft Entra SSO mit TeamAlert SSO zu konfigurieren und zu testen:

Führen Sie die folgenden Schritte aus, um das einmalige Anmelden von Microsoft Entra im Microsoft Entra Admin Center zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>TeamAlert SSO>Einmaliges Anmelden.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

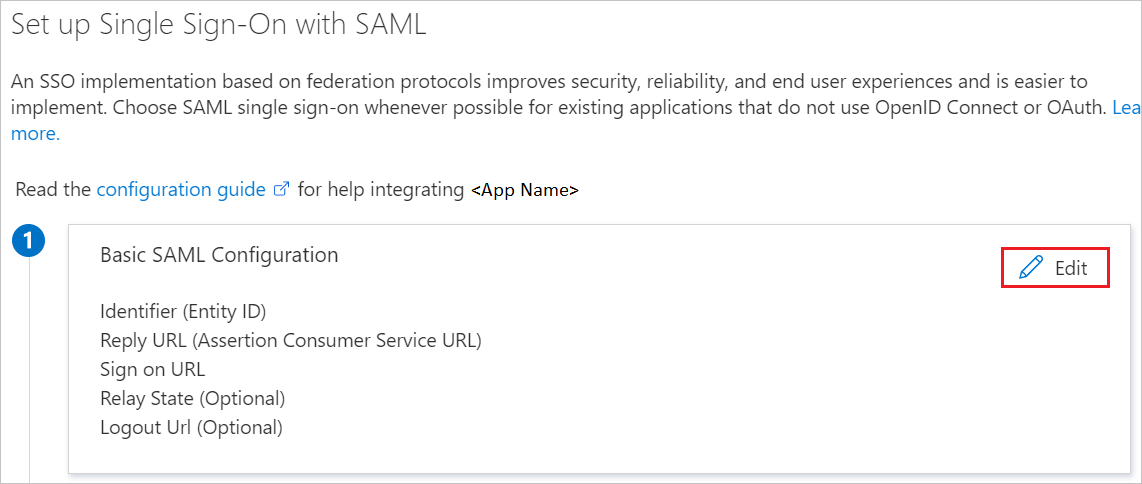

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten auf das Stiftsymbol für Grundlegende SAML-Konfiguration, um die Einstellungen zu bearbeiten.

Führen Sie im Abschnitt Grundlegende SAML-Konfiguration die folgenden Schritte aus:

a. Geben Sie im Textfeld Bezeichner (Entitäts-ID) eine URL im folgenden Format ein: urn:amazon:cognito:sp:us-east-1_<ID>.

b. Geben Sie im Textfeld Antwort-URL die folgende URL ein: https://teamalert-prod.auth.us-east-1.amazoncognito.com/saml2/idpresponse.

c. Geben Sie im Textfeld Anmelde-URL die URL ein: https://manage.teamalert.com/.

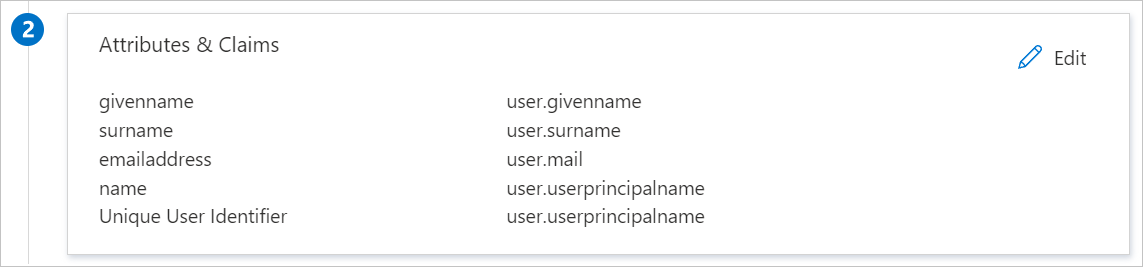

Ihre TeamAlert SSO-Anwendung erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Liste der Standardattribute.

Darüber hinaus wird von der TeamAlert SSO-Anwendung erwartet, dass in der SAML-Antwort noch einige weitere Attribute zurückgegeben werden (siehe unten). Diese Attribute werden ebenfalls vorab aufgefüllt, Sie können sie jedoch nach Bedarf überprüfen.

| Name | Quellattribut |

|---|---|

| family_name | user.surname |

| user.mail | |

| username | user.userprincipalname |

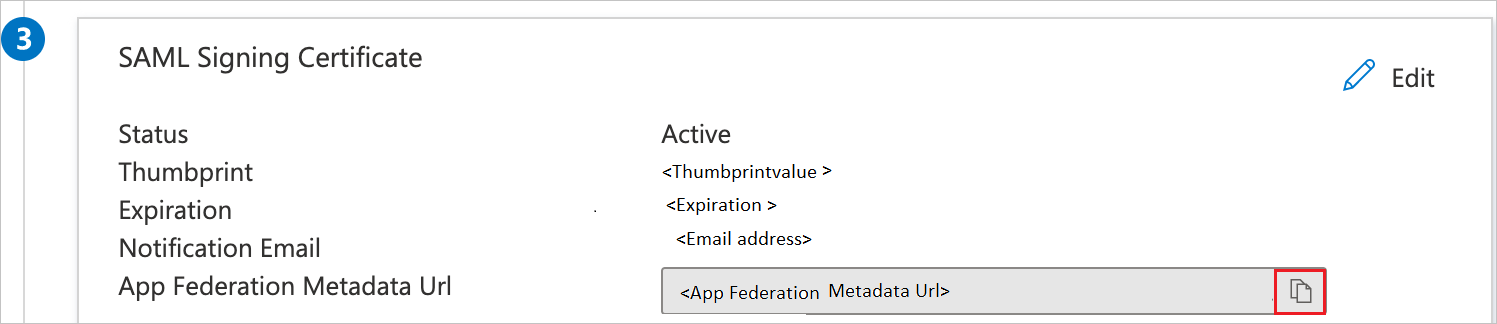

Klicken Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat auf die Schaltfläche „Kopieren“, um die App-Verbundmetadaten-URL zu kopieren, und speichern Sie sie auf Ihrem Computer.

In diesem Abschnitt erstellen Sie im Microsoft Entra Admin Center einen Testbenutzer namens B. Simon.

B.Simon ein.B.Simon@contoso.com.In diesem Abschnitt ermöglichen Sie Britta Simon die Verwendung des einmaligen Anmeldens von Microsoft Entra, indem Sie ihr Zugriff auf TeamAlert SSO gewähren.

Zum Konfigurieren des einmaligen Anmeldens in TeamAlert SSO müssen Sie die Verbundmetadaten-URL der App an das TeamAlert SSO-Supportteam senden. Es führt die Einrichtung durch, damit die SAML-SSO-Verbindung auf beiden Seiten richtig festgelegt ist.

In diesem Abschnitt wird in TeamAlert SSO eine Benutzerin namens Britta Simon erstellt. TeamAlert SSO unterstützt die Just-In-Time-Benutzerbereitstellung (standardmäßig aktiviert). Für Sie steht in diesem Abschnitt kein Aktionselement zur Verfügung. Ist ein Benutzer noch nicht in TeamAlert SSO vorhanden, wird nach der Authentifizierung ein neuer Benutzer erstellt.

In diesem Abschnitt testen Sie die Microsoft Entra-Konfiguration für einmaliges Anmelden mit den folgenden Optionen.

Klicken Sie im Microsoft Entra Admin Center auf Diese Anwendung testen. Dadurch werden Sie zur Anmelde-URL für TeamAlert SSO weitergeleitet, wo Sie den Anmeldeflow starten können.

Rufen Sie direkt die Anmelde-URL für TeamAlert SSO auf und starten Sie dann den Anmeldeflow.

Sie können „Meine Apps“ von Microsoft verwenden. Wenn Sie unter „Meine Apps“ auf die Kachel „TeamAlert SSO“ klicken, werden Sie zur Anmelde-URL für TeamAlert SSO weitergeleitet. Weitere Informationen zu „Meine Apps“ finden Sie in dieser Einführung.

Nach dem Konfigurieren von TeamAlert SSO können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Ex- und Infiltration vertraulicher Unternehmensdaten schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenSchulung

Modul

Implement and monitor the integration of enterprise apps for SSO - Training

Deploying and monitoring enterprise applications to Azure solutions can ensure security. Explore how to deploy on-premises and cloud based apps to users.

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

להדגים את התכונות של Microsoft Entra ID כדי לבצע מודרניזציה של פתרונות זהות, ליישם פתרונות היברידיים וליישם פיקוח על זהות.