Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenDieser Browser wird nicht mehr unterstützt.

Führen Sie ein Upgrade auf Microsoft Edge aus, um die neuesten Funktionen, Sicherheitsupdates und technischen Support zu nutzen.

In diesem Tutorial erfahren Sie, wie Sie Trend Micro Web Security (TMWS) in Microsoft Entra ID integrieren. Die Integration von TMWS in Microsoft Entra ID ermöglicht Folgendes:

Zunächst benötigen Sie Folgendes:

In diesem Tutorial konfigurieren und testen Sie das einmalige Anmelden von Microsoft Entra in einer Testumgebung.

Um die Integration von TMWS in Microsoft Entra ID zu konfigurieren, müssen Sie TMWS aus dem Katalog Ihrer Liste mit verwalteten SaaS-Apps hinzufügen.

Alternativ können Sie auch den Enterprise App Configuration Wizard verwenden. Mit diesem Assistenten können Sie Ihrem Mandanten eine Anwendung hinzufügen, der App Benutzer/Gruppen hinzufügen, Rollen zuweisen sowie die SSO-Konfiguration durchlaufen. Erfahren Sie mehr über Microsoft 365-Assistenten.

Konfigurieren und testen Sie das einmalige Anmelden (SSO) von Microsoft Entra mit TMWS mithilfe einer Testbenutzerin mit dem Namen B. Simon. Damit SSO funktioniert, muss ein Link zwischen einem Microsoft Entra-Benutzer und dem entsprechenden Benutzer in TMWS eingerichtet werden.

Führen Sie die folgenden grundlegenden Schritte aus, um das einmalige Anmelden von Microsoft Entra mit TMWS zu konfigurieren und zu testen:

Gehen Sie wie folgt vor, um das einmalige Anmelden von Microsoft Entra zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zur Anwendungsintegrationsseite unter Identität>Anwendungen>Unternehmensanwendungen>Trend Micro Web Security (TMWS), und wählen Sie im Abschnitt Verwalten die Option Einmaliges Anmelden aus.

Wählen Sie auf der Seite SSO-Methode auswählen die Methode SAML aus.

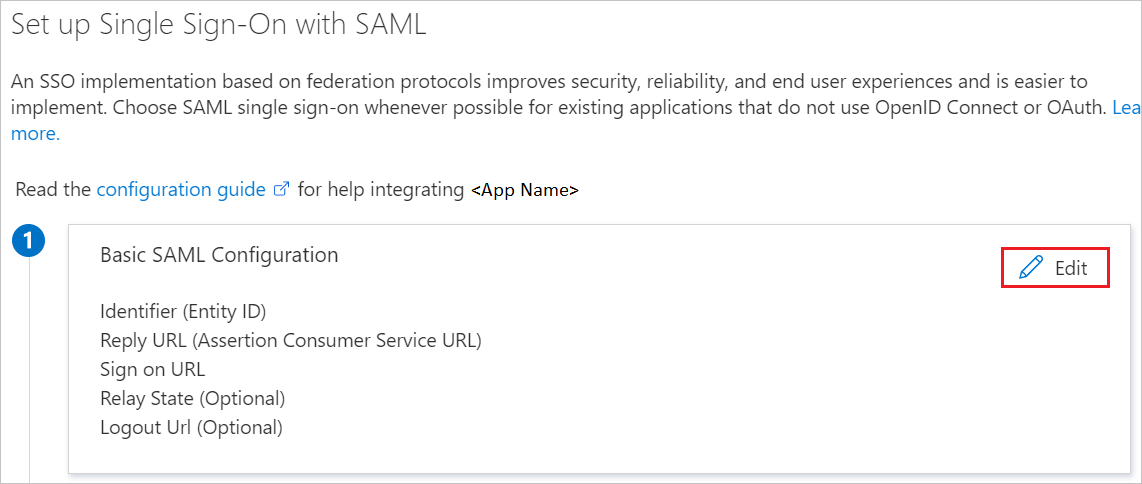

Wählen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten das Stiftsymbol für Grundlegende SAML-Konfiguration aus, um die Einstellungen zu bearbeiten:

Geben Sie im Abschnitt Grundlegende SAML-Konfiguration Werte in die folgenden Felder ein:

a. Geben Sie im Feld Bezeichner (Entitäts-ID) eine URL im folgenden Format ein:

https://auth.iws-hybrid.trendmicro.com/([0-9a-f]{16})

b. Geben Sie im Feld Antwort-URL die folgende URL ein:

https://auth.iws-hybrid.trendmicro.com/simplesaml/module.php/saml/sp/saml2-acs.php/ics-sp

Hinweis

Der Bezeichnerwert im vorherigen Schritt ist nicht der Wert, den Sie eingeben sollten. Sie müssen den tatsächlichen Bezeichner verwenden. Sie können diesen Wert im Abschnitt Dienstanbietereinstellungen für das Azure-Verwaltungsportal auf der Seite Authentifizierungsmethode für Microsoft Entra ID von Verwaltung > Verzeichnisdienste abrufen.

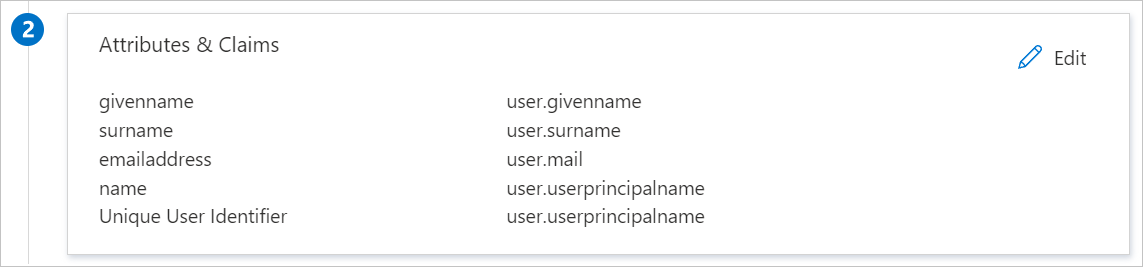

TMWS erwartet die SAML-Assertionen in einem bestimmten Format. Daher müssen Sie Ihrer Konfiguration der SAML-Tokenattribute benutzerdefinierte Attributzuordnungen hinzufügen. Der folgende Screenshot zeigt die Standardattribute:

Von TMWS wird erwartet, dass in der SAML-Antwort zusätzlich zu den Attributen auf dem vorherigen Screenshot noch zwei weitere Attribute zurückgegeben werden. Diese Attribute sind in der folgenden Tabelle angegeben. Die Attribute werden vorab aufgefüllt, Sie können sie jedoch gemäß Ihren Anforderungen ändern.

| Name | Quellattribut |

|---|---|

sAMAccountName |

user.onpremisessamaccountname |

upn |

user.userprincipalname |

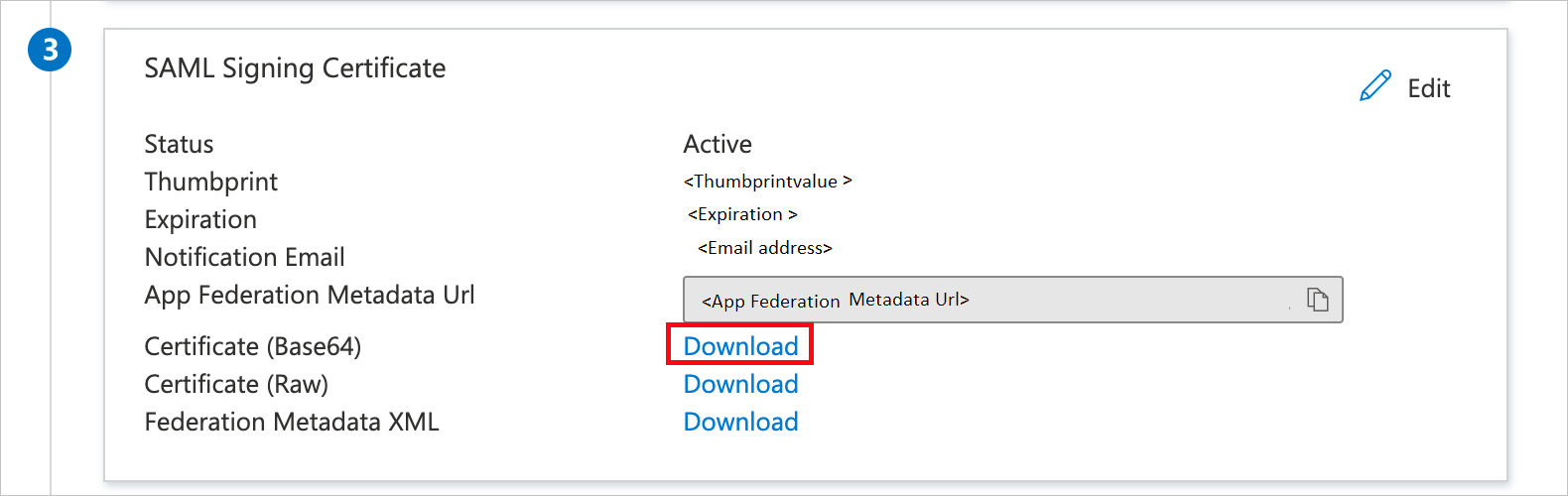

Suchen Sie auf der Seite Einmaliges Anmelden (SSO) mit SAML einrichten im Abschnitt SAML-Signaturzertifikat nach Zertifikat (Base64) . Wählen Sie neben diesem Zertifikat den Link Herunterladen aus, um das Zertifikat herunterzuladen, und speichern Sie es auf Ihrem Computer:

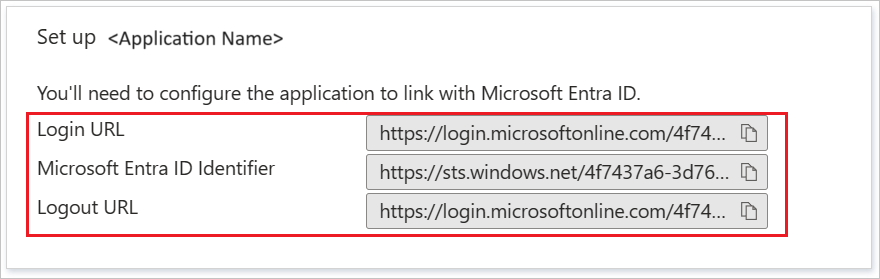

Kopieren Sie im Abschnitt Trend Micro Web Security (TMWS) einrichten die entsprechenden URLs gemäß Ihren Anforderungen:

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

B.Simon ein.B.Simon@contoso.com.In diesem Abschnitt ermöglichen Sie B. Simon die Verwendung des einmaligen Anmeldens, indem Sie ihr Zugriff auf TMWS gewähren.

Wählen Sie im linken Bereich Microsoft Entra ID.

Wählen Sie unter Verwalten die Option App-Registrierungen und dann unter Alle Anwendungen Ihre neue Unternehmensanwendung aus.

Wählen Sie unter Verwalten die Option Zertifikate und Geheimnisse aus.

Wählen Sie im Bereich Geheime Clientschlüssel die Option Neuer geheimer Clientschlüssel aus.

Fügen Sie auf dem Bildschirm Geheimen Clientschlüssel hinzufügen optional eine Beschreibung hinzu, und wählen Sie einen Ablaufzeitraum für den geheimen Clientschlüssel und anschließend Hinzufügen aus. Der neue geheime Clientschlüssel wird im Bereich Geheime Clientschlüssel angezeigt.

Notieren Sie sich den Wert des geheimen Clientschlüssels. Sie geben ihn später in TMWS ein.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

Wählen Sie im Fenster API-Berechtigungen die Option Berechtigung hinzufügen aus.

Wählen Sie im Fenster API-Berechtigungen anfordern auf der Registerkarte Microsoft-APIs die Option Microsoft Graph und dann Anwendungsberechtigungen aus.

Suchen Sie nach den folgenden Berechtigungen, und fügen Sie sie hinzu:

Wählen Sie Berechtigungen hinzufügen aus. Eine Meldung mit der Bestätigung wird angezeigt, dass die Einstellungen gespeichert wurden. Die neuen Berechtigungen werden im Fenster API-Berechtigungen angezeigt.

Wählen Sie im Bereich Einwilligung erteilen die Option Administratorzustimmung für Ihr Administratorkonto erteilen (Standardverzeichnis) und dann Ja aus. Eine Meldung mit der Bestätigung wird angezeigt, dass die Administratoreinwilligung für die angeforderten Berechtigungen erteilt wurde.

Wählen Sie Übersicht.

Notieren Sie die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant) , die im Bereich auf der rechten Seite angezeigt werden. Sie geben diese Informationen später in TMWS ein.

Führen Sie die folgenden Schritte aus, um einmaliges Anmelden für TMWS auf der Anwendungsseite zu konfigurieren:

Melden Sie sich bei der TMWS-Verwaltungskonsole an, und navigieren Sie zu Administration>USERS & AUTHENTICATION>Directory Services (Verwaltung > BENUTZER & AUTHENTIFIZIERUNG > Verwaltungsdienste).

Klicken Sie hier im oberen Bildschirmbereich.

Wählen Sie auf der Seite Authentifizierungsmethode die Option Microsoft Entra ID aus.

Wählen Sie On (Ein) oder Off (Aus) aus, um zu konfigurieren, ob das Aufrufen von Websites über TMWS für die Microsoft Entra-Benutzer Ihrer Organisation möglich sein soll, wenn ihre Daten nicht mit TMWS synchronisiert werden.

Hinweis

Benutzer, die nicht aus Microsoft Entra ID synchronisiert werden, können nur über bekannte TMWS-Gateways oder den dedizierten Port für Ihre Organisation authentifiziert werden.

Führen Sie im Abschnitt Identity Provider Settings (Identitätsanbietereinstellungen) die folgenden Schritte aus:

a. Fügen Sie im Feld Service URL den Wert der Anmelde-URL ein, den Sie kopiert haben.

b. Geben Sie im Feld Logon name attribute den Wert für Benutzeranspruchsnamen mit dem Quellattribut user.onpremisessamaccountname ein.

c. Verwenden Sie im Feld Public SSL certificate das heruntergeladene Zertifikat (Base64).

Führen Sie im Abschnitt Synchronization Settings (Synchronisierungseinstellungen) die folgenden Schritte aus:

a. Geben Sie in das Feld Tenant den Wert für Verzeichnis-ID (Mandant) oder Benutzerdefinierter Domänenname ein.

b. Geben Sie in das Feld Application ID den Wert für Anwendungs-ID (Client) ein.

c. Geben Sie in das Feld Client Secret den Wert für Geheimer Clientschlüssel ein.

d. Wählen Sie Synchronization schedule (Synchronisierungszeitplan) aus, um die Synchronisierung mit Microsoft Entra ID manuell oder gemäß einem Zeitplan auszuführen. Wenn Sie Manuell auswählen, müssen Sie bei Änderungen an den Informationen der Active Directory-Benutzer zurück zur Seite Directory Services (Verzeichnisdienste) navigieren und die manuelle Synchronisierung ausführen, damit die Informationen in TMWS auf dem neuesten Stand bleiben.

e. Wählen Sie Test Connection (Verbindung testen) aus, um zu überprüfen, ob eine Verbindung mit dem Microsoft Entra-Dienst hergestellt werden kann.

f. Wählen Sie Speichern aus.

Hinweis

Weitere Informationen zum Konfigurieren von TMWS mit Mikro finden Sie unter Konfigurieren von Microsoft Entra-Einstellungen in TMWS.

Nachdem Sie den Microsoft Entra-Dienst konfiguriert und Microsoft Entra ID als Methode für die Benutzerauthentifizierung angegeben haben, können Sie sich zum Überprüfen des Setups beim TMWS-Proxyserver anmelden. Nachdem bei der Microsoft Entra-Anmeldung Ihr Konto überprüft wurde, können Sie im Internet surfen.

Hinweis

Das Testen des einmaligen Anmeldens unter Übersicht>Einmaliges Anmelden>Einmaliges Anmelden (SSO) mit SAML einrichten>Neue Unternehmensanwendung testen wird von TMWS nicht unterstützt.

Löschen Sie alle Cookies im Browser, und starten Sie den Browser neu.

Navigieren Sie im Browser zum TMWS-Proxyserver. Weitere Informationen finden Sie unter Weiterleiten von Datenverkehr mit PAC-Dateien.

Rufen Sie eine beliebige Website im Internet auf. TMWS leitet Sie an das Captive Portal von TMWS weiter.

Geben Sie ein Active Directory-Konto (Format: domain\sAMAccountName oder sAMAccountName@domain), eine E-Mail-Adresse oder einen UPN an, und wählen Sie dann Log On (Anmelden) aus. TMWS leitet Sie zum Microsoft Entra-Anmeldefenster weiter.

Geben Sie im Microsoft Entra-Anmeldefenster die Anmeldeinformationen Ihres Microsoft Entra-Kontos ein. Sie sollten jetzt bei TMWS angemeldet werden.

Nach dem Konfigurieren von TMWS können Sie die Sitzungssteuerung erzwingen, die in Echtzeit vor der Exfiltration und Infiltration vertraulicher Daten Ihrer Organisation schützt. Die Sitzungssteuerung basiert auf bedingtem Zugriff. Erfahren Sie, wie Sie die Sitzungssteuerung mit Microsoft Defender for Cloud Apps erzwingen.

Ereignisse

9. Apr., 15 Uhr - 10. Apr., 12 Uhr

Code the Future with AI and connect with Java peers and experts at JDConf 2025.

Jetzt registrierenSchulung

Modul

Verwalten der Authentifizierung mit Microsoft Entra ID - Training

Dieses Modul soll Administrator*innen die Kenntnisse und Fähigkeiten zur effektive Verwaltung der Authentifizierung mithilfe von Microsoft Entra ID vermitteln, um den sicheren Zugriff auf Ressourcen zu gewährleisten und die Benutzererfahrung zu verbessern.

Zertifizierung

Microsoft Certified: Identity and Access Administrator Associate - Certifications

Veranschaulichen der Features von Microsoft Entra ID, um Identitätslösungen zu modernisieren sowie Hybridlösungen und Identitätsgovernance zu implementieren