Tutorial: Einrichten und Konfigurieren eines cloudnativen Windows-Endpunkts mit Microsoft Intune

Tipp

Wenn Sie über cloudnative Endpunkte lesen, werden die folgenden Begriffe angezeigt:

- Endpunkt: Ein Endpunkt ist ein Gerät, z. B. ein Mobiltelefon, ein Tablet, ein Laptop oder ein Desktopcomputer. „Endpunkte“ und „Geräte“ werden austauschbar verwendet.

- Verwaltete Endpunkte: Endpunkte, die Richtlinien von der Organisation mithilfe einer MDM-Lösung oder von Gruppenrichtlinienobjekten empfangen. Diese Geräte befinden sich in der Regel im Besitz der Organisation, können aber auch BYOD- oder persönliche Geräte sein.

- Cloudnative Endpunkte: Endpunkte, die mit Microsoft Entra verknüpft sind. Sie sind nicht mit dem lokalen AD verknüpft.

- Workload: Alle Programme, Dienste oder Prozesse.

Dieser Leitfaden führt Sie durch die Schritte zum Erstellen einer cloudnativen Windows-Endpunktkonfiguration für Ihre Organisation. Eine Übersicht über cloudnative Endpunkte und deren Vorteile finden Sie unter Was sind cloudnative Endpunkte?

Diese Funktion gilt für:

- Cloud-native Windows Endpunkte

Tipp

Wenn Sie eine von Microsoft empfohlene, standardisierte Lösung möchten, die darauf basiert, dann sind Sie möglicherweise an Windows in der Cloudkonfiguration interessiert. Informationen zu einem geführten Intune-Szenario finden Sie unter Windows 10/11 in der Cloudkonfiguration.

In der folgenden Tabelle wird der hauptunterschied zwischen diesem Leitfaden und Windows in der Cloudkonfiguration beschrieben:

| Lösung | Ziel |

|---|---|

| Tutorial: Erste Schritte mit cloudnativen Windows-Endpunkten (dieser Leitfaden) | Führt Sie durch das Erstellen Ihrer eigenen Konfiguration für Ihre Umgebung, basierend auf den von Microsoft empfohlenen Einstellungen, und hilft Ihnen mit dem Testen zu beginnen. |

| Windows in der Cloudkonfiguration | Ein geführtes Szenario, bei dem eine vordefinierte Konfiguration erstellt und angewendet wird, die auf bewährten Microsoft-Methoden für Mitarbeiter in Service, Remote und anderen Unternehmen mit gezielteren Anforderungen basiert. |

Sie können diesen Leitfaden in Kombination mit der Windows in der Cloud-Konfiguration verwenden, um die vordefinierte Erfahrung noch mehr anzupassen.

Erste Schritte

Verwenden Sie die fünf geordneten, aufeinander aufbauenden Phasen in diesem Leitfaden, um Sie bei der Vorbereitung Ihrer cloudnativen Windows-Endpunktkonfiguration zu unterstützen. Wenn Sie diese Phasen in der richtigen Reihenfolge abschließen, sehen Sie spürbare Fortschritte und sind bereit, neue Geräte bereitzustellen.

Phasen:

- Phase 1 : Einrichten Ihrer Umgebung

- Phase 2 : Erstellen Ihres ersten cloudnativen Windows-Endpunkts

- Phase 3 : Schützen Ihres cloudnativen Windows-Endpunkts

- Phase 4 : Anwenden ihrer benutzerdefinierten Einstellungen und Anwendungen

- Phase 5 : Bedarfsbasierte Bereitstellung mit Windows Autopilot

Am Ende dieses Leitfadens verfügen Sie über einen cloudnativen Windows-Endpunkt, der mit dem Testen in Ihrer Umgebung beginnen kann. Bevor Sie beginnen, sollten Sie sich das Planungshandbuch zur Microsoft Entra-Einbindung unter Planen Ihrer Microsoft Entra Join-Implementierung ansehen.

Phase 1 – Richten Sie Ihre Umgebung ein

Bevor Sie Ihren ersten cloudnativen Windows-Endpunkt erstellen, müssen einige wichtige Anforderungen und Konfigurationen überprüft werden. In dieser Phase erfahren Sie, wie Sie die Anforderungen überprüfen, Windows Autopilot konfigurieren und einige Einstellungen und Anwendungen erstellen.

Schritt 1 – Netzwerkanforderungen

Ihr cloudnativer Windows-Endpunkt benötigt Zugriff auf mehrere Internetdienste. Starten Sie ihre Tests in einem offenen Netzwerk. Oder verwenden Sie Ihr Unternehmensnetzwerk, nachdem Sie Zugriff auf alle Endpunkte gewährt haben, die unter Windows Autopilot-Netzwerkanforderungen aufgeführt sind.

Wenn Ihr drahtloses Netzwerk Zertifikate erfordert, können Sie während des Tests mit einer Ethernet-Verbindung beginnen, während Sie den besten Ansatz für drahtlose Verbindungen für die Gerätebereitstellung bestimmen.

Schritt 2 – Registrierung und Lizenzierung

Bevor Sie microsoft Entra beitreten und sich bei Intune registrieren können, müssen Sie einige Dinge überprüfen. Sie können eine neue Microsoft Entra-Gruppe erstellen, z. B. den Namen Intune MDM-Benutzer. Fügen Sie dann bestimmte Testbenutzerkonten hinzu, und legen Sie jede der folgenden Konfigurationen für diese Gruppe fest, um einzuschränken, wer Geräte registrieren kann, während Sie Ihre Konfiguration einrichten. Um eine Microsoft Entra-Gruppe zu erstellen, wechseln Sie zu Verwalten von Microsoft Entra-Gruppen und -Gruppenmitgliedschaften.

Registrierungseinschränkungen Mit Registrierungseinschränkungen können Sie steuern, welche Gerätetypen bei der Verwaltung mit Intune registriert werden können. Damit dieser Leitfaden erfolgreich ist, stellen Sie sicher, dass Windows (MDM)-Registrierung zulässig ist, was die Standardkonfiguration ist.

Für Informationen zum Konfigurieren von Registrierungseinschränkungen wechseln Sie zu Festlegen von Registrierungseinschränkungen in Microsoft Intune.

MDM-Einstellungen für Microsoft Entra-Gerät Wenn Sie ein Windows-Gerät mit Microsoft Entra verbinden, kann Microsoft Entra so konfiguriert werden, dass Ihre Geräte automatisch mit einem MDM registriert werden sollen. Diese Konfiguration ist erforderlich, damit Windows Autopilot funktioniert.

Um zu überprüfen, ob die MDM-Einstellungen Ihres Microsoft Entra-Geräts ordnungsgemäß aktiviert sind, wechseln Sie zu Schnellstart: Einrichten der automatischen Registrierung in Intune.

Microsoft Entra-Unternehmensbranding Das Hinzufügen Ihres Unternehmenslogos und Ihrer Bilder zu Microsoft Entra stellt sicher, dass Benutzer ein vertrautes und konsistentes Aussehen und Verhalten sehen, wenn sie sich bei Microsoft 365 anmelden. Diese Konfiguration ist erforderlich, damit Windows Autopilot funktioniert.

Informationen zum Konfigurieren des benutzerdefinierten Brandings in Microsoft Entra finden Sie unter Hinzufügen von Branding zur Microsoft Entra-Anmeldeseite Ihrer Organisation.

Zulassung Benutzer, die Windows-Geräte über die Out-Of-Box-Benutzeroberfläche (OOBE) bei Intune registrieren, benötigen zwei wichtige Funktionen.

Benutzer benötigen die folgenden Lizenzen:

- Eine Lizenz für Microsoft Intune oder Microsoft Intune für Bildungseinrichtungen

- Eine Lizenz wie eine der folgenden Optionen, die die automatische MDM-Registrierung ermöglicht:

- Microsoft Entra Premium P1

- Microsoft Intune for Education

Um Lizenzen zuzuweisen, wechseln Sie zu Zuweisen von Microsoft Intune-Lizenzen.

Hinweis

Beide Arten von Lizenzen sind in der Regel in Lizenzierungspaketen enthalten, z. B. Microsoft 365 E3 (oder A3) und höher. Vergleichen Sie die M365-Lizenzierung hier.

Schritt 3 – Importieren Sie Ihr Testgerät

Um den cloudnativen Windows-Endpunkt zu testen, müssen wir zunächst einen virtuellen Computer oder ein physisches Gerät für Tests vorbereiten. Mit den folgenden Schritten werden die Gerätedetails abgerufen und in den Windows Autopilot-Dienst hochgeladen, der weiter unten in diesem Artikel verwendet wird.

Hinweis

Während die folgenden Schritte eine Möglichkeit bieten, ein Gerät zum Testen zu importieren, können Partner und OEMs im Rahmen des Kaufs in Ihrem Namen Geräte in Windows Autopilot importieren. Weitere Informationen zu Windows Autopilot finden Sie in Phase 5.

Installieren Sie Windows (vorzugsweise 20H2 oder höher) auf einem virtuellen Computer, oder setzen Sie ein physisches Gerät zurück, sodass es auf dem OOBE-Setupbildschirm wartet. Für einen virtuellen Computer können Sie optional einen Prüfpunkt erstellen.

Führen Sie die erforderlichen Schritte aus, um eine Verbindung zum Internet herzustellen.

Öffnen Sie mithilfe der Tastenkombination UMSCHALT+F10 eine Eingabeaufforderung.

Stellen Sie sicher, dass Sie über Internetzugriff verfügen, indem Sie bing.com pingen:

ping bing.com

Wechseln Sie zu PowerShell, indem Sie den folgenden Befehl ausführen:

powershell.exe

Laden Sie das Skript Get-WindowsAutopilotInfo herunter, indem Sie die folgenden Befehle ausführen:

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

Wenn Sie dazu aufgefordert werden, geben Sie Y ein, um zu akzeptieren.

Geben Sie den folgenden Befehl ein:

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Hinweis

Mit Gruppentags können Sie dynamische Microsoft Entra-Gruppen basierend auf einer Teilmenge von Geräten erstellen. Gruppentags können beim Importieren von Geräten festgelegt oder später im Microsoft Intune Admin Center geändert werden. In Schritt 4 verwenden wir das Gruppentag CloudNative. Sie können den Tag-Namen für Ihre Tests auf einen anderen Namen festlegen.

Wenn Sie zur Eingabe von Anmeldeinformationen aufgefordert werden, melden Sie sich mit Ihrem Intune-Administratorkonto an.

Lassen Sie den Computer bis Phase 2 in der Out-of-Box-Experience.

Schritt 4: Erstellen einer dynamischen Microsoft Entra-Gruppe für das Gerät

Um die Konfigurationen aus diesem Leitfaden auf die Testgeräte zu beschränken, die Sie in Windows Autopilot importieren, erstellen Sie eine dynamische Microsoft Entra-Gruppe. Diese Gruppe sollte automatisch die Geräte einschließen, die in Windows Autopilot importiert werden, und das Gruppentag CloudNative aufweisen. Sie können dann alle Ihre Konfigurationen und Anwendungen auf diese Gruppe ausrichten.

Öffnen Sie das Microsoft Intune Admin Center.

Wählen Sie Gruppen>Neue Gruppe aus. Geben Sie die folgenden Details ein:

- Gruppentyp: Wählen Sie Sicherheit aus.

- Gruppenname: Geben Sie Autopilot Cloud-Native Windows-Endpunkte ein.

- Mitgliedschaftstyp: Wählen Sie Dynamisches Gerät aus.

Wählen Sie Dynamische Abfrage hinzufügen aus.

Wählen Sie im Abschnitt Regelsyntax die Option Bearbeiten aus.

Fügen Sie den folgenden Text ein:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Wählen Sie OK SaveCreate (Erstellen>speichern>) aus.

Tipp

Es dauert einige Minuten, bis dynamische Gruppen aufgefüllt werden, nachdem Änderungen vorgenommen wurden. In großen Organisationen kann es viel länger dauern. Warten Sie nach dem Erstellen einer neuen Gruppe einige Minuten, bevor Sie überprüfen, ob das Gerät jetzt Mitglied der Gruppe ist.

Für weitere Informationen zu dynamischen Gruppen für Geräte wechseln Sie zu Regeln für Geräte.

Schritt 5 – Konfigurieren der Registrierungsstatusseite

Die Registrierungsstatusseite (ESP) ist der Mechanismus, den ein IT-Experte verwendet, um die Endbenutzererfahrung während der Endpunktbereitstellung zu steuern. Siehe Einrichten der Registrierungsstatusseite. Um den Umfang der Registrierungsstatusseite einzuschränken, können Sie ein neues Profil erstellen und die Im vorherigen Schritt erstellte Gruppe Autopilot Cloud-Native Windows-Endpunkte als Ziel verwenden, dynamische Microsoft Entra-Gruppe für das Gerät erstellen.

- Zu Testzwecken empfehlen wir die folgenden Einstellungen, können diese aber nach Bedarf anpassen:

- Anzeigen des App- und Profilkonfigurationsfortschritts – Ja

- Seite nur für Geräte anzeigen, die von der Out-of-Box-Experience (OOBE) bereitgestellt werden – Ja (Standard)

Schritt 6 – Erstellen und Zuweisen des Windows Autopilot-Profils

Jetzt können wir ein Windows Autopilot-Profil erstellen und unserem Testgerät zuweisen. Dieses Profil weist Ihr Gerät an, Microsoft Entra beizutreten und welche Einstellungen während der OOBE angewendet werden sollen.

Öffnen Sie das Microsoft Intune Admin Center.

Wählen Sie Geräte>Geräte onboarding>Registrierung>Windows>Autopilot-Bereitstellungsprofile> aus.

Wählen Sie Profil erstellen>Windows-PC.

Geben Sie den Namen Autopilot cloudnativer Windows-Endpunkt ein, und wählen Sie dann Weiter aus.

Überprüfen und belassen Sie die Standardeinstellungen und wählen Sie Weiteraus.

Behalten Sie die Bereichstags bei, und wählen Sie Weiteraus.

Weisen Sie das Profil der Microsoft Entra-Gruppe zu, die Sie mit dem Namen Autopilot Cloud-Native Windows Endpoint erstellt haben, wählen Sie Weiter und dann Erstellen aus.

Schritt 7 – Synchronisieren der Windows Autopilot-Geräte

Der Windows Autopilot-Dienst wird mehrmals täglich synchronisiert. Sie können auch sofort eine Synchronisierung auslösen, damit Ihr Gerät zum Testen bereit ist. So synchronisieren Sie sofort:

Öffnen Sie das Microsoft Intune Admin Center.

Wählen Sie Geräte>Geräte onboarding>Registrierung>Windows>Autopilot-Geräte> aus.

Wählen Sie Synchronisieren aus.

Die Synchronisierung dauert einige Minuten und wird im Hintergrund fortgesetzt. Wenn die Synchronisierung abgeschlossen ist, zeigt der Profilstatus für das importierte Gerät Zugewiesenan.

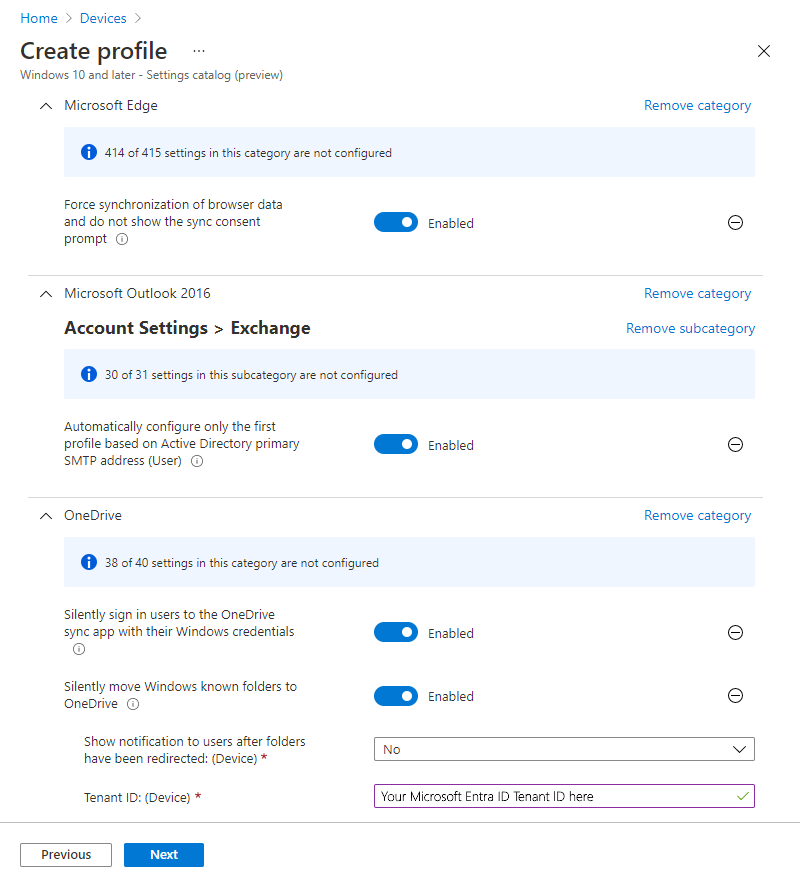

Schritt 8 – Konfigurieren Sie die Einstellungen für eine optimale Microsoft 365-Erfahrung

Wir haben einige Zu konfigurierende Einstellungen ausgewählt. Diese Einstellungen veranschaulichen eine optimale Microsoft 365-Endbenutzererfahrung auf Ihrem cloudnativen Windows-Gerät. Diese Einstellungen werden mithilfe eines Katalogprofils für Gerätekonfigurationseinstellungen konfiguriert. Für weitere Informationen wechseln Sie zu Erstellen einer Richtlinie mithilfe des Einstellungenkatalogs in Microsoft Intune.

Nachdem Sie das Profil erstellt und Ihre Einstellungen hinzugefügt haben, weisen Sie das Profil der zuvor erstellten Gruppe Autopilot Cloud-Native Windows-Endpunkte zu.

Microsoft Outlook Um die Erste Ausführungserfahrung für Microsoft Outlook zu verbessern, konfiguriert die folgende Einstellung automatisch ein Profil, wenn Outlook zum ersten Mal geöffnet wird.

- Microsoft Outlook 2016\Konto Einstellungen\Exchange (Benutzereinstellung)

- Nur das erste Profil basierend auf der primären SMTP-Adresse von Active Directory automatisch konfigurieren – Aktiviert

- Microsoft Outlook 2016\Konto Einstellungen\Exchange (Benutzereinstellung)

Microsoft Edge Um die Erste-Ausführungserfahrung für Microsoft Edge zu verbessern, konfigurieren die folgenden Einstellungen Microsoft Edge so, dass die Einstellungen des Benutzers synchronisiert und die erste Ausführung übersprungen wird.

- Microsoft Edge

- Erstmalige Erfahrung und Begrüßungsbildschirm ausblenden – Aktiviert

- Erzwingen Sie die Synchronisierung von Browserdaten und zeigen Sie die Aufforderung zur Zustimmung zur Synchronisierung nicht an – Aktiviert

- Microsoft Edge

Microsoft OneDrive

Um die erste Anmeldung zu verbessern, konfigurieren die folgenden Einstellungen Microsoft OneDrive so, dass es sich automatisch anmeldet und Desktop, Bilder und Dokumente an OneDrive umleitet. Dateien bei Bedarf (Files On-Demand, FOD) wird ebenfalls empfohlen. Dies ist standardmäßig aktiviert und nicht in der folgenden Liste enthalten. Für weitere Informationen zur empfohlenen Konfiguration für die OneDrive-Synchronisierungs-App wechseln Sie zu Empfohlene Konfiguration der Synchronisierungs-App für Microsoft OneDrive.

OneDrive

- Melden Sie Benutzer im Hintergrund bei der OneDrive-Synchronisierung-App mit ihren Windows-Anmeldeinformationen an – Aktiviert

- Verschieben Sie bekannte Windows-Ordner im Hintergrund auf OneDrive – Aktiviert

Hinweis

Weitere Informationen finden Sie unter Umleiten bekannter Ordner.

Der folgende Screenshot zeigt ein Beispiel für ein Einstellungskatalogprofil, in dem jede der vorgeschlagenen Einstellungen konfiguriert ist:

Schritt 9: Erstellen und Zuweisen einiger Anwendungen

Ihr cloudnativer Endpunkt benötigt einige Anwendungen. Um loszulegen empfehlen wir die folgenden Anwendungen zu konfigurieren und sie auf die zuvor erstellte Gruppe Autopilot cloudnative Windows-Endpunkte auszurichten.

Microsoft 365 Apps (vormals Office 365 ProPlus) Microsoft 365-Apps wie Word, Excel und Outlook können problemlos mithilfe des integrierten Profils von Microsoft 365-Apps für Windows in Intune auf Geräten bereitgestellt werden.

- Wählen Sie im Gegensatz zu XML den Konfigurationsdesigner für das Einstellungsformat aus.

- Wählen Sie Aktueller Kanal für den Aktualisierungskanal aus.

Um Microsoft 365-Apps bereitzustellen, wechseln Sie zu Hinzufügen von Microsoft 365-Apps zu Windows-Geräten mithilfe von Microsoft Intune.

Unternehmensportal-App Es wird empfohlen, die Intune-Unternehmensportal-App auf allen Geräten als erforderliche Anwendung bereitzustellen. Die Unternehmensportal-App ist der Self-Service-Hub für Benutzer, die sie verwenden, um Anwendungen aus mehreren Quellen wie Intune, Microsoft Store und Configuration Manager zu installieren. Benutzer verwenden auch die Unternehmensportal-App, um ihr Gerät mit Intune zu synchronisieren, den Konformitätsstatus zu überprüfen usw.

Informationen zum bereitstellen des Unternehmensportals nach Bedarf finden Sie unter Hinzufügen und Zuweisen der Windows-Unternehmensportal-App für in Intune verwaltete Geräte.

Microsoft Store-App (Whiteboard) Während Intune eine Vielzahl von Apps bereitstellen kann, stellen wir eine Store-App (Microsoft Whiteboard) bereit, um die Dinge für diesen Leitfaden einfach zu halten. Führen Sie die Schritte unter Hinzufügen von Microsoft Store-Apps zu Microsoft Intune aus, um Microsoft Whiteboard zu installieren.

Phase 2 – Erstellen eines cloudnativen Windows-Endpunkts

Verwenden Sie zum Erstellen Ihres ersten cloudnativen Windows-Endpunkts denselben virtuellen Computer oder physischen Gerät, den Sie gesammelt haben, und laden Sie dann den Hardwarehash in den Windows Autopilot-Dienst in Phase 1 > Schritt 3 hoch. Führen Sie mit diesem Gerät den Windows Autopilot-Prozess durch.

Setzen Sie Ihren Windows-PC auf die Out-of-Box-Experience (OOBE) zurück (oder setzen Sie sie ggf. zurück).

Hinweis

Wenn Sie aufgefordert werden, setup für persönliche oder eine Organisation auszuwählen, wurde der Autopilot-Prozess nicht ausgelöst. Starten Sie in diesem Fall das Gerät neu, und stellen Sie sicher, dass es über Internetzugriff verfügt. Wenn es immer noch nicht funktioniert, versuchen Sie, den PC zurückzusetzen oder Windows neu zu installieren.

Melden Sie sich mit Microsoft Entra-Anmeldeinformationen (UPN oder AzureAD\Benutzername) an.

Auf der Seite registrierungsstatus wird der Status der Gerätekonfiguration angezeigt.

Herzlichen Glückwunsch! Sie haben Ihren ersten cloudnativen Windows-Endpunkt bereitgestellt!

Einige Dinge, die Sie auf Ihrem neuen cloudnativen Windows-Endpunkt überprüfen sollten:

Die OneDrive-Ordner werden umgeleitet. Wenn Outlook geöffnet wird, wird es automatisch für eine Verbindung mit Office 365 konfiguriert.

Öffnen Sie die Unternehmensportal-App über das Startmenü , und beachten Sie, dass Microsoft Whiteboard für die Installation verfügbar ist.

Ziehen Sie in Betracht, den Zugriff vom Gerät auf lokale Ressourcen wie Dateifreigaben, Drucker und Intranetsites zu testen.

Hinweis

Wenn Sie Windows Hello for Business Hybrid noch nicht eingerichtet haben, werden Sie möglicherweise bei Windows Hello-Anmeldungen aufgefordert, Kennwörter für den Zugriff auf lokale Ressourcen einzugeben. Um den Zugriff auf einmaliges Anmelden weiter zu testen, können Sie Windows Hello for Business Hybrid konfigurieren oder sich mit Benutzername und Kennwort anstelle von Windows Hello am Gerät anmelden. Wählen Sie dazu das schlüsselförmige Symbol auf dem Anmeldebildschirm aus.

Phase 3 – Sichern Sie Ihren cloudnativen Windows-Endpunkt

Diese Phase soll Ihnen dabei helfen, Sicherheitseinstellungen für Ihre Organisation zu erstellen. Dieser Abschnitt lenkt Ihre Aufmerksamkeit auf die verschiedenen Endpunktsicherheitskomponenten in Microsoft Intune, einschließlich:

- Microsoft Defender Antivirus (MDAV)

- Microsoft Defender Firewall

- BitLocker-Verschlüsselung

- Windows Local Administrator Password Solution (LAPS)

- Sicherheitsbasispläne

- Windows Update for Business

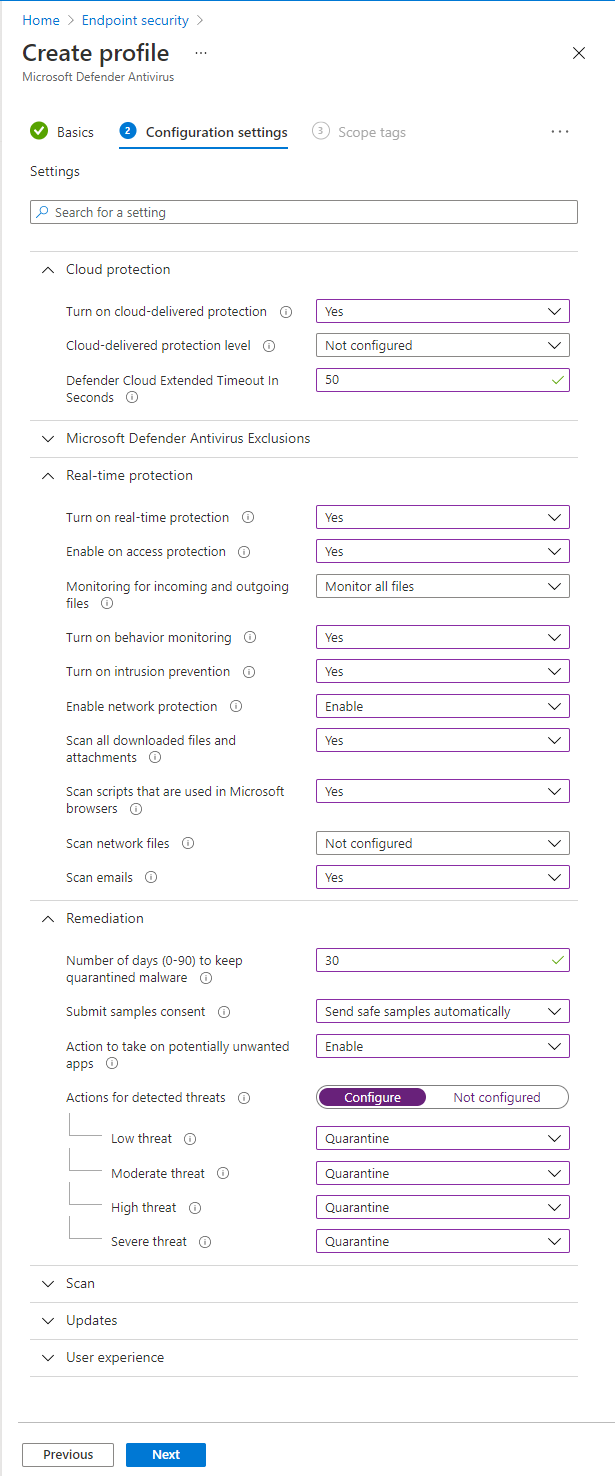

Microsoft Defender Antivirus (MDAV)

Die folgenden Einstellungen werden als Mindestkonfiguration für Microsoft Defender Antivirus, eine integrierte Betriebssystemkomponente von Windows, empfohlen. Diese Einstellungen erfordern keinen bestimmten Lizenzvertrag wie E3 oder E5 und können im Microsoft Intune Admin Center aktiviert werden. Wechseln Sie im Admin Center zu Endpoint Security>Antivirus>Richtlinie> erstellenWindows und höher>Profiltyp = Microsoft Defender Antivirus.

Cloudschutz:

- Cloudbasierten Schutz aktivieren: Ja

- Über die Cloud bereitgestellte Schutzstufe: Nicht konfiguriert

- Erweitertes Defender Cloud-Timeout in Sekunden: 50

Echtzeitschutz:

- Echtzeitschutzes aktivieren: Ja

- Bei Zugriffsschutz aktivieren: Ja

- Überwachung ein- und ausgehender Dateien: Alle Dateien überwachen

- Verhaltensüberwachung aktivieren: Ja

- Eindringschutz aktivieren: Ja

- Netzwerkschutz aktivieren: Aktivieren

- Alle heruntergeladenen Dateien und Anhänge überprüfen: Ja

- Skripts, die in Microsoft-Browsern verwendet werden, überprüfen: Ja

- Netzwerkdateien überprüfen: Nicht konfiguriert

- E-Mails überprüfen: Ja

Korrektur:

- Anzahl der Tage (0-90), um unter Quarantäne gestellte Schadsoftware zu behalten: 30

- Zustimmung zur Probenübermittlung:Sichere Proben automatisch senden

- Aktion für potenziell unerwünschte Apps: Aktivieren

- Aktionen für erkannte Bedrohungen: Konfigurieren

- Geringe Bedrohung: Quarantäne

- Moderate Bedrohung: Quarantäne

- Hohe Bedrohung: Quarantäne

- Schwerwiegende Bedrohung: Quarantäne

Im MDAV-Profil in Endpoint Security konfigurierte Einstellungen:

Weitere Informationen zur Windows Defender-Konfiguration, einschließlich Microsoft Defender für Endpunkt für Kundenlizenzen für E3 und E5, finden Sie unter:

- Schutz der nächsten Generation in Windows, Windows Server 2016 und Windows Server 2019

- Microsoft Defender Antivirus beurteilen

Microsoft Defender Firewall

Verwenden Sie Endpoint Security in Microsoft Intune, um die Firewall- und Firewallregeln zu konfigurieren. Für weitere Informationen wechseln Sie zu Firewallrichtlinie für Endpunktsicherheit in Intune.

Microsoft Defender Firewall kann ein vertrauenswürdiges Netzwerk mithilfe des NetworkListManager-CSP erkennen. Außerdem kann er auf Endpunkten, auf denen die folgenden Betriebssystemversionen ausgeführt werden, zum Domänenfirewallprofil wechseln:

- Windows 11 22H2

- Windows 11 21H2 mit kumulativem Update 2022-12

- Windows 10 20H2 oder höher mit kumulativem Update 2022-12

Mithilfe des Domänennetzwerkprofils können Sie Firewallregeln basierend auf einem vertrauenswürdigen Netzwerk, einem privaten Netzwerk und einem öffentlichen Netzwerk trennen. Diese Einstellungen können mithilfe eines benutzerdefinierten Windows-Profils angewendet werden.

Hinweis

In Microsoft Entra eingebundene Endpunkte können LDAP nicht nutzen, um eine Domänenverbindung auf die gleiche Weise zu erkennen wie in die Domäne eingebundene Endpunkte. Verwenden Sie stattdessen den NetworkListManager-CSP , um einen TLS-Endpunkt anzugeben, der bei Zugriff auf den Endpunkt in das Domänenfirewallprofil wechselt.

BitLocker-Verschlüsselung

Verwenden Sie Endpoint Security in Microsoft Intune, um die Verschlüsselung mit BitLocker zu konfigurieren.

- Für weitere Informationen zum Verwalten von BitLocker wechseln Sie zu Verschlüsseln von Windows 10/11-Geräten mit BitLocker in Intune.

- Sehen Sie sich unsere Blogreihe zu BitLocker unter Aktivieren von BitLocker mit Microsoft Intune an.

Diese Einstellungen können im Microsoft Intune Admin Center aktiviert werden. Navigieren Sie im Admin Center zu Endpunktsicherheit>Verwalten>Datenträgerverschlüsselung>Richtlinie> erstellenWindows und höher>Profil = BitLocker.

Wenn Sie die folgenden BitLocker-Einstellungen konfigurieren, aktivieren sie die 128-Bit-Verschlüsselung für Standardbenutzer im Hintergrund. Dies ist ein gängiges Szenario. Ihre Organisation hat jedoch möglicherweise unterschiedliche Sicherheitsanforderungen. Weitere Einstellungen finden Sie in der BitLocker-Dokumentation .

BitLocker – Basiseinstellungen:

- Aktivieren Sie die vollständige Festplattenverschlüsselung für das Betriebssystem und feste Datenlaufwerke: Ja

- Erfordern, dass Speicherkarten verschlüsselt werden (nur Mobilgeräte): Nicht konfiguriert

- Aufforderung zur Verschlüsselung durch Drittanbieter ausblenden: Ja

- Standardbenutzern erlauben, die Verschlüsselung während des Autopiloten zu aktivieren: Ja

- Konfigurieren der clientgesteuerten Wiederherstellungskennwortrotation: Aktivieren der Rotation auf in Microsoft Entra eingebundenen Geräten

BitLocker – Einstellungen für Festplattenlaufwerk:

- BitLocker-Festplattenrichtlinie: Konfigurieren

- Wiederherstellung fester Laufwerke: Konfigurieren

- Erstellung der Wiederherstellungsschlüsseldateien: Blockiert

- BitLocker-Wiederherstellungspaket konfigurieren: Kennwort und Schlüssel

- Erfordern, dass das Gerät Wiederherstellungsinformationen in Azure AD sichert: Ja

- Erstellung des Wiederherstellungskennworts: Zulässig

- Wiederherstellungsoptionen während des BitLocker-Setups ausblenden: Nicht konfiguriert

- Aktivieren Sie BitLocker nach der Wiederherstellung von Informationen zum Speichern: Nicht konfiguriert

- Verwendung des zertifikatbasierten Datenwiederherstellung-Agents (DRA) blockieren: Nicht konfiguriert

- Schreibzugriff auf Festplattenlaufwerke blockieren, die nicht durch BitLocker geschützt sind: Nicht konfiguriert

- Verschlüsselungsmethode für Festplattenlaufwerke konfigurieren: Nicht konfiguriert

BitLocker – Einstellungen für Betriebssystemlaufwerke:

- BitLocker-Systemlaufwerkrichtlinie: Konfigurieren

- Authentifizierung beim Start erforderlich: Ja

- Kompatibler TPM-Start: Erforderlich

- Kompatible TPM-Startup-PIN: Blockieren

- Kompatibler TPM-Startup-Schlüssel: Blockieren

- Kompatibler TPM-Startup-Schlüssel und -PIN: Blockieren

- BitLocker, auf Geräten, auf denen TPM nicht kompatibel ist, deaktivieren: Nicht konfiguriert

- Preboot-Wiederherstellungsmeldung und -URL aktivieren: Nicht konfiguriert

- Systemlaufwerkwiederherstellung: Konfigurieren

- Erstellung der Wiederherstellungsschlüsseldateien: Blockiert

- BitLocker-Wiederherstellungspaket konfigurieren: Kennwort und Schlüssel

- Erfordern, dass das Gerät Wiederherstellungsinformationen in Azure AD sichert: Ja

- Erstellung des Wiederherstellungskennworts: Zulässig

- Wiederherstellungsoptionen während des BitLocker-Setups ausblenden: Nicht konfiguriert

- Aktivieren Sie BitLocker nach der Wiederherstellung von Informationen zum Speichern: Nicht konfiguriert

- Verwendung des zertifikatbasierten Datenwiederherstellung-Agents (DRA) blockieren: Nicht konfiguriert

- Mindestlänge der PIN: Leer lassen

- Verschlüsselungsmethode für Betriebssystemlaufwerke konfigurieren: Nicht konfiguriert

BitLocker – Einstellungen für Wechseldatenträger:

- BitLocker-Richtlinie für Wechseldatenträger: Konfigurieren

- Verschlüsselungsmethode für Wechseldatenträger konfigurieren: Nicht konfiguriert

- Schreibzugriff auf Wechseldatenträger blockieren, die nicht durch BitLocker geschützt sind: Nicht konfiguriert

- Blockieren des Schreibzugriffs auf Geräte, die in einer anderen Organisation konfiguriert sind: Nicht konfiguriert

Windows Local Administrator Password Solution (LAPS)

Standardmäßig ist das integrierte lokale Administratorkonto (bekannte SID S-1-5-500) deaktiviert. Es gibt einige Szenarien, in denen ein lokales Administratorkonto von Vorteil sein kann, z. B. Problembehandlung, Endbenutzerunterstützung und Gerätewiederherstellung. Wenn Sie das integrierte Administratorkonto aktivieren oder ein neues lokales Administratorkonto erstellen möchten, ist es wichtig, das Kennwort für dieses Konto zu schützen.

Die Windows-Lösung für lokale Administratorkennwörter (Laps) ist eines der Features, die Sie verwenden können, um das Kennwort zufällig zu ermitteln und sicher in Microsoft Entra zu speichern. Wenn Sie Intune als MDM-Dienst verwenden, führen Sie die folgenden Schritte aus, um Windows LAPS zu aktivieren.

Wichtig

Windows LAPS geht davon aus, dass das lokale Standardadministratorkonto aktiviert ist, auch wenn es umbenannt wurde oder Sie ein anderes lokales Administratorkonto erstellen. Windows LAPS erstellt oder aktiviert keine lokalen Konten für Sie.

Sie müssen lokale Konten getrennt von der Konfiguration von Windows LAPS erstellen oder aktivieren. Sie können ein Skript für diese Aufgabe erstellen oder die Konfigurationsdienstanbieter (Configuration Service Providers, CSP) verwenden, z. B. den Konto-CSP oder den Richtlinien-CSP.

Stellen Sie sicher, dass auf Ihren Geräten mit Windows 10 (20H2 oder höher) oder Windows 11 das Sicherheitsupdate vom April 2023 (oder höher) installiert ist.

Weitere Informationen findest du unter Microsoft Entra-Betriebssystemupdates.

Aktivieren sie Windows LAPS in Microsoft Entra:

- Melden Sie sich bei Microsoft Entra an.

- Wählen Sie für die Einstellung Lokale Administratorkennwortlösung aktivieren die Option Ja>Speichern (oben auf der Seite) aus.

Weitere Informationen findest du unter Aktivieren von Windows LAPS mit Microsoft Entra.

Erstellen Sie in Intune eine Endpunktsicherheitsrichtlinie:

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie Endpoint Security>Account Protection>Richtlinie> erstellenWindows 10 und höher>Lokale Administratorkennwortlösung (Windows LAPS)>Erstellen aus.

Weitere Informationen findest du unter Erstellen einer LAPS-Richtlinie in Intune.

Sicherheitsbasislinien

Sie können Sicherheitsbasislinien verwenden, um eine Reihe von Konfigurationen anzuwenden, von denen bekannt ist, dass sie die Sicherheit eines Windows-Endpunkts erhöhen. Für weitere Informationen zu Sicherheitsbasislinien wechseln Sie zu Windows MDM-Sicherheitsbasislinieneinstellungen für Intune.

Basislinien können mit den vorgeschlagenen Einstellungen angewendet und nach Ihren Anforderungen angepasst werden. Einige Einstellungen innerhalb der Basislinien können zu unerwarteten Ergebnissen führen oder mit Apps und Diensten, die auf Ihren Windows Endpunkten ausgeführt werden, nicht kompatibel sein. Daher sollten Baselines isoliert getestet werden. Wenden Sie die Baseline nur auf eine selektive Gruppe von Testendpunkten ohne andere Konfigurationsprofile oder Einstellungen an.

Bekannte Probleme mit Sicherheitsbasislinien

Die folgenden Einstellungen in der Windows Sicherheitsbasislinie können Probleme mit Windows Autopilot oder beim Versuch Apps als Standardbenutzer zu installieren, verursachen:

- Sicherheitsoptionen für lokale Richtlinien\Verhalten der Administratoreingabeaufforderung für erhöhte Rechte (Standard = Aufforderung zur Zustimmung auf dem sicheren Desktop)

- Standardverhalten der Eingabeaufforderung für Erhöhte Rechte durch Benutzer (Standard = Anforderungen für erhöhte Rechte automatisch verweigern)

Weitere Informationen finden Sie unter Problembehandlung bei Richtlinienkonflikten mit Windows Autopilot.

Windows Update for Business

Windows Update for Business ist die Cloudtechnologie zum Steuern, wie und wann Updates auf Geräten installiert werden. In Intune kann Windows Update for Business folgendermaßen konfiguriert werden:

Für weitere Informationen wechseln Sie zu:

- Informationen zur Verwendung von Windows Update for Business in Microsoft Intune

- Modul 4.2 – Windows Update for Business Grundlagen aus der "Bereitstellungsworkshop für Intune für Bildungseinrichtungen"-Videoreihe

Wenn Sie eine präzisere Steuerung für Windows-Updates wünschen und Configuration Manager verwenden möchten, sollten Sie die Co-Verwaltung in Betracht ziehen.

Phase 4 – Anwenden von Anpassungen und Überprüfen Ihrer lokalen Konfiguration

In dieser Phase wenden Sie organisationsspezifische Einstellungen und Apps an und überprüfen Ihre lokale Konfiguration. In dieser Phase können Sie alle für Ihr Organisation spezifischen Anpassungen vornehmen. Beachten Sie die verschiedenen Komponenten von Windows, wie Sie vorhandene Konfigurationen aus einer lokalen AD-Gruppenrichtlinienumgebung überprüfen und auf cloudnative Endpunkte anwenden können. Es gibt Abschnitte für jeden der folgenden Bereiche:

- Microsoft Edge

- Start- und Taskleistenlayout

- Einstellungenkatalog

- Geräteeinschränkungen

- Übermittlungsoptimierung

- Lokale Administratoren

- Migration von Gruppenrichtlinien zu MDM-Einstellungen

- Scripts

- Zuordnen von Netzwerklaufwerken und Druckern

- Anwendungen

Microsoft Edge

Microsoft Edge-Bereitstellung

Microsoft Edge ist auf Geräten enthalten, auf denen Folgendes ausgeführt wird:

- Windows 11

- Windows 10 20H2 oder höher.

- Windows 10 1803 oder höher, mit dem kumulativen monatlichen Sicherheitsupdate vom Mai 2021 oder später.

Nachdem sich Benutzer angemeldet haben, wird Microsoft Edge automatisch aktualisiert. Sie können den folgenden Befehl ausführen, um ein Update für Microsoft Edge während der Bereitstellung auszulösen:

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Um Microsoft Edge in früheren Versionen von Windows bereitzustellen, wechseln Sie zu Hinzufügen von Microsoft Edge für Windows zu Microsoft Intune.

Microsoft Edge-Konfiguration

Zwei Komponenten der Microsoft Edge, die angewendet werden, wenn sich Benutzer mit ihren Microsoft 365 Anmeldeinformationen anmelden, können über das Microsoft 365 Admin Center konfiguriert werden.

Das Logo der Startseite in Microsoft Edge kann durch Konfigurieren des Abschnitts Ihre Organisation innerhalb des Microsoft 365 Admin Center angepasst werden. Für weitere Informationen wechseln Sie zu Anpassung des Microsoft 365-Designs für Ihre Organisation.

Die standardmäßige Erfahrung für neue Registerkartenseiten in Microsoft Edge umfasst Office 365-Informationen und personalisierte Nachrichten. Wie diese Seite angezeigt wird, kann über das Microsoft 365 Admin Center unter Einstellungen>Organisationseinstellungen>News>Microsoft Edge neue Registerkartenseite angepasst werden.

Sie können auch andere Einstellungen für Microsoft Edge mithilfe von Einstellungskatalogprofilen festlegen. Sie können z. B. bestimmte Synchronisierungseinstellungen für Ihre Organisation konfigurieren.

-

Microsoft Edge

- Konfigurieren der Liste der Typen, die von der Synchronisierung ausgeschlossen sind – Kennwörter

Start- und Taskleistenlayout

Sie können ein standardmäßiges Start- und Taskleistenlayout mit Intune anpassen und festlegen.

Für Windows 10:

- Für weitere Informationen zum Anpassen von Start- und Taskleisten wechseln Sie zu Verwalten des Windows Start- und Taskleistenlayouts (Windows).

- Um ein Start- und Taskleistenlayout zu erstellen, wechseln Sie zu Anpassen und Exportieren des Startlayouts (Windows).

Nachdem das Layout erstellt wurde, kann es in Intune hochgeladen werden, indem ein Geräteeinschränkungsprofil konfiguriert wird. Die Einstellung befindet sich in der Kategorie Start.

Für Windows 11:

- Um ein Menülayout für die Startseite zu erstellen und anzuwenden, wechseln Sie zu Anpassung des Menülayouts für die Startseite unter Windows 11.

- Um ein Taskleistenlayout zu erstellen und anzuwenden, wechseln Sie zu Anpassen der Taskleiste unter Windows 11.

Einstellungenkatalog

Der Einstellungskatalog ist ein einzelner Speicherort, an dem alle konfigurierbaren Windows-Einstellungen aufgeführt sind. Der Katalog vereinfacht das Erstellen einer Richtlinie und Anzeigen aller verfügbaren Einstellungen. Für weitere Informationen wechseln Sie zu Erstellen einer Richtlinie mithilfe des Einstellungenkatalogs in Microsoft Intune.

Hinweis

Einige Einstellungen sind möglicherweise nicht im Katalog, aber in den Vorlagen für Intune-Gerätekonfigurationsprofile verfügbar.

Viele der Einstellungen, mit denen Sie aus gruppenrichtlinien vertraut sind, sind bereits im Einstellungskatalog verfügbar. Für weitere Informationen wechseln Sie zu Das Neueste zur Parität der Gruppenrichtlinieneinstellungen in der Verwaltung mobiler Geräte.

Wenn Sie admx-Vorlagen oder den Einstellungskatalog (empfohlen) nutzen möchten, müssen Sie Ihre Geräte mit dem Update "Patch Tuesday" (KB5005565) vom September 2021 für Windows 10, Version 2004 und höher, aktualisieren. Dieses monatliche Update enthält KB5005101, das mehr als 1.400 Gruppenrichtlinieneinstellungen in MDM einführt. Wenn dieses Update nicht angewendet wird, wird neben der Einstellung im Intune Admin Center die Meldung "Nicht zutreffend" angezeigt. Während diese zusätzlichen Einstellungen anfänglich nur für die Enterprise- und Edu-Versionen von Windows funktionierten, funktionieren diese zusätzlichen Einstellungen ab Mai 2022 auch für die Pro-Versionen von Windows 10/11. Wenn Sie die Pro-Versionen von Windows 10/11 verwenden, stellen Sie sicher, dass Sie KB5013942 oder höher auf Windows 10 und KB5013943 oder höher unter Windows 11 installieren, wie unter Neuigkeiten für die Einstellungsparität von Gruppenrichtlinien bei der Verwaltung mobiler Geräte erwähnt.

Im Einstellungskatalog sind einige Einstellungen verfügbar, die möglicherweise für Ihre Organisation relevant sind:

Bevorzugte Azure Active Directory-Mandantendomäne Diese Einstellung konfiguriert den bevorzugten Mandantendomänennamen, der an den Benutzernamen eines Benutzers angefügt wird. Mit einer bevorzugten Mandantendomäne können sich Benutzer bei Microsoft Entra-Endpunkten nur mit ihrem Benutzernamen und nicht mit ihrem gesamten UPN anmelden, solange der Domänenname des Benutzers mit der bevorzugten Mandantendomäne übereinstimmt. Benutzer mit unterschiedlichen Domänennamen können ihren gesamten UPN eingeben.

Die Einstellung finden Sie unter:

- Authentifizierung

- Bevorzugter AAD-Mandantendomänenname – Geben Sie einen Domänennamen an, z. B.

contoso.onmicrosoft.com.

- Bevorzugter AAD-Mandantendomänenname – Geben Sie einen Domänennamen an, z. B.

- Authentifizierung

Windows-Blickpunkt Standardmäßig sind mehrere Consumerfeatures von Windows aktiviert, was dazu führt, dass ausgewählte Store-Apps installiert werden und Vorschläge von Drittanbietern auf dem Sperrbildschirm angezeigt werden. Sie können dies über den Abschnitt „Erfahrung“ des Einstellungskatalogs steuern.

- Umgebung

- Windows-Benutzerfeatures zulassen – Blockieren

- Vorschläge von Drittanbietern in Windows Spotlight (Benutzer) zulassen – Blockieren

- Umgebung

Microsoft Store Organisationen möchten in der Regel die Anwendungen einschränken, die auf Endpunkten installiert werden können. Verwenden Sie diese Einstellung, wenn Ihre Organisation steuern möchte, welche Anwendungen über die Microsoft Store installiert werden können. Diese Einstellung verhindert, dass Benutzer Anwendungen installieren, es sei denn, sie werden genehmigt.

- Microsoft App Store

Nur private Store erforderlich – Nur privater Store ist aktiviert

Hinweis

Diese Einstellung gilt für Windows 10. Unter Windows 11 blockiert diese Einstellung den Zugriff auf den öffentlichen Microsoft Store. Ein privater Store wird für Windows 11 verfügbar sein. Weitere Informationen finden Sie unter:

- Microsoft App Store

Spiele blockieren Organisationen bevorzugen möglicherweise, dass Unternehmensendpunkte nicht zum Spielen von Spielen verwendet werden können. Die Seite „Spiele“ in der App „Einstellungen“ kann mithilfe der folgenden Einstellung vollständig ausgeblendet werden. Weitere Informationen zur Sichtbarkeit der Seite „Einstellungen“ finden Sie in der CSP-Dokumentation und in den MS-Einstellungen URI-Schemareferenz.

- Einstellungen

- Seitensichtbarkeitsliste –ausblenden:gaming-gamebar;gaming-gamedvr;gaming-broadcasting;gaming-gamemode;gaming-trueplay;gaming-xboxnetworking;quietmomentsgame

- Einstellungen

Steuern der Sichtbarkeit des Chatsymbols in der Taskleiste Die Sichtbarkeit des Chatsymbols in der Windows 11-Taskleiste kann mithilfe des Richtlinien-CSPs gesteuert werden.

- Umgebung

- Chatsymbol konfigurieren – Deaktiviert

- Umgebung

Steuern, bei welchen Mandanten sich der Teams-Desktopclient anmelden kann

Wenn diese Richtlinie auf einem Gerät konfiguriert ist, können sich Benutzer nur mit Konten anmelden, die in einem Microsoft Entra-Mandanten enthalten sind, der in der in dieser Richtlinie definierten "Mandanten-Zulassungsliste" enthalten ist. Die "Mandanten-Zulassungsliste" ist eine durch Trennzeichen getrennte Liste von Microsoft Entra-Mandanten-IDs. Indem Sie diese Richtlinie angeben und einen Microsoft Entra-Mandanten definieren, blockieren Sie auch die Anmeldung bei Teams für den persönlichen Gebrauch. Für weitere Informationen wechseln Sie zu Einschränken der Anmeldung auf Desktopgeräten.

- Administrative Vorlagen \ Microsoft Teams

- Anmeldung bei Teams auf Konten in bestimmten Mandanten (Benutzer) beschränken – Aktiviert

- Administrative Vorlagen \ Microsoft Teams

Geräteeinschränkungen

Windows Geräteeinschränkungsvorlagen enthalten viele der Einstellungen, die zum Sichern und Verwalten eines Windows Endpunkts mit Windows Configuration Service Providers (CSPs) erforderlich sind. Im Laufe der Zeit werden weitere dieser Einstellungen im Einstellungskatalog zur Verfügung gestellt. Für weitere Informationen wechseln Sie zu Geräteeinschränkungen.

Um ein Profil zu erstellen, das die Vorlage Geräteeinschränkungen verwendet, wechseln Sie im Microsoft Intune Admin Center zu Geräte>verwalten Geräte> verwaltenKonfiguration>Neue Richtlinie>erstellen> Wählen Sie Windows 10 und höher für Plattformvorlagen>Geräteeinschränkungen als Profiltyp aus.

Desktophintergrundbild-URL (nur Desktop) Verwenden Sie diese Einstellung, um ein Hintergrundbild für Windows Enterprise- oder Windows Education-SKUs festzulegen. Sie hosten die Datei online oder verweisen auf eine Datei, die lokal kopiert wurde. Um diese Einstellung zu konfigurieren, erweitern Sie auf der Registerkarte Konfigurationseinstellungen im Profil Geräteeinschränkungen die Personalisierung, und konfigurieren Sie Desktop-Hintergrundbild-URL (nur Desktop).

Benutzer müssen während der Geräteeinrichtung eine Verbindung mit einem Netzwerk herstellen Diese Einstellung verringert das Risiko, dass ein Gerät Windows Autopilot überspringen kann, wenn der Computer zurückgesetzt wird. Diese Einstellung erfordert, dass Geräte während der Out-of-Box-Experience-Phase über eine Netzwerkverbindung verfügen. Um diese Einstellung zu konfigurieren, erweitern Sie auf der Registerkarte Konfigurationseinstellungen im Profil Geräteeinschränkungen die Option Allgemeine, und konfigurieren Sie Benutzer müssen während der Geräteeinrichtung eine Verbindung mit dem Netzwerk herstellen.

Hinweis

Die Einstellung wird beim nächsten Zurücksetzen des Geräts wirksam.

Übermittlungsoptimierung

Die Übermittlungsoptimierung wird verwendet, um den Bandbreitenverbrauch zu reduzieren, indem die Arbeit des Herunterladens unterstützter Pakete zwischen mehreren Endpunkten gemeinsam genutzt wird. Übermittlungsoptimierung ist ein selbstorganisierender verteilter Cache, mit dem Clients diese Pakete aus alternativen Quellen wie Peers im Netzwerk herunterladen können. Diese Peerquellen ergänzen die herkömmlichen internetbasierten Server. Sie können sich über alle für die Übermittlungsoptimierung verfügbaren Einstellungen informieren und erfahren, welche Arten von Downloads bei der Übermittlungsoptimierung für Windows Updates unterstützt werden.

Um Übermittlungsoptimierung Einstellungen anzuwenden, erstellen Sie ein Intune Übermittlungsoptimierung-Profil oder ein Einstellungskatalogprofil.

Einige Einstellungen, die häufig von Organisationen verwendet werden, sind:

- Einschränken der Peerauswahl – Subnetz. Diese Einstellung schränkt die Peerzwischenspeicherung auf Computer im gleichen Subnetz ein.

- Gruppen-ID. Übermittlungsoptimierung Clients können so konfiguriert werden, dass nur Inhalte für Geräte in derselben Gruppe freigegeben werden. Gruppen-IDs können direkt konfiguriert werden, indem eine GUID über eine Richtlinie gesendet oder DHCP-Optionen in DHCP-Bereichen verwendet werden.

Kunden, die Microsoft Configuration Manager verwenden, können verbundene Cacheserver bereitstellen, die zum Hosten von Inhalten zur Übermittlungsoptimierung verwendet werden können. Für weitere Informationen wechseln Sie zu Microsoft Connected Cache im Configuration Manager.

Lokale Administratoren

Wenn nur eine Benutzergruppe lokalen Administratorzugriff auf alle in Microsoft Entra eingebundenen Windows-Geräte benötigt, können Sie sie dem lokalen Administrator für in Microsoft Entra eingebundene Geräte hinzufügen.

Möglicherweise ist es erforderlich, dass der IT-Helpdesk oder andere Supportmitarbeiter über lokale Administratorrechte für eine ausgewählte Gruppe von Geräten verfügen. Mit Windows 2004 oder höher können Sie diese Anforderung mithilfe der folgenden Konfigurationsdienstanbieter (Configuration Service Providers, CSPs) erfüllen.

- Verwenden Sie idealerweise CSP für lokale Benutzer und Gruppen, für das Windows 10 20H2 oder höher erforderlich ist.

- Wenn Sie Windows 10 20H1 (2004) haben, verwenden Sie die CSP- für eingeschränkte Gruppen (keine Aktualisierungsaktion, nur Ersetzen).

- Windows-Versionen vor Windows 10 20H1 (2004) können keine Gruppen verwenden, sondern nur einzelne Konten.

Weitere Informationen finden Sie unter Verwalten der lokalen Administratorgruppe auf in Microsoft Entra eingebundenen Geräten.

Migration von Gruppenrichtlinie zu MDM-Einstellungen

Es gibt mehrere Optionen zum Erstellen Ihrer Gerätekonfiguration, wenn Sie eine Migration von Gruppenrichtlinie zur cloudnativen Geräteverwaltung in Betracht ziehen:

- Starten Sie neu, und wenden Sie nach Bedarf benutzerdefinierte Einstellungen an.

- Überprüfen Sie vorhandene Gruppenrichtlinien, und wenden Sie die erforderlichen Einstellungen an. Sie können Tools als Hilfe verwenden, z. B. Gruppenrichtlinienanalysen.

- Verwenden Sie Gruppenrichtlinienanalysen, um Gerätekonfigurationsprofile direkt für unterstützte Einstellungen zu erstellen.

Der Übergang zu einem cloudnativen Windows-Endpunkt stellt eine Chance dar, Ihre Computing-Anforderungen für Endbenutzer zu überprüfen und eine neue Konfiguration für die Zukunft einzurichten. Beginnen Sie nach Möglichkeit mit einem minimalen Satz von Richtlinien neu. Vermeiden Sie die künftige Weiterverwendung unnötiger oder älterer Einstellungen aus einer in die Domäne eingebundenen Umgebung oder älteren Betriebssystemen wie Windows 7 oder Windows XP.

Um neu zu beginnen, überprüfen Sie Ihre aktuellen Anforderungen, und implementieren Sie eine minimale Sammlung von Einstellungen, um diese Anforderungen zu erfüllen. Die Anforderungen können gesetzliche oder obligatorische Sicherheitseinstellungen und -einstellungen umfassen, um die Endbenutzererfahrung zu verbessern. Das Unternehmen erstellt eine Liste mit Anforderungen, nicht die IT. Jede Einstellung sollte dokumentiert und verstanden werden und einem Zweck dienen.

Das Migrieren von Einstellungen von vorhandenen Gruppenrichtlinien zu MDM (Microsoft Intune) ist nicht der bevorzugte Ansatz. Wenn Sie auf cloudnatives Windows umstellen, sollte die Absicht nicht darin bestehen, vorhandene Gruppenrichtlinieneinstellungen zu heben und zu verschieben. Berücksichtigen Sie stattdessen die Zielgruppe und die erforderlichen Einstellungen. Es ist zeitaufwändig und wahrscheinlich unpraktisch, jede Gruppenrichtlinieneinstellung in Ihrer Umgebung zu überprüfen, um deren Relevanz und Kompatibilität mit einem modernen verwalteten Gerät zu ermitteln. Vermeiden Sie es, jede Gruppenrichtlinie und einzelne Einstellung zu bewerten. Konzentrieren Sie sich stattdessen auf die Bewertung der allgemeinen Richtlinien, die die meisten Geräte und Szenarien abdecken.

Identifizieren Sie stattdessen die Gruppenrichtlinieneinstellungen, die obligatorisch sind, und überprüfen Sie diese Einstellungen anhand der verfügbaren MDM-Einstellungen. Lücken würden Hindernisse darstellen, die verhindern können, dass Sie mit einem cloudnativen Gerät fortfahren, wenn sie nicht behoben werden. Tools wie Gruppenrichtlinienanalysen können verwendet werden, um Gruppenrichtlinieneinstellungen zu analysieren und zu bestimmen, ob sie zu MDM-Richtlinien migriert werden können oder nicht.

Skripts

Sie können PowerShell-Skripts für alle Einstellungen oder Anpassungen verwenden, die Sie außerhalb der integrierten Konfigurationsprofile konfigurieren müssen. Für weitere Informationen wechseln Sie zu Hinzufügen von PowerShell-Skripts zu Windows-Geräten in Microsoft Intune.

Zuordnen von Netzwerklaufwerken und Druckern

Cloudnative Szenarien verfügen nicht über eine integrierte Lösung für zugeordnete Netzwerklaufwerke. Stattdessen wird empfohlen, dass Benutzer zu Teams, SharePoint und OneDrive for Business migrieren. Wenn die Migration nicht möglich ist, sollten Sie bei Bedarf die Verwendung von Skripts in Betracht ziehen.

Für den persönlichen Speicher haben wir in Schritt 8 – Konfigurieren von Einstellungen für eine optimale Microsoft 365 Benutzererfahrungdie Verschiebung bekannter OneDrive-Ordner konfiguriert. Weitere Informationen finden Sie unter Umleiten bekannter Ordner.

Für die Dokumentspeicherung können Benutzer auch von der SharePoint-Integration mit dem Datei-Explorer und der Möglichkeit profitieren, Bibliotheken lokal zu synchronisieren, wie hier erwähnt: Synchronisieren von SharePoint- und Teams-Dateien mit Ihrem Computer.

Wenn Sie Office-Dokumentvorlagen im Unternehmen verwenden, die sich in der Regel auf internen Servern befinden, sollten Sie das neuere cloudbasierte Äquivalent in Betracht ziehen, mit dem Benutzer von überall aus auf die Vorlagen zugreifen können.

Für Drucklösungen sollten Sie Universal Print in Betracht ziehen. Für weitere Informationen wechseln Sie zu:

- Was ist Universal Print?

- Ankündigung der allgemeinen Verfügbarkeit von Universal Print

- Aufgaben, die Sie mithilfe des Einstellungenkatalogs in Intune ausführen können

Anwendungen

Intune unterstützt die Bereitstellung vieler verschiedener Windows-Anwendungstypen.

- Windows Installer (MSI) – Hinzufügen einer Windows Branchen-App zu Microsoft Intune

- MSIX – Hinzufügen einer Windows Branchen-App zu Microsoft Intune

- Win32-Apps (MSI, EXE, Skriptinstallationsprogramme) – Win32-App-Verwaltung in Microsoft Intune

- Store-Apps – Hinzufügen von Microsoft Store Apps zu Microsoft Intune

- Weblinks – Hinzufügen von Web-Apps zu Microsoft Intune

Wenn Sie über Anwendungen verfügen, die MSI-, EXE- oder Skriptinstallationsprogramme verwenden, können Sie alle diese Anwendungen mithilfe der Win32-App-Verwaltung in Microsoft Intunebereitstellen. Das Umschließen dieser Installationsprogramme im Win32-Format bietet mehr Flexibilität und Vorteile, einschließlich Benachrichtigungen, Übermittlungsoptimierung, Abhängigkeiten, Erkennungsregeln und Unterstützung für die Registrierungsstatusseite in Windows Autopilot.

Hinweis

Um Konflikte während der Installation zu vermeiden, empfiehlt es sich, ausschließlich die Branchen-Apps von Windows oder win32-Apps zu verwenden. Wenn Sie über Anwendungen verfügen, die als .msi oder .exegepackt sind, können diese mithilfe des Microsoft Win32 Content Prep Tools, das auf GitHub verfügbar ist, in Win32-Apps (.intunewin) konvertiert werden.

Phase 5 – Stellen Sie im großen Stil mit Windows Autopilot bereit

Nachdem Sie Ihren cloudnativen Windows-Endpunkt konfiguriert und mit Windows Autopilot bereitgestellt haben, sollten Sie überlegen, wie Sie weitere Geräte importieren können. Überlegen Sie auch, wie Sie mit Ihrem Partner oder Hardwareanbieter zusammenarbeiten können, um mit der Bereitstellung neuer Endpunkte aus der Cloud zu beginnen. Überprüfen Sie die folgenden Ressourcen, um den besten Ansatz für Ihre Organisation zu ermitteln.

Wenn Windows Autopilot aus irgendeinem Grund nicht die richtige Option für Sie ist, gibt es andere Registrierungsmethoden für Windows. Für weitere Informationen wechseln Sie zu Intune-Registrierungsmethoden für Windows-Geräte.

Befolgen Sie die Anleitungen für cloudnative Endpunkte

- Überblick: Was sind cloudnative Endpunkte?

- 🡺 Lernprogramm: Erste Schritte mit cloudnativen Windows-Endpunkten (Sie befinden sich hier)

- Konzept: In Microsoft Entra eingebunden im Vergleich zu hybriden Microsoft Entra-Einbindungen

- Konzept: Cloud-native Endpunkte und ortsgebundene Ressourcen

- Planungsleitfaden auf hohem Niveau

- Bekannte Probleme und wichtige Informationen

Hilfreiche Onlineressourcen

- Co-Verwaltung für Windows-Geräte

- Windows Abonnementaktivierung

- Konfigurieren einer Intune-Gerätekonformitätsrichtlinie, die den Zugriff auf Ressourcen basierend auf einer Microsoft Entra-Richtlinie für bedingten Zugriff zulassen oder verweigern kann

- Hinzufügen von Store-Apps

- Hinzufügen von Win32-Apps

- Verwenden von Zertifikaten für die Authentifizierung in Intune

- Bereitstellen von Netzwerkprofilen, einschließlich VPN und WLAN

- Bereitstellen der Mehrstufigen Authentifizierung

- Sicherheitsbaseline für Microsoft Edge