Bereitstellung mit einem einzelnen Server von Operations Manager

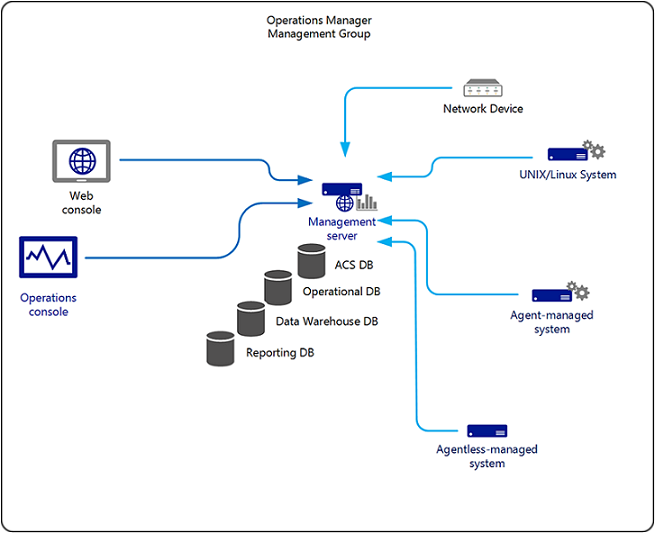

Das Szenario der Einzelserververwaltungsgruppe kombiniert alle Verwaltungsgruppenrollen, die auf einem einzelnen Server koexistieren können, der als Mitgliedsserver in einer Active Directory-Domäne ausgeführt wird. Diese Instanz kann sich auf dedizierter Hardware oder auf einem virtuellen Computer befinden. Die Betriebskonsole kann neben dem Einzelserver auf weiteren Computern bereitgestellt werden. Der Zugriff auf die Webkonsole erfolgt über einen Browser.

Sie stellen Operations Manager in einer Einzelserver-Verwaltungsgruppe bereit, wenn Sie ihn für die Auswertung, Tests und Management Pack-Entwicklung verwenden möchten, in der Regel in einer Labor-, Entwicklungs- oder Nichtproduktionsumgebung.

Operations Manager-Dienste

Die Konfiguration der Einzelserververwaltungsgruppe unterstützt die folgenden Dienste:

Überwachung und Warnung

Berichterstellung (verfügbar in der Operations-Konsole, aber nicht in der Webkonsole)

Überwachungssammlung

Agentlose Ausnahmeverwaltung

Daten (Zugriff über die Webkonsole und die Operations-Konsole)

Operations Manager-Features

Die Konfiguration der Einzelserververwaltungsgruppe kombiniert die folgenden Features:

AcS-Sammlungssammler (Audit Collection Services)

ACS-Datenbank

ACS-Weiterleitung

Betriebsdatenbank

Operations-Konsole

Berichts-Data Warehouse-Datenbank

Reporting-Datenbank

Berichtsserver

Webkonsolenserver

Befehlsshell

Beschränkungen

Die Konfiguration der Verwaltungsgruppe mit einem einzigen Server ist die einfachste Bereitstellung, es gibt jedoch Einschränkungen für seine Funktionen und daher Einschränkungen für die häufig verwendeten Funktionen.

Gatewayserver

Diese Konfiguration enthält nicht die Gatewayserverrolle. Aus diesem Grund müssen sich alle überwachten Geräte in derselben Active Directory-Gesamtstruktur wie der Verwaltungsserver befinden, oder Sie müssen Zertifikate sowohl auf dem verwalteten Computer als auch auf dem Verwaltungsserver verwenden, um die gegenseitige Authentifizierung bereitzustellen.

Hochverfügbarkeit und Redundanz

Die einzelne Server-Verwaltungsgruppe befindet sich auf einer einzelnen Gruppe von Hardware oder virtuellen Computern. Diese Konfiguration unterstützt nur eine Instanz jeder Serverrolle und unterstützt daher kein Agentfailover zwischen Verwaltungsservern.

Häufige Anwendungsbereiche

Diese Konfiguration wird am häufigsten für Evaluierungs-, Test- und Management Pack-Entwicklungszwecke verwendet, in der Regel in Nichtproduktions- oder Vorproduktionsumgebungen. Konfigurationen der Einzelserververwaltungsgruppe fehlen in der Regel an der Robustität und Leistung, um alles andere als die kleinsten Produktionslasten zu unterstützen.

Verwendete Ports

In dieser Konfiguration müssen Sie sicherstellen, dass Netzwerkports für die Kommunikation zwischen den Agents und dem Verwaltungsserver, zwischen der Betriebskonsole und dem Verwaltungsserver sowie zwischen der Webkonsole und dem Verwaltungsserver geöffnet werden. Alle anderen dienstübergreifenden Kommunikationen erfolgen auf dem Verwaltungsserver selbst. Die Ports sind wie folgt:

Operations console to management server: TCP 5724

Operations console to Reporting server: TCP 80

Webkonsole zu Webkonsolenserver: TCP 51908 ist der Standardport, wenn Sie die Windows-Authentifizierung auswählen. Wenn Sie die Formularauthentifizierung ausgewählt haben, wird der Port benutzerdefinierter.

Agent zu Verwaltungsserver: TCP 5723

ACS-Weiterleitung an ACS-Sammler: TCP 51909

Agentlose Verwaltung: erfolgt über den dynamischen Remoteprozeduraufruf (RPC)

Verwaltungsserver auf UNIX\Linux-Computer: TCP 1270

Verwaltungsserver auf UNIX\Linux-Computer zur speziellen Ermittlung und Problembehandlung: TCP 22

Eine vollständige Auflistung der verwendeten Ports, die Richtung der Kommunikation und wenn die Ports konfiguriert werden können, finden Sie unter Konfigurieren einer Firewall für Operations Manager.

Nächste Schritte

- Informationen zum Bereitstellen von Operations Manager in einer einzelnen Serververwaltungsgruppe finden Sie unter Walkthrough: Installing Operations Manager on a Single Server.