Sicherheitskontrollen der Azure Stack Hub-Infrastruktur

Sicherheitsüberlegungen und Konformitätsbestimmungen gehören zu den wichtigsten Beweggründen für die Verwendung von Hybrid Clouds. Azure Stack Hub ist für diese Szenarien konzipiert. In diesem Artikel werden die Sicherheitsmaßnahmen für Azure Stack Hub beschrieben.

In Azure Stack Hub sind zwei Sicherheitsstatusebenen vorhanden. Die erste Ebene ist die Azure Stack Hub-Infrastruktur, die sämtliche Komponenten von den Hardwarekomponenten bis hin zum Azure Resource Manager umfasst. Die erste Ebene beinhaltet das Administrator- und Benutzerportal. Die zweite Ebene besteht aus den Workloads, die von Mandanten erstellt, bereitgestellt und verwaltet werden. Die zweite Ebene beinhaltet Elemente wie virtuelle Computer und App Service-Websites.

Sicherheitsansatz

Der Sicherheitsstatus für Azure Stack Hub wurde für die Abwehr moderner Bedrohungen und die Erfüllung der Anforderungen der wichtigsten Compliancestandards konzipiert. Daraus resultiert, dass der Sicherheitsstatus der Azure Stack Hub-Infrastruktur auf zwei Säulen ruht:

Von einer Sicherheitsverletzung ausgehen

Von der Annahme ausgehend, dass bereits eine systemseitige Sicherheitsverletzung vorliegt, konzentrieren wir uns auf das Erkennen und Beschränken der Auswirkungen von Sicherheitsverletzungen, anstatt nur zu versuchen, Angriffe zu verhindern.Standardmäßig verstärkt

Da die Infrastruktur auf klar definierter Hardware und Software ausgeführt wird, aktiviert, konfiguriert und überprüft Azure Stack Hub standardmäßig alle Sicherheitsfeatures.

Da Azure Stack Hub als integriertes System geliefert wird, wird der Sicherheitsstatus der Azure Stack Hub-Infrastruktur von Microsoft definiert. Genau wie in Azure sind Mandanten dafür verantwortlich, den Sicherheitsstatus ihrer Mandantenworkloads zu definieren. Dieses Dokument vermittelt grundlegende Kenntnisse über den Sicherheitsstatus der Azure Stack Hub-Infrastruktur.

Verschlüsselung für ruhende Daten

Alle Infrastruktur- und Mandantendaten von Azure Stack Hub sind im Ruhezustand mit BitLocker verschlüsselt. Diese Verschlüsselung bietet Schutz vor physischem Verlust bzw. Diebstahl von Azure Stack Hub-Speicherkomponenten. Weitere Informationen finden Sie unter Verschlüsselung für ruhende Daten in Azure Stack Hub.

Verschlüsselung von Daten während der Übertragung

Die Azure Stack Hub-Infrastrukturkomponenten kommunizieren mithilfe von Kanälen, die mit TLS 1.2 verschlüsselt sind. Verschlüsselungszertifikate werden von der Infrastruktur selbst verwaltet.

Alle externen Infrastrukturendpunkte, z. B. die REST-Endpunkte oder das Azure Stack Hub-Portal, unterstützen TLS 1.2 für die sichere Kommunikation. Verschlüsselungszertifikate, die entweder von einem Drittanbieter oder der Zertifizierungsstelle Ihres Unternehmens ausgestellt werden, müssen für diese Endpunkte bereitgestellt werden.

Für diese externen Endpunkte können zwar selbstsignierte Zertifikate verwendet werden, doch Microsoft rät dringend von deren Verwendung ab. Weitere Informationen zum Erzwingen von TLS 1.2 auf den externen Endpunkten von Azure Stack Hub finden Sie unter Konfigurieren von Azure Stack Hub-Sicherheitskontrollen.

Verwaltung von Geheimnissen

In der Azure Stack Hub-Infrastruktur werden zahlreiche Geheimnisse eingesetzt, wie z. B. Kennwörter und Zertifikate. Die meisten der den internen Dienstkonten zugeordneten Kennwörter werden alle 24 Stunden automatisch rotiert, weil es sich dabei um gruppenverwaltete Dienstkonten (gMSA) handelt, einen Typ von Domänenkonto, der direkt vom internen Domänencontroller verwaltet wird.

Die Azure Stack Hub-Infrastruktur verwendet für alle internen Zertifikate RSA-Schlüssel mit 4096 Bit. Zertifikate mit der gleichen Schlüssellänge können auch für die externen Endpunkte verwendet werden. Weitere Informationen zu Geheimnissen und zur Zertifikatsrotation finden Sie unter Rotieren von Geheimnissen in Azure Stack Hub.

Windows Defender-Anwendungssteuerung

Azure Stack Hub nutzt die neuesten Sicherheitsfeatures von Windows Server. Eins dieser Features ist Windows Defender Application Control (WDAC, früherer Name „Codeintegrität“). Dieses Feature ermöglicht das Filtern von ausführbaren Dateien und stellt sicher, dass innerhalb der Azure Stack Hub-Infrastruktur nur autorisierter Code ausgeführt wird.

Autorisierter Code wurde von Microsoft oder dem OEM-Partner signiert. Der signierte autorisierte Code befindet sich in der Liste der zulässigen Software, die in einer von Microsoft definierten Richtlinie angegeben wird. Anders gesagt kann nur Software ausgeführt werden, die zur Ausführung in der Azure Stack Hub-Infrastruktur genehmigt wurde. Jeder Versuch, nicht autorisierten Code auszuführen, wird blockiert, und eine Warnung wird generiert. Azure Stack Hub erzwingt Codeintegrität für den Benutzermodus (User Mode Code Integrity, UMCI) und Hypervisor-Codeintegrität (HVCI).

Die WDAC-Richtlinie verhindert auch die Ausführung von Drittanbieter-Agents oder -Software in der Azure Stack Hub-Infrastruktur. Weitere Informationen zu WDAD finden Sie unter Windows Defender-Anwendungssteuerung und virtualisierungsbasierter Schutz der Codeintegrität.

Antimalware

Jede Komponente in Azure Stack Hub (Hyper-V-Hosts und virtuelle Computer) wird mit Windows Defender Antivirus geschützt.

In Szenarien mit bestehender Verbindung werden mehrmals täglich Updates für Antivirendefinitionen und -programme angewendet. In Szenarien mit getrennter Verbindung werden Updates für Antischadsoftware im Rahmen der monatlichen Azure Stack Hub-Updates angewendet. Wenn in Szenarien mit getrennter Verbindung häufigere Updates der Definitionen von Windows Defender erforderlich sind, unterstützt Azure Stack Hub auch das Importieren von Windows Defender-Updates. Weitere Informationen finden Sie unter Aktualisieren von Windows Defender Antivirus in Azure Stack Hub.

Sicherer Start

Azure Stack Hub erzwingt den sicheren Start auf allen Hyper-V-Hosts und Infrastruktur-VMs.

Eingeschränktes Verwaltungsmodell

Die Verwaltung in Azure Stack Hub wird mit drei Einstiegspunkten gesteuert, von denen jeder einen bestimmten Zweck hat:

- Das Administratorportal bietet eine Point-and-Click-Benutzeroberfläche für tägliche Verwaltungsvorgänge.

- Azure Resource Manager macht alle Verwaltungsvorgänge des Administratorportals über eine REST-API verfügbar, die von PowerShell und der Azure CLI verwendet wird.

- Für bestimmte Low-Level-Vorgänge (etwa Rechenzentrumsintegration oder Unterstützungsszenarien) macht Azure Stack Hub einen als privilegierten Endpunkt bezeichneten PowerShell-Endpunkt verfügbar. Dieser Endpunkt macht nur einen zugelassenen Satz von Cmdlets verfügbar und wird gründlich überwacht.

Netzwerksteuerungen

Die Azure Stack Hub-Infrastruktur umfasst mehrere Ebenen der Zugriffssteuerungsliste (Access Control List, ACL) für das Netzwerk. Die ACLs verhindern unbefugten Zugriff auf die Infrastrukturkomponenten und begrenzen die Infrastrukturkommunikation auf die Pfade, die für ihr Funktionieren erforderlich sind.

Netzwerk-ACLs werden in drei Ebenen durchgesetzt:

- Ebene 1: Top-of Rack-Switches

- Ebene 2: Softwaredefiniertes Netzwerk

- Ebene 3: Host- und VM-Betriebssystemfirewalls

Compliance

Azure Stack Hub hat eine formale Funktionsbewertung durch ein drittanbieterunabhängiges Überwachungsunternehmen durchlaufen. Infolgedessen ist Dokumentation darüber verfügbar, wie die Azure Stack Hub-Infrastruktur die geltenden Kontrollen aus mehreren wichtigen Compliancestandards erfüllt. Die Dokumentation ist keine Zertifizierung von Azure Stack Hub, da die Standards mehrere personal- und prozessbezogene Sicherheitsmaßnahmen beinhalten. Vielmehr können Kunden diese Dokumentation nutzen, um ihren Zertifizierungsprozess zu beschleunigen.

Die Bewertungen umfassen die folgenden Standards:

- PCI-DSS richtet sich an die Zahlungskartenbranche.

- CSA Cloud Control Matrix ist eine umfassende Zuordnung über mehrere Standards hinweg, z.B. FedRAMP Moderate, ISO27001, HIPAA, HITRUST, ITAR, NIST SP800-53 und andere.

- FedRAMP High für Behörden.

Die Dokumentation zur Compliance finden Sie im Microsoft Service Trust-Portal. Die Compliancehandbücher sind eine geschützte Ressource. Sie müssen sich daher mit den Anmeldeinformationen Ihres Azure-Clouddiensts anmelden.

Schrems II-Initiative der EU für Azure Stack Hub

Microsoft hat angekündigt, über die bestehenden Datenspeicherungsverpflichtungen hinausgehen zu wollen und es Kunden in der EU zu ermöglichen, alle ihre Daten in der EU zu verarbeiten und zu speichern. Daten müssen also nicht mehr außerhalb der EU gespeichert werden. Diese erweiterte Verpflichtung gilt auch für Azure Stack Hub-Kunden. Weitere Informationen finden Sie Reaktion auf europäische Forderungen: Speichern und Verarbeiten von EU-Daten in der EU.

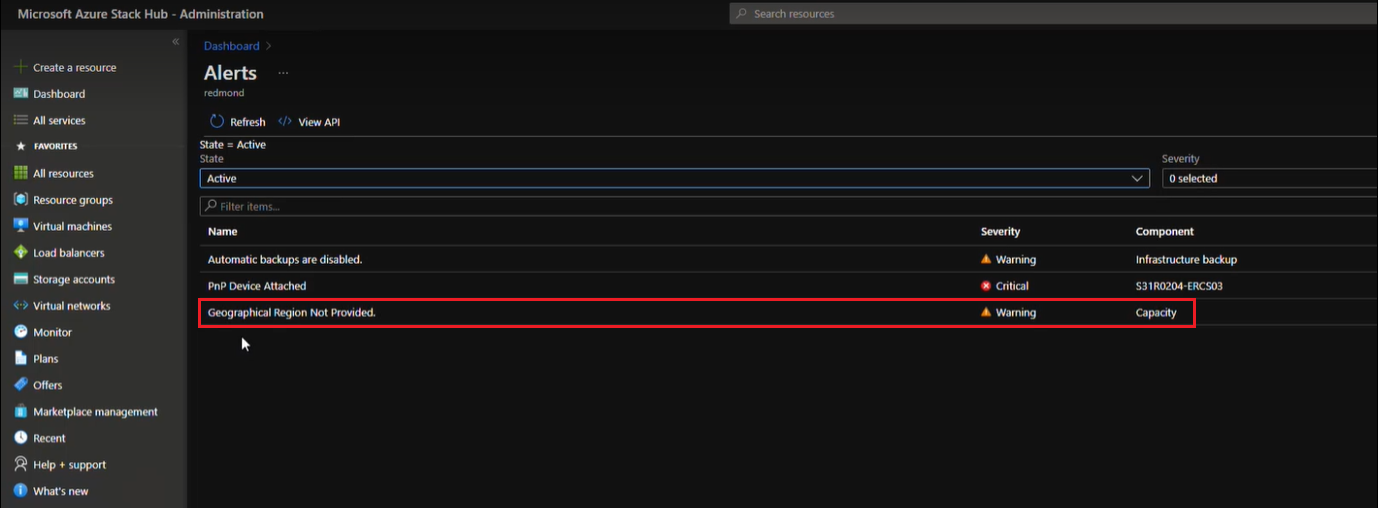

Ab Version 2206 können Sie Ihre geografische Präferenz für die Datenverarbeitung in vorhandenen Azure Stack Hub-Bereitstellungen auswählen. Nach dem Herunterladen des Hotfix erhalten Sie die folgende Warnung:

Hinweis

Für getrennte Umgebungen muss möglicherweise ebenfalls ein geografischer Standort für Daten ausgewählt werden. Dies ist ein einmaliges Setup, das sich auf den Ort der Datenresidenz auswirkt, wenn der Operator Diagnosedaten für Microsoft bereitstellt. Wenn der Operator keine Diagnosedaten für Microsoft bereitstellt, hat diese Einstellung keine Auswirkungen.

Diese Warnung für Ihre vorhandene Azure Stack Hub-Bereitstellung kann je nach geografischer Präferenz für die Speicherung und Verarbeitung Ihrer Daten auf zwei Arten aufgelöst werden.

Wenn Ihre Daten innerhalb der EU gespeichert und verarbeitet werden sollen, können Sie das folgende PowerShell-Cmdlet ausführen, um die geografische Präferenz festzulegen. Der Ort für die Datenresidenz wird aktualisiert, und alle Daten werden in der EU gespeichert und verarbeitet.

Set-DataResidencyLocation -EuropeWenn Ihre Daten außerhalb der EU gespeichert und verarbeitet werden sollen, können Sie das folgende PowerShell-Cmdlet ausführen, um die geografische Präferenz festzulegen. Der Ort für die Datenresidenz wird aktualisiert, und alle Daten werden außerhalb der EU verarbeitet.

Set-DataResidencyLocation -Europe:$false

Nachdem Sie diese Warnung aufgelöst haben, können Sie Ihre bevorzugte geografische Region im Eigenschaftenfenster des Administratorportals überprüfen.

Bei neuen Azure Stack Hub-Bereitstellungen kann die geografische Region während der Einrichtung und Bereitstellung festgelegt werden.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für