Hinzufügen von bedingtem Zugriff zu Benutzerflows in Azure Active Directory B2C

Vorbereitung: Wählen Sie mithilfe des Selektors Richtlinientyp auswählen den Typ der einzurichtenden Richtlinie aus. Azure Active Directory B2C bietet zwei Methoden zum Definieren der Benutzerinteraktion mit Ihren Anwendungen: vordefinierte Benutzerflows oder vollständig konfigurierbare benutzerdefinierte Richtlinien. Die Schritte, die in diesem Artikel erforderlich sind, unterscheiden sich für jede Methode.

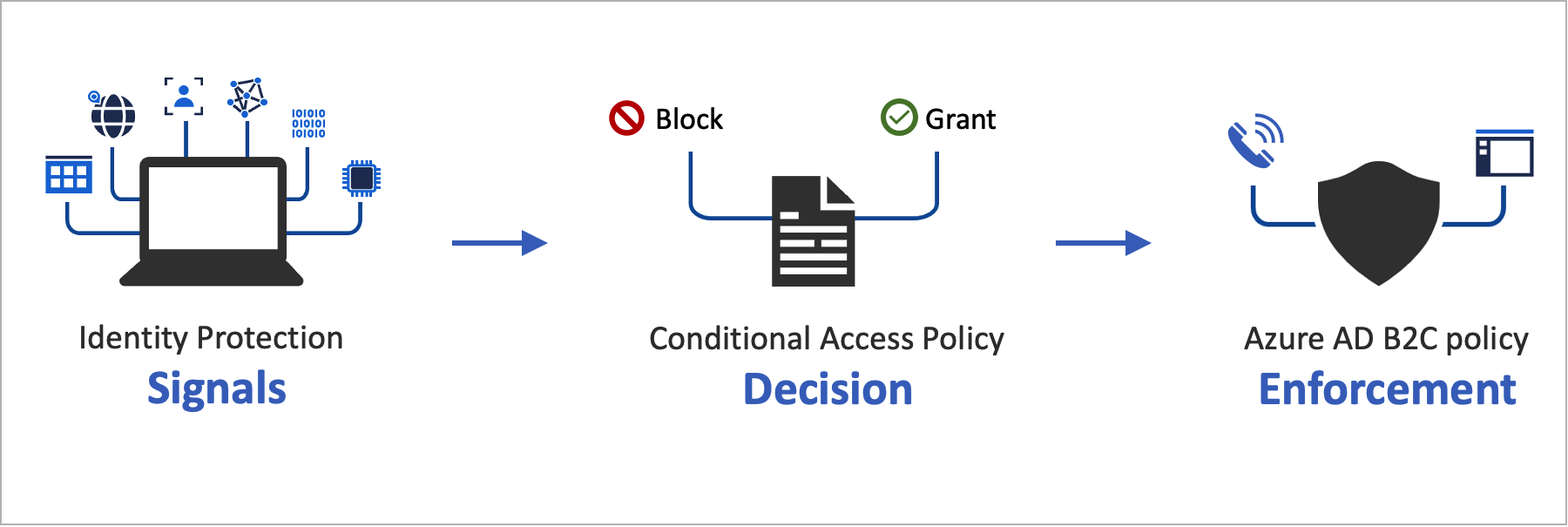

Sie können Ihren Azure Active Directory B2C-Benutzerflows (Azure AD B2C) bedingten Zugriff oder benutzerdefinierte Richtlinien hinzufügen, um Risikoanmeldungen für Ihre Anwendungen zu verwalten. Der bedingte Zugriff in Microsoft Entra ist das Tool, das von Azure AD B2C verwendet wird, um Signale zusammenzuführen, Entscheidungen zu treffen und Organisationsrichtlinien zu erzwingen.

Die Automatisierung der Risikobewertung mit Richtlinienbedingungen bedeutet, dass Risikoanmeldungen sofort erkannt und dann behoben oder blockiert werden.

Die Automatisierung der Risikobewertung mit Richtlinienbedingungen bedeutet, dass Risikoanmeldungen sofort erkannt und dann behoben oder blockiert werden.

Übersicht über die Dienste

In Azure AD B2C wird jedes Anmeldungsereignis ausgewertet und sichergestellt, dass alle Richtlinienanforderungen erfüllt sind, bevor dem Benutzer der Zugriff gewährt wird. Während dieser Auswertungsphase wertet der Dienst für bedingten Zugriff die Signale aus, die von den Identity Protection-Risikoerkennungen während Anmeldungsereignissen erfasst wurden. Das Ergebnis dieser Auswertung ist eine Sammlung von Ansprüchen, die angibt, ob die Anmeldung erteilt oder blockiert werden soll. Die Azure AD B2C-Richtlinie verwendet diese Ansprüche, um innerhalb des Benutzerflows zu agieren. Ein Beispiel hierfür ist das Blockieren des Zugriffs oder das Anfordern einer bestimmten Aktion vom Benutzer wie der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA). „Zugriff blockieren“ überschreibt alle anderen Einstellungen.

Das folgende Beispiel zeigt ein technisches Profil für den bedingten Zugriff, das zur Auswertung der Anmeldebedrohung verwendet wird.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Für die richtige Auswertung von Identity Protection-Signalen sollten Sie das technische Profil ConditionalAccessEvaluation für alle Benutzer aufrufen, einschließlich der lokalen und Social Media-Konten. Andernfalls wird von Identity Protection ein falscher Risikograd für Benutzer angegeben.

In der folgenden Abwehrphase wird der Benutzer zu mehrstufiger Authentifizierung aufgefordert. Nach Abschluss der Authentifizierung wird Identity Protection von Azure AD B2C darüber informiert, dass und mit welcher Methode die identifizierte Anmeldungsbedrohung abgewehrt wurde. In diesem Beispiel signalisiert Azure AD B2C, dass der Benutzer die mehrstufige Authentifizierung erfolgreich abgeschlossen hat. Die Abwehrmaßnahmen können auch über andere Kanäle erfolgen. Ein Beispiel hierfür ist das Zurücksetzen des Kennworts für das Konto durch den Administrator oder den Benutzer. Sie können den Risikozustand eines Benutzers im Bericht zu riskanten Benutzern überprüfen.

Wichtig

Um das Risiko während der Journey erfolgreich einzudämmen, sollten Sie sicherstellen, dass nach dem Ausführen des technischen Profils Evaluation (Evaluierung) das technische Profil Remediation (Eindämmung) aufgerufen wird. Wenn Auswertung ohne Wartung aufgerufen wird, lautet der Risikozustand Risiko.

Wenn von der Empfehlung des technischen Profils Evaluation (Evaluierung) die Antwort Block zurückgegeben wird, muss das technische Profil Evaluation (Evaluierung) nicht aufgerufen werden. Der Risikozustand lautet Risiko.

Das folgende Beispiel zeigt ein technisches Profil für den bedingten Zugriff, das zum Korrigieren der identifizierten Bedrohung verwendet wird:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Komponenten der Lösung

Bedingter Zugriff in Azure AD B2C umfasst folgende Komponenten:

- Ein Benutzerflow oder eine benutzerdefinierte Richtlinie, der bzw. die den Benutzer durch den Anmelde- und Registrierungsprozess führt.

- Eine Richtlinie für bedingten Zugriff, die Signale zusammenführt, um Entscheidungen zu treffen und Organisationsrichtlinien zu erzwingen. Wenn sich ein Benutzer über eine Azure AD B2C-Richtlinie bei Ihrer Anwendung anmeldet, verwendet die Richtlinie für bedingten Zugriff die Microsoft Entra ID-Schutzsignale, um Risikoanmeldungen zu identifizieren, und stellt die entsprechende Abwehrmaßnahme bereit.

- Eine registrierte Anwendung, die Benutzer an den entsprechenden Azure AD B2C-Benutzerflow oder die entsprechende benutzerdefinierte Richtlinie weiterleitet.

- Ein Tor-Browser zum Simulieren einer Risikoanmeldung.

Beschränkungen des Diensts und Überlegungen

Wenn Sie den bedingten Zugriff in Microsoft Entra verwenden, sollten Sie Folgendes berücksichtigen:

- Identity Protection ist sowohl für lokale Identitäten als auch für Identitäten in sozialen Netzwerken (z. B. Google oder Facebook) verfügbar. Für Identitäten in sozialen Netzwerken müssen Sie den bedingten Zugriff manuell aktivieren. Die Erkennung ist begrenzt, weil die Anmeldeinformationen des Social Media-Kontos vom externen Identitätsanbieter verwaltet werden.

- In Azure AD B2C-Mandanten ist nur eine Teilmenge der Richtlinien für den bedingten Zugriff in Microsoft Entra verfügbar.

Voraussetzungen

- Führen Sie die unter Erste Schritte für benutzerdefinierte Richtlinien in Azure Active Directory B2C beschriebenen Schritte aus.

- Wenn dies noch nicht erfolgt ist, registrieren Sie eine Webanwendung.

Tarif

Für die Erstellung von Risikoanmeldungsrichtlinien ist Azure AD B2C Premium 2 erforderlich. Premium P1-Mandanten können eine auf Standort, Anwendung, Benutzern oder Gruppen basierende Richtlinie erstellen. Weitere Informationen finden Sie unter Ändern Ihres Azure AD B2C-Tarifs.

Vorbereiten Ihres Azure AD B2C-Mandanten

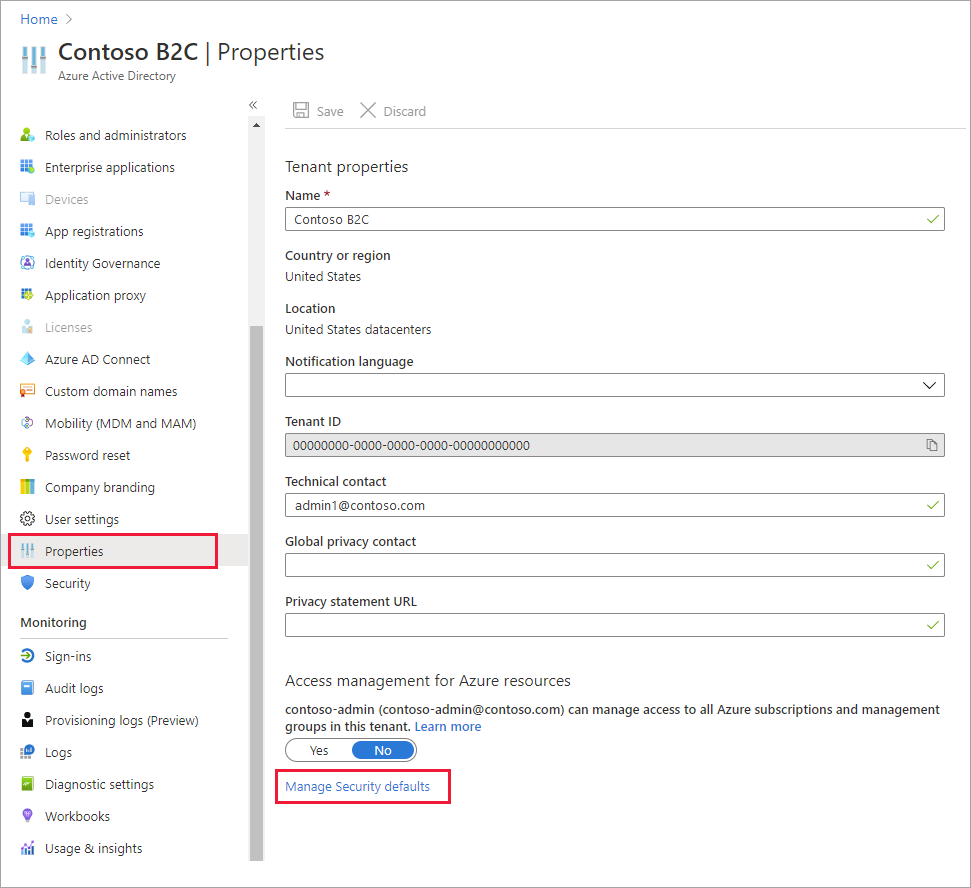

Deaktivieren Sie zum Hinzufügen einer Richtlinie für bedingten Zugriff die Sicherheitsstandards:

Melden Sie sich beim Azure-Portal an.

Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

Wählen Sie unter Azure-Dienstedie Option Microsoft Entra ID aus. Oder verwenden Sie das Suchfeld, um Microsoft Entra ID zu suchen und auszuwählen.

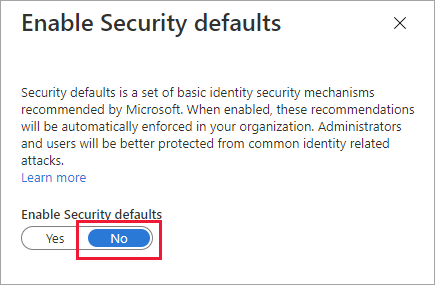

Wählen Sie Eigenschaften und anschließend Sicherheitsstandards verwalten aus.

Wählen Sie unter Sicherheitsstandards aktivieren die Option Nein aus.

Hinzufügen einer Richtlinie für bedingten Zugriff

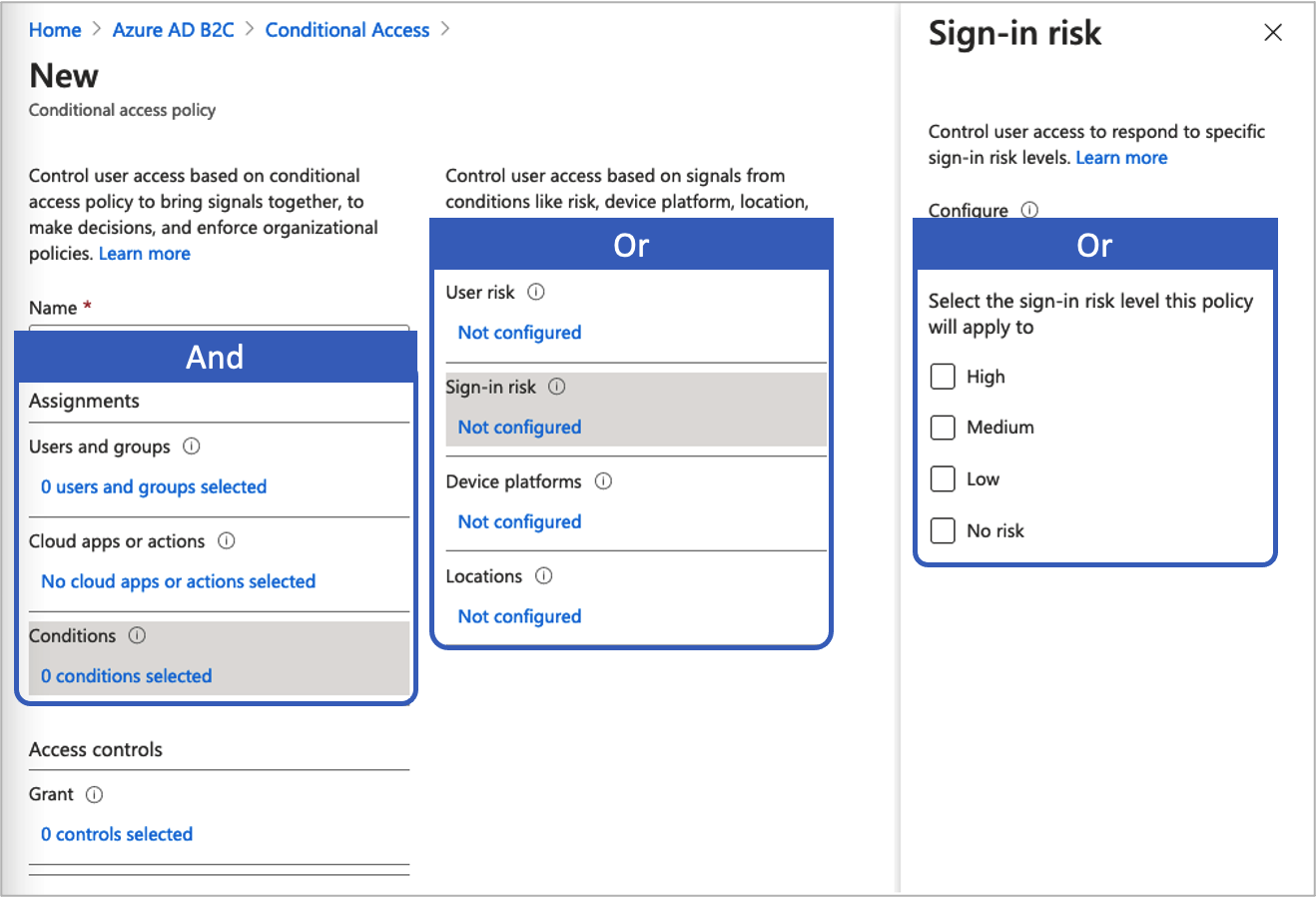

Bei einer Richtlinie für bedingten Zugriff handelt es sich um eine If-Then-Anweisung von Zuweisungen und Zugriffssteuerungen. Eine Richtlinie für bedingten Zugriff führt Signale zusammen, um Entscheidungen zu treffen und Organisationsrichtlinien zu erzwingen.

Tipp

In diesem Schritt konfigurieren Sie die Richtlinie für bedingten Zugriff. Es wird empfohlen, eine der folgenden Vorlagen zu verwenden: Vorlage 1: Risikobasierter bedingter Zugriff beim Anmelden, Vorlage 2: Bedingter Zugriff anhand des Benutzerrisikos oder Vorlage 3: Blockieren von Standorten mit bedingtem Zugriff. Sie können die Richtlinie für bedingten Zugriff über das Azure-Portal oder die MS Graph-API konfigurieren.

Der logische Operator zwischen den Zuweisungen lautet And. Der Operator in den einzelnen Zuweisungen lautet Or.

So fügen Sie eine Richtlinie für bedingten Zugriff hinzu:

So fügen Sie eine Richtlinie für bedingten Zugriff hinzu:

Suchen Sie im Azure-Portal nach Azure AD B2C, und wählen Sie diese Option dann aus.

Wählen Sie unter SicherheitBedingter Zugriff aus. Daraufhin wird die Seite Richtlinien für bedingten Zugriff angezeigt.

Wählen Sie + Neue Richtlinie aus.

Geben Sie einen Namen für die Richtlinie ein, z. B. Risikoanmeldungen blockieren.

Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus, und wählen Sie dann eine der folgenden unterstützten Konfigurationen aus:

Einschließen Lizenz Notizen Alle Benutzer P1, P2 Diese Richtlinie wirkt sich auf Ihre gesamten Benutzer aus. Um sicherzustellen, dass Sie sich nicht selbst sperren, schließen Sie Ihr Administratorkonto aus, indem Sie Ausschließen, Verzeichnisrollen und dann in der Liste Globaler Administrator auswählen. Sie können auch Benutzer und Gruppen auswählen und dann in der Liste Ausgeschlossene Benutzer auswählen Ihr Konto auswählen. Wählen Sie Cloud-Apps oder -Aktionen und dann Apps auswählen aus. Suchen Sie nach der Anwendung der vertrauenden Seite.

Wählen Sie Bedingungen aus, und wählen Sie dann eine der folgenden Bedingungen. Wählen Sie beispielsweise die Option Anmelderisiko und die Risikostufen Hoch, Mittel und Niedrig aus.

Bedingung Lizenz Notizen Benutzerrisiko P2 Ein Benutzerrisiko stellt die Wahrscheinlichkeit dar, dass eine bestimmte Identität oder ein bestimmtes Konto kompromittiert wurde. Anmelderisiko P2 Ein Anmelderisiko ist die Möglichkeit, dass eine bestimmte Authentifizierungsanforderung vom Identitätsbesitzer nicht autorisiert wurde. Geräteplattformen Nicht unterstützt Werden durch das Betriebssystem gekennzeichnet, das auf dem Gerät ausgeführt wird. Weitere Informationen finden Sie unter Geräteplattformen. Speicherorte P1, P2 Benannte Standorte können die öffentlichen IPv4-Netzwerkinformationen, das Land oder die Region oder unbekannte Bereiche umfassen, die nicht bestimmten Ländern oder Regionen zugeordnet sind. Weitere Informationen finden Sie unter Speicherorte. Klicken Sie unter Zugriffssteuerungen auf Gewähren. Wählen Sie dann aus, ob der Zugriff blockiert oder gewährt werden soll:

Option Lizenz Notizen Zugriff blockieren P1, P2 Verhindert den Zugriff auf der Grundlage der in dieser Richtlinie für bedingten Zugriff angegebenen Bedingungen. Zugriff gewähren mit Mehrstufige Authentifizierung anfordern P1, P2 Basierend auf den in der Richtlinie für bedingten Zugriff angegebenen Bedingungen muss der Benutzer die mehrstufige Azure AD B2C-Authentifizierung durchlaufen. Wählen Sie unter Richtlinie aktivieren eine der folgenden Optionen aus:

Option Lizenz Notizen Nur Bericht P1, P2 „Nur Bericht“ ermöglicht Administratoren das Auswerten der Auswirkungen von Richtlinien für bedingten Zugriff, bevor sie diese in ihrer Umgebung aktivieren. Es wird empfohlen, die Richtlinie mit diesem Status zu überprüfen und die Auswirkungen auf die Endbenutzer zu ermitteln, ohne mehrstufige Authentifizierung erforderlich zu machen oder Benutzer zu blockieren. Weitere Informationen finden Sie unter Überprüfen der Ergebnisse des bedingten Zugriffs im Überwachungsbericht. Ein P1, P2 Die Zugriffsrichtlinie wird ausgewertet und nicht erzwungen. Deaktiviert P1, P2 Die Zugriffsrichtlinie ist nicht aktiviert und hat keine Auswirkungen auf die Benutzer. Wählen Sie Erstellen aus, um Ihre Testrichtlinie für bedingten Zugriff zu aktivieren.

Vorlage 1: Risikobasierter bedingter Zugriff beim Anmelden

Die meisten Benutzer weisen ein normales Verhalten auf, das nachverfolgt werden kann. Wenn sie sich aber außerhalb dieser Norm bewegen, ist es ggf. riskant, ihnen das Anmelden ohne Weiteres zu erlauben. Es kann ratsam sein, den entsprechenden Benutzer zu blockieren oder ggf. einfach um die Durchführung einer mehrstufigen Authentifizierung zu bitten. So kann bewiesen werden, ob es sich auch wirklich um die vorgegebene Person handelt. Ein Anmelderisiko stellt die Wahrscheinlichkeit dar, dass eine bestimmte Authentifizierungsanforderung vom Identitätsbesitzer nicht autorisiert wurde. Azure AD B2C-Mandanten mit P2-Lizenzen können Richtlinien für bedingten Zugriff erstellen, welche die Risikoerkennung für Anmeldungen des Microsoft Entra ID-Schutzes beinhalten.

Beachten Sie die Einschränkungen bei Identity Protection-Erkennungen für B2C. Wenn Risiken erkannt werden, können die Benutzer die mehrstufige Authentifizierung zur Eigenwartung durchführen und das riskante Anmeldeereignis schließen, um unnötigen Aufwand für Administratoren zu vermeiden.

Konfigurieren Sie den bedingten Zugriff über das Azure-Portal oder die Microsoft Graph-APIs, um eine risikobasierte Richtlinie für bedingten Zugriff für die Anmeldung zu aktivieren, bei der bei einem Anmelderisiko der Stufe Mittel oder Hoch MFA erzwungen wird.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Cloud-Apps oder -aktionen>Einschließen die Option Alle Cloud-Apps aus.

- Legen Sie unter Bedingungen>Anmelderisiko die Option Konfigurieren auf Ja fest. Wählen Sie unter Anmelderisikostufe auswählen, auf die diese Richtlinie angewendet werden soll

- entweder Hoch oder Mittel aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Zugriffssteuerung>Erteilen die Option Zugriff erteilen, dann Mehrstufige Authentifizierung erforderlich und anschließend Auswählen aus.

- Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Aktivieren von Vorlage 1 mit APIs für bedingten Zugriff (optional)

Erstellen Sie mit MS Graph-APIs eine risikobasierte Richtlinie für bedingten Zugriff für die Anmeldung. Weitere Informationen finden Sie unter APIs für bedingten Zugriff. Mit der folgenden Vorlage kann eine Richtlinie für bedingten Zugriff mit dem Anzeigenamen „Template 1: Require MFA for medium+ sign-in risk“ im Modus „Nur melden“ erstellt werden.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Vorlage 2: Bedingter Zugriff anhand des Benutzerrisikos

Identity Protection kann das erwartete „normale“ Verhalten eines Benutzers berechnen, und Entscheidungen bezüglich des Risikos darauf basieren. Das Benutzerrisiko ist eine Berechnung der Wahrscheinlichkeit, dass eine Identität kompromittiert wurde. B2C-Mandanten mit P2-Lizenzen können Richtlinien für bedingten Zugriff erstellen, die das Benutzerrisiko enthalten. Wenn ein Benutzer als riskant eingestuft wird, können Sie verlangen, dass er sein Kennwort sicher ändert, um das Risiko zu minimieren, bevor er Zugriff auf sein Konto erhält. Es wird dringend empfohlen, eine Benutzerrisiko-Richtlinie zu erstellen, um eine sichere Kennwortänderung zu erfordern, damit Benutzer selbstständig eine Behebung vornehmen können.

Erfahren Sie mehr über das Benutzerrisiko bei Identity Protection unter Berücksichtigung der Einschränkungen bei Identity Protection-Erkennungen für B2C.

Konfigurieren Sie den bedingten Zugriff über das Azure-Portal oder Microsoft Graph-APIs, um eine auf das Benutzerrisiko basierende Richtlinie für bedingten Zugriff zu aktivieren, die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) und Kennwortänderungen erfordert, wenn das Benutzerrisiko mittel oder hoch ist.

So konfigurieren Sie den benutzerbasierten bedingten Zugriff

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Azure AD B2C>Sicherheit>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Cloud-Apps oder -aktionen>Einschließen die Option Alle Cloud-Apps aus.

- Legen Sie unter Bedingungen>Benutzerrisiko die Option Konfigurieren auf Jafest. Unter Hiermit konfigurieren Sie die Benutzerrisikostufen, die für die Erzwingung der Richtlinie erforderlich sind

- entweder Hoch oder Mittel aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Zugriffssteuerungen>Erteilen die Option Zugriff erteilen, dann Kennwortänderung erforderlich und anschließend Auswählen aus. Mehrstufige Authentifizierung erforderlich ist ebenfalls standardmäßig erforderlich.

- Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Aktivieren von Vorlage 2 mit APIs für bedingten Zugriff (optional)

Informationen zum Erstellen einer Richtlinie für bedingten Zugriff anhand des Benutzerrisikos mit APIs für bedingten Zugriff finden Sie in der Dokumentation zu APIs für bedingten Zugriff.

Mit der folgenden Vorlage können Sie eine Richtlinie für bedingten Zugriff mit dem Anzeigenamen „Template 2: Require secure password change for medium+ user risk“ im Modus „Nur melden“ erstellen.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Vorlage 3: Blockieren von Standorten mit bedingtem Zugriff

Mithilfe der Standortbedingung in Conditional Access können Sie den Zugriff auf Ihre Cloud-Apps auf der Grundlage des Netzwerkstandorts eines Benutzers steuern. Konfigurieren Sie den bedingten Zugriff über das Azure-Portal oder mit Microsoft Graph-APIs, um eine Richtlinie für bedingten Zugriff zu aktivieren, die den Zugriff auf bestimmte Standorte blockiert. Weitere Informationen finden Sie unter Verwenden der Standortbedingung in einer Richtlinie für bedingten Zugriff.

Definieren von Standorten

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Azure AD B2C>Sicherheit>Bedingter Zugriff>Benannte Standorte.

- Auswählen von Länder (Standort) oder IP-Adressbereiche (Standort)

- Benennen Sie den Standort.

- Geben Sie die IP-Bereiche an, oder wählen Sie die Länder/Regionen für den von Ihnen angegebenen Standort aus. Wenn Sie „Länder/Regionen“ auswählen, können Sie optional auch unbekannte Gebiete einbeziehen.

- Wählen Sie Speichern aus.

So aktivieren Sie eine Richtlinie für bedingten Zugriff

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Azure AD B2C>Sicherheit>Bedingter Zugriff.

- Wählen Sie Neue Richtlinie.

- Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

- Wählen Sie unter Zuweisungen die Option Benutzer und Gruppen aus.

- Wählen Sie unter Einschließen die Option Alle Benutzer aus.

- Wählen Sie unter Ausschließen die Option Benutzer und Gruppen und dann die Konten für den Notfallzugriff Ihres Unternehmens aus.

- Wählen Sie Fertigaus.

- Wählen Sie unter Cloud-Apps oder -aktionen>Einschließen die Option Alle Cloud-Apps aus.

- Unter Bedingungen>Standort

- Legen Sie Konfigurieren auf Ja fest.

- Wählen Sie unter Einschließen die Option Ausgewählte Standorte aus.

- Wählen Sie den benannten Standort aus, den Sie erstellt haben.

- Klicken Sie auf Auswählen.

- Wählen Sie unter Zugriffssteuerung> die Option Zugriff blockieren aus, und klicken Sie dann auf Auswählen.

- Bestätigen Sie die Einstellungen und legen Sie Richtlinie aktivieren auf Ein fest.

- Wählen Sie Erstellen aus, um die Richtlinie zu erstellen und zu aktivieren.

Aktivieren von Vorlage 3 mit APIs für bedingten Zugriff (optional)

Informationen zum Erstellen einer standortbasierten Richtlinie für bedingten Zugriff mit APIs für bedingten Zugriff finden Sie in der Dokumentation zu APIs für bedingten Zugriff. Informationen zum Einrichten benannter Standorte finden Sie in der Dokumentation zu benannten Standorten.

Mit der folgenden Vorlage können Sie eine Richtlinie für bedingten Zugriff mit dem Anzeigenamen „Template 3: Block unallowed locations“ im Modus „Nur melden“ erstellen.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Hinzufügen von bedingtem Zugriff zu Benutzerflows

Nachdem Sie die Microsoft Entra-Richtlinie für bedingten Zugriff hinzugefügt haben, aktivieren Sie den bedingten Zugriff in Ihrem Benutzerflow oder in Ihrer benutzerdefinierten Richtlinie. Wenn Sie bedingten Zugriff aktivieren, müssen Sie keinen Richtliniennamen angeben. Mehrere Richtlinien für bedingten Zugriff können jederzeit auf einen einzelnen Benutzer angewendet werden. In diesem Fall hat die strenge Zugriffssteuerungsrichtlinie Vorrang. Wenn für eine Richtlinie beispielsweise MFA erforderlich ist, während bei einer anderen der Zugriff blockiert wird, wird der Benutzer blockiert.

Aktivieren der mehrstufigen Authentifizierung (optional)

Wenn Sie einem Benutzerflow bedingten Zugriff hinzufügen, sollten Sie die mehrstufige Authentifizierung (Multi-Factor Authentication, MFA) in Betracht ziehen. Benutzer können einen einmaligen Code per SMS oder Sprachnachricht, ein Einmalkennwort per E-Mail oder einen TOTP-Code (Time-based One-Time Password, zeitbasiertes Einmalkennwort) über eine Authentifikator-App für die mehrstufige Authentifizierung verwenden. MFA-Einstellungen werden getrennt von den Einstellungen für bedingten Zugriff konfiguriert. Sie können zwischen den folgenden MFA-Optionen wählen:

- Deaktiviert: MFA wird während der Anmeldung nie erzwungen, und Benutzer werden während der Registrierung oder Anmeldung nicht aufgefordert, sich für MFA zu registrieren.

- Immer aktiviert: MFA wird unabhängig von der Konfiguration des bedingten Zugriffs stets verlangt. Während der Registrierung werden Benutzer aufgefordert, sich für MFA zu registrieren. Wenn Benutzer bei der Anmeldung noch nicht für MFA registriert sind, werden sie aufgefordert, sich zu registrieren.

- Bedingt: Während der Registrierung und Anmeldung werden Benutzer aufgefordert, sich für MFA zu registrieren (sowohl neue als auch vorhandene Benutzer, die nicht für MFA registriert sind). Während der Anmeldung wird MFA nur dann erzwungen, wenn die Auswertung einer aktiven Richtlinie für bedingten Zugriff dies erfordert:

- Wenn das Ergebnis einer MFA-Abfrage ohne Risiko ist, wird MFA erzwungen. Wenn der Benutzer noch nicht für MFA registriert ist, wird er aufgefordert, sich zu registrieren.

- Wenn das Ergebnis eine MFA-Abfrage aufgrund eines Risikos ist und der Benutzer nicht für MFA registriert ist, wird die Anmeldung blockiert.

Hinweis

Mit der allgemeinen Verfügbarkeit des bedingten Zugriffs in Azure AD B2C werden Benutzer jetzt bei der Registrierung aufgefordert, sich für eine MFA-Methode zu registrieren. Alle Benutzerflows für die Registrierung, die Sie vor der allgemeinen Verfügbarkeit erstellt haben, spiegeln dieses neue Verhalten nicht automatisch wider. Sie können das Verhalten jedoch einschließen, indem Sie neue Benutzerflows erstellen.

Um bedingten Zugriff für einen Benutzerflow zu aktivieren, stellen Sie sicher, dass die Version bedingten Zugriff unterstützt. Diese Benutzerflowversionen sind als Empfohlen gekennzeichnet.

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Wählen Sie unter Azure-Dienste die Option Azure AD B2C aus. Oder verwenden Sie das Suchfeld, um nach Azure AD B2C zu suchen und diese Option auszuwählen.

- Wählen Sie unter Richtlinien die Option Benutzerflows aus. Wählen Sie anschließend den Benutzerflow aus.

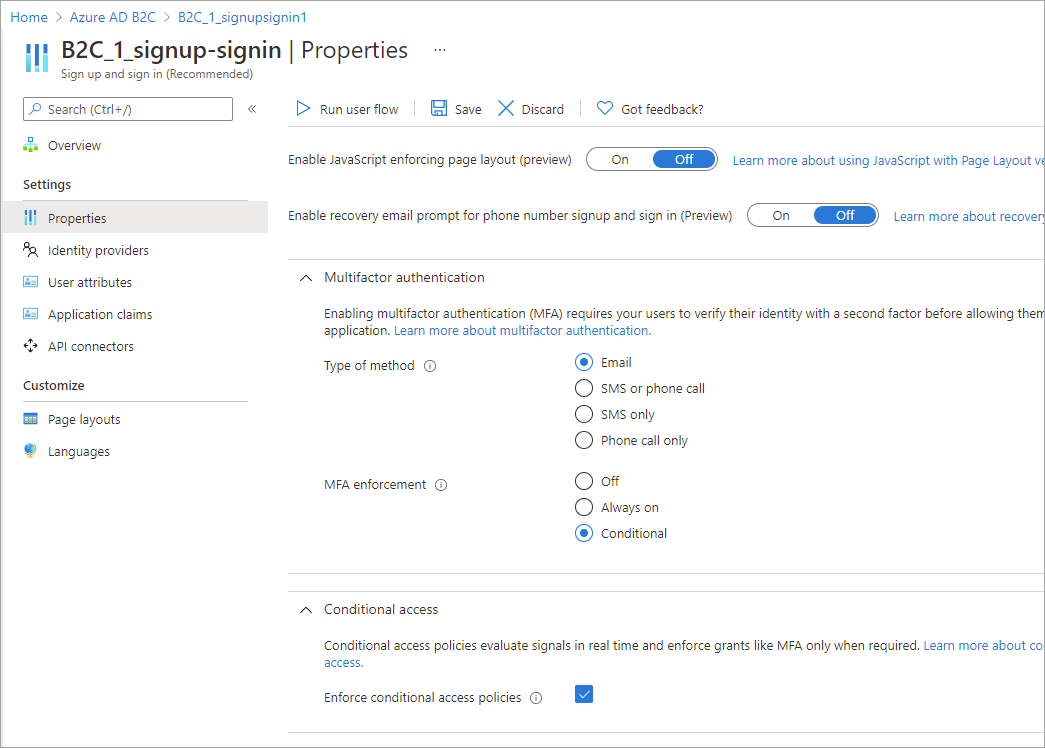

- Wählen Sie Eigenschaften aus, und vergewissern Sie sich, dass der Benutzerflow bedingten Zugriff unterstützt, indem Sie nach der Einstellung Bedingter Zugriff suchen.

- Wählen Sie im Abschnitt Mehrstufige Authentifizierung den gewünschten Methodentyp und anschließend unter Erzwingung der MFA die Option Bedingt aus.

- Aktivieren Sie im Abschnitt Bedingter Zugriff das Kontrollkästchen Richtlinien für bedingten Zugriff erzwingen.

- Wählen Sie Speichern aus.

Hinzufügen des bedingten Zugriffs zu Ihrer Richtlinie

- Rufen Sie das Beispiel für eine Richtlinie für bedingten Zugriff auf GitHub ab.

- Ersetzen Sie in jeder Datei die Zeichenfolge

yourtenantdurch den Namen Ihres Azure AD B2C-Mandanten. Wenn der Name des B2C-Mandanten z.B. contosob2c lautet, werden alle Instanzen vonyourtenant.onmicrosoft.comzucontosob2c.onmicrosoft.com. - Laden Sie die Richtliniendateien hoch.

Konfigurieren eines anderen Anspruchs als die für MFA bestimmte Telefonnummer

Oben in der Richtlinie für bedingten Zugriff wird mit der Methode DoesClaimExist für die Anspruchstransformation überprüft, ob ein Anspruch einen Wert enthält. Ein Beispiel hierfür ist die Überprüfung, ob der Anspruch strongAuthenticationPhoneNumber eine Telefonnummer enthält.

Die Anspruchstransformation ist nicht auf den Anspruch strongAuthenticationPhoneNumber beschränkt. Sie können je nach Szenario auch einen beliebigen anderen Anspruch verwenden. Im folgenden XML-Codeausschnitt wird stattdessen der Anspruch strongAuthenticationEmailAddress überprüft. Der von Ihnen ausgewählte Anspruch muss über einen gültigen Wert verfügen. Andernfalls wird der Anspruch IsMfaRegistered auf False festgelegt. Bei Festlegung auf False wird bei der Auswertung der Richtlinie für bedingten Zugriff der Gewährungstyp Block zurückgegeben, um zu verhindern, dass der Benutzer den Benutzerflow durchführen kann.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Testen der benutzerdefinierten Richtlinie

- Wählen Sie die Richtlinie

B2C_1A_signup_signin_with_caoderB2C_1A_signup_signin_with_ca_whatifaus, um die entsprechende Übersichtsseite zu öffnen. Wählen Sie dann Benutzerflow ausführen aus. Wählen Sie unter Anwendung die Option webapp1 aus. Als Antwort-URL solltehttps://jwt.msangezeigt werden. - Kopieren Sie die URL unter Benutzerflow-Endpunkt ausführen.

- Öffnen Sie zum Simulieren einer Risikoanmeldung den Tor-Browser, und verwenden Sie die URL, die Sie im vorherigen Schritt kopiert haben, um sich bei der registrierten App anzumelden.

- Geben Sie auf der Anmeldeseite die angeforderten Informationen ein, und versuchen Sie dann, sich anzumelden. Das Token wird an

https://jwt.mszurückgegeben und sollte Ihnen angezeigt werden. Im decodierten Token „jwt.ms“ sollte zu sehen sein, dass die Anmeldung blockiert wurde.

Testen des Benutzerflows

- Wählen Sie den von Ihnen erstellten Benutzerflow aus, um die entsprechende Übersichtsseite zu öffnen, und wählen Sie anschließend Benutzerflow ausführen aus. Wählen Sie unter Anwendung die Option webapp1 aus. Als Antwort-URL sollte

https://jwt.msangezeigt werden. - Kopieren Sie die URL unter Benutzerflow-Endpunkt ausführen.

- Öffnen Sie zum Simulieren einer Risikoanmeldung den Tor-Browser, und verwenden Sie die URL, die Sie im vorherigen Schritt kopiert haben, um sich bei der registrierten App anzumelden.

- Geben Sie auf der Anmeldeseite die angeforderten Informationen ein, und versuchen Sie dann, sich anzumelden. Das Token wird an

https://jwt.mszurückgegeben und sollte Ihnen angezeigt werden. Im decodierten Token „jwt.ms“ sollte zu sehen sein, dass die Anmeldung blockiert wurde.

Überprüfen der Ergebnisse des bedingten Zugriffs im Überwachungsbericht

So überprüfen Sie das Ergebnis eines Ereignisses für bedingten Zugriff:

- Melden Sie sich beim Azure-Portal an.

- Wenn Sie Zugriff auf mehrere Mandanten haben, wählen Sie das Symbol Einstellungen im Menü oben aus, um über das Menü Verzeichnisse + Abonnements zu Ihrem Azure AD B2C-Mandanten zu wechseln.

- Wählen Sie unter Azure-Dienste die Option Azure AD B2C aus. Oder verwenden Sie das Suchfeld, um nach Azure AD B2C zu suchen und diese Option auszuwählen.

- Wählen Sie unter Aktivitäten die Option Überwachungsprotokolle aus.

- Filtern Sie das Überwachungsprotokoll. Legen Sie hierzu Kategorie auf B2C und Aktivitätsressourcentyp auf IdentityProtection fest. Wählen Sie dann Anwenden aus.

- Überprüfen Sie die Überwachungsaktivität für maximal die letzten sieben Tage. Folgende Aktivitätstypen sind enthalten:

- Evaluate conditional access policies (Richtlinien für bedingten Zugriff auswerten): Dieser Überwachungsprotokolleintrag gibt an, dass während einer Authentifizierung eine Auswertung für bedingten Zugriff durchgeführt wurde.

- Remediate user (Benutzer bereinigen): Dieser Eintrag gibt an, dass die Gewährung oder die Anforderungen einer Richtlinie für bedingten Zugriff durch den Endbenutzer erfüllt wurde bzw. wurden und dass diese Aktivität an das Risikomodul gemeldet wurde, um das Risiko des Benutzers zu verringern.

- Wählen Sie den Protokolleintrag Richtlinie für bedingten Zugriff auswerten in der Liste aus, um die Seite Aktivitätsdetails: Überwachungsprotokoll zu öffnen, auf der sich die Überwachungsprotokoll-IDs zusammen mit diesen Informationen im Abschnitt Zusätzliche Details befinden:

- ConditionalAccessResult: Die für die Auswertung der bedingten Richtlinie erforderliche Gewährung.

- AppliedPolicies: Eine Liste mit allen Richtlinien für bedingten Zugriff, bei denen die Bedingungen erfüllt wurden und die Richtlinien aktiviert sind.

- ReportingPolicies: Eine Liste mit den Richtlinien für bedingten Zugriff, die auf den reinen Berichtsmodus festgelegt sind und deren Bedingungen erfüllt wurden.

Nächste Schritte

Anpassen der Benutzeroberfläche in Azure Active Directory B2C